Il punto di vista di Akamai sulla Patch Tuesday di aprile 2023

Non lasciatevi ingannare da nessuno, il vero significato di PT è Patch Tuesday. Come ogni mese, l'Akamai Security Intelligence Group ha deciso di esaminare le vulnerabilità più interessanti per cui sono state rilasciate le patch.

Questo mese sono state corrette circa 100 CVE, 7 delle quali critiche e 2 con un punteggio CVSS elevato di 9,8. Una delle CVE corrette sembra che sia stata utilizzata nella realtà, il che consente di parlare di vulnerabilità zero-day corretta.

In questo rapporto, valuteremo quanto siano davvero critiche le vulnerabilità e quanto siano comuni le applicazioni e i servizi interessati e forniremo un punto di vista realistico sui bug che sono stati corretti. Date un'occhiata a queste informazioni i giorni successivi alla pubblicazione della Patch Tuesday. Potete anche visualizzare una rapida panoramica in temo reale del giorno della patch sul nostro account Twitter.

Questo è un rapporto di aggiornamento e aggiungeremo ulteriori informazioni man mano che la nostra ricerca avanza: restate sintonizzati!

In questo rapporto, ci concentreremo sulle aree in cui i bug sono stati corretti:

Vulnerabilità sfruttate in rete

Common Log File System - CVE-2023-28252

Una vulnerabilità correlata all'elevazione dei privilegi locale nel CLFS (Common Log File System) Windows che, secondo Kaspersky, è stata utilizzata come come zero-day negli attacchi ransomware Nokoyawa. Spiega anche la causa principale e l'effetto della vulnerabilità, ossia una scrittura fuori banda (OOB) che comporta una primitiva di lettura/scrittura della memoria del kernel libera. CLFS è disponibile in Windows da Windows Server 2003 R2, quindi questa vulnerabilità ha un grande impatto. Vi consigliamo di applicare le patch ai vostri sistemi il prima possibile.

Accodamento messaggi Microsoft

Nel servizio Accodamento messaggi Microsoft (MSMQ) sono state riscontrate tre vulnerabilità: una vulnerabilità critica di esecuzione di codice remoto con punteggio 9,8 (RCE) e due vulnerabilità DoS (Denial-of-Service). Tutte e tre le vulnerabilità sono state individuate da Haifei Li di Check Point Research (CPR), che ha pubblicato un buon articolo sulle vulnerabilità.

Il servizio MSMQ è una funzionalità opzionale in Windows che viene utilizzata per il recapito di messaggi tra diverse applicazioni. Pur essendo opzionale, viene utilizzata in background da molte applicazioni aziendali per Windows, come Microsoft Exchange Server. Da quanto abbiamo osservato, è emerso che il servizio è stato installato in quasi il 50% degli ambienti, solitamente su più di un computer.

Poiché la vulnerabilità RCE viene attivata facilmente (richiede solo un singolo pacchetto secondo CPR), consigliamo vivamente di applicare le patch il prima possibile. Se l'applicazione di patch non è possibile, a causa della continuità operativa o per qualche altro motivo, è consigliabile limitare almeno l'accesso al servizio, utilizzando le policy di segmentazione della rete. Poiché il servizio MSMQ è accessibile tramite la porta 1801, ma non molti client dovrebbero effettuare l'accesso (In quanto viene utilizzato principalmente dall'applicazione aziendale stessa), consigliamo di limitare l'accesso di rete arbitrario a tale porta e servizio. Provate a segmentarlo utilizzando policy di elenchi di elementi consentiti, consentendo l'accesso solo ai computer che ne hanno effettivamente bisogno.

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

DoS (Denial-of-Service) |

Rete |

|

Esecuzione di codice remoto (RCE) |

Rete |

Multicast generale pragmatico Windows

Il Multicast generale pragmatico Windows (PGM) è un protocollo progettato per fornire pacchetti tra più membri della rete in modo affidabile. Su Windows, l'implementazione di questo protocollo è indicata come Multicast affidabile. La Patch Tuesday ha corretto una vulnerabilità RCE critica, CVE-2023-28250, con un punteggio CVSS di 9,8 CVSS.

Nelle nostre osservazioni, abbiamo notato che il 40% degli ambienti aveva attivato il multicast affidabile. Sebbene nella maggior parte dei data center solo pochi computer avessero attivato questa funzionalità, abbiamo notato ambienti in cui più server eseguivano PGM.

A partire da Windows Server 2003, PGM si basa sui socket Windows. Nello spazio utente, è implementato in una libreria chiamata wshrm.dll (DLL helper di Windows Sockets per PGM, dove rm indica il multicast remoto). Nello spazio kernel, PGM è implementato tramite il driver rmcast.sys.

La patch ha aggiunto la verifica delle dimensioni in una chiamata a memset, nella funzione DecodeParityPackets. Prima della correzione, un utente malintenzionato remoto poteva inviare un pacchetto appositamente predisposto per causare un overflow di intero, che in seguito avrebbe portato all'esecuzione di codice. Anche se non esplicitamente menzionato, alla vulnerabilità potrebbe essere stato assegnato un punteggio CVSS elevato a causa del fatto che l'esecuzione del codice avviene in modalità kernel, vale a dire con i privilegi più elevati possibili.

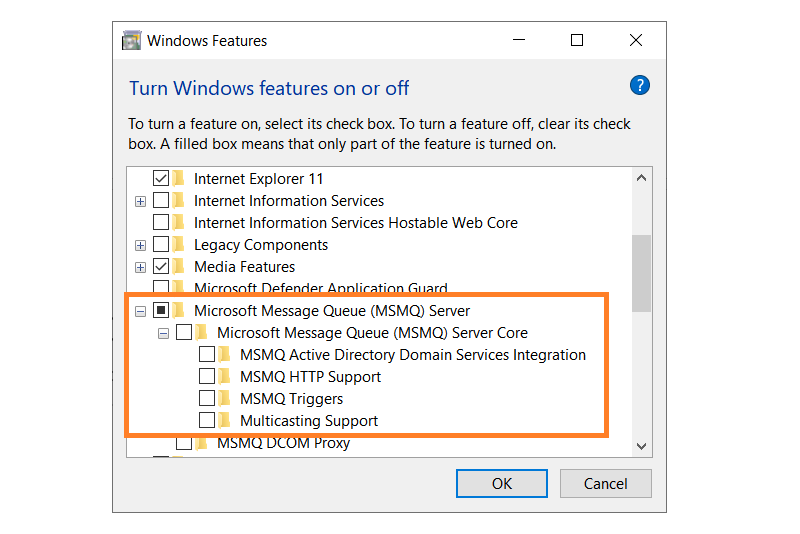

Secondo Microsoft (in un precedente bollettino sulla sicurezza relativo a una diversa CVE), il servizio Accodamento messaggi Microsoft (MSMQ) deve essere installato e il protocollo PGM (Pragmatic General Multicast) Windows deve essere specificamente abilitato perché un sistema sia vulnerabile (Figura 1). Vale a dire, PGM dipende da Accodamento messaggi per il suo funzionamento e, pertanto, le raccomandazioni della sezione precedente si applicano anche qui. Questo è ulteriormente in linea con le mitigazioni e le domande frequenti che Microsoft ha pubblicato per la CVE di questo mese.

Figura 1: Abilitazione di MSMQ e multicast tramite la finestra di dialogo Funzionalità Windows

Figura 1: Abilitazione di MSMQ e multicast tramite la finestra di dialogo Funzionalità Windows

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Esecuzione di codice remoto (RCE) |

Rete |

Servizio server DHCP

Il protocollo DHCP viene utilizzato per gestire il traffico e gli indirizzi di rete (assegnazione dell'indirizzo IP, gateway predefinito e configurazione del server DNS e altro ancora). Windows dispone di una propria implementazione del server DHCP, che può essere installato come ruolo aggiuntivo nelle installazioni di Windows Server. Nelle nostre osservazioni, abbiamo osservato il servizio server DHCP in circa il 40% degli ambienti.

C'è una vulnerabilità critica nel server DHCP questa volta che può essere utilizzata per eseguire la RCE. Poiché DHCP è fondamentale per il funzionamento dell'intera LAN, potrebbe essere difficile mitigare il rischio di vulnerabilità mediante segmentazione (poiché, tecnicamente, il servizio dovrebbe essere aperto all'intera rete). Tuttavia, potrebbe essere possibile utilizzare la microsegmentazione per consentire l'accesso di rete al servizio DHCP solo da un gruppo ridotto di processi di origine. Se si dispone del monitoraggio della rete con visibilità del processo di origine, potrebbe essere possibile mappare tutti i client DHCP univoci nella rete e limitare l'accesso solo a tali processi. Altrimenti (e a prescindere), dovreste applicare patch ai vostri server.

Nelle nostre osservazioni, abbiamo osservato solo 14 processi univoci accedere al server DHCP (e uno di questi era nmap, quindi tecnicamente sono 13).

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Esecuzione di codice remoto (RCE) |

Rete locale |

Netlogon Remote Protocol

Il protocollo Netlogon Remote Protocol viene utilizzato per l'autenticazione di utenti e computer negli ambienti di dominio, nonché per la sincronizzazione tra controller di dominio. Pertanto, è inevitabile nelle reti di dominio Windows, motivo per cui la vulnerabilità CVE-2023-28268 potrebbe avere un impatto sulla maggior parte degli ambienti.

Sembra simile a una precedente vulnerabilità che abbiamo esaminato nell'avviso del novembre 2022 :CVE-2022-38023. Entrambe le vulnerabilità si incentrano su un criminale che utilizza un attacco MITM (Machine-In-The-Middle) e una firma RPC anziché il sigillo RPC.

Per applicare il sigillo RPC, Microsoft ha introdotto la chiave di registro RequireSeal . Secondo i precedenti avvisi, dovrebbe essere impossibile disabilitare il registro e può essere possibile solo in modalità di compatibilità o applicazione.

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Elevazione dei privilegi |

Rete, MITM |

Remote Procedure Call Windows

Questo mese, sono presenti tre vulnerabilità relative alle chiamate di procedura remota (RPC; stiamo includendo il CVE RPCSS). La vulnerabilità RCE è nel runtime RPC, che fornisce l'API e l'implementazione del protocollo RPC. È implementata nella DLL rpcrt4.dll. L'RPCSS (Remote Procedure Call Service) dall'altra parte è di per sé un server RPC ed è responsabile di DCOM , vale a dire, di rendere le classi e gli oggetti COM accessibili sulla rete.

Poiché le vulnerabilità rpcrt4.dll e rpcss.dll sono entrambi cruciali per il normale funzionamento di Windows (per non parlare di, rpcrt4.dll Che viene caricato in ogni processo che utilizza RPC), potrebbe essere impossibile mitigare il rischio in un modo diverso dall'applicazione di patch.

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Esecuzione di codice remoto (RCE) |

Rete, autenticazione richiesta |

|

Elevazione dei privilegi |

||

Divulgazione delle informazioni |

Servizi descritti in precedenza

Molte CVE presenti nella Patch Tuesday di questo mese riguardano sistemi che abbiamo già esaminato in passato. Se siete interessati alla nostra analisi o alle raccomandazioni generali per tali servizi, vi invitiamo a consultare i nostri post precedenti.

Microsoft |

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|---|

Esecuzione di codice remoto (RCE) |

Accesso di rete; richiede il raggiungimento di una race condition |

||

Esecuzione di codice remoto (RCE) |

Rete |

||

Spoofing |

Autenticato con autorizzazioni per la creazione della pagina |

||

Spoofing |

Attacco XSS; l'autore di attacchi deve essere autenticato |

||

Esecuzione di codice remoto (RCE) |

Autenticazione richiesta |

||

Divulgazione delle informazioni |

Questa analisi intende fornire una panoramica delle nostre conoscenze attuali e offrire suggerimenti sulla base delle informazioni disponibili. La nostra revisione è continua e tutte le informazioni contenute in questa analisi sono soggette a modifiche. Potete anche visitare il nostro account Twitter per aggiornamenti in tempo reale.