2023 年 4 月の Patch Tuesday に関する Akamai の見解

PT とは Patch Tuesdayを意味します。いつもの月と同様に、Akamai Security Intelligence Group では、パッチが適用された、より興味深い脆弱性を確認することに着手しました。

今月は約 100 の CVE にパッチが適用され、そのうち 7 つがクリティカル、2 つが CVSS スコア 9.8 となっています。また、パッチ適用済みの CVE のうち 1 つは 野放し状態で、パッチ適用されたゼロデイ脆弱性として指定されています。

このレポートでは、それらの脆弱性が実際にどの程度重要であるか、影響を受けるアプリケーションやサービスがどの程度一般的であるかを評価し、修正されたバグについて現実的な視点を提供します。Patch Tuesday がリリースされた後は毎回、数日後に Akamai が知見を提供しますのでご注目ください。また、パッチ当日、弊社の X(旧 Twitter)アカウントではすぐに確認できる リアルタイムの概要 を発信しています。

こちらは最新情報に応じて更新されるレポートであり、調査の進行に合わせて情報を追加してまいります。どうぞご期待ください。

このレポートでは、バグにパッチが適用された次の領域に焦点を合わせています。

野放し状態で悪用されている脆弱性

Common Log File System — CVE-2023-28252

Windows 共通ログ・ファイル・システム(CLFS)ドライバーに、ローカルで権限が昇格される脆弱性が存在することが Kasperskyによって指摘されています。この脆弱性はゼロデイ Nokoyawa ランサムウェア攻撃で使用されました。また、Kaspersky は脆弱性の根本的な原因と影響についても指摘しており、公開が意図されていないデータが読み取られる可能性があるとともに、最終的にはカーネルメモリの読み取り/書き込みプリミティブが解放されると説明しています。CLFS は Windows Server 2003 R2 以降に Windows で利用可能になっているため、この脆弱性は大きな影響を与えます。できるだけ早くシステムにパッチを適用することをお勧めします。

Microsoft Message Queuing

Microsoft Message Queuing(MSMQ)サービスに 3 つの脆弱性がありました。これには、リモートコード実行(RCE)の重大な(9.8)脆弱性 1 つと、サービス妨害の脆弱性 2 つが含まれます。3 つの脆弱性はすべて、Check Point Research(CPR)の Haifei Li 氏が発見したものであり、脆弱性の詳細はこちらの 記事 で公開されています。

MSMQ サービスは Windows の オプション機能 であり、異なるアプリケーション間でメッセージを配信するのに使用されます。オプション機能であるにもかかわらず、Microsoft Exchange サーバーなど、Windows のエンタープライズアプリケーションの多くによってバックグラウンドで使用されています。 当社の調査結果から、このサービスは環境のほぼ 50% において、通常、複数のマシンにインストールされていることがわかりました。

RCE の脆弱性は簡単にトリガーされるため(CPR によると、必要とされるのは 1 つのパケットのみ)、できるだけ早くパッチを適用することを強く推奨します。事業継続性やその他の理由によってパッチを適用できない場合は、ネットワーク・セグメンテーション・ポリシーを使用して、サービスへのアクセスを最小限に制限することをお勧めします。 MSMQ サービスはポート 1801 からアクセスできますが、クライアントの多くはアクセスする必要がないため (主にエンタープライズアプリケーション自体で使用されるため)、 ポート 1801 と MSMQ サービスへの任意のネットワークアクセスを制限することを推奨します。許可リストポリシーを使用してセグメント化することで、実際に必要なマシンのみにアクセスできるようにしてください。

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

サービス妨害 |

ネットワーク |

|

リモートコードの実行 |

ネットワーク |

Windows Pragmatic General Multicast

Pragmatic General Multicast(PGM)は、信頼性の高い方法を使用して、複数のネットワークメンバー間でパケットを配信するように設計されたプロトコルです。Windows では、このプロトコルの実装は 信頼性の高いマルチキャストと呼ばれています。今回の Patch Tuesday では、RCE の重大な脆弱性( CVE-2023-28250、CVSS スコア 9.8)を修正しました。

調査結果から、環境の 40% で信頼性の高いマルチキャストをアクティベートしていることがわかりました。ほとんどのデータセンターでは、この機能が有効になっているマシンはほとんどありませんが、複数のサーバーで PGM を実行している環境に注目しました。

Windows Server 2003 以降、PGM は Windows ソケットに依存しています。ユーザースペースでは、 wshrm.dll (PGM 用の Windows ソケットヘルパー DLL であり、 rm はリモートマルチキャストの略)という名前のライブラリーに実装されます。カーネルスペースでは、PGM は driver rmcast.sysを通じて実装されます。

今回のパッチは、 memsetへの呼び出し(関数 DecodeParityPackets)にサイズ検証が追加されています。修正前は、巧妙に作成されたパケットをリモート攻撃者が送信することで整数オーバーフローが引き起こされ、その結果、コードが実行される可能性がありました。明示的には言及されていませんが、コードがカーネルモードで実行されていること、つまり可能な限り最高の権限を持っていることが原因で、この脆弱性の CVSS スコアが最高に指定されている可能性があります。

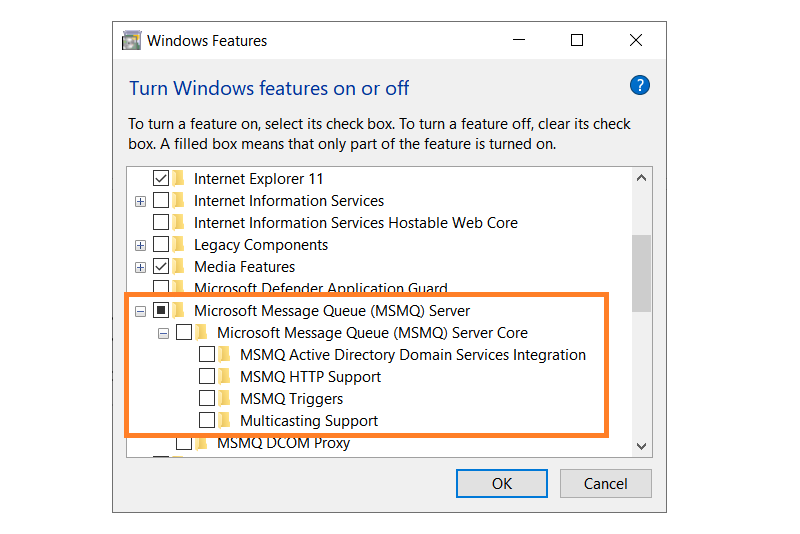

Microsoft(以前に発表された別の CVE に関するセキュリティ速報)によると、「システムが脆弱になる状態は、Message Queuing(MSMQ)がインストールされており、Windows Pragmatic General Multicast(PGM)プロトコルが有効化されている」場合だとのことです(図 1)。 PGM の動作は Message Queuing に依存しているため、ここでも前セクションの推奨事項が該当します。このことは、Microsoft が今月の CVE について発表した緩和策と FAQ とも一致します。

図 1:Windows 機能のダイアログボックスを使用して MSMQ とマルチキャストを有効にする

図 1:Windows 機能のダイアログボックスを使用して MSMQ とマルチキャストを有効にする

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

リモートコードの実行 |

ネットワーク |

DHCP サーバーサービス

DHCP プロトコルは、ネットワークトラフィックとアドレス(IP アドレス割り当て、デフォルトゲートウェイと DNS サーバーの設定など)を管理するために使用されます。Windows には DHCP サーバーが独自に実装されており、Windows Server インストールで追加機能としてインストールできます。調査結果から、環境の約 40% において DHCP サーバーサービスが実装されていることがわかりました。

今回は、RCE に使用できる DHCP サーバーに重大な脆弱性があることがわかりました。DHCP は LAN 全体の動作に不可欠なため、セグメンテーションによって脆弱性のリスクを緩和することは困難な場合があります(技術的には、このサービスはネットワーク全体にオープンにする必要があるため)。ただし、マイクロセグメンテーションを使用して、わずかなソースプロセスからのみ DHCP サービスへのネットワークアクセスを許可することもできます。ソースプロセスを可視化してネットワークを監視している場合は、ネットワーク内の固有の DHCP クライアントをすべてマッピングし、それらのプロセスのみにアクセスを制限できます。それ以外の場合は(それ以外の場合でなくても)、サーバーにパッチを適用する必要があります。

当社の調査結果では、DHCP サーバーにアクセスする固有のプロセスは 14 個のみでした (そのうちの 1 つは nmap であるため、厳密には 13 個)。

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

リモートコードの実行 |

ローカルネットワーク |

Netlogon リモートプロトコル

Netlogon リモートプロトコル は、Windows ドメイン環境でのユーザーおよびマシン認証に使用されるプロトコルです。ドメインコントローラー間の同期にも使用されます。このことは、Windows ドメインネットワークでは避けられないため、 CVE-2023-28268 はほとんどの環境に影響を及ぼします。

これは、2022 年 11 月の アドバイザリ:CVE-2022-38023に類似しています。どちらの脆弱性の不正利用も、攻撃者が MITM(Machine-In-the-Middle)攻撃を使用し、 RPC シールの代わりに RPC 署名を使用することが条件となっています。

RPC シールを強制するために、Microsoft は RequireSeal レジストリキーを導入しました。以前のアドバイザリによると、レジストリを無効にするのは不可能であり、互換性モードまたは強制モードでしか無効にできません。

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

権限の昇格 |

ネットワーク、MITM |

Windows リモート・プロシージャ・コール

今月は、リモート・プロシージャ・コール(RPCSS CVE を含む RPC)に関連する 3 つの脆弱性が見つかりました。RCE の脆弱性は、RPC プロトコルの API と実装を提供する RPC ランタイムにあります。これは DLL の rpcrt4.dllで実装されます。一方、リモート・プロシージャ・コール・サービス(RPCSS)は、それ自体が RPC サーバーであり、 DCOM を担い、COM クラスとオブジェクトをネットワーク経由でアクセスできるようにします。

rpcrt4.dll および rpcss.dll は、いずれも Windows の通常動作に必要不可欠であり、 rpcrt4.dll は RPC を使用するすべてのプロセスに読み込まれるため、パッチを適用しないとリスクを緩和できない場合があります。

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

リモートコードの実行 |

ネットワーク(認証が必要) |

|

権限の昇格 |

||

情報開示 |

以前に対応したサービス

今月の Patch Tuesday で取り上げた CVE の多くは、過去のブログ記事で取り上げたシステムに関するものです。それらのサービスの分析や一般的な推奨事項についてご興味がある方は、以前の投稿をご覧ください。

サービス |

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|---|

リモートコードの実行 |

ネットワークアクセス(競合条件を満たす必要あり) |

||

リモートコードの実行 |

ネットワーク |

||

スプーフィング |

認証とページ作成権限 |

||

スプーフィング |

XSS 攻撃(攻撃者は認証が必要) |

||

リモートコードの実行 |

認証が必要 |

||

情報開示 |

このサマリーでは、現在入手可能な情報に基づいた Akamai の見解と推奨事項について概要を紹介します。Akamai ではレビューを継続的に行っているため、本資料に含まれる情報は変更される可能性があります。また、弊社の X(旧 Twitter)アカウントで更新をリアルタイムでご確認頂けます。