Akamai 对 2023 年 6 月 Patch Tuesday 的看法

正如我们每个月所做的那样,Akamai 安全情报组着手研究了已修补的神秘漏洞。

对于分析本月的 Patch Tuesday,我们感到特别自豪。

本次出现了 69 个 CVE,其中 6 个为严重级别。严重 CVE 中有 4 个(位于 PGM 和 SharePoint 中)的 CVSS 分数高达 9.8。

在本报告中,我们将评估漏洞的实际严重程度、受影响的应用程序和服务的普遍程度,并就已修复的漏洞提供现实的看法。您还可以在我们的公众号上查看修补程序的快速 摘要 。请在每次 Patch Tuesday 后的几日留意这些见解。

这是一份持续更新的报告,随着我们的研究进展,我们将在其中增补更多信息。敬请期待!

在本报告中,我们将重点关注已修复漏洞的以下方面:

Windows 实际通用多播 (PGM)

Windows 实际通用多播 (PGM) 是一种协议,其目的是以可靠的方式在多个网络成员之间传递数据包。在 Windows 上,此协议的实施被称为 可靠多播。 本次 Patch Tuesday 修复了此协议中的三个严重的远程代码执行漏洞,这三个漏洞的 CVSS 得分均为 9.8。

自 Windows Server 2003 发布以来,PGM 就依赖于 Windows 套接字进行工作。在用户空间内,它在一个名为 wshrm.dll 的库中实施,这是用于 PGM 的 Windows Sockets 帮助程序 DLL,其中的“rm”代表 远程多播。在内核空间中,PGM 通过驱动程序 rmcast.sys 实施。

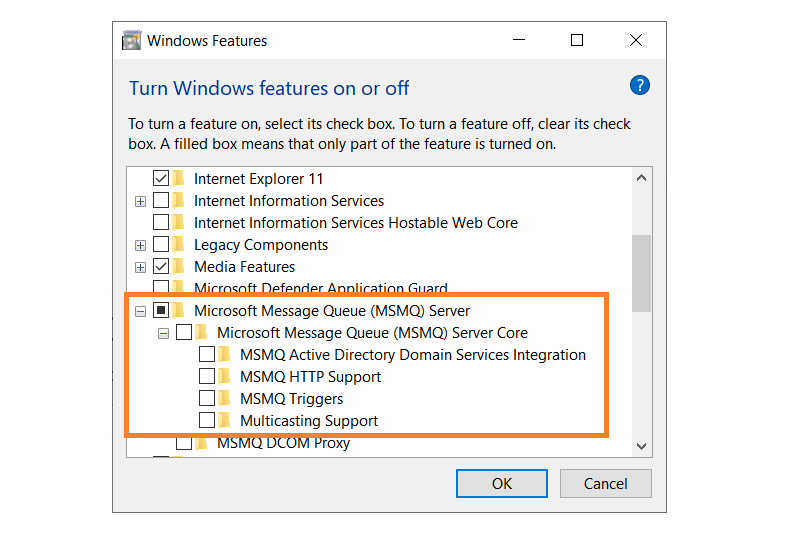

根据 Microsoft 针对 CVE 的抵御措施,必须运行 消息队列 服务才会使漏洞遭到利用。该服务默认情况下并未安装,并且必须通过控制面板中的“功能”屏幕进行添加(图 1)。

图 1:通过 Windows“功能”对话框启用消息队列和多播

图 1:通过 Windows“功能”对话框启用消息队列和多播

据我们观察, 大约 50% 的环境中存在安装并运行了消息队列服务的服务器,25% 的环境中存在安装了 PGM 的服务器。 尽管在大多数数据中心,只有少数机器启用了此功能,但我们发现某些环境中有多台服务器正在运行该项服务。

由于针对所有漏洞的攻击都不是那么复杂,我们建议尽快修补相关服务器。如果受运营连续性或其他原因限制而无法执行修补,我们建议采用 网络分段 策略,将对该服务的访问限制到最低程度。

由于 消息队列 服务可通过端口 1801 进行访问,但有权访问的客户端可能不多 (大多数情况下都是由企业应用程序本身使用), 因此我们建议限制对该端口和服务的任意网络访问权限。 请尝试使用允许列表策略对其进行分段,同时仅将访问权限授予真正需要的机器。

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

远程代码执行 |

网络 |

|

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

权限提升 |

网络 |

|

欺骗 |

||

SharePoint 服务器通常用于文档共享,因而可能难以在不影响正常运作的情况下对用户进行分段或限制访问。因此,我们建议您尽快修补自己的服务器。

然而,对于权限提升漏洞,可以通过加强用户访问管理或提高对可疑用户活动或登录的告警敏感度来减轻一些风险。

Windows 远程桌面

Windows 远程桌面用于 Windows 计算机之间通过远程桌面协议 (RDP) 进行远程桌面连接。本月发现了两个漏洞,且两个漏洞影响的都是 RDP 客户端,而非服务器。

CVE-2023-29352 允许攻击者在远程桌面连接期间,利用特制的 .RDP 文件绕过服务器证书验证。然而,攻击者必须诱骗用户使用他们的 .RDP 文件才能有效利用该漏洞。此漏洞可与修补好的另一漏洞 CVE-2023-29362一起被利用,后者允许攻击者在连接到受其控制的 RDP 服务器时触发客户端上的远程代码执行。

由于 RDP 可用于 横向移动,我们建议无论如何都要对其制定策略规则。限制用户机器之间的 RDP 访问,或仅限预先授权的服务器(如跳箱)进行 RDP 访问,可以大大降低此类漏洞引发的风险。尽管如此,我们还是建议您尽快进行修补。

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

安全功能绕过 |

网络 |

|

远程代码执行 |

Microsoft Exchange Server

Microsoft Exchange Server 是 Microsoft 开发的邮件服务器。本月仅发现了两个 CVE,且它们都允许在远程服务器上执行远程代码。据我们观察,大约 35% 的环境中具有内部部署的 Exchange 服务器。

由于两个漏洞都要求对攻击者进行身份验证,因此可以通过提高对异常用户登录的敏感度来降低潜在攻击的风险。此外,由于 CVE-2023-28310 借由 PowerShell 远程管理会话才能得以利用,因此可以通过使用分段来降低风险。

PowerShell 远程管理会话通过使用 TCP 端口 5985 和 5986 的 Windows 远程管理 (WinRM) 来实现。由于大多数用户不需要远程管理功能,因此可以将基于 WinRM 的流量限制为仅授权用户或用户机器才能使用,从而减小攻击面。

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

权限提升 |

邻近网络 |

|

网络 |

以前涵盖的服务

在本月的 Patch Tuesday 中,许多 CVE 针对的是我们过去已经介绍过的系统。如果您对我们就这些服务的分析或常规建议感兴趣,建议您了解我们之前发布的 对 Patch Tuesday 的看法 博文。

服务 |

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|---|

欺骗 |

网络 |

||

拒绝服务 |

网络 |

||

远程代码执行 |

本地 |

||

信息泄漏 |

网络 |

||

拒绝服务 |

网络 |

||

远程代码执行 |

网络 |

||

拒绝服务 |

网络 |

||

远程代码执行 |

本地 |

这篇综述概括了我们目前的理解和我们根据现有信息提出的建议。我们的审查还在持续进行中,本文的任何信息都可能发生更改。您也可以关注我们的 公众号 以获取更多实时更新。