2023년 6월 패치 화요일(Patch Tuesday)에 대한 Akamai의 관점

Akamai Security Intelligence Group은 이번 달에도 패치가 완료된 흥미로운 취약점을 조사했습니다.

팀은 이번 달 패치 화요일(Patch Tuesday)을 한층 자랑스러운 마음으로 작업할 수 있었습니다.

69개의 CVE 중 6개는 특히 그 중요도가 높습니다. PGM 및 SharePoint에서 찾은 4개의 주요 CVSS는 9.8의 높은 CVSS 점수를 받았습니다.

이 보고서에서는 취약점의 심각성과 영향을 받은 애플리케이션 및 서비스 보편성을 평가하고, 수정된 버그에 대한 현실적인 관점을 제공합니다. 패치 당일에 Twitter 계정에서 간단한 요약 자료도 확인할 수 있습니다. 패치 화요일(Patch Tuesday)이 발표될 때마다 며칠 내로 보고서를 발표합니다.

최신 보고서이며 리서치가 진행됨에 따라 업데이트합니다. 계속 관심 가져주시기 바랍니다.

이 보고서에서는 버그가 패치된 다음 부문을 집중적으로 소개합니다.

Windows PGM(Pragmatic General Multicast)

Windows PGM(Pragmatic General Multicast)은 신뢰할 수 있는 방식으로 여러 네트워크 구성원 간에 패킷을 전달하도록 설계된 프로토콜입니다. Windows에서 이 프로토콜을 구현하는 걸 신뢰할 수 있는 멀티캐스트라고 합니다. 이 패치 화요일(Patch Tuesday)은 이 프로토콜에서 세 가지 중요한 원격 코드 실행 취약점을 수정했습니다(CVSS 점수는 모두 9.8).

Windows Server 2003 이후로 PGM은 Windows 소켓을 사용합니다. 사용자 공간에서 이는 wshrm.dll 이라는 라이브러리에 구축됩니다. wshrm.dll은 PGM용 Windows 소켓 도우미 DLL을 뜻하며, 여기서 'rm'은 원격 멀티캐스트의 약어입니다. 커널 공간에서 PGM은 rmcast.sys 드라이버를 통해 구축됩니다.

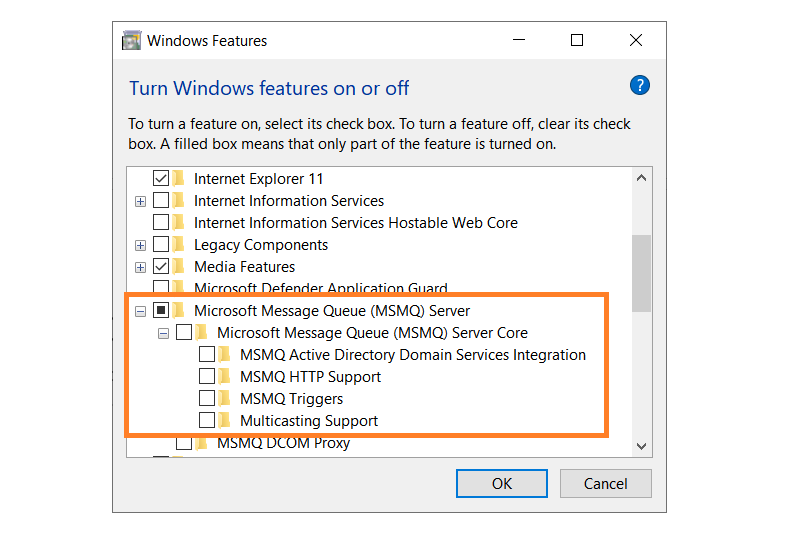

CVE에 대한 Microsoft의 방어 전략에 따르면, 취약점을 약용하기 위해서는 Message Queuing 서비스가 실행 중이어야 합니다. 이 서비스는 기본적으로 설치되어 있지 않아 제어판의 기능 화면을 통해 추가해야 합니다(그림 1).

그림 1: Windows 기능 대화 상자를 통해 Message Queuing 및 멀티캐스팅 활성화

그림 1: Windows 기능 대화 상자를 통해 Message Queuing 및 멀티캐스팅 활성화

Akamai의 관측에 따르면 사용 환경의 약 50%에 Message Queuing 서비스가 설치되어 실행 중이었고, PGM이 설치된 비율도 25%로 나타났습니다. 대부분의 데이터 센터에서 이 기능이 활성화된 머신은 거의 없었지만, 일부 환경에서는 여러 서버에서 이 서비스가 실행되고 있었습니다.

취약점과 상관없이 공격의 복잡성은 낮기 때문에 가능한 한 빨리 관련 서버를 패치하는 것이 좋습니다. 운영 연속성 또는 기타 이유로 인해 패치 적용이 불가능한 경우, 네크워크 세그멘테이션 정책을 사용하여 적어도 서비스에 대한 접속은 제한하는 것이 좋습니다.

이론상 Message Queuing 서비스는 포트 1801을 통해 접속할 수 있지만, 많은 클라이언트가 이 경로로 접속하지 않습니다. 주로 엔터프라이즈 애플리케이션 자체에서 사용되기 때문입니다. 따라서 해당 포트 및 서비스에 대한 임의의 네트워크 접속을 제한하는 것을 권장합니다. allowlist 정책을 사용하여 세그멘테이션을 실행하면 실제로 필요한 머신에만 접속을 허용할 수 있습니다.

CVE 번호 |

영향 |

필요한 접속 권한 |

|---|---|---|

원격 코드 실행 |

네트워크 |

|

CVE 번호 |

영향 |

필요한 접속 권한 |

|---|---|---|

권한 상승 |

네트워크 |

|

스푸핑 |

||

SharePoint 서버는 보통 문서 공유에 사용되기 때문에, 일반 작업에 피해를 주지 않고 사용자 접속을 세그멘테이션하거나 제한하기란 쉽지 않을 수 있습니다. 따라서 가능한 한 빨리 시스템을 패치하는 것이 좋습니다.

그러나 권한 상승 취약점의 경우, 사용자 접속을 강화하거나 의심스러운 사용자 활동 또는 로그온에 대한 알림 민감도를 높임으로써 일부 리스크를 방어할 수 있습니다.

Windows Remote Desktop

Windows Remote Desktop은 원격 데스크톱 프로토콜(RDP)을 통한 Windows 머신 간 원격 데스크톱 연결에 사용됩니다. 이번 달에는 두 가지 취약점이 발견되었습니다. 두 취약점 모두 서버가 아닌 RDP 클라이언트에 영향을 줍니다.

CVE-2023-29352 취약점은 공격자가 특수하게 조작된 .RDP 파일을 사용하여 원격 데스크톱 연결 중에 서버 인증서 검증을 우회할 수 있게 합니다. 그러나 이 취약점을 악용하려면 사용자가 공격자의 .RDP 파일을 사용하도록 속여야 합니다. 이 취약점은 패치된 다른 CVE-2023-29362취약점과 함께 작동할 수 있습니다. 이 취약점은 공격자가 제어하는 RDP 서버에 연결할 때 클라이언트에서 원격 코드 실행을 트리거하게 합니다.

RDP는 측면 이동공격에 사용될 수 있으므로, 이에 대한 정책 룰을 만드는 것이 좋습니다. 사용자 머신 사이에서 또는 점프 박스와 같은 미리 승인된 서버로만 RDP 접속을 제한하면 이러한 취약점으로 인한 리스크를 크게 줄일 수 있습니다. 그렇다 해도 패치는 가능한 한 빨리 적용하는 것이 좋습니다.

CVE 번호 |

영향 |

필요한 접속 권한 |

|---|---|---|

보안 기능 우회 |

Network |

|

원격 코드 실행 |

Microsoft Exchange Server

Microsoft Exchange Server는 Microsoft가 개발한 메일 서버입니다. 이번 달에는 2개의 CVE만 있으며, 둘 다 원격 서버에서 원격 코드 실행을 허용합니다. 관측 결과, 사용 환경의 약 35%가 온프레미스 Exchange Server를 사용하는 것으로 나타났습니다.

이 두 가지 취약점을 악용하려면 공격자가 인증을 받아야 하기 때문에 비정상적인 사용자 로그온에 대한 민감도를 높이면 잠재적인 악용 리스크를 줄일 수 있습니다. 또한 CVE-2023-28310 취약점은 PowerShell 원격 세션을 통해 작동하므로 세그멘테이션을 통해 리스크를 방어할 수 있습니다.

PowerShell 원격 세션은 TCP 포트 5985 및 5986을 사용하는 Windows Remote Management 기능(WinRM)에서 수행됩니다. 대부분의 사용자는 원격 관리 기능이 필요하지 않으므로, WinRM을 통한 트래픽을 권한 있는 사용자 또는 사용자 머신으로만 제한함으로써 공격표면을 줄일 수 있습니다.

CVE 번호 |

영향 |

필요한 접속 권한 |

|---|---|---|

권한 상승 |

인접 네트워크 |

|

네트워크 |

이전에 다루었던 서비스

이번 달 패치 화요일(Patch Tuesday)의 많은 CVE는 과거에 이미 다루었던 시스템에 대한 것입니다. 이런 서비스에 대한 분석 또는 일반적인 권장 사항에 관심이 있는 경우, 이전 패치 화요일(Patch Tuesday) 블로그 게시물의 내용을 살펴보시기 바랍니다.

서비스 |

CVE 번호 |

영향 |

필요한 접속 권한 |

|---|---|---|---|

스푸핑 |

네트워크 |

||

서비스 거부 |

네트워크 |

||

원격 코드 실행 |

로컬 |

||

정보 유출 |

네트워크 |

||

서비스 거부 |

네트워크 |

||

원격 코드 실행 |

네트워크 |

||

서비스 거부 |

네트워크 |

||

원격 코드 실행 |

로컬 |

본 요약에서는 가용한 정보를 바탕으로 현재 이해와 권장 사항을 대략 알아봤습니다. Akamai의 검토는 지속적으로 수행되므로 이곳의 모든 정보는 변경될 수 있습니다. 또한 Twitter 계정을 방문하여 실시간 업데이트를 확인할 수 있습니다.