Einschätzung von Akamai zum Patch Tuesday im Juni 2023

Wie jeden Monat hat sich die Akamai Security Intelligence Group auf die Suche nach den wichtigsten gepatchten Schwachstellen gemacht.

Wir sind besonders STOLZ darauf, diesen Monat am Patch Tuesday zu arbeiten.

Diesmal gibt es 69 CVEs, sechs davon kritisch. Vier der kritischen CVEs (in PGM und SharePoint) haben einen sehr hohen CVSS-Wert von 9,8.

In diesem Bericht bewerten wir, wie kritisch die Schwachstellen und wie alltäglich die betroffenen Anwendungen und Services sind. Daraus ergibt sich eine realistische Perspektive auf die Fehler, die behoben wurden. Sie können sich auch eine kurze Zusammenfassung des Patches auf unserem Twitter-Konto ansehen. Diese Einblicke erscheinen innerhalb wenige Tage nach jedem Patch Tuesday.

Dies ist ein aktualisierter Bericht, und wir werden ihm weitere Informationen hinzufügen, während unsere Forschung voranschreitet – schauen Sie also wieder vorbei!

In diesem Bericht konzentrieren wir uns auf die folgenden Bereiche, in denen Fehler gepatcht wurden:

Windows Pragmatic General Multicast (PGM)

Windows Pragmatic General Multicast (PGM) ist ein Protokoll, das entwickelt wurde, um Pakete auf zuverlässige Weise zwischen mehreren Netzwerkmitgliedern zu übermitteln. Bei Windows gilt die Implementierung dieses Protokolls als zuverlässiges Multicast. Dieser Patch Tuesday behob drei kritische Schwachstellen für Remotecodeausführung in diesem Protokoll, alle mit einem CVSS-Wert von 9,8.

Seit Windows Server 2003 werden Windows-Sockets für PGM genutzt. Im Nutzerbereich erfolgt die Implementierung in einer Bibliothek mit dem Namen wshrm.dll (Windows Sockets Helper DLL für PGM, wobei „rm“ für Remote-Multicast steht). Im Kernel-Bereich erfolgt die Implementierung von PGM über den Treiber rmcast.sys.

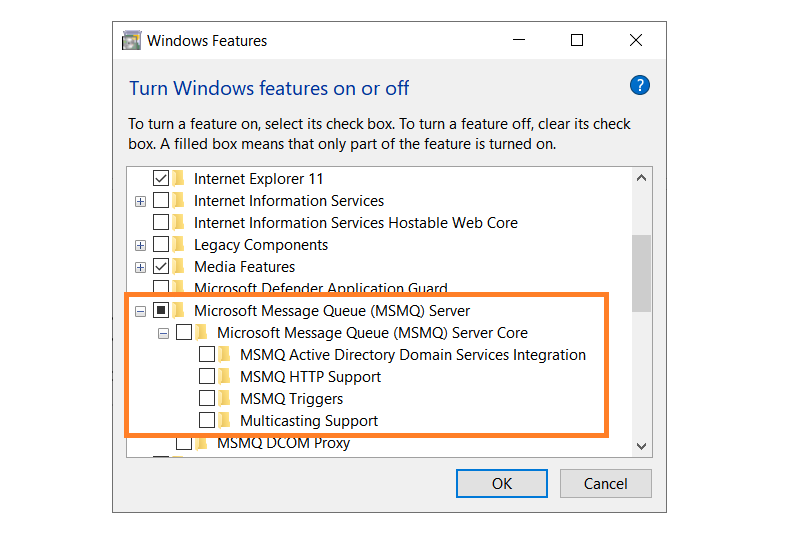

Gemäß den Microsoft-Empfehlungen für die CVEs muss der Service Message Queuing ausgeführt werden, damit die Sicherheitslücke ausgenutzt werden kann. Der Service ist standardmäßig nicht installiert und muss über den Bildschirm Funktionen in der Systemsteuerung hinzugefügt werden (Abbildung 1).

Abb. 1: Aktivierung von Message Queuing und Multicasting über das Dialogfeld Windows-Funktionen

Abb. 1: Aktivierung von Message Queuing und Multicasting über das Dialogfeld Windows-Funktionen

Wir haben festgestellt, dass in ungefähr 50 % der Umgebungen Server mit installiertem und ausgeführtem Message-Queuing-Service und in 25 % Server mit installiertem PGM vorhanden waren. Obwohl diese Funktion in den meisten Rechenzentren nur auf wenigen Computern aktiviert war, registrierten wir Umgebungen, in denen der Service auf mehreren Servern ausgeführt wurde.

Da die Angriffskomplexität für alle Schwachstellen gering ist, sollten die entsprechenden Server so schnell wie möglich gepatcht werden. Wenn aufgrund der Betriebskontinuität oder aus anderen Gründen kein Patching möglich ist, empfehlen wir, zumindest den Zugriff auf den Service mithilfe von Richtlinien zur Netzwerksegmentierung einzuschränken.

Da der Service Message Queuing über den Port 1801 zugänglich ist, aber nicht von einer großen Zahl von Kunden aufgerufen werden sollte (da er hauptsächlich von der Unternehmensanwendung selbst genutzt wird), empfehlen wir, den willkürlichen Netzwerkzugriff auf den Port und den Service einzuschränken. Versuchen Sie, ihn mithilfe von Richtlinien für Zulassungslisten zu segmentieren, sodass der Zugriff nur auf die Computer möglich ist, die ihn tatsächlich benötigen.

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Remotecodeausführung |

Netzwerk |

|

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Erhöhung von Berechtigungen |

Netzwerk |

|

Spoofing |

||

Da SharePoint-Server normalerweise für die gemeinsame Nutzung von Dokumenten vorgesehen sind, kann es schwierig sein, den Nutzerzugriff auf sie zu segmentieren oder zu beschränken – zumindest ohne dabei den normalen Betrieb zu beeinträchtigen. Wir empfehlen Ihnen daher, Ihre Server so schnell wie möglich zu patchen.

Bei Schwachstellen für die Erhöhung von Berechtigungen ist es jedoch möglich, einige der Risiken zu mindern, indem der Nutzerzugriff gestärkt oder die Warnsensitivität bei verdächtigen Nutzeraktivitäten oder Anmeldungen erhöht wird.

Windows Remote Desktop

Windows Remote Desktop wird für die Remotedesktopverbindung zwischen Windows-Computern über RDP (Remote Desktop Protocol) verwendet. In diesem Monat gibt es zwei Schwachstellen – beide betreffen den RDP-Client und nicht den Server.

CVE-2023-29352 ermöglicht Angreifern, die Überprüfung des Serverzertifikats während einer Remotedesktopverbindung zu umgehen, wenn eine speziell gestaltete RDP-Datei verwendet wird. Angreifer müssen jedoch einen Nutzer dazu verleiten, ihre RDP-Datei zu verwenden, damit die Sicherheitsanfälligkeit wirksam wird. Dies kann zusammen mit der anderen gepatchten Schwachstelle funktionieren, CVE-2023-29362, die es Angreifern ermöglicht, remote Code auf dem Client auszuführen, wenn sie eine Verbindung zu von Angreifern kontrollierten RDP-Servern herstellen.

Da RDP für laterale Netzwerkbewegungen genutzt werden kann, empfehlen wir ohnehin, entsprechende Regeln zu erstellen. Durch die Beschränkung des RDP-Zugriffs auf Nutzergeräte oder nur auf vorab autorisierte Server (wie Jumpboxen) kann das Risiko dieser Sicherheitslücken erheblich verringert werden. Dennoch empfehlen wir Ihnen, den Patch so bald wie möglich aufzuspielen.

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Umgehung von Sicherheitsfunktionen |

Netzwerk |

|

Remotecodeausführung |

Microsoft Exchange Server

Microsoft Exchange Server ist der von Microsoft entwickelte Mailserver. Diesen Monat gab es nur zwei CVEs. Beide ermöglichen eine Remotecodeausführung auf dem Remoteserver. In unseren Beobachtungen haben wir festgestellt, dass etwa 35 % der Umgebungen über On-Premise-Exchange-Server verfügen.

Da für die beiden Schwachstellen eine Authentifizierung des Angreifers erforderlich ist, kann das Risiko eines potenziellen Exploits möglicherweise verringert werden, wenn die Empfindlichkeit gegenüber ungewöhnlichen Nutzeranmeldungen erhöht wird. Da CVE-2023-28310 über eine PowerShell-Remotesitzung funktioniert, lässt sich das Risiko möglicherweise durch Segmentierung mindern.

Eine PowerShell-Remotesitzung läuft über Windows Remote Management (WinRM), das die TCP-Ports 5985 und 5986 verwendet. Da die meisten Nutzer keine Funktionen für Remoteverwaltung benötigen, sollte es möglich sein, den Traffic über WinRM auf autorisierte Nutzer oder Nutzercomputer zu beschränken und so die Angriffsfläche zu verringern.

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Erhöhung von Berechtigungen |

Angrenzendes Netzwerk |

|

Netzwerk |

Zuvor behandelte Services

Viele CVEs im aktuellen Patch Tuesday beziehen sich auf Systeme, die wir bereits beschrieben haben. Wenn Sie an unserer Analyse oder allgemeinen Empfehlungen zu diesen Services interessiert sind, empfehlen wir Ihnen, unsere vorherigen Einschätzungen zum Patch Tuesday zu lesen.

Service |

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|---|

Spoofing |

Netzwerk |

||

Denial of Service |

Netzwerk |

||

Remotecodeausführung |

Lokal |

||

Offenlegung von Informationen |

Netzwerk |

||

Denial of Service |

Netzwerk |

||

Remotecodeausführung |

Netzwerk |

||

Denial of Service |

Netzwerk |

||

Remotecodeausführung |

Lokal |

Diese Zusammenfassung gibt einen Überblick über unser aktuelles Verständnis der verfügbaren Informationen und über unsere Empfehlungen. Unsere Überprüfung läuft und alle hierin enthaltenen Informationen können sich jederzeit ändern. Besuchen Sie auch unser Twitter-Konto für Updates in Echtzeit.