2024 年の年間レビュー:今日の知見、明日の展望

10 年間にわたり、Akamai は最新のサイバーセキュリティ調査結果とトレンドを詳細に分析した「インターネットの現状(SOTI)」レポートを発行してきました。このレポートは、世界中の組織が直面している、日々進化する脅威の状況とサイバーセキュリティの課題について貴重な知見をもたらします。

当初、このレポートは主にブロードバンドの普及と接続速度にフォーカスしていましたが、次第にサイバーセキュリティについて論じるようになりました。各レポートは、Akamai が四半世紀以上にわたり 130 か国以上の数万人の顧客を保護することで培ってきた確固たるデータに基づいて作成されています。

2024 年だけで、Akamai の研究者と脅威インテリジェンス担当者は 6 本の SOTI 調査レポートを発表し、業界のトレンドと脅威の方法論の両方を取り上げています。 100 名以上の研究者と 65 名のデータサイエンティストが、文化的、地理的、そして思考の多様性の面でも境界を越えたサイバーインテリジェンスの専門家集団として、Akamai の発行物をサポートしています。

振り返りと予想

このブログ記事では、Akamai のサイバー専門家 6 名が、昨年の注目すべきトレンドとイベントを振り返り、2025 年以降の動向について情報に基づいた展望を示します。また、将来を見据えた組織の備えについて専門家の見解を共有し、組織が脆弱性を最小限に抑えて脅威の影響を軽減するための実践的なアイデアを提示します。

|

Roger Barranco Vice President of Global Security Operations |

Lisa Beegle Senior Director of Information Security |

Richard Meeus Senior Director of Security Technology、EMEA 地域 |

|

Ruben Koh Director of Security Technology、アジア太平洋・日本地域 |

Steve Winterfeld Advisory CISO |

Tricia Howard Scrybe of Cybersecurity Magicks |

Roger Barranco、Vice President of Global Security Operations

2024 年はどのようなことが印象に残りましたか?

2024 年を振り返ってみると、いくつかの際立ったトレンドがありました。驚くべき現象の 1 つは、DNS 攻撃の頻度と有効性が継続的に高かったことです。Akamai の研究者の最近の 観測結果 によると、 DNS は過去 18 か月間に発生したレイヤー 3 とレイヤー 4 の 分散サービス妨害(DDoS)攻撃 イベントの 60% で構成要素に含まれていました。しかし、そのような攻撃の多くを排除できる ソリューション は存在します。こうした攻撃の多くはリフレクターベースであり、攻撃者は不適切に設定されたサーバーを利用します。DNS の設定を少し変更するだけでこれを防ぎ、組織が不注意によって問題に巻き込まれる事態を回避できます。

これまでに世界最大規模かつ最も複雑な攻撃を引き起こしてきた Mirai ボットネットが復活しました。これは特に興味深い攻撃ツールで、非常にインテリジェントな方法でエンドポイントを乗っ取り、他のアクターを締め出します。Mirai は 5 年前に広く知られ、やがて姿を消しましたが、今は復活して猛威をふるっています。

この変化は、組織が攻撃の規模だけでなく巧妙さのレベルにも注意する必要があることを示しています。攻撃キャンペーンはますます複雑化しています。多くのセキュリティベンダーは、よりインテリジェントな自動化を組み込んで対処までの時間を短縮しています。現在の状況を考慮すると、これは適切な対応です。

さらに、 私はセキュリティ専門家との連携が依然として極めて重要であると確信しています。中規模または大規模のエンタープライズにとって、サイバーイベントに直面するのは時間の問題です。そして、それを解決するためには人間の専門知識が必要になります。

アプリケーション側では、ボットによる Credential Abuse が大きな脅威として継続的に発生しました。これらの攻撃の多くは国家ぐるみの攻撃者によって行われており、緩和が非常に困難です。攻撃者がボットか人間かを判断する、または 「良性」ボットか「悪性」ボットか を判別するためには(図 1)、経験豊富な専門家が顧客独自の環境を把握し、適切な保護対策を実施する必要があります。

2025 年に予想される注目すべき問題として、どのようなことがあげられますか?

組織は、ネットワークが活発な攻撃を受けていないときに防御体制を強化する必要があります。

— Roger Barranco、Vice President of Global Security Operations

Mirai ボットネット は、攻撃者がコードを進化させてバリエーションも増え続けているため、今後も重要な要素となり、さらに高度化していく可能性があります。このような進化は、サイバーセキュリティ専門家にとって継続的な課題となります。サイバーセキュリティ専門家は、ネットワークとアプリケーション領域全体で複数のレイヤーに同時攻撃を仕掛けてくるキャンペーンに対処しなくてはなりません。

プロキシを介した国家ぐるみの活動がさらに拡大すると考えられます。このような攻撃は、金銭的利益ではなく、損害を与えたいという純粋な願望を動機としていることが多いでしょう。

脆弱性を緩和するために、組織は API エンドポイントを継続的に管理する必要に迫られます。マイクロセグメンテーションだけでなく、API の適切な識別、管理、セキュリティが、堅牢なサイバーセキュリティ戦略の要素としてますます重要になります。

来年は自社の環境の強化に専念することを、すべての人に強く推奨します。 組織は、ネットワークが活発な攻撃を受けていないときに防御体制を強化する必要があります。攻撃前に環境改善に投資することで得られる利益は、依然として大きなものとなります。

さらに未来へ目を向けると、量子コンピューティングの影響に注目する必要があります。このテクノロジーは、業界がまだ対応していない劇的な方法で攻撃を加速させる可能性があります。 組織は、サイバー攻撃者の能力の進化に対応するために、ハードウェア全体を更新する計画に着手しなければなりません。この計画はすぐには十分な成果をもたらさないかもしれませんが、サイバーセキュリティにおいて量子コンピューティングが普及したときに円滑に移行するために、今すぐ議論と準備を開始することが重要です。

Lisa Beegle、Senior Director of Information Security

2024 年はどのようなことが印象に残りましたか?

地政学的緊張の高まりを受け、国家の支援を受けたサイバー攻撃が大幅に増加しました。

— Lisa Beegle、Senior Director of Information Security

2024 年に出現したいくつかの重要なトレンドが、現在注目を集めています。攻撃者の進化は特に顕著でした。コミュニケーションと連携が高度に組織化されたことで、攻撃者ははるかに効率的な手口で脆弱性を悪用するようになりました。これには、DDoS 請負などの攻撃サービスを他の攻撃者に提供するハクティビストも含まれます。

最近、Akamai Security Intelligence Response Team(SIRT)は法執行機関と連携し、重要な ハクティビストグループ である アノニマス・スーダン を打ち負かすための支援をしました(図 2)。

図 2:ハクティビストグループ、アノニマス・スーダンの覆面ハッカーの背後にあるスーダン国旗の画像

図 2:ハクティビストグループ、アノニマス・スーダンの覆面ハッカーの背後にあるスーダン国旗の画像

攻撃者は現在、成功した侵害に関するインテリジェンスを共有し、脆弱性が見つかった組織を繰り返し標的にして、さらなる脆弱性を探っています。多くの組織は、見かけ上の攻撃の被害者が本当の標的ではないという可能性があることを認識できていないため、このような高度な攻撃に不意を突かれました。

地政学的緊張の高まりを受け、国家の支援を受けたサイバー攻撃が大幅に増加しました。このような国家ぐるみの攻撃では重要なインフラがますます標的になりやすくなっているため、組織にとって、プロアクティブな脅威インテリジェンス戦略と監視戦略の導入が喫緊の課題であることが浮き彫りになっています。

2024 年にはサプライチェーンの侵害が重大な問題として浮上しました。攻撃者はサードパーティプロバイダーを悪用して組織に侵入しました。この中には著名なターゲットも含まれます。 このトレンドにより、セキュリティプラクティスのギャップが露呈し、サプライ・チェーン・パートナーの継続的な監視と審査の必要性が明らかになりました。こうしたリスクを緩和するために、サプライチェーン全体の組織がセキュリティの文化を育む必要があることは明らかです。

おそらく最も憂慮すべき点は、サイバー犯罪者が現在、人工知能(AI)を使用してより高度な攻撃ベクトルを開発していることです。AI を活用したツールにより、極めて巧妙なフィッシングキャンペーン、ディープフェイク、その他の斬新な戦術を生み出せるようになりました。このような AI の採用により、攻撃の成功率が大幅に向上しました。この脅威に対抗するために、組織はあらゆるレベルで懐疑と教育の文化を育み、機密性の高い要求に対する堅牢な検証プロセスと組み合わせる必要があります。

2025 年に予想される注目すべき問題として、どのようなことがあげられますか?

サイバー犯罪者が引き続き AI を使用してフィッシング攻撃の自動化とパーソナライズを行い、検知がますます困難になると予想されます。これに伴い、リアルタイムの脅威検知を目的とした AI ベースのセキュリティソリューションへの投資が促進される可能性があります。

また、2024 年に成功を収めたランサムウェア攻撃が続くと予測されます。戦術は、二重脅迫から三重脅迫(多くの場合、DDoS 攻撃)、さらには四重脅迫(攻撃者が被害者の顧客、従業員、その他の関連エンティティに直接連絡して、機微な情報が侵害されたことを通知する)まで発展しました。 身代金を支払う組織は、再び標的になる可能性があります。自社を保護するために、企業はバックアップソリューションを強化し、従業員トレーニングに注力してこうしたリスクを緩和する必要があります。

IoT デバイスは堅牢なセキュリティが欠如していることが多く、そのようなデバイスに対する攻撃が増加すると予想されます。攻撃者が悪用できるデバイスは多数存在し、この攻撃は脆弱性が特定されるとすぐに発生する傾向があります。 つまり、消費者レベルと組織レベルの双方でセキュリティ対策の強化とプロトコルの標準化が必要であることは明らかです。常に最新版のパッチや保護を適用し、IoT のフットプリントを把握することが重要です。

緩和の兆しが見えない地政学的緊張を考慮すると、特定の国に関係のある標的を戦略的に狙ったサイバー戦争が続くと予想されます。私は、重要なアラートシステムの妨害と軍事攻撃が同時に行われるなど、物理的な行動と戦略的に連携したサイバーイベントが増加すると予測しています。このトレンドは、特定の国の利益を目的としたサイバー戦争が引き続き焦点となることを示唆しています。こうした状況を踏まえると、多層的なセキュリティアプローチを採用し、行政機関との連携を促進して、進化する脅威に対する回復力を強化することが不可欠です。

Richard Meeus、Senior Director of Security Technology、EMEA 地域

2024 年はどのようなことが印象に残りましたか?

2024 年の主なトレンドは、欧州・中東・アフリカ(EMEA)地域におけるハクティビズムと DDoS 攻撃の増加でした。第 3 四半期には、欧州と中東を標的とした攻撃が激増しました。これが 2 つの地域戦争に関連しているのは明らかであり、その戦争によってアクティビティの多くは勢いを増し、攻撃が収束する兆候はありません。

もう 1 つの顕著な変化は、事業の回復力に重点を置いた NIS2 指令の施行でした。この指令は、欧州連合(EU)加盟諸国の法律に組み込まれるように設計されています。EU 加盟国は、2024 年 10 月 17 日までに NIS2 を国内法に取り入れなければなりませんでした。欧州の組織は、攻撃時におけるリスクの緩和と回復力の強化に重点を置いたこれらの新しい要件や更新された要件に、自社のセキュリティインフラを準拠させる必要があります。

特に興味深かったイベントは、広く使用されているオープン・ソース・ライブラリーの脆弱性を悪用した XZ Utils バックドア (CVE-2024-3094)です。 この攻撃者は約 2 年という長い時間をかけて XZ プロジェクトに貢献し、信頼を築くことで、オープンソース環境へのマルウェアの埋め込みに成功しました。この長期的な企みは、 Volt Typhoon キャンペーン(通信の妨害を目的として米国内の DSL ルーターに侵入したキャンペーン)をまねたものです。

おそらく、DDoS 攻撃に関する最も興味深い展開は、 Akamai SIRT が発見した Common UNIX Printing System(CUPS、オープンソースの印刷プラットフォーム)の脆弱性 でしょう。この脆弱性も、攻撃者が欧州を攻撃するために武器として追加できる攻撃ベクトルでした。ンターネット上には CUPS を使用する脆弱なデバイスが何千台も存在することを考えると、一度攻撃した後にトラフィックの流れを無限に生み出すしくみは特に興味深いものでした。

2025 年に予想される注目すべき問題として、どのようなことがあげられますか?

2025 年は、クリプトアジリティ(暗号の俊敏性)の向上に重点が置かれると思います。

— Richard Meeus、Senior Director of Security Technology、EMEA 地域

2 つの地域戦争がまだ続いているので、ハクティビズムの脅威はすぐには衰えないと思います。実際、Akamai は継続的にウクライナ政府と協力して、主要なオンライン資産を保護しています。ハクティビストは紛争や彼らが「不正」と思うことを動機とするため、このような地政学的状況が解決されるまで、この脅威アクティビティは続くと考えられます。ハクティビストは、制度やシステムに対する信頼を損なわせて、政府に特定の政権の支持を止めるよう圧力をかけようとしています。

攻撃ベクトルはAPI に重点を置く方向にシフトしていくと思います。アプリケーション・プログラミング・インターフェース(API)の導入が増えると、組織はますます脅威にさらされるようになり、悪用のリスクは高まる一方です。脅威の状況がかつてないほど拡大していることを受け、Akamai は長期にわたって API の脆弱性に焦点をあて、組織が 強固な API セキュリティ戦略を実行することの必要性を強調してきました。

2025 年は、クリプトアジリティ(暗号の俊敏性)の向上に重点が置かれると思います。組織は、「量子耐性(quantum safe)」を得るために何が必要であるかを理解し始めています。遅くとも数年後には、一部の証明書とアルゴリズムの更新が必要になるでしょう。 これに伴い、どの暗号化規格を使用するのか、いつどのように耐量子暗号化に移行するのかについて、多くの疑問が生じています。明日すぐに起こるわけではありませんが、人々はリスクとその対処方法について考え始める必要があると思います。これは世代交代です。

Ruben Koh、Director of Security Technology、アジア太平洋・日本地域

2024 年はどのようなことが印象に残りましたか?

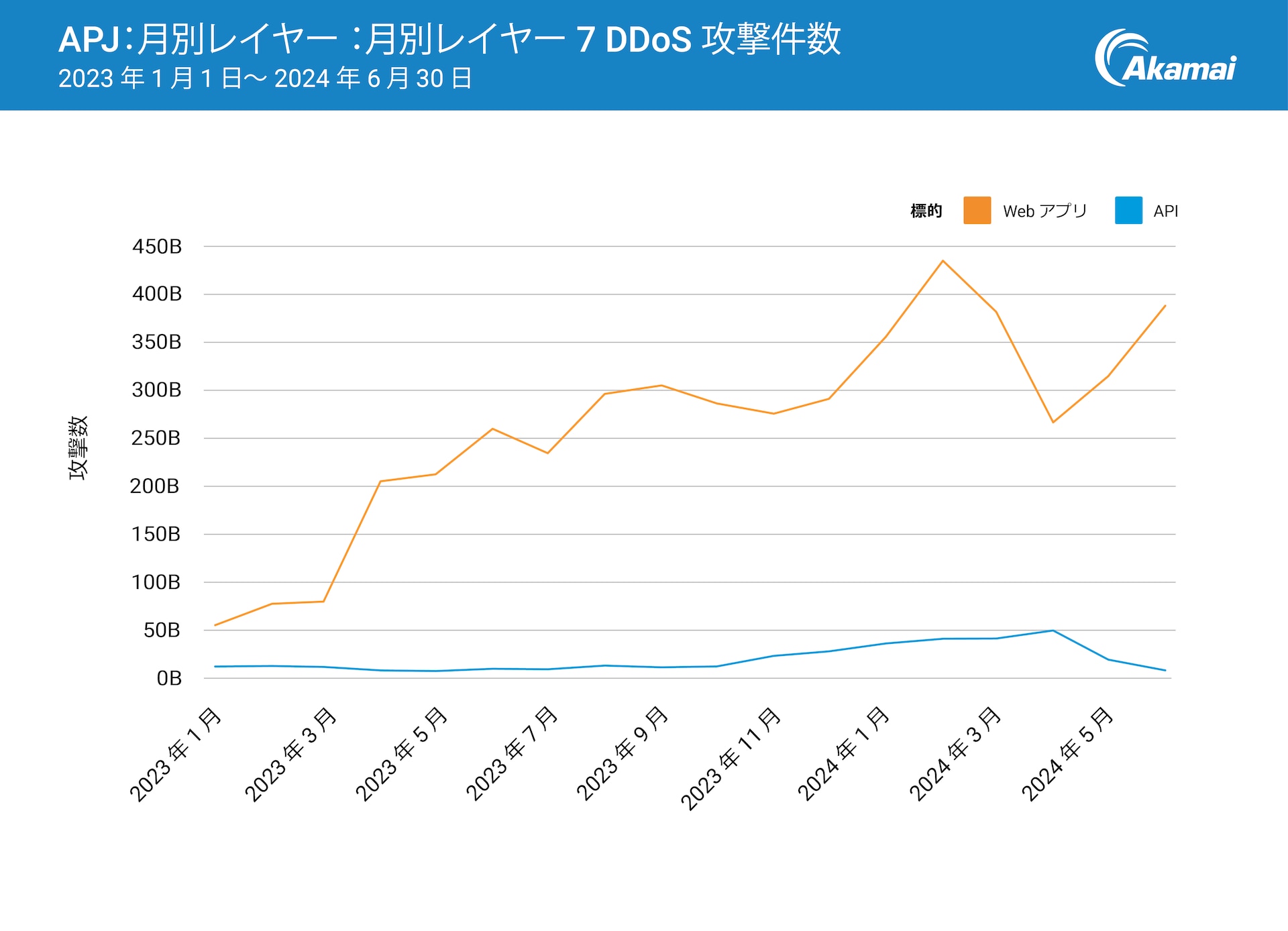

2024 年の特に重要なトレンドは、アジア太平洋・日本(APJ)地域を標的としたレイヤー 7 DDoS 攻撃の大幅な増加です。これについては、アプリケーションに対する脅威について取り上げたインターネットの現状(SOTI)レポート「 包囲されるデジタル要塞」で詳しく説明されています。 Akamai の研究者は、2023 年 1 月から 2024 年 6 月にかけて APJ 地域でレイヤー 7 DDoS 攻撃の数が 5 倍に増加したことを発見しました (図 3)。影響の大きいこの種の攻撃がそのような増加傾向にあることに、非常に懸念しています。

また、DDoS 攻撃の急増が重要な地政学的イベントのタイミングと一致しているという点にも注目すべきです。2024 年には、APJ 地域の 3 か国(インド、インドネシア、台湾)で主要な選挙が行われ、その時期に DDoS 攻撃が増加しました。

このような攻撃の増加は、ハクティビスト自身のイデオロギーや信念と対立していると思われる国や産業セクターを狙ったハクティビズムの増加に起因すると考えられます。 この観測結果は、利益を求めているサイバー犯罪者だけでなく、政治課題を動機とし、いつでも攻撃することができるハクティビストも、組織は阻止する必要があることを示しています。

DDoS 攻撃は明らかに大きな問題ですが、APJ の多くの組織はまだ DDoS 攻撃に対する備えが不十分だと思います。DDoS 攻撃は真剣に受け止めなければならない真の脅威です。営利企業だけでなく、銀行システムから交通機関、公共機関まで、重要なインフラが標的にされています。DDoS 攻撃が成功すると、人々の日常生活にまで影響が及ぶ可能性があります。

2025 年に予想される注目すべき問題として、どのようなことがあげられますか?

AI が事業運営に深く組み込まれるようになると、AI のセキュリティ確保のための取り組みを組織の戦略の最前線に置かなければならなくなります。

— Ruben Koh、Director of Security Technology、アジア太平洋・日本地域

2025 年には、世界中の他の地域と同様に、APJ のすべての業界の組織が事業上のメリットと収益性を追求するためにすさまじいスピードで AI を導入する見込みです。しかし、AI の導入を急ぎながらも、不可欠なセキュリティ対策を忘れてはなりません。10 年以上前、クラウドコンピューティングとサイバーセキュリティの導入が慌ただしく進むなかで、同様の状況が見られました。導入を急ぐあまり、セキュリティが疎かになることがよくあり、必然的に注目すべきデータ侵害が何件か発生してしまいました。

現在、私たちは AI の可能性の一端に触れているにすぎないと思います。また、組織は根底にあるセキュリティへの潜在的な影響を十分に把握していない可能性があります。AI が事業運営に深く組み込まれるようになると、AI のセキュリティ確保のための取り組みを組織の戦略の最前線に置かなければならなくなります。残念ながら、過去のアクティビティから判断すると、そのように取り組まれる可能性は比較的低いです。本格化するのは、重大なデータ漏えいが発生して、組織や規制当局が突然、関連するセキュリティフレームワークや規制を重視するようになってからでしょう。

2025 年から、AI システムの保護と AI を活用した攻撃からの防御という、AI セキュリティの 2 つの側面にますます重点が置かれるようになると思います。結局のところ、サイバー犯罪者は AI を活用して、より検知を回避でき、より効率的で、より効果的な攻撃を実現する方法を身に付けようとしています。AI は攻撃者の参入障壁を低くし、脆弱性を特定して悪用する能力を高めます。Akamai は独自の AI モデルを構築して、その AI モデルを攻撃する方法を検討し、セキュリティソリューションを強化するために必要な保護策を明らかにすることで、すでに数歩先を行っています。これには、さまざまな AI 拡張機能の実装が含まれる場合があります。これは、2025 年以降も引き続き Akamai の能力向上が見込まれる領域です。

最後に、人々は AI という輝かしい最新テクノロジーに気を取られていますが、強固なセキュリティの土台を確保することを忘れてはなりません。 2025 年も、攻撃者は引き続き API エンドポイントを狙い、フィッシング攻撃を行うと考えられます。脆弱性パッチをタイムリーに展開し、安全対策を常に実施し、従業員が悪性のアクティビティを特定して緩和するためのトレーニングを継続的に推進する必要があります。なぜなら、AI の有無にかかわらず、そのような脅威はなくならないからです。

Steve Winterfeld、Advisory CISO

2024 年はどのようなことが印象に残りましたか?

こうした新たな規制が地域の垣根を越えて影響を及ぼしているため、グローバルな視点でコンプライアンスに取り組む必要が生じています。

— Steve Winterfeld、Advisory CISO

サイバーセキュリティの規制環境は、世界的に進化し続けています。2023 年には、 Anu Bradford 氏 が市場主導型、国家主導型、権利主導型の 3 つの異なる新たなアプローチについて概説しました。このフレームワークは、2024 年の新たな規制(米国証券取引委員会の サイバー重要性報告要件、EU の DORA、中国の データセキュリティ法など)を理解するための有用な視点をもたらしました。こうした新たな規制が地域の垣根を越えて影響を及ぼしているため、グローバルな視点でコンプライアンスに取り組む必要が生じています。規制で重点が置かれている新たな領域として、API、生成 AI、ランサムウェアの支払いポリシーがあり、注意深い監視が求められています。

同時に、DDoS 攻撃はもともと犯罪的な企てでしたが、国家やハクティビストが使用する地政学的ツールへと進化しました。そして、記録的な DNS NXDOMAIN 攻撃(または 擬似ランダムサブドメイン(PRSD) 攻撃)、競合ゾーンの金融機関を標的とするレイヤー 3 および 4(インフラ)DDoS 攻撃の増加、アプリケーションと API の両方に対するレイヤー 7(アプリケーションレイヤー)DDoS 攻撃の増加が見られました。これらのトレンドはさまざまな業界や地域で観測されており、堅牢で適応性の高いサイバーセキュリティ対策が必要であることを示しています。

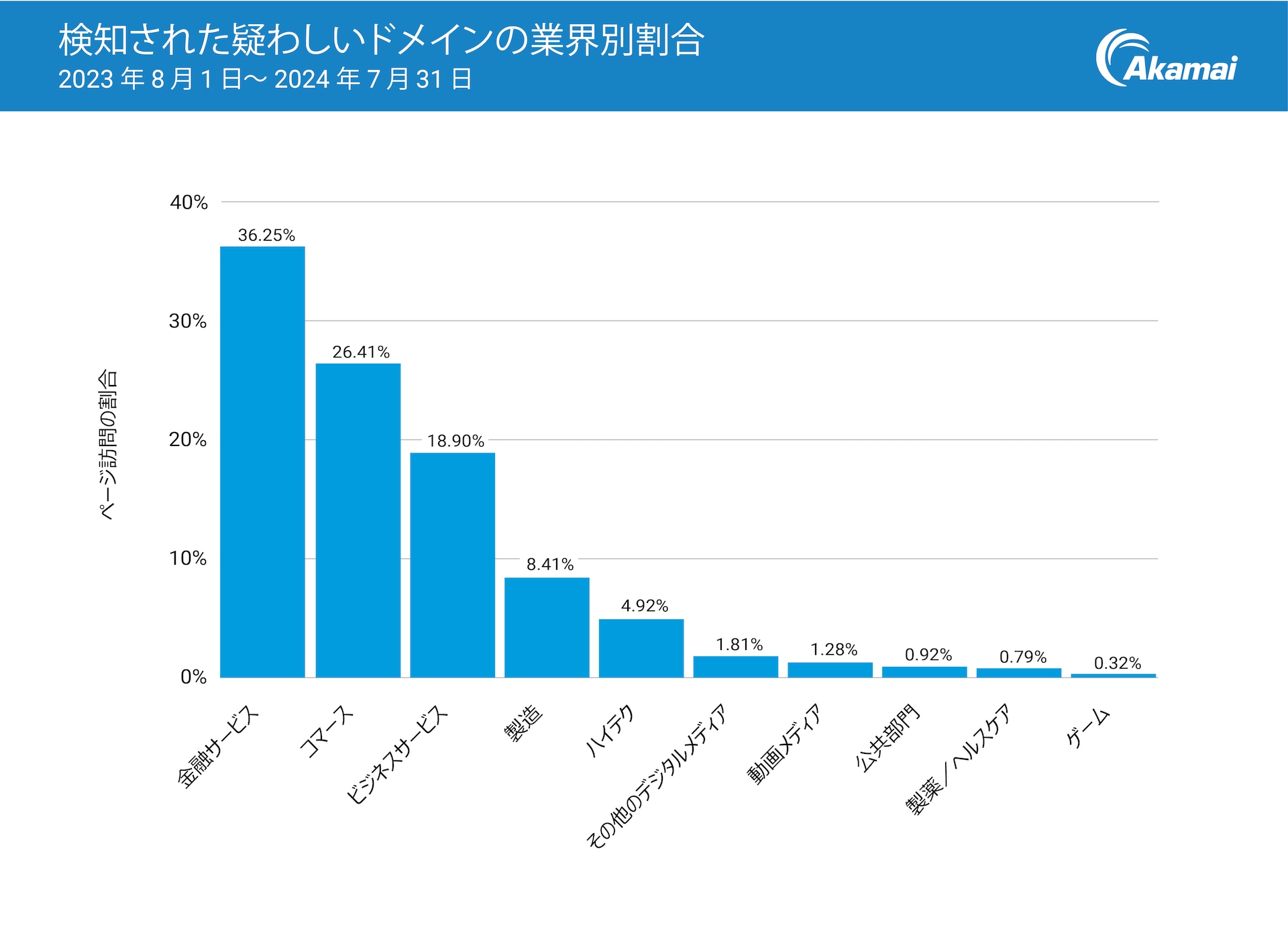

サイバーセキュリティの状況は進化し続けており、不正行為はセキュリティチームにとってますます重大な懸念となっています。 Akamai は最近、Web スクレイピングについて取り上げたレポートを公開しました。保護を求める顧客の需要に後押しされて作成されたこのレポートに関する追加調査では、金融サービス業種が(スクレイパーなどによって作られた)偽サイトやフィッシング攻撃の最も大きな影響を受けていることが明らかになっています。Akamai の データ によると、検知された疑わしいドメインの 36% が金融機関を標的としていました(図 4)。とりわけ、これらのなりすまし金融サービスサイトの 68% はフィッシング戦術を使用して個人を特定できる情報(認証情報など)を取得し、アカウントの乗っ取りやアイデンティティの窃取を円滑に進めていました。このような増大する詐欺を緩和するために、組織間の連携が求められるようになっています。

2025 年に予想される注目すべき問題として、どのようなことがあげられますか?

生成 AI はまだ初期段階ですが、Open Worldwide Application Security Project(OWASP)はすでに 大規模言語モデル(LLM)のセキュリティリスク上位 10 件のリストを公開しました。こうしたリスクを防ぐためには、DDoS 攻撃、機微な情報の漏えい、ランタイムのセキュリティ問題などの脅威に対する防御が求められます。さらに、サイバーセキュリティチームは、モデルの効果的な活用と保護のためのスキルを開発する必要があります。

API リスクは引き続き、迅速なスケーラビリティに関する重要な懸念事項となります。 OWASP Top 10 API セキュリティリスク は、ビジネスロジック攻撃に対処するためのスキルとセキュリティ制御の必要性を示しています。API は ローカル・ファイル・インクルージョンなどの従来の脅威に対して脆弱なままですが、同時に、新たに広がりつつあるこうした攻撃ベクトルに対処するためには可視化と迅速な対応のための機能強化が必要です。2025 年には、管理されず「ゾンビ」化している不正なシステムや忘れられたシステムの特定、一般的な脆弱性に関する開発者のトレーニング、セキュアなコードデプロイメントのランタイム検証が、さらに重要になります。パブリック API の悪用に端を発する深刻な侵害が増加していることは、重大な影響が生じる前にそのようなアクティビティを継続的に監視して緩和することの重要性を示しています。

Tricia Howard、Scrybe of Cybersecurity Magicks

2024 年はどのようなことが印象に残りましたか?

防御者は攻めたてられており、状況は毎年悪化しているようです。

私が今年注目したのは、アタックサーフェスがどれほど拡大したかです。その原因は、新しいテクノロジーが導入されたことだけでなく、 テクノロジー自体が新たな攻撃者を生み出していることにあります。言いたいのは、ChatGPT がマルウェアを書いているということではありません。それは完全に別の問題です。攻撃者にとっての 技術的な参入障壁 が大幅に低くなり、結果的に防御者と攻撃者の間のギャップがさらに不均衡になっています。さらに、生成 AI と LLM が標準になりつつあるため、このギャップは実質的に大きな穴になる可能性があります。

テクノロジーは、かつては考えられなかったスピードで進歩しています。私たちは、国家レベルの高度な攻撃と戦っているだけでなく、利己的な目的を持つ スクリプトキディ とも戦っています。攻撃者の市場投入までの時間は情報開示後わずか数 時間 に短縮されており、一部の攻撃者は 複数 の攻撃オプションを利用します。 防御者は攻めたてられており、状況は毎年悪化しているようです。

また、新しいテクノロジーによって、古い脅威からの新たな攻撃経路が出現しています。過去に緩和された脅威に完全に新しいエントリーポイントが与えられたり、あるベクトルが 攻撃後にさらに多くの損害をもたらしたりする可能性があります。今年のマルウェアの多くは、 Log4Shellのような古い脆弱性を利用していました。10 年以上前の脆弱性もあれば、 CVE が適切に割り当てられていない脆弱性もありました。経験豊富なボットネット作成者は、ツールキットを拡張して難読化された Go 言語ベースの マルウェアを含めることもできます。また、クレジットカードにアクセスできる人なら誰でも、オンラインで靴を購入するのと同じくらい簡単に本格的なランサムウェアや DDoS 攻撃を実行できます。

2025 年に予想される注目すべき問題として、どのようなことがあげられますか?

インターネットという絶え間なく変化するデジタル世界はますます相互に接続されるようになり、攻撃者が狙う場所がさらに増えています。組織は来年、基本に立ち返り、これまで目立たなかった脆弱性に対してもパッチ管理とインシデント対応戦略を見直して更新する必要があります。攻撃者は脆弱性を調べてマルウェアを急速に拡散することができ、 配信された情報の不整合 が世界中に影響を及ぼす可能性があることを考慮すると、2025 年に侵害は起こるものだと想定しておいた方がよいでしょう。

結論

Akamai は、転ばぬ先の杖として、現在組織に影響を与えている脅威とすぐ近くに潜んでいる脅威についても、お客様と同僚に加え、一般の人々に常に最新情報を提供することに取り組んでいます。

今日の脅威に対する実用的なソリューションに加え、AI が攻撃戦略と防御の両方にもたらす変革にも注力しています。また、Akamai の研究者は量子コンピューティングなどの次世代テクノロジーにも関心を向けており、クライアントが将来に備えるための支援をしています。

詳細はこちら

2025 年にさらなる知見をお客様と共有できることを楽しみにしております。 こちら で Akamai の SOTI レポートや調査ライブラリーをご覧いただけます。また、ご不明な点がございましたら いつでもお問い合わせください。。

2025 年が皆様にとって安全で良い一年になることを願っております。