O ano de 2024 em análise: os insights de hoje, a previsão de amanhã

Há 10 anos, a Akamai publica relatórios SOTI (State of the Internet), que apresentam análises detalhadas das últimas pesquisas e tendências em cibersegurança. Esses relatórios fornecem informações valiosas sobre o cenário de ameaças em evolução e os desafios de cibersegurança enfrentados pelas organizações em todo o mundo.

Em nossos primeiros anos, esses relatórios se concentravam em grande parte na adoção de banda larga e velocidade de conexão, mas com o tempo eles mudaram para a cibersegurança. E cada um deles foi criado com base em uma coleção de dados sólidos que cultivamos protegendo dezenas de milhares de clientes em mais de 130 países por mais de um quarto de século.

Somente em 2024, pesquisadores da Akamai e agentes de inteligência contra ameaças publicaram seis relatórios de pesquisa SOTI que cobriam tendências da setor e metodologias de ameaças. Mais de 100 pesquisadores e 65 cientistas de dados dão suporte às nossas publicações e representam uma equipe de especialistas cibernéticos que atravessa fronteiras culturais, geográficas e de diversidade de pensamento.

Reflexões e expectativas

Nesta publicação do blog, pedi a seis especialistas cibernéticos da Akamai que refletissem sobre as tendências e eventos relevantes do último ano e dessem uma perspectiva embasada sobre o que podemos esperar em 2025 e além. Eles também compartilham opiniões sobre como as organizações podem se preparar para o futuro, com ideias práticas para minimizar vulnerabilidades e reduzir a pegada de ameaças.

|

Roger Barranco vice-presidente de operações de segurança global, |

cadeia de suprimentos e Estados-nação Lisa Beegle Diretora sênior de segurança da informação |

EMEA, hacktivismo e conformidade Richard Meeus Diretor sênior de tecnologia de segurança, região EMEA |

|

Ruben Koh Diretor de tecnologia de segurança, região APJ |

Segurança e regulamentação de APIs Steve Winterfeld Consultoria CISO |

Agente de ameaças e evolução de habilidades tecnológicas Tricia Howard Scrybe of Cybersecurity Magicks |

Roger Barranco, vice-presidente de operações de segurança global

Na sua opinião, o que se destacou em 2024?

Ao olhar para 2024, destacam-se várias tendências-chave. Um fenômeno surpreendente foi a contínua alta frequência e eficácia dos ataques de DNS. Pesquisadores da Akamai observaram recentemente que o DNS foi um componente em 60% das camadas 3 e 4 de eventos de ataque de DDoS (negação de serviço distribuída) em um período de 18 meses. No entanto, existem soluções que podem eliminar muitos desses ataques. Muitos desses ataques são baseados em refletores, com agentes de ameaças aproveitando servidores configurados incorretamente. Alterações simples de DNS podem impedir isso e garantir que as organizações não se tornem inadvertidamente parte do problema.

Vimos um ressurgimento do Mirai, botnet que tem sido responsável por alguns dos maiores e mais complicados ataques do mundo. É uma das ferramentas de ataque mais interessantes; é altamente inteligente na forma em que assume pontos de extremidade e bloqueia outros agentes. Mirai era bastante proeminente há cinco anos, depois desapareceu, mas agora está de volta com uma vingança.

Esse desenvolvimento ressalta a necessidade de as organizações se concentrarem não apenas no tamanho dos ataques, mas também no nível de sofisticação. Campanhas de ataque estão se tornando muito mais complexas. Muitos fornecedores de segurança estão construindo uma automação mais inteligente para acelerar os tempos de resposta, o que é um movimento apropriado dado o cenário.

Além disso, acredito firmemente que o acesso a especialistas em segurança permanece crucial. Mais cedo ou mais tarde, todas as empresas médias ou grandes enfrentarão um evento cibernético e resolvê-lo exigirá experiência de seres humanos.

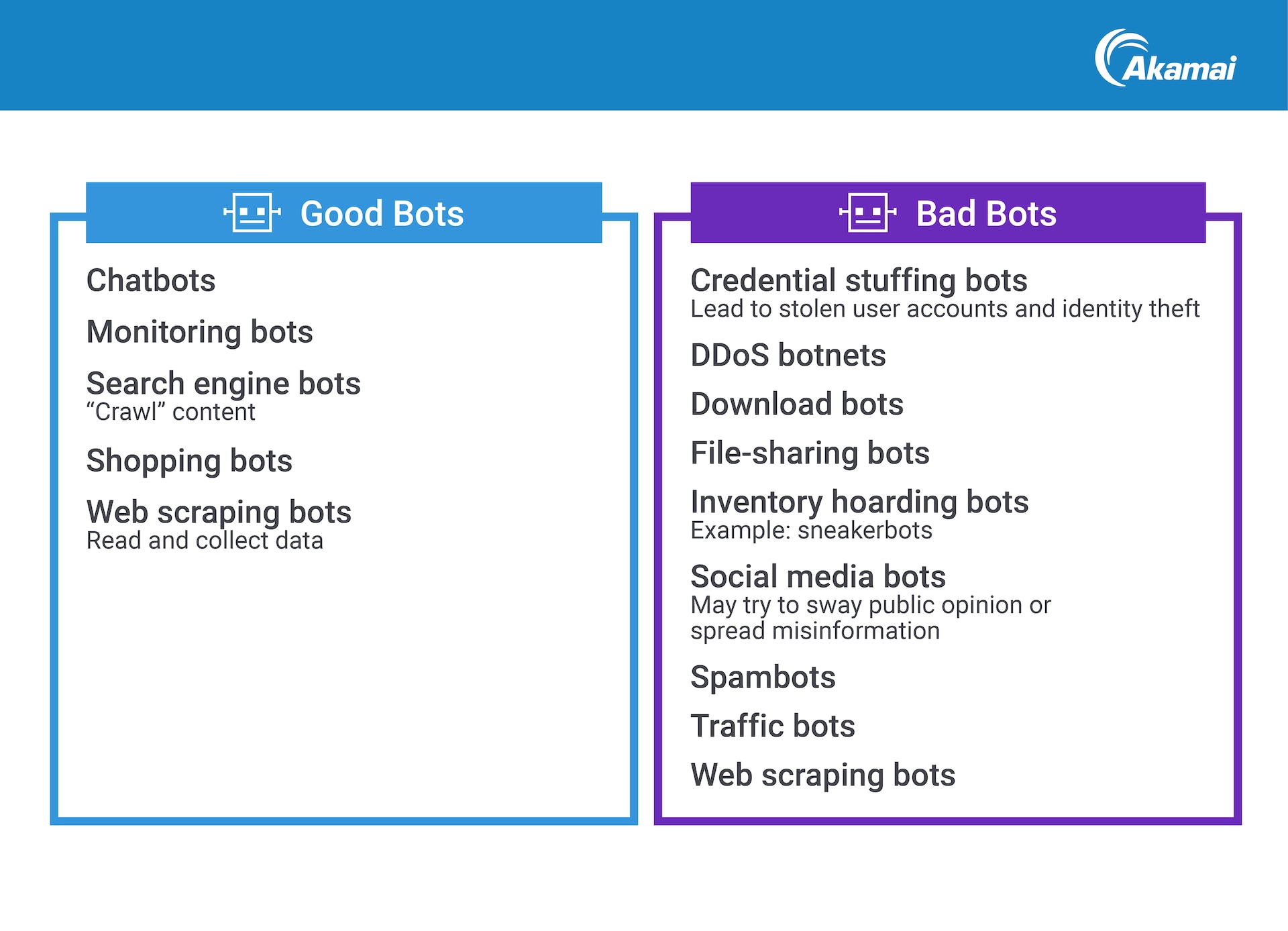

No lado dos aplicativos, o abuso de credenciais de bot continuou a surgir como uma grande ameaça. Esses ataques, muitos cometidos por agentes de Estado-nação, são extremamente desafiadores para mitigar. Determinar se um invasor é um bot ou um ser humano, ou distinguir entre bots "bons" e "mal-intencionados" (Figura 1), exige que especialistas humanos experientes entendam o ambiente único do cliente e implementem as medidas de proteção adequadas.

Que questões relevantes você prevê para 2025?

As organizações devem fortalecer sua postura defensiva quando a rede não estiver sob ataque ativo.

– Roger Barranco, vice-presidente de operações de segurança global

O botnet Mirai provavelmente continuará a ser um fator significativo, tornando-se ainda mais sofisticado à medida que os agentes de ameaças continuam a aprimorar o código para criar mais variantes. Essa evolução vai representar desafios contínuos para os profissionais de cibersegurança, que precisarão lidar com campanhas de ataque que atingem simultaneamente várias camadas em toda a rede e espaço de aplicativos.

Podemos esperar que a atividade de Estado-nação se expanda ainda mais através de proxies. Esses ataques serão frequentemente motivados não por ganho financeiro, mas puramente por um desejo de causar danos.

As organizações enfrentarão uma necessidade contínua de obter um identificador em seus pontos de extremidade de APIs para mitigar vulnerabilidades. A identificação, o gerenciamento e a segurança adequados de APIs se tornarão componentes ainda mais essenciais de uma estratégia sólida de cibersegurança, assim como a microssegmentação.

No ano que vem, incentivo fortemente todos a dedicar tempo para fortalecer seu ambiente. As organizações devem fortalecer sua postura defensiva quando a rede não estiver sob ataque ativo. O retorno do investimento para refinar o ambiente antes de um ataque permanecerá considerável.

À medida que avançamos para o futuro, precisaremos focar no impacto da computação quântica. Essa tecnologia tem o potencial de acelerar ataques de formas radicais, para os quais o setor ainda não está preparado. As organizações devem começar a planejar uma atualização total de hardware para acompanhar os recursos avançados dos agentes de ameaças cibernéticas. Embora o impacto total desses planos possa não ser imediato, iniciar discussões e preparações agora será fundamental para uma transição tranquila quando a computação quântica se tornar mais prevalente na cibersegurança.

Lisa Beegle, diretora sênior de segurança da informação

Na sua opinião, o que se destacou em 2024?

As operações cibernéticas patrocinadas pelo Estado têm visto um aumento significativo, impulsionado por altas tensões geopolíticas.

– Lisa Beegle, diretora sênior de segurança da informação

Várias tendências-chave que surgiram em 2024 exigem nossa atenção hoje. A evolução dos agentes de ameaças tem sido particularmente impressionante. Sua comunicação e coordenação tornaram-se altamente organizadas, tornando esses agentes de ameaças muito mais eficientes na exploração de vulnerabilidades. Isso inclui hacktivistas que oferecem serviços de ataque, como DDoS por encomenda, a outros agentes de ameaças.

Recentemente, a SIRT (Security Intelligence Response Team, equipe de resposta de inteligência de segurança) se uniu à aplicação da lei para ajudar a derrubar um importante grupo hacktivista chamado Anonymous Sudan (Figura 2).

Fig. 2: Imagens de uma bandeira do Sudão por trás de um hacker mascarado representando o grupo hacktivista Anonymous Sudan

Fig. 2: Imagens de uma bandeira do Sudão por trás de um hacker mascarado representando o grupo hacktivista Anonymous Sudan

Os invasores estão agora compartilhando informações sobre violações bem-sucedidas, segmentando repetidamente organizações nas quais encontraram fraquezas e sondando para encontrar exposições adicionais. Essa sofisticação pegou muitas organizações desprevenidas, pois elas não reconhecem que a aparente vítima de um ataque pode não ser o verdadeiro alvo dos invasores.

As operações cibernéticas patrocinadas pelo Estado têm visto um aumento significativo, impulsionado por altas tensões geopolíticas. Esses ataques de Estado-nação têm visado cada vez mais a infraestrutura crítica, o que ressalta a necessidade urgente de as organizações adotarem inteligência proativa de ameaças e estratégias de monitoramento.

As violações da cadeia de suprimentos surgiram como uma preocupação crítica em 2024, com os invasores explorando fornecedores terceirizados para se infiltrar nas organizações, incluindo alguns alvos de alto perfil. Essa tendência expôs lacunas nas práticas de segurança e destacou a necessidade de monitoramento contínuo e verificação dos parceiros da cadeia de suprimentos. É claro que as organizações em toda a cadeia de suprimentos devem promover uma cultura de segurança para mitigar esses riscos.

Talvez o mais alarmante seja que os cibercriminosos estão agora usando IA (inteligência artificial) para criar vetores de ataque mais sofisticados. Ferramentas com IA permitiram a criação de campanhas de phishing altamente convincentes, deepfakes e outras táticas inovadoras. Essa adoção de IA levou a um aumento significativo nos ataques bem-sucedidos. Para combater essa ameaça, as organizações devem cultivar uma cultura de ceticismo e educação em todos os níveis, juntamente com processos de verificação robustos para solicitações confidenciais.

Que questões relevantes você prevê para 2025?

Eu prevejo que os cibercriminosos continuarão a usar a IA para automatizar e personalizar ataques de phishing, o que tornará a detecção mais desafiadora. Isso provavelmente levará as organizações a investir em soluções de segurança baseadas em IA para detecção de ameaças em tempo real.

Também prevejo ataques contínuos de ransomware baseados no sucesso que tiveram em 2024. As táticas avançaram da extorsão dupla, extorsão tripla (muitas vezes com ataques de DDoS) à extorsão quádrupla (ou seja, os invasores entram em contato diretamente com os clientes, funcionários e outras entidades conectadas à vítima para informá-los de que suas informações confidenciais foram comprometidas). As organizações que pagam resgates provavelmente serão alvo novamente. Para se proteger, as empresas precisam aprimorar suas soluções de backup e intensificar o treinamento dos funcionários para mitigar esses riscos.

Espero um aumento nos ataques a dispositivos IoT (internet das coisas), que muitas vezes não têm segurança sólida. Existem vários dispositivos que os invasores podem explorar, e esses ataques tendem a ocorrer rapidamente depois que as vulnerabilidades são identificadas. Isso destaca a necessidade de medidas de segurança mais fortes e protocolos padronizados, tanto no nível do consumidor quanto no da organização. É fundamental manter patches e proteções atualizados e entender sua infraestrutura de IoT.

Dadas as tensões geopolíticas em curso, prevejo a continuação da guerra cibernética estrategicamente direcionada a alvos ligados a países específicos. Prevejo um aumento nos eventos cibernéticos que são estrategicamente coordenados com ações físicas, como a interrupção simultânea de sistemas críticos de alerta e o lançamento de ataques militares. Essa tendência sugere um foco contínuo na guerra cibernética destinada a interesses nacionais específicos. Com base nisso, será essencial adotar uma abordagem de segurança multicamada e promover a colaboração com agências governamentais para aumentar a resiliência contra essas ameaças em evolução.

Richard Meeus, diretor sênior de tecnologia de segurança, região EMEA

Na sua opinião, o que se destacou em 2024?

A principal tendência em 2024 foi o aumento do hacktivismo e ataques de DDoS na região da Europa, Oriente Médio e África (EMEA). No terceiro trimestre, observamos um aumento enorme de ataques que visavam a Europa e o Oriente Médio. Isso está claramente associado às duas guerras regionais que estão impulsionando grande parte dessa atividade, e não há sinal de que esses ataques vão acabar.

Outro desenvolvimento notável foi a implementação da Diretiva NIS2, que é focada na resiliência operacional. Foi concebida para ser escrita na legislação por cada Estado-membro da União Europeia (UE). Os Estados-membros da UE tiveram até 17 de outubro de 2024 para incorporar a NIS2 às leis nacionais. As organizações na Europa precisam assegurar que suas infraestruturas de segurança cumpram esses requisitos novos e atualizados que têm como central a mitigação dos riscos e a melhoria da resiliência em caso de ataque.

Um evento particularmente interessante foi o XZ Utils backdoor (CVE-2024-3094) que explorou uma vulnerabilidade nesta biblioteca de código aberto amplamente utilizada. Este invasor jogou um jogo longo, contribuindo para o projeto XZ ao longo de quase dois anos para construir credibilidade até que conseguiram incorporar malware no ambiente de código aberto. Este longo jogo teve repercussões da campanha Volt Typhoon , que se infiltrou em roteadores DSL nos Estados Unidos com o objetivo de interromper as comunicações.

Talvez o desenvolvimento mais interessante em ataques de DDoS tenha sido uma vulnerabilidade que o SIRT da Akamai descobriu no Common UNIX Printing System (CUPS), uma plataforma de impressão de código aberto. Este era mais um vetor que os invasores poderiam adicionar ao seu arsenal para atacar a Europa. A capacidade de atacar de uma vez, mas depois criar um fluxo interminável de tráfego foi particularmente interessante, especialmente porque existem milhares de dispositivos vulneráveis na Internet que usam CUPS.

Que questões relevantes você prevê para 2025?

Em 2025, acho que haverá mais foco em ser ágil em termos de criptografia.

Richard Meeus, diretor sênior de tecnologia de segurança, região EMEA

Com duas guerras regionais ainda pegando fogo, não acredito que a ameaça do hacktivismo diminuirá em breve. De fato, a Akamai continua trabalhando com o governo da Ucrânia para proteger seus principais ativos online. Acho que esta atividade de ameaça continuará até que essas situações geopolíticas sejam resolvidas, uma vez que os hacktivistas são movidos pelo conflito ou pelo que veem como injustiça. Eles querem criar falta de confiança nas instituições e pressionar os governos a interromper o apoio a regimes específicos.

Acredito que veremos uma mudança nos vetores de ataque que se focará mais nas APIs. À medida que as organizações implementem mais interfaces de programação de aplicativos, sua exposição a ameaças só aumentará e elas serão colocadas em maior risco de abuso. A Akamai tem se concentrado em vulnerabilidades de APIs há algum tempo, impulsionada pelo cenário de ameaças em constante expansão e enfatizando a necessidade de as organizações implementarem uma estratégia sólida de segurança de APIs.

Em 2025, acho que haverá mais foco em ser ágil em termos de criptografia. As organizações estão começando a voltar seus olhares para o que precisam que seja “seguro em termos quânticos”. Em poucos anos, se não antes, elas precisarão atualizar alguns de seus certificados e algoritmos. Isso levanta uma série de perguntas sobre quais padrões de criptografia usar e quando e como mudar para criptografia segura em termos quânticos. Isso não vai acontecer amanhã, mas eu acho que as pessoas vão precisar começar a pensar sobre o risco e como lidar com isso. É uma mudança geracional.

Ruben Koh, diretor de tecnologia de segurança da região APJ

Na sua opinião, o que se destacou em 2024?

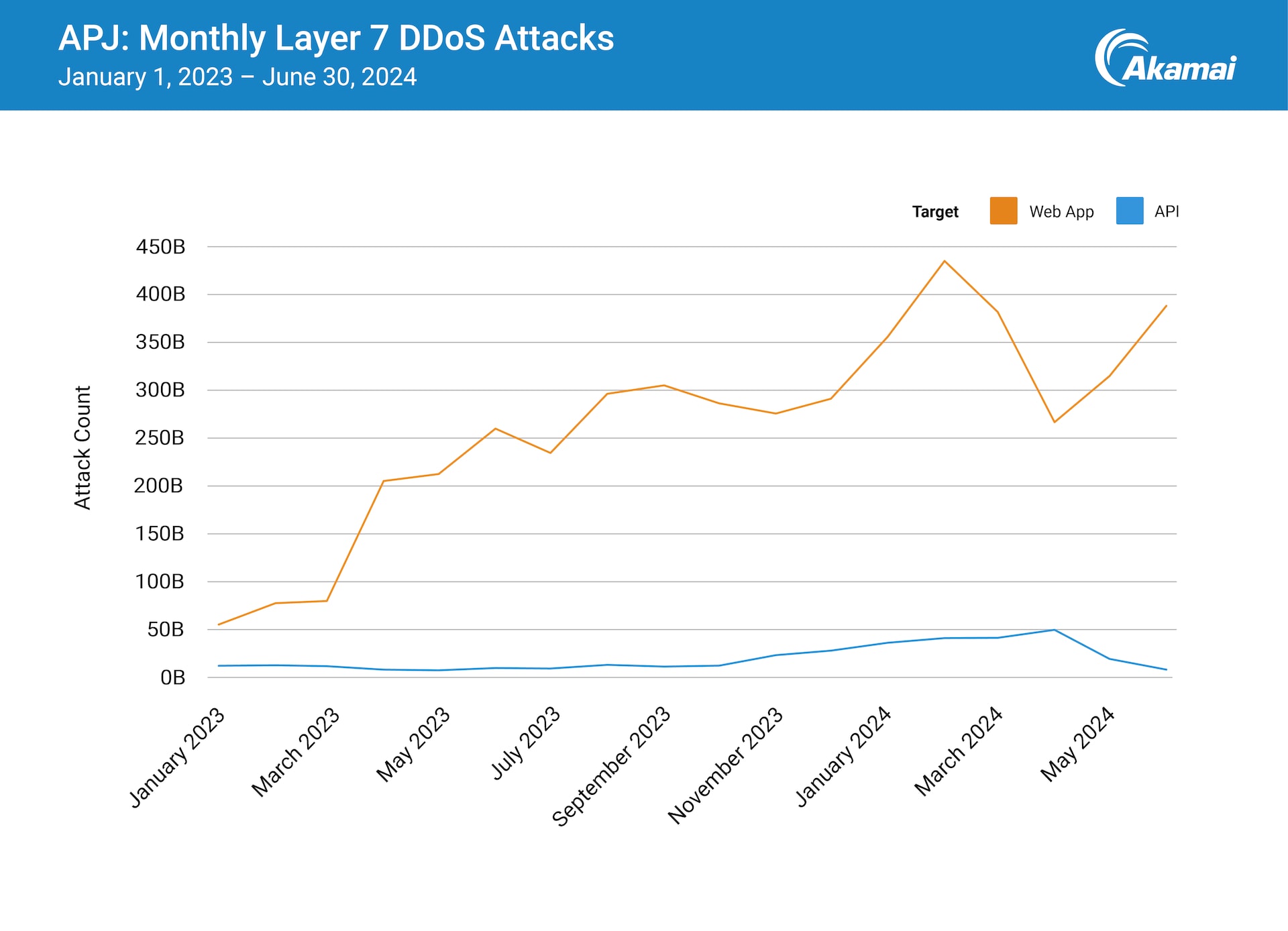

Uma tendência particularmente significativa em 2024 foi o tremendo aumento dos ataques de DDoS da camada 7 que visaram a região APJ (Ásia-Pacífico e Japão). Isso foi abordado em detalhes no nosso relatório State of the Internet (SOTI) Fortalezas digitais em perigo focado em ameaças a aplicativos. Os pesquisadores da Akamai descobriram que o número de ataques de DDoS da camada 7 na APJ cresceu cinco vezes de janeiro de 2023 a junho de 2024 (Figura 3). A trajetória de crescimento desse tipo de ataque de alto impacto é muito preocupante.

Também foi notável o fato de que os picos de ataques de DDoS estiveram alinhados com eventos geopolíticos significativos. Em 2024, houve grandes eleições em três países da região da APJ, índia, Indonésia e Taiwan, e vimos um aumento nos ataques de DDoS em torno dos períodos desses eventos.

Acredito que o aumento desses ataques pode ser atribuído a um aumento do hacktivismo destinado a países ou setores industriais que os hacktivistas acreditam estarem em conflito com sua ideologia e crenças. Essa observação destaca a necessidade de as organizações não só se defenderem contra os cibercriminosos que procuram lucrar, mas também se defenderem contra os hacktivistas que são impulsionados por agendas políticas e podem atacar a qualquer momento.

Os ataques de DDoS são claramente um grande problema, mas acho que muitas organizações na APJ ainda não estão adequadamente preparadas para eles. São ameaças reais que devem ser levadas a sério. Os ataques de DDoS não só estão indo atrás de empresas comerciais, mas também estão visando infraestruturas críticas, desde sistemas bancários até serviços públicos e de transporte. Se os ataques de DDoS forem bem-sucedidos, seu impacto provavelmente será sentido em nossa vida cotidiana.

Que questões relevantes você prevê para 2025?

À medida que a IA se torna mais profundamente incorporada nas operações de negócios, os esforços para proteger a IA precisarão estar na vanguarda das estratégias das organizações.

– Ruben Koh, diretor de tecnologia de segurança da região APJ

Como em outras regiões do mundo, as organizações da APJ adotarão a IA para beneficiar seus negócios e a lucratividade em um ritmo muito mais frenético em todos os setores em 2025. No entanto, na pressa em adotar a IA, é importante que as organizações não percam de vista as salvaguardas essenciais de segurança. Vimos uma situação semelhante há mais de uma década, durante a pressa de adotar a computação em nuvem e a cibersegurança. A segurança era muitas vezes ofuscada pela velocidade da adoção, o que inevitavelmente levou a várias violações de dados de alto perfil.

Atualmente, acho que estamos apenas nos aproximando da superfície do que é possível com a IA, e as organizações podem não entender completamente as possíveis implicações à segurança subjacentes. À medida que a IA se torna mais profundamente incorporada nas operações de negócios, os esforços para proteger a IA precisarão estar na vanguarda das estratégias das organizações. Infelizmente, se a atividade anterior for qualquer indicação, a probabilidade de isso acontecer é relativamente baixa, até que haja uma grande violação de dados que repentinamente empurre as organizações e órgãos reguladores a se concentrarem em estruturas e regulamentos de segurança relacionados.

A partir de 2025, acredito que veremos um foco crescente em dois aspectos da segurança de IA: proteger os sistemas de IA e se defender contra ataques orientados por IA. Afinal, os cibercriminosos estão aprendendo a aproveitar a IA para tornar seus ataques mais evasivos e eficientes. A IA diminuirá as barreiras à entrada de invasores, acelerando a capacidade de identificar e explorar vulnerabilidades. Na Akamai, já estamos alguns passos à frente, construindo nossos próprios modelos de IA, explorando como atacá-los e determinando quais proteções são necessárias para aprimorar nossas soluções de segurança, que também podem incluir várias implementações de recursos aumentados por IA. Esta é uma área em que continuaremos a avançar nossos recursos em 2025 e além.

Finalmente, enquanto as pessoas estão distraídas com essa novidade incrível e brilhante que é a IA, é importante não perder de vista ter sólidos fundamentos de segurança. Os invasores ainda virão atrás dos pontos de extremidade de APIs e ainda conduzirão ataques de phishing em 2025. Ainda precisamos garantir que os patches sejam implantados em tempo hábil, que nossas salvaguardas estejam sempre ativas e que as pessoas sejam continuamente treinadas para identificar e mitigar atividades maliciosas. Porque com ou sem a IA, essas ameaças continuarão presentes.

Steve Winterfeld, CISO consultivo

Na sua opinião, o que se destacou em 2024?

Essas novas regulamentações estão tendo impactos inter-regionais, necessitando de uma perspectiva global sobre conformidade.

– Steve Winterfeld, CISO consultivo

O cenário regulatório da cibersegurança continuou evoluindo globalmente. Em 2023, Anu Bradford descreveu três abordagens emergentes distintas: modelos orientados para o mercado, orientados pelo estado e orientados por direitos. Essa estrutura forneceu uma lente útil para entender os novos regulamentos em 2024, incluindo a introdução dos requisitos de relatórios de materialidade cibernética da Comissão de Valores Mobiliários e Câmbio dos EUA, a DORA da UE, e a Lei de Segurança de Dados da China. Essas novas regulamentações estão tendo impactos inter-regionais, necessitando de uma perspectiva global sobre conformidade. As áreas emergentes de foco regulatório incluem APIs, IA generativa e políticas de pagamento de ransomware, que garantem um monitoramento próximo.

Simultaneamente, os ataques de DDoS evoluíram de empresas criminosas principalmente para ferramentas geopolíticas empregadas por Estados-nação e hacktivistas. Testemunhamos uma quebra de recorde de ataques de NXDOMAIN de DNS, também conhecidos como ataques de PRSD (subdomínio pseudoaleatório) e um aumento de ataques de DDoS de camada 3 e 4 (infraestrutura) visando instituições financeiras em zonas de conflito, além de uma crescente prevalência de ataques de DDoS de camada 7 (camada de aplicativo) contra aplicativos e APIs. Essas tendências foram observadas em todos os setores e regiões, ressaltando a necessidade de medidas sólidas e adaptativas de cibersegurança.

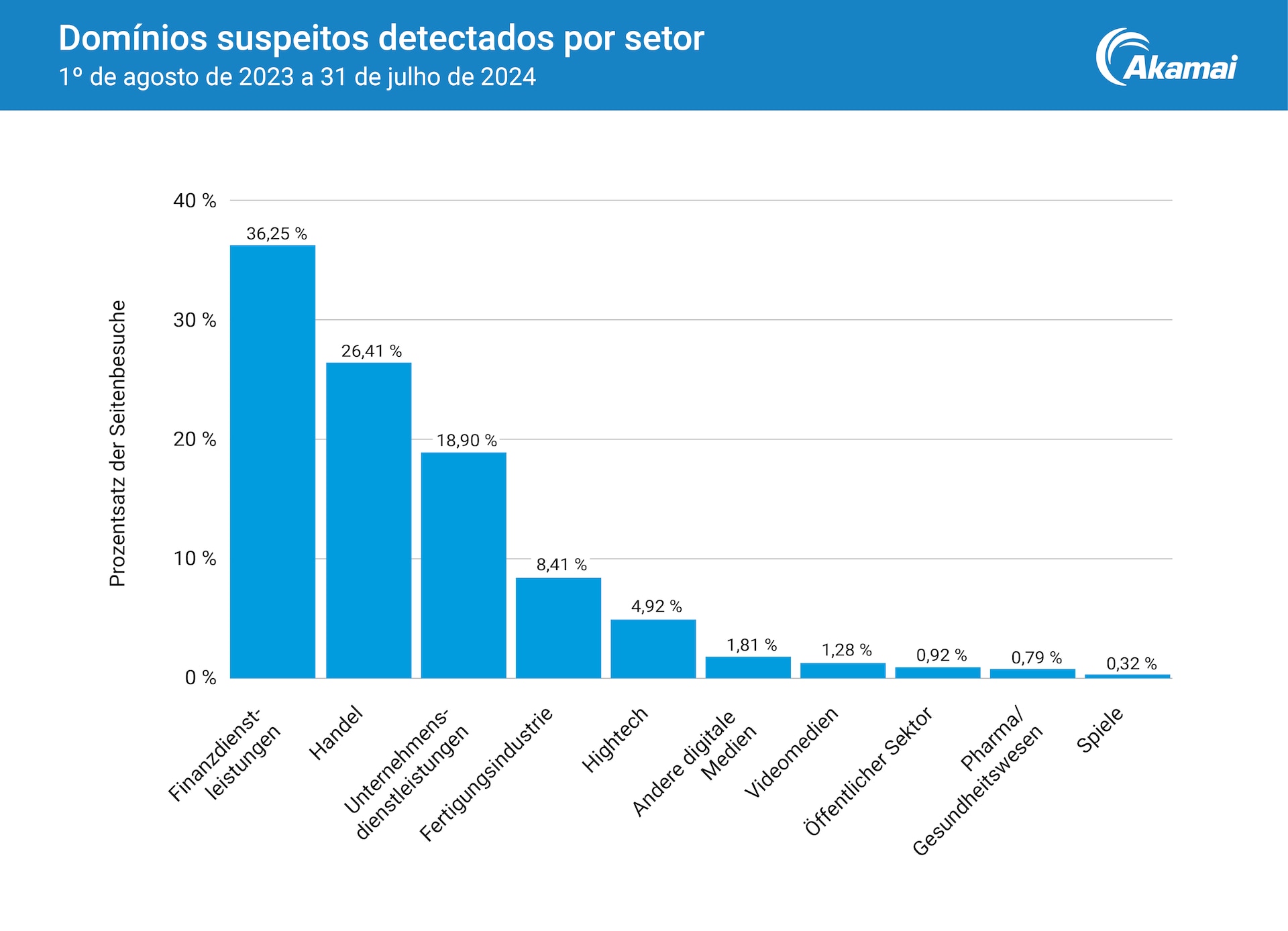

O cenário de cibersegurança continuou a evoluir, e fraudes se tornaram uma preocupação cada vez mais significativa para as equipes de segurança. Um relatório recente da Akamai sobre web scraping, impulsionado pela demanda do cliente por proteção, revela que o setor de serviços financeiros foi o mais fortemente impactado. Nossos dados mostram que 36% dos domínios suspeitos detectados visavam instituições financeiras (Figura 4). Particularmente, 68% desses websites de serviços financeiros falsificados empregaram táticas de phishing para adquirir informações pessoais identificáveis, incluindo credenciais, facilitando a apropriação indevida de contas e roubo de identidade. Mitigar esses golpes crescentes exigiu colaboração entre as organizações.

Que questões relevantes você prevê para 2025?

Embora a IA generativa ainda esteja em seus estágios iniciais, o Open Worldwide Application Security Project (OWASP) já publicou uma lista Top 10 de risco de segurança para os LLM (grandes modelos de linguagem). Esses riscos exigirão defesas contra ameaças como ataques de DDoS, divulgação de informações confidenciais e problemas de segurança no tempo de execução. Além disso, as equipes de cibersegurança devem desenvolver habilidades para alavancar e proteger efetivamente esses modelos.

O risco das APIs continuará a ser uma preocupação crítica com escalabilidade rápida. A lista “As 10 principais ameaças de segurança de API OWASP” destaca a necessidade de habilidades e controles de segurança para lidar com ataques de lógica de negócios. Embora as APIs permaneçam vulneráveis a ameaças tradicionais, como inclusão de arquivo local, esses novos vetores de ataque prevalentes exigem recursos aprimorados para visibilidade e resposta rápida. Em 2025, será ainda mais imprescindível identificar sistemas não autorizados ou esquecidos que se tornam "zumbis" não gerenciados, treinam desenvolvedores em vulnerabilidades comuns e validam o tempo de execução da implantação de código seguro. O número crescente de grandes violações decorrentes do abuso de APIs públicas ressalta a importância do monitoramento e da mitigação contínuos de tais atividades antes de se tornarem impactos materiais.

Tricia Howard, Scrybe of Cybersecurity Magicks

Na sua opinião, o que se destacou em 2024?

Defensores estão sendo bombardeados, e a cada ano isso parece piorar.

O que me chamou atenção neste ano foi o quanto a superfície de ataque cresceu. Não só decorrente da implementação de novas tecnologias, mas também porque a própria tecnologia cria novos agentes de ameaças. Eu não estou falando sobre o ChatGPT escrever malware, isso é OUTRO problema. A barreira técnica à entrada dos invasores foi reduzida significativamente, tornando a lacuna entre defensores e invasores ainda mais desproporcional como resultado. E com a IA generativa e os LLMs se tornando a norma, essa lacuna pode de fato se tornar um grande buraco.

A tecnologia está avançando em velocidades que antes eram impensáveis: não estamos apenas lutando contra o nível de sofisticação do Estado-nação, também estamos lutando contra qualquer skiddie com um ressentimento. O tempo de entrada no mercado do invasor diminuiu para meras horas após a divulgação, alguns dos quais têm múltiplas opções de exploração. Defensores estão sendo bombardeados, e a cada ano isso parece piorar.

A nova tecnologia também ofereceu novos caminhos de ataque a partir de ameaças antigas. Ameaças que você mitigou anteriormente agora podem ter um ponto de entrada totalmente novo, ou um vetor pode causar mais danos pós-exploração. Uma quantidade significativa do malware que vimos este ano aproveitou vulnerabilidades antigas como Log4Shell, algumas com mais de uma década de idade, e até mesmo algumas sem atribuição adequada de CVE. Um agente de botnet experiente pode expandir seu kit de ferramentas para incluir malware baseado em Golang, pois é mais difícil ofuscar, e qualquer pessoa com acesso a um cartão de crédito pode executar um ataque de ransomware ou de DDoS em grande escala tão facilmente quanto comprar um par de sapatos online.

Que questões relevantes você prevê para 2025?

À medida que essa floresta digital em constante mudança que chamamos de Internet se torna cada vez mais interconectada, os invasores terão ainda mais lugares para atacar. No próximo ano, as organizações devem voltar ao básico reexaminando e atualizando sua estratégia de gerenciamento de patches e resposta a incidentes, mesmo para vulnerabilidades anteriormente despretensiosas. Considerando que os invasores podem procurar vulnerabilidades e espalhar malware em alta velocidade, e uma incompatibilidade de entrada pode afetar o mundo todo, supomos que uma violação será o caminho a percorrer em 2025.

Conclusão

Melhor prevenir do que remediar, e a Akamai está empenhada em manter clientes, colegas e o público informados das ameaças que estão impactando as organizações agora, bem como as que estão à espreita ao dobrar da esquina.

Além de soluções práticas para as ameaças atuais, estamos extremamente focados nas mudanças transformadoras que a IA está trazendo para estratégias de ataque e defesas. Os pesquisadores da Akamai também estão direcionando nossa atenção para a próxima geração de tecnologia, incluindo computação quântica, e trabalhando com nossos clientes para ajudá-los a se preparar para o futuro.

Saiba mais

Esperamos compartilhar mais insights com você em 2025. Visite-nos para ver nosso relatório SOTI e nossa biblioteca de pesquisa. E, em caso de dúvidas, entre em contato conosco.

Feliz 2025 e cuide-se!