Une année passée au crible 2024 : éclairage actuel et perspectives pour l'avenir

Akamai publie depuis 10 ans les rapports État des lieux d'Internet, qui analysent en détail les dernières études et tendances en matière de cybersécurité. Ces rapports fournissent de précieuses informations sur l'évolution de l'écosystème des menaces et sur les défis liés à la cybersécurité auxquels sont confrontées les entreprises du monde entier.

Nos premiers rapports portaient principalement sur l'adoption du haut débit et les vitesses de connexion, mais se concentrent dorénavant sur la cybersécurité. Chacun d'entre eux a été élaboré à partir de données fiables recueillies en protégeant des dizaines de milliers de clients dans plus de 130 pays depuis plus d'un quart de siècle.

Rien qu'en 2024, les chercheurs et les responsables de la veille stratégique d'Akamai ont publié six rapports État des lieux d'Internet couvrant à la fois les tendances du secteur et les méthodologies de gestion des menaces. Plus de 100 chercheurs et 65 scientifiques des données contribuent à nos publications. Ils forment un groupe d'experts en cyberintelligence qui dépasse les frontières culturelles, géographiques et de la diversité de pensée.

Réflexions et attentes

Dans cet article de blog, j'ai demandé à six cyberexperts d'Akamai de réfléchir aux tendances et événements qui ont marqué l'année et de donner leur point de vue éclairé sur ce qui nous attend en 2025 et au-delà. Ils partagent également leurs réflexions sur la façon dont les entreprises peuvent préparer l'avenir et proposent des idées concrètes sur la réduction des vulnérabilités et de la surface exposée aux menaces.

Informations sur Mirai et les attaques DDoS Roger Barranco Vice President of Global Security Operations |

Chaîne d'approvisionnement et États-nations Lisa Beegle Senior Director of Information Security |

Région EMEA, hacktivisme et conformité Richard Meeus Senior Director of Security Technology, région EMEA |

APJ, IA, attaques DDoS de couche 7 Ruben Koh Director of Security Technology, région APJ |

Sécurité et réglementation des API Steve Winterfeld Advisory CISO |

Évolution des acteurs malveillants et des compétences techniques Tricia Howard Scrybe of Cybersecurity Magicks |

Roger Barranco, Vice President of Global Security Operations

Qu'est-ce qui a marqué selon vous l'année 2024 ?

En 2024, plusieurs tendances clés se sont dégagées. Tout d'abord, la fréquence et l'efficacité des attaques DNS n'ont pas diminué, bien au contraire. Les chercheurs Akamai ont récemment observé que les attaques DDoS représentaient 60 % des attaques par déni de service distribué (DDoS) de couche 3 et 4 sur une période de 18 mois. Il existe pourtant des solutions pour déjouer bon nombre de ces attaques. La plupart d'entre elles utilisent des réflecteurs, les acteurs malveillants exploitant des serveurs mal configurés. De simples modifications du DNS peuvent empêcher cela et garantir que les entreprises ne participent elles-mêmes involontairement au problème.

Nous avons constaté une résurgence du botnet Mirai, responsable de certaines attaques parmi les plus importantes et les plus complexes au monde. Cet outil d'attaque est particulièrement intéressant, en ceci qu'il prend intelligemment le contrôle des points de terminaison et empêche d'autres acteurs d'y accéder. Mirai était relativement important il y a cinq ans, puis a disparu. Il revient aujourd'hui en force.

Cette évolution souligne la nécessité pour les entreprises de se concentrer non seulement sur l'ampleur des attaques, mais également sur leur niveau de sophistication. Les campagnes d'attaque deviennent de plus en plus complexes. De nombreux fournisseurs de solutions de sécurité intègrent une automatisation plus intelligente pour accélérer les temps de réponse, une mesure appropriée compte tenu du contexte.

En outre, j'ai la ferme conviction que l'accès à des experts en sécurité demeure crucial. Chaque entreprise, moyenne ou grande, sera tôt ou tard confrontée à un cyberincident dont la résolution nécessitera une expertise humaine.

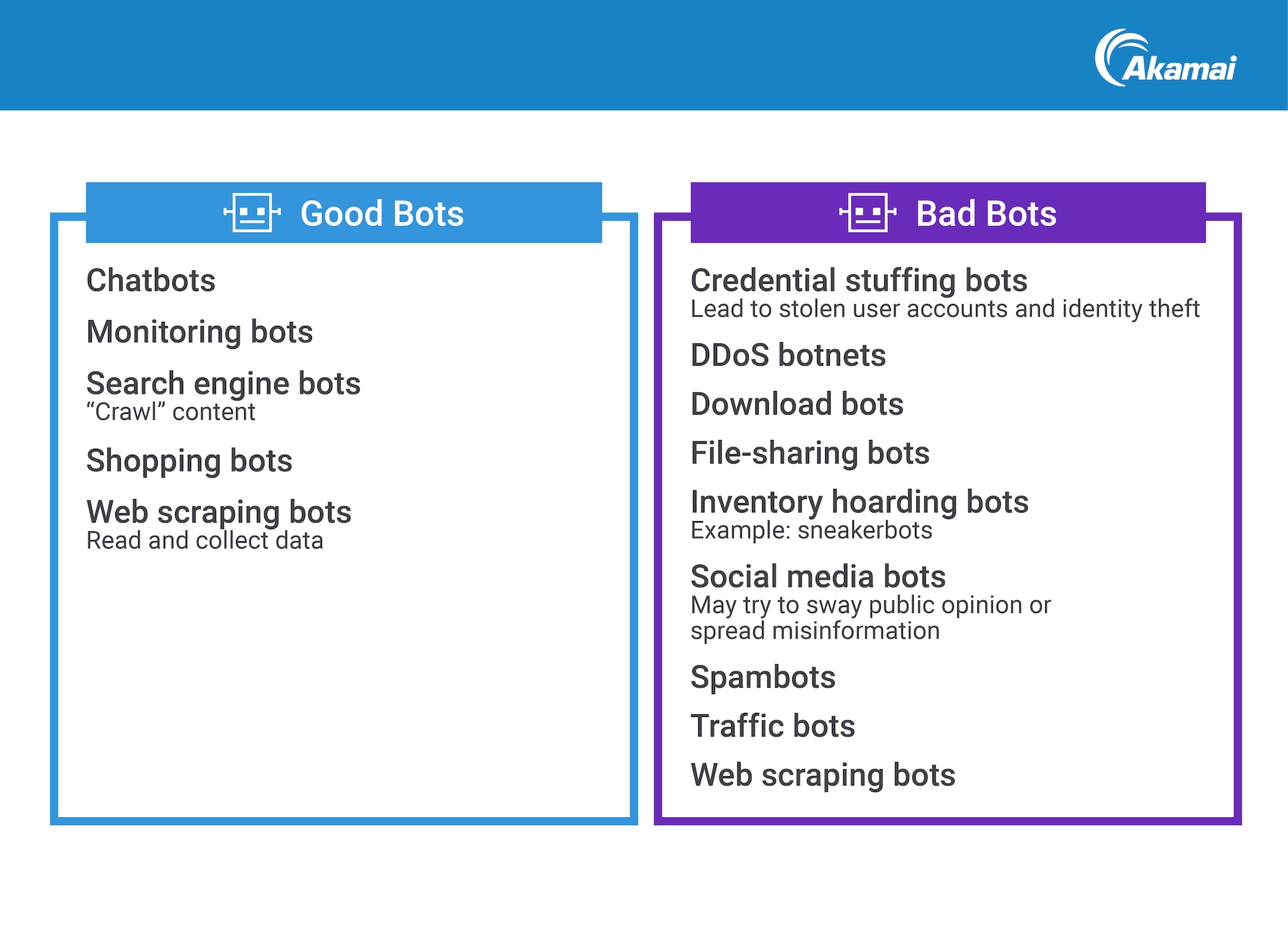

Côté applications, le vol d'identifiants par bot continue de s'affirmer comme une menace majeure. Ces attaques, dont beaucoup sont commises par des acteurs étatiques, sont extrêmement difficiles à déjouer. Déterminer si un pirate est un bot ou un humain, ou faire la distinction entre les bots "légitimes" et "malveillants" (figure 1) nécessite de faire appel à des experts humains expérimentés pour comprendre l'environnement unique du client et mettre en œuvre les mesures de protection appropriées.

Quels problèmes notables prévoyez-vous en 2025 ?

Les entreprises doivent renforcer leur posture défensive lorsque le réseau n'est pas attaqué activement.

– Roger Barranco, Vice President of Global Security Operations

Le botnet Mirai continuera sans doute à faire des ravages et deviendra encore plus sophistiqué à mesure que les acteurs malveillants améliorent son code afin de créer d'autres variantes. Cette évolution représentera un défi permanent pour les professionnels de la cybersécurité, qui devront subir des campagnes d'attaques frappant simultanément plusieurs couches sur l'ensemble de leur réseau et de leur espace applicatif.

Nous pouvons nous attendre à ce que l'activité des États-nations se développe davantage grâce aux proxys. Ces attaques seront souvent motivées non par l'appât du gain, mais uniquement par le désir de causer un maximum de dégâts.

Les entreprises devront constamment maîtriser les points de terminaison de leurs API pour atténuer les vulnérabilités. L'identification, la gestion et la sécurité des API deviendront des éléments encore plus essentiels d'une stratégie de cybersécurité robuste, à l'instar de la microsegmentation.

J'encourage vivement les entreprises à prendre le temps de renforcer leur environnement au cours de l'année à venir. Elles doivent consolider leur posture défensive lorsque le réseau n'est pas attaqué activement. Le retour sur investissement du renforcement de l'environnement avant une attaque restera très élevé.

Dans les années à venir, nous devrons nous concentrer sur l'impact de l'informatique quantique. Cette technologie a le potentiel d'accélérer les attaques de façon spectaculaire, une situation à laquelle le secteur n'est pas encore préparé. Il serait judicieux que les entreprises commencent à planifier un renouvellement matériel global pour suivre le rythme des capacités des cybercriminels. Bien que l'impact global de ces prévisions ne soit pas immédiat, il sera crucial d'engager des discussions et de se préparer dès maintenant à une transition en douceur lorsque l'informatique quantique s'imposera dans le domaine de la cybersécurité.

Lisa Beegle, Senior Director of Information Security

Qu'est-ce qui a marqué selon vous l'année 2024 ?

Les cyberopérations commanditées par des États ont fortement augmenté en raison des tensions géopolitiques accrues.

— Lisa Beegle, Senior Director of Information Security

Plusieurs tendances clés se sont dessinées en 2024 et exigent aujourd'hui notre attention. L'évolution des acteurs malveillants a été particulièrement frappante. Ils communiquent davantage et sont devenus très organisés, ce qui leur permet d'exploiter les vulnérabilités bien plus efficacement. C'est notamment le cas des hacktivistes, qui proposent des services d'attaque de type DDoS-for-hire.

Récemment, l'équipe SIRT (Security Intelligence Response Team) d'Akamai a collaboré avec les forces de l'ordre pour faire tomber un important groupe d'hacktivistes appelé Anonymous Sudan (figure 2).

Figure 2 : Drapeau du Soudan derrière un hacker masqué représentant le groupe d'hacktivistes Anonymous Sudan

Figure 2 : Drapeau du Soudan derrière un hacker masqué représentant le groupe d'hacktivistes Anonymous Sudan

Les pirates partagent désormais des renseignements sur les violations réussies, ciblent à plusieurs reprises les entreprises chez lesquelles ils ont identifié des faiblesses et recherchent d'autres vulnérabilités. Cette sophistication a pris de nombreuses entreprises au dépourvu, car elles ne se rendent pas compte que la victime apparente d'une attaque peut ne pas être la véritable cible des pirates.

Les cyberopérations commanditées par des États ont fortement augmenté en raison des tensions géopolitiques accrues. Ces attaques d'États-nations ciblent de plus en plus les infrastructures critiques, ce qui souligne l'urgence pour les entreprises d'adopter des stratégies proactives de veille stratégique et de surveillance des menaces.

Les violations de la chaîne logistique sont devenues une préoccupation majeure en 2024, les pirates exploitant des fournisseurs tiers pour infiltrer les entreprises, y compris certaines cibles de premier plan. Cette tendance a mis en évidence des lacunes au niveau des pratiques de sécurité, ainsi que la nécessité d'une surveillance et d'un contrôle continus des partenaires de la chaîne d'approvisionnement. Il est évident que les entreprises de la chaîne d'approvisionnement doivent instaurer une culture de la sécurité pour atténuer ces risques.

Autre fait alarmant, les cybercriminels utilisent désormais l'intelligence artificielle (IA) pour créer des vecteurs d'attaque plus sophistiqués. Les outils utilisant l'IA ont permis de mettre en place des campagnes d'hameçonnage très convaincantes, des deepfakes et d'autres tactiques novatrices. Cette adoption de l'IA a entraîné une augmentation notable du nombre d'attaques réussies. Pour lutter contre cette menace, les entreprises doivent adopter une culture de scepticisme et de sensibilisation à tous niveaux, associée à des contrôles robustes pour les demandes sensibles.

Quels problèmes notables prévoyez-vous en 2025 ?

Les cybercriminels continueront d'utiliser l'IA pour automatiser et personnaliser les attaques par hameçonnage, qui seront plus difficiles à repérer. Cela incitera probablement les entreprises à investir dans des solutions de sécurité basées sur l'IA pour détecter les menaces en temps réel.

Par ailleurs, les attaques par ransomware, fortes de leur succès en 2024, ne s'arrêteront pas en si bon chemin. Les tactiques sont passées de la double à la triple extorsion (souvent avec des attaques DDoS), voire à la quadruple extorsion (les pirates contactant directement les clients, les employés et les autres entités associées de la victime pour les informer que leurs informations sensibles ont été compromises). Les entreprises qui paient des rançons risquent d'être à nouveau ciblées. Pour se protéger, elles doivent améliorer leurs solutions de sauvegarde et intensifier la formation des employés afin de limiter ces risques.

Je m'attends à une multiplication des attaques sur les terminaux IoT (Internet of Things, Internet des objets), qui sont souvent peu sécurisés. Il existe de nombreux terminaux que les pirates peuvent exploiter, et ces attaques ont tendance à se produire rapidement une fois les vulnérabilités identifiées. Cela souligne la nécessité de renforcer les mesures de sécurité et de normaliser les protocoles, tant au niveau des utilisateurs que de l'entreprise. Il est crucial d'appliquer les derniers correctifs de sécurité et de comprendre votre empreinte IoT.

Au vu des tensions géopolitiques actuelles, je pense que la guerre informatique visant stratégiquement des cibles liées à des pays spécifiques va se poursuivre. Je prévois également une multiplication des cyberincidents stratégiquement coordonnés avec des actions physiques, comme la perturbation simultanée de systèmes d'alerte critiques et le lancement d'attaques militaires. Cette tendance suggère une intensification de la guerre informatique visant des intérêts nationaux spécifiques. À la lumière de cette analyse, il sera essentiel d'adopter une approche de sécurité multiniveau et de favoriser la collaboration avec les organismes gouvernementaux pour renforcer la résilience face à ces menaces en constante évolution.

Richard Meeus, Senior Director of Security Technology, région EMEA

Qu'est-ce qui a marqué selon vous l'année 2024 ?

L'année 2024 a été principalement marquée par l'augmentation de l'hacktivisme et des attaques DDoS dans la région Europe, Moyen-Orient et Afrique (EMEA). Nous avons assisté au troisième trimestre à une augmentation massive des attaques visant l'Europe et le Moyen-Orient. Cette hausse est clairement liée aux deux guerres régionales à l'origine d'une grande partie de cette activité, et rien ne laisse présager leur fin dans un avenir proche.

Autre évolution notable : l'application de la directive NIS2, axée sur la résilience opérationnelle. EIle a été conçue pour intégrer le droit de chaque État membre de l'Union européenne (UE). Les États membres de l'UE avaient jusqu'au 17 octobre 2024 pour transposer la directive NIS2 dans leur droit national. Les entreprises européennes doivent s'assurer que leurs infrastructures de sécurité respectent ces nouvelles exigences, qui visent à atténuer les risques et à améliorer la résilience en cas d'attaque.

Un événement particulièrement intéressant est survenu : la porte dérobée XZ Utils (CVE-2024-3094) exploite une faille dans cette bibliothèque open source largement utilisée. Ce pirate a adopté une approche à long terme en contribuant au projet XZ pendant près de deux ans afin de renforcer sa crédibilité, jusqu'à ce qu'il soit en mesure d'intégrer des logiciels malveillants dans l'environnement open source. Cet événement au long cours fait écho à la campagne Volt Typhoon, qui a infiltré des routeurs ADSL aux États-Unis dans le but de perturber les communications.

Cependant, l'évolution la plus intéressante concernant les attaques DDoS est sans doute la faille découverte par l'équipe SIRT d'Akamai dans CUPS (Common UNIX Printing System), une plateforme d'impression open source. Encore un vecteur que les pirates pouvaient ajouter à leur arsenal pour frapper l'Europe. La capacité à frapper une fois, puis à créer un flux de trafic infini était particulièrement intéressante, notamment en raison des milliers de terminaux vulnérables sur Internet qui utilisent CUPS.

Quels problèmes notables prévoyez-vous en 2025 ?

Je pense que nous devrons nous concentrer davantage sur l'agilité cryptographique en 2025.

— Richard Meeus, Senior Director of Security Technology, région EMEA

Alors que deux guerres régionales font toujours rage, je ne crois pas que la menace de l'hacktivisme diminuera de sitôt. En effet, Akamai continue de travailler avec le gouvernement ukrainien pour protéger ses ressources en ligne clés. Je suis convaincu que cette activité menaçante se poursuivra jusqu'à ce que ces problèmes géopolitiques soient résolus, puisque les hacktivistes sont motivés par les conflits ou par ce qu'ils perçoivent comme une injustice. Ils tentent de décrédibiliser les institutions et de faire pression sur les gouvernements pour qu'ils cessent de soutenir certains régimes.

Je crois que nous verrons les vecteurs d'attaque évoluer pour se concentrer davantage sur les API. Plus les entreprises déploieront d'interfaces de programmation d'applications, plus elles seront exposées aux menaces et seront mises en péril. L'évolution constante de l'écosystème des menaces a depuis longtemps poussé Akamai à se concentrer sur les vulnérabilités des API, et souligne la nécessité pour les entreprises d'adopter une stratégie robuste de sécurité des API.

Je pense que nous devrons nous concentrer davantage sur l'agilité cryptographique en 2025. Les entreprises commencent à comprendre ce dont elles ont besoin pour se protéger contre les attaques quantiques. Dans quelques années, peut-être même avant, elles devront mettre à jour certains de leurs certificats et algorithmes. Cela soulève un certain nombre de questions sur les normes de chiffrement à utiliser et sur le moment et la façon de passer au chiffrement quantique sécurisé. Cela ne se produira pas demain, mais je pense que les gens devront commencer à réfléchir aux risques inhérents et à la façon d'aborder cette question. C'est un véritable changement générationnel.

Ruben Koh, Director of Security Technology, région APJ

Qu'est-ce qui a marqué selon vous l'année 2024 ?

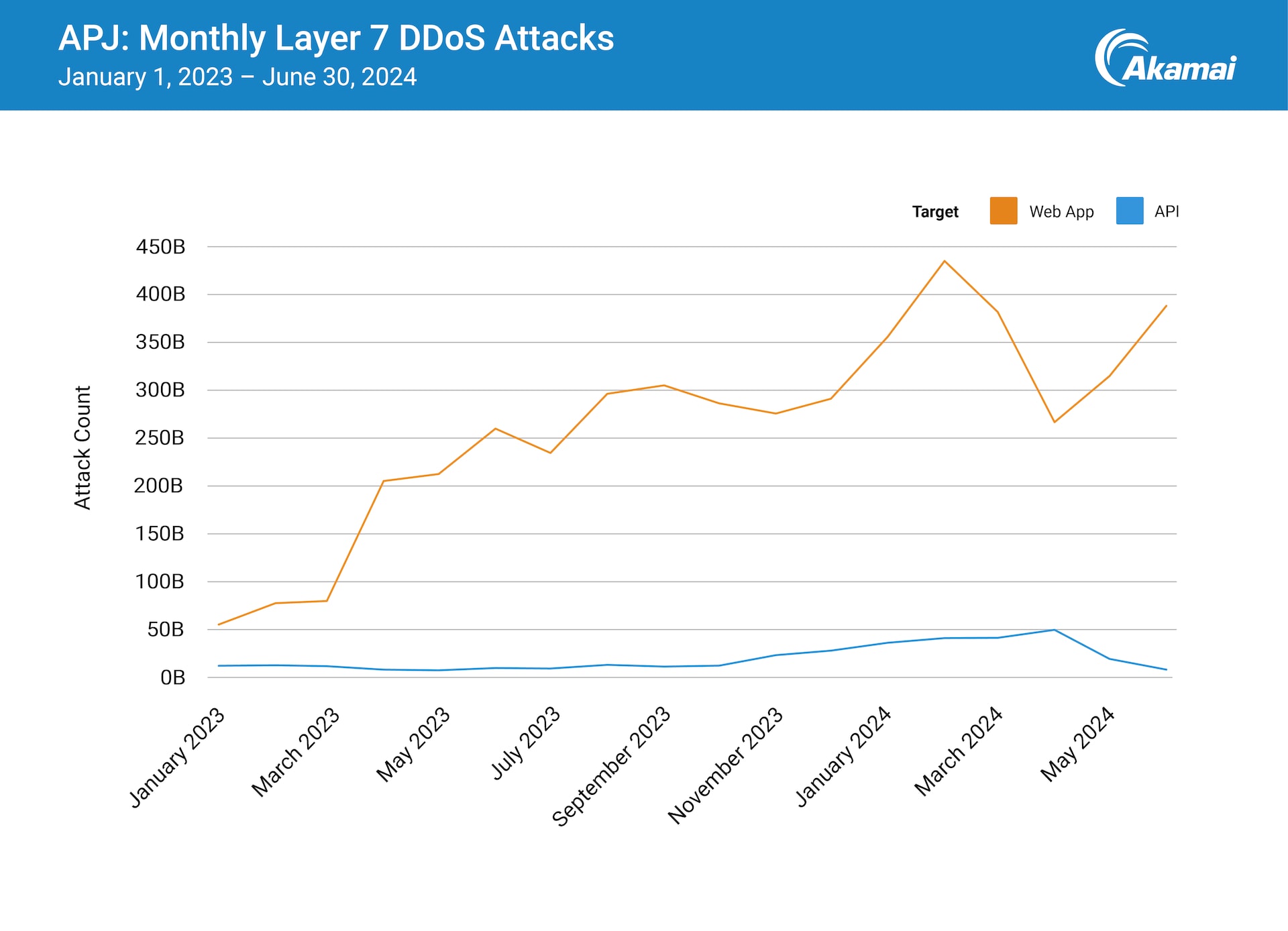

Une tendance particulièrement significative en 2024 a été l'augmentation considérable des attaques DDoS de couche 7 ciblant la région APJ (Asie-Pacifique et Japon). Cette question a été abordée en détail dans notre rapport État des lieux d'Internet « Les pirates à l'assaut des infrastructures informatiques », sur les menaces pesant sur les applications. Les chercheurs d'Akamai ont constaté que le nombre d'attaques DDoS de couche 7 dans la région APJ avait été multiplié par cinq entre janvier 2023 et juin 2024 (figure 3). La courbe de croissance de ce type d'attaques dévastatrices est très préoccupante.

Il convient également de noter que les pics d'attaques DDoS ont coïncidé avec des événements géopolitiques majeurs. En 2024, des élections importantes ont eu lieu dans trois pays de la région APJ (Inde, Indonésie et Taïwan), au cours desquelles nous avons constaté une augmentation des attaques DDoS.

La multiplication de ces attaques peut être attribuée à un renforcement de l'hacktivisme visant des pays ou des secteurs industriels en conflit avec l'idéologie et les convictions des hacktivistes. Cela souligne la nécessité pour les entreprises de se défendre non seulement contre les cybercriminels attirés par l'appât du gain, mais aussi contre les hacktivistes motivés par des motivations politiques et pouvant frapper à tout moment.

Les attaques DDoS sont clairement un problème majeur, mais je pense que de nombreuses entreprises de la région APJ ne sont pas encore prêtes à y faire face. Ce sont des menaces réelles qui doivent être prises au sérieux. Elles visent non seulement les entreprises commerciales, mais aussi les infrastructures critiques, les systèmes bancaires et les transports, en passant par les services publics. Si ces attaques DDoS aboutissent, leur impact se fera probablement sentir dans notre quotidien.

Quels problèmes notables prévoyez-vous en 2025 ?

À mesure que les entreprises intègrent l'IA dans leurs activités commerciales, les efforts pour la sécuriser devront figurer au premier plan de leurs stratégies.

— Ruben Koh, Director of Security Technology, région APJ

Comme dans d'autres régions du monde, les entreprises de la région APJ adopteront l'IA afin de développer leur activité et d'améliorer leur rentabilité à un rythme sans précédent dans tous les secteurs en 2025. Cependant, dans cette course effrénée à l'adoption de l'IA, il est important qu'elles ne perdent pas de vue les garanties de sécurité essentielles. Nous avons connu une situation similaire il y a plus de dix ans, au moment de la ruée vers le cloud computing et la cybersécurité. La sécurité a souvent été négligée au profit de la rapidité d'adoption, ce qui a inévitablement conduit à plusieurs violations de données majeures.

Je pense que nous ne maîtrisons actuellement qu'une infime partie des possibilités de l'IA, et les entreprises peuvent ne pas comprendre toutes les implications potentielles en matière de sécurité. À mesure que les entreprises intègrent l'IA dans leurs activités commerciales, les efforts pour la sécuriser devront figurer au premier plan de leurs stratégies. Malheureusement, si l'activité passée est un indicateur, la probabilité que cela se produise est relativement faible, jusqu'à ce qu'une violation de données majeure secoue soudainement les entreprises et les régulateurs et les incite à se concentrer sur les cadres de sécurité et les réglementations connexes.

En 2025, nous serons particulièrement attentifs à deux aspects de la sécurité de l'IA : la protection des systèmes d'IA et la défense contre les attaques pilotées par l'IA. Après tout, les cybercriminels apprennent à utiliser l'IA pour rendre leurs attaques plus évasives et efficaces. L'IA facilitera l'accès aux pirates en leur permettant d'identifier et d'exploiter plus rapidement les vulnérabilités. Chez Akamai, nous avons pris une longueur d'avance en élaborant nos propres modèles d'IA, en analysant comment les attaquer et en déterminant les protections nécessaires pour améliorer nos solutions de sécurité, notamment diverses implémentations de capacités renforcées par l'IA. C'est un domaine dans lequel nous continuerons de faire progresser nos capacités en 2025 et au-delà.

Enfin, alors que les gens ne parlent que des avantages de l'IA et de ses nouveautés révolutionnaires, il est important de ne pas perdre de vue les principes de sécurité fondamentaux. Les pirates s'intéresseront toujours aux points de terminaison des API et continueront à mener des attaques par hameçonnage en 2025. Nous devons continuer à nous assurer que les correctifs sont déployés en temps voulu, que nos protections sont toujours activées et que les équipes sont continuellement formées pour identifier et atténuer les activités malveillantes. Car avec ou sans IA, ces menaces ne disparaîtront pas.

Steve Winterfeld, Advisory CISO

Qu'est-ce qui a marqué selon vous l'année 2024 ?

Ces nouvelles réglementations ont des impacts internationaux et exigent de mener une réflexion sur la conformité à l'échelle mondiale.

— Steve Winterfeld, Advisory CISO

Le paysage réglementaire de la cybersécurité a continué d'évoluer à l'échelle mondiale. En 2023, Anu Bradford a décrit trois approches émergentes distinctes : les modèles axés sur le marché, les modèles axés sur l'État et les modèles axés sur les droits. Ce cadre apporte un éclairage utile pour comprendre les nouvelles réglementations en 2024, y compris les exigences de signalement des incidents majeurs de cybersécurité de l'U.S. Securities and Exchange Commission, le règlement DORA de l'UE et la loi chinoise sur la sécurité des données. Ces nouvelles réglementations ont des impacts internationaux et exigent de mener une réflexion sur la conformité à l'échelle mondiale. Parmi les domaines émergents visés par les réglementations figurent les API, l'IA générative et les politiques de paiement de ransomware, qui nécessitent une surveillance étroite.

Parallèlement, les attaques DDoS ont évolué, en passant d'entreprises principalement criminelles à des outils géopolitiques utilisés par les États-nations et les hacktivistes. Nous avons enregistré un nombre record d'attaques DNS NXDOMAIN,également appelées attaques par sous-domaine pseudo-aléatoire (PRSD), une augmentation des attaques DDoS de couche 3 et 4 (infrastructure) ciblant les établissements financiers dans les zones de conflit, ainsi qu'une prévalence croissante des attaques DDoS de couche 7 (couche applicative) contre les applications et les API. Ces tendances ont été observées tous secteurs et toutes régions confondus, soulignant la nécessité de mettre en place des mesures de cybersécurité solides et flexibles.

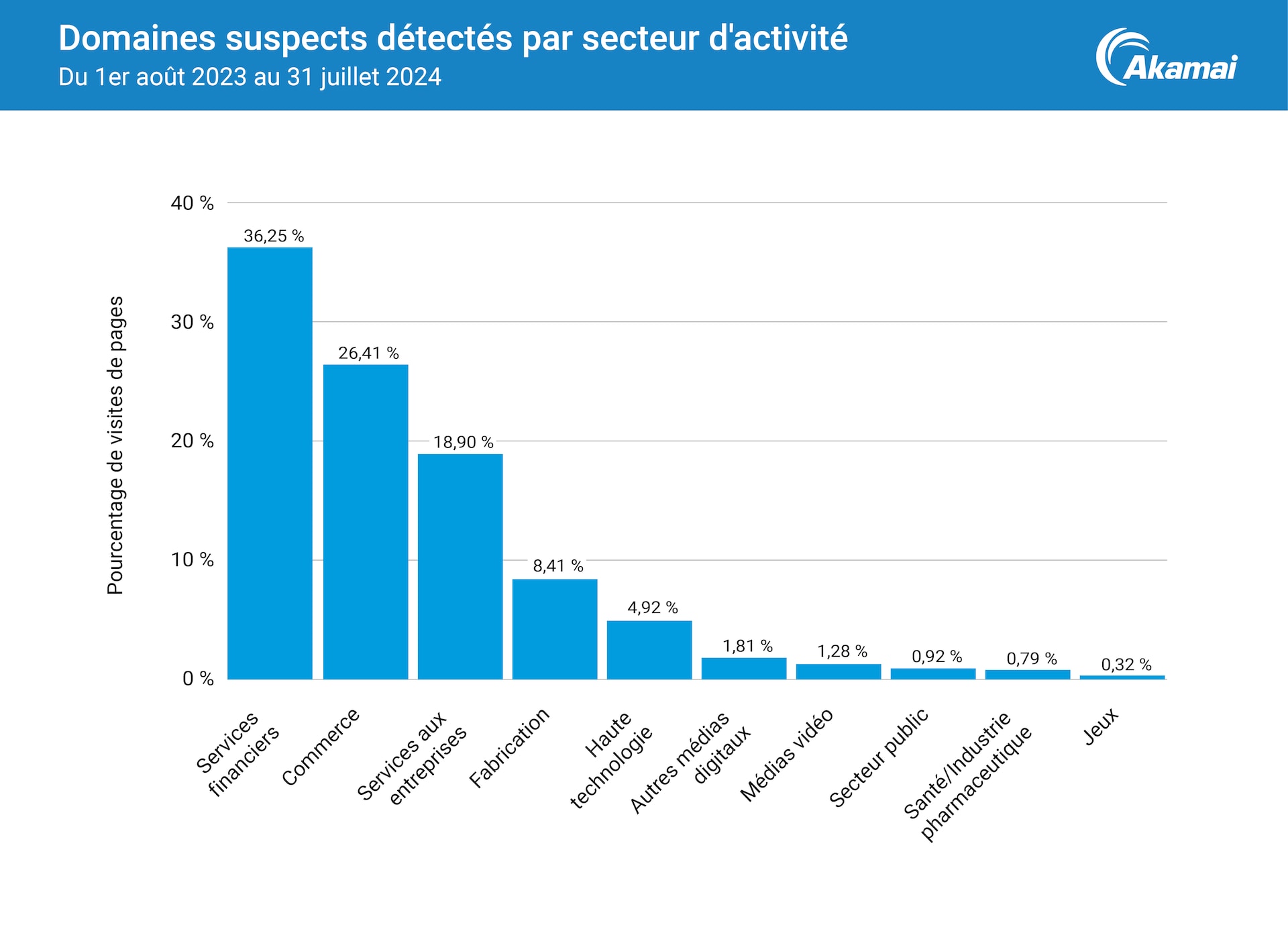

Le paysage de la cybersécurité a continué d'évoluer, la fraude devenant une préoccupation de plus en plus importante pour les équipes de sécurité. Le récent rapport d'Akamai sur l'extraction Web, faisant suite à la demande de protection des clients, révèle que le secteur financier a été le plus durement touché. Nos données indiquent que 36 % des domaines suspects détectés ciblaient des établissements financiers (figure 4). En particulier, 68 % de ces sites de services financiers usurpés ont utilisé des tactiques d'hameçonnage pour acquérir des informations à caractère personnel, y compris des identifiants, facilitant ainsi le piratage de compte et le vol d'identité. La lutte contre ces escroqueries en hausse a nécessité une collaboration interorganisationnelle.

Quels problèmes notables prévoyez-vous en 2025 ?

Bien que l'IA générative en soit encore à ses balbutiements, l'Open Worldwide Application Security Project (OWASP) a déjà publié une liste des 10 principaux risques de sécurité pour les grands modèles de langage (LLMS). Ces risques nécessiteront des défenses contre les menaces telles que les attaques DDoS, la divulgation d'informations sensibles et les problèmes de sécurité à l'exécution. En outre, les équipes de cybersécurité doivent acquérir les compétences nécessaires pour utiliser et protéger efficacement ces modèles.

Le risque lié aux API continuera d'être une préoccupation majeure en constante évolution. La liste des 10 principaux risques pour la sécurité des API de l'OWASP souligne la nécessité de développer des compétences et des contrôles de sécurité pour déjouer les attaques de logique métier. Alors que les API restent vulnérables aux menaces traditionnelles telles que l'inclusion de fichiers locaux, ces nouveaux vecteurs d'attaque courants exigent une visibilité accrue et un temps de réponse rapide. En 2025, il sera encore plus crucial d'identifier les systèmes indésirables ou oubliés devenant des "zombies" non gérés, de former les développeurs aux vulnérabilités courantes et de valider la durée d'exécution du déploiement de code sécurisé. Le nombre croissant de violations majeures découlant de l'utilisation inappropriée d'API publiques souligne l'importance de surveiller ces activités en continu et de les interrompre avant qu'elles ne provoquent des dégâts matériels.

Tricia Howard, Scrybe of Cybersecurity Magicks

Qu'est-ce qui a marqué selon vous l'année 2024 ?

Les défenseurs sont assaillis de tous côtés, et cela empire d'année en année.

Ce qui m'a marqué cette année, c'est la croissance de la surface d'attaque, non seulement via le déploiement de nouvelles technologies, mais aussi car la technologie elle-même génère de nouveaux acteurs malveillants. Je ne parle pas de ChatGPT qui écrit des logiciels malveillants. C'est un tout AUTRE problème. Le seuil d'accès pour les pirates s'est abaissée considérablement, ce qui rend l'écart entre les défenseurs et les pirates encore plus disproportionné. Et l'IA générative et le LLMS devenant la norme, cet écart pourrait effectivement devenir un trou béant.

La technologie progresse à une vitesse auparavant inimaginable : nous ne luttons pas seulement contre les attaques sophistiquées d'États-nations, mais également contre celles d'amateurs déterminés. Les pirates deviennent opérationnels seulement quelques heures après la publication, et certains disposent de multiples options d'exploitation. Les défenseurs sont assaillis de tous côtés, et cela empire d'année en année.

Les nouvelles technologies ont également ouvert de nouvelles brèches à partir d'anciennes menaces. Des menaces que vous avez déjouées par le passé peuvent maintenant avoir un tout nouveau point d'entrée, ou un vecteur risque de faire plus de dégâts après l'exploitation. Une grande partie des logiciels malveillants que nous avons vus cette année ont profité d'anciennes vulnérabilités comme Log4Shell, certaines datant de plus de 10 ans, et d'autres sans attribution CVE. Un auteur de botnet chevronné peut compléter sa boîte à outils avec un logiciel malveillant basé sur Golang, plus difficile à brouiller, et toute personne ayant accès à une carte de crédit peut lancer un ransomware ou une attaque DDoS à grande échelle. Ce n'est pas plus compliqué que d'acheter une paire de chaussures en ligne.

Quels problèmes notables prévoyez-vous en 2025 ?

Alors que cet environnement numérique en constante évolution que nous appelons Internet devient de plus en plus interconnecté, les pirates ont de plus en plus de cibles et de moyens d’attaque. L'an prochain, les entreprises devront revenir à l'essentiel en réexaminant et en actualisant leur stratégie de gestion des correctifs et de réponse aux incidents, même pour les vulnérabilités auparavant considérées comme négligeables. Elles devront tenir compte du fait que les pirates peuvent rechercher des vulnérabilités et propager des logiciels malveillants à toute vitesse (et qu'une incompatibilité d'entrée peut affecter le monde entier) et supposer que les violations seront le mot d'ordre en 2025.

Conclusion

Mieux vaut prévenir que guérir. Akamai s'engage à tenir ses clients, ses collaborateurs et le public informés des menaces qui pèsent actuellement sur les entreprises et de celles qui se profilent à l'horizon.

En plus des solutions pratiques aux menaces d'aujourd'hui, nous concentrons tous nos efforts sur les transformations que l'IA apporte à la fois aux stratégies d'attaque et aux défenses. Les chercheurs d'Akamai attirent également notre attention sur les technologies nouvelle génération, notamment l'informatique quantique, et collaborent avec nos clients pour les aider à se préparer à l'avenir.

En savoir plus

Nous sommes impatients de vous communiquer de nouvelles informations en 2025. Visitez notre site pour consulter notre rapport État des lieux d'Internet et notre bibliothèque de recherche. Pour toute question, n'hésitez pas à nous contacter.

Nous vous souhaitons une belle année 2025 en toute sécurité !