Jahresrückblick 2024: Aktuelle Erkenntnisse und Aussichten für die Zukunft

Seit 10 Jahren veröffentlicht Akamai die SOTI-Berichte (State of the Internet), in denen die neuesten Forschungen und Trends im Bereich Cybersicherheit eingehend analysiert werden. Diese Berichte liefern wertvolle Einblicke in die sich entwickelnde Bedrohungslandschaft und die Herausforderungen für die Cybersicherheit, mit denen Unternehmen weltweit konfrontiert sind.

In den ersten Jahren konzentrierten sich diese Berichte hauptsächlich auf die Breitbandeinführung und Verbindungsgeschwindigkeiten. Im Laufe der Zeit hat sich der Fokus jedoch auf die Cybersicherheit verlagert. Jeder Bericht basiert auf der Erfassung zuverlässiger Daten, wie wir sie seit mehr als einem Vierteljahrhundert beim Schutz von Zehntausenden Kunden in über 130 Ländern praktizieren.

Allein im Jahr 2024 veröffentlichten die Forscher und Threat-Intelligence-Experten von Akamai sechs SOTI-Forschungsberichte, die sich mit Branchentrends und Bedrohungsmethoden beschäftigten. Über 100 Forscher und 65 Data Scientists tragen zu unseren Publikationen bei. Sie bilden einen Expertenpool zum Thema Cybersicherheit, der eine große kulturelle, geografische und intellektuelle Vielfalt abbildet.

Überlegungen und Erwartungen

Für diesen Blogbeitrag habe ich sechs Cyberexperten von Akamai gebeten, über die wichtigsten Trends und Ereignisse des vergangenen Jahres nachzudenken und ihre Einschätzungen darüber abzugeben, was wir im Jahr 2025 und darüber hinaus zu erwarten haben. Außerdem erläutern sie, wie sich Unternehmen auf die Zukunft vorbereiten können, und geben praktische Hinweise zur Minimierung von Sicherheitsrisiken und zur Reduzierung der Angriffsfläche.

|

Roger Barranco Vice President of Global Security Operations |

Lisa Beegle Senior Director of Information Security |

EMEA, Hacktivismus und Compliance Richard Meeus Senior Director of Security Technology, Region EMEA |

|

Ruben Koh Director of Security Technology, Region APJ |

API-Sicherheit und gesetzliche Vorschriften Steve Winterfeld Advisory CISO |

Entwicklung von Bedrohungsakteuren und technischen Fähigkeiten Tricia Howard Scrybe of Cybersecurity Magicks |

Roger Barranco, Vice President of Global Security Operations

Was war für Sie im Jahr 2024 besonders wichtig?

Im Rückblick auf 2024 stechen mehrere wichtige Trends heraus. Ein überraschendes Phänomen war die anhaltend hohe Häufigkeit und Effektivität von DNS-Angriffen. Forscher von Akamai haben kürzlich beobachtet, dass in einem Zeitraum von 18 Monaten DNS eine Komponente in 60 % der DDoS-Angriffe (Distributed Denial of Service) auf Layers 3 und 4 war. Doch es gibt Lösungen, die viele dieser Angriffe abwehren können. Häufig basieren solche Angriffe auf Reflektoren, wobei Cyberkriminelle sich falsch konfigurierte Server zunutze machen. Einfache DNS-Änderungen können dies verhindern und sicherstellen, dass Unternehmen nicht unbeabsichtigt Teil des Problems werden.

Wir konnten ein Wiederaufleben des Mirai-Botnet beobachten, das für einige der weltweit größten und kompliziertesten Angriffe verantwortlich war. Es ist eines der interessantesten Angriffstools und die Art und Weise, wie es Endpunkte übernimmt und andere Akteure aussperrt, ist sehr intelligent. Mirai war vor fünf Jahren ziemlich prominent und verschwand dann wieder, um jetzt wieder mit aller Macht zurückzukommen.

Diese Entwicklung zeigt, wie wichtig es ist, dass Unternehmen nicht nur die Größe von Angriffen im Blick haben, sondern auch ihren Komplexitätsgrad. Angriffskampagnen werden immer komplexer. Viele Sicherheitsanbieter integrieren eine intelligentere Automatisierung, um die Reaktionszeiten zu verkürzen, was angesichts der Bedrohungsszenarien sinnvoll ist.

Darüber hinaus bin ich fest davon überzeugt, dass der Zugang zu Sicherheitsexperten weiterhin von zentraler Bedeutung ist? Früher oder später ist jedes mittlere oder große Unternehmen einem Cyberangriff ausgesetzt, und zur Lösung eines solchen Vorfalls ist menschliches Fachwissen erforderlich.

Auf der Anwendungsseite bleibt der Missbrauch von Anmeldedaten eine virulente Bedrohung. Diese Angriffe, die oft im Auftrag von Staaten ausgeführt werden, lassen sich nur sehr schwer abwehren. Um festzustellen, ob ein Angreifer ein Bot oder ein Mensch ist, oder um zwischen "guten" und "schlechten" Bots zu unterscheiden (Abbildung 1), müssen erfahrene menschliche Experten die besonderen Kundenumgebungen verstehen und geeignete Schutzmaßnahmen ergreifen.

Welche wichtigen Themen sehen Sie für das Jahr 2025?

Unternehmen müssen ihre Abwehr dann stärken, wenn das Netzwerk gerade nicht aktiv angegriffen wird.

– Roger Barranco, Vice President of Global Security Operations

Das Mirai-Botnet wird wahrscheinlich auch weiterhin ein wichtiger Faktor sein und noch ausgeklügelter werden, da Cyberkriminelle den Code ständig weiterentwickeln, um mehr Varianten zu erstellen. Diese Entwicklung wird für Cybersicherheitsexperten eine dauerhafte Herausforderung darstellen. Sie müssen sich gegen Angriffskampagnen zur Wehr setzen, die im gesamten Netzwerk- und Anwendungsbereich gleichzeitig Ziele auf mehreren Ebenen treffen.

Wir können davon ausgehen, dass sich die im Auftrag von Staaten durchgeführten Aktivitäten ausweiten werden. Diese Angriffe sind häufig nicht durch finanziellen Gewinn motiviert, sondern nur durch den Wunsch, Schaden zu verursachen.

Unternehmen werden fortlaufend gezwungen sein, ihre API-Endpunkte zu kontrollieren und Sicherheitsrisiken zu minimieren. Geeignete API-Identifizierung, -Verwaltung und -Sicherheit werden als Komponenten einer leistungsstarken Cybersicherheitsstrategie noch mehr an Bedeutung gewinnen. Dasselbe gilt für die Mikrosegmentierung.

Im kommenden Jahr empfehle ich allen dringend, sich Zeit für die Absicherung ihrer Umgebung zu nehmen. Unternehmen sollten dann ihre Abwehrmechanismen stärken, wenn das Netzwerk nicht aktiv angegriffen wird. Der ROI für eine Verbesserung der Umgebung vor einem Angriff wird erheblich sein.

Künftig werden wir schwerpunktmäßig die Auswirkungen des Quantencomputings in den Blick nehmen müssen. Diese Technologie könnte Angriffe in einem Ausmaß beschleunigen, auf das die Branche noch nicht vorbereitet ist. Unternehmen sollten mit der Planung einer vollständige Hardware-Erneuerung beginnen, um mit den neuen Fähigkeiten von Cyberkriminellen Schritt zu halten. Obwohl der vollständige Effekt solcher Pläne möglicherweise nicht unmittelbar spürbar ist, ist es wichtig, die Diskussionen und Vorbereitungen jetzt anzustoßen. Nur dann kann ein reibungsloser Übergang gelingen, wenn das Quantencomputing für die Cybersicherheit an Bedeutung gewinnt.

Lisa Beegle, Senior Director of Information Security

Was war für Sie im Jahr 2024 besonders wichtig?

Die staatlich geförderten Cyberangriffe haben aufgrund erhöhter geopolitischer Spannungen deutlich zugenommen.

– Lisa Beegle, Senior Director of Information Security

Im Jahr 2024 waren mehrere wichtige Trends zu verzeichnen, die jetzt unsere Aufmerksamkeit verlangen. Bemerkenswert war insbesondere, wie sich Bedrohungsakteure weiterentwickelt haben. Diese Cyberkriminellen sind inzwischen in ihrer Kommunikation und Koordination sehr gut organisiert, sodass sie Schwachstellen deutlich effizienter ausnutzen können. Das gilt auch für Hacktivisten, die anderen Bedrohungsakteuren Angriffsdienste wie DDoS-for-hire zur Verfügung stellen.

Vor Kurzem hat sich das SIRT-Team von Akamai (Security Intelligence Response) mit den Strafverfolgungsbehörden zusammengetan, um eine bedeutende Hacktivisten-Gruppe mit dem Namen Anonymous Sudan auszuschalten (Abbildung 2).

Abb. 2: Bild einer Flagge des Sudan hinter einem maskierten Hacker, das die Hacktivistengruppe Anonymous Sudan repräsentiert

Abb. 2: Bild einer Flagge des Sudan hinter einem maskierten Hacker, das die Hacktivistengruppe Anonymous Sudan repräsentiert

Angreifer tauschen jetzt Informationen über erfolgreiche Angriffe aus und nehmen wiederholt Unternehmen ins Visier, bei denen sie Schwachstellen gefunden haben, und eruieren weitere Sicherheitslücken. Diese Raffinesse hat viele Unternehmen kalt erwischt, die nicht erkennen, dass das scheinbare Opfer eines Angriffs möglicherweise nicht das eigentliche Ziel des Angreifers ist.

Die staatlich geförderten Cyberangriffe haben aufgrund erhöhter geopolitischer Spannungen deutlich zugenommen. Diese von Staaten initiierten Angriffe nahmen zunehmend kritische Infrastrukturen ins Visier, was zeigt, dass Unternehmen dringend proaktive Threat-Intelligence- und Überwachungsstrategien einführen müssen.

Angriffe auf die Lieferkette erwiesen sich 2024 als ein kritisches Problem: Angreifer nutzten Drittanbieter, um Unternehmen zu infiltrieren. Betroffen waren davon auch einige sehr bekannte Firmen. Dieser Trend hat Lücken in den Sicherheitspraktiken aufgezeigt und unterstreicht die Notwendigkeit einer kontinuierlichen Überwachung und Überprüfung von Lieferkettenpartnern. Es liegt auf der Hand, dass Unternehmen in der gesamten Lieferkette eine Kultur der Sicherheit fördern müssen, um diese Risiken zu mindern.

Besonders alarmierend ist vielleicht, dass Cyberkriminelle inzwischen künstliche Intelligenz (KI) nutzen, um ausgeklügeltere Angriffsvektoren zu entwickeln. KI-gestützte Tools haben die Entwicklung überaus effektiver Phishing-Kampagnen, Deepfakes und anderer neuartiger Taktiken möglich gemacht. Der KI-Einsatz hat zu einer deutlichen Zunahme erfolgreicher Angriffe geführt. Um diese Bedrohung zu bekämpfen, müssen Unternehmen auf allen Ebenen eine Kultur der Vorsicht und Aufklärung pflegen und daneben robuste Überprüfungsprozesse für sensible Anfragen entwickeln.

Welche wichtigen Themen sehen Sie für das Jahr 2025?

Ich gehe davon aus, dass Cyberkriminelle auch weiterhin KI verwenden werden, um Phishing-Angriffe zu automatisieren und zu personalisieren, was die Erkennung erschwert. Dies wird Unternehmen wahrscheinlich dazu bringen, in KI-basierte Sicherheitslösungen für die Echtzeit-Erkennung von Bedrohungen zu investieren.

Ich rechne auch mit anhaltenden Ransomware-Angriffen, die auf ihrem Erfolg im Jahr 2024 aufbauen. Die Taktik hat sich von doppelter Erpressung zu dreifacher (häufig bei DDoS-Angriffen) und sogar vierfacher Erpressung entwickelt (das heißt, Angreifer kontaktieren die Kunden, Mitarbeiter und andere verbundene Entitäten des Opfers direkt, um sie darüber zu informieren, dass ihre vertraulichen Informationen kompromittiert wurden). Unternehmen, die Lösegeld zahlen, werden wahrscheinlich wieder ins Visier genommen. Um sich zu schützen, müssen Unternehmen ihre Backup-Lösungen verbessern und die Mitarbeiterschulungen zur Risikominderung intensivieren.

Ich erwarte eine Zunahme der Angriffe auf IoT-Geräte (Internet of Things), die oft nicht zuverlässig geschützt sind. Es gibt viele Geräte, die Angreifer ausnutzen können, und häufig kommt es zu solchen Angriffen, kurz nachdem Schwachstellen identifiziert wurden. Dies unterstreicht die Notwendigkeit stärkerer Sicherheitsmaßnahmen und standardisierter Protokolle sowohl auf Verbraucher- als auch auf Unternehmensebene. Es ist wichtig, Patches und Schutzmaßnahmen auf dem neuesten Stand zu halten und das eigene IoT-Profil zu verstehen.

Angesichts der anhaltenden geopolitischen Spannungen erwarte ich eine Fortsetzung der Cyberkriegsführung, die strategisch auf Ziele ausgerichtet ist, die mit bestimmten Ländern verbunden sind. Ich rechne mit einer Zunahme von Cybervorfällen, die strategisch mit physischen Maßnahmen koordiniert werden, wie zum Beispiel die Unterbrechung kritischer Alarmsysteme bei gleichzeitiger Durchführung militärischer Angriffe. Dieser Trend spricht für eine anhaltenden Fokussierung auf eine Form der Cyberkriegsführung, die spezifischen nationalen Interessen dient. Vor diesem Hintergrund ist es wichtig, einen mehrstufigen Sicherheitsansatz zu verfolgen und die Zusammenarbeit mit staatlichen Stellen zu fördern, um die Resilienz gegenüber diesen sich ständig weiterentwickelnden Bedrohungen zu stärken.

Richard Meeus, Senior Director of Security Technology, Region EMEA

Was war für Sie im Jahr 2024 besonders wichtig?

Der Haupttrend im Jahr 2024 war die Zunahme von Hacktivismus und DDoS-Angriffen in der Region Europa, Naher Osten und Afrika (EMEA). Im dritten Quartal kam es zu einem massiven Anstieg der Angriffe in Europa und dem Nahen Osten. Dies ist hat eindeutig mit den beiden regionalen Kriegen zu tun, die einen Großteil dieser Aktivitäten antreiben, und es gibt keine Anzeichen für ein Nachlassen der Angriffe.

Eine weitere bemerkenswerte Entwicklung war die Implementierung der NIS2-Richtlinie, die den Fokus auf betriebliche Resilienz richtet. Sie wurde ausgearbeitet, um dann von allen Mitgliedsstaaten der Europäischen Union (EU) als Rechtsvorschrift übernommen zu werden. Die EU-Mitgliedstaaten hatten bis 17. Oktober 2024 die Möglichkeit, NIS2 in nationales Recht zu übertragen. Unternehmen in Europa müssen sicherstellen, dass ihre Sicherheitsinfrastrukturen diesen neuen und aktualisierten Anforderungen entsprechen, die auf eine Minimierung von Risiken und die Verbesserung der Widerstandsfähigkeit im Angriffsfall zielen.

Ein besonders Interessantes Ereignis war die XZ Utils Backdoor (CVE-2024-3094), die eine Schwachstelle in dieser weit verbreiteten Open-Source-Bibliothek ausnutzte. Der Angreifer ließ sich Zeit und trug über einen Zeitraum von fast zwei Jahren zum XZ-Projekt bei, um Glaubwürdigkeit aufzubauen, bis er Malware in die Open-Source-Umgebung einschleusen konnte. Dieses langfristige Strategie erinnerte an die Volt Typhoon-Kampagne, die DSL-Router in den USA mit dem Ziel infiltrierte, die Kommunikation zu unterbrechen.

Die vielleicht interessanteste Entwicklung bei den DDoS-Angriffen war eine Schwachstelle, die das SIRT von Akamai im CUPS (Common UNIX Printing System), einer Open-Source-Druckplattform, entdeckte. Dies war ein weiterer Vektor, den Angreifer ihrem Arsenal für Europa hinzufügen konnten. Die Fähigkeit, einmal zuzuschlagen und dann aber einen endlosen Traffic-Strom zu erzeugen, war zumal angesichts der Tatsache interessant, dass Tausende von anfälligen Geräten im Internet CUPS verwenden.

Welche wichtigen Themen sehen Sie für das Jahr 2025?

2025 wird man sich wohl stärker darauf konzentrieren, kryptografisch agil zu sein.

Richard Meeus, Senior Director of Security Technology, Region EMEA

Angesichts zweier immer noch tobender regionaler Kriege, glaube ich nicht, dass sich die Hacktivismus-Bedrohung so bald abschwächen wird. Tatsächlich arbeitet Akamai weiterhin mit der Regierung der Ukraine zusammen, um ihre wichtigsten Onlineressourcen zu schützen. Ich denke, dass die Bedrohungsaktivitäten anhalten werden, bis diese geopolitischen Konfliktsituationen gelöst sind, da Hacktivisten von Konflikten oder von dem, was sie als Ungerechtigkeit empfinden, angetrieben werden. Sie versuchen, das Vertrauen in Institutionen zu untergraben, und setzen Regierungen unter Druck, damit diese ihre Unterstützung bestimmter Staaten einstellen.

Ich glaube, wir werden einen Wandel bei den Angriffsvektoren erleben, der Fokus wird sich mehr auf APIs richten. Je mehr Programmierschnittstellen in Unternehmen implementiert werden, desto größer werden Bedrohungspotenzial und Missbrauchsrisiko. Akamai konzentriert sich seit geraumer Zeit auf API-Schwachstellen. Der Hintergrund ist die ständig wachsende Bedrohungslandschaft und die Tatsache, dass Unternehmen eine robuste API-Sicherheitsstrategie implementieren müssen.

2025 wird man sich wohl stärker darauf konzentrieren, kryptografisch agil zu sein. Unternehmen versuchen zu verstehen, was sie brauchen, um „Quantensicherheit“ zu erreichen. In einigen Jahren oder auch früher werden sie einige ihrer Zertifikate und Algorithmen aktualisieren müssen. Das wirft eine Reihe von Fragen auf: Welche Verschlüsselungsstandards sind zu verwenden, und wann und wie sollte man auf Quantensicherheits-Verschlüsselung umstellen? Diese Dinge werden nicht morgen passieren, aber die Leute müssen sich Gedanken über das Risiko machen und überlegen, wie man damit umgehen soll. Es ist ein Generationenwechsel.

Ruben Koh, Director of Security Technology, Region APJ

Was war für Sie im Jahr 2024 besonders wichtig?

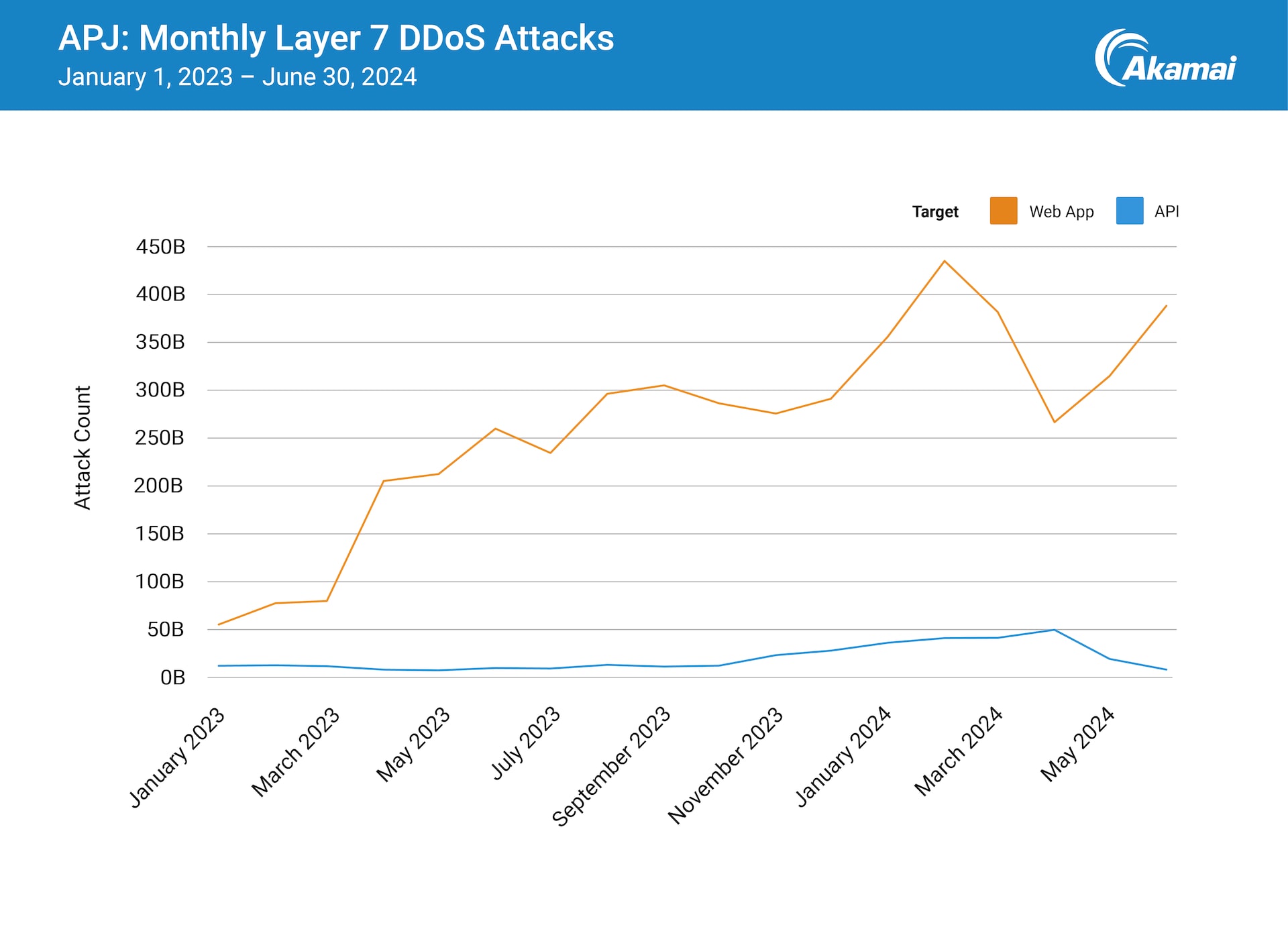

Ein besonders bedeutender Trend im Jahr 2024 war der enorme Anstieg der Layer-7-DDoS-Angriffe, die auf die Region Asien-Pazifik und Japan (APJ) abzielten. Dieses Thema wurde in unserem SOTI-Bericht Digitale Festungen unter Beschuss ausführlich behandelt, der sich auf Bedrohungen für Anwendungen konzentrierte. Forscher von Akamai haben festgestellt, dass die Zahl der Layer-7-DDoS-Angriffe in APJ von Januar 2023 bis Juni 2024 um das Fünffache gestiegen ist (Abbildung 3). Die Wachstumskurve dieser Art von Angriffen, deren Auswirkungen schwerwiegend sind, ist sehr besorgniserregend.

Auffällig war auch die Tatsache, dass die Spitzenwerte der DDoS-Angriffe in einem zeitlichen Zusammenhang zu wichtigen geopolitischen Ereignissen standen. Im Jahr 2024 fanden in drei Ländern der APJ-Region wichtige Wahlen statt – Indien, Indonesien und Taiwan. Um diese Ereignisse herum kam es jeweils zu einem Anstieg der DDoS-Angriffe.

Ich glaube, dass der Anstieg dieser Angriffe auf einen Zunahme des Hacktivismus zurückzuführen sein könnte, der sich auf Länder oder Industriesektoren richtet, die mit den Ideologien und Überzeugungen der Hacktivisten in Konflikt stehen. Diese Beobachtung unterstreicht die Notwendigkeit, dass Unternehmen sich nicht nur gegen Cyberkriminelle verteidigen müssen, die finanziellen Gewinn erzielen wollen, sondern auch gegen Hacktivisten, die von politischen Absichten geleitet sind und jederzeit zuschlagen können.

DDoS-Angriffe sind zweifellos ein großes Problem, aber viele Unternehmen in der Region APJ sind immer noch nicht ausreichend auf solche Attacken vorbereitet. Sie sind echte Bedrohungen, die wir ernst nehmen müssen. DDoS-Angriffe haben es nicht nur auf Wirtschaftsunternehmen abgesehen, sondern richten sich auch gegen kritische Infrastrukturen, vom Bankensystem über den Verkehr bis hin zu öffentlichen Versorgungsunternehmen. Wenn DDoS-Angriffe erfolgreich sind, spüren wir ihre Auswirkungen mit hoher Wahrscheinlichkeit in unserem Alltag.

Welche wichtigen Themen sehen Sie für das Jahr 2025?

Da KI immer stärker in Geschäftsabläufe integriert wird, müssen Unternehmen den Bemühungen zur Sicherung von KI strategische Priorität einräumen.

– Ruben Koh, Director of Security Technology, Region APJ

Wie auch in anderen Weltregionen werden in der Region APJ Unternehmen aller Branchen 2025 KI in einem sehr viel höheren Tempo einführen, um ihre Geschäfte zu fördern und die Rentabilität zu steigern. Bei aller Begeisterung für KI ist es jedoch wichtig, auf die notwendigen Sicherheitsvorkehrungen zu achten. Vor etwas mehr als einem Jahrzehnt hatten wir schon einmal eine ähnliche Situation, als es darum ging, in möglichst kurzer Zeit Cloud Computing einzuführen und Cybersicherheit zu implementieren. Die schnelle Umsetzung ging oft zulasten der Sicherheit, was unweigerlich zu teilweise aufsehenerregenden Datenschutzverletzungen führte.

Im Moment kratzen wir noch an der Oberfläche dessen, was mit KI möglich ist, und Unternehmen erkennen vielleicht noch nicht das gesamte Ausmaß der mit KI einhergehenden Sicherheitsrisiken. Da KI immer stärker in Geschäftsabläufe integriert wird, müssen Unternehmen den Bemühungen zur Sicherung von KI strategische Priorität einräumen. Wie die Erfahrung zeigt, ist die Wahrscheinlichkeit, dass dies geschieht, leider relativ gering. Erst wenn es zu schwerwiegenden Datenschutzverletzungen kommt, wachen Unternehmen und Aufsichtsbehörden plötzlich auf und kümmern sich um die entsprechenden Sicherheitsstrukturen und -vorschriften.

Ab 2025 wird sich der Fokus verstärkt auf zwei Aspekte der KI-Sicherheit richten: den Schutz von KI-Systemen und die Abwehr von KI-basierten Angriffen. Schließlich lernen Cyberkriminelle, wie sie KI nutzen können, um ihre Angriffe besser zu verschleiern und sie effizienter und effektiver durchzuführen. KI wird die Einstiegsbarrieren für Angreifer absenken und ihre Fähigkeit, Schwachstellen zu identifizieren und auszunutzen, beschleunigen. Bei Akamai sind wir anderen bereits einige Schritte voraus, denn wir entwickeln unsere eigenen KI-Modelle, untersuchen, wie man sie angreifen kann, und ermitteln, welche Schutzmaßnahmen erforderlich sind, um unsere Sicherheitslösungen zu verbessern. Diese Lösungen können auch die Implementierung verschiedener KI-gestützter Funktionen einschließen. In diesem Bereich werden wir 2025 und darüber hinaus unsere Fähigkeiten weiter ausbauen.

Die Leute sind ganz hin und weg von den neuen Möglichkeiten, die KI eröffnet. Darüber sollten sie nicht vergessen, wie wichtig solide Sicherheitsgrundlagen sind. Angreifer werden auch 2025 API-Endpunkte ins Visier nehmen Phishing-Angriffe durchführen. Wir müssen weiterhin sicherstellen, dass Patches zeitnah bereitgestellt werden, dass unsere Sicherheitssysteme immer aktiv sind und dass die Mitarbeiter kontinuierlich darin geschult werden, schädliche Aktivitäten zu erkennen und abzuwehren. Denn diese Bedrohungen verschwinden nicht – mit oder ohne KI.

Steve Winterfeld, Advisory CISO

Was war für Sie im Jahr 2024 besonders wichtig?

Die neuen Vorschriften haben regionenübergreifende Auswirkungen und erfordern eine globale Perspektive auf Compliance.

– Steve Winterfeld, Advisory CISO

Das regulatorische Umfeld für Cybersicherheit hat sich weltweit weiterentwickelt. Im Jahr 2023 hat Anu Bradford drei sich herauskristallisierende Ansätze beschrieben: markt-, staats- und rechtsorientierte Modelle. Dieser Rahmen war hilfreich für das Verständnis der 2024 neu erlassenen Vorschriften, zu denen auch die von der US-Börsenaufsichtsbehörde SEC eingeführten Anforderungen an die Berichterstattung zu wesentlichen Cybersicherheitsvorfällen, die DORA-Verordnung der EU und das chinesische Datensicherheitsgesetz gehören. Die neuen Vorschriften haben regionenübergreifende Auswirkungen und erfordern eine globale Perspektive auf Compliance. Die Aufmerksamkeit der Gesetzgeber richtet sich verstärkt auf Bereiche wie APIs, generative KI und Ransomware-Zahlungsrichtlinien, die eine genaue Überwachung erfordern.

Gleichzeitig haben sich DDoS-Angriffe, bei denen es sich bisher vor allem kriminelle Unternehmungen handelte, zu geopolitischen Werkzeugen entwickelt, die von Staaten und Hacktivisten eingesetzt werden. Wir konnten eine rekordverdächtige Zahl an DNS-NXDOMAIN-Angriffen feststellen, die auch als PRSD-Angriffe (Pseudo Random Subdomain) bekannt sind. Außerdem beobachteten wir eine Zunahme der auf Infrastrukturen von Finanzinstituten in Konfliktzonen zielenden Layer-3- und Layer-4-DDoS-Angriffe sowie die Ausbreitung von Layer-7-DDoS-Angriffen (Anwendungsebene) auf Anwendungen und APIs Diese Trends wurden in allen Branchen und Regionen beobachtet, was die Notwendigkeit robuster adaptiver Cybersicherheitsmaßnahmen unterstreicht.

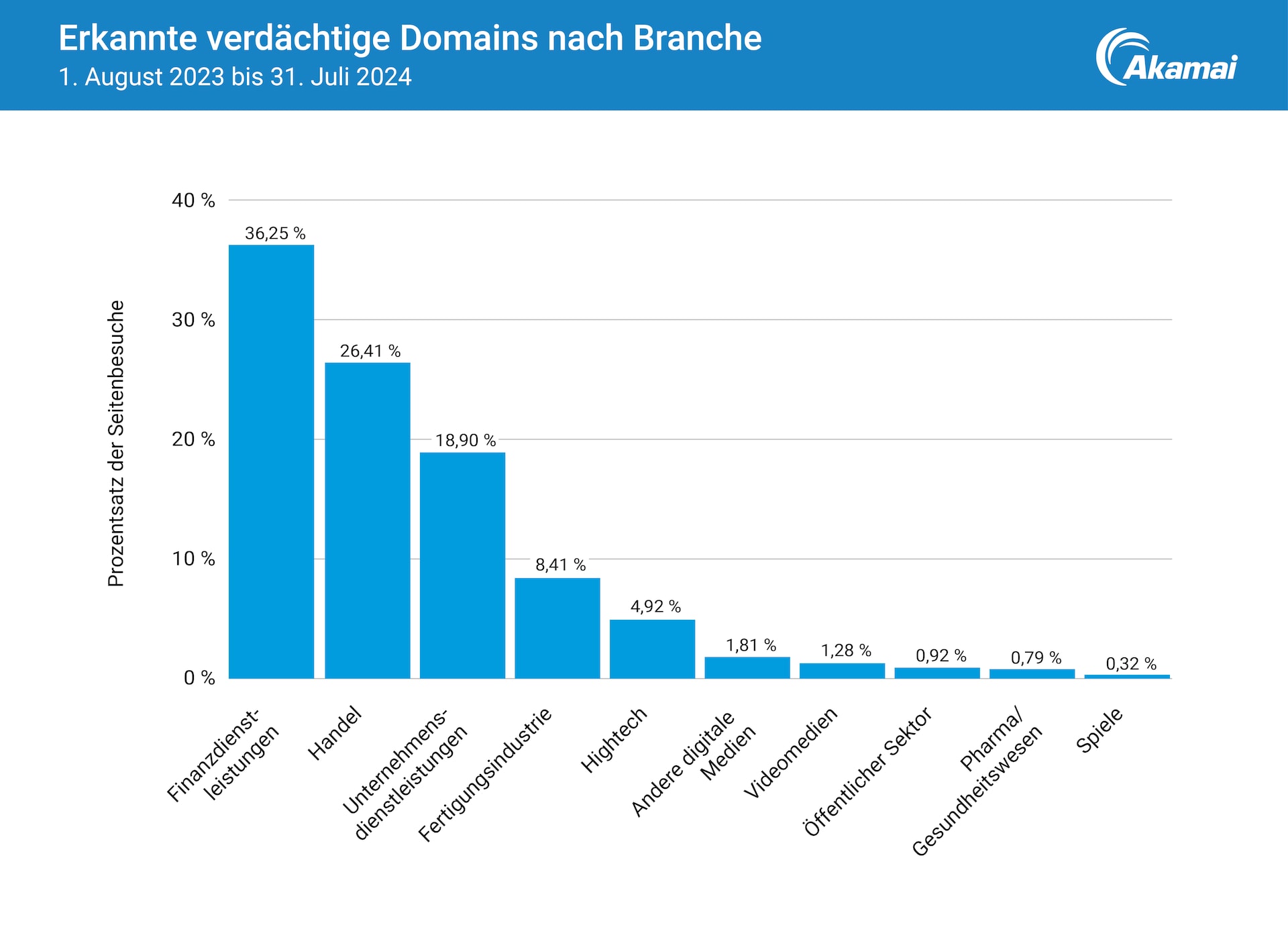

Die Cybersicherheitslandschaft hat sich weiter entwickelt, wobei Betrug zu einem immer wichtigeren Problem für Sicherheitsteams geworden ist. Der aktuelle Akamai-Bericht zum Thema Web-Scraping, der auf die Kundennachfrage nach Schutzlösungen eingeht, zeigt, dass der Finanzdienstleistungssektor am stärksten betroffen war. Unsere Daten zeigen, dass 36 % der erkannten verdächtigen Domains auf Finanzinstitute abzielten (Abbildung 4). 68 % dieser gefälschten Finanzdienstleistungs-Websites nutzten Phishing-Taktiken, um personenbezogene Daten wie zum Beispiel Anmeldedaten abzugreifen und so Kontoübernahmen und Identitätsdiebstahl zu ermöglichen. Die Abwehr dieser zunehmenden Betrugsversuche erfordert eine unternehmensübergreifende Zusammenarbeit.

Welche wichtigen Themen sehen Sie für das Jahr 2025?

Obwohl generative KI noch in den Kinderschuhen steckt, hat das OWASP (Open Worldwide Application Security Project) bereits eine Top-10-Liste der wichtigtsten Sicherheitsrisiken für große Sprachmodelle (LLMs) veröffentlicht. Diese Risiken erfordern Abwehrmaßnahmen gegen Bedrohungen wie DDoS-Angriffe, Offenlegung sensibler Informationen und Probleme mit der Laufzeitsicherheit. Darüber hinaus müssen Cybersicherheitsteams die notwendigen Kompetenzen entwickeln, um diese Modelle effektiv nutzen und schützen zu können.

Das API-Risiko wird angesichts schneller Skalierbarkeit weiterhin ein kritisches Problem darstellen. Die OWASP-Top-10-Liste der API-Sicherheitsrisiken zeigt den Bedarf an Kompetenzen und Sicherheitskontrollen auf, die zur Bewältigung von Angriffen auf die Geschäftslogik benötigt werden. Während APIs anfällig für herkömmliche Bedrohungen wie Local File Inclusion bleiben, erfordern die sich ausbreitenden neuen Angriffsvektoren verbesserte Funktionen für Transparenz und schnelle Reaktion. 2025 wird es noch wichtiger sein, betrügerische oder vergessene Systeme zu identifizieren, die zu nicht verwalteten „Zombies“ werden, Entwickler durch Schulungen für häufige Schwachstellen zu sensibilisieren und die Laufzeit der sicheren Codebereitstellung zu validieren. Die wachsende Zahl schwerwiegender Angriffe, die auf den Missbrauch öffentlicher APIs zurückzuführen sind, zeigt, wie wichtig es ist, solche Aktivitäten kontinuierlich zu überwachen und abzuwehren, bevor sie größeren Schaden anrichten können.

Tricia Howard, Scrybe of Cybersecurity Magicks

Was war für Sie im Jahr 2024 besonders wichtig?

Die Verteidiger werden bombardiert, und es scheint jedes Jahr schlimmer zu werden.

In diesem Jahr ist mir besonders aufgefallen, wie sehr sich die Angriffsfläche vergrößert hat – nicht nur durch den Einsatz neuer Technologien, sondern auch weil die Technologie selbst neue Bedrohungsakteure hervorbringt. Ich rede nicht davon, dass ChatGPT Malware schreibt, das ist ein ganz anderes Thema. Die technische Einstiegshürde für Angreifer ist deutlich niedriger geworden, wodurch der Abstand zwischen Verteidigern und Angreifern noch unverhältnismäßiger geworden ist. Und da generative KI und LLMs zum Standard werden, könnte aus der kleinen Lücke eine große Kluft werden.

Die Technologie entwickelt sich in einer Geschwindigkeit, die man sich früher gar nicht vorstellen konnte: Wir kämpfen nicht nur gegen extrem komplexe Angriffe staatlicher Akteure, sondern auch gegen all die Scriptkiddies, die mit irgendwem ein Hühnchen zu rupfen haben. Die Zeit, die Angreifer für das Erreichen ihrer Kampagnenziele benötigen, ist auf wenige Stunden ab dem Moment der Offenlegung sensibler Daten geschrumpft. Manche von ihnen haben mehrere Exploit-Optionen. Die Verteidiger werden bombardiert, und es scheint jedes Jahr schlimmer zu werden.

Neue Technologien bieten auch neue Angriffsoptionen im Rahmen bekannter Bedrohungsszenarien. Bedrohungen, die Sie zuvor abgewehrt haben, können jetzt einen völlig neuen Einstiegspunkt finden, oder ein Vektor kann nach dem Exploit mehr Schaden anrichten. Ein beträchtlicher Anteil der Malware, die wir dieses Jahr beobachtet haben, nutzte alte Schwachstellen aus, zum Beispiel Log4Shell. Einige von ihnen sind über zehn Jahre alt, und manche verfügen nicht einmal über eine ordnungsgemäße CVE-Zuweisung. Ein erfahrener Botnet-Autor kann sein Toolkit um Golang-basierte Malware erweitern, die schwieriger zu verschleiern ist, und die Durchführung eines umfassenden Ransomware- oder DDoS-Angriffs ist für jeden, der Zugriff auf eine Kreditkarte hat, so einfach wie ein Schuhkauf im Internet.

Welche wichtigen Themen sehen Sie für das Jahr 2025?

Da dieser sich ständig verändernde digitale Dschungel, den wir Internet nennen, in sich immer vernetzter wird, werden noch mehr Ziele ins Blickfeld der Angreifer geraten. Im nächsten Jahr sollten sich Unternehmen noch einmal mit den Grundlagen beschäftigen, indem sie ihr Patch-Management und die Reaktionsstrategie für Vorfälle überprüfen und aktualisieren, und zwar auch für bisher unauffällige Schwachstellen. Angreifer können in Warp-Geschwindigkeit nach Schwachstellen suchen und Malware verbreiten (und eine falsche Eingabe kann weltweite Auswirkungen haben). Vor diesem Hintergrund ist es klug, davon ausgehen, dass man 2025 von einem Angriff betroffen sein könnte.

Fazit

Vorsicht ist besser als Nachsicht: Akamai ist bestrebt, Kunden, Kollegen und die Öffentlichkeit über Bedrohungen auf dem Laufenden zu halten, die sich jetzt auf Unternehmen auswirken oder die noch irgendwo in der Nähe lauern.

Neben praktischen Lösungen für die Bedrohungen von heute beschäftigen wir uns intensiv mit den grundlegenden Veränderungen, die KI sowohl für Angriffsstrategien als auch für Abwehrmaßnahmen mit sich bringt. Die Forscher von Akamai lenken unsere Aufmerksamkeit auch auf die nächste Generation von Technologien – einschließlich Quantencomputing – und unterstützen unsere Kunden dabei, sich auf die Zukunft vorzubereiten.

Mehr erfahren

Wir freuen uns darauf, 2025 weitere Erkenntnisse mit Ihnen besprechen zu können. Besuchen Sie uns, um unseren SOTI-Bericht und unsere Forschungsbibliothek einzusehen. Wenn Sie Fragen haben, können Sie sich gerne an uns wenden.

Ein frohes 2025 und bleiben Sie sicher!