Esame dell'anno 2024: i dati di oggi con uno sguardo al domani

Per 10 anni, Akamai ha pubblicato i rapporti sullo stato di Internet (SOTI) contenenti analisi approfondite sulle ultime tendenze e ricerche sulla cybersicurezza. Questi rapporti forniscono informazioni approfondite sul panorama delle minacce in continua evoluzione e sulle sfide legate alla cybersicurezza che devono affrontare le organizzazioni in tutto il mondo.

Inizialmente, questi rapporti erano focalizzati sull'adozione della banda larga e sulla velocità di connessione, ma, nel corso degli anni, la loro attenzione si è spostata sulla cybersicurezza. Ciascuno di questi rapporti è basato su una serie di validi dati che abbiamo ricavato dalla protezione di decine di migliaia di clienti in più di 130 paesi per più di un quarto di secolo.

Solo nel 2024, i ricercatori e gli esperti di intelligence sulle minacce di Akamai hanno pubblicato 6 rapporti di ricerca SOTI sulle tendenze del settore e sulle metodologie di attacco. Oltre 100 ricercatori e 65 analisti di dati collaborano alle nostre pubblicazioni, rappresentando l'attendibilità "cerebrale" del cyberintelletto che supera i confini culturali e geografici e la diversità di pensiero.

Riflessioni e aspettative

In questo blog, abbiamo chiesto a sei esperti di cybersicurezza di Akamai di riflettere sulle tendenze e sugli eventi più significativi dello scorso anno, fornendo, al contempo, il loro consapevole punto di vista su cosa possiamo aspettarci nel 2025 e oltre. Gli esperti, inoltre, hanno condiviso le loro opinioni su come le organizzazioni possono prepararsi per il futuro, fornendo idee pratiche su come minimizzare le vulnerabilità e come ridurre l'impatto delle minacce subite.

Aggiornamenti su Mirai e sugli attacchi DDoS Roger Barranco Vicepresidente del reparto Global Security Operations |

La supply chain e gli stati nazionali Lisa Beegle Senior Director del reparto Information Security |

EMEA, hacktivismo e conformità Richard Meeus Senior Director del reparto Security Technology, area EMEA |

APJ, AI e attacchi DDoS al livello 7 Ruben Koh Direttore del reparto Security Technology, area APJ |

Sicurezza e normative delle API Steve Winterfeld Advisory CISO |

L'evoluzione dei criminali e delle loro competenze tecnologiche Tricia Howard Scrybe of Cybersecurity Magicks |

Roger Barranco, vicepresidente del reparto Global Security Operations

Cosa si è distinto nel 2024?

Se ripercorriamo il 2024, emergono varie tendenze principali che si sono distinte. Un fenomeno sorprendente è stato rappresentato dall'elevata frequenza e dall'efficacia degli attacchi al DNS in modo continuativo. Recentemente, i ricercatori di Akamai hanno osservato che il DNS è stato un componente nel 60% degli attacchi DDoS (Distributed Denial-of-Service) ai livelli 3 e 4 per un periodo di 18 mesi. Tuttavia, esistono varie soluzioni in grado di eliminare molti di questi attacchi, che sono basati su tecniche di riflessione e in cui i criminali sfruttano server configurati in modo errato. Semplici modifiche apportate al DNS possono impedire questo fenomeno e garantire alle organizzazioni di evitare di diventare inavvertitamente parte del problema.

Abbiamo assistito ad una ripresa della botnet Mirai , che ha causato alcuni degli attacchi DDoS più estesi e complicati al mondo. Si tratta di uno degli strumenti di attacco più interessanti perché è altamente intelligente nel modo con cui assume il controllo degli endpoint, bloccando le altre parti coinvolte. La botnet Mirai ha avuto una posizione di rilievo cinque anni fa, poi è scomparsa per poi ritornare ora come forma di vendetta.

Questa evoluzione sottolinea la necessità per le organizzazioni di focalizzarsi non solo sulle dimensioni degli attacchi, ma anche sul loro livello di complessità. Le campagne di attacchi stanno diventando sempre più complesse. Molti vendor di soluzioni per la sicurezza integrano nei loro prodotti caratteristiche di automazione più intelligente per velocizzare i tempi di risposta, il che è una mossa appropriata nell'odierno scenario.

Inoltre, sono convinto che avere a disposizione esperti di sicurezza sia fondamentale. Prima o poi, ogni azienda di medie o grandi dimensioni si troverà ad affrontare un incidente informatico, e per risolverlo sarà indispensabile il contributo di competenze umane.

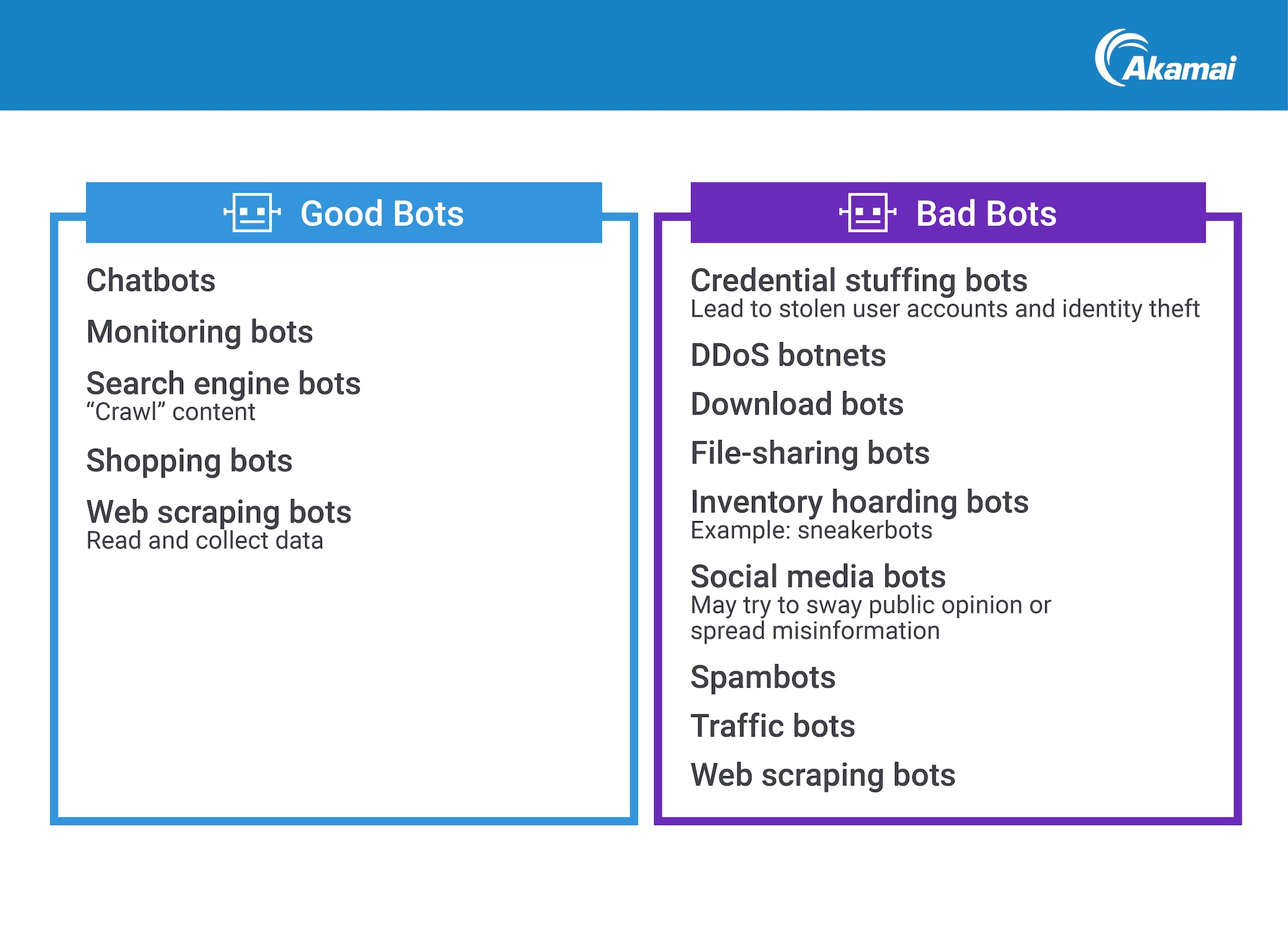

Dal punto di vista delle applicazioni, l' abuso di credenziali da parte dei bot ha continuato ad emergere come una minaccia di primo piano. Questi attacchi, di cui molti sferrati da criminali sostenuti dai governi, si sono rivelati estremamente difficili da mitigare. Stabilire se un criminale è un bot o un essere umano oppure distinguere tra "bot" legittimi "e bot" dannosi (Figura 1) richiede esperti con competenze tali da comprendere l'esclusivo ambiente di un cliente e implementare le appropriate misure di protezione.

Quali problemi di rilievo si prevedono per il 2025?

Le organizzazioni devono rafforzare i propri sistemi di difesa quando la rete non si trova sotto attacco.

- Roger Barranco, vicepresidente del reparto Global Security Operations

Mirai è una botnet che ancora rappresenterà, probabilmente, un fattore significativo, diventando anche più sofisticata perché continuerà l'evoluzione del codice da parte dei criminali per creare un maggior numero di varianti. Questa evoluzione causerà continui problemi agli addetti alla cybersicurezza, che dovranno fare i conti con le campagne di attacchi sferrati contemporaneamente contro diversi livelli nello spazio di reti e applicazioni.

Si prevede un'ulteriore espansione degli attacchi sferrati da criminali sostenuti dai governi tramite i proxy. Questi attacchi sono, frequentemente, motivati non dalla possibilità di ottenere un guadagno economico, ma puramente dal desiderio di causare danni.

Le organizzazioni dovranno affrontare una continua necessità di gestire i propri endpoint delle API per mitigare le vulnerabilità. Un appropriato sistema di identificazione, gestione e sicurezza (nonché microsegmentazione) delle API diventa un componente ancora più importante all'interno di una solida strategia di cybersicurezza.

Per il prossimo anno, consigliamo vivamente a tutti di dedicare il tempo necessario per potenziare i propri ambienti. Le organizzazioni devono rafforzare i propri sistemi di difesa quando la rete non si trova sotto attacco. Il ritorno sugli investimenti derivante dal potenziamento dell'ambiente prima di un attacco rimane sostanziale.

Proiettandoci ulteriormente verso il futuro, dovremo focalizzarci sull'impatto esercitato dal quantum computing. Questa tecnologia può accelerare gli attacchi in modi sostanziali che il settore non è ancora preparato ad affrontare.. Le organizzazioni devono pianificare un totale aggiornamento delle loro risorse hardware per tenere il passo con le avanzate capacità dei criminali informatici. Anche se il pieno impatto di queste pianificazioni potrebbe non essere immediato, avviare le relative discussioni e preparazioni in tal senso è ora cruciale per garantire un'agevole transizione nel momento in cui il quantum computing si sta imponendo maggiormente nel settore della cybersicurezza.

Lisa Beegle, Senior Director del reparto Information Security

Cosa si è distinto nel 2024?

Le attività criminali sostenute dai governi hanno registrato un aumento significativo, che è stato favorito dall'intensificarsi delle tensioni geopolitiche.

- Lisa Beegle, Senior Director del reparto Information Security

Nel 2024, sono emerse alcune tendenze principali che oggi richiedono la nostra attenzione. L'evoluzione dei criminali è stata particolarmente evidente. I loro livelli di comunicazione e coordinamento sono diventati altamente organizzati, rendendo i criminali molto più efficienti nel loro intento di sfruttare le vulnerabilità, inclusi, ad esempio, gli hacktivisti che offrono servizi per sferrare attacchi, come il DDoS-for-hire, ad altri criminali.

Recentemente, il team SIRT (Security Intelligence Response Team) di Akamai ha collaborato con le forze dell'ordine per aiutare a smantellare un importante gruppo di hacktivisti denominato Anonymous Sudan (Figura 2).

Figura 2. Immagine della bandiera del Sudan dietro un hacker mascherato che rappresenta il gruppo di hacktivisti denominato Anonymous Sudan

Figura 2. Immagine della bandiera del Sudan dietro un hacker mascherato che rappresenta il gruppo di hacktivisti denominato Anonymous Sudan

I criminali ora condividono le informazioni derivanti dalle loro violazioni riuscite, prendendo di mira ripetutamente organizzazioni in cui hanno trovato punti deboli per verificare la presenza di altre vulnerabilità da poter sfruttare. Questo livello di complessità prende alla sprovvista molte organizzazioni in quanto non riescono a capire che l'apparente vittima di un attacco potrebbe non essere il reale bersaglio dei criminali.

Le attività criminali sostenute dai governi hanno registrato un aumento significativo, che è stato favorito dall'intensificarsi delle tensioni geopolitiche. Questi attacchi sferrati con il sostegno dei governi prendono sempre più di mira le infrastrutture critiche a sottolineare l'urgente necessità, da parte delle organizzazioni, di adottare strategie proattive di monitoraggio e intelligence sulle minacce.

Le violazioni della supply chain sono emerse come un problema cruciale nel 2024 poiché i provider di servizi di terze parti vengono sfruttati dai criminali per infiltrarsi nelle organizzazioni, prendendo di mira anche aziende importanti. Questa tendenza ha evidenziato le lacune presenti nelle pratiche di sicurezza insieme alla necessità di eseguire operazioni costanti di monitoraggio e verifica dei partner della supply chain. È chiaro che le organizzazioni della supply chain devono promuovere una cultura della sicurezza per mitigare questi rischi.

Soprattutto, l'aspetto forse più allarmante è che ora i criminali informatici utilizzano l'intelligenza artificiale (AI) per creare vettori di attacco più sofisticati. Gli strumenti basati sull'AI hanno consentito di creare campagne di phishing altamente convincenti, deepfake e altre tattiche innovative. Questa adozione dell'AI ha portato ad un netto incremento di attacchi riusciti. Per combattere questa minaccia, le organizzazioni devono coltivare una cultura basata sullo scetticismo e sulla formazione a tutti i livelli, nonché su solidi processi di verifica delle richieste più delicate.

Quali problemi di rilievo si prevedono per il 2025?

Si prevede che i criminali informatici continueranno ad usare l'AI per automatizzare e personalizzare gli attacchi di phishing, rendendo più difficile rilevarli, ma favorendo, nel contempo, gli investimenti in soluzioni per la sicurezza basate sull'AI da parte delle organizzazioni per un rilevamento delle minacce in tempo reale.

Si prevede anche che gli attacchi ransomware continueranno a sfruttare il loro successo conseguito nel 2024. Le tattiche si sono evolute dalla doppia alla tripla estorsione (spesso abbinate agli attacchi DDoS) fino anche alla quadrupla estorsione, in cui i criminali contattano direttamente i clienti, i dipendenti e altre entità correlate alla vittima per informarli dell'avvenuta violazione dei loro dati sensibili. Tuttavia, le organizzazioni che pagano il riscatto richiesto hanno un'elevata probabilità di essere prese nuovamente di mira dai criminali. Per proteggersi, le aziende devono potenziare le loro soluzioni di backup e intensificare la formazione dei dipendenti sulla mitigazione di questi rischi.

Si prevede in incremento di attacchi contro i dispositivi IoT (Internet-of-Things), che, spesso, non sono protetti adeguatamente. I criminali possono sfruttare vari dispositivi, sferrando rapidamente gli attacchi una volta identificate le vulnerabilità. Pertanto, è necessario ricorrere a misure di sicurezza più rigorose e a protocolli standardizzati sia per i consumatori che le organizzazioni. È fondamentale mantenere le patch e i sistemi di protezione aggiornati e capire l'impatto esercitato dai dispositivi IoT.

Considerando le attuali tensioni geopolitiche, si prevede una continuazione della guerra informatica che prende strategicamente di mira bersagli collegati a specifici paesi Si prevede anche un incremento degli attacchi informatici, che sono strategicamente coordinati con azioni fisiche, come la simultanea interruzione di importanti sistemi di segnalazione e il lancio di attacchi militari. Questa tendenza suggerisce una continua focalizzazione sulla guerra informatica che prende di mira specifici interessi nazionali. Alla luce di questa situazione, sarà essenziale adottare un approccio alla sicurezza multilivello e promuovere la collaborazione con le istituzioni pubbliche per potenziare la resilienza da queste minacce in continua evoluzione.

Richard Meeus, Senior Director del reparto Security Technology, area EMEA

Cosa si è distinto nel 2024?

La principale tendenza del 2024 è stata rappresentata dall'incremento dell'hacktivismo e degli attacchi DDoS nell'area EMEA (Europa, Medio Oriente e Africa). Nel 3° trimestre, abbiamo assistito ad un massiccio aumento di attacchi che hanno preso di mira l'Europa e il Medio Oriente, un fenomeno chiaramente associato ai due conflitti in corso in queste zone che favoriscono molte attività criminali senza mostrare segni indicatori di una loro eventuale diminuzione.

Un altro sviluppo di rilievo è stata l'implementazione della direttiva NIS2, che si è focalizzata sulla resilienza operativa. Questa direttiva è diventata normativa negli stati membri dell'Unione europea (UE), che hanno avuto tempo fino al 17 ottobre 2024 per recepire la NIS2 nella propria legislazione nazionale. Le organizzazioni europee devono assicurarsi che le loro infrastrutture di sicurezza siano conformi con questi nuovi requisiti e con gli eventuali aggiornamenti della normativa focalizzati sulla mitigazione dei rischi e sul miglioramento della resilienza di caso di attacco.

Un evento particolarmente interessante è stato rappresentato dalla backdoor XZ Utils (CVE-2024-3094) che ha sfruttato una vulnerabilità presente in questa libreria open source ampiamente usata. Il criminale che l'ha sfruttata è stato molto paziente perché ha lavorato al progetto XZ per quasi due anni nell'intento di costruire la credibilità necessaria per poi integrare il malware nell'ambiente open source. Le ripercussioni di questa tecnica si sono avvertite nella campagna Volt Typhoon , che si è infiltrata nei router DSL negli Stati Uniti con l'obiettivo di interrompere le comunicazioni.

Forse, l'aspetto più interessante degli attacchi DDoS è stato rappresentato da una vulnerabilità scoperta dal team SIRT di Akamai nel sistema CUPS (Common UNIX Printing System), una piattaforma open source per la stampa. Si è trattato ancora di un altro vettore aggiunto dai criminali al loro arsenale di attacchi sferrati in Europa. La capacità di lanciare un solo attacco in grado di creare un flusso illimitato di traffico è risultata particolarmente interessante, specialmente perché esistono migliaia di dispositivi vulnerabili su Internet che utilizzano il CUPS.

Quali problemi di rilievo si prevedono per il 2025?

Nel 2025, prevediamo una maggiore focalizzazione dei criminali su una crittografia agile.

- Richard Meeus, Senior Director del reparto Security Technology, area EMEA

Con due conflitti ancora in corso a livello locale, non riteniamo che la minaccia dell'hacktivismo diminuirà a breve. Ecco perché Akamai continua a collaborare con il governo ucraino per proteggere le sue risorse online più importanti. Riteniamo che le attività degli attacchi da parte dei criminali continueranno finché non si allenteranno le attuali tensioni geopolitiche poiché i conflitti hanno una notevole influenza sugli hacktivisti, come anche la loro percezione di ingiustizia. Questi criminali stanno cercando di creare una situazione in cui regna la mancanza di fiducia nei confronti delle istituzioni, facendo pressione sui governi nazionali perché interrompano il loro sostegno a specifici regimi.

Riteniamo che si assisterà ad una svolta nei vettori di attacco che tenderanno a focalizzarsi maggiormente sulle API. Poiché le organizzazioni implementano un numero maggiore di API (Application Programming Interface), assisteremo ad un incremento della loro vulnerabilità alle minacce, che le metterà maggiormente a rischio di subire eventuali abusi. Akamai si focalizza sulle vulnerabilità delle API da qualche tempo, considerando il panorama delle minacce in continua espansione e sottolineando la necessità per le organizzazioni di implementare una solida strategia di sicurezza delle API.

Nel 2025, prevediamo una maggiore focalizzazione dei criminali su una crittografia agile. Le organizzazioni stanno iniziando a rendersi conto dell'importanza di adottare una tecnologia QSC (Quantum-Safe Cryptography). Nel giro di pochi anni, se non prima, dovranno aggiornare alcuni dei loro certificati e algoritmi. Sono molte le questioni che vengono sollevate su quali sono gli standard di crittografia più appropriati da utilizzare e su quando e come passare alla tecnologia QSC (Quantum-Safe Cryptography). Questo passaggio non avverrà nell'immediato futuro, ma riteniamo che bisogna iniziare a pensare ai rischi che vanno affrontati e a come risolverli. Si tratta di una svolta generazionale.

Ruben Koh, direttore del reparto Security Technology, area APJ

Cosa si è distinto nel 2024?

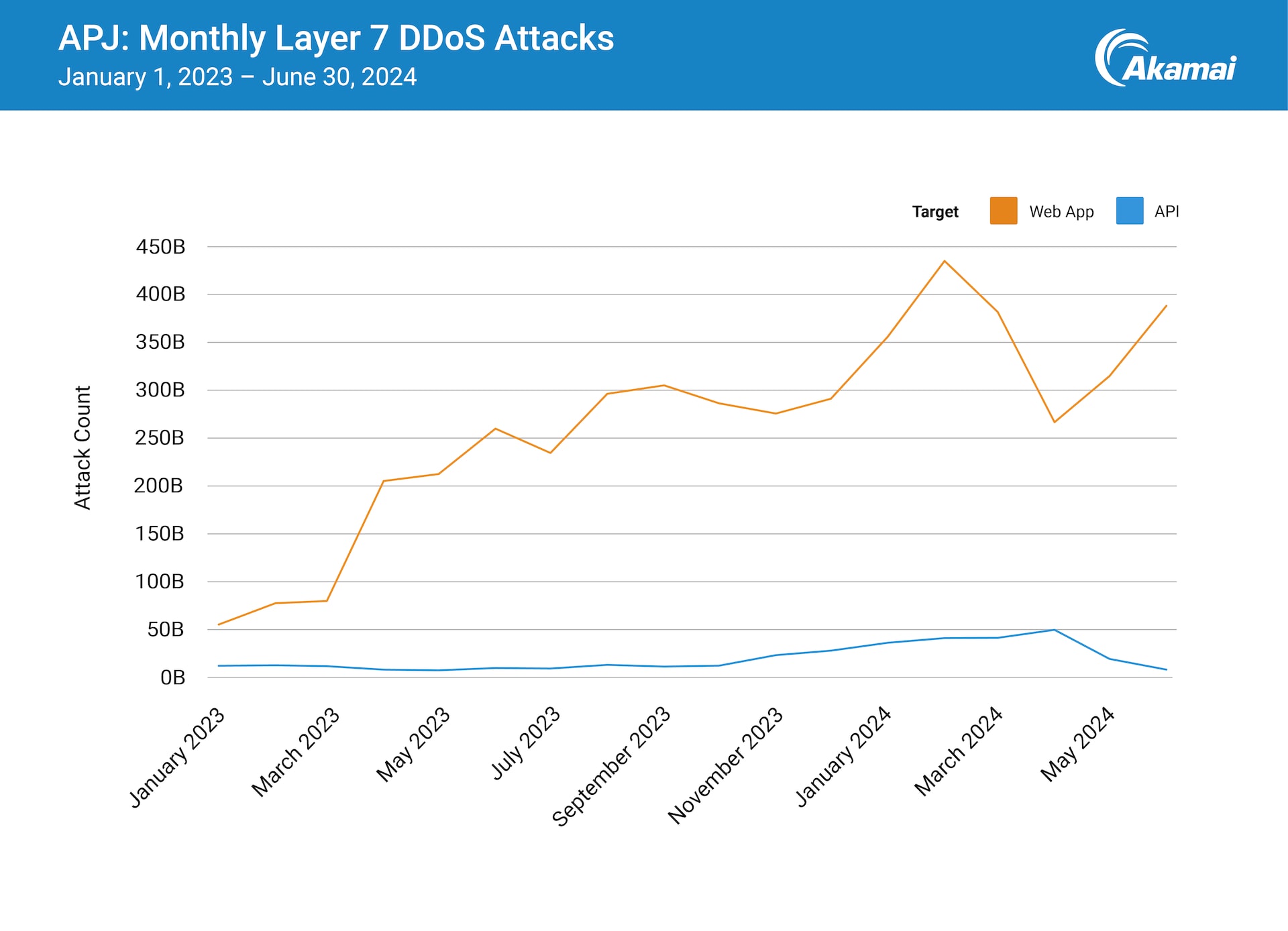

Una tendenza particolarmente significativa nel 2024 è stata rappresentata dall'enorme incremento osservato negli attacchi DDoS al livello 7 che hanno preso di mira l'area APJ (Asia-Pacifico e Giappone), come è stato descritto in modo dettagliato nel nostro rapporto sullo stato di Internet (SOTI), dal titolo Le fortezze digitali sotto assedio, che è stato incentrato sulle minacce alle applicazioni. I ricercatori di Akamai hanno riscontrato che il numero di attacchi DDoS al livello 7 nell'area APJ si è quintuplicato da gennaio 2023 a giugno 2024 (Figura 3) e la curva di crescita di questo tipo di attacchi ad alto impatto è molto preoccupante.

Degno di nota è anche il fatto che i picchi di attacchi DDoS sono coincisi con i più importanti eventi geopolitici attuali. Nel 2024, si sono tenute importanti elezioni in tre paesi dell'area APJ (India, Indonesia e Taiwan) e, proprio in corrispondenza del periodo di questi eventi, si è registrato un aumento nel numero di attacchi DDoS.

Riteniamo che l'aumento di questi attacchi possa essere attribuito ad un incremento del fenomeno dell'hacktivismo, che ha preso di mira paesi o settori industriali ritenuti dagli hacktivisti in contrasto con le loro ideologie e opinioni. Questa osservazione evidenzia il fatto che le organizzazioni non devono solo difendersi dai criminali informatici che cercano di ottenere guadagni economici, ma anche dagli hacktivisti che agiscono sulla base di motivazioni politiche sferrando attacchi potenzialmente in qualsiasi momento.

Gli attacchi DDoS sono chiaramente un problema di primo piano, tuttavia riteniamo che molte organizzazioni che operano nell'area APJ non siano ancora adeguatamente preparate per fronteggiarli. Questi attacchi sono una minaccia reale che va presa seriamente in considerazione. Gli attacchi DDoS non vengono sferrati solo contro le aziende commerciali, ma prendono di mira anche infrastrutture critiche, dai sistemi bancari ai trasporti fino ai servizi di pubblica utilità. In caso di riuscita degli attacchi DDoS, il loro impatto tende a ripercuotersi sulla nostra vita di tutti i giorni.

Quali problemi di rilievo si prevedono per il 2025?

Poiché l'AI viene integrata più profondamente nelle operazioni aziendali, la necessità di proteggerla deve essere una delle principali priorità delle strategie delle organizzazioni.

- Ruben Koh, direttore del reparto Security Technology, area APJ

Come in altre aree a livello globale, le organizzazioni che operano nell'area APJ adotteranno l'AI per usufruire dei vantaggi apportati alla redditività e alle attività aziendali ad un ritmo molto più frenetico in tutti i settori nel 2025. Tuttavia, nella corsa all'adozione dell'AI, è importante non perdere di vista i sistemi di sicurezza essenziali. Poco più di dieci anni fa, abbiamo osservato una situazione simile quando le aziende si sono affrettate ad adottare il cloud computing e la cybersicurezza. La sicurezza è andata spesso a discapito della velocità di adottare le nuove tecnologie, il che ha inevitabilmente portato a violazioni di dati di alto profilo.

Attualmente, riteniamo che le organizzazioni abbiamo solo iniziato ad avere una minima conoscenza del potenziale offerto dall'AI, ma potrebbero non aver compreso appieno le possibili implicazioni in termini di sicurezza. Poiché l'AI viene integrata più profondamente nelle operazioni aziendali, la necessità di proteggerla deve essere una delle principali priorità delle strategie delle organizzazioni. Sfortunatamente, se il passato ci ha insegnato qualcosa, la probabilità che ciò avvenga è relativamente scarsa finché non si verifica un'importante violazione di dati che improvvisamente spinge le organizzazioni e gli enti di controllo a focalizzarsi sulle normative e sui sistemi di sicurezza correlati.

A partire dal 2025, riteniamo che assisteremo ad una maggiore focalizzazione su due aspetti associati alla sicurezza dell'AI: la protezione dei sistemi di intelligenza artificiale e la difesa dagli attacchi basati sull'AI. Dopotutto, i criminali informatici stanno imparando come sfruttare l'AI per rendere i loro attacchi più elusivi, efficienti ed efficaci. L'AI ridurrà le barriere che ostacolano l'accesso dei criminali ai sistemi presi di mira, accelerando la loro capacità di identificare e sfruttare le vulnerabilità in essi presenti. Akamai è già avanti nella costruzione di propri modelli di AI, nello studio di come vengono attaccati e nella definizione dei sistemi di protezione necessari per migliorare le sue soluzioni per la sicurezza, che possono includere anche varie implementazioni di funzionalità basate sull'AI. È questo un settore in cui continueremo ad innovare le nostre funzionalità nel 2025 e oltre.

Infine, dobbiamo dire che, mentre tutti sono distratti dalle ultimissime innovazioni dell'AI, è importante non perdere di vista la necessità di disporre di solidi sistemi di sicurezza. I criminali prenderanno ancora di mira gli endpoint delle API e continueranno a sferrare attacchi di phishing nel 2025. Dovremo assicurarci di implementare le patch appropriate in modo tempestivo, di tenere sempre always-on i nostri sistemi di protezione e di consentire al personale dedicato, con una formazione continua, di identificare e mitigare le attività dannose. Perché, senza o con l'AI, queste minacce non sono destinate a scomparire.

Steve Winterfeld, Advisory CISO

Cosa si è distinto nel 2024?

Le nuove normative stanno influendo a livello locale nei vari paesi, che devono adottare una prospettiva globale sulla conformità.

- Steve Winterfeld, Advisory CISO

Il panorama normativo della cybersicurezza ha continuato ad evolversi a livello globale. Nel 2023, Anu Bradford ha sottolineato tre diversi approcci emergenti: i modelli basati sul mercato, sugli stati nazionali e sui diritti. Questo quadro normativo ha fornito una panoramica utile per comprendere i nuovi regolamenti del 2024, tra cui la U.S. Securities and Exchange Commission che ha introdotto normative sugli aspetti materiali dei rischi informatici, il DORA dell'UE e la legge sulla sicurezza dei dati in Cina. Le nuove normative stanno influendo a livello locale nei vari paesi, che devono adottare una prospettiva globale sulla conformità. Tra le aree su cui si sono recentemente focalizzate le normative, figurano le API, l'AI generativa e le policy relative agli attacchi ransomware, che garantiscono un monitoraggio accurato.

Nello stesso tempo, gli attacchi DDoS si sono evoluti da imprese principalmente criminali a strumenti geopolitici utilizzati da hacker sostenuti dai governi nazionali e da hacktivisti. Abbiamo assistito ad una proliferazione di attacchi NXDOMAIN al DNS, anche noti come attacchi di sottodominio pseudocasuale (PRSD) , e attacchi DDoS ai livelli 3 e 4 (infrastruttura) che prendono di mira le istituzioni finanziarie nelle zone di conflitto, insieme ad una crescente prevalenza di attacchi DDoS al livello 7 (livello di applicazioni) sferrati sia contro le API che contro le applicazioni. Queste tendenze sono state osservate in vari settori e aree geografiche a sottolineare la necessità di adottare misure di cybersicurezza solide e adattive.

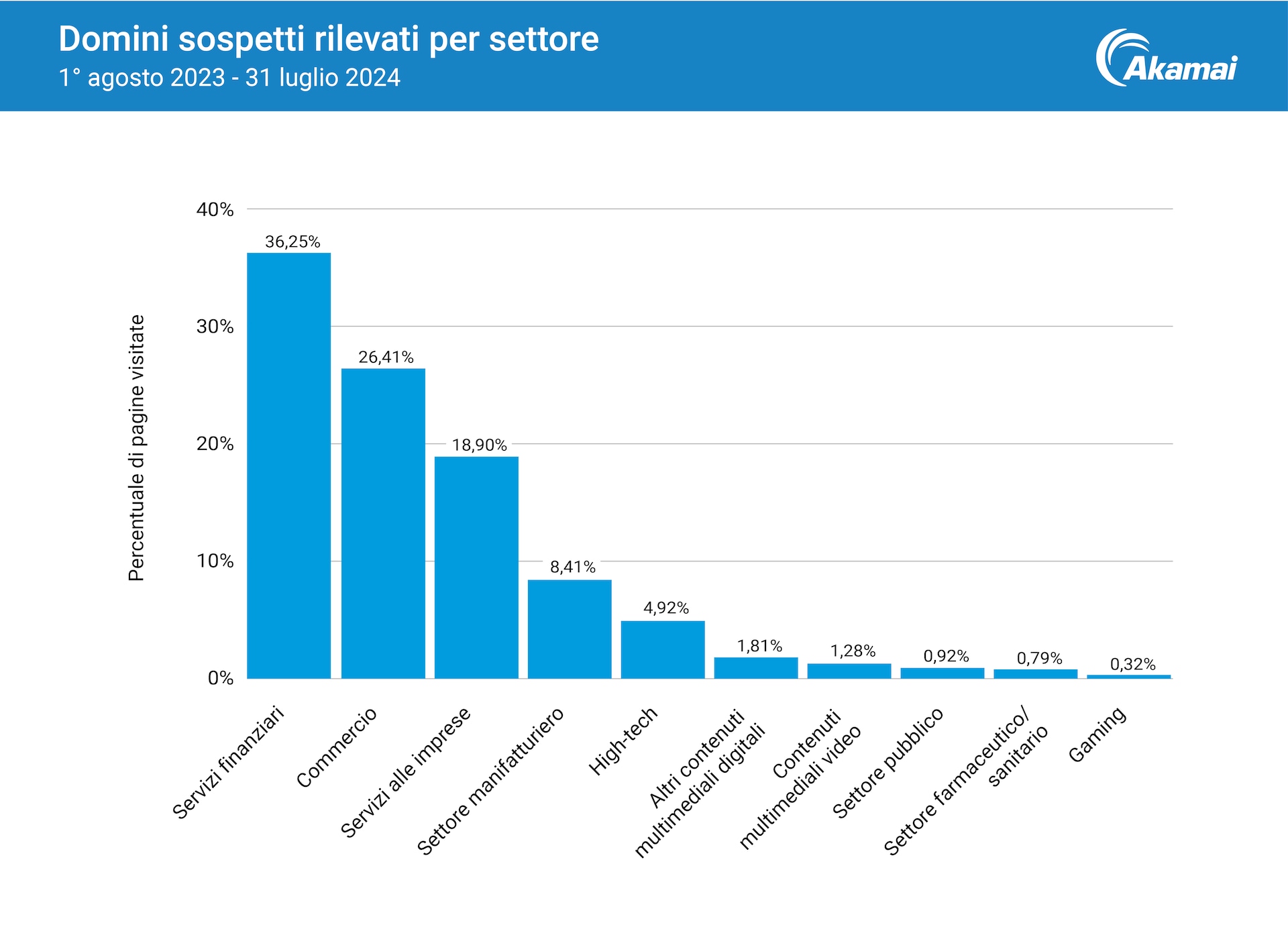

Il panorama della cybersicurezza ha continuato ad evolversi e le frodi sono diventate una preoccupazione sempre più pressante per i team addetti alla sicurezza. Il recente rapporto di Akamai sul web scraping, favorito dalla richiesta di protezione da parte dei clienti, mostra come i servizi finanziari siano stati il settore più colpito. Dai nostri dati emerge che il 36% dei domini ritenuti sospetti hanno preso di mira le istituzioni finanziarie (Figura 4). In particolare, il 68% dei siti di servizi finanziari violati ha utilizzato tattiche di phishing per acquisire informazioni di identificazione personale, incluse le credenziali degli utenti, che hanno reso più semplice sferrare attacchi per il controllo degli account e il furto di identità. La mitigazione di queste crescenti truffe ha richiesto una collaborazione tra le varie organizzazioni.

Quali problemi di rilievo si prevedono per il 2025?

Anche se l'AI generativa è ancora alle fasi iniziali, l'OWASP (Open Worldwide Application Security Project) ha già pubblicato un elenco con i 10 principali rischi per la sicurezza per i grandi modelli linguistici (LLM). Questi rischi richiedono sistemi di difesa da minacce come attacchi DDoS, divulgazione di informazioni sensibili e problemi di sicurezza del runtime. Inoltre, i team addetti alla cybersicurezza devono sviluppare le competenze necessarie per sfruttare e salvaguardare in modo efficace questi modelli.

Il rischio per le API continuerà a rimanere un problema cruciale con una scalabilità rapida. L'elenco OWASP (Open Web Application Security Project) con i 10 principali rischi per la sicurezza delle API evidenzia la necessità di disporre di competenze e controlli di sicurezza tali da poter affrontare gli attacchi alla logica aziendale. Mentre le API rimangono vulnerabili a minacce tradizionali, come gli attacchi LFI (Local File Inclusion), questi nuovi vettori di attacco prevalenti richiedono funzionalità avanzate per una visibilità e una risposta tempestiva. Nel 2025, sarà ancora più importante identificare i sistemi nascosti o dimenticati che diventano "zombie non gestiti," formare gli sviluppatori sulle vulnerabilità più comuni e verificare il runtime dell'implementazione di codice sicuro. Il numero crescente di violazioni significative che derivano dall'abuso delle API pubbliche sottolinea l'importanza di eseguire il monitoraggio continuo e la mitigazione di queste attività prima che possano avere un impatto materiale.

Tricia Howard, Scrybe of Cybersecurity Magicks

Cosa si è distinto nel 2024?

Gli addetti alla sicurezza vengono bombardati di richieste e ogni anno la situazione sembra peggiorare.

Ciò che si è distinto quest'anno è stata l'espansione della superficie di attacco, derivante non solo dall'implementazione delle nuove tecnologie, ma anche dalla creazione di nuovi criminali da parte delle stesse tecnologie.. Non parliamo solo di ChatGPT che scrive malware, ma è tutta un'altra questione. Le barriere tecniche che ostacolano l'accesso dei criminali ai sistemi presi di mira si sono ridotte in modo significativo, creando, di conseguenza, un divario tra addetti alla sicurezza e criminali ancora più sproporzionato, che potrebbe diventare, in realtà, un'enorme frattura nel momento in cui l'AI generativa e i modelli LLM diventano la norma.

La tecnologia sta avanzando a velocità prima impensabili: ecco perché non possiamo contrastare solo il livello di complessità a livello di stati nazionali, ma anche i criminali informatici meno esperti o "skiddie" , che sono arrabbiati per interessi personali. Il time-to-market dei criminali si è ridotto a poche ore dalla divulgazione delle vulnerabilità, alcune delle quali presentano vari modi per essere sfruttate. Gli addetti alla sicurezza vengono bombardati di richieste e ogni anno la situazione sembra peggiorare.

Anche le nuove tecnologie hanno offerto nuovi percorsi di attacco oltre alle vecchie minacce. Le minacce mitigate in precedenza ora hanno un punto di accesso totalmente nuovo o un vettore potrebbe arrecare più danni dopo aver sfruttato la vulnerabilità presa di mira. Una quantità significativa dei programmi malware osservati quest'anno ha sfruttato vecchie vulnerabilità, come Log4Shell, alcune vulnerabilità obsolete e, persino, qualche vulnerabilità a cui non è stato assegnato un codice CVE appropriato. Un autore di botnet esperto può espandere il proprio kit di strumenti per includere malware basato su Golang , che è più difficile da nascondere, e qualsiasi titolare di carte di credito può sferrare un ransomware o un attacco DDoS su larga scala tanto facilmente quanto comprare un paio di scarpe online.

Quali problemi di rilievo si prevedono per il 2025?

Man mano che questa foresta digitale in continuo cambiamento che chiamiamo Internet diventa sempre più interconnessa, aumenta anche il numero dei bersagli che i criminali possono colpire. Per l'anno prossimo, le organizzazioni dovranno tornare ai componenti fondamentali riesaminando e aggiornando la gestione delle patch e la strategia di risposta agli incidenti che hanno adottato, anche per le vulnerabilità in precedenza modeste. Considerando che i criminali possono individuare eventuali vulnerabilità e diffondere malware a velocità supersoniche, e che un'eventuale incoerenza può avere un'influenza a livello globale, il concetto di "supporre una violazione" sarà fondamentale per entrare nel 2025 con il piede giusto.

Conclusione

Sulla base del proverbio "Uomo avvisato, mezzo salvato", Akamai si impegna nell'intento di tenere clienti, colleghi e utenti informati sulle minacce che oggi influiscono sulle organizzazioni, nonché su quelle che si nascondono dietro l'angolo.

Oltre a fornire soluzioni pratiche per affrontare le minacce odierne, la nostra azienda si focalizza enormemente sui cambiamenti trasformativi che l'AI sta apportando sia alle strategie di attacco che ai sistemi di difesa. I ricercatori di Akamai stanno anche dirigendo la loro attenzione sulle tecnologie di nuova generazione, come il quantum computing, e collaborando con i propri clienti per prepararli adeguatamente al futuro.

Ulteriori informazioni

Saremo lieti di condividere altre informazioni con voi nel 2024. Venite a trovarci sul nostro sito per visualizzare la nostra raccolta di ricerche e rapporti SOTI. In caso di domande, non esitate a contattarci.

Vi auguriamo un sereno 2025 in tutta sicurezza!