Elenco OWASP (Open Web Application Security Project) con le 10 principali vulnerabilità per la sicurezza delle API: È finalmente arrivata l'edizione 2023

Oggi, le API (Application Program Interface) permettono un'integrazione flessibile e rapida tra ogni tipo di software, dispositivo o origine di dati. Le API offrono una vasta gamma di funzionalità e pongono le basi per l'innovazione e la trasformazione digitale.

Le API sono diventate anche lo standard effettivo per la creazione e la connessione delle moderne applicazioni, specialmente con la crescente migrazione verso le architetture basate sui microservizi. È importante proteggere adeguatamente le API perché fungono da collante digitale tra i sistemi.

Ognuna di queste chiamate API può potenzialmente aprire falle nei sistemi di sicurezza e comportare rischi per la privacy di vario tipo, da operazioni di conferma dei dati di bassa qualità ad errori di configurazione e difetti di implementazione fino alla mancanza di integrazione tra i componenti del sistema di sicurezza. Occorre tener conto di questo aspetto quando si affrontano le 1o principali vulnerabilità per la sicurezza delle API riportate nell'elenco OWASP (Open Web Application Security Project).

Il 5 giugno 2023, OWASP ha pubblicato il primo principale aggiornamento al proprio elenco iniziale, rilasciato nel 2019. Esaminiamo le modifiche e vediamo quali fattori chiave stanno influenzando le attuali vulnerabilità delle API, per saperne di più sul sul vostro percorso di protezione delle API.

Elenco OWASP (Open Web Application Security Project) con le 10 principali vulnerabilità per la sicurezza delle API

OWASP è un'organizzazione non governativa che crea documenti di sensibilizzazione sulla sicurezza basati sul feedback della community e sulla valutazione degli esperti, compresi i contributi di Akamai. Questi documenti descrivono i tipi più comuni di vulnerabilità riscontrate oggi nelle organizzazioni e rappresentano un'eccellente risorsa per chiunque sia coinvolto nell'utilizzo delle API, dagli sviluppatori ai CISO.

OWASP pubblica un documento separato sulle 10 principali vulnerabilità per la sicurezza delle API in aggiunta agli altri elenchi simili per sottolineare che la sicurezza delle API richiede un approccio specifico. Il progetto per la sicurezza delle API di OWASP "si concentra su strategie e soluzioni tali da comprendere e mitigare le vulnerabilità esclusive e gli specifici rischi per la sicurezza delle... API."

Le differenze

Esaminiamo le differenze tra le edizioni 2019 e 2023 (Figura 1).

Figura 1. Le modifiche riportate nell'elenco OWASP (Open Web Application Security Project) con le 10 principali vulnerabilità per la sicurezza delle API

Figura 1. Le modifiche riportate nell'elenco OWASP (Open Web Application Security Project) con le 10 principali vulnerabilità per la sicurezza delle API

Secondo le note di rilascio dell'edizione 2023:

l'elenco OWASP (Open Web Application Security Project) con le 10 principali vulnerabilità per la sicurezza delle APIP è un documento di sensibilizzazione previsionale per un settore in rapida evoluzione. Non sostituisce altri elenchi di questo tipo. In questa edizione:

- abbiamo combinato l'eccessiva esposizione di dati e l'assegnazione di massa concentrandoci sulla causa principale comune: errori di convalida dell'autorizzazione a livello di proprietà dell'oggetto.

- Abbiamo posto maggiore enfasi sull'utilizzo delle risorse, concentrandoci maggiormente sulla velocità con cui si esauriscono.

- Abbiamo creato una nuova categoria "Accesso illimitato ai flussi aziendali sensibili" per affrontare le nuove minacce, inclusa la maggior parte di quelle che possono essere mitigate utilizzando la limitazione della velocità.

- Abbiamo aggiunto la categoria "Utilizzo non sicuro delle API" per risolvere un problema che abbiamo iniziato a riscontrare: gli autori di attacchi hanno iniziato a cercare i servizi integrati di un obiettivo per comprometterli, invece di colpire direttamente le API del proprio obiettivo. È il momento giusto per iniziare a creare consapevolezza su questo rischio crescente.

Novità , cosa è incluso e cosa è escluso

NOVITÀ | API3:2023 | Violazione dell'autorizzazione a livello della proprietà dell'oggetto (BOPLA)

OWASP ha combinato le precedenti categorie di eccessiva esposizione di dati e assegnazione di massa nella nuova categoria Violazione dell'autorizzazione a livello della proprietà dell'oggetto (BOPLA), concentrandosi sulla causa principale comune: errori di convalida dell'autorizzazione a livello della proprietà dell'oggetto.

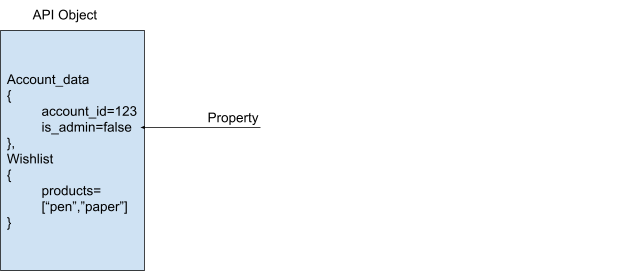

La differenza tra la violazione dell'autorizzazione a livello di oggetto (BOLA) e BOPLA è che BOLA si riferisce a un oggetto intero, mentre BOPLA si riferisce a una proprietà all'interno di un oggetto (Figura 2).

Figura 2. BOPLA si riferisce a una proprietà all'interno di un oggetto

Figura 2. BOPLA si riferisce a una proprietà all'interno di un oggetto

Sia OWASP che Akamai continuano a osservare importanti rischi a livello di oggetto, il che spiega perché BOLA rimane il rischio principale e più critico per la sicurezza delle API di cui essere consapevoli.

Tuttavia, a un esame più approfondito, al livello delle proprietà dell'oggetto esiste un ulteriore rischio di condivisione eccessiva di informazioni o di consentire proprietà specifiche che possono essere modificate o eliminate quando non dovrebbe essere il caso.

Essere coperti per BOLA non significa essere coperti per BOPLA e la combinazione dell'assegnazione di massa e dell'eccessiva esposizione di dati in un'unica categoria enfatizza l'attenzione richiesta dagli sviluppatori di API per le proprietà in un oggetto..

Questa distinzione è importante per coloro che scelgono un prodotto per la sicurezza delle API perché devono assicurarsi che il prodotto protegga da entrambi i tipi di attacco.

IN | API6:2023 | SSRF (Server-Side Request Forgery)

OWASP ha ridotto il rischio per la sicurezza degli attacchi di tipo injection e, così facendo, l'ha rimosso dal proprio elenco con le 10 principali vulnerabilità per la sicurezza delle API aprendo la strada all'aggiunta degli attacchi SSRF (Server-Side Request Forgery) .

L'SSRF è un tipo di attacco che sfrutta una vulnerabilità in un'applicazione web o API che consente a un criminale di effettuare richieste non autorizzate dal server ad altri sistemi interni o esterni.

Ecco alcuni possibili motivi per cui OWASP ha scelto di apportare questa modifica:

- Le API sono più vulnerabili agli attacchi SSRF perché si basano su tecnologie moderne, come Kubernetes e Docker, che utilizzano protocolli di comunicazione basati su API HTTPS.

- Con tecnologie come webhook, integrazioni SSO e recupero/reindirizzamento di file URL tramite endpoint API, i criminali hanno l'opportunità di sferrare i loro attacchi SSRF.

Un esame approfondito

Per un esame approfondito sugli attacchi SSRF, leggete l'articolo di Mike Elissen Le API favoriscono gli attacchi SSRF (Server-Side Request Forgery).

OUT | API8:2019 | Attacco injection

Rimuovere gli attacchi injection dall'elenco è stata una mossa coraggiosa e controversa all'interno della community della sicurezza delle API, ma esiste una minaccia ridotta derivante dagli attacchi di tipo injection sugli endpoint API.

Ora gli attacchi di tipo injection fanno essenzialmente parte di API8:2023 | Errata configurazione della sicurezza. Una corretta configurazione della sicurezza deve includere meccanismi di protezione delle applicazioni web e delle API in grado di eseguire la scansione e prevenire gli attacchi di tipo injection per impostazione predefinita.

GraphQL è una tecnologia API in crescita. Si tratta, in sostanza, di un linguaggio di interrogazione che potrebbe riaprire la porta a un aumento degli attacchi di tipo injection, quindi gli sviluppatori API che utilizzano GraphQL dovrebbero continuare a rimanere vigili.

NOVITÀ | API4:2023 | Utilizzo delle risorse illimitato

L'elenco originale si concentrava specificamente sulla comprensione del rischio di utilizzo di risorse che causa il sovraccarico (e potenzialmente l'indisponibilità) degli endpoint API, danneggiando la user experience.

Al giorno d'oggi gli endpoint API devono essere disponibili, ma il semplice fatto di essere disponibili non basta. L'implementazione del gateway API, del bilanciamento del carico o dei controlli di limitazione della velocità è un passo nella giusta direzione.

Negli ultimi anni stiamo assistendo a un enorme cambiamento "nell'economia dell'utilizzo delle API". Questa categoria aggiornata mira a creare consapevolezza su questo aspetto, che continuerà a crescere con integrazioni API di terze parti.

NOVITÀ| API6:2023 | Accesso illimitato a flussi aziendali sensibili

Un'altra nuova aggiunta è API6:2023 Accesso illimitato a flussi aziendali sensibili. Questa categoria ha finalmente codificato ciò che rende la sicurezza così speciale: pensare più come un criminale e capire dove possano trovarsi i potenziali guadagni.

La tecnologia (l'API) è solo un modo per eseguire la logica aziendale e disporre di modi per aggirare o alterare questa logica aziendale tramite la tecnologia è indesiderato e potrebbe causare complicazioni.

OWASP ha condiviso esempi specifici di come è possibile prevenire queste complicazioni, ma questo rischio per la sicurezza è molto specifico per la logica aziendale supportata dagli endpoint API.

Sviluppatori di API: Esempio

Di recente, Mike Elissen ha parlato con gli sviluppatori API di un servizio di streaming. Per attirare una nuova fascia di pubblico, questo servizio di streaming ha offerto una prova gratuita di 30 giorni per i nuovi utenti che condividevano i dati della propria carta di credito.

Tuttavia, la logica aziendale considerava solo indirizzi e-mail univoci per le nuove iscrizioni. Un nuovo indirizzo e-mail potrebbe facilmente accedere a un nuovo periodo di prova utilizzando gli stessi dati della carta di credito, pertanto gli utenti potrebbero creare nuovi account ogni mese, utilizzando il servizio gratuitamente per un tempo illimitato.

NOVITÀ | API10:2023 | Utilizzo delle API non sicuro

Poiché l'utilizzo di API di terze parti è in rapida crescita, le API spesso devono integrarsi e comunicare con diversi servizi interni ed esterni (di terze parti), inviando e ricevendo dati.

Anche in questi casi è importante seguire le regole di sicurezza "basilari" e, per i prodotti per la sicurezza, può risultare complicato rilevare le vulnerabilità e difendersi in modo proattivo in questo ambito.

Il documento OWASP include una serie di suggerimenti, sia generali che specifici per le API, come ad esempio:

- Seguire attentamente i reindirizzamenti. Integrate questa panoramica nella logica aziendale e aggiungete soluzioni di sicurezza che monitorano e ispezionano continuamente i flussi di traffico.

- Non considerate le API di terze parti semplicemente attendibili, anche se hanno una buona reputazione. Create difese e limiti nella vostra applicazione e negli endpoint API.

Akamai può agevolarvi con la sicurezza delle API

Le organizzazioni e i loro fornitori dei servizi di sicurezza devono lavorare a stretto contatto, sincronizzando persone, processi e tecnologie, al fine di costituire una solida difesa contro i rischi per la sicurezza descritti nell' Elenco OWASP (Open Web Application Security Project) con le 10 principali vulnerabilità per la sicurezza delle API.

Akamai offre una tecnologia leader nel settore, esperti della sicurezza altamente competenti e Akamai Connected Cloud, che raccoglie informazioni da milioni di attacchi alle applicazioni web, miliardi di richieste di bot e migliaia di miliardi di richieste API ogni giorno. Le soluzioni per la sicurezza delle applicazioni web e delle API di Akamai vi aiuteranno a proteggere la vostra organizzazione dalle forme più avanzate di attacchi alle applicazioni web, attacchi DDoS e attacchi basati sulle API.

Akamai + Neosec

La nuova versione di OWASP coincide con la nostra recente acquisizione di Neosec. La soluzione per la sicurezza delle API di Neosec completerà il portafoglio per la sicurezza delle API e delle applicazioni leader di mercato di Akamai, estendendo notevolmente la visibilità di Akamai nel panorama delle minacce API in rapida crescita.

La combinazione è progettata per semplificare per la protezione delle API per i clienti aiutandoli a rilevare tutte le proprie API, valutare il rischio e rispondere a vulnerabilità e attacchi.

Scoprite di più

Scoprite ulteriori informazioni sulle soluzioni per la sicurezza delle API di Akamai e sulla nostra acquisizione di Neosec.

Congratulazioni e grazie, OWASP!

Creare consapevolezza sulla sicurezza richiede uno sforzo enorme da parte della community e siamo grati a OWASP per aver guidato questo progetto. Un ringraziamento speciale a Erez Yallon, Inon Shkedy e Paulo Silva per l'ottimo lavoro realizzato nell'edizione 2023.

Vogliamo anche ringraziare tutti coloro che hanno contribuito al progetto, in particolare Maxim Zavodchik e Mike Elissen di Akamai per aver partecipato a questo progetto e aver istruito l'intera community di sviluppatori sulla sicurezza delle API.

Ulteriori informazioni sulle API

Akamai monitora l'utilizzo delle API e della quantità di traffico API nei rapporti sullo stato di Internet (SOTI). Leggete i rapporti SOTI precedenti per ulteriori informazioni e consultate i nuovi rapporti SOTI pubblicati ogni trimestre.

Risorse aggiuntive

Serie di video: Nozioni fondamentali sulla sicurezza delle API