Resumen del año 2024: información actual y panorama futuro

Durante 10 años, Akamai ha publicado informes sobre el estado de Internet (SOTI) con análisis exhaustivos de las últimas tendencias e investigaciones en materia de ciberseguridad. Estos informes proporcionan información valiosa sobre el cambiante panorama de amenazas y los desafíos de ciberseguridad a los que se enfrentan organizaciones de todo el mundo.

En los primeros años, se centraban sobre todo en la adopción de la banda ancha y las velocidades de conexión, pero con el tiempo han evolucionado hacia la ciberseguridad, y cada uno de ellos se fundamenta en una colección de datos sólidos que hemos recabado al proteger a decenas de miles de clientes en más de 130 países durante más de un cuarto de siglo.

Solo en 2024, los investigadores y responsables de inteligencia sobre amenazas de Akamai publicaron seis informes de investigación SOTI que abarcaban las tendencias del sector y las metodologías de amenazas. Más de 100 investigadores y 65 científicos de datos respaldan nuestras publicaciones, y representan a un grupo de expertos con sobrados conocimientos en ciberseguridad más allá de fronteras culturales, geográficas y de diversidad de pensamiento.

Reflexiones y expectativas

En esta entrada del blog, he pedido a seis expertos en ciberseguridad de Akamai que reflexionen sobre las tendencias y los eventos más destacados del último año y que nos den su opinión fundamentada sobre lo que cabría esperar a partir de 2025. También nos explican cómo las organizaciones pueden prepararse para el futuro, con ideas prácticas sobre cómo minimizar las vulnerabilidades y reducir la huella de las amenazas.

|

Roger Barranco Vicepresidente de Operaciones Globales de Seguridad |

Cadena de suministro y Estados nación Lisa Beegle Directora sénior de Seguridad de la Información |

EMEA, hacktivismo y cumplimiento Richard Meeus Director sénior de Tecnología de Seguridad, región EMEA |

|

Ruben Koh Director de Tecnología de Seguridad, región APJ |

Steve Winterfeld Director asesor de Seguridad de la Información (CISO) |

Evolución de los atacantes y las habilidades tecnológicas Tricia Howard Scrybe of Cybersecurity Magicks |

Roger Barranco, vicepresidente de Operaciones Globales de Seguridad

¿Qué es lo que más le llamó la atención en 2024?

Al repasar lo sucedido en 2024, destacan varias tendencias clave. Un fenómeno sorprendente fue la elevada frecuencia y la eficacia continuadas de los ataques al sistema de nombres de dominio (DNS). Recientemente, investigadores de Akamai observaron que el DNS fue un componente en el 60 % de los eventos de ataque distribuido de denegación de servicio (DDoS) a las capas 3 y 4 en un periodo de 18 meses. No obstante, hay soluciones que pueden eliminar muchos de esos ataques. Gran parte se basan en reflectores, un contexto en el que los atacantes aprovechan los servidores mal configurados. Unos sencillos cambios en el DNS pueden evitar esto y garantizar que las organizaciones no se conviertan en parte del problema sin darse cuenta.

Observamos un resurgimiento de la botnet Mirai, que ha sido responsable de algunos de los ataques de más envergadura y más complicados del mundo. Es una de las herramientas de ataque más interesantes, ya que es muy inteligente a la hora de tomar el mando de los terminales y bloquear a otros actores. Mirai destacaba bastante hace cinco años y luego desapareció, pero ahora ha vuelto con ganas.

Este hecho subraya la necesidad de que las organizaciones se centren no solo en el tamaño de los ataques, sino también en su nivel de sofisticación. Las campañas de ataque son cada vez más complejas. Muchos proveedores de seguridad están incorporando una automatización más inteligente para acelerar los tiempos de respuesta, lo que resulta apropiado teniendo en cuenta el panorama.

Además, estoy convencido de que el acceso a los expertos en seguridad sigue siendo crucial. Tarde o temprano, cada mediana o gran empresa se enfrentará a un ciberevento y su resolución requerirá las competencias de los expertos.

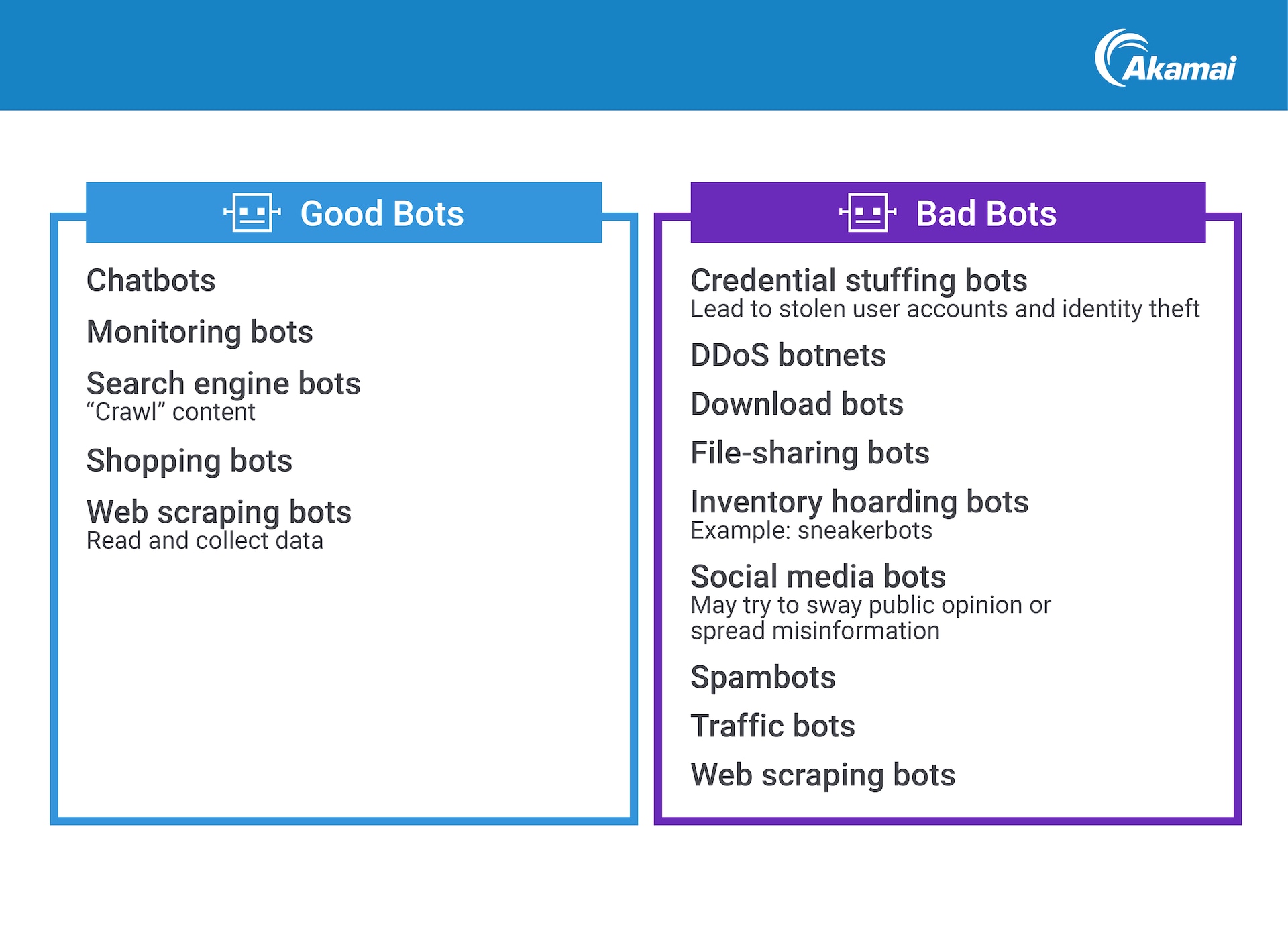

En cuanto a las aplicaciones, el abuso de credenciales de los bots siguió emergiendo como una amenaza importante. Estos ataques, muchos de ellos cometidos por parte de Estados nación, son extremadamente difíciles de mitigar. Para determinar si un atacante es un bot o un ser humano, o para distinguir entre bots "buenos" y "malos" (Figura 1), es necesario que los expertos humanos con experiencia comprendan el entorno único del cliente e implementen las medidas de protección adecuadas.

¿Qué problemas notables prevé en 2025?

Las organizaciones deben reforzar su estrategia de defensa cuando la red no esté sometida a un ataque activo.

— Roger Barranco, vicepresidente de Operaciones Globales de Seguridad

La botnet Mirai probablemente seguirá siendo un factor importante y se volverá aún más sofisticada a medida que los atacantes sigan desarrollando el código para crear más variantes. Esta evolución planteará desafíos continuos para los profesionales de la ciberseguridad, que tendrán que enfrentarse a campañas de ataque simultáneas en varias capas de su espacio de red y aplicaciones.

Cabe esperar que la actividad de los Estados nación se extienda aún más a través de proxies. A menudo, estos ataques no estarán motivados por la posibilidad de obtener beneficios económicos, sino por el deseo de causar daños.

Las organizaciones se enfrentarán a la necesidad continua de controlar sus terminales de API para mitigar las vulnerabilidades. La identificación, la gestión y la seguridad adecuadas de las API serán componentes aún más importantes de una estrategia de ciberseguridad sólida, al igual que la microsegmentación.

En el próximo año, animo encarecidamente a todos a dedicar tiempo a reforzar su entorno. Las organizaciones deben fortalecer su estrategia de defensa cuando la red no esté sometida a un ataque activo. El retorno de la inversión en el perfeccionamiento del entorno antes de que se produzca un ataque seguirá siendo considerable.

De cara al futuro, tendremos que centrarnos en los efectos de la computación cuántica. Esta tecnología podría acelerar los ataques de tal forma que el sector se vea superado al no estar preparado. Las organizaciones deben empezar a planificar una renovación total del hardware para seguir el ritmo de las capacidades avanzadas de los ciberatacantes. Aunque es posible que el impacto total de estos planes no sea inmediato, iniciar debates y preparativos ahora será crucial para una transición fluida cuando la computación cuántica sea más frecuente en la ciberseguridad.

Lisa Beegle, directora sénior de Seguridad de la Información

¿Qué es lo que más le llamó la atención en 2024?

Las ciberoperaciones financiadas por los estados han experimentado un repunte significativo impulsado por el aumento de las tensiones geopolíticas.

— Lisa Beegle, directora sénior de Seguridad de la Información

En 2024 surgieron varias tendencias clave a las que tenemos que prestar atención. La evolución de los atacantes ha sido especialmente sorprendente. Su comunicación y coordinación se han vuelto muy organizadas, por lo que estos atacantes son mucho más eficientes a la hora de explotar vulnerabilidades. Esto incluye a los hacktivistas que ofrecen servicios de ataque, como DDoS de alquiler, a otros atacantes.

Recientemente, el equipo de respuesta a incidentes e inteligencia en seguridad (SIRT) de Akamai colaboró en un operativo policial para desmantelar un importante grupo hacktivista llamado Anonymous Sudan (Figura 2).

Fig. 2: Imagen de una bandera de Sudán detrás de un hacker enmascarado que representa al grupo hacktivista Anonymous Sudan

Fig. 2: Imagen de una bandera de Sudán detrás de un hacker enmascarado que representa al grupo hacktivista Anonymous Sudan

Los atacantes comparten información sobre filtraciones exitosas, atentan repetidamente contra organizaciones en las que han encontrado puntos débiles e intentan detectar otras exposiciones. Este nivel de sofisticación ha pillado desprevenidas a muchas organizaciones, ya que no se dan cuenta de que la supuesta víctima de un ataque podría no ser el objetivo real de los atacantes.

Las ciberoperaciones financiadas por los estados han experimentado un repunte significativo impulsado por el aumento de las tensiones geopolíticas. Estos ataques perpetrados por Estados nación se han dirigido cada vez más contra infraestructuras críticas, lo que subraya la necesidad urgente de que las organizaciones adopten estrategias proactivas en materia de inteligencia y supervisión contra amenazas.

Uno de los principales problemas observados en 2024 fueron las infracciones de la cadena de suministro, en las que los atacantes se aprovecharon de las vulnerabilidades de los proveedores externos para infiltrarse en organizaciones, incluidos algunos objetivos de alto perfil. Esta tendencia ha dejado al descubierto lagunas en las prácticas de seguridad y ha puesto de relieve la necesidad de una supervisión y evaluación continuas de los partners de la cadena de suministro. Está claro que las organizaciones de toda la cadena de suministro deben fomentar una cultura de seguridad para mitigar estos riesgos.

Puede que lo más alarmante sea que los ciberdelincuentes están usando la inteligencia artificial (IA) para crear vectores de ataque más sofisticados. Las herramientas basadas en IA han permitido crear campañas de phishing muy convincentes, deepfakes y otras tácticas novedosas. Esta adopción de la IA ha dado lugar a un marcado aumento de los ataques que han logrado sus objetivos. Para combatir esta amenaza, las organizaciones deben fomentar una cultura de escepticismo y educación a todos los niveles, junto con procesos de verificación sólidos para las solicitudes de información confidencial.

¿Qué problemas notables prevé en 2025?

Preveo que los ciberdelincuentes seguirán usando la IA para automatizar y personalizar los ataques de phishing, lo que dificultará la detección. Es probable que esto anime a las organizaciones a invertir en soluciones de seguridad basadas en IA para detectar amenazas en tiempo real.

También preveo la continuidad de los ataques de ransomware, que aprovecharán el éxito cosechado en 2024. Las tácticas han pasado de la doble a la triple extorsión (a menudo con ataques DDoS) e incluso a la cuádruple extorsión (es decir, los atacantes se ponen en contacto directamente con los clientes, empleados y otras entidades conectadas de la víctima para informarles de que su información confidencial se ha visto comprometida). Es probable que las organizaciones que pagan rescates vuelvan a ser objeto de ataques. Para protegerse, las empresas deben mejorar sus soluciones de copia de seguridad e intensificar la formación de los empleados para mitigar estos riesgos.

Espero un aumento de los ataques a los dispositivos del Internet de las cosas (IoT), que a menudo carecen de una seguridad sólida. Los atacantes pueden aprovechar numerosos dispositivos y estos ataques tienden a producirse rápidamente después de identificar las vulnerabilidades. Esto pone de relieve la necesidad de tomar medidas de seguridad más estrictas y de aplicar protocolos estandarizados tanto a nivel de usuario como de organización. Es esencial mantener actualizados los parches y las protecciones, así como comprender la huella de IoT.

Dadas las continuas tensiones geopolíticas, preveo que siga la ciberguerra dirigida estratégicamente a objetivos vinculados a países concretos. Pronostico un aumento de los eventos de ciberseguridad coordinados de forma estratégica con acciones físicas, como la interrupción simultánea de los sistemas de alerta crítica y el lanzamiento de ataques militares. Esta tendencia sugiere que hay que seguir centrándose en la ciberguerra dirigida a intereses nacionales específicos. En vista de esto, será esencial adoptar un enfoque de seguridad multicapa y fomentar la colaboración con los organismos gubernamentales para mejorar la resiliencia frente a estas amenazas en constante evolución.

Richard Meeus, director sénior de Tecnología de Seguridad, región EMEA

¿Qué es lo que más le llamó la atención en 2024?

La tendencia principal en 2024 fue el aumento del hacktivismo y los ataques DDoS en la región de Europa, Oriente Medio y África (EMEA). En el tercer trimestre observamos un incremento espectacular de los ataques dirigidos contra Europa y Oriente Medio. Esto está claramente relacionado con las dos guerras regionales que motivan la mayor parte de esta actividad, y no hay indicios de que estos ataques vayan a remitir.

Otro acontecimiento notable fue la implementación de la Directiva NIS2, que se centra en la resiliencia operativa. Se diseñó para incorporarse a la legislación de cada uno de los estados miembros de la Unión Europea (UE). Los estados miembros de la UE tenían hasta el 17 de octubre de 2024 para trasladar la Directiva NIS2 a la legislación nacional. Las organizaciones europeas deben garantizar que sus infraestructuras de seguridad cumplan estos requisitos nuevos y actualizados que se centran en mitigar el riesgo y mejorar la resiliencia en caso de ataque.

Un caso especialmente interesante fue la puerta trasera de XZ Utils (CVE-2024-3094), que aprovechaba una vulnerabilidad de esta biblioteca de código abierto ampliamente utilizada. Este atacante apostó a largo plazo, ya que contribuyó al proyecto XZ a lo largo de casi dos años para generar credibilidad hasta que pudo incrustar malware en el entorno de código abierto. Esta apuesta a largo plazo recordaba a la campaña Volt Typhoon, que se infiltró en routers DSL en los Estados Unidos con el objetivo de interrumpir las comunicaciones.

Puede que el acontecimiento más interesante en cuanto a los ataques DDoS fuera una vulnerabilidad detectada por el SIRT de Akamai en el sistema de impresión común de Unix (CUPS), una plataforma de impresión de código abierto. Era otro vector que los atacantes podían añadir a su arsenal para atacar a Europa. La capacidad de atacar una vez, pero luego crear un flujo interminable de tráfico, era especialmente interesante, sobre todo teniendo en cuenta que hay miles de dispositivos vulnerables en Internet que usan CUPS.

¿Qué problemas notables prevé en 2025?

Creo que en 2025 se prestará más atención a ser criptográficamente ágiles.

— Richard Meeus, director sénior de Tecnología de Seguridad, región EMEA

Con dos guerras regionales todavía en marcha, no creo que la amenaza del hacktivismo se apacigüe a corto plazo. De hecho, Akamai sigue trabajando con el gobierno de Ucrania para proteger sus activos online clave. Bajo mi punto de vista, estas amenazas continuarán hasta que se resuelvan las situaciones geopolíticas, ya que los hacktivistas están motivados por los conflictos o por lo que perciben como injusticias. Están intentando generar desconfianza en las instituciones y presionar a los gobiernos para que dejen de apoyar a regímenes específicos.

Creo que observaremos un cambio en los vectores de ataque, que se centrarán más en las API. A medida que las organizaciones implementen más interfaces de programación de aplicaciones, se verán más expuestas a las amenazas y el riesgo de usos indebidos aumentará. Akamai lleva bastante tiempo cendrándose en las vulnerabilidades de las API debido a la constante expansión del panorama de amenazas y haciendo hincapié en la necesidad de que las organizaciones implementen una estrategia de seguridad de API sólida.

Creo que en 2025 se prestará más atención a ser criptográficamente ágiles. Las organizaciones están empezando ser conscientes de lo que necesitan para protegerse de la computación cuántica. Dentro de unos años, si no antes, tendrán que actualizar algunos de sus certificados y algoritmos. Esto plantea toda una serie de preguntas acerca de qué estándares de cifrado usar, y cuándo y cómo cambiar a un cifrado resistente a la computación cuántica. Eso no sucederá a corto plazo, pero creo que hay que empezar a pensar en el riesgo y en cómo abordarlo. Es un cambio generacional.

Ruben Koh, director de Tecnología de Seguridad, región APJ

¿Qué es lo que más le llamó la atención en 2024?

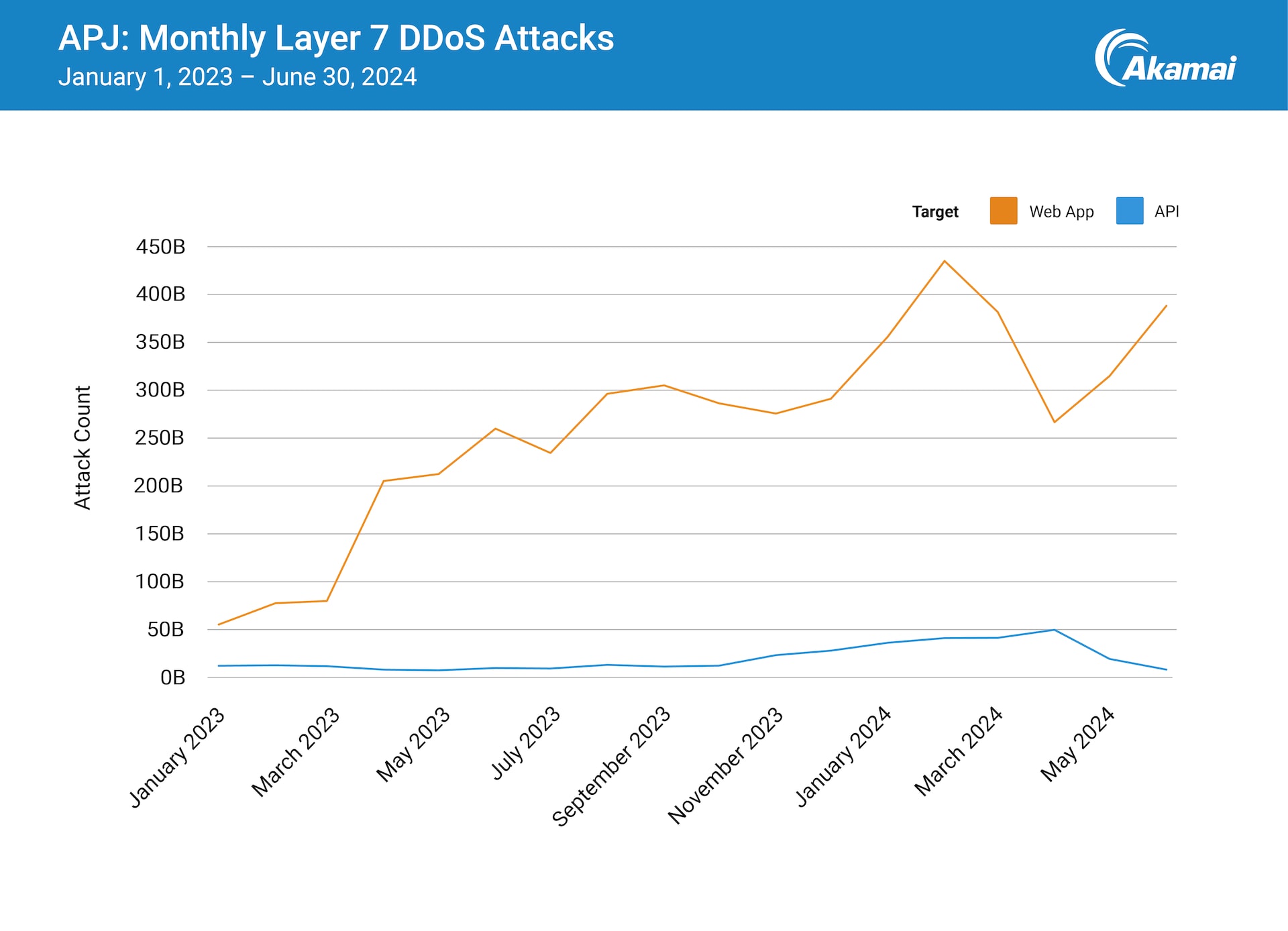

Una tendencia especialmente significativa en 2024 fue el enorme aumento de los ataques DDoS a la capa 7 dirigidos contra la región de Asia-Pacífico y Japón (APJ). Este asunto se abordó de forma detallada en nuestro informe sobre el estado de Internet (SOTI) Fortalezas digitales amenazadas, centrado en las amenazas a las aplicaciones. Los investigadores de Akamai observaron que la cifra de ataques DDoS a la capa 7 en APJ se quintuplicó entre enero de 2023 y junio de 2024 (Figura 3). La trayectoria de crecimiento de este tipo de ataque de alto impacto es muy preocupante.

También cabe destacar el hecho de que los picos en los ataques DDoS coincidieron con acontecimientos geopolíticos significativos. En 2024, se celebraron elecciones importantes en tres países de la región APJ (la India, Indonesia y Taiwán) y observamos un aumento de los ataques DDoS alrededor de esas fechas.

Creo que ese aumento puede atribuirse a un incremento del hacktivismo dirigido a países o sectores que los hacktivistas consideran que chocan con su ideología y creencias. Esta observación pone de relieve la necesidad de que las organizaciones no solo se defiendan de los ciberdelincuentes que buscan obtener beneficios económicos, sino también de los hacktivistas motivados por razones políticas y que pueden atacar en cualquier momento.

Es evidente que los ataques DDoS son un problema importante, pero me parece que muchas organizaciones de APJ aún no están preparadas adecuadamente para enfrentarse a ellos. Son amenazas reales que deben tomarse en serio. Los ataques DDoS no solo van dirigidos contra empresas comerciales, sino también contra infraestructuras críticas, desde sistemas bancarios hasta transportes y servicios públicos. Si los ataques DDoS tienen éxito, es probable que notemos sus consecuencias en nuestro día a día.

¿Qué problemas notables prevé en 2025?

A medida que la IA se integre más a fondo en las operaciones empresariales, los esfuerzos para protegerla tendrán que estar a la vanguardia de las estrategias de las organizaciones.

— Ruben Koh, director de Tecnología de Seguridad, región APJ

Como ocurre en otras regiones del mundo, las organizaciones de APJ adoptarán la IA en beneficio de sus negocios y rentabilidad a un ritmo cada vez más acelerado en todos los sectores en 2025. Sin embargo, en su afán por adoptarla, es importante que no pierdan de vista las medidas de seguridad esenciales. Hace más de una década observamos una situación parecida con las prisas por adoptar el cloud computing y la ciberseguridad. A menudo, la seguridad se vio eclipsada por la velocidad de adopción, lo que indefectiblemente conllevó varias filtraciones de datos de alto perfil.

Creo que en estos momentos solo empezamos a vislumbrar lo que es posible con la IA y puede que las organizaciones no comprendan del todo las posibles consecuencias subyacentes para la seguridad. A medida que la IA se integre más a fondo en las operaciones empresariales, los esfuerzos para protegerla tendrán que estar a la vanguardia de las estrategias de las organizaciones. Por desgracia, si partimos de la base de la actividad del pasado, la probabilidad de que esto ocurra es relativamente baja, al menos hasta que se produzca una filtración de datos importante que sacuda de repente a las organizaciones y a los organismos reguladores y les obligue a centrarse en los marcos y normativas de seguridad relacionados.

Creo que a partir de 2025 irán adquiriendo protagonismo dos aspectos de la seguridad de la IA: la protección de los sistemas de IA y la defensa contra los ataques basados en IA. Al fin y al cabo, los ciberdelincuentes están aprendiendo a aprovechar la IA para que sus ataques sean más esquivos, eficientes y eficaces. La IA bajará la barrera de entrada para los atacantes, lo que acelerará su capacidad para identificar y explotar vulnerabilidades. En Akamai, ya vamos unos cuantos pasos por delante, ya que creamos nuestros propios modelos de IA, exploramos cómo atacarlos y determinamos qué protecciones son necesarias para mejorar nuestras soluciones de seguridad, lo que también puede incluir varias implementaciones de funciones aumentadas por IA. Seguiremos desarrollando nuestras competencias en esta área a partir de 2025.

Por último, aunque estemos distraídos por lo novedoso de la IA, es importante no perder de vista que hay que tener unos sólidos fundamentos de seguridad. Los atacantes seguirán yendo a por los terminales de API y seguirán llevando a cabo ataques de phishing en 2025. Tenemos que seguir asegurándonos de que los parches se implementen a tiempo, de que nuestras medidas de protección estén siempre activas y de que las personas reciban formación continua para identificar y mitigar las actividades maliciosas. Porque con o sin IA, esas amenazas no desaparecerán.

Steve Winterfeld, director asesor de Seguridad de la Información (CISO)

¿Qué es lo que más le llamó la atención en 2024?

Estas nuevas normativas están teniendo repercusiones interregionales, lo que exige una perspectiva global en materia de cumplimiento.

— Steve Winterfeld, director asesor de Seguridad de la Información (CISO)

El panorama normativo de la ciberseguridad siguió evolucionando en todo el mundo. En 2023, Anu Bradford esbozó tres enfoques emergentes distintos: modelos impulsados por el mercado, por el estado y por los derechos. Este marco proporcionó una perspectiva útil para comprender las nuevas normativas de 2024, incluidos la introducción por parte de la Comisión de Bolsa y Valores de Estados Unidos de requisitos de notificación según la importancia relativa de la ciberseguridad, el reglamento DORA de la UE y la Ley de seguridad de datos de China. Estas nuevas normativas están teniendo repercusiones interregionales, lo que exige una perspectiva global en materia de cumplimiento. Las áreas emergentes de interés normativo incluyen las API, la IA generativa y las políticas de pago de ransomware, que hay que seguir muy de cerca.

Al mismo tiempo, los ataques DDoS pasaron de ser actividades principalmente delictivas a herramientas geopolíticas empleadas por Estados nación y hacktivistas. Fuimos testigos de ataques NXDOMAINal DNS, también conocidos como ataques de subdominio pseudoaleatorios (PRSD), sin precedentes, y de un aumento de los ataques DDoS a las capas 3 y 4 (infraestructura) dirigidos contra instituciones financieras en zonas de conflicto, junto con una creciente prevalencia de los ataques DDoS a la capa 7 (capa de aplicación) dirigidos tanto a aplicaciones como a API. Estas tendencias se observaron en todos los sectores y regiones, lo que subraya la necesidad de contar con medidas de ciberseguridad sólidas y adaptables.

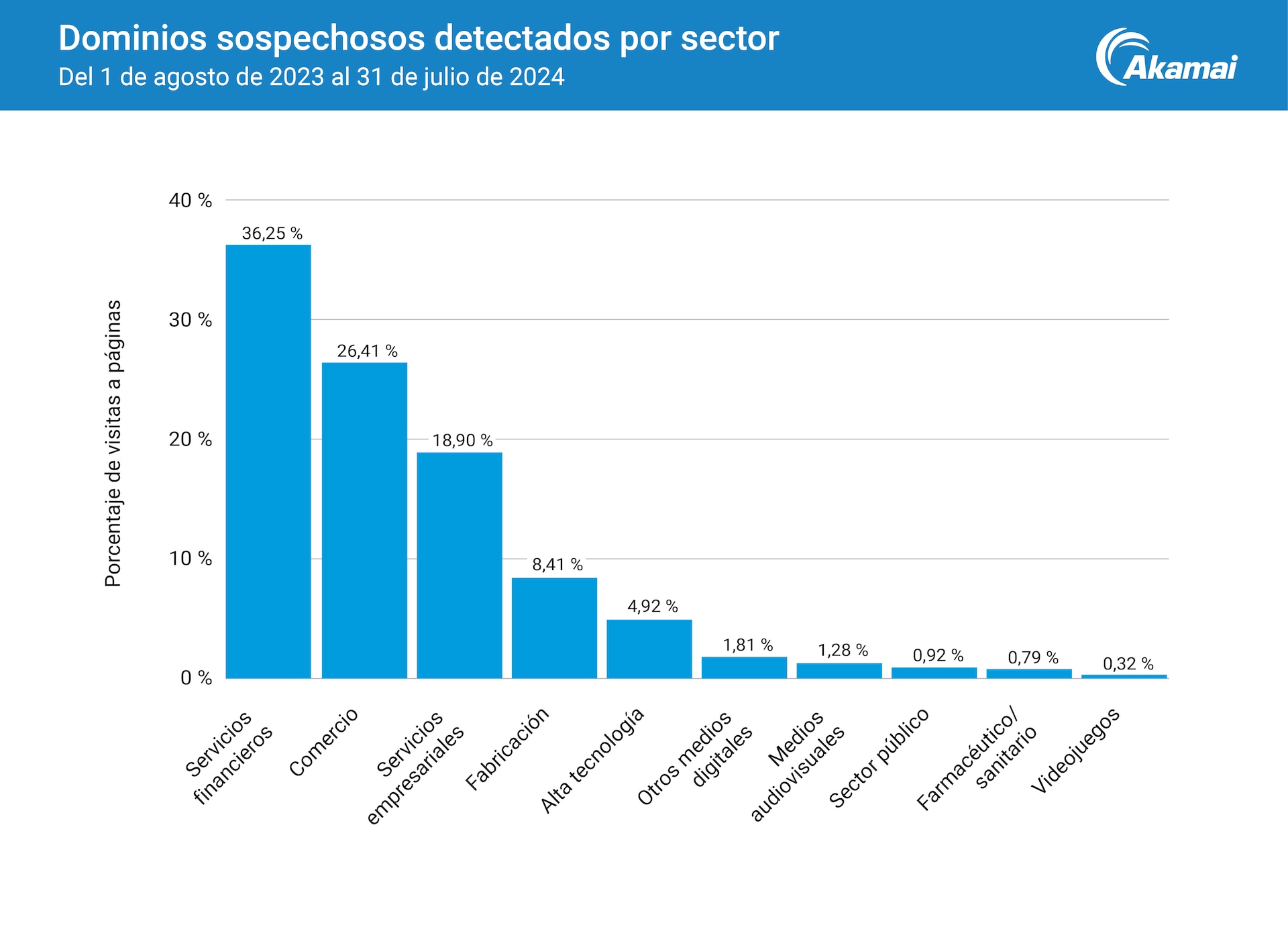

El panorama de la ciberseguridad siguió evolucionando y el fraude se convirtió en una preocupación cada vez más importante para los equipos de seguridad. El reciente informe de Akamai sobre el scraping web, motivado por la demanda de protección de los clientes, revela que el sector de los servicios financieros fue el más afectado. Nuestros datos muestran que el 36 % de los dominios sospechosos detectados apuntaban a instituciones financieras (Figura 4). En particular, el 68 % de estos sitios de servicios financieros falsificados emplearon tácticas de phishing para adquirir información de identificación personal, incluidas credenciales, lo que facilitó el robo de cuentas y de identidades. Para mitigar el aumento de estas estafas ha sido necesaria la colaboración entre organizaciones.

¿Qué problemas notables prevé en 2025?

Aunque la IA generativa aún se encuentra en sus primeras etapas, el Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP) ya ha publicado una lista de los 10 principales riesgos de seguridad para los modelos de lenguaje de gran tamaño (LLM). Estos riesgos requerirán defensas contra amenazas como ataques DDoS, divulgación de información confidencial y problemas de seguridad en tiempo de ejecución. Además, los equipos de ciberseguridad deben desarrollar habilidades para aprovechar y proteger estos modelos de forma eficaz.

El riesgo de las API continuará siendo una gran preocupación, con una escalabilidad rápida. La lista 10 principales riesgos de seguridad de las API según OWASP pone de relieve la necesidad de contar con habilidades y controles de seguridad para abordar los ataques a la lógica empresarial. Mientras que las API siguen siendo vulnerables a amenazas tradicionales como la inclusión de archivos locales, estos nuevos vectores de ataque prevalentes exigen capacidades mejoradas para disponer de visibilidad y poder dar una respuesta rápida. En 2025, será aún más crucial identificar sistemas olvidados o no aprobados que se conviertan en "zombis" no gestionados, formar a los desarrolladores en materia de vulnerabilidades comunes y validar el tiempo de ejecución de la implementación de código seguro. El creciente número de infracciones graves derivadas del uso indebido de API públicas subraya la importancia de la supervisión y mitigación continuas de tales actividades antes de que tengan efectos materiales.

Tricia Howard, Scrybe of Cybersecurity Magicks

¿Qué es lo que más le llamó la atención en 2024?

Los expertos en protección están sufriendo una avalancha de ataques y cada año la situación parece empeorar.

Lo que más me llamó la atención este año fue la notable ampliación de la superficie de ataque, no solo por la implementación de nuevas tecnologías, sino también porque esas mismas tecnologías crean nuevos atacantes. No me refiero al malware creado con ChatGPT, que es otro tema. La barrera técnica de entrada para los atacantes ha bajado significativamente, lo que ha hecho que la brecha entre los expertos en protección y los atacantes sea aún más desproporcionada. Como la IA generativa y los LLM son cada vez más habituales, esa brecha podría convertirse en un enorme agujero.

La tecnología avanza a un ritmo que antes era impensable: no solo tenemos que enfrentarnos al nivel de sofisticación de los Estados nación, sino también a cualquier skiddie con motivos personales. El tiempo de comercialización de los atacantes se ha reducido a cuestión de horas después de la divulgación y algunos de ellos tienen varias opciones de explotación. Los expertos en protección están sufriendo una avalancha de ataques y cada año la situación parece empeorar.

Las nuevas tecnologías también han ofrecido nuevas rutas de ataque a partir de amenazas antiguas. Ahora, las amenazas ya resueltas anteriormente pueden tener un punto de entrada completamente nuevo, o un vector podría causar más daños después de la explotación. Gran parte del malware que vimos este año aprovechó vulnerabilidades antiguas, como Log4Shell, algunas con más de una década de antigüedad, e incluso algunas sin una asignación de CVE adecuada. Un autor de botnets con experiencia puede ampliar su kit de herramientas para incluir malware basado en Golang, ya que es más difícil de ocultar, y cualquier persona que tenga acceso a una tarjeta de crédito puede ejecutar un ataque DDoS o de ransomware a gran escala con la misma facilidad con la que compra un par de zapatos online.

¿Qué problemas notables prevé en 2025?

A medida que este bosque digital en constante cambio que denominamos Internet esté cada vez más interconectado, irán surgiendo más puntos de ataque. El año que viene, las organizaciones deberán volver a lo básico, es decir, volver a examinar y poner al día su estrategia de gestión de parches y respuesta a incidentes, incluso para vulnerabilidades que antes se consideraban de poca importancia. Teniendo en cuenta que los atacantes pueden buscar vulnerabilidades y propagar malware a una velocidad asombrosa, y que una discrepancia de entrada puede afectar al mundo entero, dar por supuesto que se producirá una filtración será la mejor opción en 2025.

Conclusión

Prevenir es curar, y Akamai se esfuerza por mantener informados a los clientes, a los compañeros y al público en general de las amenazas que afectan a las organizaciones en la actualidad, así como de las que acechan a la vuelta de la esquina.

Además de soluciones prácticas para las amenazas actuales, estamos muy centrados en los cambios transformadores que la IA está introduciendo tanto en las estrategias de ataque como en las defensas. Los investigadores de Akamai también estamos dirigiendo nuestra atención hacia la próxima generación de tecnologías, incluida la computación cuántica, y colaborando con nuestros clientes para ayudarles a prepararse para el futuro.

Más información

Esperamos poder compartir más información con usted en 2025. Visítenos para consultar nuestra biblioteca de informes SOTI y de investigación. Si tiene alguna pregunta, póngase en contacto con nosotros.

¡Feliz 2025 y cuídese!