Analyse schädlicher CrowdStrike-Domains: Wer ist betroffen und was könnte als Nächstes kommen?

Redaktion und weitere Kommentare von Tricia Howard

Text bearbeitet von Maria Vlasak

Zusammenfassung

Nach dem CrowdStrike-Vorfall am 19. Juli 2024 haben Forscher von Akamai mehr als 180 neu erstellte schädliche Domains entdeckt, die angeblich bei der Bewältigung des Vorfalls helfen sollen. Und diese Zahl steigt weiter.

Wir haben die wichtigsten schädlichen Domains identifiziert, die mit dem CrowdStrike-Vorfall zusammenhängen, und eine Liste von Indicators of Compromise (IOCs) erstellt, die Sie für Ihre Blockliste oder zur weiteren eigenen Analyse heranziehen können.

Eine der hier beobachteten schädlichen Domains wurde unter den Top 200.000 Sites für zugehörige Schlüsselwörter eingestuft.

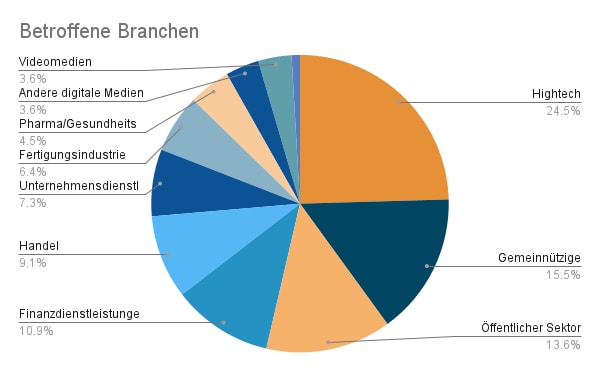

Gemeinnützige Organisationen und Bildungseinrichtungen gehörten zu den wichtigsten betroffenen Branchen und machten insgesamt mehr als 20 % des beobachteten Angriffstraffics aus.

In diesem Blogbeitrag untersuchen wir einige der derzeit aktiven Betrugsarten und untersuchen, wer angegriffen wird. Außerdem geben wir Tipps zur Risikominderung für Unternehmen und Personen, die von diesem Vorfall betroffen sind.

Einführung

Am Freitag, den 19. Juli 2024, waren nach dem jüngsten CrowdStrike Falcon-Inhaltsupdate auf zahlreichen Geräten dieser Welt nur blaue Bildschirme zu sehen. Das Update löste Fehlerprüfungen auf Windows-Hosts aus, die global für ein Meer von Blue Screens of Death (BSODs) sorgten und Milliarden von Systemausfällen an verschiedenen Standorten verursachten.

Mit 8,5 Millionen Geräten weltweit war fast jede Branche von diesem Ausfall betroffen, einschließlich wichtiger Services wie die Luftfahrt, Regierungsbehördenund das Gesundheitswesen. Und das sorgte für ganz reale Auswirkungen, einige davon sogar noch Tage nach dem Vorfall.

Wie es oft bei solchen Ereignissen der Fall ist, haben Cyberkriminelle sofort versucht, die die durch das Update verursachten Verwirrungen und Störungen auszunutzen. Das Ausmaß des Ausfalls – verbunden mit dem Ausmaß der entsprechenden Berichterstattung – führte dazu, dass eine Reihe von verwirrten Nutzern nach Antworten suchten, wo immer sie sie finden konnten.

Cyberkriminelle nutzen die Situation aus

Cyberkriminelle sahen diesen Vorfall als große Chance für Social Engineering: Sie richteten schnell betrügerische Websites ein, die auf CrowdStrike-Kunden abzielen, um Informationen zu stehlen und Malware zu verbreiten.

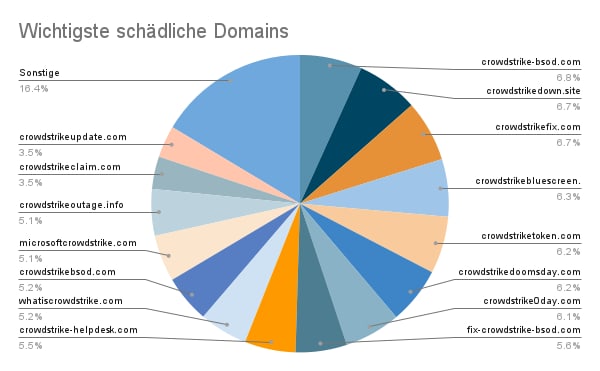

Durch die Analyse der Daten, die wir in unserem weltweiten Edge-Netzwerk erkannt haben, haben wir die häufigsten schädlichen Domains identifiziert, die für Betrugsversuche im Zusammenhang mit diesem Vorfall verwendet werden (Abbildung 1). Die Bedrohungen, die wir bereits beobachtet haben, umfassen verschiedene Bereiche, darunter Wiper, Stealerund Tools für Remotezugriff (Remote Access Tools, RATs).

Abb. 1: Wichtigste schädliche Domains, die angeblich mit CrowdStrike-Unterstützung verknüpft sind

Abb. 1: Wichtigste schädliche Domains, die angeblich mit CrowdStrike-Unterstützung verknüpft sind

Jede dieser Top-Domains hatte ungefähr den gleichen Marktanteil. Die meisten dieser Domains haben die Top Level Domain [.]com, die aufgrund ihrer Allgegenwärtigkeit eine subtile Legitimität vermittelt. Mehrere der Domains enthalten gängige Schlüsselwörter wie „bsod“ und „microsoft“ – diese Schlüsselwörter sind gängige ergänzende Suchbegriffe, die wissenshungrige Opfer zur Informationssammlung verwenden.

Jeder kann zum Opfer werden

Das breite Spektrum des Vorfalls lässt sich am besten durch den fehlenden Branchenfokus der Angriffsdaten veranschaulichen (Abbildung 2). Wir fanden es überraschend, dass einige der Branchen, die von diesem Vorfall stark betroffen waren, nicht oft Opfer von Cyberangriffen sind – insbesondere das Bildungswesen und der öffentliche Sektor.

Abb. 2: Aufschlüsselung der Angriffsdaten nach Branche

Abb. 2: Aufschlüsselung der Angriffsdaten nach Branche

Gemeinnützige Organisationen und Bildungseinrichtungen: Unglückliche Ziele

Eigentlich sind wir es gewohnt, dass Hightech und Finanzdienstleistungen die Hauptopfer von Zero-Day-Angriffen sind. Doch in diesem Fall stechen gemeinnützige Organisationen, das Bildungswesen und der öffentliche Sektor heraus, die mehr als 29 % des Angriffstraffics ausmachen. Der Bildungssektor ist außerdem stark von Wiederherstellungsmaßnahmen betroffen: Die Anzahl der verwalteten Geräte für Studenten auf einem einzigen Campus kann in die Tausenden gehen, je nach Größe der Einrichtung.

Außerdem sind in diesem Sektor Menschen tätig, die alle über unterschiedliche technische Kenntnissen verfügen – darunter auch Menschen, die überhaupt nicht technisch versiert sind. Trotz steigender IT-Budgets hat das oft kleine Sicherheitsteam einer Bildungseinrichtung die Sisyphosaufgabe, diese Umgebungen zu schützen. Angreifer mit Erfahrung im Social Engineering sind sich dieses Defizits bewusst und können es ausnutzen, was ebenfalls zu dem hohen Traffic beitragen könnte.

Identifizierung der Phishing-Infrastruktur nach Kampagnen

Diese Phishing-Kampagnen sind häufig Teil einer resilienten Infrastruktur, wenn sie von professionellen Cyberkriminellen koordiniert werden, die über die nötigen Fähigkeiten verfügen, um Unternehmensumgebungen anzugreifen. Diese anspruchsvolleren Kampagnen können Failover- und Verschleierungsmechanismen umfassen und ihr Erscheinungsbild schnell ändern: Eine der beobachteten Domains in dieser Kampagne ist mit einer bekannten schädlichen Quelle verbunden, die damals die Pandemie ausnutzte.

Darüber hinaus verfügen viele dieser Sites über integrierte vertrauensbildende Aktivitäten, die Nutzer mit Sicherheitsfunktionen wie SSL-Validierung oder IT-Support in Verbindung bringen. Zum Zeitpunkt der Veröffentlichung dieses Blogbeitrags wurden mehr als 180 verschiedene Domains identifiziert, die alle zwischen dem 19. und 21. Juli registriert wurden. Diese Zahl wird sich wahrscheinlich erhöhen, während der Wiederherstellungsprozess fortgesetzt wird.

Am stärksten betroffene Domains

Die Auswirkungen dieser Sites sind bemerkenswert, was sich daran zeigt, wie viel Traffic in ihre Richtung geht. Diese Websites erreichen Millionen von Aufrufen, einige rangieren sogar weltweit in den Top 200.000 Domains für verwandte Schlüsselwörter im entsprechenden Zeitraum(laut AkaRank).

Wir haben einige der Domains mit dem höchsten Traffic analysiert, um zu sehen, wie sie arbeiten. Und wir haben einige der Seiten nach der Art und Weise gruppiert, wie sie Legitimität vortäuschen: gefälschte IT-Services, gefälschte Lösungen und gefälschte Rechtsunterstützung. Hinweis: Zu den fortgeschritteneren Beispielen dieser schädlichen Websites gehören auch andere Betrugsversuche, darunter „telefonischer Support“ oder die Weiterleitung zur eigentlichen CrowdStrike-Website, wodurch die Glaubwürdigkeit gegenüber nichts ahnenden Nutzern erhöht wird.

Gefälschte IT-Services

Nach dem Ausfall von CrowdStrike haben wir festgestellt, dass mehrere Domains erstellt worden waren, die Typosquatting nutzen und in ihren Domainnamen das Wort „crowdstrike“ enthalten. Diese Domains behaupteten, Opfern technische Unterstützung zu diesem Problem zu leisten (Abbildung 3).

Abb. 3: Beispiel für Betrug mit gefälschten Services

Abb. 3: Beispiel für Betrug mit gefälschten Services

Diese Art von betrügerischer Website behauptet, es handle sich um professionelle IT-Experten, die bei der schnellen Wiederherstellung helfen können – und sie vermitteln eine gewisse Dringlichkeit. Das Gefühl eines Notfalls kann die Besucher dazu verleiten, persönliche Informationen bereitzustellen, was ein häufiges Merkmal von Phishing ist. Ziel ist es, vertrauliche Informationen durch direkte Nutzereingaben zu stehlen.

Gefälschte Lösungen

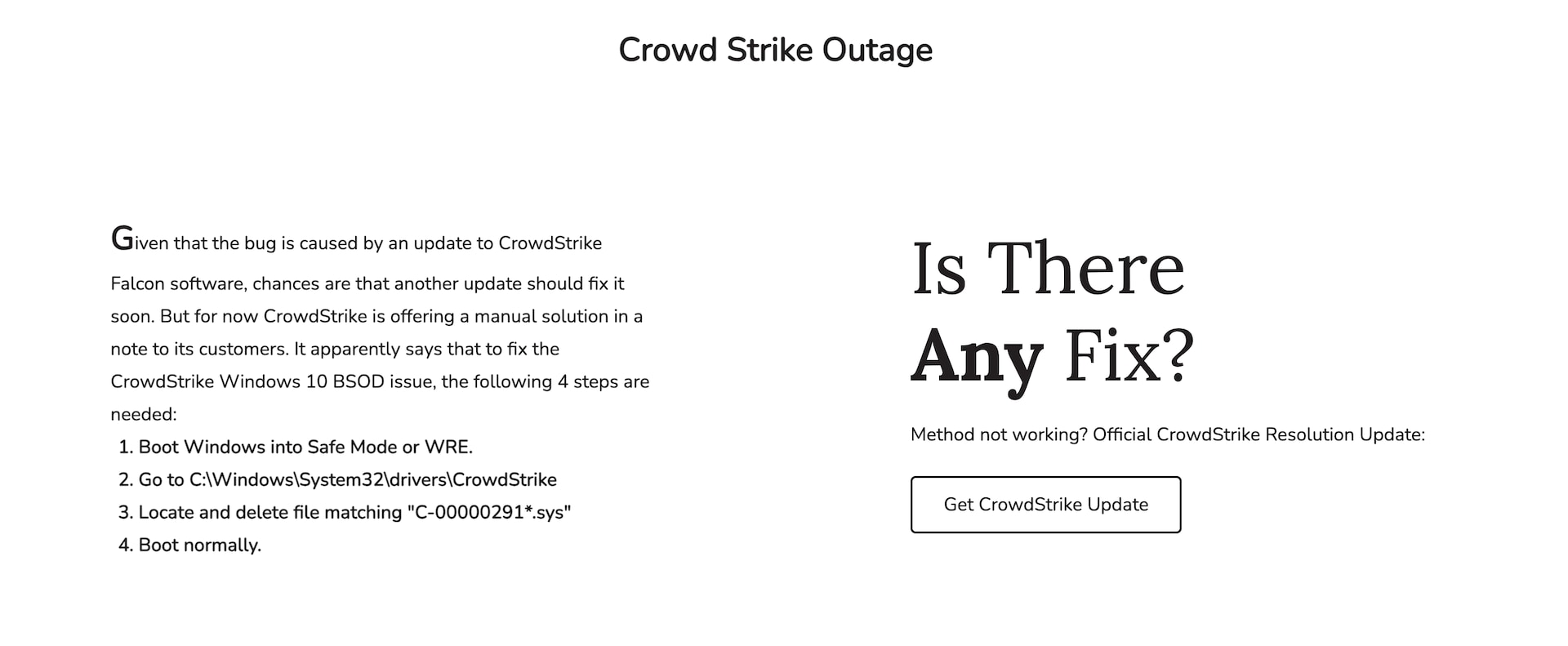

Für Opfer, die nach einer schnellen Lösung ohne menschliche Hilfe suchen, wurden gefälschte Lösungskampagnen erstellt (Abbildung 4). Diese Kampagnen konzentrieren sich auf „schnelle Fehlerbehebungen“ durch gefälschte Reparaturskripte oder ausführbare Dateien, die einfach per Mausklick heruntergeladen werden können.

Abb. 4: Screenshot einer gefälschten Lösungskampagne

Abb. 4: Screenshot einer gefälschten Lösungskampagne

Wenn Sie die Anweisungen nur überfliegen, scheint die Lösung legitim. Die Dateien tragen den Namen „CrowdStrike“, sie erwähnen das aktuelle Problem und enthalten eine angemessene Anzahl von Schritten. Ein ahnungsloses Opfer, das einfach nur schnell wieder an die Arbeit gehen möchte, könnte so leicht selbst Malware in seine Umgebung einführen.

Gefälschte Rechtsunterstützung

Nicht alle schädlichen Kampagnen konzentrierten sich auf die technischen Aspekte: Einige legten ihren Fokus auf den Rechtsbereich. Mit diesen Kampagnen wurde versucht, unter dem Deckmantel der Rechtshilfe im Zusammenhang mit dem CrowdStrike-Ausfall personenbezogene Daten von Nutzern zu sammeln. Die Landingpage im Beispiel in Abbildung 5 enthält die Logos einer Anwaltskanzlei sowie von CrowdStrike, um das Gefühl von Legitimität zu erhöhen.

Abb. 5: Schädliche Phishing-Website mit angeblichen Rechtsdiensten

Abb. 5: Schädliche Phishing-Website mit angeblichen Rechtsdiensten

Dieser spezielle IOC (crowdstrikeclaim[.]com) stach heraus, weil er wahrscheinlich Teil einer weit verbreiteten Phishing-Infrastruktur ist. Das Akamai Security Intelligence Response Team war Teil dieser Analyse und identifizierte diese Domain als eingebettete Facebook-ID, die bekanntermaßen schädlich ist – sie war früher mit covid19-business-help.qualified-case[.]com verbunden. Diese Website verfügt wiederum über eine weitere eingebettete Facebook-ID, die Links zu etwa 40 anderen Websites enthält.

Abhilfemaßnahmen

Wenn Sie von dem Ausfall betroffen sind und nach Informationen suchen, empfehlen wir Ihnen, sich an glaubwürdige Quellen wie CrowdStrike oder Microsoft zu wenden. Auch wenn andere Anbieter neuere Informationen zu haben scheinen, sind diese möglicherweise nicht korrekt – oder schlimmer noch: Die Website könnte einen bösartigen Zweck haben.

Für Privatpersonen

Wenn Sie sich auf einer Seite befinden, die behauptet, Hilfe bei dem CrowdStrike-Ausfall anzubieten, gibt es einige Möglichkeiten, ihre Legitimität zu überprüfen.

Prüfen Sie das Zertifikat und den Aussteller der Domain, wenn Sie über HTTPS zugreifen.

Seien Sie sich bewusst, dass die Domain wahrscheinlich nicht legitim ist, wenn sie vertrauliche Informationen anfordert, beispielsweise Kreditkartendaten, Sozialversicherungsnummern oder Bankinformationen.

Befolgen Sie nur Wiederherstellungsschritte, die direkt von CrowdStrike stammen.

Öffnen Sie keine E-Mail-Anhänge, die behaupten, das Problem zu beheben, auch wenn sie von Domains stammen, die CrowdStrike ähneln.

Für Unternehmen

Sicherheitsexperten, die sich mit den Auswirkungen dieses Vorfalls befassen, haben einige Möglichkeiten, um weitere Risiken zu mindern.

Führen Sie eine Lückenanalyse für laterale Netzwerkbewegungen oder eine Angriffsemulation durch. Cyberkriminelle mit finanziellen Zielen werden weitere Möglichkeiten finden, Ransomware in eine Umgebung einzuschleusen. Obwohl dieser Vorfall keine CVE war, die ausgenutzt werden kann, gibt es potenzielle technische Auswirkungen durch Cyberkriminelle, die nun eine wichtige Komponente Ihres Sicherheitsstacks kennen. Wir empfehlen eine Lückenanalyse oder sogar die Emulation eines Angriffs, um sich einen aktuellen Überblick über Ihre Bedrohungslandschaft zu verschaffen.

Blockieren Sie bekannte und verwandte IOCs. Es gibt eine Reihe glaubwürdiger Informationsquellen für bekannte IOCs, die mit dieser Kampagne in Verbindung stehen, darunter diese Liste, die wir für Sie erstellt haben. Wenn diese Liste mit Ihrer eigenen Risikomanagement-Analyse übereinstimmt, blockieren Sie die Domains vollständig oder leiten Sie sie an ein DNS-Sinkhole um, um die Kommunikation mit schädlichen Domains zu unterbrechen.

Fazit

Es ist wahrscheinlich, dass wir, selbst nachdem alle Geräte wiederhergestellt wurden, weitere Phishing-Versuche in Verbindung mit diesem Problem erleben werden. Angreifer müssen nur durch Social Media scrollen, um ein Gefühl dafür zu bekommen, welche Marken die stärksten Emotionen erzeugen und bei welchen es sich lohnt, sie für böswillige Zwecke nachzuahmen.

Das ist Aufgabe eines Angreifers – und es ist wichtig, das im Hinterkopf zu behalten. Schädliche Kampagnen funktionieren genauso wie Werbekampagnen von legitimen Unternehmen: Die Opfer sind „Kunden“ und die verschiedenen Taktiken, die in diesem Beitrag vorgestellt wurden, zeigen, wie gut Angreifer ihre Kunden kennen. Sie wissen, wie sie ihr Portfolio effektiv diversifizieren können, um sicherzustellen, dass sie am Ende an ihr Geld kommen.

Zukünftige Auswirkungen

Bemerkenswert ist auch, dass Angreifer aufgrund des öffentlichen Charakters dieses Vorfalls nun ein besseres Verständnis der technischen Stacks bestimmter Ziele haben. Das könnte relevant werden, wenn künftig eine CVE innerhalb des Falcon-Produkts entdeckt wird. Angreifer werden immer raffinierter und jedes zusätzliche Teil des technischen Stack-Puzzles macht es einfacher, dieses Puzzle zu lösen.

Sie möchten mehr erfahren?

Die Akamai Security Intelligence Group (SIG) wird Bedrohungen wie diese weiterhin überwachen und darüber berichten, um unseren Kunden und der breiten Sicherheitscommunity Informationen zur Verfügung zu stellen. Eine vollständige Liste der Arbeit der SIG finden Sie auf unserer Forschungsseite – oder folgen Sie uns auf X (ehemals Twitter), um die neuesten Updates zu erhalten.