Análise de domínios mal-intencionados da CrowdStrike: quem é afetado e o que pode vir em seguida

Comentários editoriais e adicionais por Tricia Howard

Cópia editada por Maria Vlasak

Resumo executivo

Após o incidente da CrowdStrike em 19 de julho de 2024, os pesquisadores da Akamai descobriram mais de 180 domínios mal-intencionados recém-criados que supostamente auxiliaram na concretização do incidente, e esse número continua crescendo.

Identificamos os domínios mal-intencionados de maior tráfego associados ao incidente da CrowdStrike e desenvolvemos uma lista de indicadores de comprometimento (IOCs) para a lista de bloqueios ou para uma análise mais detalhada feita por você.

Um dos domínios mal-intencionados observados aqui foi classificado nos 200.000 principais sites por palavras-chave associadas.

As áreas sem fins lucrativos e de educação estavam entre os principais setores afetados, que consistiam coletivamente em mais de 20% do tráfego de ataque observado.

Nesta publicação do blog, analisamos alguns dos tipos de golpes atualmente ativos e quem são os alvos, além de fornecermos dicas de mitigação para organizações e indivíduos afetados pelo incidente.

Introdução

Na sexta-feira, dia 19 de julho de 2024, o mundo reagiu ao surgimento de telas azuis na maioria dos dispositivos após uma recente atualização de conteúdo do CrowdStrike Falcon. A atualização acionou verificações de bugs em hosts do Windows que induziram a um oceano global de telas azuis da morte, causando bilhões de apagões de sistema em vários locais.

Com 8,5 milhões de dispositivos afetados globalmente, praticamente todos os setores foram atingidos por esse apagão, incluindo serviços essenciais, como aviação, governoe saúde, o que causou impactos reais, e alguns continuam mesmo dias após o incidente.

Como acontece com frequência com eventos notáveis, os agentes de ameaça tentaram imediatamente explorar a situação se aproveitando da confusão e da interrupção generalizada causadas pela atualização. A extensão do apagão, vinculada à extensão da cobertura de notícias sobre ela, levou a uma série de usuários desconcertados que procuravam respostas onde pudessem encontrá-las.

Os agentes de ameaça se aproveitam

Os agentes de ameaça viram esse incidente como uma oportunidade ideal de engenharia social, configurando rapidamente sites falsos que visavam os clientes afetados da CrowdStrike para roubar informações e espalhar malware.

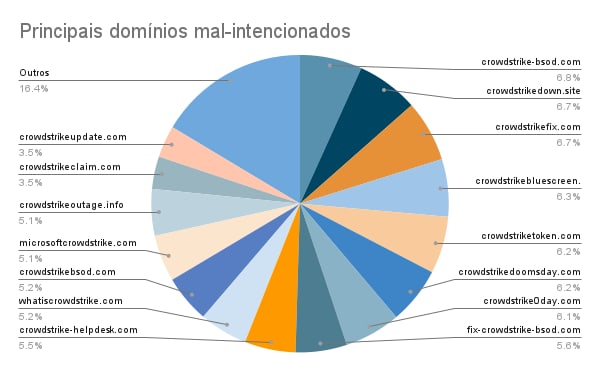

Ao analisar os dados que vimos em nossa rede de edge mundial, identificamos os principais domínios mal-intencionados que estão sendo usados para golpes relacionados a esse incidente (Figura 1). As ameaças que já vimos deixam lições, como wipers, stealerse ferramentas de acesso remoto (RATs).

Fig. 1: Os principais domínios mal-intencionados supostamente associados à assistência da CrowdStrike

Fig. 1: Os principais domínios mal-intencionados supostamente associados à assistência da CrowdStrike

Cada um desses domínios tinha uma participação de mercado aproximadamente igual. A maioria desses domínios tem o domínio de nível superior [.]com, que mantém um ar sutil de legitimidade por causa de sua onipresença. Palavras-chave comuns, como “tela azul da morte” e “microsoft”, estão presentes em vários domínios. Essas palavras-chave são termos de pesquisa secundários comuns que uma vítima com fome de conhecimento teria procurado para coleta de informações.

Todo mundo é uma vítima em potencial

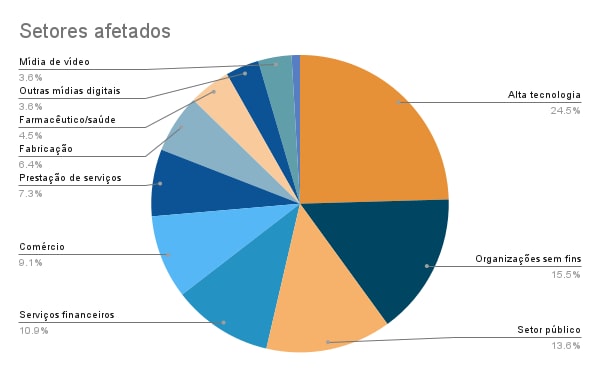

O amplo espectro do incidente é mais bem representado pela falta de foco do setor nos dados do ataque (Figura 2). Foi muito surpreendente descobrir que alguns dos setores que foram fortemente afetados por esse incidente não sejam, muitas vezes, alvos de ataques cibernéticos, principalmente as áreas de educação e do setor público.

Fig. 2: Detalhamento de dados de ataque por setor

Fig. 2: Detalhamento de dados de ataque por setor

Organizações sem fins lucrativos e de educação: infelizmente são os alvos

Embora tenhamos o costume de ver a alta tecnologia e os serviços financeiros sofrerem as consequências dos ataques de dia zero, os setores sem fins lucrativos e educacional, bem como o setor público, que representam mais de 29%, destacam-se aqui. Esse setor também é muito afetado em termos de remediação: o número de dispositivos gerenciados para alunos de um único campus pode chegar a milhares, dependendo do tamanho da instituição.

O setor de educação também conta com pessoas com uma ampla variedade de níveis de habilidade técnica, incluindo as que não têm nenhum conhecimento tecnológico. Apesar do aumento dos orçamentos de TI, a equipe de segurança, geralmente pequena, de uma instituição de ensino tem a tarefa aparentemente interminável de tentar proteger esses ambientes. Um invasor com experiência em engenharia social poderia estar ciente dessa deficiência e tirar vantagem, o que também poderia contribuir para a alta quantidade de tráfego.

Identificar a infraestrutura de phishing por campanhas

É comum que essas campanhas de phishing façam parte de uma infraestrutura resiliente se forem orquestradas por agentes de ameaça profissionais com as habilidades para rivalizar com um ambiente empresarial. Essas campanhas mais sofisticadas podem ter mecanismos de failover e ofuscação e mudar rapidamente a aparência: um dos domínios observados nessa campanha está vinculado a uma fonte mal-intencionada conhecida que se aproveitou das dificuldades da pandemia.

Além disso, muitos desses sites têm atividades de construção de confiança integradas que os usuários estão acostumados a associar a segurança, como validação de SSL ou suporte de TI. Até a data de publicação deste artigo no blog, foram identificados mais de 180 domínios diferentes, todos registrados entre 19 e 21 de julho. Esse número provavelmente aumentará à medida que o processo de remediação continuar.

Principais domínios afetados

O impacto desses sites é notável, o que é evidenciado pela quantidade de tráfego apontado para eles. Esses sites têm milhões de visualizações, alguns estão até classificados nos 200.000 principais domínios para palavras-chave associadas globalmente para o período, de acordo com a AkaRank.

Analisamos alguns dos domínios com mais tráfego para identificar seu modus operandi e agrupamos alguns dos sites com base nas formas como eles fingem legitimidade: serviços de TI falsos, soluções falsas e assistência jurídica falsa. Observação: Alguns exemplos mais avançados desses sites mal-intencionados também incluem outros golpes, como “suporte telefônico” ou redirecionamento para o site real da CrowdStrike, gerando mais credibilidade para o usuário desavisado.

Serviços de TI falsos

Após o apagão da CrowdStrike, notamos que vários domínios criados eram sequestros de URL da CrowdStrike, que continham a palavra “crowdstrike” em seus nomes de domínio. Esses domínios alegavam dar suporte técnico para o problema das vítimas que os contatavam (Figura 3).

Fig. 3: Exemplo de golpe de serviços falsos

Fig. 3: Exemplo de golpe de serviços falsos

Esse tipo de site falso finge ter profissionais de TI humanos disponíveis para ajudar em uma rápida recuperação, e eles têm um tom de urgência no mesmo nível. O senso de emergência pode induzir os visitantes a fornecer informações pessoais, que é uma característica comum de uma configuração de phishing. O objetivo é roubar informações confidenciais diretamente do usuário.

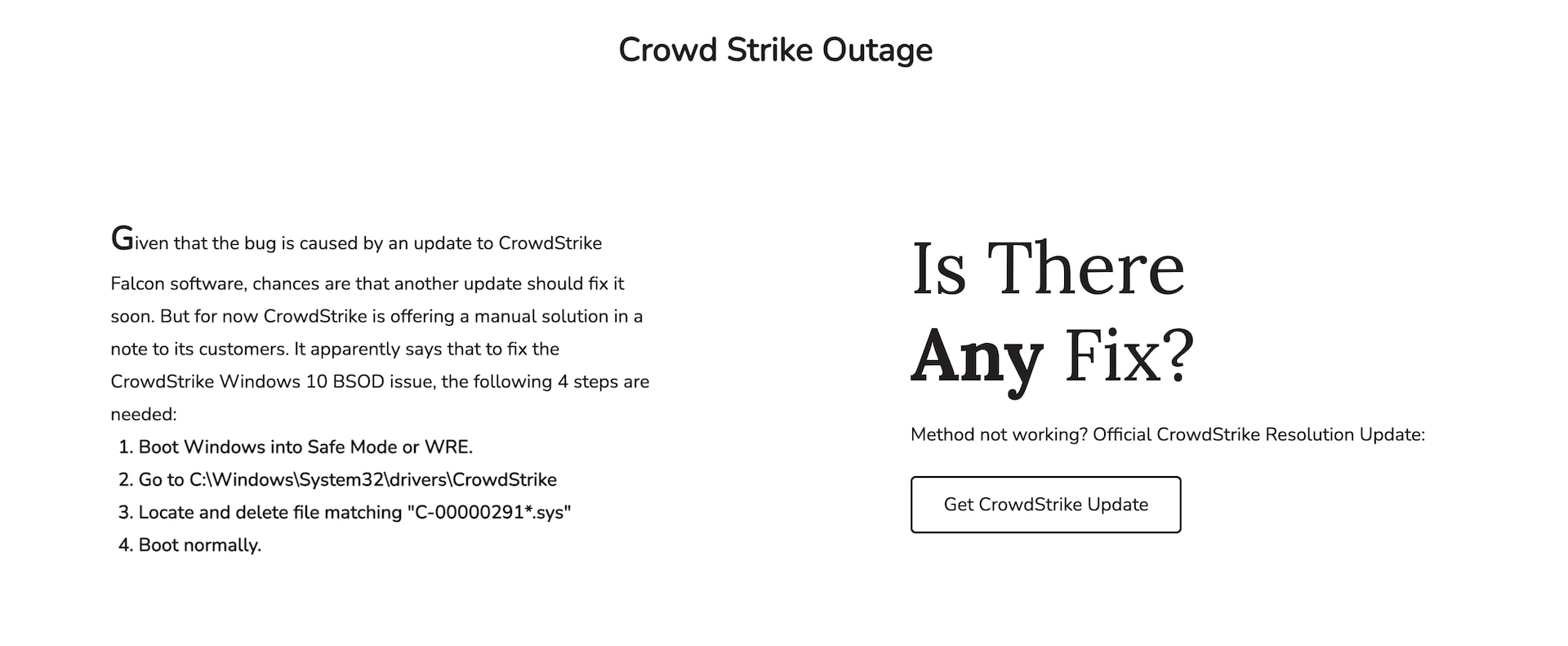

Soluções falsas

Para as vítimas que procuram uma solução rápida sem assistência humana, temos as campanhas falsas de soluções (Figura 4). Essas campanhas se concentram em correções rápidas fornecidas por scripts falsos de reparo ou arquivos executáveis que podem ser baixados com o clique de um botão.

Fig. 4: Captura de tela de uma campanha de soluções falsa

Fig. 4: Captura de tela de uma campanha de soluções falsa

Uma leitura rápida das instruções faz com que pareça ser uma correção legítima. Os arquivos são denominados “CrowdStrike”, mencionam o problema atual e disponibilizam um número razoável de etapas. Uma vítima desavisada que está querendo voltar ao trabalho pode introduzir ela mesma malware em seu ambiente.

Assistência jurídica falsa

Nem todas as campanhas mal-intencionadas concentraram-se nos aspectos técnicos, algumas entraram em uma rota litigiosa. Essas campanhas tentaram coletar informações pessoais de usuários sob a orientação de oferecer assistência jurídica relacionada ao apagão da CrowdStrike. A página de destino no exemplo da Figura 5 contém os logotipos de um escritório de advocacia e da CrowdStrike para aumentar a confiabilidade.

Fig. 5: Site jurídico de phishing mal-intencionado

Fig. 5: Site jurídico de phishing mal-intencionado

Esse IOC (crowdstrikeclaim[.]com) em particular se destacou porque provavelmente faz parte de uma infraestrutura de phishing difundida. A equipe de resposta de inteligência de segurança da Akamai fez parte dessa análise e identificou esse domínio por ele ter um ID incorporado do Facebook conhecido por ser mal-intencionado, que costumava ser vinculado a covid19-business-help.qualified-case[.]com. Esse site, por sua vez, tem outro ID incorporado do Facebook vinculado a aproximadamente 40 outros websites.

Mitigações

Se você foi afetado pelo apagão e está procurando informações, recomendamos que você consulte fontes confiáveis, como a CrowdStrike ou a Microsoft. Embora outros locais possam parecer ter informações mais atualizadas, eles podem não ser corretos ou, pior ainda, podem ter um propósito maligno.

Para pessoas físicas

Se você estiver em uma página que alega oferecer assistência para o apagão da CrowdStrike, há algumas maneiras de verificar a legitimidade.

Verifique o certificado e o emissor do domínio ao acessar por HTTPS

Saiba que o domínio provavelmente é ilegítimo se solicitar informações confidenciais, como números de cartão de crédito, números de previdência social ou informações bancárias

Siga apenas informações de recuperação diretamente da CrowdStrike

Não abra anexos de e-mail que alegam ser capazes de corrigir o problema, mesmo se chegarem de domínios que pareçam ser da CrowdStrike

Para pessoas jurídicas

Os profissionais de segurança que estão lidando com os efeitos desse incidente também têm algumas maneiras de ajudar a corrigir e limitar uma maior exposição.

Realize uma análise de lacuna de movimento lateral ou emulação de adversário. Os agentes de ameaça com aspirações financeiras encontrarão mais oportunidades de inserir ransomware em um ambiente. Embora esta não seja uma CVE a ser explorada, há possíveis impactos técnicos de um agente de ameaças que conhece uma parte essencial da sua pilha de segurança. Recomendamos uma análise de lacuna ou até mesmo uma emulação de adversário para que você tenha uma visão atual do seu cenário de ameaças.

Bloqueie IOCs conhecidos e relacionados. Existem várias fontes confiáveis de informações de IOCs conhecidos associados a essa campanha, inclusive esta lista que criamos. Se essa lista for consistente com sua própria análise de gerenciamento de riscos, bloqueie os domínios imediatamente ou até mesmo use sumidouros DNS para interromper as comunicações com domínios mal-intencionados.

Conclusão

É provável que veremos mais tentativas de phishing associadas a esse problema após a correção de cada dispositivo. Uma simples rolagem pelas redes sociais pode dar a um invasor uma noção de quais marcas geram as emoções mais intensas e que são perfeitas para serem personificadas em favor de ganhos malévolos.

Esse é o trabalho de um invasor. É importante lembrar-se disso. As operações de campanha mal-intencionadas funcionam da mesma forma que em empresas legítimas: as vítimas são seus “clientes”, e as táticas variadas apresentadas neste post mostram como eles estão “conectados” a seus clientes. Eles sabem como diversificar o portfólio de forma eficaz para garantir que acabem com o dinheiro de um banco.

Efeitos futuros

Também é notável que, devido à natureza pública desse incidente, os invasores agora entendem melhor as pilhas de tecnologia de determinados alvos. Isso pode se tornar relevante caso uma CVE futura seja descoberta no produto Falcon. Os invasores estão ficando cada vez mais sofisticados, e cada peça adicional do quebra-cabeça da pilha de tecnologia que eles têm torna esse quebra-cabeça mais fácil de resolver.

Deseja saber mais?

O Akamai Security Intelligence Group (SIG) continuará monitorando e relatando ameaças como essas para fornecer informações aos nossos clientes e à comunidade de segurança em geral. Para obter uma lista completa do trabalho que está acontecendo no SIG, você pode conferir nossa página de pesquisa dedicada ou seguir-nos no X, antigo Twitter, para obter as últimas atualizações.