悪性 CrowdStrike ドメインの分析:影響を受けるのは誰か、今後何が起こり得るのか

編集・協力:Tricia Howard

コピー編集:Maria Vlasak

エグゼクティブサマリー

Akamai の研究者は、2024 年 7 月 19 日に発生した CrowdStrike のインシデントの後、同インシデントへの対応を支援すると称して新たに作成された悪性ドメインが 180 以上あることを明らかにしました。そして、その数は増え続けています。

Akamai は、CrowdStrike のインシデントに関連する極めてトラフィックの多い悪性ドメインを特定して、 セキュリティ侵害インジケーター(IoC) のリストを作成し、ブロックリストを検討したり、独自に分析したりできるようにしました。

この記事で取り上げる悪性ドメインの 1 つは、関連キーワードの上位 200,000 サイトにランクインしていました。

最も影響を受けた業種は非営利団体および教育機関であり、合計すると、観測された攻撃トラフィックの 20% 以上を占めています。

このブログ記事では、現在行われている詐欺の種類をいくつか取り上げ、その標的について調査します。また、このインシデントの影響を受ける組織と個人の両方に緩和のためのヒントを提供します。

はじめに

2024 年 7 月 19 日(金)、直近の CrowdStrike Falcon のコンテンツ更新後に大多数のデバイスでブルースクリーンが表示されたことが世界的に話題になりました。このアップデートがトリガーとなって、Windows ホストでバグチェックが行われ、ブルースクリーン(Blue Screen of Death、BSOD)が世界中で発生し、さまざまな場所で何十億件ものシステム障害が発生しました。

全世界で 850 万台のデバイス がこのシステム障害の影響を受け、 航空、 行政、、 ヘルスケアなどの重要なサービスを含むほぼすべての業界が被害を受けました。これにより、実世界での影響も発生、中にはインシデントから数日たっても影響が続いたものもありました。

ニュースになるようなイベントが発生するとよくあることですが、攻撃者はこのアップデートによって発生した広範な混乱に乗じて、すぐにその状況を悪用しようとしました。このシステム障害の規模は、それに関する報道の規模に表れており、落ち着きを失った多数のユーザーがどこかに解決策がないかと探し回ることになりました。

攻撃者には絶好の機会

攻撃者は、このインシデントをソーシャルエンジニアリングの最大の好機ととらえ、 CrowdStrike の顧客をターゲットにした詐欺サイト を迅速に立ち上げ、情報の窃取やマルウェアの拡散を行おうとしました。

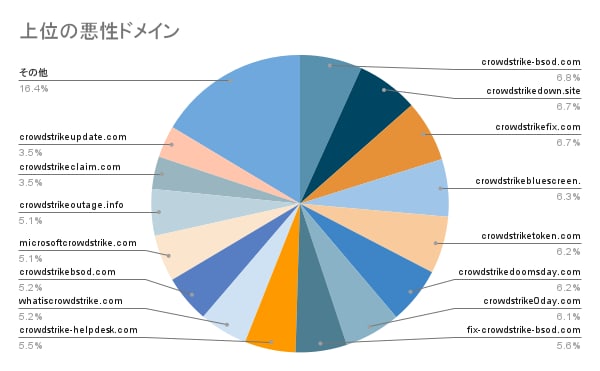

Akamai の世界中のエッジネットワークで観測されたデータを分析することにより、このインシデントを取り巻く詐欺に使用されている上位の悪性ドメインを特定しました (図 1)。すでに観測されている脅威には、 ワイパー、 スティーラー、 リモート・アクセス・ツール (RAT)など、さまざまな領域に及んでいます。

図 1:CrowdStrike アシスタンスに関連しているとされる上位の悪性ドメイン

図 1:CrowdStrike アシスタンスに関連しているとされる上位の悪性ドメイン

これらの上位ドメインはそれぞれ、ほぼ同じ市場シェアを占めています。これらのドメインの大半は [.]com の最上位ドメインをもっており、これは普遍性をもつドメインであることから、正当であるかのような印象を抱かせます。そのようなドメインのいくつかには、「bsod」や「microsoft」などの一般的なキーワードが含まれています。これらは、知識を求めた被害者が情報収集のために利用したであろう一般的な補助的検索キーワードなのです。

誰もが被害者になる可能性がある

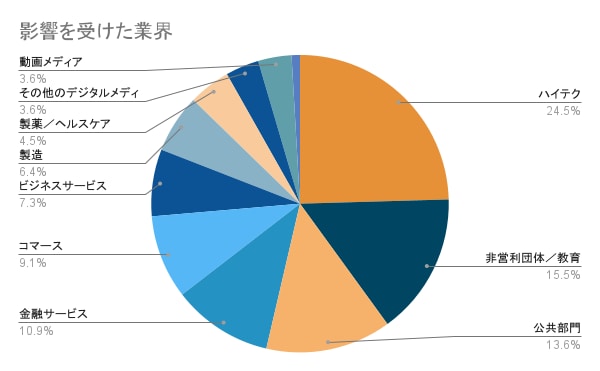

このインシデントの範囲が広いことは、攻撃データが特定の業界に集中していないことから明らかです(図 2)。このインシデントの影響を大きく受けた業界の中には、あまりサイバー攻撃の標的となることのない業界、特に教育機関や公共部門があることは意外でした。

図 2:攻撃データの業界別内訳

図 2:攻撃データの業界別内訳

非営利団体と教育機関:不運な標的

ハイテク業界や金融サービス業界がゼロデイ攻撃の矢面に立たされることは珍しくありませんが、 このインシデントでは 29% 以上を非営利および教育セクターと公共部門が占め、特に目につきます。また、修復の観点でも、この業界への影響は甚大です。1 つのキャンパスで管理されている学生用デバイスの数は 数千台に及ぶ場合があります(機関の規模によります)。

さらに、教育セクターは、テクノロジーに精通していない人も含め、さまざまな技術スキルレベルの人に依存しています。IT 予算が増加しているにもかかわらず、教育機関のセキュリティチームは小規模であることが多く、こうした環境を保護しようとすることは、至難の業のようにも思えます。ソーシャルエンジニアリングの経験のある攻撃者がこの弱点を認識して悪用することにより、大量のトラフィックが発生する可能性があります。

キャンペーンごとにフィッシングインフラを特定

このフィッシングキャンペーンは、エンタープライズ環境に匹敵するスキルを備えたプロの攻撃者によってオーケストレーションされている場合、 耐障害性に優れたインフラ に紛れていることがよくあります。このような高度なキャンペーンはフェイルオーバーと難読化のメカニズムをもち、素早く体裁を変更できます。 このキャンペーンで観測されたドメインの 1 つは、コロナ禍を利用した既知の悪性ソースに関連しています。

さらに、これらのサイトの多くには 信頼構築アクティビティ が組み込まれており、ユーザーは SSL 検証や IT サポートなどのセキュリティと結び付けることが習慣化しています。このブログ記事の公開日時点で、 180 以上の異なるドメインが特定されており、それらはすべて 7 月 19 日から 7 月 21 日の間に登録されています。修復プロセスが続いている最中にも、その数は増加する可能性があります。

影響を受けた上位ドメイン

これらのサイトの影響力の大きさは、そのサイトに向かうトラフィックの量によって証明されています。これらのサイトは何百万ものビューを集めており、 一部のサイトはこの期間に全世界で関連キーワードの上位 200,000 ドメインにランクインしていたと AkaRankが明らかにしています。

Akamai は最もトラフィックの多かったドメインのいくつかを分析して、手口を確認しました。そして、サイトがどのように正当性を装っているかに基づいて、偽の IT サービス、偽のソリューション、偽の法的サポートに分類しました。注:より高度な悪性サイトは、他の手口(「電話サポート」や実際の CrowdStrike サイトへのリダイレクトなど)によって、疑いをもたないユーザーとの信頼関係をさらに高めようとする場合もあります。

偽の IT サービス

CrowdStrike のアップデートが引き起こした広範なシステム障害発生後、Akamai は、ドメイン名に「crowdstrike」という単語を含み、CrowdStrike のタイポスクワッティングであるドメインがいくつか作成されたことに気付きました。これらのドメインは、被害者からの問い合わせに対して、この問題のテクニカルサポートを提供すると称していました(図 3)。

図 3:偽のサービス詐欺の例

図 3:偽のサービス詐欺の例

このタイプの詐欺サイトは、迅速な復旧を支援できる IT 専門家を装い、 一様に緊急性が感じられる表現を使用します。緊急感を出すことによって、訪問者に個人情報の提供を促します。これは、フィッシングのセットアップによくある特徴です。ここでの目的は、ユーザーの入力から機微な情報を直接窃取することです。

偽のソリューション

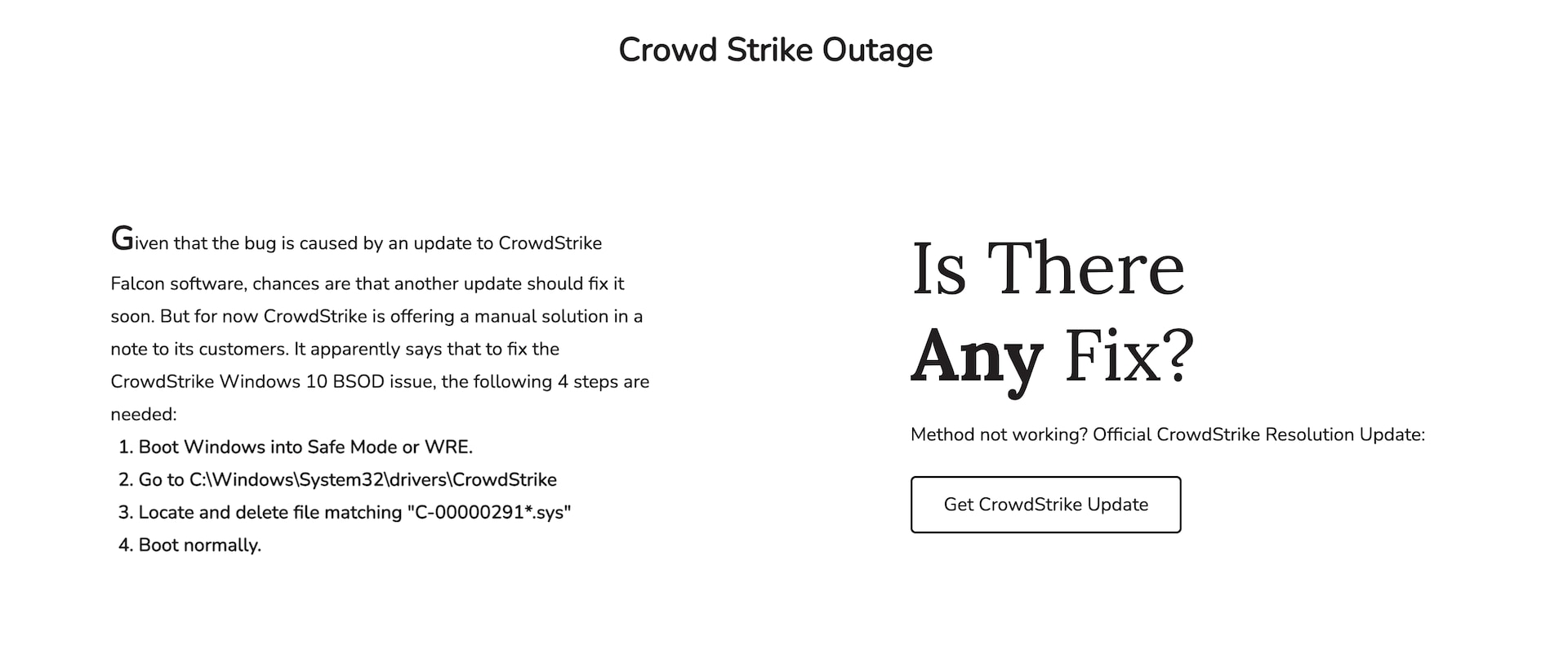

人の手を借りずにすぐに修正したいと考えている被害者を標的とした、偽のソリューションキャンペーンがあります(図 4)。 このキャンペーンは、ボタンをクリックするだけでダウンロードできる偽の修復スクリプトや実行可能ファイルによる迅速な修正に着目したものです。

図 4:偽のソリューションキャンペーンのスクリーンショット

図 4:偽のソリューションキャンペーンのスクリーンショット

指示にざっと目を通すと、正当な修正のように見えます。ファイル名は「CrowdStrike」で、現在発生している問題に言及し、適当な数の手順を示しています。何も知らない被害者は、仕事を再開するために、自分の環境に自分の手でいとも簡単にマルウェアを侵入させてしまう可能性があります。

偽の法的サポート

悪性キャンペーンがすべて技術的な側面にフォーカスしていたわけではなく、訴訟の観点からアプローチしたキャンペーンもあります。 このようなキャンペーンは、CrowdStrike のアップデートが引き起こした広範なシステム障害に関連する法的支援を提供するという名目で、ユーザーから個人情報を収集しようとしました。図 5 の例のランディングページは、法律事務所のロゴと CrowdStrike のロゴを掲載して信頼性を高めています。

図 5:悪性の法律フィッシングサイト

図 5:悪性の法律フィッシングサイト

この IOC(crowdstrikeclaim[.]com)は、大規模なフィッシングインフラの一部である可能性が高いという点で際立っていました。Akamai Security Intelligence Response Team はこの分析の一環として、このドメインに悪性であることが判明している Facebook ID(covid19-business-help.qualified-case[.]com へのリンクに使用されていた ID)が埋め込まれていることを特定しました。このサイトにはさらに、約 40 の他の Web サイトにリンクする別の Facebook ID も埋め込まれています。

緩和策

システム障害の影響を受け、情報を求めている場合は、CrowdStrike や Microsoft などの信頼できるソースを参照することが推奨されます。他のソースにはより新しい情報があるように見えるかもしれませんが、正確ではない場合もあれば、悪性の目的のあるサイトである場合もあります。

個人の場合

CrowdStrike のアップデートが引き起こした広範なシステム障害についての支援を提供すると称するページにたどり着いた場合、正当性を確認する方法がいくつかあります。

HTTPS でアクセスする場合は、ドメインの証明書と発行者を確認します。

ドメインが機微な情報を要求する場合、そのドメインが違法である可能性が高いことを知っておきましょう。機微な情報とは、クレジットカード番号、社会保障番号、銀行情報などです。

問題を解決できると称するメールの添付ファイルは開いてはいけません。たとえ CrowdStrike に似たドメインから届いたとしてもです。

組織の場合

このインシデントの影響に対処しているセキュリティ専門家にも、修復を支援し、さらなる暴露を抑えるために役立つ方法がいくつかあります。

ラテラルムーブメント(横方向の移動)のギャップ分析またはアドバーサリーエミュレーションを実行します。金銭目的の攻撃者は、ランサムウェアを環境にドロップする機会をより多く見出します。これは CVE の悪用ではありませんが、セキュリティスタックの重要な部分を把握している攻撃者が技術的な影響を及ぼす可能性があります。ギャップ分析または アドバーサリーエミュレーション によって、脅威の現状を把握することが推奨されます。

既知の IOC および関連する IOC をブロックします。このキャンペーンに関連する既知の IOC に関する信頼性の高い情報ソースは多数あり、 Akamai が作成したこちらのリストもそうです。このリストが自社のリスク管理分析と一致する場合は、ドメインを完全にブロックするか、DNS シンクホールを設定し、悪性ドメインとの通信を阻止します。

結論

すべてのデバイスの対策が完了しても、この問題に関連するフィッシング攻撃は増加すると思われます。ソーシャルメディアをスクロールするだけでも、攻撃者はどのブランドが最も感情の高まりを生み出していて、どのブランドがなりすましによって悪性の利益を得るのに適しているかを把握できます。

これが攻撃者のやり方であるということを覚えておくことが重要です。悪性キャンペーン活動は、私たちが正当な企業で行っている活動と同じように機能します。被害者は攻撃者の「顧客」であり、この記事で紹介したさまざまな手口は、彼らがいかに顧客に「通じている」かを示しています。彼らは、最終的に自分の銀行口座にお金が入ってくるように、ポートフォリオを分散させる効果的な方法を知っているのです。

今後の影響

このインシデントの詳細が公開されたことで、攻撃者は特定のターゲットの技術スタックをより深く理解できるようになったことも注目すべき点です。これは、将来 Falcon 製品に CVE が発見された場合に関係してくる可能性があります。攻撃者は高度化する一方であり、テクノロジースタックのパズルのピースを 1 つ手に入れるたびに、そのパズルは解きやすくなっています。

詳細をご希望の場合は、

Akamai Security Intelligence Group(SIG)は、このような脅威の監視と報告を継続し、お客様やセキュリティコミュニティに広く情報を提供していきます。SIG で行われている取り組みの一覧については、 調査専用ページ または、X(旧 Twitter)で最新情報を入手してください。