Análisis de dominios maliciosos que suplantan la identidad de CrowdStrike: afectados y previsiones de futuro

Comentario editorial y adicional de Tricia Howard

Copia editada por Maria Vlasak

Resumen ejecutivo

Tras el incidente de CrowdStrike que tuvo lugar el 19 de julio de 2024, los investigadores de Akamai hallaron más de 180 nuevos dominios maliciosos que simulan ofrecer servicios para sortear los problemas ocasionados; una cifra que no deja de aumentar.

Hemos identificado los dominios maliciosos con mayor tráfico asociados al incidente de CrowdStrike y hemos elaborado una lista de indicadores de compromiso (IOC) para que considere una lista de bloqueo o analice más a fondo por su cuenta.

Uno de los dominios maliciosos observados se clasificó entre los 200 000 sitios principales por palabras clave asociadas.

Las organizaciones sin ánimo de lucro y la educación se encontraban entre los principales sectores afectados; en conjunto, componían más del 20 % del tráfico de ataque observado.

En esta entrada del blog, exploramos algunos de los tipos de estafas activas en este momento y analizamos a quién van dirigidas; también proporcionamos consejos de mitigación, tanto para las organizaciones como para las personas afectadas por este incidente.

Introducción

El viernes, 19 de julio de 2024, el mundo se sorprendía con la aparición repentina de pantallas azules en la mayoría de los dispositivos electrónicos, después de que CrowdStrike Falcon recibiera una actualización de contenido. La actualización desencadenó comprobaciones de errores en los hosts de Windows que resultaron en un mar global de pantallas azules de la muerte (BSOD); esto causó miles de millones de interrupciones del sistema en varias ubicaciones.

Con 8,5 millones de dispositivos afectados globalmente, casi todos los sectores se vieron impactados por esta interrupción, incluidos servicios críticos como la aviación, Gobiernoy atención sanitaria, lo que tuvo consecuencias en el mundo real, algunas de las cuales persistieron incluso días después del incidente.

Como suele suceder con los acontecimientos noticiables, los atacantes no tardaron en tratar de aprovechar la situación sirviéndose de la confusión y las interrupciones generalizadas provocadas por la actualización. El alcance de la caída, junto con su cobertura mediática, resultó en una serie de usuarios desconcertados que buscaban respuestas dondequiera que pudiesen encontrarlas.

Jugada de los ciberdelincuentes

Para los atacantes, este incidente era una oportunidad excelente para realizar ingeniería social; crearon rápidamente sitios fraudulentos dirigidos a los clientes de CrowdStrike afectados para robar información y propagar malware.

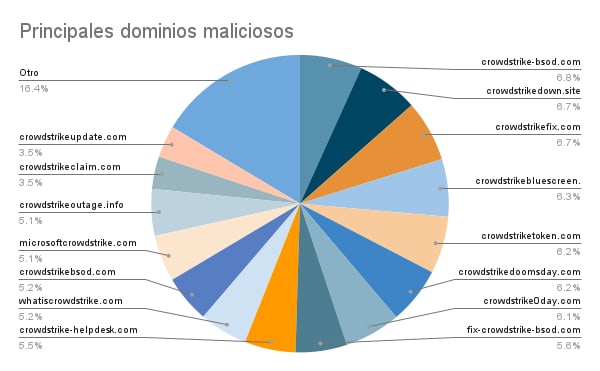

El análisis de los datos visualizados en nuestra red Edge mundial nos ha permitido identificar los principales dominios maliciosos que se han utilizado en estafas relacionadas con este incidente (Figura 1). Las amenazas contempladas son variopintas, como wipers, stealersy herramientas de acceso remoto (RAT).

Fig. 1: Principales dominios maliciosos que pretenden estar asociados a la asistencia de CrowdStrike

Fig. 1: Principales dominios maliciosos que pretenden estar asociados a la asistencia de CrowdStrike

Cada uno de estos dominios principales tenía aproximadamente la misma cuota de mercado. La mayoría de estos dominios tiene el dominio [.]com de nivel superior, que aporta cierta legitimidad dada su ubicuidad. Las palabras clave habituales, como “bsod” y “microsoft”, aparecen en varios de los dominios; estas son términos de búsqueda auxiliares comunes a los que una víctima deseosa de obtener más información habría recurrido para recopilar datos.

Todo el mundo es una presa potencial

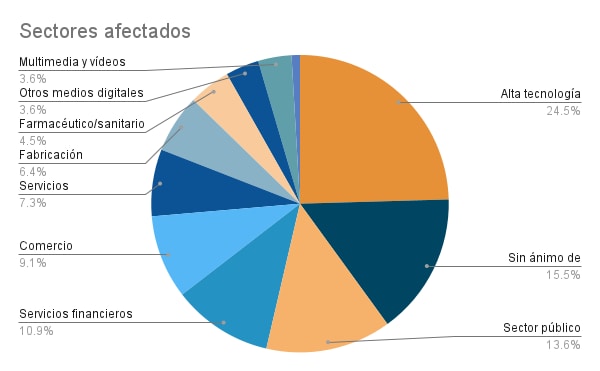

El amplio espectro del incidente queda patente cuando se observa la falta de enfoque por sector en los datos de ataque (Figura 2). Nos sorprendió que algunos de los sectores que se vieron especialmente afectados por este incidente no hayan sido blanco de ciberataques, en especial el sector educativo y el público.

Fig. 2: Desglose de datos de ataques por sector

Fig. 2: Desglose de datos de ataques por sector

Organizaciones sin ánimo de lucro y educación: víctimas desafortunadas

Aunque estamos acostumbrados a ver que la alta tecnología y los servicios financieros soportan la peor parte de los ataques de día cero, el sector educativo y de organizaciones sin ánimo de lucro, junto con el sector público, que componen más del 29 %, destacan en este caso. Este sector también se ve muy afectado en términos de correcciones; la cantidad de dispositivos gestionados del estudiantado en un solo campus puede contarse por miles, en función del tamaño de la institución.

El sector educativo también depende de personas con una amplia variedad de niveles de habilidades técnicas, incluidos legos en la materia. Pese al aumento de los presupuestos de TI, el equipo de seguridad de una institución educativa, que por lo general es pequeño, tiene la tarea aparentemente sisífica de intentar proteger estos entornos. Un atacante versado en ingeniería social sería consciente de esta carencia y podría aprovecharla, lo que a su vez podría contribuir a la gran cantidad de tráfico.

Identificación de la infraestructura de phishing por campañas

Es habitual que estas campañas de phishing formen parte de una infraestructura resiliente si las orquestan atacantes profesionales con las habilidades necesarias para competir con un entorno empresarial. Estas campañas más sofisticadas pueden tener mecanismos de failover y ocultación, y cambiar rápidamente el aspecto: uno de los dominios observados en esta campaña está vinculado a una fuente maliciosa conocida que aprovechó las dificultades de la pandemia.

Además, muchos de estos sitios incorporan actividades de fomento de la confianza que los usuarios suelen asociar con la seguridad, como la validación de capa de sockets seguros (SSL) o el soporte de TI. A la fecha de publicación de esta entrada del blog, se han identificado más de 180 dominios diferentes, todos registrados entre el 19 y el 21 de julio. Es probable que ese número aumente a medida que el proceso de corrección continúe.

Principales dominios afectados

El impacto de estos sitios es impresionante, como muestra su elevado tráfico. Acumulan millones de vistas, e incluso algunos se clasifican entre los 200 000 principales dominios por palabras clave asociadas globalmente durante el periodo, según AkaRank.

Hemos analizado algunos de los dominios más visitados para dilucidar su modus operandi y hemos agrupado algunos de los sitios con base en las formas de fingir legitimidad: servicios de TI falsos, soluciones engañosas y asesoría legal fraudulenta. Nota: Algunos ejemplos más avanzados de estos sitios maliciosos incluyen también otros engaños, como “soporte telefónico” o el redireccionamiento al sitio real de CrowdStrike, lo que aumenta su credibilidad frente al usuario incauto.

Servicios de TI falsos

Después de la caída de CrowdStrike, notamos que se crearon varios dominios que eran typosquats de CrowdStrike que contenían la palabra “crowdstrike” en sus nombres de dominio. Estos dominios afirmaban proporcionar apoyo técnico en relación con el incidente a las víctimas que se ponían en contacto con ellos (Figura 3).

Fig. 3: Ejemplo de estafa que ofrece servicios falsos

Fig. 3: Ejemplo de estafa que ofrece servicios falsos

Este tipo de sitio web fraudulento finge ser un experto en tecnología disponible para ayudarlo a recuperarse con rapidez y su tono revela un nivel de urgencia idéntico. La sensación de emergencia puede incitar a los visitantes a proporcionar información personal, una característica común de una configuración de phishing. La meta aquí es obtener información delicada directamente mediante la entrada del usuario.

Soluciones engañosas

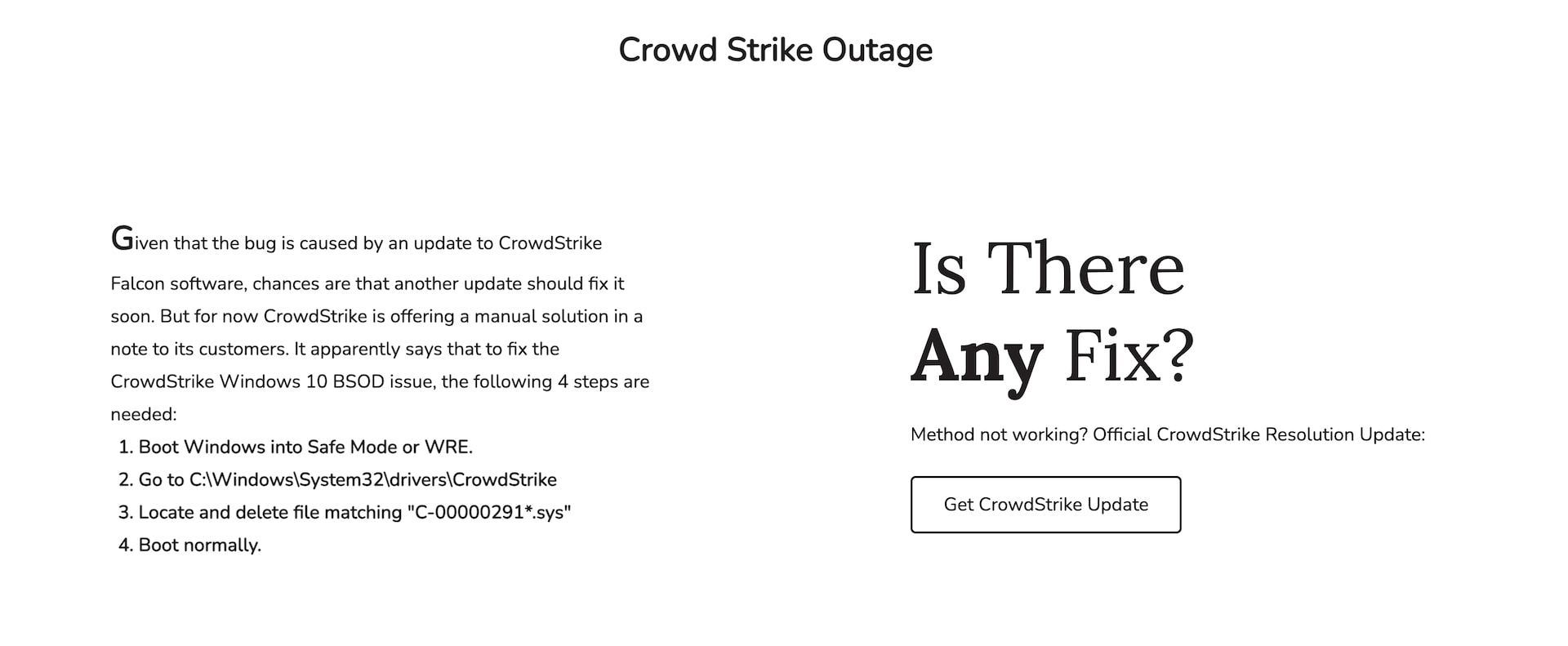

En lo que respecta a las víctimas que buscan una solución rápida sin ayuda humana, tenemos las campañas de soluciones engañosas (Figura 4). Estas campañas se centran en las correcciones rápidas proporcionadas por scripts de reparación falsos o archivos ejecutables que se pueden descargar con un solo clic.

Fig. 4: Captura de pantalla de una campaña de soluciones falsa

Fig. 4: Captura de pantalla de una campaña de soluciones falsa

Una lectura rápida de las instrucciones hace que parezca una solución legítima. Los archivos se denominan “CrowdStrike”, mencionan el problema actual y proporcionan un número razonable de pasos. Una víctima desprevenida que quiera reanudar su trabajo podría introducir fácilmente malware en su entorno por sí sola.

Asesoría legal fraudulenta

No todas las campañas maliciosas se centraron en los aspectos técnicos; algunas optaron por la vía legal. Estas campañas intentaron recopilar información personal de los usuarios simulando ofrecer asistencia jurídica relacionada con la caída de CrowdStrike. La página de destino del ejemplo de la Figura 5 contiene los logotipos de un bufete de abogados y de CrowdStrike para mejorar su fiabilidad.

Fig. 5: Sitio de phishing malicioso que simula ofrecer servicios jurídicos

Fig. 5: Sitio de phishing malicioso que simula ofrecer servicios jurídicos

Este IOC en particular (crowdstrikeclaim[.]com) destacó porque probablemente forma parte de una infraestructura de phishing generalizada. El equipo de respuesta a incidentes e inteligencia en seguridad de Akamai formó parte de este análisis e identificó que este dominio tenía un ID de Facebook integrado que se sabía que era malicioso; uno que anteriormente enlazaba a covid19-business-help.qualified-case[.]com. Ese sitio, a su vez, tiene otro ID de Facebook incorporado que enlaza a aproximadamente 40 sitios web más.

Mitigaciones

Si se ve afectado por la caída y busca información, le recomendamos que consulte fuentes creíbles, como CrowdStrike o Microsoft. Aunque pueda parecer que otros medios cuentan con información más actualizada, esta podría no ser precisa o, lo que es peor, el sitio podría tener un propósito maligno.

Para particulares

Si visita una página que afirma ofrecer asistencia en relación con la caída de CrowdStrike, hay varias maneras de comprobar la legitimidad.

Compruebe el certificado y el emisor del dominio al acceder a través de HTTPS.

Considere que el dominio puede ser fraudulento si pide información delicada, como los números de la tarjeta de crédito, el número de la Seguridad Social o información bancaria.

Siga únicamente la información de recuperación que provenga directamente de CrowdStrike.

No abra archivos adjuntos de correos electrónicos que afirmen poder resolver el problema, incluso aunque provengan de dominios que parezcan pertenecer a CrowdStrike.

Para organizaciones

Los profesionales de la seguridad que lidian con los efectos de este incidente también tienen varias formas de ayudar a solucionar y limitar la exposición adicional.

Realice un análisis de la brecha de movimiento lateral o una emulación de adversarios. Los atacantes con aspiraciones financieras encontrarán más oportunidades de introducir ransomware en un entorno. Aunque no se trataba de una CVE que se pudiera explotar, hay posibles impactos técnicos de un atacante que conoce una parte fundamental de su pila de seguridad. Recomendamos un análisis de brecha o incluso una emulación de adversarios para obtener una vista actual de su panorama de amenazas.

Bloquee los IOC conocidos y relacionados. Hay varias fuentes de información creíbles sobre IOC conocidos asociados con esta campaña, incluida esta lista que hemos elaborado. Si esta lista es coherente con su propia evaluación de gestión de riesgos, bloquee los dominios directamente o enrútelos a un sinkhole de sistema de nombres de dominio (DNS) para detener las comunicaciones con dominios maliciosos.

Conclusión

Es probable que seamos testigos de más intentos de phishing asociados a este problema más allá del momento en que se corrige cada dispositivo. Un simple vistazo a las redes sociales puede darle a un atacante una idea de qué marcas despiertan las emociones más fuertes y cuáles son propensas a ser suplantadas con fines maliciosos.

Esta es la labor de un atacante; conviene recordarlo. Las operaciones de campaña maliciosas funcionan igual que en las empresas legítimas: las víctimas son sus “clientes” y las variadas tácticas presentadas en esta publicación muestran lo “conectados” que están a ellos. Saben cómo diversificar eficazmente su cartera para asegurarse de que logran embolsarse el dinero.

Efectos futuros

Además, es notable que, debido a la naturaleza pública de este incidente, los atacantes ahora tienen una mejor comprensión de las pilas tecnológicas de ciertos objetivos. Esto podría ser relevante en caso de que se detecte una CVE futura en el producto Falcon. Los atacantes son cada vez más sofisticados; cada pieza adicional del rompecabezas de la pila tecnológica que tienen hace que les resulte más fácil resolverlo.

¿Más información?

El grupo de inteligencia sobre seguridad (SIG) de Akamai seguirá supervisando e informando sobre amenazas como estas para proporcionar información a nuestros clientes y a la comunidad de seguridad en general. Si desea obtener una lista completa de los trabajos que realiza el SIG, puede consultar nuestra página dedicada a la investigación o síguenos en X, anteriormente Twitter, para recibir actualizaciones en tiempo real.