Desenmascaramiento de una sofisticada campaña de phishing dirigida a huéspedes de hoteles

Comentario editorial y adicional de Tricia Howard

Resumen ejecutivo

Los investigadores de Akamai han identificado un paso adicional en una campaña de infostealer dirigida a hoteles, sitios de reservas y agencias de viajes. Este segundo paso se dirige a los clientes de los propios sitios.

El atacante, haciéndose pasar por el hotel, se pone en contacto con el cliente a través del sitio de reservas, pidiéndole que "vuelva a confirmar su tarjeta de crédito"; a continuación, roba la información del cliente.

Esta amenaza compuesta de varias etapas muestra la evolución de los sofisticados ataques de phishing. Los agentes maliciosos están encontrando formas nuevas y creativas de infiltrarse en objetivos desprevenidos con una precisión aterradora.

Hemos incluido una lista de indicadores de compromiso para añadirlos a listas de bloqueo y aumentar la concienciación general al final de esta entrada del blog.

Introducción

A pesar de la amplia concienciación que hay sobre el phishing, sigue siendo uno de los vectores de ataque más exitosos y populares en el vasto panorama de las ciberamenazas. Las campañas de phishing se presentan de varias formas y han continuado evolucionando a medida que surgen nuevos medios potenciales. Desde correos electrónicos que suplantan a los bancos hasta mensajes de texto que imitan las notificaciones de entrega, pasando por código malicioso incrustado en una foto de un gatito, el phishing puede afectar a cualquier persona que tenga acceso a un equipo.

Uno de los métodos de distribución descubiertos más recientemente es el sofisticado infostealer dirigido al sector de la hostelería a través de servicios de reserva online. Un agente malicioso hace una solicitud de reserva y elige la opción de "pagar en el hotel"; a continuación, envía al hotel una serie de correos electrónicos urgentes y aparentemente sinceros con enlaces a "fotos" que son un infostealer ejecutable.

Aunque esta versión en particular estaba dirigida a los hoteles, nuestro equipo de SecOps ha detectado una segunda fase de esta sofisticada campaña de phishing que se dirige a los clientes legítimos de estos sitios.

Dado que se acerca la temporada de viajes de vacaciones, es el mejor momento para tener cuidado con este método de phishing. En esta entrada del blog detallamos algunas de nuestras observaciones y compartimos recomendaciones para mantener la seguridad online.

Cadena de ataques

La cadena de ataques consta de tres pasos: ejecutar el infostealer, ponerse en contacto con la víctima y atrapar a la víctima.

Paso 1: Ejecutar el infostealer

Después de ejecutar el infostealer en el destino original (el hotel), el atacante puede acceder a los mensajes que se han intercambiado con clientes legítimos. A menudo se recomienda que los clientes utilicen únicamente métodos de comunicación oficiales y conocidos, como las diversas plataformas de mensajería disponibles dentro del sitio, para evitar interacciones ilegítimas o fraudulentas. Desafortunadamente, este gran consejo se convierte en uno irrelevante, ahora que el atacante puede acceder a esos métodos.

Paso 2: Ponerse en contacto con la víctima

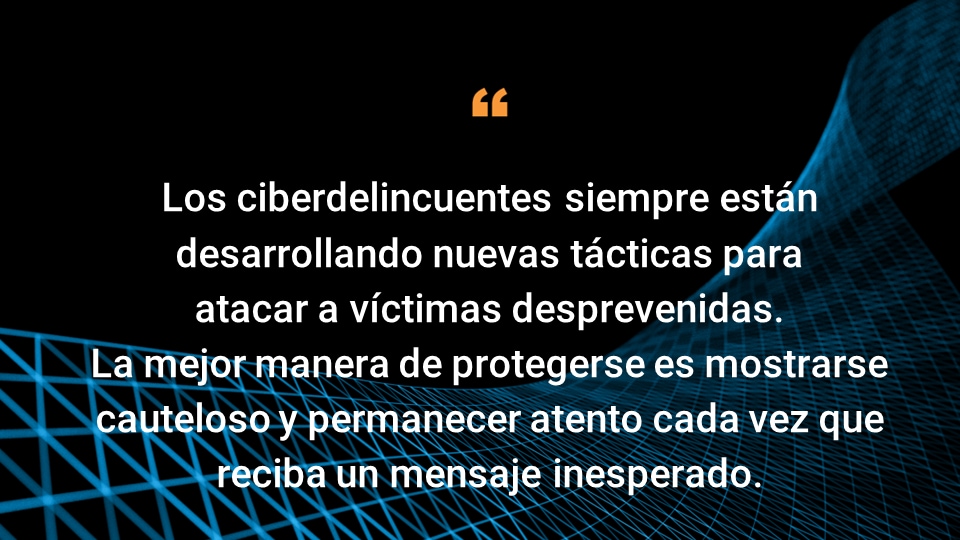

Ahora que el atacante tiene acceso directo y de confianza, se envía un mensaje a la víctima deseada (figura 1). Este mensaje sigue un típico modus operandi de phishing: tiene carácter de urgencia, requiere acción inmediata y apela al miedo. Está escrito profesionalmente y modelado según las interacciones genuinas del hotel con sus huéspedes, lo que aumenta la confianza del destinatario.

Es importante recordar que este mensaje proviene de la propia plataforma de mensajes del sitio de reservas. Si se tratara de un mensaje de correo electrónico de un remitente desconocido, probablemente se ignoraría, pero como se trata de un mensaje directo desde el propio sitio de reservas, parece legítimo y fiable. Los atacantes muestran persistencia y capacidad de propagación en varias campañas (figura 2).

Fig. 1: Mensaje ilegítimo enviado a través de la plataforma de reservas a la víctima deseada

Fig. 1: Mensaje ilegítimo enviado a través de la plataforma de reservas a la víctima deseada

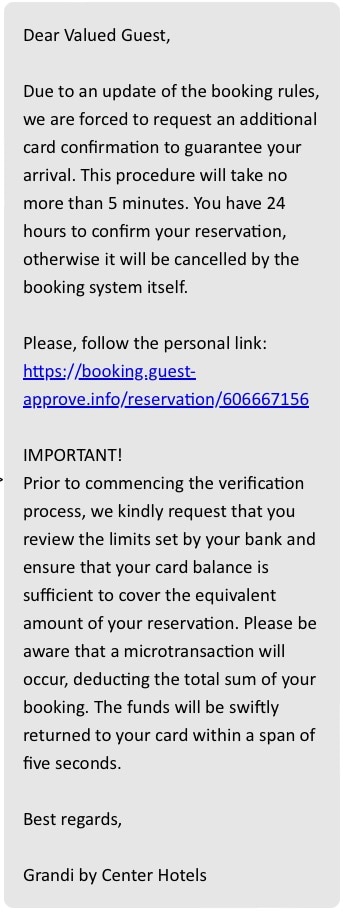

Fig. 2: Mapa de conexión entre la IP del atacante y su relación con las URL maliciosas

Fig. 2: Mapa de conexión entre la IP del atacante y su relación con las URL maliciosas

Paso 3: Atrapar a la víctima

El mensaje contiene un enlace ilegítimo que afirma ser una verificación adicional de la tarjeta para garantizar que la reserva no se cancela. La víctima, que obviamente quiere mantener la reserva, cumple con los términos descritos en el mensaje y hace clic en el enlace. Este enlace activa un ejecutable en el equipo de la víctima codificado en un complejo script JavaScript Base64 (figura 3).

Técnicas sofisticadas de ocultación

Este script descargado está diseñado para detectar la información de la víctima y garantizar que los analistas de seguridad difícilmente puedan analizarlo o entenderlo. Esta técnica de ocultación habla de la sofisticación de los atacantes que están detrás de este ataque.

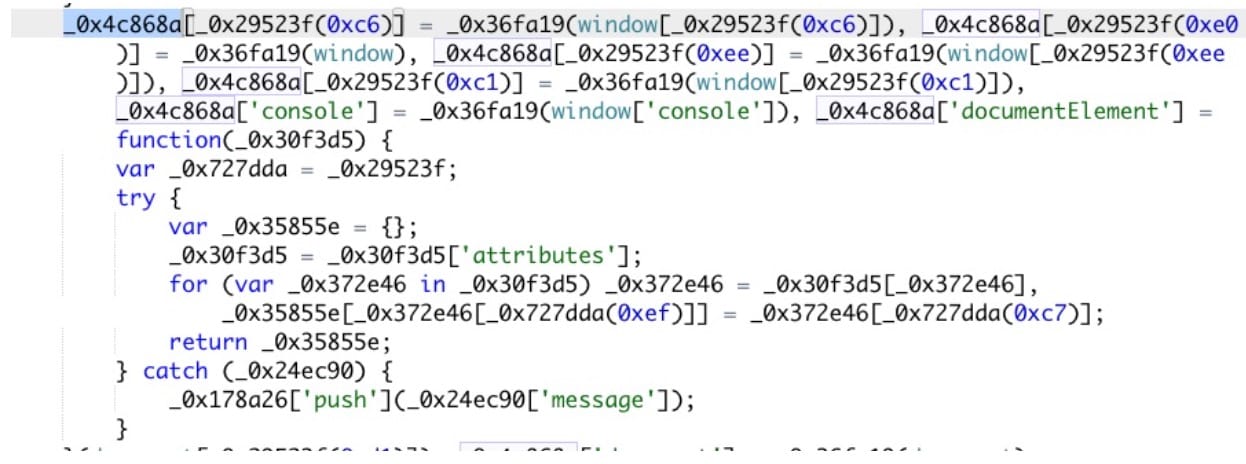

Aparentemente, el script utiliza varias técnicas para recopilar esta información, como la comprobación de las capacidades y atributos del navegador del usuario. A continuación, crea un objeto de datos y parece que intenta enviar estos datos a un servidor mediante una solicitud POST. Vamos a examinar una pequeña parte de la lógica de JavaScript que determina la ruta de redirección.

- La primera parte es una función de autoinvocación que necesita dos parámetros (_0x372138 y _0x55e2f4). Esta parte incluye un bucle con cálculos matemáticos complejos dentro de un bloque try-catch. Continúa funcionando hasta que se cumple la condición !![] (que siempre es "true"), lo que sugiere que se ejecuta indefinidamente. Esto permite posteriormente el uso de la función de autoinvocación dentro del primer parámetro. Declara varias variables, entre ellas _0x178a26 y _0x4c868a, y define una función _0x36fa19.

- Esta función recopila información diversa sobre el entorno del navegador, como las propiedades de la ventana y el documento , y almacena esta información en un objeto denominado _0x4c868a. Los datos recopilados incluyen información sobre el navegador, la pantalla y mucho más (figura 3).

Fig. 4: La función de autoinvocación se ejecuta en el equipo de la víctima

Fig. 4: La función de autoinvocación se ejecuta en el equipo de la víctima

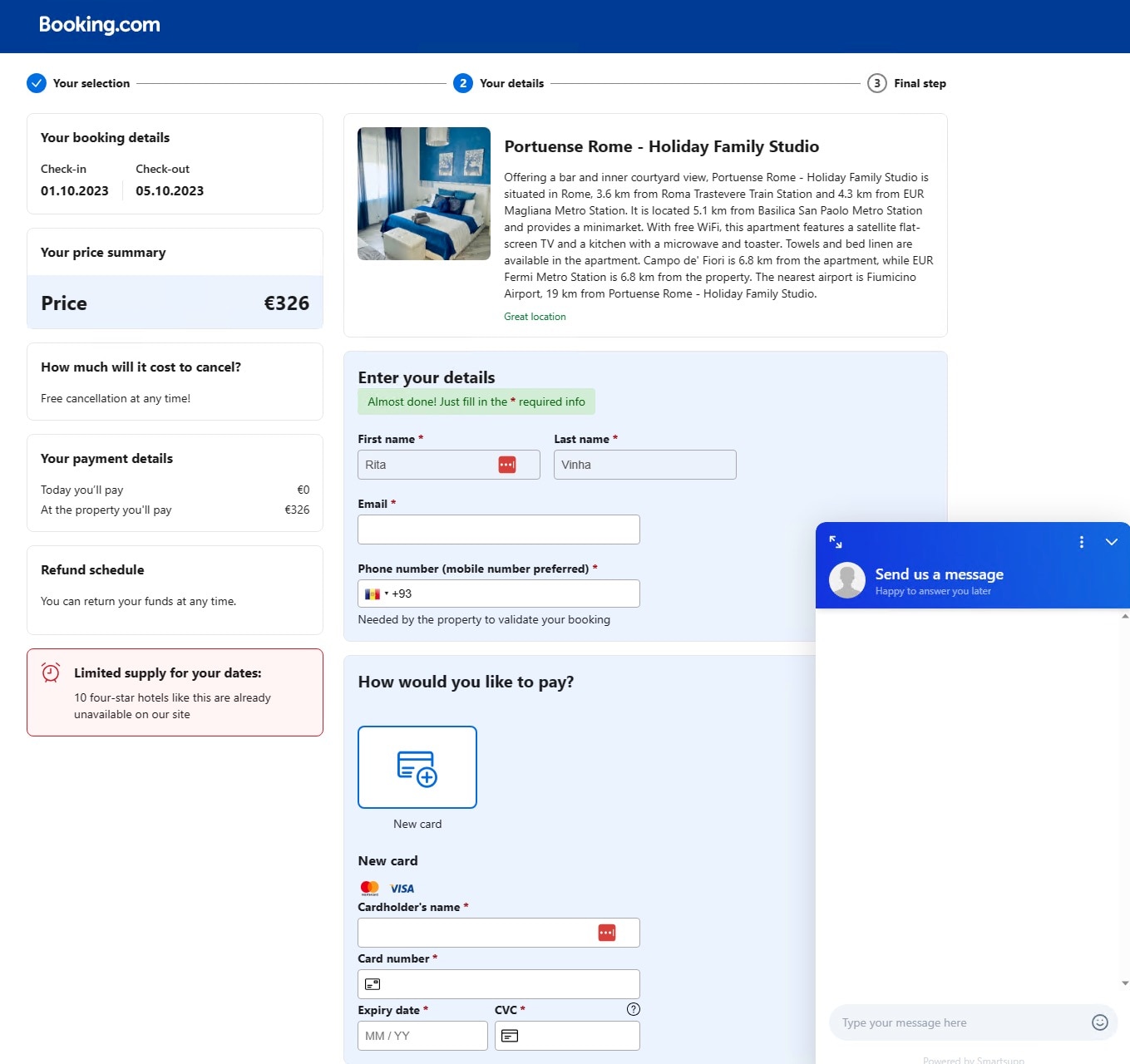

- El atacante agregó varias validaciones de seguridad como técnica de antianálisis. Si el cliente supera estas pruebas, se presentará al usuario un sitio de phishing enmascarado como una página de pago de Booking.com que solicita información de la tarjeta de crédito (figura 4).

Fig. 5: Sitio de phishing que imita a Booking.com

Fig. 5: Sitio de phishing que imita a Booking.com

- El atacante también implementó un canal de asistencia de chat inteligente para garantizar la credibilidad de su estafa de phishing.

Señales de alarma

Lenguaje con carácter de urgencia: los mensajes de phishing a menudo crean una falsa sensación de urgencia, obligando a los destinatarios a actuar con rapidez. En este caso, el mensaje amenaza con la cancelación de una reserva si no se realiza ninguna acción en un plazo de 24 horas.

URL sospechosa: el enlace proporcionado (https://booking.guest-approve[.]info/reservation/606667156) no es el dominio oficial de Booking.com.

Consejos de verificación

Nunca haga clic en enlaces no solicitados: independientemente de lo legítimo que pueda parecer un mensaje, es mejor evitar hacer clic en los enlaces de los mensajes no solicitados.

Póngase en contacto directamente con la empresa: para confirmar la autenticidad de dichos mensajes, utilice un canal oficial diferente fuera de la plataforma de mensajería para ponerse en contacto con la empresa, como el correo electrónico o el número de teléfono que haya proporcionado el hotel en el sitio original o la agencia de viajes.

Tenga cuidado con el lenguaje con carácter de urgencia o amenazante: tenga cuidado con los mensajes que crean una sensación de urgencia o amenazan con consecuencias negativas si no realiza acciones inmediatas.

Compruebe minuciosamente la URL: examine siempre las URL para asegurarse de que coinciden con el sitio web legítimo.

Utilice software de seguridad y servicios en la nube de reputados: proteja sus dispositivos con un software antivirus actualizado. Plantéese utilizar servicio de seguridad en la nube de alta calidad que proporcionen inteligencia avanzada contra amenazas.

Conclusión

Todos tenemos que estar constantemente atentos a los ataques de phishing. Esta sofisticada estafa funciona, pero también lo hacen las estafas mucho más simples.

Las campañas de phishing de este calibre no se producen todos los días. Sin embargo, los ciberdelincuentes siempre están desarrollando nuevas tácticas para atacar a víctimas desprevenidas. La mejor manera de protegerse es mostrarse cauteloso y permanecer atento cada vez que reciba un mensaje inesperado.

Indicadores de compromiso

91.215.40[.]30

91.215.40[.]22

static[.]wakkofkznmartyxa3244[.]site

booking[.]id3410894[.]com

booking[.]id90152861[.]com

booking[.]id48088277[.]date

com-id809712[.]com

booking[.]id301628951[.]date

booking[.]com-id2435142[.]info

booking[.]id61189387[.]date

booking[.]id11853502[.]date

booking[.]transaction-accept[.]info

booking[.]id60157261[.]date

booking[.]request-reservation[.]cloud

booking[.]com[.]id8535029[.]date

booking[.]check-reservation[.]info

booking[.]reservation-approve[.]info

booking[.]com[.]id17825117[.]date

booking-confirmation[.]date

booking[.]transaction-confirmation[.]info

expedia[.]id23725813[.]top

expedia-book[.]cloud

booking[.]id19045617[.]info

booking[.]id90134267[.]com

booking[.]reserved-operation[.]info

booking[.]transaction-confirm[.]com

booking[.]guest-approve[.]info

booking[.]operation-3ds[.]one

7870512[.]ngrok[.]io

booking[.]account-guest[.]com

booking[.]transaction-secure[.]info

booking-verification[.]su

98link[.]cc

booking[.]reservation-3ds[.]info

booking[.]reservation-accept[.]info

airbnb-reservation[.]cloud

booking[.]approve-reservation[.]info

booking[.]check-request[.]info

95link[.]cc

Booking[.]request-reservation[.]info

Sha256:

1076c3e6437cab5975064c1525c516e2b1707c1f0fdc5edbadd6610e6a13d275 - attacker javascript