以酒店宾客为目标的复杂网络钓鱼活动揭秘

编辑和评论补充:Tricia Howard

执行摘要

在以酒店、预订网站和旅行社为目标的信息窃取工具活动中,Akamai 研究人员发现了一个额外步骤。在这个新增的步骤中,这些网站的客户自身成为了攻击目标。

伪装成酒店工作人员的攻击者通过预订网站联系到客户,要求客户“重新确认其信用卡”,并借此过程窃取其信息。

这种多阶段威胁展示出复杂网络钓鱼攻击的发展演变。恶意攻击者正在寻找创造性的新方式来渗透毫无防备的目标,其精确度高得可怕。

我们在本博文结尾部分列出了一些 威胁指标 ,可以将它们添加到拦截列表中,并用于提高公众防范意识。

简介

尽管大家对 网络钓鱼普遍都有了防范意识,但在网络威胁的大环境中,它仍然是很容易得逞且普遍存在的攻击媒介之一。网络钓鱼活动的形式千变万化,并且会随着新潜在媒介的出现而不断进化。从冒充银行工作人员的电子邮件到模仿送货通知的文本消息,再到嵌入到小猫照片中的恶意代码,网络钓鱼对任何计算机用户都可能会产生影响。

最新发现的递送方法之一是 以酒店业为目标的复杂信息窃取工具 ,它通过在线预订服务实施攻击。恶意攻击者会发出预订申请并选择“到店付款”选项,然后向酒店发送一系列看起来诚意满满的紧急电子邮件,其中包含了指向“照片”的链接,而这实则是可执行的信息窃取工具。

虽然这一特别版本以酒店为目标,但我们的 SecOps 团队检测到此复杂网络钓鱼活动存在另一个阶段,而该阶段则是以这些网站的合法客户为目标。

随着 假期旅游旺季的来临,现在正是需要提防这种网络钓鱼方式的时候。在本博文中,将会详细介绍我们的一些观察结果并分享确保线上安全的相关建议。

攻击链

攻击链包含三个步骤:执行信息窃取工具、联系受害者和让受害者落入圈套之中。

第 1 步:执行信息窃取工具

在对原始目标(酒店)执行信息窃取工具后,攻击者便能够开始与合法客户进行消息传递。通常,我们建议客户只使用已知的官方通信方式(例如,网站内的各种消息传递平台),以避免遭遇非法或欺诈互动。遗憾的是攻击者现在也能够使用这些方法,让这个原本很有用的建议失去了实际意义。

第 2 步:联系受害者

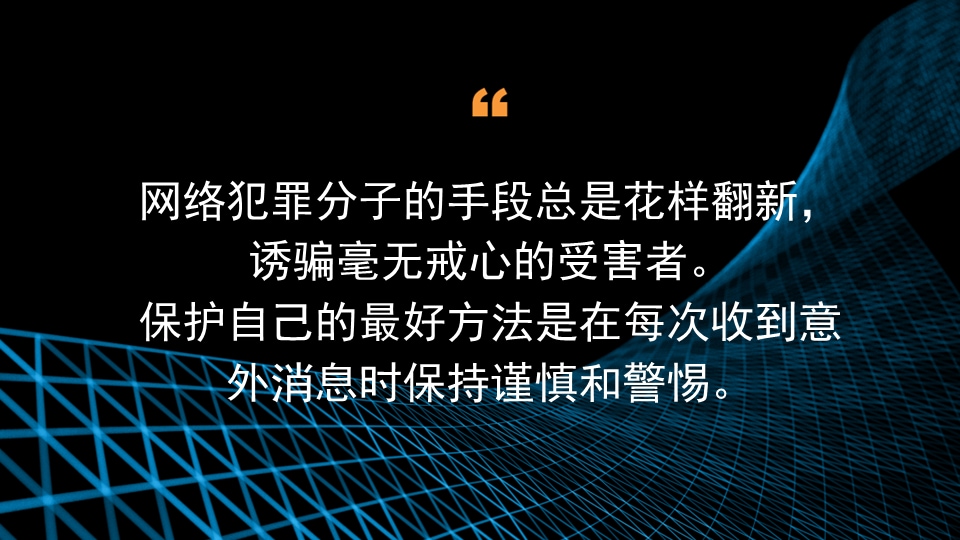

攻击者现在有了受信任的直接访问权限,于是便向目标受害者发送一封邮件(图 1)。这封邮件沿袭了网络钓鱼的惯用作案手法:紧急、要求立即采取行动并引发担忧。其写作手法非常专业,并模仿酒店与其宾客之间的真实互动,这让收件人更加相信其内容。

必须注意的是,此邮件来自于预订网站自身的消息平台。如果这是来自于未知发件人的电子邮件,很可能就会被忽略,但由于它是从预订网站内部发送的直接联系邮件,因此看起来合法且值得信赖。在多次攻击活动中,攻击者既展现出了持久的韧性,也表现出了极强的传播能力(图 2)。

图 1:通过预订平台发送给目标受害者的非法邮件

图 1:通过预订平台发送给目标受害者的非法邮件

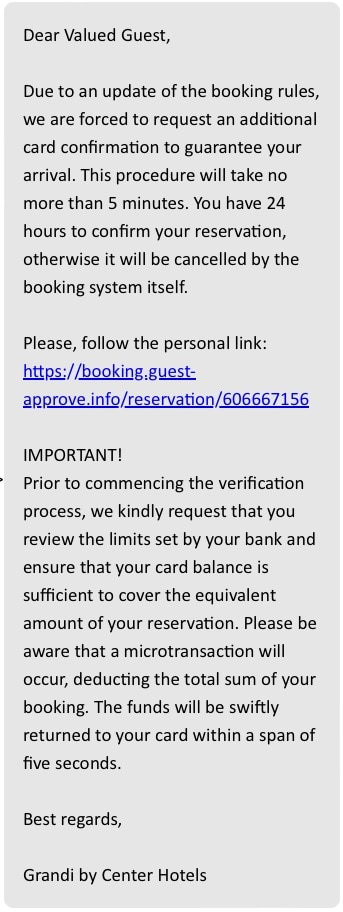

图 2:攻击者 IP 及其与恶意 URL 的关系之间的连接图

图 2:攻击者 IP 及其与恶意 URL 的关系之间的连接图

第 3 步:让受害者落入圈套之中

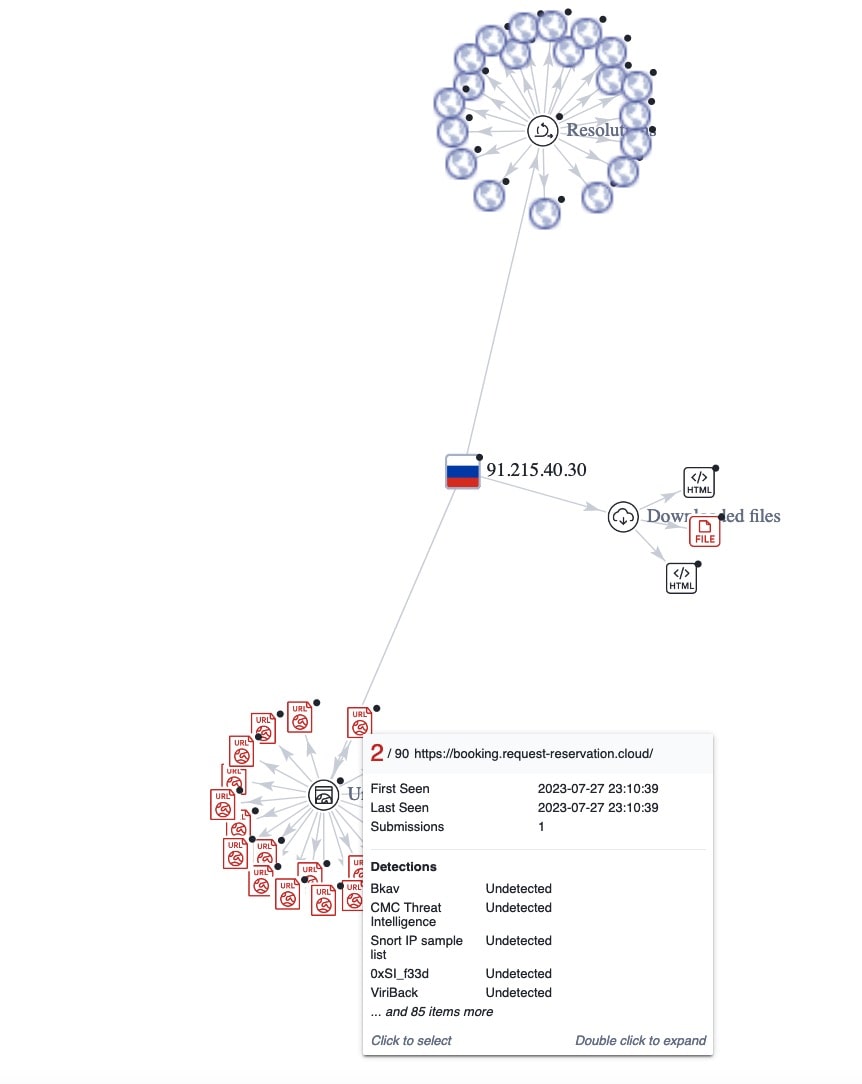

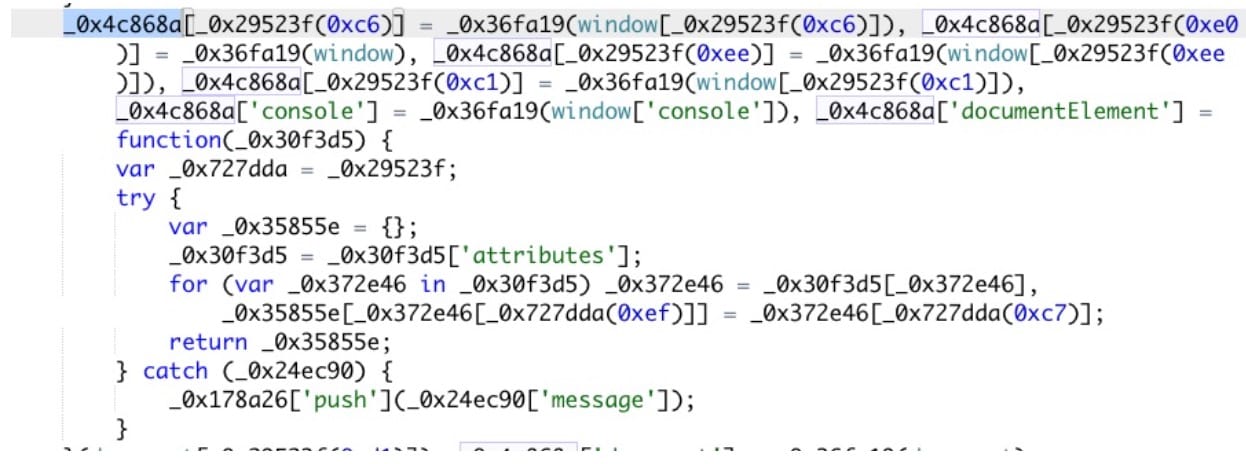

此邮件包含一条非法链接,声称用于执行额外银行卡验证以确保预订不会被取消。很显然,希望保留预订的受害者会听信该邮件的说辞点击此链接。此链接会在受害者的机器上触发以复杂的 JavaScript Base64 脚本编码的可执行程序(图 3)。

复杂的混淆技术

所下载的这个脚本旨在检测受害者的信息,并确保安全分析师难以分析或理解它。这种混淆技术证明了幕后攻击者的精明老练。

很显然,该脚本使用了各种技术来收集此信息,例如检查用户浏览器的功能和属性。然后,它会创建一个数据对象,并且似乎会尝试使用 POST 请求将此数据发送到某台服务器。我们来看看确定重定向路径的 JavaScript 逻辑的一小部分内容。

- 第一部分是一个自调用函数,其中带有两个参数(_0x372138 和 _0x55e2f4)。此部分包括一个在 try-catch 块中进行复杂数学计算的循环。它会持续运行,直到条件 !![] (始终为 true)被满足为止,这表示它会无限期地运行。然后,它允许在第一个参数内使用该自调用函数。它会声明多个变量,包括 _0x178a26 和 _0x4c868a,并且定义函数 _0x36fa19。

- 此函数会收集关于浏览器环境的各种信息(例如, 窗口 和 文档 对象的属性),并将这些信息存储在名为 _0x4c868a的对象中。所收集的数据包括与浏览器、屏幕等相关的信息(图 3)。

图 4:在受害者机器上运行的自调用函数

图 4:在受害者机器上运行的自调用函数

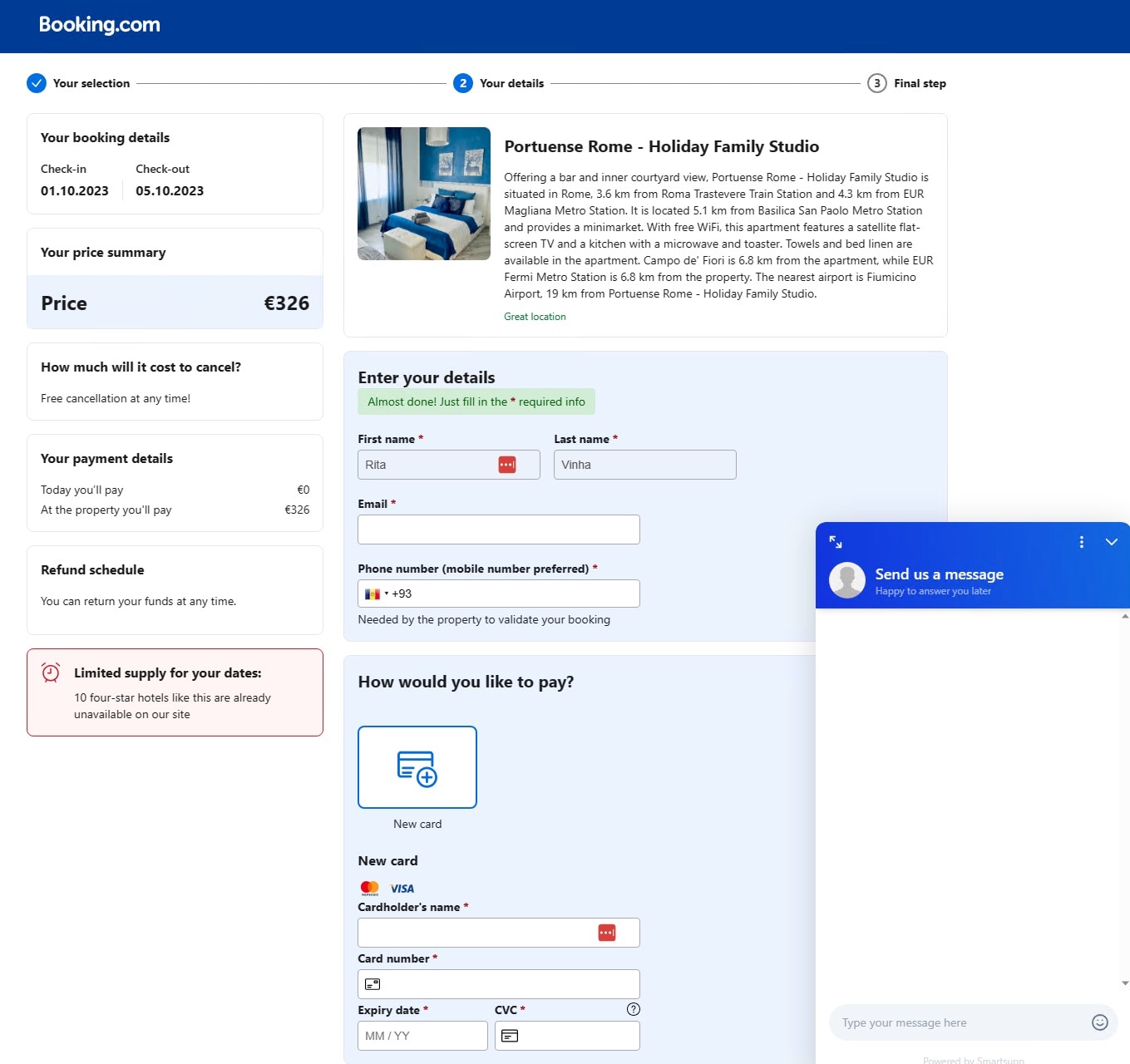

- 攻击者添加了多种安全验证作为反分析手段。如果客户通过了这些测试,接下来就会进入一个网络钓鱼网站,该网站伪装成要求提供信用卡信息的 Booking.com 付款页面(图 4)。

图 5:冒充 Booking.com 的网络钓鱼网站。

图 5:冒充 Booking.com 的网络钓鱼网站。

- 攻击者还实现了一个智能聊天支持渠道,以确保其网络钓鱼骗局的可信度。

危险信号

带有紧急语气的措辞:网络钓鱼邮件通常会营造出一种虚假的紧迫感,迫使收件人仓促地采取行动。在本例中,该邮件提醒收件人如果未在 24 小时内采取行动,其预订将被取消。

可疑的 URL:所提供的链接 (https://booking.guest-approve[.]info/reservation/606667156) 并不是 Booking.com 的官方域名。

验证提示

切勿点击来路不明的链接:无论来路不明的邮件看起来有多么合法,最好不要点击这些邮件中的链接。

立即联系该公司:为了证明此类邮件的真实性,请使用消息传递平台之外的其他官方渠道联系该公司,例如酒店或旅行社原始网站提供的电子邮件地址或电话号码。

提防带有紧急或威胁性语气的措辞:如果邮件故意营造出紧迫感,或者威胁不立即采取措施就会产生负面后果,请务必小心。

仔细检查 URL:始终仔细检查 URL,确保它们是合法的网站。

使用声誉良好的安全软件和云服务:借助最新的防病毒软件保护您的设备。考虑采用能够提供高级威胁情报的优质 云安全服务 。

结论

面对网络钓鱼攻击的威胁,我们所有人都必须时刻保持警惕。这种复杂的骗局固然会得逞,但一些更简单的骗局也同样不容小觑。

网络钓鱼这种高水准的活动并不会每天都出现。但是,网络犯罪分子随时都在开发新的攻击手段来攻击毫无戒备之心的受害者。保护自己的最好方式就是:在收到意外邮件时始终保持谨慎和警惕。

威胁指标

91.215.40[.]30

91.215.40[.]22

static[.]wakkofkznmartyxa3244[.]site

booking[.]id3410894[.]com

booking[.]id90152861[.]com

booking[.]id48088277[.]date

com-id809712[.]com

booking[.]id301628951[.]date

booking[.]com-id2435142[.]info

booking[.]id61189387[.]date

booking[.]id11853502[.]date

booking[.]transaction-accept[.]info

booking[.]id60157261[.]date

booking[.]request-reservation[.]cloud

booking[.]com[.]id8535029[.]date

booking[.]check-reservation[.]info

booking[.]reservation-approve[.]info

booking[.]com[.]id17825117[.]date

booking-confirmation[.]date

booking[.]transaction-confirmation[.]info

expedia[.]id23725813[.]top

expedia-book[.]cloud

booking[.]id19045617[.]info

booking[.]id90134267[.]com

booking[.]reserved-operation[.]info

booking[.]transaction-confirm[.]com

booking[.]guest-approve[.]info

booking[.]operation-3ds[.]one

7870512[.]ngrok[.]io

booking[.]account-guest[.]com

booking[.]transaction-secure[.]info

booking-verification[.]su

98link[.]cc

booking[.]reservation-3ds[.]info

booking[.]reservation-accept[.]info

airbnb-reservation[.]cloud

booking[.]approve-reservation[.]info

booking[.]check-request[.]info

95link[.]cc

Booking[.]request-reservation[.]info

Sha256:

1076c3e6437cab5975064c1525c516e2b1707c1f0fdc5edbadd6610e6a13d275 - 攻击者 JavaScript