Identifier une campagne d'hameçonnage sophistiquée qui cible les clients d'hôtels

Commentaires éditoriaux et additionnels de Tricia Howard

Synthèse

En étudiant une campagne d'infostealer qui cible les hôtels, les sites de réservation et les agences de voyages, les chercheurs d'Akamai ont identifié une nouvelle étape. Cette deuxième étape cible directement les clients des sites.

L'attaquant se fait passer pour l'hôtel pour contacter le client depuis le site de réservation, le pousser à « reconfirmer ses coordonnées bancaires » et lui dérober ses informations.

Cette menace en plusieurs étapes confirme que les attaques par hameçonnage sophistiquées ne cessent d'évoluer. Les acteurs malveillants redoublent de créativité lorsqu'il s'agit d'infiltrer les terminaux de cibles faciles avec une précision effrayante.

Nous avons inclus une liste d'indicateurs d'infection applicables aux listes de blocage à des fins de sensibilisation générale en bas de cet article.

Introduction

Malgré la prise de conscience généralisée autour de l'hameçonnage, cette technique reste l'un des vecteurs d'attaque les plus efficaces et ne semble pas prête à quitter le vaste paysage des cybermenaces. Les campagnes d'hameçonnage se présentent sous diverses formes et ne cessent d'évoluer avec l'apparition de nouveaux médias potentiels. Entre les e-mails qui usurpent l'identité des banques, les SMS aux allures de notifications de livraison et les codes malveillants dissimulés dans une photo de chaton, toutes les personnes qui ont accès à un ordinateur peuvent être touchées.

Récemment, de nouvelles méthodes de diffusion semblent faire des ravages grâce à l'exploitation d'un infostealer sophistiqué qui cible le secteur hôtelier depuis des services de réservation en ligne. L'acteur malveillant fait une demande de réservation et choisit l'option « Payer à l'hôtel ». Ensuite, il envoie une série d'e-mails pressants et d'apparence légitime contenant des liens vers des « photos » à l'hôtel qui, en réalité, cachent un infostealer sous forme d'exécutable.

Cette version vise les hôtels, mais notre équipe SecOps a identifié une deuxième étape. En effet, cette campagne d'hameçonnage sophistiquée prend aussi les clients légitimes de ces sites pour cible.

À l'approche d'une saison propice aux voyages, méfiez-vous de cette technique d'hameçonnage. Dans cet article, nous détaillons certaines de nos observations et partageons des recommandations pour assurer votre sécurité en ligne.

Chaîne d'attaque

La chaîne d'attaque se divise en trois étapes : l'exécution de l'infostealer, la prise de contact avec la victime et l'hameçonnage de cette dernière.

Étape 1 : exécution de l'infostealer

Une fois que l'infostealer est exécuté sur la cible d'origine (l'hôtel), l'attaquant peut accéder à sa messagerie et, par extension, aux clients légitimes de ladite cible. Souvent, il est recommandé aux clients d'utiliser uniquement des méthodes de communication officielles et fiables comme les plateformes de messagerie du site pour empêcher les interactions illégitimes ou frauduleuses. Malheureusement, ce conseil est de moins en moins pertinent aujourd'hui puisque les attaquants peuvent recourir à ces méthodes.

Étape 2 : prise de contact avec la victime

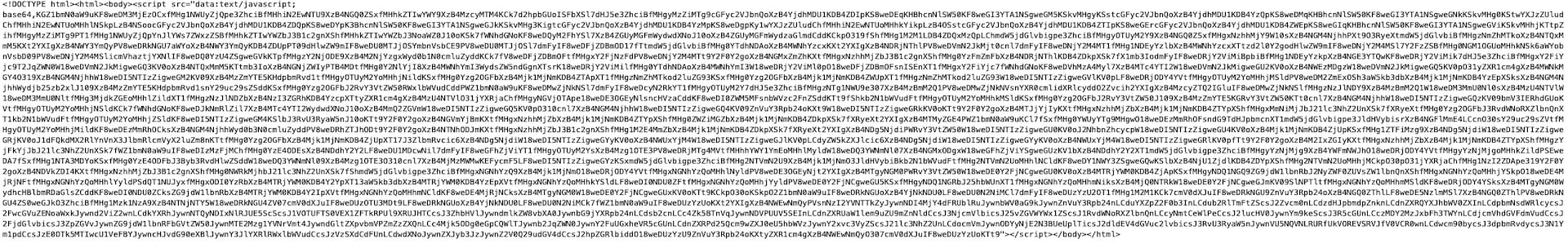

Maintenant que l'attaquant dispose d'un accès direct et fiable, il peut envoyer un message à sa victime (Figure 1). Cette prise de contact suit tous les codes d'un message d'hameçonnage : vocabulaire pressant, action immédiate requise et instauration d'un sentiment de peur chez le client. Elle est professionnelle et se base sur les interactions authentiques de l'hôtel avec ses clients pour mettre le destinataire en confiance.

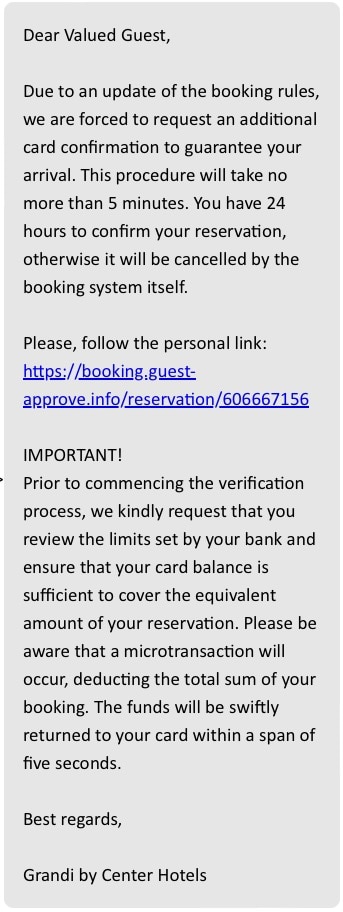

Il est important de garder à l'esprit que ce message est envoyé depuis la plateforme de messagerie du site de réservation en lui-même. S'il s'agissait d'un e-mail provenant d'un expéditeur inconnu, il serait probablement ignoré, mais comme il s'agit d'un message provenant du site de réservation en lui-même, il semble légitime et inspire confiance. Les attaquants persistent et sont capables de propager plusieurs campagnes en même temps (Figure 2).

Figure 1 : Message illégitime envoyé à la victime choisie depuis la plateforme de réservation

Figure 1 : Message illégitime envoyé à la victime choisie depuis la plateforme de réservation

Figure 2 : Mappage des connexions entre l'adresse IP de l'attaquant et sa relation avec les URL malveillantes

Figure 2 : Mappage des connexions entre l'adresse IP de l'attaquant et sa relation avec les URL malveillantes

Étape 3 : hameçonnage de la victime

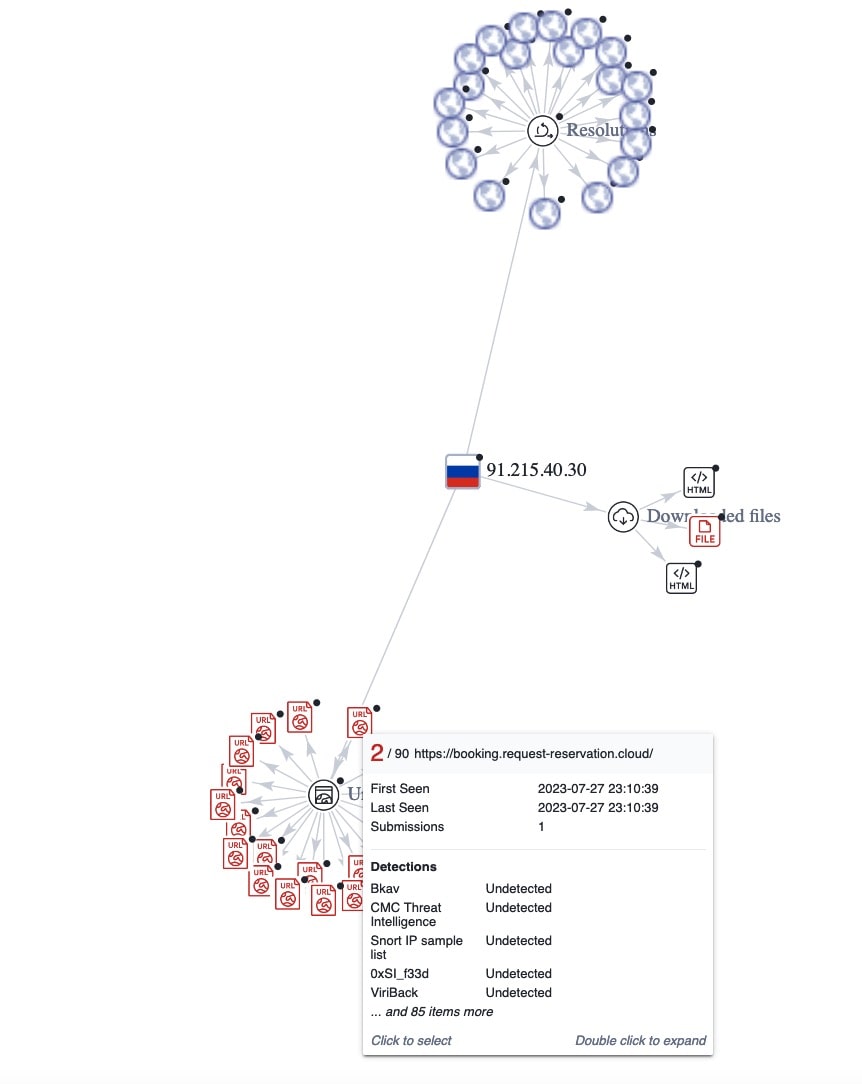

Le message contient une URL illégitime et prétend que l'hôtel a besoin d'une vérification de carte supplémentaire pour que la réservation soit maintenue. La victime, qui souhaite à tout prix garder sa réservation, mord à l'hameçon. Elle suit les directives de l'e-mail et clique sur le lien. Le lien envoie un exécutable encodé dans un script JavaScript Base64 complexe vers la machine de la victime (Figure 3).

Techniques de brouillage sophistiquées

Le script téléchargé a été conçu pour détecter les informations de la victime, mais aussi pour être complexe à analyser ou à comprendre pour les analystes en sécurité. Cette technique de brouillage en dit long sur le niveau de sophistication de l'attaquant.

Visiblement, le script a recours à diverses techniques de collecte d'informations telles que la vérification des capacités et des attributs du navigateur de l'utilisateur. C'est grâce à ces informations qu'il peut créer un objet de données et tenter d'envoyer ces données à un serveur à l'aide d'une requête POST. Analysons une petite partie de la logique JavaScript exécutée pour déterminer le chemin de redirection.

- La première partie consiste en une fonction auto-invoquée appliquée à deux paramètres (_0x372138 et _0x55e2f4). Cette partie inclut une boucle avec des calculs mathématiques complexes regroupés dans un bloc try-catch. Elle fonctionne jusqu'à ce que la condition !![] (toujours vraie) soit remplie. Elle fonctionne donc indéfiniment. Ce processus permet ensuite à la fonction auto-invoquée de s'immiscer dans le premier paramètre. Ce dernier déclare plusieurs variables incluant _0x178a26 et _0x4c868aavant d'établir une fonction _0x36fa19.

- Cette fonction collecte diverses informations relatives à l'environnement du navigateur (ex. : propriétés des objets de la fenêtre et du document) pour stocker ces informations dans un objet nommé _0x4c868a. Les données collectées comprennent des informations sur le navigateur, l'écran et bien plus encore (Figure 3).

Figure 4 : Fonction auto-invoquée exécutée sur la machine de la victime

Figure 4 : Fonction auto-invoquée exécutée sur la machine de la victime

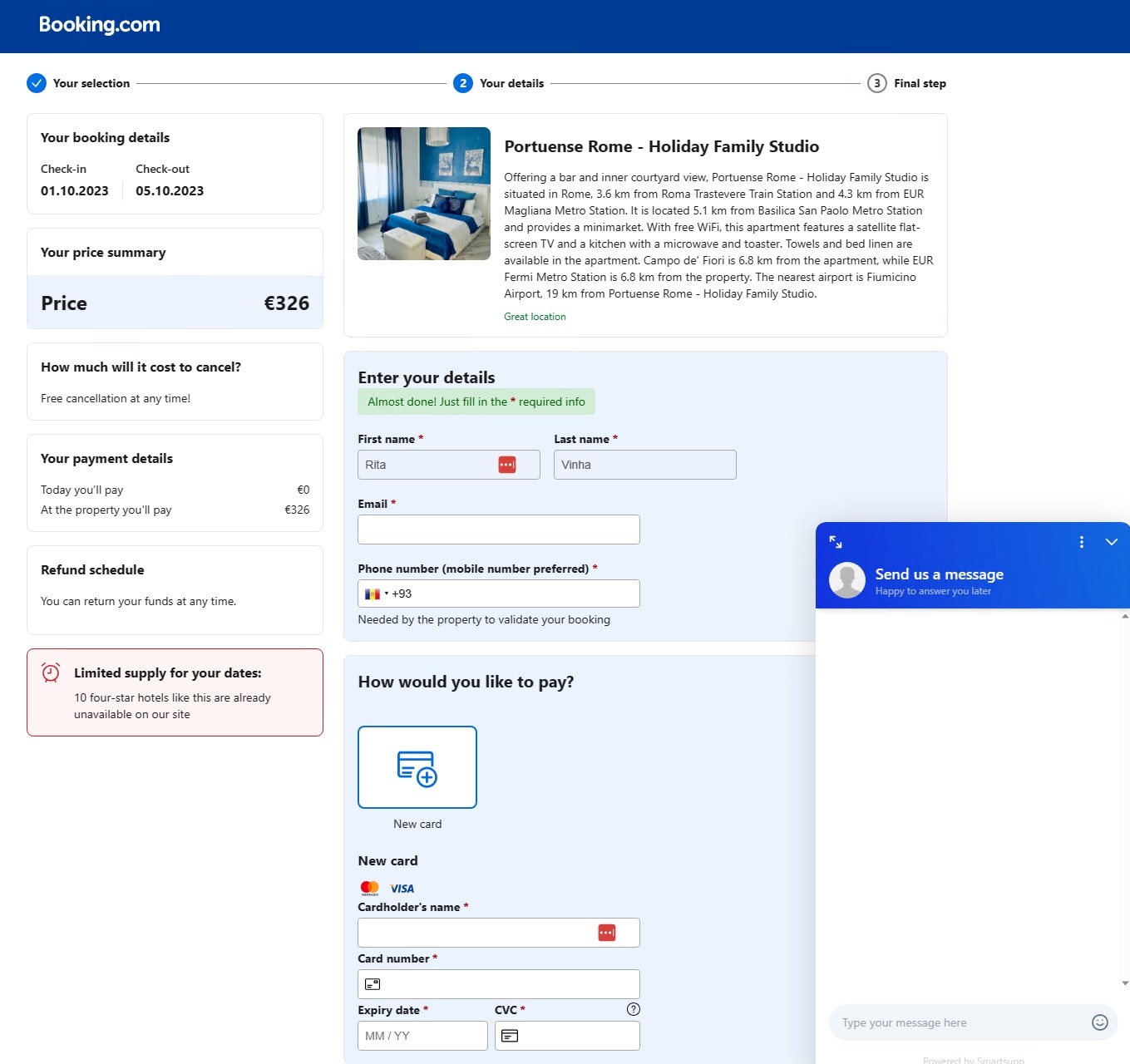

- L'attaquant démultiplie les validations de sécurité pour retarder l'analyse. Si le client réussit ces tests, l'utilisateur se retrouve sur un site d'hameçonnage imitant une page de paiement Booking.com. Ses coordonnées bancaires lui sont alors demandées (Figure 4).

Figure 5 : Site d'hameçonnage imitant Booking.com

Figure 5 : Site d'hameçonnage imitant Booking.com

- L'attaquant a également mis en place un canal d'assistance qui utilise Smart chat pour assurer la crédibilité de son attaque par hameçonnage.

Signaux d'alerte

Vocabulaire pressant : généralement, les messages d'hameçonnage pressent souvent à tort le destinataire pour le pousser à agir rapidement. Ici, le message menace le destinataire d'annuler sa réservation si aucune action n'est entreprise dans les 24 heures.

URL suspecte : le lien fourni (https://booking.guest-approve[.]info/reservation/606667156) ne contient pas le nom de domaine officiel de Booking.com.

Conseils de vérification

Ne cliquez jamais sur des liens non sollicités : même si vous pensez avoir affaire à un message légitime, évitez de cliquer sur les liens de messages non sollicités.

Contactez directement l'entreprise : pour confirmer l'authenticité d'un message, contactez l'entreprise depuis un canal officiel autre que sa plateforme de messagerie (ex. : adresse e-mail ou numéro de téléphone indiqué sur le site officiel de l'hôtel ou de l'agence de voyages).

Méfiez-vous si du vocabulaire pressant ou menaçant est utilisé : méfiez-vous des messages pressants ou vous menaçant de répercussions si vous n'agissez pas immédiatement.

Vérifiez l'URL à plusieurs reprises : n'oubliez jamais d'étudier les URL pour vous assurer qu'elles correspondent au site Web légitime.

Utilisez des logiciels de sécurité et des services cloud fiables : protégez vos terminaux avec un logiciel antivirus à jour. Utilisez des services de sécurité dans le cloud de qualité pour obtenir des informations avancées sur les menaces.

Conclusion

Face aux nombreuses attaques par hameçonnage, nous devons faire preuve de vigilance. Tout comme certaines attaques moins complexes, cette arnaque sophistiquée fonctionne.

Certes, les campagnes par hameçonnage de cette ampleur ne se produisent pas tous les jours. Mais les cybercriminels redoublent d'imagination pour s'en prendre aux personnes les moins vigilantes. Pour vous protéger au mieux, faites preuve de prudence et de vigilance à chaque fois que vous recevez un message non sollicité.

Indicateurs d'infection

91.215.40[.]30

91.215.40[.]22

static[.]wakkofkznmartyxa3244[.]site

booking[.]id3410894[.]com

booking[.]id90152861[.]com

booking[.]id48088277[.]date

com-id809712[.]com

booking[.]id301628951[.]date

booking[.]com-id2435142[.]info

booking[.]id61189387[.]date

booking[.]id11853502[.]date

booking[.]transaction-accept[.]info

booking[.]id60157261[.]date

booking[.]request-reservation[.]cloud

booking[.]com[.]id8535029[.]date

booking[.]check-reservation[.]info

booking[.]reservation-approve[.]info

booking[.]com[.]id17825117[.]date

booking-confirmation[.]date

booking[.]transaction-confirmation[.]info

expedia[.]id23725813[.]top

expedia-book[.]cloud

booking[.]id19045617[.]info

booking[.]id90134267[.]com

booking[.]reserved-operation[.]info

booking[.]transaction-confirm[.]com

booking[.]guest-approve[.]info

booking[.]operation-3ds[.]one

7870512[.]ngrok[.]io

booking[.]account-guest[.]com

booking[.]transaction-secure[.]info

booking-verification[.]su

98link[.]cc

booking[.]reservation-3ds[.]info

booking[.]reservation-accept[.]info

airbnb-reservation[.]cloud

booking[.]approve-reservation[.]info

booking[.]check-request[.]info

95link[.]cc

Booking[.]request-reservation[.]info

Sha256 :

1076c3e6437cab5975064c1525c516e2b1707c1f0fdc5edbadd6610e6a13d275 — Javascript de l'attaquant