Ausgefeilte Phishing-Kampagne für Angriffe auf Hotelgäste entdeckt

Redaktion und weitere Kommentare von Tricia Howard

Zusammenfassung

Die Sicherheitsforscher von Akamai haben einen zusätzlichen Schritt in einer Infostealer-Kampagne entdeckt, mit der Hotels, Buchungsseiten und Reisebüros angegriffen werden. In diesem zweiten Schritt werden die Kunden, die die Websites nutzen, persönlich zum Ziel.

Der Angreifer, der sich als Hotel ausgibt, wendet sich über die Buchungswebsite an den Kunden und drängt ihn zur erneuten Bestätigung seiner Kreditkartendaten, um diese Daten dann zu stehlen.

Dieser über mehrere Stufen verlaufende Angriff verdeutlicht, wie ausgeklügelt Phishing-Angriffe inzwischen sind. Cyberkriminelle finden neue und kreative Wege, um arglose Opfer mit beängstigender Präzision zu unterwandern.

Wir haben eine Liste mit Indicators of Compromise am Ende dieses Blogbeitrags zusammengestellt, die für Sperrlisten und zur allgemeinen Aufklärung genutzt werden kann.

Einführung

Obwohl fast jedem inzwischen die Gefahr durch Phishingbewusst ist, gehört dieser Angriffsvektor unter der überwältigenden Vielfalt von Cyberbedrohungen immer noch zu den erfolgreichsten und am weitesten verbreiteten Methoden. Phishing-Kampagnen gibt es in verschiedenen Formen und sie haben sich im Zuge der Entwicklung neuer Medien immer weiterentwickelt. Von E-Mails, deren Absender sich als Banken ausgeben, über Textnachrichten, die Zustellungsbenachrichtigungen imitieren, bis zur Einbettung von Schadcode in ein Foto eines Katzenbabys kann Phishing jeden betreffen, der Zugang zu einem Computer hat.

Gerade erst wurde eine neue Verbreitungsmethode in Form eines raffinierten Infostealers entdeckt, der auf Aktivitäten im Gastgewerbe über Online-Buchungsservices abzielt. Der Betrüger nimmt eine Zimmerreservierung vor und wählt die Option „Vor Ort bezahlen“ aus. Danach sendet er dem Hotel eine Reihe dringender und scheinbar aufrichtiger E-Mails mit Links zu „Fotos“, bei denen es sich tatsächlich um einen ausführbaren Infostealer handelt.

Angriffsziel dieser speziellen Version waren zwar die Hotels, unser SecOps-Team hat jetzt aber eine zweite Stufe dieser ausgefeilten Phishing-Kampagne entdeckt, die später die tatsächlichen Kunden der Websites ins Visier nimmt.

Jetzt, da Weihnachten und Neujahr näherrücken und viele Reisende Buchungen vornehmen,ist besondere Vorsicht bezüglich dieser Phishing-Methode geboten. In diesem Blogbeitrag beschreiben wir einige unserer Beobachtungen und geben Empfehlungen für sicheres Verhalten im Internet.

Angriffskette

Die Angriffskette umfasst drei Schritte: Ausführen des Infostealers, Kontaktaufnahme zum Opfer und Abfangen des Opfers.

Schritt 1: Ausführen des Infostealers

Nachdem der Infostealer beim ursprünglichen Ziel (dem Hotel) ausgeführt wurde, erhält der Angreifer Zugang zur Kommunikation mit legitimen Kunden. Häufig wird Kunden empfohlen, nur über offizielle und bekannte Kanäle zu kommunizieren, wie z. B. die verschiedenen Nachrichten-Plattformen innerhalb der Websites selbst, um illegale oder betrügerische Interaktionen zu verhindern. Jetzt, da der Angreifer Zugang zu diesen Kanälen erlangt hat, ist dieser gute Rat nicht mehr gültig.

Schritt 2: Kontaktaufnahme zum Opfer

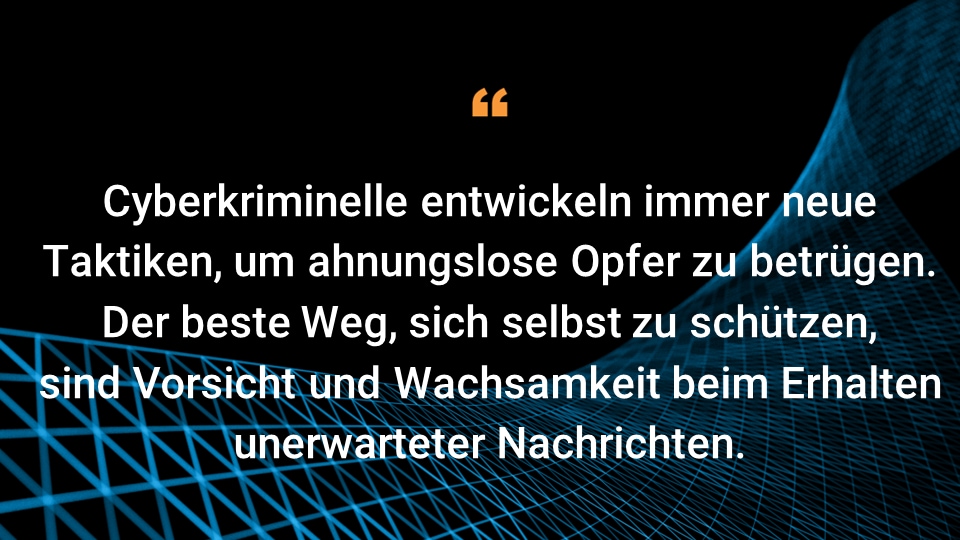

Sobald sich der Angreifer Zugang zur direkten und vertrauenswürdigen Kommunikationsmethode verschafft hat, sendet er eine Nachricht an das Opfer, das er im Blick hat (Abbildung 1). Diese Nachricht folgt dem Muster einer typischen Phishing-Mail: Dringend formuliert, mit der Aufforderung zu sofortigem Handeln und in der Absicht, Angst auszulösen. Die Nachricht wird professionell formuliert und imitiert die Interaktionen echter Hotels mit ihren Gästen, wodurch das Vertrauen des Empfängers in ihre Echtheit gestärkt wird.

Und wir dürfen nicht vergessen, dass die Nachricht über die Nachrichten-Plattform der Buchungsseite selbst zugestellt wird. Wäre es eine E-Mail von einem unbekannten Absender, würde sie wahrscheinlich ignoriert werden. Da es sich jedoch um eine direkte Nachricht von der Buchungswebsite selbst handelt, wirkt sie legitim und vertrauenswürdig. Angreifer beweisen Beharrlichkeit und Vielseitigkeit über mehrere Kampagnen hinweg (Abbildung 2).

Abb. 1: Illegitime Nachricht, die über die Buchungsplattform an das vorgesehene Opfer gesendet wird

Abb. 1: Illegitime Nachricht, die über die Buchungsplattform an das vorgesehene Opfer gesendet wird

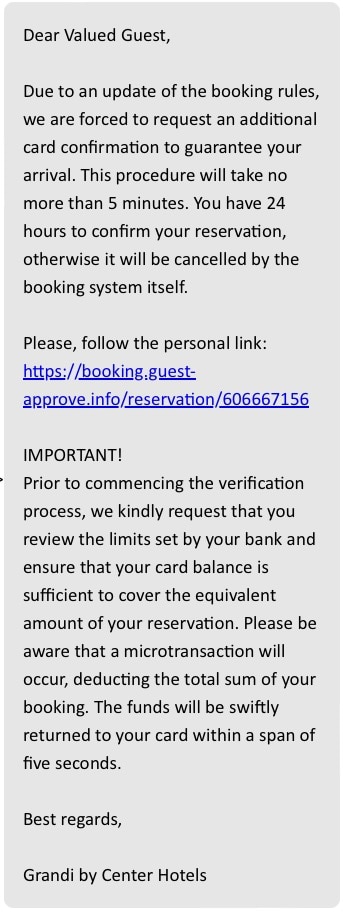

Abb. 2: Verbindungsübersicht zwischen der Angreifer-IP und ihrer Beziehung zu den schädlichen URLs

Abb. 2: Verbindungsübersicht zwischen der Angreifer-IP und ihrer Beziehung zu den schädlichen URLs

Schritt 3: Abfangen des Opfers

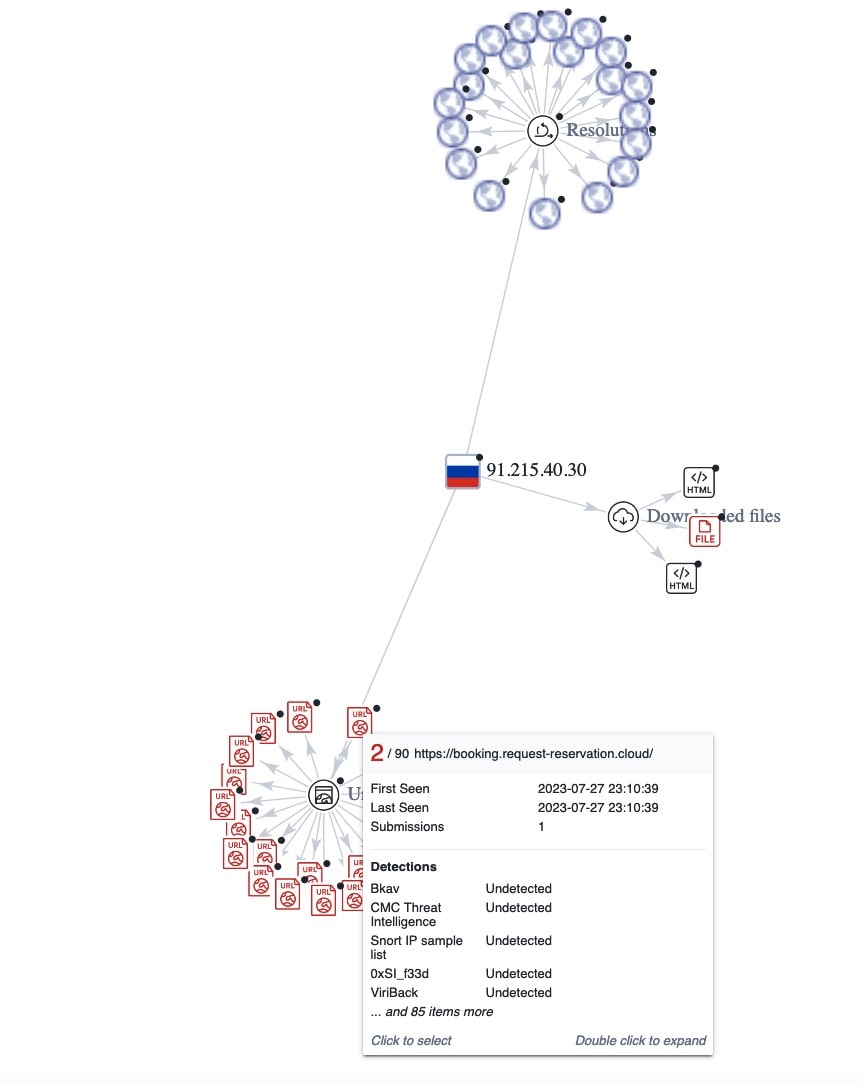

Die Nachricht enthält einen schädlichen Link, der angeblich zu einer zusätzlichen Kreditkartenprüfung führt, mit der eine Stornierung der Buchung verhindert werden soll. Das Opfer, das seine Reservierung natürlich nicht verlieren möchte, folgt den in der Nachricht aufgeführten Anweisungen und klickt auf den Link. Dieser Link löst dann eine ausführbare Datei auf dem Computer des Opfers aus, die in einem komplexen JavaScript Base64-Skript codiert ist (Abbildung 3).

Ausgeklügelte Verschleierungstechniken

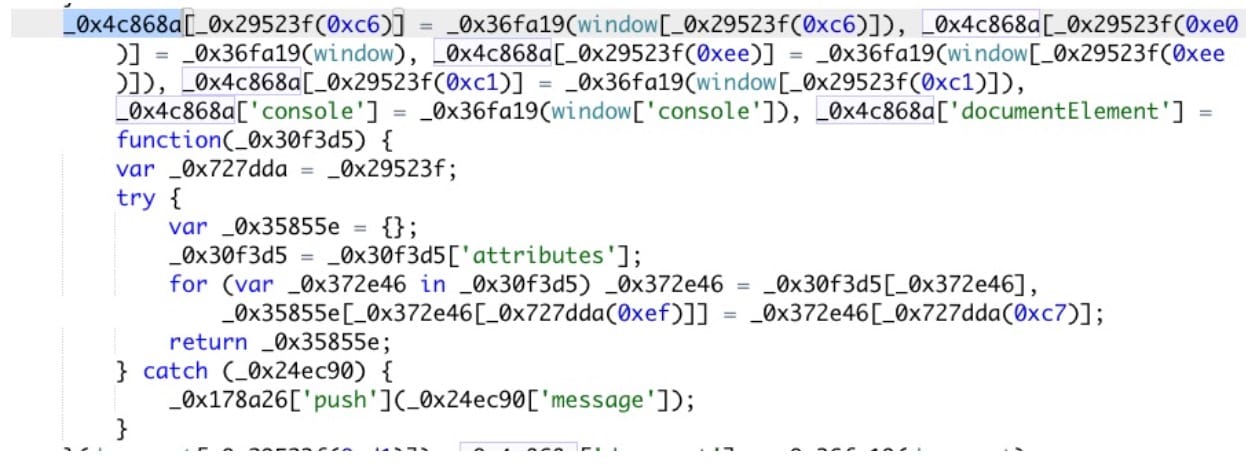

Nachdem das Skript heruntergeladen wurde, soll es die Daten des Opfers identifizieren und eine Analyse und Erfassung durch Sicherheitsanalysten erschweren.Diese Verschleierungsmethode verdeutlich die Kompetenz der Betrüger, die hinter dem Angriff stecken.

Anscheinend verwendet das Skript verschiedene Techniken, um die gewünschten Daten zu sammeln, darunter auch eine Überprüfung der Funktionen und Attribute des Browsers. Es erstellt dann ein Datenobjekt und versucht, diese Daten über eine POST-Anfrage an einen Server zu senden. Sehen wir uns einen kleinen Teil der JavaScript-Logik an, die den Umleitungspfad festlegt.

- Der erste Teil ist eine Funktion, die sich mit zwei Parametern (_0x372138 und _0x55e2f4) selbst aufruft. Dieser Teil enthält eine Schleife mit komplexen mathematischen Berechnungen innerhalb eines Try-Catch-Blocks. Sie wird weiter ausgeführt, bis der Zustand !![] erreicht ist (der immer wahr ist), was darauf hindeutet, dass sie unbegrenzt läuft. Dadurch kann die selbstaufrufende Funktion innerhalb des ersten Parameters verwendet werden. Sie deklariert mehrere Variablen, darunter _0x178a26 und _0x4c868a, und definiert eine Funktion _0x36fa19.

- Diese Funktion sammelt verschiedene Informationen über die Browserumgebung, wie z B. Eigenschaften der Objekte window und document und speichert diese Informationen in einem Objekt namens _0x4c868a. Die gesammelten Daten enthalten Informationen über Browser, Bildschirmfenster und weitere Daten (Abbildung 3).

Abb. 4: Selbstaufrufende Funktion auf dem Rechner des Opfers

Abb. 4: Selbstaufrufende Funktion auf dem Rechner des Opfers

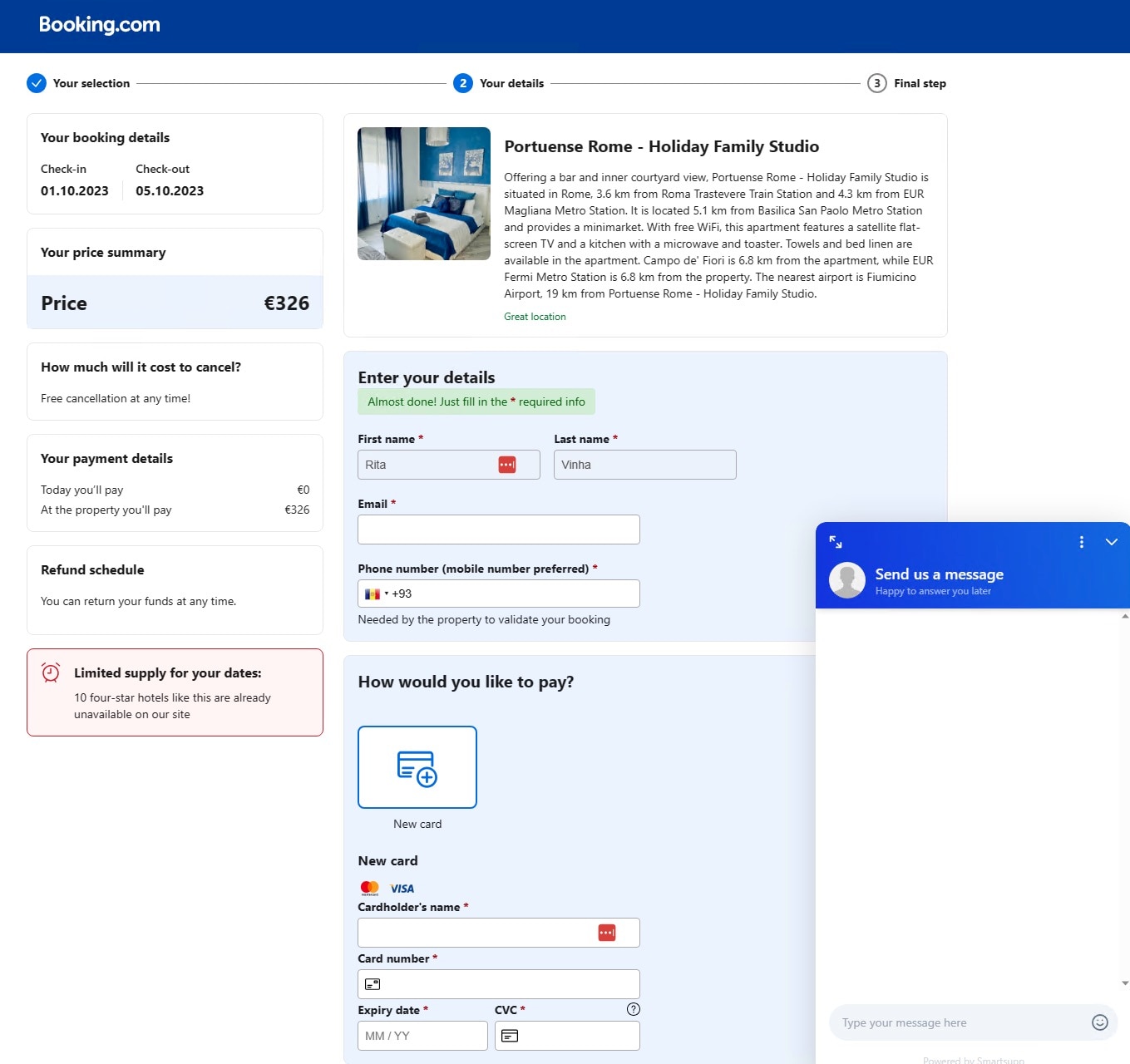

- Der Angreifer hat mehrere Sicherheitsvalidierungen als Verfahren zur Erschwerung der Analyse hinzugefügt. Wenn der Client diese Prüfkriterien erfüllt, wird dem Nutzer eine Phishing-Website angezeigt, die sich als Booking.com-Zahlungsseite ausgibt und Kreditkarteninformationen anfordert (Abbildung 4).

Abb. 5: Phishing-Website, die Booking.com imitiert

Abb. 5: Phishing-Website, die Booking.com imitiert

- Der Angreifer haben sogar einen Support-Kanal mit Smart-Chat implementiert, um die Glaubwürdigkeit des Phishing-Versuchs zu steigern.

Warnsignale

Drängende Formulierungen: Phishing-Nachrichten erzeugen oft ein falsches Gefühl der Dringlichkeit, das den Empfänger dazu zwingen soll, überstürzt zu handeln. In diesem Fall enthält die Nachricht die Warnung, dass eine Reservierung storniert wird, wenn innerhalb von 24 Stunden keine Aktion erfolgt.

Verdächtige URL: Der bereitgestellte Link (https://booking.guest-approve[.]info/reservation/606667156) gehört nicht zur offiziellen Booking.com-Domain.

Tipps zur Überprüfung

Klicken Sie niemals auf nicht angeforderte Links: Unabhängig davon, wie legitim eine Nachricht wirkt, sollten Sie am besten vermeiden, auf Links in nicht angeforderten Nachrichten zu klicken.

Wenden Sie sich direkt an das Unternehmen: Nutzen Sie einen anderen offiziellen Kanal außerhalb der Nachrichten-Plattform, um das Unternehmen zu kontaktieren, z. B. eine E-Mail-Adresse oder Telefonnummer, die vom ursprünglichen Hotel oder Reisebüro angegeben wurde, um die Echtheit derartiger Nachrichten zu bestätigen.

Vorsicht bei drängenden oder drohenden Formulierungen: Seien Sie vorsichtig bei Nachrichten, die ein Gefühl der Dringlichkeit vermitteln oder negative Konsequenzen androhen, wenn Sie nicht sofort handeln.

Überprüfen Sie die URL besonders sorgfältig: Prüfen Sie URLs immer genau, um sicherzustellen, dass sie mit der legitimen Website übereinstimmen.

Verwenden Sie zuverlässige Sicherheitssoftware und Cloudservices: Schützen Sie Ihre Geräte mit aktueller Antivirensoftware. Ziehen Sie die Verwendung von hochwertigen Cloudsicherheitsservices in Betracht, die leistungsfähige Bedrohungsinformationen liefern.

Fazit

Wir alle müssen ständig auf Phishing-Angriffe gefasst sein. Der hier beschriebene raffinierte Betrug funktioniert, aber das gilt auch für viel einfachere Angriffe.

Phishing-Kampagnen dieses Kalibers sind nicht alltäglich. Aber Cyberkriminelle entwickeln immer neue Taktiken, um ahnungslose Opfer zu betrügen. Der beste Weg, sich selbst zu schützen, sind Vorsicht und Wachsamkeit beim Erhalten unerwarteter Nachrichten.

Indicators of Compromise

91.215.40[.]30

91.215.40[.]22

static[.]wakkofkznmartyxa3244[.]site

booking[.]id3410894[.]com

booking[.]id90152861[.]com

booking[.]id48088277[.]date

com-id809712[.]com

booking[.]id301628951[.]date

booking[.]com-id2435142[.]info

booking[.]id61189387[.]date

booking[.]id11853502[.]date

booking[.]transaction-accept[.]info

booking[.]id60157261[.]date

booking[.]request-reservation[.]cloud

booking[.]com[.]id8535029[.]date

booking[.]check-reservation[.]info

booking[.]reservation-approve[.]info

booking[.]com[.]id17825117[.]date

booking-confirmation[.]date

booking[.]transaction-confirmation[.]info

expedia[.]id23725813[.]top

expedia-book[.]cloud

booking[.]id19045617[.]info

booking[.]id90134267[.]com

booking[.]reserved-operation[.]info

booking[.]transaction-confirm[.]com

booking[.]guest-approve[.]info

booking[.]operation-3ds[.]one

7870512[.]ngrok[.]io

booking[.]account-guest[.]com

booking[.]transaction-secure[.]info

booking-verification[.]su

98link[.]cc

booking[.]reservation-3ds[.]info

booking[.]reservation-accept[.]info

airbnb-reservation[.]cloud

booking[.]approve-reservation[.]info

booking[.]check-request[.]info

95link[.]cc

Booking[.]request-reservation[.]info

Sha256:

1076c3e6437cab5975064c1525c516e2b1707c1f0fdc5edbadd6610e6a13d275 – JavaScript des Angreifers