Smascheramento di una sofisticata campagna di phishing che ha preso di mira gli ospiti di un albergo

Editoriale e commenti aggiuntivi di Tricia Howard

Analisi riassuntiva

I ricercatori di Akamai hanno identificato un altro passaggio di una campagna di infostealer che ha preso di mira alberghi, siti di prenotazione e agenti di viaggio. In questo secondo passaggio, sono stati presi di mira i clienti degli stessi siti.

Il criminale, fingendo di rappresentare l'albergo, ha contattato i clienti tramite il sito di prenotazione sollecitandoli a confermare i dati delle loro carte di credito per rubare queste informazioni.

Questa minaccia multifase mostra l'evoluzione dei sofisticati attacchi di phishing. I criminali cercano nuovi modi creativi per infiltrarsi nei sistemi delle loro vittime ignare con un'incredibile precisione.

Abbiamo incluso un elenco degli indicatori di compromissione per blocklist e informazioni generali alla fine di questo blog.

Introduzione

Nonostante sia ampiamente noto, il phishingrimane uno dei vettori di attacco più diffusi e di maggior successo nel vasto panorama delle minacce informatiche. Le campagne di phishing vengono sferrate in varie forme e hanno continuato ad evolversi con l'emergere di nuovi potenziali mezzi di comunicazione. Dalle e-mail spacciate per comunicazioni di una banca agli SMS che imitano le notifiche di delivery fino al codice dannoso integrato nella foto di un gattino, il phishing può colpire chiunque abbia accesso ad un computer.

Uno degli ultimi metodi scoperti per la delivery dei messaggi consiste nell'utilizzo di un sofisticato infostealer che ha preso di mira il settore alberghiero tramite i servizi di prenotazione online. Un criminale effettua la richiesta di una prenotazione, scegliendo l'opzione di pagare in albergo, e invia alla struttura alberghiera una serie di e-mail urgenti e apparentemente sincere contenenti collegamenti a foto che, in realtà, nascondono un infostealer eseguibile.

Anche se questa particolare versione puntava agli alberghi, il nostro team SecOps ha rilevato una seconda fase di questa sofisticata campagna di phishing, che ha preso di mira i clienti legittimi di tali siti.

Poiché si avvicinano le festività natalizie,, non c'è momento migliore per prestare estrema cautela a questo metodo di phishing. In questo blog, vengono descritte alcune delle nostre osservazioni e condivisi alcuni consigli su come stare al sicuri online.

Catena degli attacchi

La catena degli attacchi è costituita da tre fasi: esecuzione dell'infostealer, contatto della vittima e cattura della vittima.

Fase 1. Esecuzione dell'infostealer

Dopo aver eseguito l'infostealer sulla vittima presa di mira (l'albergo), il criminale può accedere ai messaggi dei clienti legittimi. Si consiglia spesso ai clienti di utilizzare solo metodi di comunicazione ufficiali e noti, come le varie piattaforme di messaggistica che si trovano all'interno dei siti, per prevenire interazioni illegittime o fraudolente. Purtroppo, questo consiglio importantissimo diventa opinabile ora che i criminali possono accedere a tali metodi.

Fase 2. Contatto della vittima

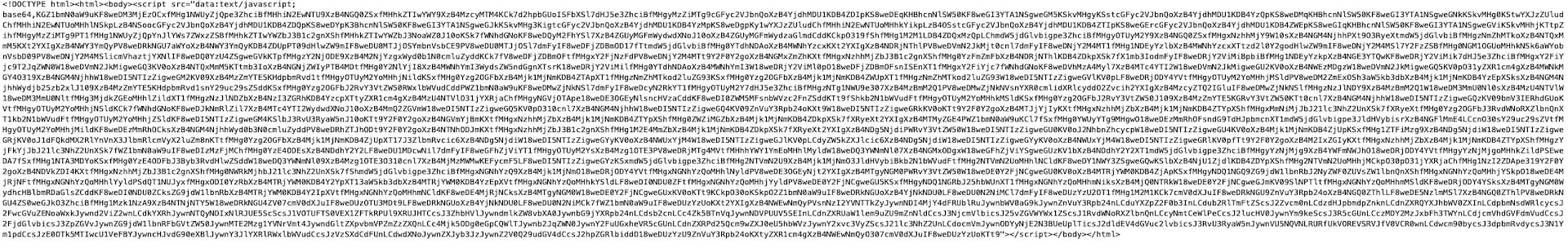

Dopo che il criminale è riuscito ad ottenere un accesso diretto e affidabile, viene inviato un messaggio alla vittima presa di mira (Figura 1). Questo messaggio segue il tipico modus operandi del phishing: una comunicazione urgente, che richiede un'azione immediata e incute timore. Scritto in modo professionale, questo messaggio segue il modello delle vere interazioni che si svolgono tra l'albergo e i propri ospiti per aumentare la fiducia nel destinatario.

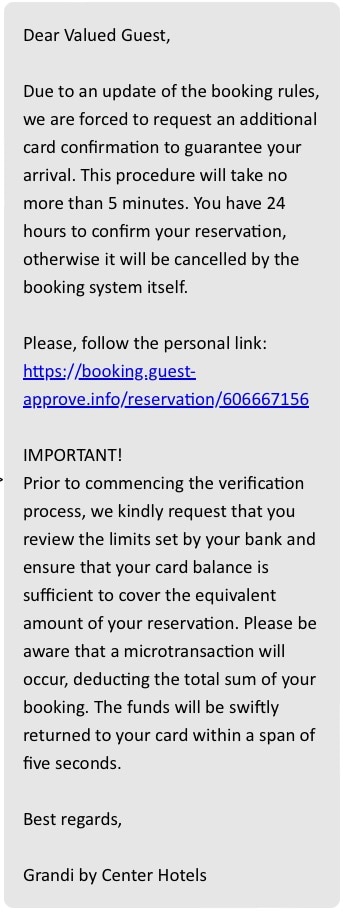

È importante ricordare che il messaggio viene inviato dalla stessa piattaforma di messaggistica del sito di prenotazione. Se fosse un'e-mail inviata da un mittente sconosciuto, verrebbe probabilmente ignorata, invece, poiché si tratta di un messaggio diretto inviato dallo stesso sito di prenotazione, sembra legittimo e affidabile. I criminali mostrano persistenza e diffusione in più campagne (Figura 2).

Figura 1. Messaggio illegittimo inviato tramite una piattaforma di prenotazione alla vittima designata

Figura 1. Messaggio illegittimo inviato tramite una piattaforma di prenotazione alla vittima designata

Figura 2. Mappatura delle connessioni tra l'IP del criminale e la sua relazione con gli URL dannosi

Figura 2. Mappatura delle connessioni tra l'IP del criminale e la sua relazione con gli URL dannosi

Fase 3. Cattura della vittima

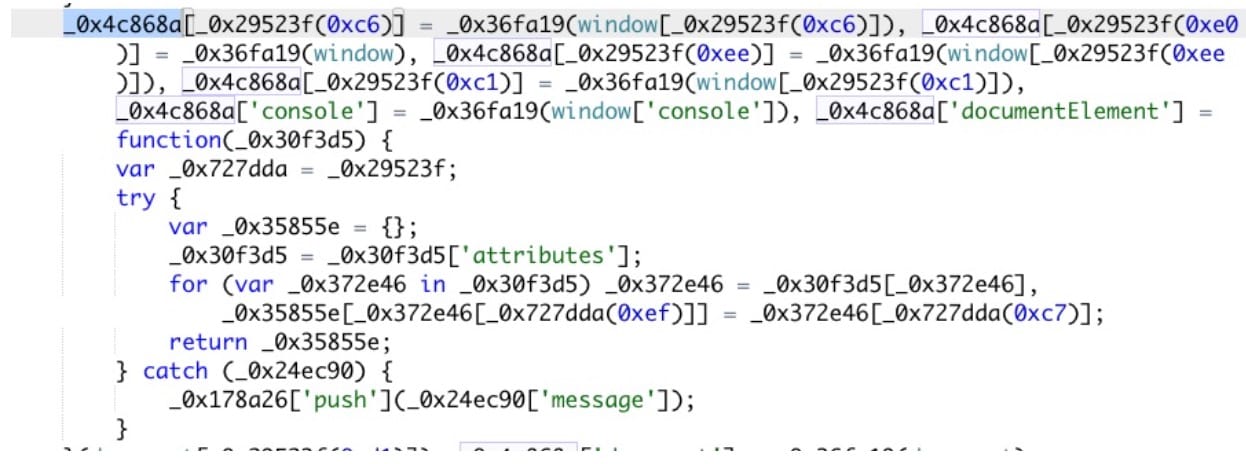

Il messaggio contiene un collegamento illegittimo che richiede un'ulteriore verifica dei dati della carta di credito per garantire che la prenotazione non venga annullata. La vittima, che, ovviamente, vuole mantenere la prenotazione, acconsente ai termini riportati nel messaggio e fa clic sul collegamento, attivando un eseguibile sul computer della vittima codificato in un complesso script in Base64 con JavaScript (Figura 3).

Sofisticate tecniche di offuscamento

Lo script scaricato è progettato per rilevare le informazioni della vittima e garantire che sarebbe difficile analizzarlo o comprenderlo per gli analisti della sicurezza. Questa tecnica di offuscamento attesta quanto siano sofisticati i metodi utilizzati dai criminali che l'hanno concepita.

Apparentemente, lo script utilizza varie tecniche per raccogliere le informazioni desiderate, come il controllo degli attributi e delle funzionalità del browser dell'utente, quindi crea un oggetto dati e tenta di inviare questi dati ad un server tramite una richiesta POST. Esaminiamo ora una piccola parte della logica JavaScript che stabilisce il percorso di reindirizzamento.

- La prima parte è una funzione che si richiama automaticamente con due parametri (_0x372138 e _0x55e2f4). Questa parte include un ciclo con complessi calcoli matematici all'interno di un blocco try-catch, che viene eseguito finché non viene soddisfatta la condizione !![] (sempre vera) a indicare che l'esecuzione è condotta per un tempo illimitato. Quindi, viene consentito l'utilizzo della funzione che si richiama automaticamente all'interno del primo parametro. Vengono dichiarate numerose variabili, tra cui _0x178a26 e _0x4c868a, e viene definita una funzione _0x36fa19.

- Questa funzione raccoglie varie informazioni sull'ambiente del browser, come le proprietà degli oggetti finestra e documento , e memorizza queste informazioni in un oggetto denominato _0x4c868a. I dati raccolti includono informazioni sul browser, sullo schermo e molto altro (Figura 3).

Figura 4. Funzione che si richiama automaticamente eseguita sul computer della vittima

Figura 4. Funzione che si richiama automaticamente eseguita sul computer della vittima

- Il criminale ha aggiunto numerose operazioni di convalida della sicurezza come tecnica di anti-analisi. Se il client supera questi test, l'utente viene indirizzato ad un sito di phishing, che si spaccia come la pagina di pagamento di Booking.com per richiedere i dati della sua carta di credito (Figura 4).

Figura 5. Sito di phishing che imita Booking.com

Figura 5. Sito di phishing che imita Booking.com

- Il criminale ha anche implementato un canale di supporto smart-chat per garantire la credibilità della sua truffa di phishing.

Indicatori di allarme

Senso di urgenza: i messaggi di phishing creano spesso un falso senso di urgenza, costringendo i destinatari ad agire frettolosamente. In questo caso, il messaggio avvisa che la prenotazione verrà cancellata se non viene effettuata un'operazione nel giro di 24 ore.

URL sospetto: il collegamento fornito (https://booking.guest-approve[.]info/reservation/606667156) non è il dominio Booking.com ufficiale.

Suggerimenti sulle verifiche

Non fate mai clic su collegamenti di dubbia provenienza: indipendentemente da quanto possa sembrare legittimo un messaggio, è meglio evitare di fare clic sui collegamenti nei messaggi di dubbia provenienza.

Contattate direttamente l'azienda: per confermare l'autenticità dei messaggi ricevuti, utilizzate un altro canale ufficiale all'esterno della piattaforma di messaggistica per contattare l'azienda, ad esempio inviando un'e-mail o chiamando il numero di telefono fornito dall'agenzia di viaggi o dal sito dell'albergo originale.

Fate attenzione all'uso di un linguaggio minaccioso o che implica un'urgenza: non vi fidate di messaggi che creano un senso di urgenza o minacciano conseguenze negative se non agite immediatamente.

Controllate e ricontrollate l'URL: esaminate attentamente gli URL per assicurarvi che corrispondano al sito web legittimo.

Utilizzate servizi cloud e software di sicurezza affidabili: proteggete i vostri dispositivo con software antivirus aggiornati. Prendete in considerazione l'ipotesi di utilizzare servizi di sicurezza nel cloud di qualità elevata in grado di fornire un'avanzata intelligence sulle minacce.

Conclusione

Tutti dobbiamo vigilare costantemente sugli attacchi di phishing. Questa sofisticata truffa è efficace, ma lo sono anche truffe molto più semplici.

Le campagne di phishing di questo calibro non si verificano ogni giorno. Tuttavia, i criminali informatici sviluppano sempre nuove tattiche per prendere di mira le loro vittime ignare. Il miglior modo per proteggersi è stare all'erta ogni volta che si riceve un messaggio imprevisto.

Indicatori di compromissione

91.215.40[.]30

91.215.40[.]22

static[.]wakkofkznmartyxa3244[.]site

booking[.]id3410894[.]com

booking[.]id90152861[.]com

booking[.]id48088277[.]date

com-id809712[.]com

booking[.]id301628951[.]date

booking[.]com-id2435142[.]info

booking[.]id61189387[.]date

booking[.]id11853502[.]date

booking[.]transaction-accept[.]info

booking[.]id60157261[.]date

booking[.]request-reservation[.]cloud

booking[.]com[.]id8535029[.]date

booking[.]check-reservation[.]info

booking[.]reservation-approve[.]info

booking[.]com[.]id17825117[.]date

booking-confirmation[.]date

booking[.]transaction-confirmation[.]info

expedia[.]id23725813[.]top

expedia-book[.]cloud

booking[.]id19045617[.]info

booking[.]id90134267[.]com

booking[.]reserved-operation[.]info

booking[.]transaction-confirm[.]com

booking[.]guest-approve[.]info

booking[.]operation-3ds[.]one

7870512[.]ngrok[.]io

booking[.]account-guest[.]com

booking[.]transaction-secure[.]info

booking-verification[.]su

98link[.]cc

booking[.]reservation-3ds[.]info

booking[.]reservation-accept[.]info

airbnb-reservation[.]cloud

booking[.]approve-reservation[.]info

booking[.]check-request[.]info

95link[.]cc

Booking[.]request-reservation[.]info

Sha256:

1076c3e6437cab5975064c1525c516e2b1707c1f0fdc5edbadd6610e6a13d275 - attacker javascript