Desmascarando uma campanha de phishing sofisticada que tem como alvo os hóspedes de hotéis

Comentários editoriais e adicionais por Tricia Howard

Resumo executivo

Pesquisadores da Akamai identificaram uma etapa adicional em uma campanha de infostealer que visa hotéis, sites de reservas e agentes de viagens. Esta segunda etapa visa os clientes dos próprios sites.

O invasor, disfarçado como se fosse o hotel, entra em contato com o cliente através do website de reservas, pedindo "confirmação do número do cartão de crédito" e rouba suas informações.

Essa ameaça em vários estágios mostra a evolução de sofisticados ataques de phishing. Agentes mal-intencionados estão encontrando maneiras novas e criativas de infiltrar alvos desavisados com precisão assustadora.

Incluímos uma lista de indicadores de comprometimento para listas de bloqueio e conscientização geral no final desta publicação do blog.

Introdução

Apesar da ampla conscientização sobre phishing, esse ainda é um dos vetores de ataque mais bem-sucedidos e onipresentes no vasto cenário de ameaças virtuais. Campanhas de phishing vêm em várias formas e continuaram a evoluir à medida que surgem novas mídias potenciais. Desde e-mails que se fazem passar por bancos a mensagens de texto que imitam notificações de entrega a código mal-intencionado incorporado em uma foto de um gatinho, o phishing pode afetar qualquer pessoa com acesso a um computador.

Um dos métodos de entrega descobertos mais recentemente é o sofisticado "infostealer" que visa o setor de hospitalidade por meio de serviços de reservas online. Um agente mal-intencionado faz uma solicitação de reserva, escolhendo a opção "pagar no hotel", e envia ao hotel uma série de e-mails urgentes e aparentemente sinceros com links para "fotos" que são um infostealer executável.

Embora essa versão específica tenha sido destinada aos hotéis, nossa equipe de SecOps detectou uma segunda fase dessa sofisticada campanha de phishing, que, em seguida, visa os clientes legítimos desses websites.

Quando a temporada de viagens de férias se aproxima, não há melhor momento para ficar atento a este método de phishing. Nesta publicação do blog, detalhamos algumas de nossas observações e compartilhamos recomendações para manter a segurança online.

Cadeia de ataque

A cadeia de ataque consiste em três etapas: executar o infostealer, entrar em contato com a vítima e aplicar o golpe.

Etapa 1: Executando o infostealer

Depois que o infostealer é executado no destino original (o hotel), o invasor pode acessar mensagens com clientes legítimos. Geralmente, recomenda-se que os clientes usem apenas métodos oficiais e conhecidos de comunicação, como várias plataformas de mensagens dentro do website, para evitar interações ilegítimas ou fraudulentas. Infelizmente, esse ótimo conselho se torna discutível agora que o invasor pode acessar esses métodos.

Etapa 2: Entrar em contato com a vítima

Agora que o invasor tem acesso direto e confiável, uma mensagem é enviada à vítima pretendida (Figura 1). Esta mensagem segue um típico modus operandi de phishing: urgente, exige ação imediata e invoca medo. É redigida com profissionalismo e modelada de acordo com as interações genuínas do hotel com seus hóspedes, o que gera ainda mais confiança para o destinatário.

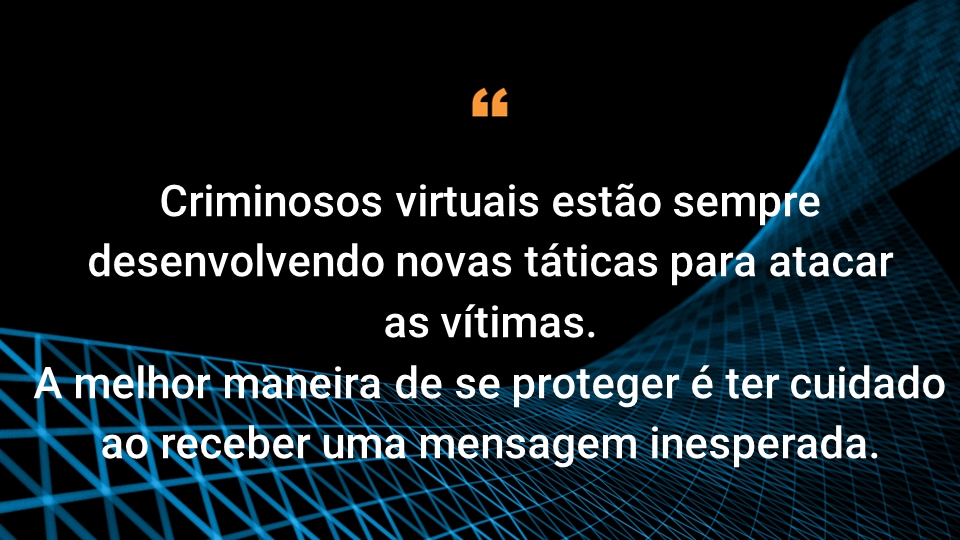

É importante lembrar que essa mensagem vem da própria plataforma de mensagens do website de reservas. Se este fosse um e-mail de um remetente desconhecido, provavelmente seria ignorado, mas como esta é uma mensagem direta de dentro do próprio website de reservas, parece legítima e confiável. Os invasores mostram persistência e capacidade de distribuição em várias campanhas (Figura 2).

Fig. 1: Mensagem ilegítima enviada por meio de uma plataforma de reservas para a vítima pretendida

Fig. 1: Mensagem ilegítima enviada por meio de uma plataforma de reservas para a vítima pretendida

Fig. 2: Mapa de conexão entre o IP do invasor e sua relação com URLs maliciosos

Fig. 2: Mapa de conexão entre o IP do invasor e sua relação com URLs maliciosos

Etapa 3: Como acontece o golpe na vítima

A mensagem contém um link ilegítimo que alega ser uma verificação adicional do cartão para garantir que a reserva não seja cancelada. A vítima, claramente querendo manter a reserva, aceita os termos descritos na mensagem e clica no link. Este link aciona um executável na máquina da vítima codificado em um script JavaScript Base64 complexo (Figura 3).

Técnicas sofisticadas de ofuscação

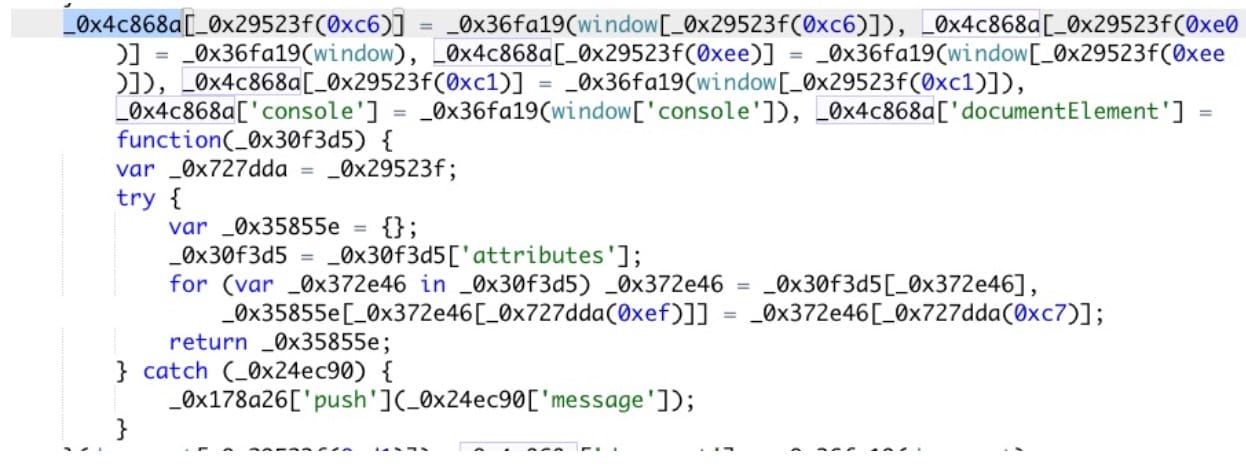

Esse script baixado foi projetado para detectar as informações da vítima e garantir que sejam difíceis de serem analisadas ou compreendidas pelos analistas de segurançaEssa técnica de ofuscação mostra a sofisticação do(s) invasor(es) que está(ão) por trás disso.

Aparentemente, o script usa várias técnicas para reunir essas informações, como verificar os recursos e atributos do navegador do usuário. Em seguida, ele cria um objeto de dados e parece tentar enviá-lo para um servidor usando uma solicitação POST. Vamos examinar uma pequena parte da lógica JavaScript que determina o caminho de redirecionamento.

- A primeira parte é uma função de autochamada que usa dois parâmetros (_0x372138 e o _0x55e2f4). Esta parte inclui um loop com cálculos matemáticos complexos dentro de um bloco try-catch. Continua a funcionar até que a condição !![] (que é sempre verdadeira) seja atendida, sugerindo que é executado indefinidamente. Isso permite então o uso da função de autochamada dentro do primeiro parâmetro. Ele declara várias variáveis, incluindo _0x178a26 e a _0x4c868a, e define uma função _0x36fa19.

- Esta função coleta várias informações sobre o ambiente do navegador, como propriedades dos objetos janela e a documento , e armazena essas informações em um objeto chamado _0x4c868a. Os dados coletados incluem informações sobre o navegador, a tela e muito mais (Figura 3).

Fig. 4: A função de autochamada é executada na máquina da vítima

Fig. 4: A função de autochamada é executada na máquina da vítima

- O invasor adicionou várias validações de segurança como uma técnica antianálise. Se o cliente passar nesses testes, o usuário verá um site de phishing disfarçado de página de pagamento do Booking.com solicitando informações do cartão de crédito (Figura 4).

Fig. 5: Website de phishing que imita o Booking.com

Fig. 5: Website de phishing que imita o Booking.com

- O invasor também implementou um canal de suporte de bate-papo inteligente para garantir a credibilidade de seu golpe de phishing.

Sinais de alerta

Linguagem urgente: As mensagens de phishing geralmente criam um falso senso de urgência, persuadindo os destinatários a agir rapidamente. Neste caso, a mensagem alerta para o cancelamento da reserva se nada for feito no prazo de 24 horas.

URL suspeito: O link fornecido (https://booking.guest-approve[.]info/reservation/606667156) não é o domínio oficial Booking.com.

Dicas de verificação

Nunca clique em links não solicitados: Independentemente da legitimidade que uma mensagem possa aparentar, é melhor evitar clicar em links em mensagens não solicitadas.

Entre em contato diretamente com a empresa: Para confirmar a autenticidade dessas mensagens, use um canal oficial diferente fora da plataforma de mensagens para entrar em contato com a empresa, como e-mail ou número de telefone fornecido pelo website original do hotel ou pela agência de viagens.

Tenha cuidado com linguagem urgente ou ameaçadora: Tenha cuidado com mensagens que criam um senso de urgência ou ameaçam consequências negativas se você não tomar medidas imediatas.

Verifique novamente o URL: Sempre examine URLs para garantir que correspondam ao website legítimo.

Use software de segurança e serviços em nuvem de boa reputação: Proteja seus dispositivos com software antivírus atualizado. Considere a utilização de serviço de segurança na nuvem de alta qualidade que forneça inteligência avançada contra ameaças.

Conclusão

Todos nós precisamos estar constantemente atentos aos ataques de phishing. Este esquema sofisticado funciona, mas também funcionam os esquemas muito mais simples.

Campanhas de phishing dessa importância não surgem todos os dias. Mas os criminosos virtuais estão sempre desenvolvendo novas táticas para atacar vítimas desavisadas. A melhor maneira de se proteger é ser cauteloso e vigilante sempre que receber uma mensagem inesperada.

Indicadores de comprometimento

91.215.40[.]30

91.215.40[.]22

static[.]wakkofkznmartyxa3244[.]site

booking[.]id3410894[.]com

booking[.]id90152861[.]com

booking[.]id48088277[.]date

com-id809712[.]com

booking[.]id301628951[.]date

booking[.]com-id2435142[.]info

booking[.]id61189387[.]date

booking[.]id11853502[.]date

booking[.]transaction-accept[.]info

booking[.]id60157261[.]date

booking[.]request-reservation[.]cloud

booking[.]com[.]id8535029[.]date

booking[.]check-reservation[.]info

booking[.]reservation-approve[.]info

booking[.]com[.]id17825117[.]date

booking-confirmation[.]date

booking[.]transaction-confirmation[.]info

expedia[.]id23725813[.]top

expedia-book[.]cloud

booking[.]id19045617[.]info

booking[.]id90134267[.]com

booking[.]reserved-operation[.]info

booking[.]transaction-confirm[.]com

booking[.]guest-approve[.]info

booking[.]operation-3ds[.]one

7870512[.]ngrok[.]io

booking[.]account-guest[.]com

booking[.]transaction-secure[.]info

booking-verification[.]su

98link[.]cc

booking[.]reservation-3ds[.]info

booking[.]reservation-accept[.]info

airbnb-reservation[.]cloud

booking[.]approve-reservation[.]info

booking[.]check-request[.]info

95link[.]cc

Booking[.]request-reservation[.]info

Sha256:

1076c3e6437cab5975064c1525c516e2b1707c1f0fdc5edbadd6610e6a13d275 - attacker javascript