分析恶意 CrowdStrike 域名:谁会受到影响,接下来会发生什么

编辑和评论补充:Tricia Howard

文稿编辑:Maria Vlasak

执行摘要

2024 年 7 月 19 日的 CrowdStrike 事件发生后,Akamai 研究人员发现了 180 多个新创建的恶意域名,这类域名声称会协助应对该事件,并且这一数字还在继续增长。

我们确定了与 CrowdStrike 事件相关的流量较大的恶意域名,并制定了一份 威胁指标 (IOC) 清单,供您考虑将其列入阻止列表还是自行做进一步分析。

此处观察到的恶意域名之一在相关关键词中位列前 20 万个站点。

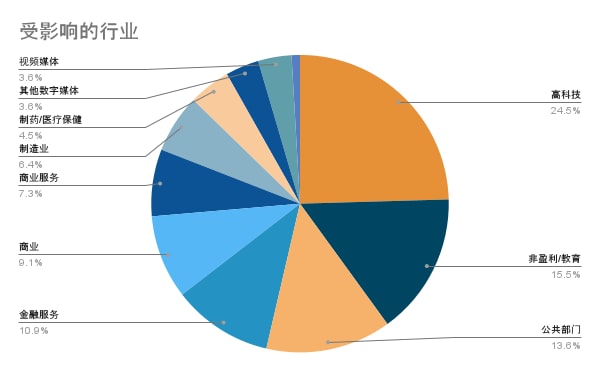

非营利机构和教育机构是受影响较大的行业,合计占所观察到的攻击流量的 20% 以上。

在本博文中,我们将探讨目前活跃的一些诈骗类型,并将深入研究谁是攻击目标,同时我们会为受此事件影响的企业和个人提供缓解措施建议。

简介

2024 年 7 月 19 日,星期五,在最近一次的 CrowdStrike Falcon 内容更新后,全球大部分设备都出现了蓝屏问题。此更新触发了对 Windows 主机的错误检查,导致全球出现大范围蓝屏死机 (BSOD) 问题,造成各地发生数十亿次系统中断。

全球有 850 万台设备 受到影响,几乎各个行业都受到了这次中断的冲击,包括 航空、 政府和 医疗保健等关键服务领域,并产生了现实影响,有些影响甚至在事件发生后持续了数天。

与其他具有新闻价值的事件一样,攻击者立即试图利用本次更新所造成的大范围混乱和中断,乘机让情况变得更加糟糕。此次中断的范围之广,加上相关新闻报道的范围之广,导致很多感到不安的用户四处搜寻答案。

攻击者有机可乘

攻击者将这一事件视为开展社会工程的重要机会,他们迅速建立了 以受影响的 CrowdStrike 客户为目标的诈骗网站 ,以窃取信息和传播恶意软件。

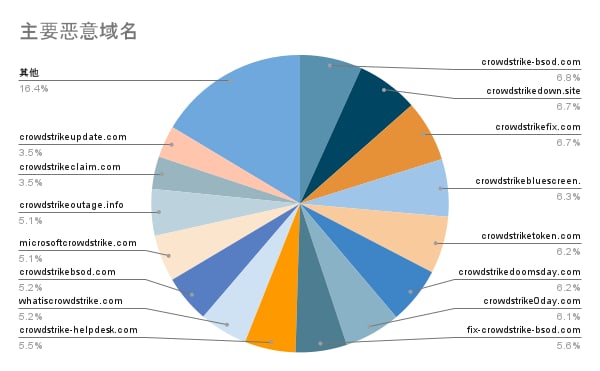

通过分析我们在全球边缘网络上看到的数据,我们确定了围绕此事件进行诈骗所用的主要恶意域名 (图 1)。我们已发现的威胁涉及不同的领域,包括 Wiper、 窃取工具和 远程访问工具 (RAT)。

图 1:声称与 CrowdStrike 援助相关的主要恶意域名

图 1:声称与 CrowdStrike 援助相关的主要恶意域名

这些主要域名所占的市场份额大致相同。这些域名中大多数都带有 [.]com 顶级域名,因其无处不在而具有一种微妙的合法性。常见的关键字(例如“bsod”和“microsoft”)在多个域名中出现,这些关键字是迫切需要相关知识的受害者在收集信息时常用的辅助搜索词。

人人都是潜在猎物

攻击数据并未集中于某些行业,这最能体现事件的广泛性(图 2)。我们惊讶地发现,一些受此事件影响严重的行业往往不会成为网络攻击的目标,尤其是教育和公共部门。

图 2:按行业细分的攻击数据

图 2:按行业细分的攻击数据

非营利机构和教育机构:不幸成为攻击目标

尽管我们已习惯于看到高科技行业和金融服务行业首当其冲地遭受零日攻击, 但数量占 29% 以上的非营利机构、教育部门和公共部门这次受到的影响颇为严重。该行业在补救方面也受到了很大影响——一个校园内学生的受管设备的数量可能达到 数千台,具体取决于机构的规模。

教育部门的运营还依赖于技术技能水平各异的不同人群,包括一些根本不懂技术的人。尽管 IT 预算不断增加,但教育机构所拥有的安全团队通常规模较小,他们在保护这些环境的安全方面似乎徒劳无功。具有社会工程经验的攻击者会意识到这种缺失并会加以利用,这也可能会造成大量流量。

通过活动识别网络钓鱼基础架构

受影响的主要域名

对这些网站的影响非常明显,可以从流向这些网站的流量中得到证明。这些网站获得了数百万的浏览量, 其中一些网站甚至在这段时间内在全球相关关键词中位列前 20 万个站点(基于 AkaRank的数据)。

我们分析了一些流量较大的域名以了解它们的作案手法,并根据它们伪装成合法网站的方式将某些网站分组在一起:虚假 IT 服务、虚假解决方案和虚假法律支持。注意:对于这些恶意网站,一些更高级的示例还涉及其他欺骗行为,包括“电话支持”,或重定向到真实的 CrowdStrike 网站,在用户毫无戒心的情况下进一步提高可信度。

虚假 IT 服务

发生 CrowdStrike 中断后,我们注意到攻击者创建了几个域名,这些域名是域名误植的 CrowdStrike,并且域名中包含“crowdstrike”一词。这些域名声称会为联系他们的受害者提供技术支持来解决问题(图 3)。

图 3:虚假服务诈骗示例

图 3:虚假服务诈骗示例

此类诈骗网站会伪装成 IT 专业人员,以帮助快速恢复, 而且他们的语气听起来同样紧迫。这种紧迫感可能会诱使访问者提供个人信息,这是网络钓鱼骗局的常见特征。他们的目标是直接从用户输入中窃取敏感信息。

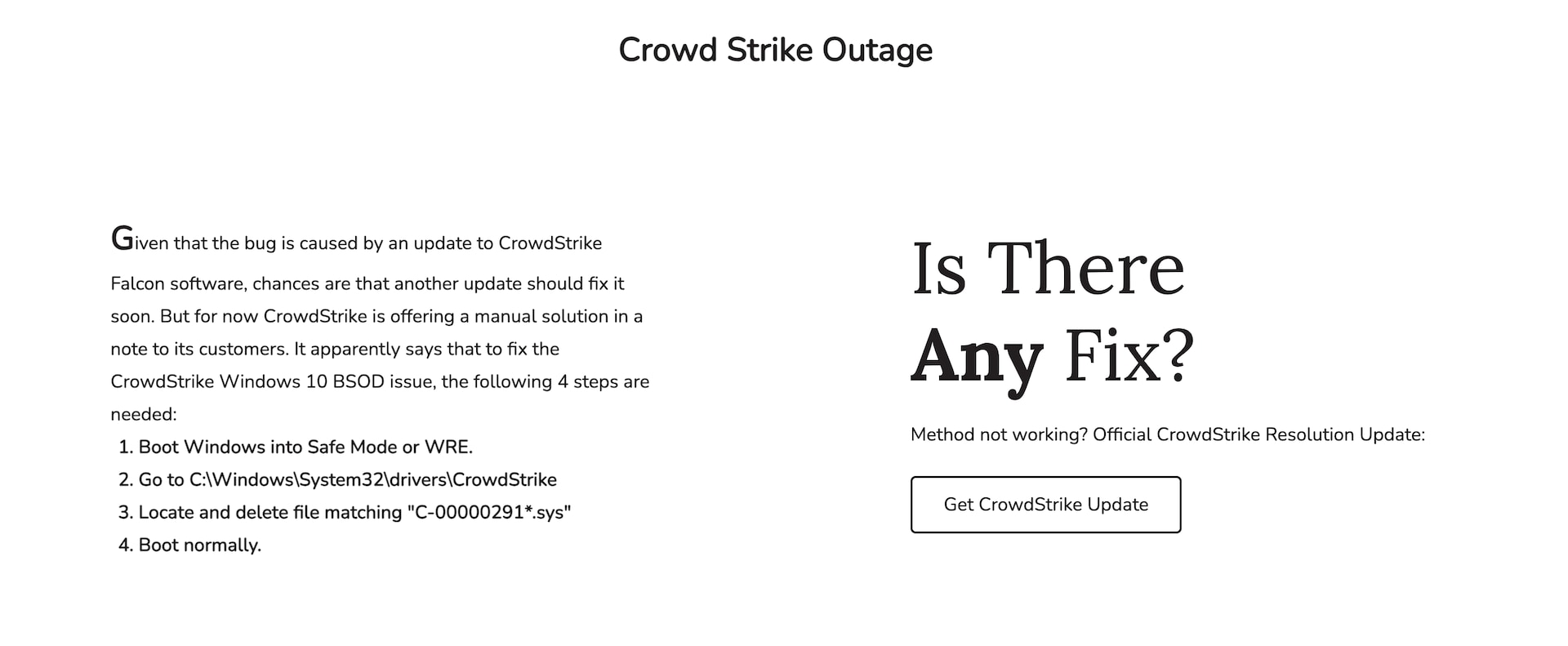

虚假解决方案

我们还发现存在虚假解决方案活动,这些活动针对的是那些寻求快速解决问题而无需人工帮助的受害者(图 4)。 这些活动的重点是利用点击按钮即可下载的虚假修复脚本或可执行文件提供快速修复。

图 4:虚假解决方案活动的屏幕截图

图 4:虚假解决方案活动的屏幕截图

快速阅读相关说明后会感觉它看起来像是合法的修复方案。这些文件命名为“CrowdStrike”,它们提到了当前的问题,而且提供合理数量的步骤。如果受害者毫无戒心,并希望快速恢复工作,就会很容易将恶意软件引入自己的环境中。

虚假法律支持

并非所有恶意活动都专注于技术方面,有些活动还会涉足诉讼途径。 这些活动以提供与 CrowdStrike 中断相关的法律援助为幌子,试图从用户那里收集个人信息。图 5 示例中的登陆页面包含一家律师事务所的徽标和 CrowdStrike 的徽标,以提高其可信性。

图 5:恶意法律网络钓鱼网站

图 5:恶意法律网络钓鱼网站

这个特殊的 IOC (crowdstrikeclaim[.]com) 格外醒目,因为它可能是广泛的网络钓鱼基础架构的一部分。Akamai 安全情报响应团队参与了此次分析,并确定该域名嵌入了一个已知的恶意 Facebook ID,该 ID 用于链接到 covid19-business-help.qualified-case[.]com。而该网站又嵌入了另一个链接到大约 40 个其他网站的 Facebook ID。

缓解措施

如果您受到了此次中断的影响并且正在搜索相关信息,我们建议您咨询 CrowdStrike 或 Microsoft 等可靠来源。尽管通过其他渠道似乎能获得更新的信息,但这些信息可能并不准确,或者更糟糕的是,网站可能存有恶意目的。

对于个人

如果您发现自己浏览的是一个声称可提供 CrowdStrike 中断相关帮助的页面,那么可通过几种方式来检查其合法性。

检查域名的证书和颁发机构 ,可在通过 HTTPS 访问时进行

据我们所知,该域名可能是非法域名,前提是它请求访问敏感信息,例如信用卡卡号、社会保障号或银行信息

请勿打开声称能解决此问题的电子邮件附件,即使这些附件来自类似于 CrowdStrike 的域名也是如此

对于企业

结论

在每个设备得到修复之后,我们可能会看到更多与该问题相关的网络钓鱼企图。只需简单浏览一下社交媒体,攻击者就可以了解哪些品牌最能激起情感共鸣,哪些品牌很容易被冒充以牟取恶意利益。

这是攻击者的工作,记住这一点很重要。恶意活动的运作方式与我们在合法企业中的运作方式一样:受害者是他们的“客户”,本博文中介绍的各种手段表明了他们是如何“贴近”客户的。他们知道如何有效地分散投资组合,以确保他们最终将钱存入银行。

未来影响

同样值得注意的是,由于这一事件的公开性,攻击者现在对某些目标的技术堆栈了解得更加透彻。假如在 Falcon 产品中发现未来的 CVE,可能也与此相关。攻击者只会变得越来越老练,他们多得到一块技术堆栈拼图,就会更容易地破解这个拼图。

想要了解更多信息?

Akamai 安全情报组 (SIG) 将继续监控并报告此类威胁,以便向我们的客户及整个安全社区提供情报。有关 SIG 正在开展的工作的完整列表,可以查看我们的 专用研究页面 或关注我们的公众号,以获得最新的实时更新。