Analisi dei domini CrowdStrike dannosi: chi è interessato e cosa dobbiamo aspettarci

Editoriale e commenti aggiuntivi di Tricia Howard

Copy Editing di Maria Vlasak

Analisi riassuntiva

Dopo l'incidente di CrowdStrike avvenuto il 19 luglio 2024, i ricercatori di Akamai hanno scoperto più di 180 domini dannosi che si ritiene siano stati creati recentemente per assistere con l'incidente e il cui numero è destinato a salire.

Abbiamo identificato i domini dannosi associati con l'incidente di CrowdStrike che presentano la maggior quantità di traffico e abbiamo stilato un elenco degli indicatori di compromissione (IOC) per creare un elenco di elementi da bloccare o per ulteriori analisi.

Uno dei domini dannosi qui osservati è stato classificato tra i primi 200.000 siti per le parole chiave associate.

Il no profit e l'istruzione sono tra i settori più colpiti, che insieme rappresentano più del 20% del traffico degli attacchi osservato.

In questo blog, andiamo ad esplorare alcuni dei tipi di truffe attualmente attive esaminando chi viene preso di mira e fornendo suggerimenti utili per le organizzazioni e per gli utenti privati interessati da questo incidente.

Introduzione

Il 19 luglio 2024, si è destato clamore in tutto il mondo a causa della visualizzazione delle "schermate blu" (arresto del sistema) sulla maggior parte dei dispositivi dopo un recente aggiornamento dei contenuti di CrowdStrike Falcon . L'aggiornamento ha attivato un controllo dei bug sugli host di Windows che ha provocato la visualizzazione delle temute "schermate blu" (BSOD), causando l'arresto di miliardi di sistemi in tutto il mondo.

Con 8,5 milioni di dispositivi interessati in tutto il mondo, sono stati colpiti da questo arresto di sistema praticamente tutti i settori, inclusi servizi di importanza critica, come l'aviazione, il settore pubblicoe quello sanitario, che ha avuto effetti sulla vita reale, di cui alcuni si sono protratti anche giorni dopo l'incidente.

Come accade spesso nel caso di eventi di rilievo, i criminali hanno immediatamente tentato di sfruttare la situazione approfittando della confusione diffusa e dell'interruzione dei sistemi causati dall'aggiornamento. La portata dell'interruzione dei sistemi, legata alla copertura giornalistica relativa alla notizia, ha condotto ad un numero sconcertante di utenti alla ricerca di risposte ovunque potevano trovarle.

Il vantaggio per i criminali

I criminali hanno visto questo incidente come un'opportunità allettante per sferrare un attacco di social engineering: così hanno rapidamente allestito dei siti truffa che hanno colpito i clienti interessati dall'incidente di CrowdStrike per rubare informazioni e diffondere malware.

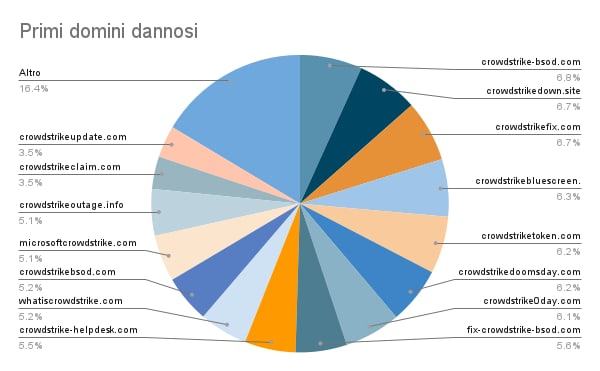

Analizzando i dati che abbiamo osservato sulla nostra rete edge globale, abbiamo identificato i principali domini dannosi utilizzati per le truffe correlate a questo incidente (Figura 1). Le minacce che abbiamo già osservato spaziano in varie discipline, tra cui wiper, ladri di informazionie strumenti per l'accesso remoto (RAT).

Figura 1. I primi domini dannosi che si ritiene siano associati all'assistenza di CrowdStrike

Figura 1. I primi domini dannosi che si ritiene siano associati all'assistenza di CrowdStrike

Ognuno di questi domini principali ha avuto approssimativamente un'uguale quota di mercato. La maggior parte di questi domini ha il dominio di primo livello [.]com, che sembra lievemente legittimo per la sua ubiquità. In alcuni di questi domini, sono presenti parole chiave comuni, come "bsod" e "microsoft", che sono termini di ricerca comunemente usati dalle vittime alla ricerca di informazioni.

Tutti sono prede potenziali

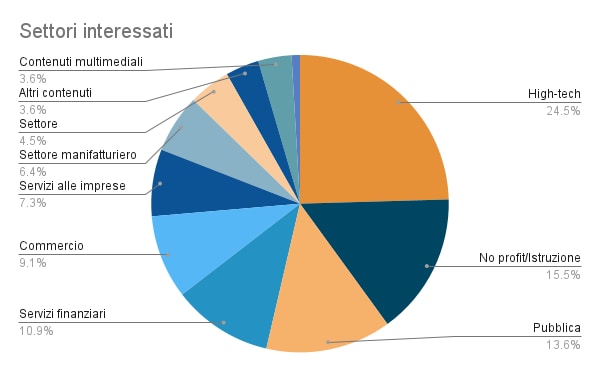

L'ampio spettro dell'incidente è evidenziato al meglio dalla mancanza di focalizzazione del settore sui dati degli attacchi (Figura 2). Abbiamo trovato sorprendente il fatto che alcuni dei settori notevolmente interessati da questo incidente non siano spesso gli obiettivi degli attacchi informatici, specialmente l'istruzione e il settore pubblico.

Figura 2. Dati degli attacchi suddivisi per settore

Figura 2. Dati degli attacchi suddivisi per settore

No profit e istruzione: bersagli mancati

Anche se siamo abituati a vedere i servizi finanziari e l'high-tech subire l'assalto degli attacchi zero-day, i settori più colpiti sono il no profit, l'istruzione e il settore pubblico, che insieme raggiungono più del 29% del traffico degli attacchi osservato.. Questi settori sono, inoltre, interessati notevolmente dalle operazioni di mitigazione: il numero di dispositivi gestiti per gli studenti in un campus universitario può raggiungere il migliaio, a seconda delle dimensioni dell'università.

Anche il settore dell'istruzione si basa su persone con un'ampia varietà di livelli di competenze tecniche, incluso chi non è assolutamente tecnologicamente avanzato. Nonostante i budget IT sempre più elevati, i team addetti alla sicurezza di un istituto scolastico, spesso di ridotte dimensioni, si trovano di fronte al compito apparentemente arduo di tentare di proteggere questi ambienti. L'autore di un attacco di social engineering dovrebbe conoscere questa difficoltà e potrebbe trarne vantaggio, il che contribuirebbe ad aumentare notevolmente la quantità di traffico.

Identificazione dell'infrastruttura di phishing mediante le campagne

Per queste campagne di phishing, è comune far parte di un'infrastruttura resiliente se sono organizzate da criminali professionisti con capacità in grado di competere con quelle di un ambiente aziendale. Queste campagne più sofisticate possono disporre di meccanismi di offuscamento e failover e cambiare rapidamente aspetto: uno dei domini osservati in questa campagna è legato ad una nota fonte dannosa che ha tratto vantaggio dalle difficoltà della pandemia.

Inoltre, molti di questi siti presentano attività di fidelizzazione integrate che gli utenti sono abituati ad associare con la sicurezza, come la convalida SSL o il supporto IT. Al momento della pubblicazione di questo blog, sono stati identificati più di 180 domini diversi, che sono stati registrati tra il 19 e il 21 luglio. Questo numero, probabilmente, crescerà man mano che continuerà il processo di mitigazione.

Primi domini interessati

L'impatto di questi siti è notevole, come evidenziato dalla quantità di traffico ad essi indirizzato. Questi siti richiamano milioni di visualizzazioni: alcuni di essi sono classificati, infatti, tra i primi 200.000 domini per le parole chiave associate a livello globale nel periodo osservato, secondo AkaRank.

Abbiamo analizzato alcuni dei domini più trafficati per scoprire il loro modus operandi e abbiamo raggruppato alcuni di essi in base al modo con cui simulano un aspetto legittimo, ossia attraverso un supporto legale, soluzioni e servizi IT fittizi. Nota: alcuni degli esempi più avanzati di questi siti dannosi includono anche altre frodi, come il "supporto telefonico" o il reindirizzamento verso il sito CrowdStrike attuale per aumentare la credibilità nei confronti degli ignari utenti.

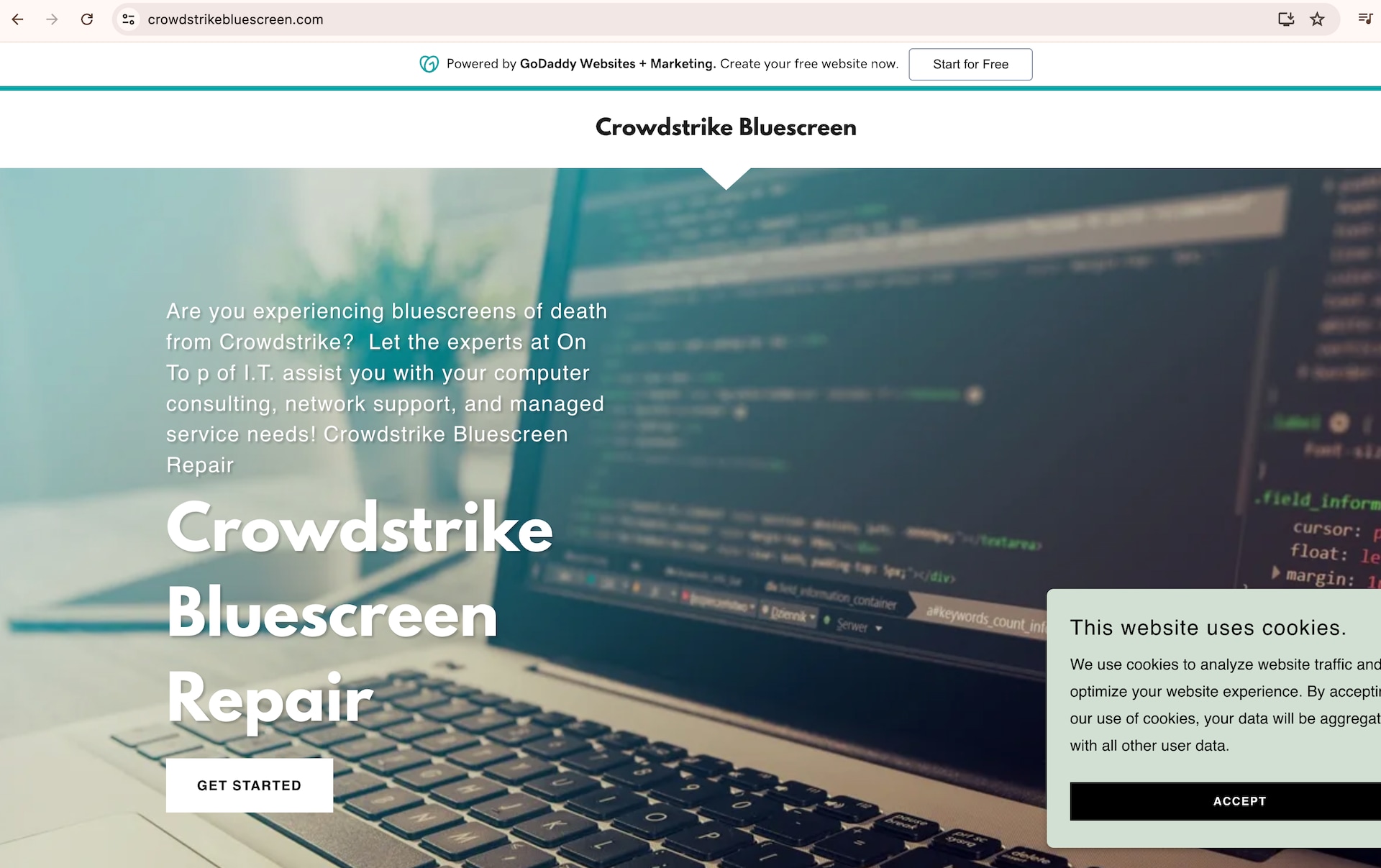

Servizi IT fittizi

Dopo l'interruzione di CrowdStrike, abbiamo notato la creazione di alcuni domini come tipi di typosquatting di CrowdStrike, contenenti la parola "crowdstrike" nei nomi di dominio corrispondenti. Questi domini affermano di fornire un supporto tecnico per i problemi riscontrati dalle vittime che li contattano (Figura 3).

Figura 3. Esempio di truffa dei servizi fittizi

Figura 3. Esempio di truffa dei servizi fittizi

Questo tipo di sito truffa finge di essere un professionista IT disponibile per aiutare per un rapido recupero e mantiene un uguale livello di urgenza nel tono. Il senso di emergenza può indurre i visitatori a fornire informazioni personali, che è una caratteristica comune di una configurazione di phishing. In tal caso, l'obiettivo è rubare informazioni direttamente dall'input dell'utente.

Soluzioni fittizie

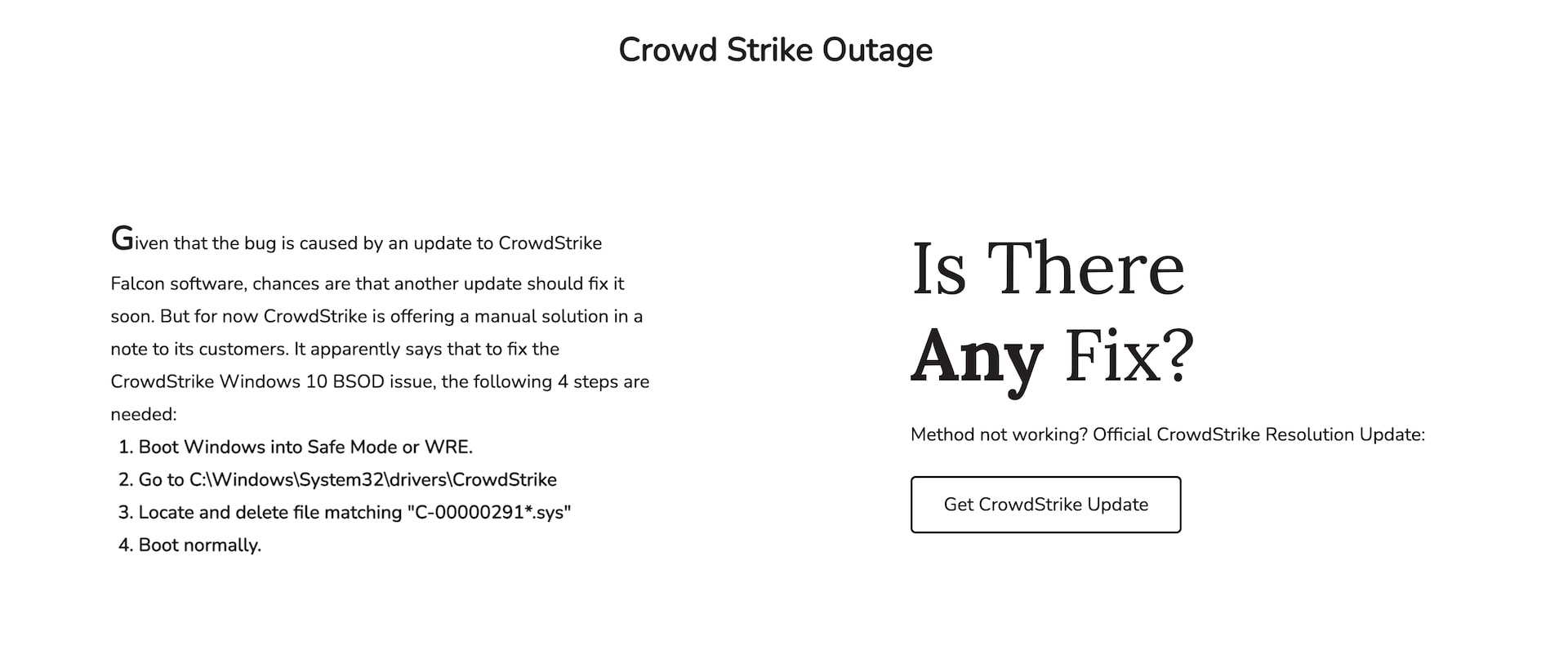

Le vittime che cercano di risolvere rapidamente un problema senza l'aiuto di un addetto possono subire campagne di soluzioni fittizie (Figura 4). Queste campagne si focalizzano sull'intento di risolvere rapidamente i problemi riscontrati fornendo script di riparazione fittizi o file eseguibili da poter scaricare facendo semplicemente clic su un pulsante..

Figura 4. Screenshot di una campagna di soluzioni fittizie

Figura 4. Screenshot di una campagna di soluzioni fittizie

Una rapida lettura delle istruzioni le fa sembrare legittime. I file sono denominati "CrowdStrike", fanno riferimento al problema riscontrato e forniscono un numero ragionevole di operazioni da eseguire. Una vittima ignara che cerca di riprendere il lavoro potrebbe facilmente introdurre inavvertitamente malware nel proprio ambiente.

Supporto legale fittizio

Non tutte le campagne dannose si sono focalizzate sugli aspetti tecnici: alcune, infatti, hanno scelto la strada più difficile. Queste campagne hanno tentato di raccogliere dati personali dagli utenti fingendo di offrire assistenza legale relativamente all'interruzione di CrowdStrike. La pagina di destinazione illustrata nell'esempio in Figura 5 contiene il logo di uno studio legale e il logo di CrowdStrike per sembrare più credibile.

Figura 5. Sito di phishing legale dannoso

Figura 5. Sito di phishing legale dannoso

Questo specifico IOC (crowdstrikeclaim[.]com) è emerso perché probabilmente parte di un'infrastruttura di phishing più diffusa. L'Akamai Security Intelligence Response Team ha preso parte a questa analisi ed ha identificato questo dominio come un ID Facebook integrato e noto per essere dannoso (utilizzato per effettuare la connessione al dominio covid19-business-help.qualified-case[.]com). Questo sito, a sua volta, ha un altro ID Facebook integrato che consente di connettersi approssimativamente ad altri 40 siti web.

Soluzioni di mitigazione

Se siete stati interessati dall'interruzione di sistema e cercate informazioni al riguardo, vi consigliamo di consultare fonti attendibili come CrowdStrike o Microsoft. Altre fonti potrebbero avere informazioni più aggiornate, ma non necessariamente accurate o, peggio, potrebbero nascondere siti con scopi illeciti.

Per i singoli utenti

Se arrivate ad una pagina che afferma di offrire assistenza relativamente all'interruzione di CrowdStrike, ne potete verificare la legittimità in vari modi.

Verificate il certificato e l'intestatario del dominio quando effettuate l'accesso tramite HTTPS

Il dominio è probabilmente illegittimo se richiede informazioni sensibili,, come numeri di carte di credito, codici fiscali o dati bancari

Seguite solo le informazioni per il recupero fornite direttamente da CrowdStrike

Non aprite allegati e-mail che dichiarano di riuscire a risolvere il problema, anche se provenienti da domini simili a CrowdStrike

Per le organizzazioni

Gli addetti alla sicurezza che devono gestire gli effetti di questo incidente possono anche aiutare a risolvere il problema e a limitare un'ulteriore esposizione agli attacchi in vari modi.

Eseguire un'analisi delle vulnerabilità create dal movimento laterale o un'emulazione della concorrenza. I criminali con aspirazioni finanziarie troveranno maggiori opportunità per sferrare i ransomware in un ambiente. Anche se non si è trattato di una CVE da sfruttare, se un criminale conosce un componente critico del vostro sistema di sicurezza, possono verificarsi potenziali impatti tecnici. Vi consigliamo di eseguire un'analisi delle vulnerabilità o un'emulazione della concorrenza per avere una visione dell'attuale scenario delle minacce.

Bloccare gli IOC noti e correlati. Esistono numerose fonti di intelligence attendibili di IOC noti associati a questa campagna, incluso questo elenco che abbiamo stilato. Se l'elenco è coerente con la vostra analisi sulla gestione dei rischi, bloccate immediatamente i domini o eliminatele con il DNS per fermare le comunicazioni con i domini dannosi.

Conclusione

È probabile che assisteremo ad altri tentativi di phishing associati a questo problema anche dopo aver corretto ogni dispositivo interessato. Scorrendo semplicemente i social media, un criminale può capire quali brand generano le emozioni più intense e quali sono soggetti a tentativi di impersonificazione a scopo malevolo.

È questo il compito dei criminali ed è importante ricordarlo. Le operazioni delle campagne dannose sono simili alle attività che si compiono nelle aziende legittime: le vittime sono i loro "clienti" e le varie tattiche presentate in questo post mostrano come sono riuscite ad "agganciare" i loro clienti. Sanno come diversificare in modo efficace la propria gamma di prodotti per garantirsi risultati positivi.

Effetti futuri

È interessante anche notare che, a causa della natura pubblica di questo incidente, i criminali ora conoscono meglio i dispositivi tecnologici di alcuni obiettivi. Questo aspetto potrebbe diventare importante nel caso in cui venga rilevata una futura CVE all'interno di Falcon. I criminali diventano sempre più sofisticati e ogni pezzo aggiuntivo del puzzle dei dispositivi tecnologici a loro disposizione rende il puzzle stesso più facile da risolvere.

Per ulteriori informazioni

L'Akamai Security Intelligence Group (SIG) continuerà a monitorare e a segnalare minacce come queste per fornire informazioni sia ai nostri clienti che alla comunità della sicurezza in generale. Per un elenco completo del lavoro svolto dal SIG, potete consultare la nostra pagina dedicata alla ricerca oppure potete seguirci su X (in precedenza Twitter) per ulteriori aggiornamenti in tempo reale.