Analyse des domaines CrowdStrike malveillants : qui est concerné et quelles sont les prochaines étapes

Commentaires éditoriaux et additionnels de Tricia Howard

Copie modifiée par Maria Vlasak

Synthèse

À la suite de l'incident CrowdStrike du 19 juillet 2024, les chercheurs d'Akamai ont découvert plus de 180 domaines malveillants nouvellement créés censés aider à naviguer dans l'incident, et ce nombre ne cesse de croître.

Nous avons identifié les principaux domaines malveillants faisant l'objet d'un trafic associé à l'incident CrowdStrike et avons élaboré une liste d'indicateurs d'infection (IOC) à prendre en compte dans la liste de blocage ou à analyser plus en détail par vous-même.

L'un des domaines malveillants observés ici a été classé parmi les 200 000 premiers sites pour les mots-clés associés.

Les organisations à but non lucratif et l'éducation figurent parmi les secteurs les plus touchés, représentant collectivement plus de 20 % du trafic d'attaques observé.

Dans cet article de blog, nous explorons certains des types d'escroquerie actuellement actifs, nous examinons qui est ciblé, et nous fournissons des conseils d'atténuation pour les organisations et les personnes touchées par cet incident.

Introduction

Le vendredi 19 juillet 2024, le monde a été marqué par l'apparition d'écrans bleus sur une majorité d'appareils après une récente mise à jour du contenu de CrowdStrike Falcon. La mise à jour a déclenché des contrôles de bogues sur les hôtes Windows qui ont induit une mer mondiale d'écrans bleus de la mort (BSOD), provoquant des milliards de pannes de système dans divers endroits.

Avec 8,5 millions de terminaux touchés dans le monde, presque tous les secteurs ont été touchés par cette panne, y compris des services essentiels tels que l'aviation, l'administrationet la santé, ce qui a eu des répercussions concrètes, dont certaines se sont poursuivies plusieurs jours après l'incident.

Comme c'est souvent le cas lors d'événements d'actualité, les acteurs malveillants ont immédiatement tenté d'exploiter la situation en profitant de la confusion et de la perturbation généralisées provoquées par la mise à jour. L'ampleur de la panne, associée à l'ampleur de la couverture médiatique qui l'a entourée, a conduit un certain nombre d'utilisateurs déconcertés à chercher des réponses partout où ils pouvaient les trouver.

Les acteurs malveillants en profitent

Les acteurs malveillants ont vu dans cet incident une opportunité de premier ordre pour l'ingénierie sociale. Ils ont rapidement mis en place des sites d'escroquerie qui ont ciblé les clients de CrowdStrike pour voler des informations et propager des logiciels malveillants.

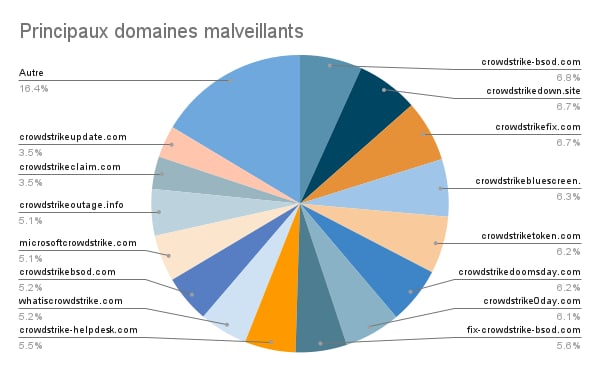

En analysant les données que nous avons vues sur notre réseau mondial, nous avons identifié les principaux domaines malveillants utilisés pour les escroqueries autour de cet incident (figure 1). Les menaces que nous avons déjà observées couvrent plusieurs disciplines, y compris les wipers, les stealerset les outils d'accès à distance (RAT).

Figure 1 : Principaux domaines malveillants prétendant être associés à l'assistance CrowdStrike

Figure 1 : Principaux domaines malveillants prétendant être associés à l'assistance CrowdStrike

Chacun de ces principaux domaines a une part de marché à peu près égale. La majorité de ces domaines ont le domaine de premier niveau [.]com, qui a un air subtil de légitimité en raison de son omniprésence. Des mots-clés courants, tels que « bsod » et « microsoft », sont présents dans plusieurs de ces domaines. Ces mots-clés sont des termes de recherche auxiliaires courants vers lesquels une victime avide de connaissances se serait tournée pour recueillir des informations.

Tout le monde est une proie potentielle

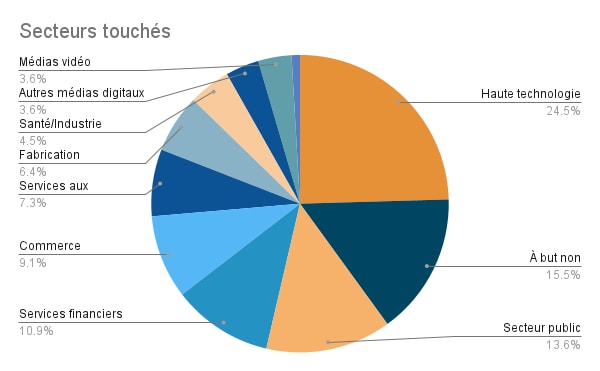

Le large spectre de l'incident est illustré par l'absence de focalisation sectorielle dans les données relatives aux attaques (figure 2). Nous avons trouvé surprenant que certains des secteurs fortement touchés par cet incident ne soient pas souvent la cible de cyberattaques, notamment l'éducation et le secteur public.

Figure 2 : attaquer la répartition des données par secteur

Figure 2 : attaquer la répartition des données par secteur

Organismes à but non lucratif et éducation : cibles malheureuses

Bien que nous soyons habitués à voir la haute technologie et les services financiers faire les frais des attaques de type Zero Day, les organisations à but non lucratif et le secteur de l'éducation ainsi que le secteur public, qui représentent plus de 29 %, se distinguent ici. Ce secteur est également très concerné par la résolution, le nombre de terminaux gérés pour les étudiants sur un seul campus peut atteindre des milliers, selon la taille de l'établissement.

Le secteur de l'éducation s'appuie également sur des personnes ayant des niveaux de compétences techniques très variés, y compris des personnes pas du tout technophiles. Malgré l'augmentation des budgets informatiques, l'équipe de sécurité, souvent restreinte, d'un établissement d'enseignement est confrontée à une tâche apparemment épineuse lorsqu'elle tente de protéger ces environnements. Un pirate ayant une expérience en ingénierie sociale serait conscient de cette lacune et pourrait en tirer parti, ce qui pourrait également contribuer à l'importance du trafic.

Identification de l'infrastructure d'hameçonnage par campagnes

Il est courant que ces campagnes d'hameçonnage fassent partie d'une infrastructure résiliente si elles sont orchestrées par des acteurs malveillants professionnels ayant les compétences nécessaires pour rivaliser avec un environnement d'entreprise. Ces campagnes plus sophistiquées peuvent comporter des mécanismes de basculement et d'obscurcissement et changer rapidement d'apparence : l'un des domaines observés dans cette campagne est lié à une source malveillante connue qui a profité des difficultés liées à la pandémie.

En outre, nombre de ces sites intègrent des activités de renforcement de la confiance que les utilisateurs ont l'habitude d'associer à la sécurité, telles que la validation SSL ou l'assistance informatique. À la date de publication de cet article de blog, plus de 180 domaines différents ont été identifiés, tous enregistrés entre le 19 et le 21 juillet. Ce nombre augmentera probablement au fur et à mesure que le processus de résolution se poursuivra.

Principaux domaines concernés

L'impact de ces sites est remarquable, comme le prouve l'importance du trafic qui pointe vers eux. Ces sites recueillent des millions de vues, certains se classant même parmi les 200 000 premiers domaines pour les mots-clés associés au niveau mondial pour la période, selon AkaRank.

Nous avons analysé certains des domaines les plus fréquentés pour connaître leur mode opératoire et nous avons regroupé certains sites en fonction de la manière dont ils feignent la légitimité : faux services informatiques, fausses solutions et fausse assistance juridique. Remarque : certains exemples plus avancés de ces sites malveillants comprennent également d'autres tromperies, notamment une « assistance téléphonique » ou une redirection vers le vrai site de CrowdStrike, ce qui renforce la crédibilité de l'utilisateur peu méfiant.

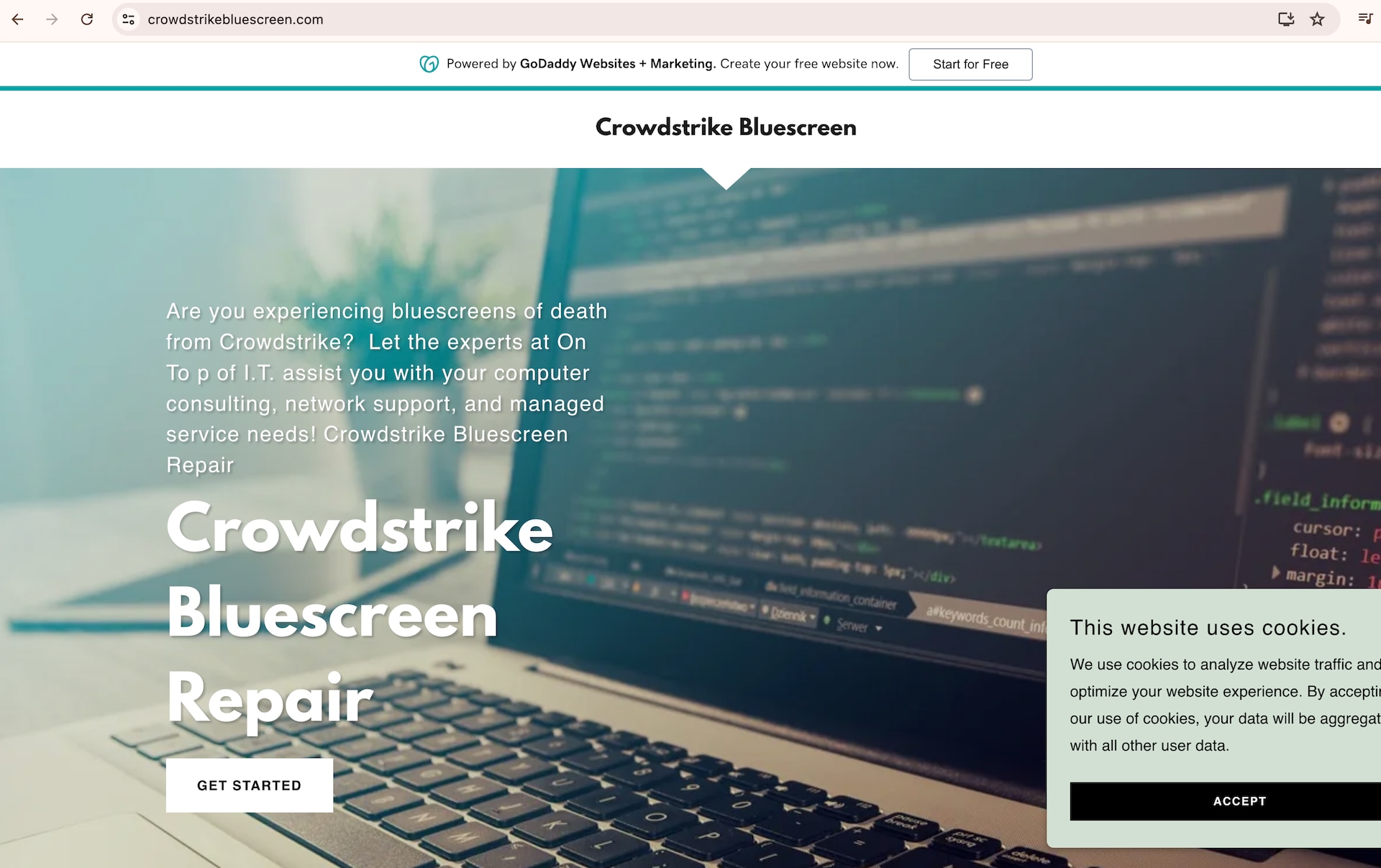

Faux services informatiques

Après la panne de CrowdStrike, nous avons constaté la création de plusieurs domaines typosquats de CrowdStrike, contenant le mot « crowdstrike » dans leur nom de domaine. Ces domaines prétendaient fournir une assistance technique aux victimes qui les contactaient (figure 3).

Figure 3 : exemple d'escroquerie de faux services

Figure 3 : exemple d'escroquerie de faux services

Ce type de site d'escroquerie se fait passer pour un professionnel des technologies de l'information disponible pour aider à une récupération rapide et son ton est tout aussi urgent. Le sentiment d'urgence peut inciter les visiteurs à fournir des informations personnelles, ce qui est une caractéristique commune d'un site d'hameçonnage. L'objectif est ici de voler des informations sensibles directement à partir des données fournies par l'utilisateur.

Fausses solutions

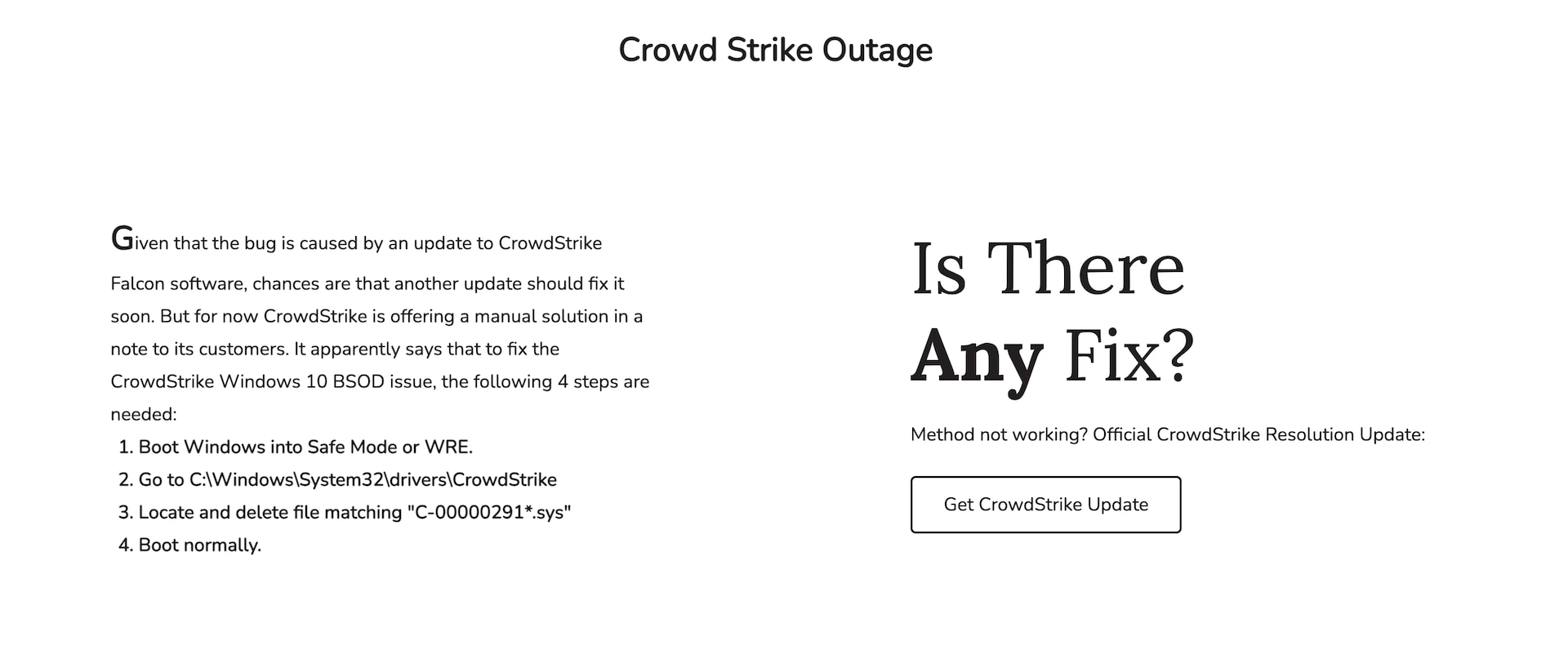

Pour les victimes qui recherchent une solution rapide sans assistance humaine, nous avons les campagnes de fausses solutions (figure 4). Ces campagnes se concentrent sur les correctifs rapides fournis par de faux scripts de récupération ou des fichiers exécutables qui peuvent être téléchargés en un clic.

Figure 4 : capture d'écran d'une campagne de fausses solutions

Figure 4 : capture d'écran d'une campagne de fausses solutions

Une lecture rapide des instructions donne l'impression qu'il s'agit d'une solution légitime. Les fichiers sont nommés « CrowdStrike », ils mentionnent le problème actuel et fournissent un nombre raisonnable d'étapes. Une victime qui ne se doute de rien et qui souhaite reprendre le travail peut facilement introduire des logiciels malveillants dans son environnement par ses propres moyens.

Fausse assistance juridique

Les campagnes malveillantes ne se sont pas toutes concentrées sur les aspects techniques : certaines ont emprunté la voie contentieuse. Ces campagnes ont tenté de collecter des informations personnelles auprès des utilisateurs sous le couvert d'une assistance juridique liée à la panne de CrowdStrike. La page de destination de l'exemple de la figure 5 contient les logos d'un cabinet d'avocats et de CrowdStrike afin d'accroître sa fiabilité.

Figure 5 : site d'hameçonnage légal malveillant

Figure 5 : site d'hameçonnage légal malveillant

Ce IOC particulier (crowdstrikeclaim[.]com) s'est distingué parce qu'il fait probablement partie d'une infrastructure d'hameçonnage très répandue. L'équipe Security Intelligence Response Team d'Akamai a participé à cette analyse et a identifié ce domaine comme comportant un identifiant Facebook intégré connu pour être malveillant, un identifiant qui était auparavant lié à covid19-business-help.qualified-case[.]com. Ce site possède à son tour un autre identifiant Facebook intégré qui renvoie à une quarantaine d'autres sites web.

Atténuations

Si vous êtes concerné par la panne et que vous cherchez des informations, nous vous recommandons de consulter des sources crédibles telles que CrowdStrike ou Microsoft. Même si d'autres sources semblent disposer d'informations plus récentes, celles-ci peuvent ne pas être exactes ou, pire encore, le site peut avoir un objectif malveillant.

Pour les particuliers

Si vous vous retrouvez sur une page qui prétend offrir de l'aide pour la panne de CrowdStrike, il y a quelques façons de vérifier la légitimité.

Vérifiez le certificat et l'émetteur du domaine lorsque l'accès se fait via HTTPS

Sachez que le domaine est probablement illégitime s'il demande des informations sensibles, telles que des numéros de carte de crédit, des numéros de sécurité sociale ou des informations bancaires

Ne suivez que les informations de récupération provenant directement de CrowdStrike

N'ouvrez pas les pièces jointes des e-mails qui prétendent pouvoir résoudre le problème, même si elles proviennent de domaines qui ressemblent à CrowdStrike

Pour les organisations

Les professionnels de la sécurité qui font face aux effets de cet incident disposent également de quelques moyens pour remédier à la situation et limiter l'exposition à d'autres risques.

Effectuez une analyse des lacunes des mouvements latéraux ou une émulation pro-active des menaces. Les acteurs malveillants ayant des aspirations financières trouveront davantage d'opportunités pour introduire des ransomwares dans un environnement. Bien qu'il ne s'agisse pas d'un CVE à exploiter, il existe des impacts techniques potentiels d'un acteur malveillant qui connaît un élément critique de votre pile de sécurité. Nous vous recommandons de procéder à une analyse des lacunes, voire à une émulation pro-active des menaces, afin d'obtenir une vue d'ensemble de votre écosystème de menaces.

Bloquez les ICO connus et apparentés. Il existe un certain nombre de sources d'informations crédibles sur les IOC connus associés à cette campagne, y compris la liste que nous avons établie. Si cette liste correspond à votre propre analyse de gestion des risques, bloquez purement et simplement les domaines, ou même les gouffres DNS, afin d'arrêter les communications avec les domaines malveillants.

Conclusion

Il est probable que nous verrons d'autres tentatives d'hameçonnage associées à ce problème au-delà de la période où chaque terminal sera résolu. Un simple survol des médias sociaux peut permettre à un pirate de savoir quelles sont les marques qui suscitent le plus d'émotions et quelles sont celles qui sont idéales pour être personnifiées à des fins malveillantes.

C'est le travail d'un pirate, et il est important de s'en souvenir. Les opérations des campagnes malveillantes fonctionnent de la même manière que celles des entreprises légitimes : les victimes sont leurs « clients », et les diverses tactiques présentées dans ce article montrent à quel point ils sont « connectés » à leurs clients. Ils savent comment diversifier efficacement leur portefeuille pour s'assurer qu'ils finissent avec de l'argent à la banque.

Effets futurs

Il est également à noter qu'en raison de la nature publique de cet incident, les pirates ont maintenant une meilleure compréhension des piles techniques de certaines cibles. Cela pourrait s'avérer utile dans le cas où un CVE serait découvert à l'avenir dans le produit Falcon. Les pirates deviennent de plus en plus sophistiqués, et chaque pièce supplémentaire du puzzle de la pile technique qu'ils possèdent rend ce puzzle plus facile à résoudre.

Vous souhaitez en savoir plus ?

Le groupe Security Intelligence d'Akamai (SIG) continuera à surveiller et à rendre compte des menaces telles que celles-ci afin de fournir des informations à nos clients et à la communauté de la sécurité dans son ensemble. Pour obtenir une liste complète des travaux en cours au sein du SIG, vous pouvez consulter notre page de recherche dédiée ou nous suivre sur X, anciennement Twitter, pour obtenir les mises à jour les plus récentes.