PCI DSS v4:決済統合に伴う Web スキミングの脅威を解明

Gal Meiri と Emily Lyons による追加の論説と解説

エグゼクティブサマリー

デジタルコマースの世界では、決済プロセスは精算段階において不可欠です。機密性の高い顧客のクレジットカード情報をオンラインで処理する場合、 Payment Card Industry Security Standards Councilによって定められた厳格なセキュリティ義務が課されます。

最新バージョンの Payment Card Industry Data Security Standard(PCI DSS v4.0)には、Web スキミング攻撃など、クライアントサイドの脅威を防ぐための追加要件が含まれています。

新しい PCI DSS v4 要件を満たすことに伴うセキュリティ上の義務やリスクを軽減するために、多くの企業はサードパーティ決済プロバイダーを事業に統合することを選択しています。

このブログ記事では、さまざまなモデルの決済プロバイダーの統合について掘り下げて、各モデルがもたらす固有のクライアントサイドのリスクを調査します。さらに、 PCI DSS によって課される義務をこれらのサードパーティプロバイダーに任せているにもかかわらず、企業は依然としてどのように Web スキミングの脅威に対して脆弱であるのかを評価します。

決済統合について理解する

決済カードをオンラインで受け入れる企業にとって、決済統合は不可欠です。決済統合は、デジタルコマースの精算プロセスにおける重要な接続ポイントとして、決済カードの詳細を承認したり、決済方法を Web サイトに直接統合して取引を処理したりするメカニズムを企業に提供します。

これには、ファーストパーティのプロセッサーの統合や、サードパーティの販売業者サービスゲートウェイの利用が含まれます。これにより、iframe が導入されたり、決済完了のためにエンドユーザーがサードパーティのサイトにリダイレクトされたりする場合があります。

Web スキミング攻撃 — クライアントサイドのクレジットカードデータ処理に対する大きな脅威

Web スキミング攻撃とは、ハッカーが悪性の JavaScript コードをデジタルコマース Web サイトに(直接またはサードパーティプロバイダー経由で)挿入するサイバー攻撃の一種です。この攻撃の最終目的は、機微なユーザーデータ(クレジットカード番号や個人の請求先情報など)を 窃取 することです。

サイバーコミュニティでこの攻撃が広く警戒されるようになったのは、2016 年のことです。そのきっかけは、約 6,000 のデジタル・コマース・プラットフォームが Web スキミングの被害を受けた可能性があることを示す レポート でした。それ以降、Web スキミングの手法によって侵害されたデジタル・コマース・プラットフォームに関するレポートが定期的に見られるようになりました。

最新のレポート では、継続的な Magecart 形式の Web スキミングキャンペーンにより、何万人ものオンライン買い物客の個人情報や財務情報が、盗まれて悪用されたり、ダーク Web で販売されたりするリスクにさらされている可能性があることが示されています。

クライアントサイドの決済プロバイダー統合モデル

直接クレジットカード処理

このモデルでは、Web サイト所有者が精算体験全般を管理します。精算ページに埋め込まれた決済フォームは、ユーザーが入力したクレジットカード情報と請求先情報を収集します。発注後、そのデータは直接 Web サイトのサーバーに送られて処理されます。通常は、決済プロバイダーの API を介します。

iframe ベースの統合

この場合、Web サイト所有者とサードパーティ決済プロバイダーとの間で精算プロセスの責任が共有されます。Web サイトの決済ページに埋め込まれた iframe が決済フォームをホストします。このフォームは、決済プロバイダーが所有するドメインからロードされます。ユーザーが購入を完了すると、クレジットカードと請求先の詳細が iframe から決済プロバイダーのサーバーに直接送信され、取引が完了します。

リダイレクトモデル

このシナリオでは、Web サイト所有者と決済プロバイダーが役割も共有します。Web サイト所有者はクレジットカード情報の収集を含まない精算のすべての面を監視します。発注が完了すると、ユーザーは決済プロバイダーが所有する別のページにリダイレクトされます。

ここで、ユーザーは自分のクレジットカード情報と請求先情報を入力します。決済は決済プロバイダー側で処理され、その後ユーザーは元の Web サイトにリダイレクトされます。

決済プロバイダーモデルに伴うクライアントサイドのリスク

基本的な Web スキミングの脅威

直接クレジットカード処理モデルでは、Web スキミング攻撃( Magecartなど)を比較的簡単に実行できます。この攻撃は、Web サイトの決済ページに悪性スクリプトを展開します。

ユーザーが決済フィールドにクレジットカード情報を入力すると、この不正なスクリプトによってデータが取得されます。そして、攻撃者が制御するドメインにこの機微な情報が送信され、不正行為の準備が整います。

洗練されたフェイクフォーム攻撃

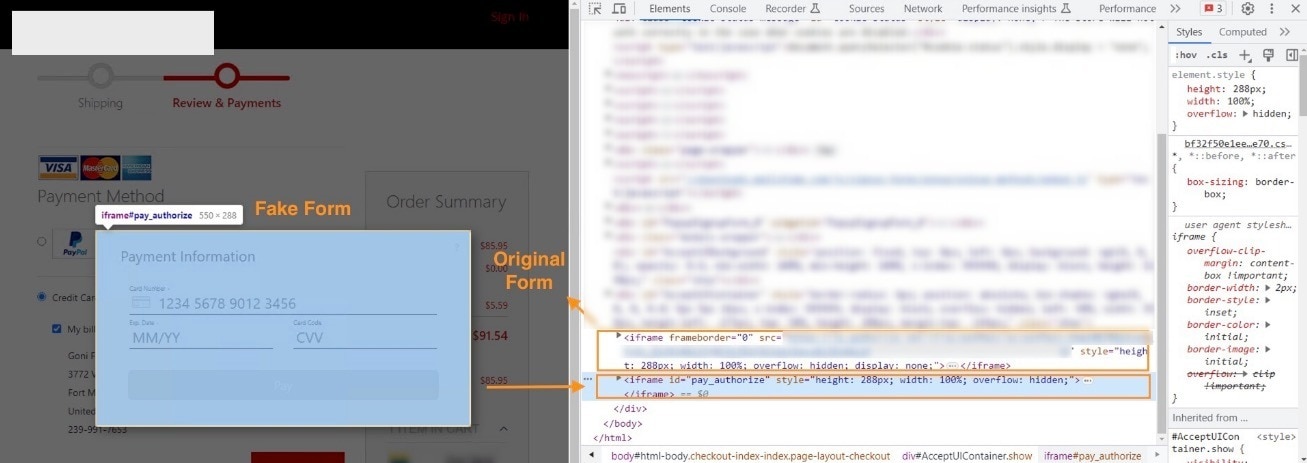

Web スキミングのより複雑なバリエーションとして、「フェイクフォーム」攻撃があります。この攻撃では、悪性スクリプトが決済ページで実行されます。これは、基本的な Web スキミングモデルと同様です。しかし、このスクリプトは、iframe に埋め込まれている場合も、決済プロバイダーのサイトにリンクされている場合も、本物の決済フォームを隠して、偽造フォームに置き換えます(図を参照)。

ユーザーはその策略に気付かずに自分のクレジットカード情報を入力します。不正スクリプトはこのデータを収集し、その後の不正使用のために攻撃者が制御するドメインに送信します。その後、スクリプトは通常、エラーメッセージと実際の決済フォームを表示し、詳細を再度入力するようにユーザーを誘導します。

図:フェイクフォーム攻撃では、スキマーは元のフォーム要素を隠して、代わりに偽のフォーム要素を表示します

図:フェイクフォーム攻撃では、スキマーは元のフォーム要素を隠して、代わりに偽のフォーム要素を表示します

この手法は、 最近の Web スキミング攻撃でよく見られます。攻撃者は、より高度な手法を活用して悪性コードが見つからないようにし、予防的なセキュリティ対策(コンテンツ・セキュリティ・ポリシーなど)を回避し、新たな被害者を標的にして機微な情報の窃取を最大化しています。

結論

Web スキミング攻撃者は、時間の経過とともに高度化しており、クライアントサイドでエンドユーザー情報(決済カードデータなど)を盗むためにファーストパーティとサードパーティの両方の決済プロセスを悪用する新しい方法を見つけています。

どの決済統合を選択するかに関わらず、デジタル決済プロセスを利用している企業にはこの攻撃の被害に遭うリスクがあります。PCI のコンプライアンスを決済プロバイダーに完全に委任したとしても、必ずしもデータ漏えいに対する責任を負わないことになるとは限りません。決済カード情報を処理する組織は、コンプライアンス以外の点についても検討し、強力なセキュリティ対策を実施して、この脅威を効果的に防ぎ、オンライン取引の安全性を維持しなければなりません。

Akamai の役割

Akamai Client-Side Protection & Compliance はエンドユーザーデータの窃取を防ぎ、 JavaScript の脅威から Web サイトを保護します。悪性スクリプトのふるまいを検知して、実行性のあるアラートを提供することにより、セキュリティチームが有害なアクティビティをリアルタイムで緩和できるように設計されています。

専用の PCI DSS v4.0 コンプライアンス機能を備えているため、Client-side Protection & Compliance は組織が新しいスクリプトセキュリティ要件を満たし、決済カードデータを Web スキミング攻撃から保護するために役立ちます。