Magecart によって侵害された Web サイトの兆候として、読み込み時間が長いことやリンク切れなど、通常とは異なるふるまいや、クレジットカードの不正な料金請求に関して顧客からクレームがあることなどが挙げられます。

オンライン・クレジットカード・スキミングの脅威からビジネスを守る

デジタル時代において、オンラインショッピングは多くの人々の暮らしに欠かせない手段となっています。便利なオンラインショッピングにはサイバー犯罪のリスクもつきものです。このような脅威の一つである Magecart は、オンラインビジネスを標的に、顧客の機微なクレジットカード情報を盗み出す攻撃手法です。この記事では Magecart の実態とその仕組み、そして何より重要である、この危険な脅威からビジネスを守る方法をご紹介しています。

Magecart とは?

Magecart は e コマースプラットフォームの Magento に由来する名前で、オンラインビジネスを標的にクレジットカードなどの機微な情報を盗み出すことを目的としています。攻撃には Web スキミングの手法がとられ、2015 年の Magecart ハッカーグループによる有名グローバルブランドを狙った攻撃が始まりとされています。攻撃者は、e コマースプラットフォームやその他の e サービスプラットフォームにおけるサードパーティリソースの脆弱性を悪用することで、ブラウザーの支払いページに悪性のコードを埋め込み、情報をスキミングします。このコードは、サイト訪問者がチェックアウトプロセスで入力したカード情報を収集し、攻撃者の制御下のドメインに送信します。

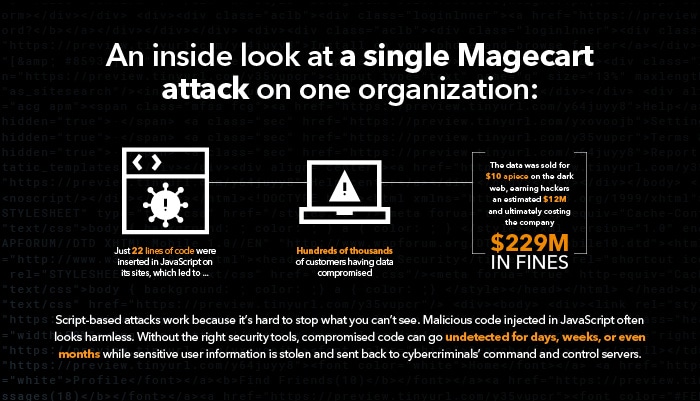

Magecart の検知が困難なのは、 攻撃がブラウザー内で行われ、悪性のコードがショップの Web サイトの正当なコードの中に隠れていることが理由です。これらの攻撃はクライアントサイドで実行され、WAF(Web Application Firewall)などの一般的な Web セキュリティ対策では検知できません。このため、Magecart は長期間姿を隠したままとなり、顧客はそれに気づくことなく、侵害されている Web サイトにクレジットカード情報を入力し、自身の機微な情報を危険にさらすことがあります。

Magecart の仕組み

多くのターゲットを標的とする Magecart 攻撃にはいくつかの手法が見られますが、一般的に 3 つの主なステージが存在します。

侵入 — 攻撃者はショッピングサイトのアクセス権を入手するために、Web サイトスクリプトの脆弱性を悪用する悪性コードの埋め込みやサードパーティベンダーを狙ったサプライチェーン攻撃など、さまざまな手段を用います。

潜伏 — 攻撃者は機微な情報を盗み出して検知を回避するための手法を進化させ続けています。その例には次のようなものがあります。

- 悪性のコードをショップサイトの支払いページに直接埋め込み、デジタル情報をスキミング

- コードの埋め込みや変更により、本物のショップサイトに偽の支払いフォームを直接作成する

- 似たような URL の不正サイトにユーザーを誘導して取引を完了させる

- Google Tag Manager などの既知のサードパーティ・ベンダー・コードを偽装する

データ流出 — 攻撃者は顧客が入力したクレジットカード情報を収集し、自身のサーバーに送信して不正な購入に利用するほか、ダーク Web で販売するなどします。

Magecart からオンラインビジネスを守るには

Magecart 攻撃からビジネスを守るには多層防御が必要です。Web サイトの安全を守り、顧客の信頼を維持するために実行できる手順は次の通りです。

サードパーティリスクを理解する: Web サイトで利用するすべてのサードパーティリソースのインベントリを管理し、リスク要因を文書化します。ベンダーによる定期的な監査を実施して、各コードに脆弱性がないか確認します。

ソフトウェアを最新に維持する: コンテンツ管理システムや支払い処理ソフトウェアなど、Web サイトで使用するすべてのソフトウェアを常に最新の状態に維持し、最新のセキュリティパッチを適用します。

クライアントサイドの可視性を確保する: 多くの組織は、CSP(コンテンツ・セキュリティ・ポリシー)を通じて、Web サイトで実行する信頼できるドメインのリストを作成しています。CSP は未承認のスクリプトのブロックには効果がありますが、常にメンテナンスが必要であり、また信頼できるソース自体からの攻撃を防御することはできません。攻撃の発見と防御には不可欠なのは、ブラウザーから実行するあらゆるソースのスクリプトのふるまいを監視して可視性を得ることができるソリューションの導入です。

結論

Magecart 攻撃はオンラインビジネスとその利用者に重大な脅威をもたらします。幸いにも Akamai Client-side Protection & Compliance は専用の防御機能を備え、Web スキミング、フォームジャッキング、 Magecart 攻撃に対処できます。Web ページのスクリプト実行のふるまいを可視化し、そのページで実行されるさまざまなスクリプトに関する情報(アクションや他のスクリプトとの関係など)を収集します。

よくあるご質問(FAQ)

Magecart 攻撃は e コマースサイトを標的とするタイプのサイバー攻撃であり、攻撃者は悪性のコードをチェックアウトページに埋め込むことで、HTML フォームに入力されたクレジットカード情報の「スキミング」が可能になります。これらのクレジットカード情報は直接サーバーに送信され、攻撃者によって利用されるか、ダーク Web で売買されます。Magecart 攻撃は e コマースサイトや、ユーザー情報を収集するサイトにとって重大なリスクとなります。高度な手法をとる攻撃者は、悪性コードを隠すために難読化を施し、ジオフェンスを利用して自らの所在を隠します。

Magecart 攻撃を完全に防ぐことは難しいものの、強力な Web サイトセキュリティ対策を導入し、スクリプトのふるまいを定期的に監視して悪性のアクティビティがないか確認することで、攻撃リスクを軽減することが可能です。

Web サイトが Magecart によって侵害されたことが疑われる場合は、ただちに悪性のコードを除去するアクションをとり、サイトの侵害について顧客に知らせるようにしてください。Web サイトの保護と今後の攻撃防止について、サイバーセキュリティ専門家に相談して支援を受けてください。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。