Se viene violato da un attacco Magecart, un sito web può funzionare in modo insolito, come presentare ritardi nei tempi di caricamento o collegamenti interrotti e reclami dei clienti per importi addebitati in modo fraudolento sulle loro carte di credito.

Protezione delle aziende dal furto di dati delle carte di credito online

Nell'era del digitale, lo shopping online è diventato una prassi comune per molte persone. Insieme alla sua convenienza, tuttavia, questa pratica comporta il rischio di subire crimini informatici. Una di queste minacce è rappresentata dall'attacco Magecart, un tipo di attacco che prende di mira le aziende online per rubare ai loro clienti informazioni sensibili relative alle carte di credito. In questo articolo, scopriremo che cos'è un attacco Magecart, come funziona e, soprattutto, come potete proteggere la vostra azienda da questa pericolosa minaccia.

Che cos'è un attacco Magecart?

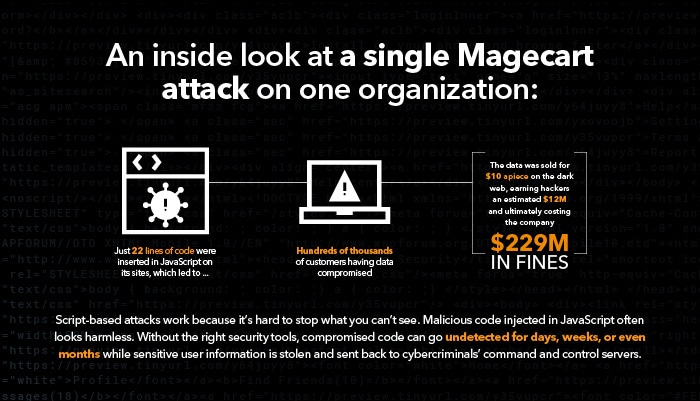

L'attacco Magecart, ispirato dalla piattaforma di e-commerce Magento, è un tipo di attacco informatico che prende di mira le aziende online con lo scopo di rubare informazioni sensibili, inclusi i dati delle carte di credito. Si tratta di una forma di web skimming e deriva dal gruppo di hacker Magecart originatosi nel 2015 che prende di mira brand famosi a livello mondiale. Sfruttando le vulnerabilità di terze parti presenti nelle piattaforme di e-commerce e di altri e-service, i criminali riescono a iniettare codice dannoso nelle pagine di pagamento dei retailer online all'interno del browser per rubare informazioni sensibili. Il codice dannoso acquisisce i dati delle carte di credito immesse dai visitatori di un sito durante il processo di pagamento e li invia a un dominio controllato dai criminali per raccoglierli.

Gli attacchi Magecart sono difficili da rilevare perché si verificano all'interno del browser e il codice dannoso viene spesso nascosto in un codice legittimo presente sul sito web del retailer. Questi attacchi sono eseguiti sul lato client e, pertanto, non vengono rilevati mediante le comuni metodologie per la sicurezza web, come le soluzioni WAF (Web Application Firewall). Di conseguenza, gli attacchi Magecart possono rimanere invisibili per lunghi periodi di tempo e i clienti potrebbero inserire inconsapevolmente i dati delle loro carte di credito in un sito compromesso, mettendo a rischio le informazioni sensibili.

Come funziona un attacco Magecart?

Gli attacchi Magecart su vasta scala e mirati vengono sferrati in molti modi, anche se solitamente richiedono tre fasi principali:

Infiltrazione: per ottenere l'accesso al sito web del retailer, il criminale può, ad esempio sfruttare le vulnerabilità degli script presenti nel sito web per iniettare il codice dannoso o prendere di mira fornitori di terze parti tramite attacchi alla supply chain.

Violazione: i criminali continuano ad evolvere i metodi di violazione utilizzati per rubare le informazioni sensibili ed evitare il rilevamento. Di seguito, vengono riportati alcuni esempi di tecniche utilizzate:

- Iniettare direttamente il codice dannoso nelle pagine di pagamento del sito di un brand per rubare le informazioni in modo digitale

- Creare forme di pagamento fittizie direttamente sul sito reale di un brand tramite la modifica o l'inserimento di codice

- Reindirizzare gli utenti su siti fraudolenti che presentano URL simili ai siti reali forzandoli a completare le transazioni

- Impersonificare il codice del fornitore noto di terze parti, come Google Tag Manager

Esfiltrazione dei dati: il criminale acquisisce e invia i dati delle carte di credito inserite dai clienti sui loro server, da cui può utilizzarli per condurre acquisti fraudolenti o venderli sul dark web.

Come proteggere l'azienda dagli attacchi Magecart

La protezione di un'azienda dagli attacchi Magecart richiede un approccio multilivello. Di seguito, vengono riportate alcune operazioni che potete effettuare per proteggere il vostro sito web e fidelizzare i clienti.

Comprendere il rischio proveniente dalle terze parti: gestite un inventario di tutte le risorse di terze parti presenti sul vostro sito web con i relativi fattori di rischio documentati. Verificate che ogni codice sia regolarmente controllato dai fornitori per la ricerca di eventuali vulnerabilità.

Mantenere i programmi software aggiornati: assicuratevi che tutti i programmi software utilizzati sul vostro sito web, inclusi i sistemi di gestione dei contenuti e i software di elaborazione dei pagamenti, siano aggiornati con le ultime patch di sicurezza.

Visibilità lato client: molte organizzazioni stilano un elenco di domini affidabili da eseguire sul loro sito web tramite un CSP (Content Security Policy). Anche se sono efficaci per bloccare gli script non autorizzati, i CSP richiedono una manutenzione costante e non difendono da attacchi che si originano da fonti affidabili. L'implementazione di una soluzione in grado di monitorare e fornire visibilità sul comportamento degli script di una fonte eseguita all'interno del browser è fondamentale per identificare gli attacchi e per mettere in atto le adeguate protezioni.

Conclusione

Gli attacchi Magecart rappresentano una seria minaccia per le aziende online e i loro clienti. Fortunatamente, Akamai Client-side Protection & Compliance è stato concepito appositamente per difendere da attacchi di web skimming, form jacking e Magecart. Offre visibilità del comportamento dell'esecuzione degli script di una pagina web e raccoglie informazioni sui diversi script in esecuzione sulla pagina, incluse le loro azioni e le loro relazioni con altri script.

Domande frequenti (FAQ)

Un attacco Magecart si riferisce ad un tipo di attacco informatico che mira ai siti di e-commerce iniettando codice dannoso nelle pagine dei pagamenti con cui i criminali possono rubare i dati delle carte dei credito degli utenti inseriti nel modulo HTML. I dati delle carte di credito sono trasferiti direttamente su un server, da cui possono venire utilizzati dai criminali o venduti sul dark web. Gli attacchi Magecart rappresentano un notevole rischio per i siti di e-commerce e per qualsiasi altro sito che raccoglie le informazioni degli utenti poiché i criminali più esperti utilizzano metodi di offuscamento per mascherare il codice dannoso e i recinti virtuali per oscurare le informazioni sulla loro presenza.

Anche se è difficile prevenire completamente gli attacchi Magecart, implementare solide misure di sicurezza per un sito web e monitorare regolarmente il comportamento degli script per un'attività dannosa può ridurre il rischio di un attacco.

Se sospettate che il vostro sito web sia stato violato da un attacco Magecart, agite immediatamente per rimuovere il codice dannoso e segnalate ai clienti l'avvenuta violazione. Contattate un esperto di cybersicurezza per assistenza su come proteggere il vostro sito web e prevenire futuri attacchi.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.