PCI DSS v4:揭密针对支付集成发起的 Web 数据窃取攻击

补充编辑和评论:Gal Meiri 和 Emily Lyons

内容提要

在数字商务时代,支付过程在结账阶段发挥着至关重要的作用。在线处理敏感的客户信用卡信息时,企业必须严格履行 支付卡行业安全标准委员会所规定的安全义务。

在最新版的《支付卡行业数据安全标准》(PCI DSS v4.0) 中,新增了有关如何防范客户端威胁(包括 Web 数据窃取攻击)的附加要求。

为了减轻与遵循新的 PCI DSS v4 要求相关的安全责任与风险,许多企业都选择将第三方支付提供商的服务集成到其运营当中。

在本博文中,我们将深入研究不同的支付提供商集成模式,探索每种模式存在的独特客户端风险,并评估在将 PCI DSS 义务转移给这些第三方提供商之后,企业仍然遭受 Web 数据窃取攻击的可能性有多大。

了解支付集成

对于接受在线支付卡的企业来说,支付集成相当重要。作为数字商务结账过程中的一个关键连接点,此类集成将支付方式直接集成到了网站中,从而为企业提供了一种授权访问支付卡详细信息或处理交易的机制。

这可能涉及到集成第一方信息处理者,或者利用第三方商家服务网关,而这些可能会引入 iframe 或将最终用户重定向到他们的网站以完成支付。

Web 数据窃取攻击——客户端信用卡数据处理面临的一项重大威胁

Web 数据窃取攻击是一种特定形式的网络攻击。在此类攻击中,黑客会直接或通过第三方提供商将恶意 JavaScript 代码注入到数字商务网站中。此类攻击的最终目标是 泄露 并窃取敏感用户数据,例如信用卡号和个人账单详细信息。

网络社区早在 2016 年就收到关于此类攻击的大范围告警,相关 报告 指出,约有 6,000 个数字商务平台可能已成为 Web 数据窃取攻击的受害者。从那以后,关于数字商务平台因 Web 数据窃取而受到损害的报道就源源不断地涌现。

相关的 最新报道 表示, Magecart 式 Web 数据窃取活动仍在盛行,可能会使成千上万在线购物者的个人和财务信息面临被盗或被滥用的风险,甚至可能在暗网上被出售。

客户端支付提供商集成模式

直接信用卡处理

在这种模式中,整个结账过程都由网站所有者进行管理。嵌入在结账页面中的支付表单会收集用户输入的信用卡和账单信息。订单发出后,数据会直接进入到网站服务器进行处理,通常是通过支付提供商的 API 来处理。

基于 iframe 的集成

在这种模式中,由网站所有者和第三方支付提供商共同负责进行结账处理。嵌入在网站支付页面中的一个 iframe 托管了付款表单,而该表单则从由支付提供商所有的一个域中加载而来。当用户完成填写之后,他们的购买、信用卡和账单信息将从 iframe 被直接发送到支付提供商的服务器,以便完成交易。

重定向模式

在此情况下,网站所有者和支付提供商也承担着共同的角色。网站所有者会对结账的所有方面进行监督,但不涉及信用卡数据收集。订单发出之后,用户将被重定向至一个由支付提供商所有的单独页面,

并在该页面中输入自己的信用卡和账单信息。付款是在支付提供商一端进行处理,随后用户将被再次重定向并返回到原来的网站。

与支付提供商模式相关的客户端风险

基本的 Web 数据窃取威胁

在直接信用卡处理模式中, Magecart之类的 Web 数据窃取攻击所采用的实施方式相对比较直接。它们通常会在网站的支付页面上部署一个恶意脚本。

当用户在付款字段中输入自己的信用卡信息时,这种恶意脚本就会捕获这些数据。然后,该脚本会将这些敏感信息发送到由攻击者控制的一个域中,为欺诈活动做好准备。

狡诈的虚假表单攻击

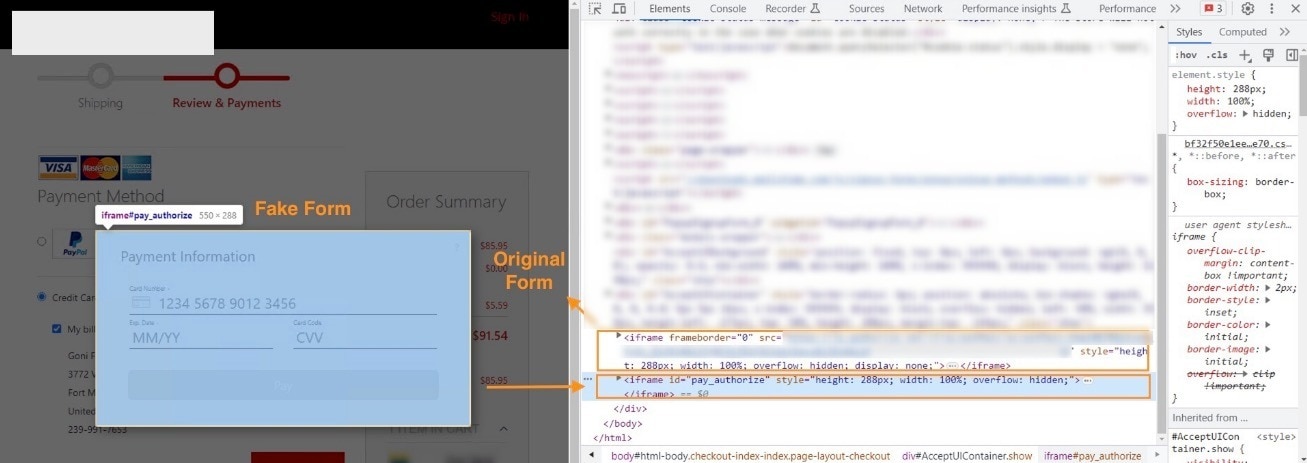

Web 数据窃取的一个更复杂变体是“虚假表单”攻击。采用这种方式的攻击者会在支付页面上运行一个恶意脚本,这一点与基本 Web 数据窃取模式非常相似。但是,这种脚本会隐藏真正的支付表单(无论该表单是嵌入在 iframe 中还是链接到支付提供商的网站),并且用一个假冒的表单将其取代(如图所示)。

而用户对这一伎俩毫不知情,还是照常填写自己的信用卡信息。随后,该恶意脚本会窃取这些数据并发送到攻击者控制的域,以供在之后的欺诈活动中使用。完成这一系列操作后,该脚本通常会显示一则错误消息并露出真正的支付表单,让用户再次输入自己的信息。

图:在虚假表单攻击中,窃取器会隐藏原来的表单要素,并改为显示虚假的要素

图:在虚假表单攻击中,窃取器会隐藏原来的表单要素,并改为显示虚假的要素

在 最近的 Web 数据窃取攻击中,我们已经发现了这一攻击手段的趋势。攻击者正在利用更复杂的技术将恶意代码隐藏在众目睽睽之下,并绕过内容安全策略等预防性安全措施,以图寻找新的攻击目标并泄露尽可能多的敏感数据。

结论

随着时间的推移,Web 数据窃取攻击者正在变得越来越狡猾,并且找到了利用第一方和第三方支付流程的新方法,以在客户端上窃取最终用户信息(包括支付卡数据)。

无论选择哪种支付集成模式,企业在执行数字结账流程时都可能会遭遇此类攻击。即使企业将 PCI 合规责任完全交付给支付提供商,也并不表示在发生数据泄露事件时他们完全无需负责。至关重要的是,处理支付卡信息的企业不仅要思考合规问题,还应该实施强有力的安全措施,以有效抵御这些威胁并确保在线交易的安全。

Akamai 如何为您提供帮助

Akamai Client-Side Protection & Compliance 可以帮助防范最终用户数据泄露,并为网站筑起抵御 JavaScript 威胁的屏障。其设计可有效检测恶意脚本行为,并为安全团队提供可付诸行动的告警,以实时抵御恶意活动。

凭借其专门构建的 PCI DSS v4.0 合规功能,Client-side Protection & Compliance 还能帮助企业满足新的脚本安全要求,以保护支付卡数据免遭 Web 数据窃取攻击。