PCI DSS v4: Individuazione delle minacce di web skimming con le integrazioni di pagamento

Editoriale e commenti aggiuntivi di Gal Meiri ed Emily Lyons

Analisi riassuntiva

Nel mondo del commercio digitale, la fase del pagamento è fondamentale. Trattare le informazioni sulla carta di credito di un cliente online deve rispondere a rigorosi obblighi in materia di sicurezza, come stabilito dal Payment Card Industry Security Standards Council.

L'ultima versione del Payment Card Industry Data Security Standard (PCI DSS v4.0) contiene ulteriori requisiti necessari per proteggersi dalle minacce lato client, inclusi gli attacchi di web skimming.

Per alleggerire gli obblighi di sicurezza e i rischi associati con l'esigenza di conformarsi ai nuovi requisiti del PCI DSS v4, molte aziende scelgono di integrare provider di servizi di pagamento di terzi nelle loro operazioni.

In questo blog, approfondiamo vari modelli di integrazione dei provider di servizi di pagamento, esploriamo gli esclusivi rischi lato client che ogni modello presenta e valutiamo come le organizzazioni sono ancora vulnerabili alle minacce di web skimming nonostante abbiano trasferito la gestione dei loro obblighi di conformità al PCI DSS a questi provider di terze parti.

Descrizione delle integrazioni di pagamento

Le integrazioni di pagamento sono essenziali per le aziende che accettano carte di pagamento online. Come punto critico di connessione nel processo di pagamento del commercio digitale, le integrazioni di pagamento forniscono alle aziende un meccanismo in grado di autorizzare i dati delle carte di pagamento o di elaborare le transazioni integrando direttamente i metodi di pagamento in un sito web.

Questo sistema potrebbe richiedere l'integrazione di un responsabile del trattamento dei dati o l'utilizzo di gateway di servizi di pagamento di terze parti, che possono introdurre iframe o reindirizzare l'utente finale al proprio sito per completare il pagamento.

Attacchi di web skimming: un'importante minaccia al trattamento dei dati delle carte di credito lato client

Gli attacchi di web skimming si riferiscono ad una particolare forma di minaccia informatica in cui gli hacker inseriscono codice JavaScript dannoso nei siti web del commercio digitale (direttamente o tramite i loro provider di terze parti). L'obiettivo finale di questi attacchi è quello di esfiltrare e rubare i dati sensibili degli utenti, come numeri di carte di credito e dati di fatturazione personali.

La comunità informatica è stata ampiamente allertata per la prima volta su questi attacchi nel 2016 tramite un rapporto in cui si affermava che circa 6.000 piattaforme di commercio digitale avrebbero potuto subire attacchi di web skimming. Da allora, abbiamo assistito ad un costante flusso di rapporti su piattaforme di commercio digitale violate tramite tecniche di web skimming.

Nel più recente di questi rapporti, si registra una campagna di web skimming di tipo Magecart in corso, che mette potenzialmente a rischio di furto, abuso o vendita sul dark web decine di migliaia di informazioni personali e finanziarie degli acquirenti online.

Modelli di integrazione dei provider dei servizi di pagamento lato client

Elaborazione diretta delle carte di credito

In questo modello, il proprietario del sito web gestisce l'intero processo del pagamento. Il modulo incorporato nella pagina di pagamento raccoglie le informazioni di fatturazione e i dati della carta di credito immessi dall'utente. Una volta effettuato l'ordine, i dati vengono trasmessi direttamente ai server del sito web per l'elaborazione, di solito tramite l'API del provider dei servizi di pagamento.

Integrazione basata su iframe

In questo caso, la responsabilità del processo di pagamento è condivisa tra il proprietario del sito web e il provider dei servizi di pagamento di terze parti. Un iframe, incorporato nella pagina di pagamento del sito web, contiene il modulo di pagamento, che viene caricato da un dominio di proprietà del provider dei servizi di pagamento. Quando l'utente completa l'acquisto, le informazioni sulla fatturazione e i dati della carta di credito vengono inviati direttamente dall'iframe ai server del provider dei servizi di pagamento per completare la transazione.

Modello di reindirizzamento

In questo caso, il proprietario del sito web e il provider dei servizi di pagamento condividono anche i ruoli del processo. Il proprietario del sito web è responsabile di tutti gli aspetti del pagamento, esclusa la raccolta dei dati della carta di credito. Una volta effettuato l'ordine, l'utente viene reindirizzato ad una pagina separata di proprietà del provider dei servizi di pagamento.

Qui, l'utente inserisce le proprie informazioni di fatturazione e i propri dati della carta di credito. Il pagamento viene elaborato sul sito del provider dei servizi di pagamento e l'utente viene successivamente riportato al sito web originale.

Rischi lato client associati ai modelli dei provider dei servizi di pagamento

Minacce di web skimming di base

Nel modello di elaborazione diretta delle carte di credito, gli attacchi di web skimming, come gli attacchi Magecart, sono relativamente semplici da implementare. Questi attacchi implementano un codice dannoso nella pagina di pagamento del sito web.

Quando un utente inserisce i dati della propria carta di credito nei campi del modulo di pagamento, questo script non autorizzato li acquisisce e invia queste informazioni sensibili ad un dominio controllato dal criminale, ponendo le basi per eseguire attività fraudolente.

Sofisticati attacchi "fake form"

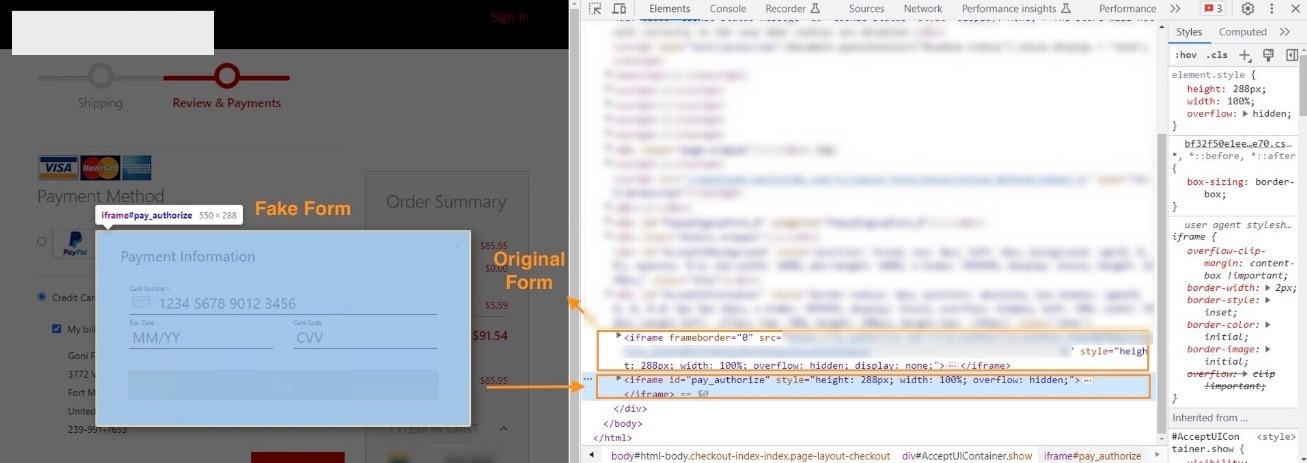

Una variante più complessa del web skimming è l'attacco ""fake form"". In questo caso, uno script dannoso viene eseguito sulla pagina di pagamento, in modo molto simile al modello del web skimming di base. Tuttavia, questo script nasconde il modulo di pagamento originale (incorporato in un iframe o collegato al sito del provider dei servizi di pagamento) e lo sostituisce con un modulo contraffatto (Figura).

L'utente, ignorando il trucco, compila il modulo con i dati della propria carta di credito. Lo script non autorizzato raccoglie, quindi, questi dati e li invia ad un dominio controllato dal criminale per essere utilizzato successivamente a scopo fraudolento. Successivamente, lo script, di solito, visualizza un messaggio di errore e rivela l'effettivo modulo di pagamento, esortando l'utente ad inserire nuovamente i propri dati.

Figura. In un attacco "fake form", il criminale nasconde il modulo originale e ne visualizza uno fittizio

Figura. In un attacco "fake form", il criminale nasconde il modulo originale e ne visualizza uno fittizio

Abbiamo osservato la tendenza ad utilizzare questa tecnica nei recenti attacchi di web skimming. I criminali stanno utilizzando tecniche più sofisticate per nascondere codice dannoso sotto gli occhi di tutti e per bypassare misure di sicurezza preventive, come le policy sulla sicurezza dei contenuti, per prendere di mira nuove vittime e massimizzare l'esfiltrazione di dati sensibili.

Conclusione

Gli autori di attacchi di web skimming stanno diventando sempre più sofisticati nel corso del tempo perché riescono a trovare nuovi modi per sfruttare i processi di pagamento proprietari e di terze parti nell'intento di rubare le informazioni degli utenti finali, inclusi i dati delle carte di credito, sul lato client.

Indipendentemente dall'integrazione di pagamento scelta, le aziende basate su un processo di pagamento digitale sono a rischio di subire questi attacchi. Delegare interamente il processo di conformità al PCI ad un provider di servizi di pagamento potrebbe non sempre implicare una mancata responsabilità in caso di violazione di dati. Per le organizzazioni che trattano informazioni sulle carte di pagamento, è essenziale superare i requisiti di conformità e implementare solide misure di sicurezza per proteggersi in modo efficace da queste minacce e tenere al sicuro le transazioni online.

Il contributo di Akamai

Akamai Client-Side Protection & Compliance aiuta a evitare l'esfiltrazione dei dati degli utenti finali e protegge i siti web dalle minacce JavaScript. Questa soluzione è progettata per rilevare il comportamento di script dannosi e fornisce ai team addetti alla sicurezza avvisi utili per mitigare le attività dannose in tempo reale.

Con le funzionalità di conformità al PCI DSS v4.0 appositamente create, Client-side Protection & Compliance può aiutare anche le organizzazioni a soddisfare i nuovi requisiti di sicurezza degli script per proteggere i dati delle carte di pagamento dagli attacchi di web skimming.