PCI DSS v4: detección de amenazas de robo de información web con integraciones de pagos

Editorial y comentarios adicionales de Gal Meiri y Emily Lyons

Resumen ejecutivo

En el mundo del comercio digital, el proceso de pago es esencial durante la fase de pago. La gestión de información confidencial de las tarjetas de crédito de los clientes en línea conlleva estrictas obligaciones relativas a la seguridad establecidas por el consejo de normas de seguridad de datos del sector de las tarjetas de pago.

La versión más reciente de la norma de seguridad de datos del sector de las tarjetas de pago, (PCI DSS v4.0) contiene requisitos adicionales para protegerse contra las amenazas en el lado del cliente, incluidos los ataques de robo de información web.

Para aligerar algunas obligaciones y riesgos relativos a la seguridad asociados al cumplimiento de los nuevos requisitos de PCI DSS v4, muchas empresas eligen integrar proveedores de servicios de pago externos en sus operaciones.

En esta entrada de blog, profundizamos en los diversos modelos de integración de proveedores de servicios de pago, exploramos los riesgos únicos que presenta en el lado del cliente cada modelo y evaluamos cómo las organizaciones siguen siendo vulnerables a las amenazas de robo de información web a pesar de transferir sus obligaciones de PCI DSS a estos proveedores externos.

Descripción de las integraciones de pagos

Las integraciones de pagos son esenciales para las empresas que aceptan tarjetas de pago online. Como punto de conexión esencial en el proceso de pago del comercio digital, proporcionan a las empresas un mecanismo para autorizar los datos de las tarjetas de pago o procesar la transacción mediante la integración directa de métodos de pago en un sitio web.

Esto podría implicar la integración de un procesador propio o el uso de puertas de enlace de servicios comerciales de terceros, que pueden incorporar iframes o redirigir al usuario final a su sitio para completar el pago.

Ataques de robo de información web: una grave amenaza para el procesamiento de datos de tarjetas de crédito en el lado del cliente

Los ataques de robo de información web hacen referencia a una forma específica de ciberataque por la que los hackers insertan código JavaScript malicioso en los sitios web de comercio digital (directamente o a través de sus proveedores externos). El objetivo final de estos ataques es exfiltrar y robar datos confidenciales del usuario, como números de tarjetas de crédito y datos personales de facturación.

Se avisó globalmente a la comunidad cibernética por primera vez de estos ataques en 2016 mediante un informe que sugería que aproximadamente 6000 plataformas de comercio digital podrían haber sido víctimas de robo de información web. Desde entonces, hemos visto un flujo constante de informes sobre plataformas de comercio digital que se han visto comprometidas mediante técnicas de robo de información web.

Entre ellos, los más recientes mencionan una campaña en curso de robo de información web al estilo de Magecart, lo que pondría los detalles personales y financieros de decenas de miles de compradores online en riesgo de robo y uso indebido, o de venta en la Dark Web.

Modelos de integración de proveedores de servicios de pago en el lado del cliente

Procesamiento directo de tarjetas de crédito

En este modelo, el propietario del sitio web gestiona la experiencia de pago completa. El formulario de pago integrado en la página de pago recopila la información de facturación y tarjeta de crédito introducida por el usuario. Una vez realizado el pedido, los datos se envían directamente a los servidores del sitio web para su procesamiento, normalmente a través de la API del proveedor de servicios de pago.

Integración basada en Iframe

En este caso, la responsabilidad del proceso de pago se comparte entre el propietario del sitio web y el proveedor de servicios de pago externos. Un iframe, integrado en la página de pago del sitio web, aloja el formulario de pago, el cual se carga desde un dominio propiedad del proveedor de servicios de pago. Cuando el usuario completa su compra, los datos de la tarjeta de crédito y de facturación se envían directamente desde el iframe a los servidores del proveedor de servicios de pago para completar la transacción.

Modelo de redireccionamiento

En este escenario, el propietario del sitio web y el proveedor de servicios de pago también comparten funciones. El propietario del sitio web supervisa todos los aspectos del proceso de pago que no impliquen la recopilación de datos de tarjetas de crédito. Al realizar el pedido, el usuario es redirigido a una página independiente que es propiedad del proveedor de servicios de pago.

Aquí es donde el usuario introduce la información de su tarjeta de crédito y facturación. El pago lo procesa el proveedor de servicios de pago y, posteriormente, se redirige al usuario al sitio web original.

Riesgos en el lado del cliente asociados a los modelos de proveedor de servicios de pago

Amenazas básicas de robo de información web

En el modelo de procesamiento directo de tarjetas de crédito, los ataques de robo de información web, como Magecart, son relativamente sencillos de implementar. Estos ataques implementan un script malicioso en la página de pago del sitio web.

Cuando un usuario introduce la información de su tarjeta de crédito en los campos de pago, este script no autorizado captura los datos. A continuación, envía esta información confidencial a un dominio controlado por el atacante, preparando el escenario para las actividades fraudulentas.

Ataques sofisticados mediante formularios falsos

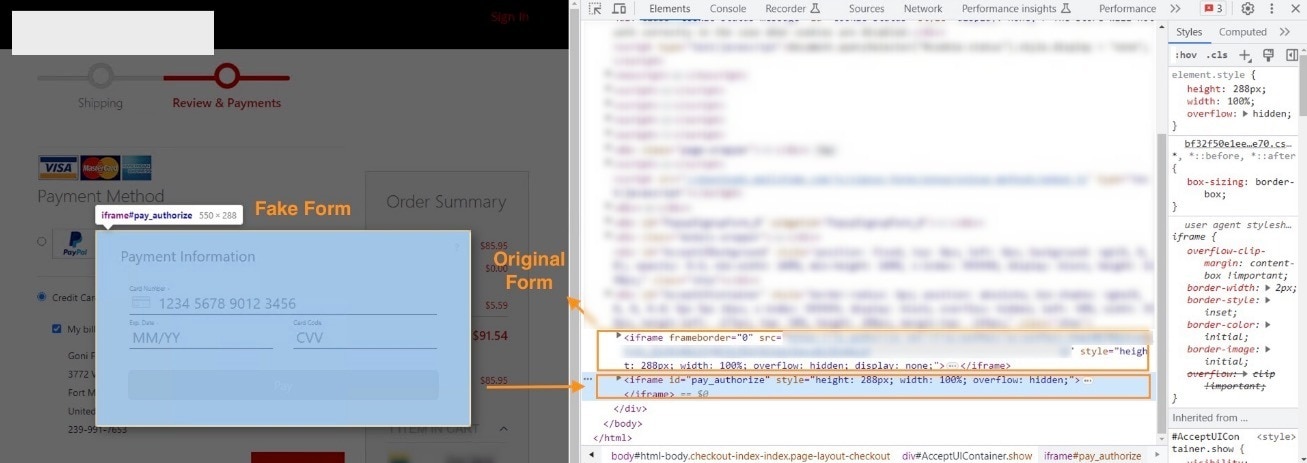

Una variante más compleja del robo de información web es el ataque mediante "formularios falsos". En este caso, se ejecuta un script malicioso en la página de pago, al igual que en el modelo básico de robo de información web. Sin embargo, este script oculta el formulario de pago original, tanto si está integrado en un iframe o vinculado al sitio del proveedor de servicios de pago, y lo sustituye por un formulario falsificado (Figura).

El usuario, ajeno al engaño, rellena la información de su tarjeta de crédito. A continuación, el script no autorizado recopila estos datos y los envía a un dominio controlado por el atacante para su posterior uso fraudulento. Después, el script normalmente muestra un mensaje de error y revela el formulario de pago real, lo que hace que el usuario vuelva a introducir sus detalles.

Figura: En un ataque con formulario falso, el ataque de robo de información oculta el elemento de formulario original y muestra uno falso en su lugar

Figura: En un ataque con formulario falso, el ataque de robo de información oculta el elemento de formulario original y muestra uno falso en su lugar

Hemos observado que esta técnica es la tendencia general en los ataques recientes de robo de información web. Los atacantes están utilizando técnicas más sofisticadas para ocultar código malicioso a simple vista y eludir las medidas de seguridad preventivas, como las políticas de seguridad de contenido, para atacar a nuevas víctimas y maximizar la exfiltración de datos confidenciales.

Conclusión

Los atacantes que roban información web son cada vez más sofisticados y encuentran nuevas formas de explotar procesos de pago tanto propios como externos para robar la información del usuario final, incluidos los datos de las tarjetas de pago en el lado del cliente.

Independientemente de la integración de pagos elegida, las empresas con un proceso de pago digital corren el riesgo de convertirse en víctimas de estos ataques. Atribuir la delegación completa del cumplimiento del estándar de PCI a un proveedor de servicios de pagos no siempre implica que no se asuma responsabilidad alguna por una filtración de datos. Es esencial que las organizaciones que procesan información de tarjetas de pago piensen más allá del cumplimiento normativo e implementen medidas de seguridad sólidas para protegerse eficazmente contra estas amenazas y mantengan las transacciones online seguras.

Cómo puede ayudar Akamai

Client-Side Protection & Compliance de Akamai ayuda a proteger contra la exfiltración de datos de los usuarios finales y protege los sitios web de las amenazas de JavaScript. La solución se ha diseñado para detectar comportamientos de scripts maliciosos y proporciona alertas útiles que ayudan a los equipos de seguridad a mitigar las actividades dañinas en tiempo real.

Gracias a sus capacidades específicas de cumplimiento del estándar PCI DSS v4,0, Client-side Protection & Compliance también puede ayudar a las organizaciones a cumplir los nuevos requisitos de seguridad de scripts para proteger los datos de las tarjetas de pago contra ataques de robo de información web.