PCI DSS v4: Web-Skimming-Bedrohungen mit Zahlungsintegrationen erkennen

Weitere Redaktion und Kommentar von Gal Meiri und Emily Lyons

Zusammenfassung

In der Welt des digitalen Handels ist der Zahlungsprozess während der Bezahlung von entscheidender Bedeutung. Der Umgang mit vertraulichen Kreditkarteninformationen von Kunden im Internet unterliegt strengen Sicherheitsauflagen, die das Payment Card Industry Security Standards Council festlegt.

Die neueste Version des Payment Card Industry Data Security Standard (PCI DSS v4.0) enthält zusätzliche Anforderungen zum Schutz vor clientseitigen Bedrohungen, einschließlich Web-Skimming-Angriffen.

Um die Anzahl der Sicherheitsaufgaben und Risiken, die mit der Erfüllung der neuen Anforderungen von PCI DSS v4verbunden sind, zu reduzieren, entscheiden sich viele Unternehmen für eine Integration der Zahlungsprozesse von Drittanbietern in ihre Abläufe.

In diesem Blogbeitrag befassen wir uns mit den verschiedenen Modellen der Integration von Zahlungsanbietern, untersuchen die einzigartigen clientseitigen Risiken, die jedes Modell birgt, und bewerten, wie Unternehmen trotz der Auslagerung ihrer PCI-DSS-Verpflichtungen an Drittanbieter weiterhin anfällig für Web-Skimming-Bedrohungen sind.

So funktionieren Zahlungsintegrationen

Zahlungsintegrationen sind wichtig für Unternehmen, die online Zahlungskarten akzeptieren. Als wichtiger Verbindungspunkt beim Bezahlvorgang im digitalen Handel bieten sie Unternehmen einen Mechanismus zur Autorisierung von Kartendaten oder zur Abwicklung der Transaktion, und zwar die direkte Integration von Zahlungsmethoden auf der Website.

Das kann die Integration eines Erstanbieter-Prozessors oder die Nutzung von Service-Gateways von Dritthändlern, die iframes einführen oder den Endnutzer zur Zahlungsabwicklung auf ihre Websites weiterleiten, umfassen.

Web-Skimming-Angriffe – Eine enorme Bedrohung für die clientseitige Verarbeitung von Kreditkartendaten

Web-Skimming-Angriffe sind eine bestimmte Form von Cyberangriff, bei dem Hacker schädlichen JavaScript-Code in Websites für digitalen Handel einfügen (direkt oder über deren Drittanbieter). Letztendlich besteht das Ziel dieser Angriffe darin, vertrauliche Nutzerdaten, wie Kreditkartennummern und persönliche Rechnungsdaten, zu extrahieren und zu stehlen.

Die Cyber-Community wurde erstmals 2016 auf diese Art von Angriffen aufmerksam. In einem Bericht hieß es, dass etwa 6.000 Plattformen für den digitalen Handel Web-Skimming-Angriffen zum Opfer gefallen sein könnten. Seitdem gab es immer wieder Berichte über Plattformen für den digitalen Handel, die durch Web-Skimming-Techniken kompromittiert wurden.

Im aktuellsten Bericht ist von einer Skimming-Kampagne im Magecart-Stil die Rede, durch die persönliche und finanzielle Daten von Zehntausenden von Onlinekäufern dem potenziellen Risiko ausgesetzt sind, gestohlen, missbraucht oder im Dark Web verkauft zu werden.

Modelle der clientseitigen Integration von Zahlungsanbietern

Direkte Kreditkartenverarbeitung

In diesem Modell verwaltet der Eigentümer der Website das gesamte Kauferlebnis. Das Zahlungsformular, das auf der Bezahlungsseite eingebettet ist, erfasst vom Nutzer eingegebene Kreditkarten- und Rechnungsdaten. Nach der Bestellung werden die Daten zur Verarbeitung direkt an die Server der Website weitergeleitet, in der Regel über die API des Zahlungsanbieters.

iframe-basierte Integration

Hier teilen sich der Eigentümer der Website und der externe Zahlungsanbieter die Verantwortung für den Bezahlvorgang. Ein iframe, der auf der Zahlungsseite der Website eingebettet ist, hostet das Zahlungsformular, das von einer Domain des Zahlungsanbieters aus geladen wird. Wenn der Nutzer den Kauf abgeschlossen hat, werden die Kreditkarten- und Rechnungsdetails direkt vom iframe an die Server des Zahlungsanbieters gesendet, um die Transaktion abzuschließen.

Weiterleitungsmodell

In diesem Szenario teilen sich der Eigentümer der Website und der Zahlungsanbieter ebenfalls die Rollen. Der Eigentümer der Website überwacht alle Aspekte des Bezahlvorgangs, die keine Erfassung von Kreditkartendaten erfordern. Nach der Bestellung wird der Nutzer auf eine separate Seite des Zahlungsanbieters weitergeleitet.

Hier gibt der Nutzer seine Kreditkarten- und Rechnungsdaten ein. Die Zahlung wird durch den Zahlungsanbieter verarbeitet und der Nutzer wird anschließend auf die ursprüngliche Website zurückgeleitet.

Clientseitige Risiken im Zusammenhang mit Zahlungsanbietermodellen

Basismodell von Web-Skimming-Bedrohungen

Im Modell mit direkter Kreditkartenverarbeitung sind Web-Skimming-Angriffe, wie z. B. Magecart, relativ einfach umzusetzen. Bei diesen Angriffen wird ein schädliches Skript auf der Zahlungsseite der Website implementiert.

Wenn ein Nutzer seine Kreditkartendaten in die Zahlungsfelder eingibt, erfasst dieses bösartige Skript die Daten. Danach sendet es diese vertraulichen Informationen an eine vom Angreifer kontrollierte Domain, wodurch der Betrug vorbereitet wird.

Komplexe Angriffe mit gefälschten Formularen

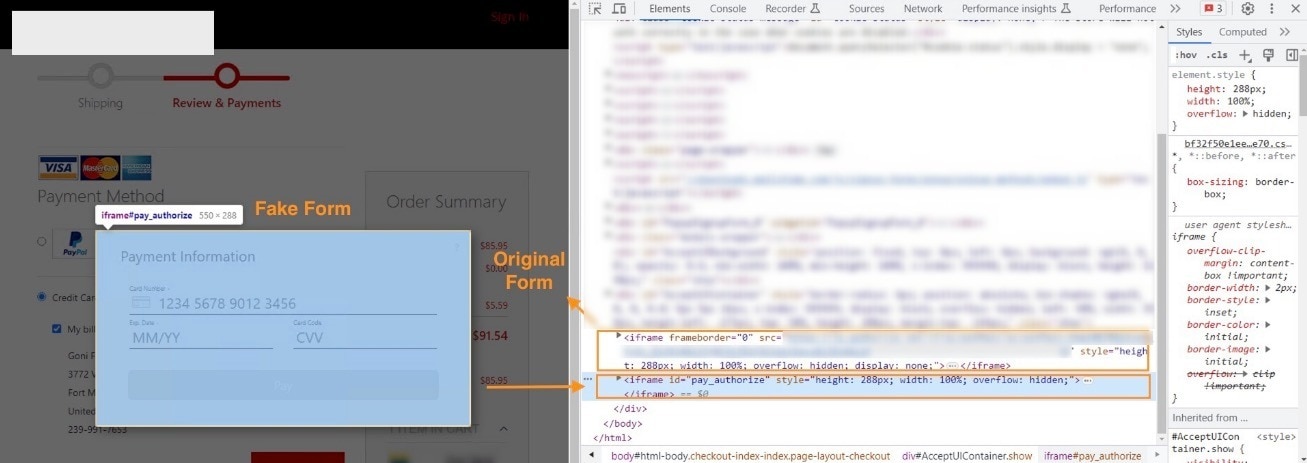

Eine komplexere Variante von Web-Skimming ist der Angriff mit "gefälschten Formularen". Hier wird ein bösartiges Skript auf der Zahlungsseite ausgeführt, ähnlich wie beim Basismodell des Web-Skimming-Angriffs. Allerdings verbirgt dieses Skript das echte Zahlungsformular – egal, ob es in einem iframe eingebettet ist, oder aus einem Link zur Website des Zahlungsanbieters besteht – und ersetzt es durch ein gefälschtes Formular (Abbildung).

Der Nutzer, dem dieser Betrug nicht bewusst ist, gibt seine Kreditkartendaten ein. Das bösartige Skript sammelt diese Daten und sendet sie an eine vom Angreifer kontrollierte Domain weiter, damit sie später in betrügerischer Absicht genutzt werden können. Danach zeigt das Skript in der Regel eine Fehlermeldung an und offenbart das tatsächliche Zahlungsformular, sodass der Nutzer seine Daten erneut eingeben muss.

Abbildung: Bei einem Angriff mit gefälschten Formularen verbirgt der Skimmer das ursprüngliche Formularelement und zeigt stattdessen ein gefälschtes Element an

Abbildung: Bei einem Angriff mit gefälschten Formularen verbirgt der Skimmer das ursprüngliche Formularelement und zeigt stattdessen ein gefälschtes Element an

Wir haben miterlebt, wie diese Technik in den jüngsten Web-Skimming-Angriffen zum Trend wurde. Angreifer nutzen komplexere Techniken, um schädlichen Code einzufügen und vorbeugende Sicherheitsmaßnahmen wie Richtlinien zur Inhaltssicherheit zu umgehen, um so neue Opfer anzugreifen und die Extraktion sensibler Daten zu maximieren.

Fazit

Die Angreifer, die Web-Skimming-Angriffe ausführen, werden mit der Zeit immer einfallsreicher und finden neue Möglichkeiten, Zahlungsprozesse sowohl von Erst- als auch Drittanbietern auszunutzen, um clientseitig Endnutzerdaten, wie Zahlungskartendaten, zu stehlen.

Unabhängig von der gewählten Zahlungsintegration laufen Unternehmen mit einem digitalen Bezahlprozess Gefahr, Opfer solcher Angriffe zu werden. Die Übertragung der gesamten PCI-Compliance an einen Zahlungsanbieter bedeutet möglicherweise nicht immer, dass die Unternehmen selbst nicht für eine Datenschutzverletzung verantwortlich sind. Unternehmen, die Zahlungskartendaten verarbeiten, müssen über die Compliance hinausdenken und strenge Sicherheitsmaßnahmen implementieren, um sich und ihre Onlinetransaktionen effektiv vor diesen Bedrohungen zu schützen.

Wie Akamai Sie unterstützen kann

Akamai Client-Side Protection & Compliance schützt die Daten der Endnutzer vor der Extraktion und die Websites vor JavaScript-Bedrohungen. Es wurde entwickelt, um schädliches Skriptverhalten zu erkennen und Sicherheitsteams durch verwertbare Warnmeldungen zu unterstützen, damit schädliche Aktivitäten in Echtzeit entschärft werden können.

Mit speziell entwickelten PCI DSS v4.0-Compliancefunktionen kann Client-Side Protection & Compliance Unternehmen dabei unterstützen, neue Sicherheitsanforderungen für Skripte zu erfüllen, um Zahlungskartendaten vor Web-Skimming-Angriffen zu schützen.