PCI DSS v4: Descobrindo ameaças de skimming na Web com integrações de pagamento

Editorial adicional e comentários de Gal Meiri e Emily Lyons

Resumo executivo

No mundo do comércio digital, o processo de pagamento é essencial durante a fase de finalização da compra. Lidar com informações confidenciais de cartão de crédito de clientes online vem com obrigações de segurança rigorosas estabelecidas pelo Conselho de Padrões de Segurança do Setor de Cartões de Pagamento.

A versão mais recente do padrão de segurança de dados do setor de cartões de pagamento (PCI DSS v4.0) contém requisitos adicionais para proteger contra ameaças do lado do cliente, incluindo ataques de skimming na Web.

Para aliviar algumas tarefas e riscos de segurança associados ao cumprimento dos novos requisitos do PCI DSS v4, muitas empresas optam por integrar provedores de pagamento de terceiros em suas operações.

Nesta publicação do blog, nos aprofundamos nos vários modelos de integração de provedores de pagamento, exploramos os riscos exclusivos do lado do cliente que cada modelo apresenta e avaliamos como as organizações ainda estão vulneráveis a ameaças de skimming na Web, apesar de transferirem suas obrigações de PCI DSS para esses fornecedores terceirizados.

Noções básicas sobre integrações de pagamento

As integrações de pagamento são essenciais para empresas que aceitam cartões de pagamento online. Como um ponto de conexão crítico no processo de finalização da compra no comércio digital, elas fornecem às empresas um mecanismo para autorizar os detalhes do cartão de pagamento ou processar a transação integrando diretamente os métodos de pagamento em um site.

Isso pode envolver a integração de um processador de terceiros, ou a utilização de gateways de serviço de estabelecimento de terceiros, que podem introduzir iframes ou redirecionar o usuário final para seu site para a conclusão do pagamento.

Ataques de skimming na Web – uma grande ameaça ao processamento de dados de cartão de crédito no lado do cliente

Ataques de skimming na Web se referem a uma forma específica de ataque cibernético em que hackers inserem código JavaScript mal-intencionado em sites de comércio digital (diretamente ou por meio de provedores de terceiros). O objetivo final desses ataques é exfiltrar e roubar dados confidenciais do usuário, como números de cartão de crédito e detalhes pessoais de cobrança.

A comunidade cibernética foi amplamente alertada sobre esses ataques pela primeira vez em 2016, por meio de um relatório que sugeria que aproximadamente 6.000 plataformas de comércio digital podiam ter sido vítimas de skimming na Web. Desde então, vimos um fluxo constante de relatórios sobre plataformas de comércio digital que foram comprometidas por meio de técnicas de skimming na Web.

Os relatórios mais recentes indicam uma campanha de skimming na Web em estilo Magecart em andamento, colocando os detalhes pessoais e financeiros de dezenas de milhares de compradores online potencialmente em risco de serem roubados ou vendidos na Dark Web.

Modelos de integração do provedor de pagamento do lado do cliente

Processamento direto de cartão de crédito

Neste modelo, o proprietário do site gerencia toda a experiência de finalização da compra. O formulário de pagamento incorporado na página de finalização da compra coleta informações de cobrança e cartão de crédito inseridos pelo usuário. Depois que o pedido é feito, os dados vão diretamente para os servidores do site para processamento, geralmente por meio da API do provedor de pagamento.

Integração baseada em iframe

Aqui, a responsabilidade pelo processo de finalização da compra é compartilhada entre o proprietário do site e o provedor de pagamento terceirizado. Um iframe, incorporado na página de pagamento do site, hospeda o formulário de pagamento, que é carregado a partir de um domínio de propriedade do provedor de pagamento. Quando o usuário conclui a compra, os detalhes do cartão de crédito e da cobrança são enviados diretamente do iframe para os servidores do provedor de pagamento para a conclusão da transação.

Modelo de redirecionamento

Nesse cenário, o proprietário do site e o provedor de pagamento também compartilham funções. O proprietário do site supervisiona todos os aspectos da finalização da compra que não envolvem a coleta de dados do cartão de crédito. Após o pedido, o usuário é redirecionado para uma página separada de propriedade do provedor de pagamento.

É aqui que o usuário insere dados de seu cartão de crédito e informações de cobrança. O pagamento é processado na extremidade do provedor de pagamento e o usuário é posteriormente redirecionado para o site original.

Riscos do lado do cliente associados aos modelos de provedor de pagamento

Ameaças básicas de skimming na Web

No modelo de processamento direto de cartão de crédito, ataques de skimming na Web, como Magecart, são relativamente simples de implementar. Esses ataques implantam um script mal-intencionado na página de pagamento do site.

Quando um usuário insere as informações do cartão de crédito nos campos de pagamento, esse script invasor captura os dados. Em seguida, ele envia essas informações confidenciais a um domínio controlado pelo invasor, preparando a cena para atividades fraudulentas.

Ataques sofisticados de forma falsa

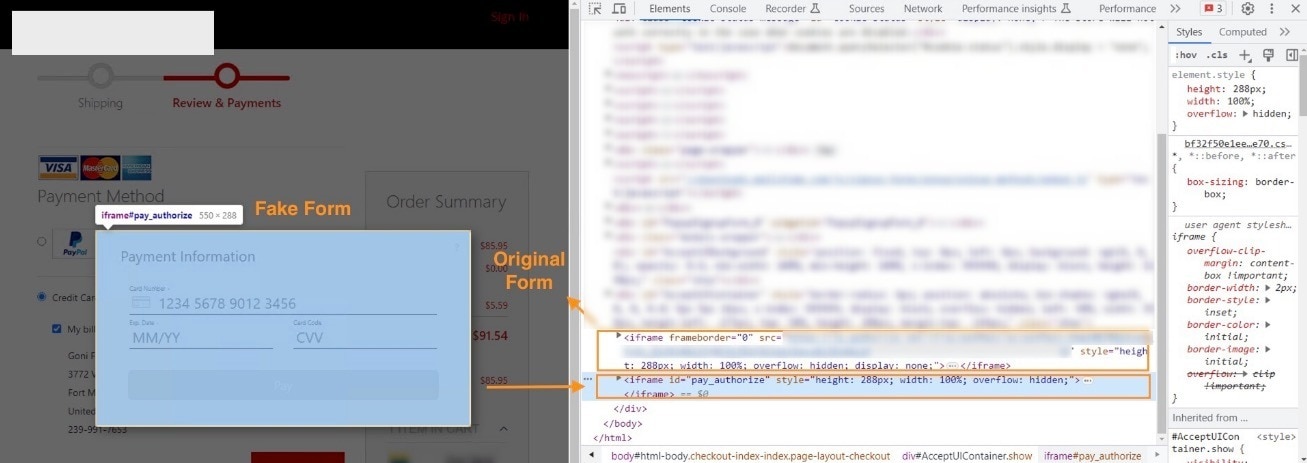

Uma variante mais complexa de skimming na Web é o ataque de "forma falsa". Aqui, um script mal-intencionado é executado na página de pagamento, assim como no modelo básico de skimming na Web. No entanto, esse script oculta o formulário de pagamento original, seja incorporado em um iframe ou vinculado ao site do provedor de pagamento, e o substitui por um formulário falsificado (Figura).

O usuário, sem suspeitar da fraude, preenche as informações do cartão de crédito. Em seguida, o script invasor colhe esses dados e os envia a um domínio controlado por invasor para uso fraudulento. Depois disso, o script normalmente mostra uma mensagem de erro e revela o formulário de pagamento real, evitando que o usuário insira seus detalhes novamente.

Figura: Em um ataque de forma falsa, o skimmer oculta o elemento de formulário original e mostra um falso

Figura: Em um ataque de forma falsa, o skimmer oculta o elemento de formulário original e mostra um falso

Vemos essa técnica com bastante frequência em ataques de skimming na Web recentes. Os invasores estão aproveitando técnicas mais sofisticadas para ocultar códigos maliciosos à vista de todos e contornar medidas preventivas de segurança, como políticas de segurança de conteúdo, para atingir novas vítimas e maximizar a exfiltração de dados confidenciais.

Conclusão

Os agentes de ameaça de skimming na Web estão se tornando mais sofisticados ao longo do tempo, encontrando novas maneiras de explorar processos de pagamento de terceiros e primários para roubar informações do usuário final, incluindo dados do cartão de pagamento, no lado do cliente.

Independentemente da integração de pagamento escolhida, as empresas com um processo digital de finalização da compra correm o risco de se tornarem vítimas desses ataques. Presumir a delegação total da conformidade com PCI (Payment Card Industry) a um provedor de pagamento nem sempre significa não assumir nenhuma responsabilidade por uma violação de dados. É essencial que as organizações que processam informações de cartão de pagamento pensem além da conformidade e implementem fortes medidas de segurança para proteger efetivamente contra essas ameaças e manter as transações online seguras.

Como a Akamai pode ajudar

O Akamai Client-Side Protection & Compliance ajuda a proteger contra a exfiltração de dados do usuário final e protege os sites contra ameaças de JavaScript. Foi projetado para detectar comportamentos mal-intencionados de scripts e fornecer alertas acionáveis para que as equipes de segurança mitiguem atividades prejudiciais em tempo real.

Com recursos específicos de conformidade com o PCI DSS v4.0, o Akamai Client-Side Protection & Compliance também pode ajudar as organizações a atender aos novos requisitos de segurança de scripts para proteger os dados de cartões de pagamento contra ataques de skimming na Web.