Segurança de scripts: Ter sucesso na conformidade com o PCI DSS v4 antes do prazo

O PCI DSS (Payment Card Industry Data Security Standard, padrão de proteção de dados do setor de cartões de pagamento) é um conjunto global de padrões de segurança definidos pelo Payment Card Data Security Council (conselho de segurança de dados de cartões de pagamento) para manter os dados dos cartões de pagamento protegidos contra constantes ameaças de cibersegurança. Qualquer organização que processe cartões de pagamento online, desde pequenas empresas iniciantes até grandes conglomerados globais, deve cumprir cada requisito descrito no PCI DSS para permanecer em conformidade e evitar penalidades, incluindo multas significativas.

Versão mais recente do PCI DSS

Em março de 2022, foi lançada a versão mais recente do padrão, a PCI DSS 4.0. Essa versão inclui vários novos requisitos de segurança para lidar com as mudanças no cenário das ameaças desde que a versão 3.2.1 foi lançada, em 2018.

O PCI DSS v3.2.1 será desativado em 31 de março de 2024 e a versão 4.0 entrará em vigor apenas 12 meses depois, em 2025. Isso significa que as organizações têm menos de 24 meses para ficarem totalmente compatíveis com cada uma das alterações introduzidas, e isso é um enorme compromisso para as equipes de conformidade e segurança.

Novos requisitos de segurança de scripts

Entre as várias mudanças no PCI DSS v4.0 estão os novos requisitos 6.4.3 e 11.6.1. Esses requisitos estabelecem que as empresas que aceitam pagamentos com cartão de crédito devem saber quais scripts estão sendo executados em suas páginas de pagamento online, como eles se comportam e quando mudam. Conforme as marcas dependem cada vez mais do uso de JavaScript de terceiros para aprimorar a funcionalidade do website e automatizar tarefas, a segurança de scripts tornou-se uma preocupação fundamental.

A adição desses requisitos é essencial para proteger contra os impactos devastadores de ataques baseados em scripts, como skimming da web, Magecarte formjacking. Esses ataques aproveitam as vulnerabilidades de scripts e da cadeia de suprimentos para injetar códigos mal-intencionados no navegador e roubar, bem como exfiltrar, dados confidenciais, incluindo detalhes de cartões de pagamento das páginas de check-out de sites de comércio digital.

Muitas grandes organizações em vários setores foram vítimas desses ataques, resultando em enormes violações de dados e consequências financeiras, incluindo uma das maiores multas do RGPD na história.

Detalharemos exatamente o que cada um dos novos requisitos de segurança de script significa e o levantamento envolvido para que as equipes de segurança estejam em conformidade com eles.

Requisito 6.4.3: Aplicações da Web voltadas para o público são protegidas contra ataques

de acordo com a versão v4.0, "Todos os scripts de página de pagamento carregados e executados no navegador do consumidor são gerenciados da seguinte forma:"

"É mantido um inventário de todos os scripts, com justificativa por escrito de por que cada um é necessário."

Esse requisito exige que organizações mantenham uma lista de todos os scripts executados no navegador, bem como uma justificativa escrita sobre a necessidade de cada script. Ao justificar cada script, as organizações conseguem garantir que todos os scripts em execução sejam identificados e usados apenas para a finalidade pretendida.

Considerando que um grande varejista pode ter dezenas de integrações e milhares de iterações de scripts, incluindo dependências transitivas executadas dentro do navegador e que mudam com frequência, manter um inventário de justificativas por script pode se tornar uma tarefa incrivelmente tediosa. Mesmo com uma equipe dedicada, o nível de trabalho necessário para fornecer justificativas para cada script pode exigir meses.

"É implementado um método para confirmar que cada script está autorizado."

Esse requisito demanda um mecanismo para confirmar que cada script executado nas páginas de pagamento de uma organização esteja explicitamente autorizado. Se um script observado dentro do navegador não for justificado como parte do inventário de scripts de uma organização (conforme mencionado acima), a suposição é que a execução do script não está autorizada.

"É implementado um método para garantir a integridade de cada script."

Esse requisito exige uma solução que possa detectar a adulteração de cada script. Uma organização precisa não apenas de visibilidade de cada um dos scripts em execução em suas páginas de pagamento, mas também de visibilidade do comportamento desses scripts. Se um script for alterado e começar a agir de forma inesperada (por exemplo, ler dados de campos de formulário de pagamento), as organizações devem ser capazes de identificar esse comportamento.

Esse requisito é especialmente importante, pois está relacionado à detecção e à proteção contra ataques no navegador, como skimming e Magecart, em cujos casos a detecção imediata das alterações de script é fundamental para a mitigação.

Requisito 11.6.1: Alterações não autorizadas nas páginas de pagamento são detectadas e respondidas

de acordo com a versão 4.0, "Um mecanismo de alteração e detecção de violação é implantado da seguinte forma:"

"Alertar o pessoal para modificações não autorizadas (incluindo indicadores de comprometimento, alterações, adições e exclusões) nos cabeçalhos de HTTP e no conteúdo das páginas de pagamento, conforme recebido pelo navegador do consumidor."

"O mecanismo está configurado para avaliar o cabeçalho de HTTP recebido e a página de pagamento."

"As funções do mecanismo são executadas da seguinte forma:

Pelo menos uma vez a cada sete dias, OU

periodicamente (na frequência definida na análise de risco da entidade visada, realizada conforme todos os elementos especificados no Requisito 12.3.1)."

Esse requisito exige uma solução que não só possa detectar a adulteração da página de pagamento, mas também seja resistente à violação. As organizações precisam conseguir avaliar os cabeçalhos de HTTP, bem como detectar alterações não autorizadas de scripts na própria página de pagamento. Quando qualquer alteração for detectada, alertas devem ser emitidos descrevendo os detalhes dessas alterações, incluindo se uma página de pagamento perder sua proteção.

As organizações devem avaliar rotineiramente as alterações de scripts, pelo menos a cada sete dias ou em uma frequência definida, mas os alertas devem ser "oportunos".

Anúncio dos novos recursos PCI DSS v4 do Page Integrity Manager

Apresentamos o Page Integrity Manager da Akamai em 2020, como parte de nosso abrangente portfólio de segurança de APIs e aplicações da Web. Desde o início, o Page Integrity Manager ajudou as maiores organizações do mundo a ganhar visibilidade de sua superfície de ataque no lado do cliente e a gerenciar seu cenário de scripts, de forma a proteger os dados de cartões de pagamento contra ameaças no navegador.

Analisamos diariamente o comportamento de bilhões de scripts para identificar vulnerabilidades e protegê-los até mesmo dos mais sofisticados ataques baseados em scripts. Agora que o PCI DSS v4 estabelece novos requisitos de segurança de scripts, podemos oferecer aos nossos clientes um suporte abrangente no processo de conformidade.

Temos o prazer de anunciar o lançamento dos novos recursos PCI DSS v4 do Page Integrity Manager para ajudar os clientes a lidar com cada elemento dos requisitos 6.4.3 e 11.6.1 com apenas uma ferramenta.

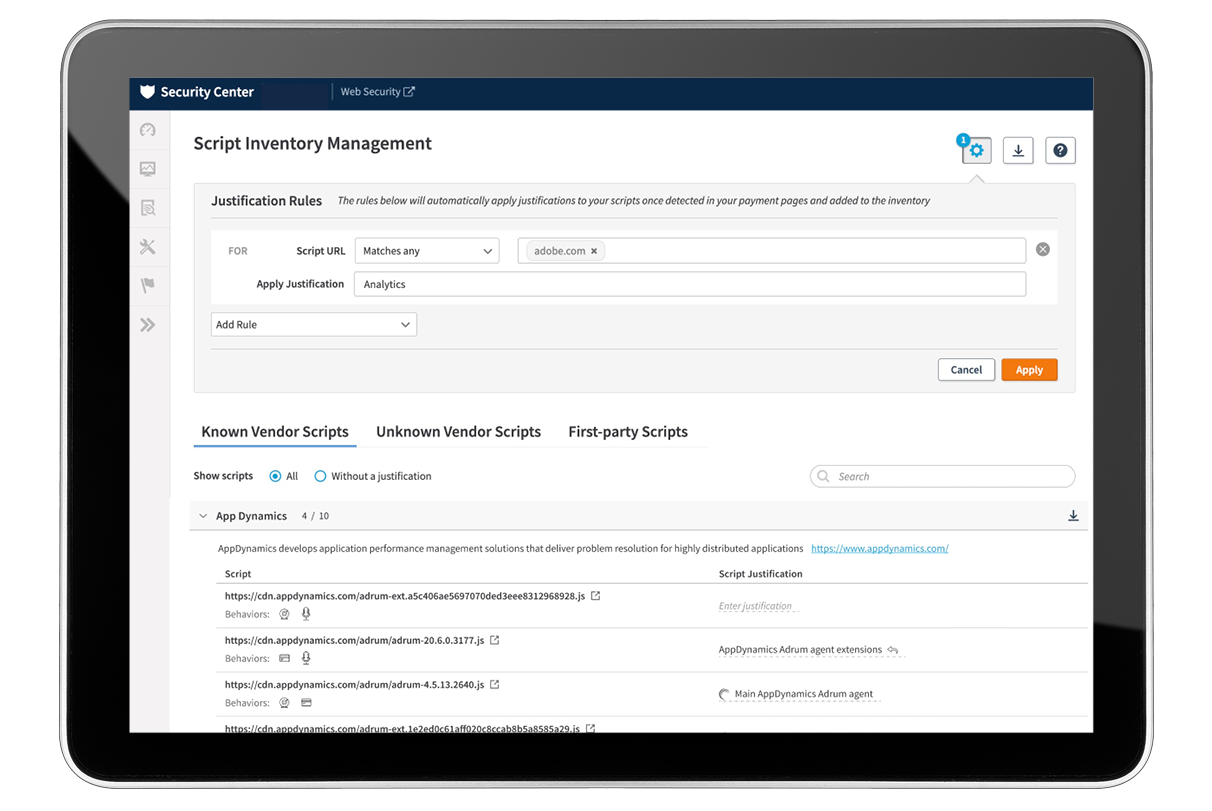

Gerenciamento de inventário de scripts

para atender à Seção 6.4.3 do PCI DSS v4.0, o novo recurso de gerenciamento de inventário de scripts do Page Integrity Manager oferece aos usuários um inventário de todos os scripts observados em páginas de pagamento protegidas, disponíveis diretamente no Akamai Security Center.

Os usuários podem facilmente registrar justificativas por escrito para cada script observado nas páginas de pagamento, categorizadas por fornecedores conhecidos e desconhecidos para a Akamai, bem como scripts próprios. As ferramentas da Akamai automatizam ao máximo possível a definição de justificativa, com justificativas e regras predefinidas que reduzem os esforços de conformidade de forma substancial.

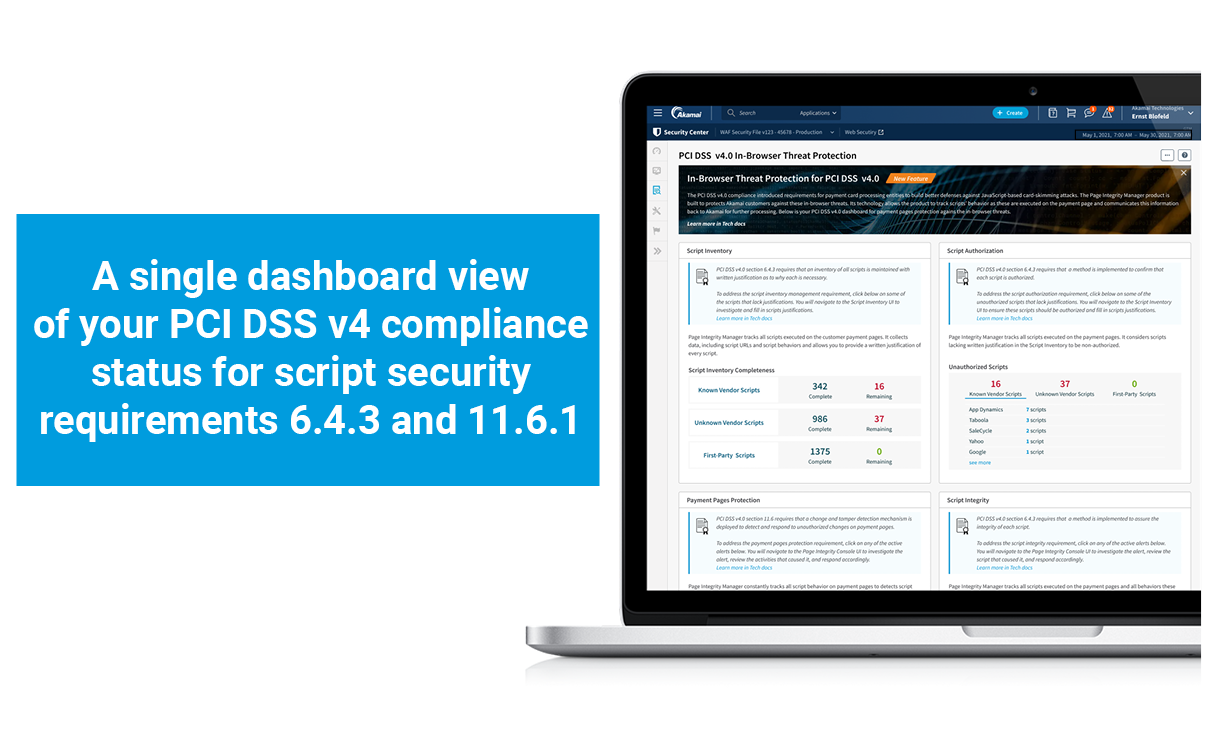

O painel PCI DSS v4 do

Page Integrity Manageré um novo painel PCI abrangente que atende a cada item dos requisitos 6.4.3 e 11.6.1 descritos no PCI DSS v4.0.

Inventário de scripts (6.4.3)

Equipes de segurança e conformidade podem dividir o número de scripts, que tenham ou não justificativas escritas aplicadas, entre fornecedores conhecidos/desconhecidos e scripts próprios, diretamente no painel.

Autorização de script (6.4.3)

Como parte dos requisitos de autorização de script, o Page Integrity Manager pressupõe que qualquer script sem uma justificativa aplicada no inventário de scripts não está autorizado. O painel de controle resume o número de scripts que não têm justificativa (ou seja, não estão autorizados) entre scripts de fornecedores conhecidos/desconhecidos e próprios.

Integridade do script (6.4.3)

Como parte dos requisitos de integridade do script, o Page Integrity Manager emite um alerta sempre que um script realiza uma atividade anômala ou suspeita. O painel mostra o número total de alertas emitidos (ativos e históricos).

Proteção de páginas de pagamento (11.6.1)

O painel do Page Integrity Manager resume o número de alertas de modificação não autorizada ou adulteração de páginas de pagamento (por exemplo, por exfiltração de dados). O painel também resume todos os alertas referentes a uma anomalia na solução, ou seja, o Page Integrity Manager para de analisar scripts em uma página configurada, a fim de ajudar as organizações a atender ao requisito 11.6.1.

Alertas de PCI

Alerta de páginas de pagamento desprotegidas: Esse alerta é acionado quando uma página de pagamento anteriormente protegida parece não estar mais protegida, sugerindo uma possível adulteração da solução.

Alerta de scripts não autorizados: Esse alerta detalha cada script que precisa de justificativa, sendo considerado não autorizado.

Alerta de exfiltração de dados: Esse alerta (por nível de gravidade) dá detalhes de qualquer script que possa ter lido e exfiltrado dados confidenciais, como informações de cartão de crédito. O alerta informa quais campos sensíveis foram acessados pelo script e o número de sessões em que o script foi observado. O alerta também dá detalhes da origem do script e do destino dos dados, do alcance e do impacto, além das ações recomendadas que as equipes de segurança devem tomar como reação.

Participe do nosso programa beta

Atender cada um dos novos requisitos descritos no PCI DSS v4.0 não é uma tarefa fácil para as equipes de segurança. Conforme as organizações se esforçam para manter a conformidade com o PCI DSS, o significado da segurança de scripts não pode ser ignorado.

Ao empregar o Akamai Page Integrity Manager e nossos novos recursos do PCI DSS v4, as organizações podem simplificar seus esforços de conformidade e garantir a proteção de dados de cartões de pagamento em seus websites contra ataques pelo navegador. Convidamos você para participar do nosso programa beta e receber acesso antecipado a esses recursos avançados, contribuindo para refinar a solução e atender ainda mais às necessidades de conformidade.