インターネットの現状/セキュリティ:年間レビュー

はじめに

今回は 2021 年を振り返ってみたいと思います。世界がさまざまな形で再び始動していく中で、2020 年にほぼ完全な仮想世界へ移行した影響はまだ続いています。多くの大企業は、在宅勤務とオフィス勤務をミックスしたハイブリッド型のワークモデルに移行しています。従業員のテレワークに期限を設けない企業も出てきました。仕事、貯蓄/投資、遊び、リラックスの方法が COVID-19 の影響を受けていることは間違いありません。以前「フレンズ」というアメリカの人気ドラマの中で登場人物が「ピボット(方向転換)!」と叫ぶことが人気を博したようですが、この言葉は、企業、個人、犯罪者を問わず 2020 年代に入ってから復活し、合言葉になりました。

この「The Year in Review(一年を振り返る)」レポートもピボット(路線転換)し、PDF の完全版ではなく、Akamai の新しいブログに掲載されるようになりました。この年次レポートの目的は、過去 1 年間に公開した内容を振り返り、何が起きたかをおさらいすることです。なお、記事の内容はブログに直接掲載しているため、1 回クリックするだけでレポートやブログの投稿にアクセスできるようになっています。

では早速 2021 年を振り返ってみましょう。

2020 年 10 月

昨年の 10 月は、Or Katz の JavaScript 難読化調査に終始していました。Katz の最初のブログ 「いたちごっこ」 で、この技法が紹介されています。この技法は、高度な手口ではなく、回避も難しくないのですが、Web ページをレンダリングしてコンテンツを実際に評価しなければ、その Web ページが悪性であるかどうか判断することが難しいという面があります。Katz はこの調査を拡大し、 「JavaScript の二重難読化を悪用した不正行為の事例」で、フィッシングや Magecart 攻撃など、さまざまなタイプの詐欺に使われていることを紹介しています。また、最近活発になっているフィッシング詐欺で見られた難読化と暗号化を二重にしているケースも紹介しています。ブログ記事 「フィッシングサイトでの JavaScript 難読化技法の採用が急増」で、Katz はこの手法の使用が増加したことを示して調査結果を締めくくっています。「2019 年 11 月から 2020 年 8 月までの 10 か月間で、フィッシング Web サイトの難読化手法の使用が継続的に増加し、その期間で 70% 以上増加しています」。

2020 年 11 月

Larry Cashdollar は、攻撃者が既存の WordPress がインストールされた環境にオンライン店舗を追加した感染を発見し、 「WordPress マルウェアが SEO ショップを開設」として所見を掲載しました。このマルウェアは index.php ファイルを上書きし、クエリーパラメータで特定の文字列があるかどうかをチェックする機能を追加します。その文字列が見つかると、別のサイトに移動します。「攻撃者が私の認証情報を推測するのに時間はかかりませんでした。認証情報を入手した後、そのアクセスを使用してマルウェアに感染したプラグインをアップロードしました」。

リクエストヘッダーの順序が正常でなく、User-Agent 文字列が Googlebot のように見えるようにしている(「WordPress マルウェアが SEO ショップを開設」より)

リクエストヘッダーの順序が正常でなく、User-Agent 文字列が Googlebot のように見えるようにしている(「WordPress マルウェアが SEO ショップを開設」より)

2020 年 12 月

無事に 2020 年 12 月を迎えられてほっとしていた頃です。2021 年に何が起こるのかはわかりませんでしたが、12 月 11 日に初めて COVID-19 ワクチンの緊急時使用許可が降りたため、大きな変化が始まったように感じました。休日には、ネット越しのパーティーや家族の集まりが催されました。サイバーセキュリティの観点からも 2020 年は難しい年でした。ほぼ全従業員がテレワークに移行し、エンタープライズの境界がこれほどあいまいになることはなかったため、最終的には複雑さが生じていました。 Katz はフィッシングのトレンド が、この予想だにしなかった年にどのような影響を与えたかを総括しています。

2021 年 1 月

皆が 2021 年のカレンダーを壁にかけて、新たな気持ちで新年を迎えたいと思っていた頃です。エッセンシャルワーカーのワクチン接種は始まりましたが、大多数の人はまだテレワークのままで新年を迎えました。Steve Ragan は、犯罪者が 人気ゲームをプレイするゲーマーを標的にする新しい手口を使っていることに気づきました。Ragan は、ゲーマーが DDoS 攻撃や Credential Stuffing 攻撃のようなネットワークレベルのイベントに対処するだけでなく、個人的なアドオン攻撃にも対処しなければならないと警鐘を鳴らしています。「最近、ある Minecraft プレイヤーが、チャットサービスの Discord を介して詐欺師から身代金の支払いを要求されたことを知りました。要求は単純で、ゲーム内通貨(SkyBlock Gems)で約 20 ドルの支払いを飲むか、さもなければ DDoS 攻撃を受けるというものでした。パニックに陥った被害者は、両親を起こしてまで脅迫について相談したくなかったため、身代金を支払いました。しかし、犯罪者が約束を守るわけがありません。この詐欺師は約束を反故にして DDoS 攻撃を仕掛け、翌日まで被害者のネットワークをオフラインにしてしまったのです」。

Cashdollar はまた、 KashmirBlack ボットネットの武器化についても深く掘り下げています。「KashmirBlack CVE-2018-9206 というエクスプロイトは、85 個のそれぞれのパスをスキャンします。このパスは、 ボットネット 作成者が Google Dork を介して収集したか、あるいは個人的な脆弱性に関する経験をもとに収集したと考えられます。POST リクエストを実行してファイルをアップロードすることで、これらのパスをチェックします。その後、このスクリプトは、アップロードされたペイロードファイル sssp.php の存在が、対応するアップロードファイル/ディレクトリに存在するかどうかをチェックします」。

2021 年 2 月

Assaf Vilmovski は、2020 年に多くの人がやっていたことを自分もやりたいと考えていました。自宅の Wi-Fi を自宅全体に広げ、自宅のどの場所でもインターネットに接続できるようにしたいと考えていたのです。しかし、なかなかうまくいかなかったため、余っているルーターを使って、少し実験してみることにしました。Vilmovski は、 D-Link DAP-1360 の Web インターフェースの ping 機能を使って試しているうちに、 H/W Ver.A1、F/W Ver.2.5.5 における脆弱性を発見しました。

2 月に入って COVID-19 の予防接種が開始されましたが、犯罪者たちはこの機会を見逃しませんでした。犯罪者は、最も脆弱性の高い人に狙いを絞って、COVID-19 の予防接種の売り文句を使ったフィッシングキャンペーンを行いました。Ragan は、 英国の国民保健サービス(NHS)が国民に警告している大がかりな予防接種詐欺 を含め、過去に COVID-19 に関連してどのような詐欺が行われてきたかについての記事を投稿しています。

Katz は、 英国の銀行を襲った、二要素認証をかいくぐる新しい手口のフィッシングキャンペーンの実態調査に乗り出しました。攻撃者の Kr3pto は、金融機関などのブランドを標的にした独自のキットを構築、販売するフィッシングキット開発者です。「Kr3pto キットを導入した 7,600 以上のドメインを Akamai が追跡調査したところ、8 つの銀行ブランドを悪用し、検知を逃れるために商用 Web ホスティングを使用して、さまざまなフィッシングキャンペーンを展開していることを突き止めました」。

Evyatar Saias と Chad Seaman は共同で、既知の 暗号通貨マイニングのボットネットキャンペーンに最近のマルウェアが紛れ込んでいないかを中心とした調査を行いました。そこで見つかったマルウェアは、バックアップ C2 の IP アドレスを隠すために、ビットコインのブロックチェーントランザクションを利用し始めていました。これは、テイクダウンの試みを阻止する方法としては、実に単純かつ効果的な方法です。「暗号通貨マイニングの長期間にわたるボットネットキャンペーンの運営者は、ビットコインブロックチェーン上のバックアップ C2 の IP アドレスを独創的なやり方で偽装し始めました」。

2021 年 3 月

当社は 3 月に この年最初の SOTI リサーチ を発表しました。2020 年を振り返り、昨年生じたテクノロジーの変化をいくつか検証しています。世界全体の傾向を説明するだけでなく、具体例として、Akamai 自体のシステムへの攻撃について考察しています。表紙を少しめくっていただくと、この激動の 1 年を Akamai がどのようにして防御し、自らを守ってきたのかをご覧いただけます。

Akamai は、主要な防御層の 1 つとして Secure Internet Access Enterprise を使用しています。ETP は第三者機関の脅威データに Akamai のリサーチやデータを加えて悪性ドメインを特定し、それらを DNS および HTTP レベルでブロックします。犯罪者が使用する、データ窃盗やコマンド&コントロール(C2)、フィッシングなど、さまざまな重要要因に対応します。

Cashdollar も、3 月 4 日に 別の Go 言語によるクリプトマイナー を発見しています。「暗号通貨マイニングソフトウェアは今後も進化を続け、最新のソフトウェアの脆弱性を利用していくでしょう。コマンドインジェクションやリモートコード実行などのソフトウェアの脆弱性は、あなたの CPU サイクルを収益に替えるためにサイバー犯罪者が今後も利用し続けるでしょう」。

Seaman は、Akamai のお客様が最近経験した、プロトコル 33 と呼ばれるネットワークプロトコル、つまり Datagram Congestion Control Protocol(DCCP)を利用した一連の攻撃を調査していました。DCCP は、比較的信頼性の高い「信頼性のない」ネットワークプロトコルと言えます。「ある Akamai のお客様に対する攻撃を観察したところ、トラフィックの 100% が DCCP-Request パケットで構成されていました。これらのパケットは、基本的に SYN フラッドの DCCP プロトコル版と言えます」。

2021 年 4 月

米国で 4 月と言えば通常、確定申告の期限が迫っている時期です。このため、確定申告の期限前に申告しようとしている人に犯罪者が狙いを定めると予測されます。 Ragan は、毎年この時期に行われる犯罪行為の傾向 について詳しく説明しています。「毎年この時期になると、人は多大なストレスを受け、慌ただしくもなるため、さまざまな犯罪手口に乗せられてしまう危険性が高くなります。確定申告期間は、犯罪者がフィッシングに加えて、ローカル・ファイル・インクルージョン(LFI)、SQL インジェクション(SQLi)、Credential Stuffing などの各種の攻撃に力を注ぐ時期でもあります」

純粋に人類として、2021 年 4 月は大きな意義のある月だったと言えます。アメリカの全ての成人が初めて COVID-19 ワクチンの接種を受けられるようになったからです。

2021 年 5 月

Akamai は、Verizon のデータ漏えい調査レポート(DBIR)に長年貢献してきましたが、今年も例外ではありませんでした。 Martin McKeay が、今年のレポートで触れた内容や、COVID-19 がトラフィックや攻撃のパターンにどのような影響を与えたかなど、いくつかの重要な発見について詳しく説明しています。「Verizon のチームが行っている仕事の中でも特に長年にわたって築いてきたパートナーシップからは得るものが多くあります。次回の「インターネットの現状/セキュリティレポート」の「金融業界に対するフィッシング攻撃」は、他の組織と協力して、可能な限り最良の調査を行うという当社の取り組みを反映したものです」。

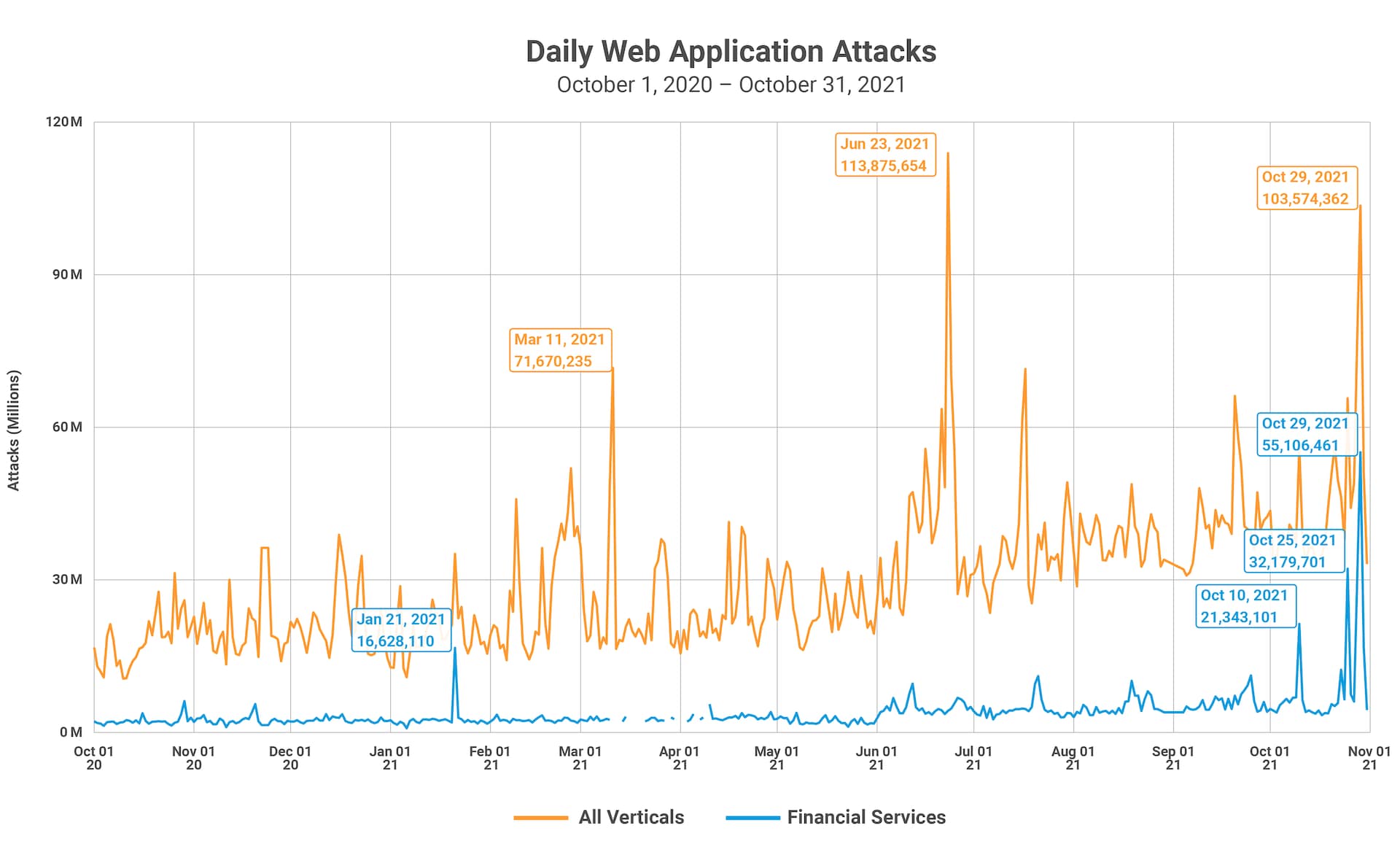

最初の完全版レポートである 「インターネットの現状/セキュリティレポート:金融業界に対するフィッシング攻撃」も 5 月に発表されました。このレポートでは、金融サービス業界に焦点をあて、脅威インテリジェンス企業である WMC Global 社と連携して取り組んだ調査とデータを紹介しています。Web ベースの攻撃とアプリケーション攻撃は 2020 年も高い水準で推移し、今のところ勢いが衰える気配はありません。Akamai の観測では、世界全体で 62 億 8,729 万 1,470 件の Web 攻撃が発生しましたが、そのうち 7 億 3,607 万 1,428 件が金融サービス業界を狙ったものでした。このレポートでは、Ex-Robotos のフィッシングキットを例に、Phishing As A Service(サービスとしてのフィッシング)も取り上げています。

Cashdollar は調査を続け、 ルーマニアの暗号通貨マイニング感染を発見しました。「暗号通貨マイニングマルウェアは新しいものではありませんが、私が見慣れた不適切にパックされた tar パッケージとは異なるパッケージになっているのは興味深いと思いました。このマイナーは XMRig と Perl DDoS IRC Bot v1.0 をインストールし、 報告されている他のクリプトマイナーと同様のルートキットを使用して暗号通貨マイニング活動を隠匿します」。

2021 年 6 月

6 月になり、2021 年も半ばを迎え、当社の次の 「SOTI リサーチ:パンデミックにおけるゲーム業界への攻撃」が発表されました。ゲームは、私たちのチームも含め世界中の多くの人々にとって、特にロックダウンが盛んに施行されていた頃には数少ない楽しみの 1 つとなっていました。2020 年、ゲーム業界において DDoS 攻撃数は減少したものの、他のどの業界よりも全体的な攻撃トラフィックの増加が見られました。

2020 年は通常とは全く違う年でした。これは無視できない要因です。パンデミックの中、皆が自宅で「ニューノーマル」に適応し、仕事、学校、日々の生活のバランスを取ろうとしました。そして多くの人が、気晴らしや人とつながる手段として、ゲームに傾倒しました。犯罪者も例外ではありません。確かに悪意を持っていますが、犯罪者も人間です。互いに話をしたり、ゲームをしたりします。場合によっては、こうしたソーシャルな繋がりを通じて、程度はさまざまですが、攻撃を調整することもあります。

この期間、Akamai は Web サイトのリニューアルに取り組み、ブログにも展開し始めました。以前の SIRT ブログを新しい Akamai のブログに手作業で精力的に移行、統合してくれた Julia Tetrud とそのチームメンバーに最大級の賛辞を送りたいと思います。

2021 年 7 月

Ryan Barnett は、Kaseya を標的とした サプライチェーンに対するランサムウェア攻撃 について調査しました。2021 年 7 月 2 日、 Kaseya は、同社の VSA 製品を使用している顧客に対して活発に行われている攻撃に関する情報を公開し、すべてのオンプレミスの顧客に Kaseya VSA を無効にするよう促しました。REvil ランサムウェアグループの関連会社である攻撃者は、認証バイパスや任意のコマンド実行の脆弱性(CVE-2021-30116)を悪用し、標的のシステムにランサムウェア暗号化ツールを配布したのでした。攻撃を防ごうとしている人たちを支援するために、 Kaseya はランサムウェア攻撃に関連する多くの IOC を公開 しました。

2021 年 8 月

マルウェアの調査には多くの課題があります。その 1 つが、難読化されたコードと意図的に壊されたバイナリーです。このような課題に対処するために、Akamai SIRT チームは、意図的に壊されたバイナリーを自動的に修正できる小さなツールを C 言語で作成しました。また、他の研究者もこのツールを使用できるように、プロジェクトをオープンソース化し、必要に応じてツールの機能を改善、拡張する予定です。Akamai SIRT チームが、 「UPX Packed Headaches」の中で彼らのプロジェクトとそのプロジェクトの働きについて詳しく説明しています。

ブログ「UPX Packed Headaches」の UPX マジックと壊れた p_info ヘッダー

ブログ「UPX Packed Headaches」の UPX マジックと壊れた p_info ヘッダー

2021 年 9 月

季節が変わり始めた頃、Saias は、Windows システムを標的にした Kinsing の新種 を調べていました。このボットネットは、南北アメリカ、ヨーロッパ、アジアを含むさまざまな地域で非常に活発に動いていることがわかったため、Saias と Akamai の SIRT の関心を引きました。このボットネットは、6 か月以上にわたって変わることなく、同じ配信 IP アドレス(194.38.20.199)を使用していました。このキャンペーンは、以前は Linux マシンのみを対象としていました。

同時期に Cashdollar は、Linux システムを標的とした、Go 言語で書かれた UPX パックの暗号通貨マイニングマルウェアが大量に出回っていることに気づきました。このマルウェアの主な手口は、脆弱なシステムと脆弱な管理者認証情報を利用して感染を拡大することです。感染したシステムは、暗号通貨のマイニングに使用されます。Cashdollar は、調べたサンプルを、コードが自分の端末に出力した内容にちなんで「Capoae」と名付けました。暗号通貨マイニングのキャンペーンは進化し続けています。Capoae キャンペーンでは、複数の脆弱性と手口が使用されており、これらのオペレーターがいかに多くのマシンに足場を築こうとしているのかが明確に分かります。

2021 年 10 月

初の Web アプリケーション・プログラミング・インターフェース(API)は、2000 年 2 月 7 日に Salesforce.com がリリースしたと、 API Evangelist ブログは伝えています。当初は、比較的単純なシステム間の通信手段として考案されたものでしたが、今ではインターネットトラフィックを活性化する最大の要因の 1 つにまで発展しています。

このような理由から、私たちは「 インターネットの現状/セキュリティ - API:すべての人々をつなぐアタックサーフェスで API の世界を深く掘り下げることにしました。5 月の SOTI レポートと同様に、私たちは業界全体のコラボレーションの価値を見て理解し、私たちが目にしていたトレンドの全体像を描きました。このレポートでは、Akamai は独自のリサーチに加えて Veracode と連携しています。Veracode がもたらすアプリケーションセキュリティ分野の知見は、その API と開発上の課題のさらなるリサーチに大いに役立ちました。

我々のデータが示すように、攻撃者は確実に存在し、新しい手法や攻撃方法を開発しています。API 機能は、その主要な標的の 1 つとなっています。チームはセキュリティを開発ライフサイクルに組み込もうとしていますが、その作業は遅々として進んでいません。その結果、組織は窮地に陥り、脆弱なコードと分かっていても使わざるを得なくなっています。そのコードの使用がビジネスにとって不可欠なためです。

結論

1 年の間にどれだけのことが起きるか、いつも驚くばかりです。しかし、1 つだけ変わらないことがあります。それは、インターネットの現状とともに、このレポートもインターネット自体も常に進化し続けているということです。過去 2 年間で、インターネットは学校や職場から小売やエンターテインメント、銀行、通信まで、あらゆる分野で日常生活に欠かせないものであることが明らかになりました。

インターネット全体の動きを包括的にイメージするうえで、業界の枠を超えたコラボレーションが鍵となります。コミュニティ間のコラボレーションがなければ、進化し続ける脅威や問題を完全に理解して対処することはできません。

この投稿では、今後を占うことはしません。2020 年と 2021 年を通して、文字どおり何が起きても不思議でないことを学んだからです。つまり、時が経たなければわからない、ということです。安全に健やかに年末年始を迎えられるようお祈りしております。では、2022 年にまたお会いしましょう。

謝辞とクレジットを以下に記します。

編集スタッフ

Martin McKeay、Editorial Director

Amanda Goedde、Senior Technical Writer、Managing Editor

Steve Ragan、Senior Technical Writer、Editor

Chelsea Tuttle、Senior Data Scientist

マーケティングスタッフ

Georgina Morales Hampe、Project Management

Shivangi Sahu、Program Management

調査担当者

Ryan Barnett、Principal Security Researcher

Larry Cashdollar、Security Intelligence Response Team、Senior Engineer II

Or Katz, Principal Lead Security Researcher

Evyatar Saias、Security Researcher

Chad Seaman、Security Intelligence Response Team、Senior Lead Engineer II

外部協力者

Chris Eng 氏、Chief Research Officer、Veracode

Ian Matthews 氏、CEO、WMC Global

Jake Sloane 氏、Senior Threat Hunter、WMC Global

Elizabeth Snead 氏、Senior Product Manager、WMC Global