Estado de Internet en materia de seguridad: Resumen anual

Introducción

¡Qué año ha sido el 2021! Incluso ahora que el mundo vuelve a abrirse poco a poco, aún seguimos sintiendo el impacto del cambio que se produjo en 2020 a un mundo casi completamente virtual. Muchas grandes empresas están cambiando a un modelo híbrido, combinando el trabajo en la oficina con el teletrabajo. Algunos incluso ofrecen a sus empleados la oportunidad de teletrabajar indefinidamente. No se puede negar que la forma en que trabajamos, realizamos operaciones bancarias, jugamos y nos relajamos se ha visto afectada por la COVID-19. Puede que el grito "giradlo" se hiciera famoso en la cultura popular gracias a Ross y a su sofá en la serie de televisión Friends, pero es un grito movilizador que las empresas, las personas y los delincuentes por igual han revivido en la década de 2020.

Incluso el informe Resumen anual en sí mismo ha dado un giro: en lugar de ser una publicación completa en PDF, esta edición está aquí, en el nuevo blog de Akamai. El propósito de este informe anual es revisar y recordar lo que hemos publicado durante el año pasado, y lo publicamos directamente en el blog, por lo que acceder a un informe o una publicación del blog está a un simple clic de distancia.

Así que, sin más dilación, ¡aquí está nuestro Resumen anual de 2021!

Octubre de 2020

La investigación de Or Katz sobre ofuscación de código JavaScript dominó la mayor parte de octubre del año pasado. El primer blog de Katz, Atrápame si puedes, presentó esta técnica. Aunque la técnica no se considera altamente sofisticada o evasiva, es difícil determinar que la página web es maliciosa sin representar la página y evaluar el contenido. Katz amplió esta información aún más en La historia de la doble estafa de ofuscación del código JavaScript, donde describió cómo se utiliza en muchos tipos de estafas, como el phishing y los ataques de Magecart. También siguió un ejemplo de doble ofuscación y cifrado que se han observado recientemente en una estafa activa de phishing. En Auge del phishing con técnicas de ofuscación de código JavaScript, Katz cierra sus conclusiones mostrando el aumento en el uso de esta técnica. "Vemos un aumento continuo en el uso de técnicas de ofuscación en sitios web de phishing durante el periodo de 10 meses entre noviembre de 2019 y agosto de 2020, lo que representa un aumento de más del 70 % durante ese periodo".

Noviembre de 2020

Larry Cashdollar descubrió una infección en la que un agente malicioso agregó un escaparate encima de una instalación existente de WordPress y escribió acerca de sus hallazgos en Malware en WordPress capaz de crear tiendas SEO fraudulentas. El malware sobrescribió el archivo index.php y agregó una función que verifica el parámetro de consulta para una cadena determinada. Si se encuentra esta cadena, entonces se proporciona un sitio diferente. "El atacante no tardó mucho en adivinar mis credenciales y, una vez obtenidas, utilizó su acceso para cargar un complemento infectado con malware".

Vemos que los encabezados de las solicitudes no aparecen en el orden correcto y que la cadena de agente de usuario está intentando parecerse a un robot de Google (como se aprecia en la entrada de blog Malware en WordPress capaz de crear tiendas SEO fraudulentas)

Vemos que los encabezados de las solicitudes no aparecen en el orden correcto y que la cadena de agente de usuario está intentando parecerse a un robot de Google (como se aprecia en la entrada de blog Malware en WordPress capaz de crear tiendas SEO fraudulentas)

Diciembre de 2020

Llegar a diciembre de 2020 fue un alivio inmenso. No sabíamos lo que nos traería el año 2021, pero con la autorización de uso en caso de emergencia de la primera vacuna contra la COVID-19 el 11 de diciembre, sentimos como si estuviéramos a punto de presenciar un gran cambio. Las vacaciones estuvieron marcadas por fiestas y reuniones familiares virtuales. El año 2020 también supuso un desafío desde el punto de vista de la ciberseguridad, ya que casi todo el personal de las empresas se trasladó al modo de teletrabajo, y los límites de la empresa nunca habían sido tan vagos, lo que introdujo complejidades en ese extremo. Katz resumió el impacto de las tendencias de phishing en un año como ningún otro.

Enero de 2021

Todos colgamos nuestros calendarios de 2021 con la esperanza de vivir literalmente un nuevo comienzo. Sin embargo, incluso a medida que comenzaron a inocularse las primeras dosis a los trabajadores esenciales, la gran mayoría de nosotros comenzamos el año aún en casa. Steve Ragan notó que los delincuentes tenían una nueva forma de atacar a los jugadores de videojuegos populares. Ragan señaló que los jugadores no solo tienen que lidiar con eventos a nivel de red, como ataques de Credential Stuffing y DDoS, sino que también tienen que lidiar con ataques de complementos personales. "Hace poco me enteré del caso de un jugador de Minecraft al que atacó un estafador que exigía el pago de un rescate a través del servicio de chat Discord. La petición fue simple: o pagaba aproximadamente 20 USD en el dinero del juego (SkyBlock Gems), o se enfrentaría a un ataque DDoS. La víctima entró en pánico y, como no quiso despertar a sus padres para hablar con ellos sobre la amenaza, pagó el rescate. Como prueba de que los delincuentes rara vez son fieles a su palabra, el estafador inició un ataque DDoS de todos modos y dejó la red de la víctima sin conexión hasta el día siguiente".

Cashdollar también profundizó en la preparación de la botnet KashmirBlack. "El ataque KashmirBlack CVE-2018-9206 analiza una lista de 85 rutas únicas, que creo que el autor de la botnet recopiló a través de Google Dork o de sus propias experiencias de ataques. Estas rutas se comprueban enviando solicitudes POST para cargar archivos en ellas. A continuación, el script comprueba si el archivo sssp.php que cargó existe o no en los archivos o el directorio de carga correspondiente".

Febrero de 2021

Assaf Vilmovski quería hacer lo que muchos de nosotros hicimos en 2020: ampliar la conexión Wi-Fi local en su casa para que llegara a todas las plantas y que cada rincón de su hogar pudiera conectarse a Internet. Sin embargo, como no estaba planeado, le sobró un router, que utilizó para investigar un poco. Vilmovski utilizó el punto de acceso D-Link DAP-1360 y descubrió una vulnerabilidad en la versión de hardware A1, versión de firmware 2.5.5, dentro de la funcionalidad de ping de la interfaz web.

Febrero también comenzó una ola de vacunación más grande contra la COVID-19, y los delincuentes no perdieron el ritmo. Los delincuentes atacaron a los más vulnerables entre nosotros utilizando el señuelo de la vacuna contra la COVID-19 en sus campañas de phishing. Ragan explicó la historia de las estafas relacionadas con la COVID-19, incluida una gran estafa de vacunación, sobre la cual el Servicio Nacional de Salud (NHS) del Reino Unido advirtió al público.

Katz profundizó en una nueva campaña de phishing que afectó a los bancos del Reino Unido que omitieron el sistema de autenticación bifactorial. Este atacante, Kr3pto, es un desarrollador de kits de phishing que crea y vende kits únicos dirigidos a instituciones financieras y otras marcas. "Akamai realizó un seguimiento de más de 7600 dominios que se implementaron con el kit de Kr3pto, dirigidos a 8 marcas de banca diferentes y que utilizaban el alojamiento web comercial para escalar las diversas campañas de phishing en un esfuerzo por eludir la detección".

Evyatar Saias y Chad Seaman trabajaron juntos en una investigación que se centró en un tipo reciente de malware de una conocida campaña de botnets de criptominería. Ese malware había comenzado a aprovechar las transacciones de blockchain de bitcoin para ocultar su dirección IP C2 de reserva. Es una manera simple, pero eficaz, de vencer los intentos de desmantelamiento. "Los operadores de una larga campaña de botnets de criptominería comenzaron a disfrazar creativamente su dirección IP C2 de reserva en el blockchain de bitcoin".

Marzo de 2021

En marzo publicamos nuestra primera investigación de SOTI , en la que repasamos el año 2020 y analizamos algunos de los cambios tecnológicos ocurridos. No solo tratamos las tendencias para el mundo en general, sino que incluimos además los ataques contra nuestros propios sistemas para proporcionar ejemplos concretos. Volvimos un poco la vista atrás para ver cómo Akamai utilizó a Akamai para defenderse y protegerse durante un año tortuoso.

Una de las capas de defensa clave de Akamai es Secure Internet Access Enterprise, que utiliza la investigación y los datos de Akamai, reforzados con datos de terceros, para identificar dominios maliciosos y bloquearlos a nivel de DNS y HTTP. Aborda varios elementos clave que utilizan los delincuentes, como la exfiltración, los comandos de mando y control (C2) y el phishing.

El 4 de marzo, Cashdollar también descubrió otro analizador criptográfico de Golang. "El software de criptominería seguirá evolucionando y aprovechando las vulnerabilidades de software más recientes. Las vulnerabilidades de software, como la inyección de comandos y la ejecución de código remoto, seguirán siendo muy valoradas por los ciberdelincuentes para rentabilizar sus ciclos de CPU".

Seaman analizó una serie de ataques recientes que los clientes de Akamai habían estado experimentando y que aprovechaban un protocolo de red conocido como protocolo 33, o el protocolo de control de congestión de datagramas (DCCP). El DCCP es un protocolo de red "poco fiable" más fiable. "En los ataques contra los clientes de Akamai, observé que el 100 % del tráfico constaba de paquetes de solicitudes DCCP. Estos paquetes son esencialmente inundaciones SYN de la variedad de protocolos de DCCP".

Abril de 2021

En EE. UU., abril normalmente es sinónimo de que hay que pagar los impuestos. Debido a esto, los delincuentes atacan de manera predecible a aquellas personas que simplemente intentan presentar sus declaraciones antes de la fecha límite. Ragan profundizó en las tendencias de la actividad delictiva en torno a este periodo anual. "El estrés y la urgencia que rodean esta época del año hacen que estas víctimas sean muy vulnerables a varios tipos de ataques. Además del phishing, la temporada de impuestos también es la época del año en la que los delincuentes centran sus esfuerzos en otros tipos de ataques, como la inclusión de archivos locales (LFI), la inyección SQL (SQLi) y Credential Stuffing".

En un nivel puramente humano, abril de 2021 fue un mes excepcional: marca el momento en el que, por primera vez, todos los adultos estadounidenses se convirtieron en candidatos para recibir la vacuna contra la COVID-19.

Mayo de 2021

Akamai tiene a sus espaldas una larga trayectoria como colaborador del informe de investigaciones de Verizon sobre filtraciones de datos (DBIR), y este año no fue una excepción. Martin McKeay profundizó en lo que ha abordado el informe de este año y algunas de las principales conclusiones, incluido el impacto de la COVID-19 en el tráfico y los patrones de ataque. "Me resulta muy inspirador el trabajo que realiza el equipo de Verizon, especialmente en las alianzas que ha establecido con el paso de los años. Nuestro próximo informe Estado de Internet / Seguridad, Phishing en servicios financieros, es un reflejo de nuestro propio compromiso de asociarnos con otras organizaciones para generar la mejor investigación posible".

Nuestro primer informe completo Estado de Internet / Seguridad del año, Phishing en servicios financieros, también se publicó en mayo. Este informe, centrado en el sector de los servicios financieros, incluye la investigación y los datos de la empresa de inteligencia contra amenazas WMC Global. Los ataques web y los ataques dirigidos a aplicaciones fueron numerosos en 2020 y no se advierten indicios de desaceleración en un futuro próximo. Akamai observó 6 287 291 470 ataques web en todo el mundo, con 736 071 428 de ellos solo en el sector de servicios financieros. Este informe también trató la modalidad de phishing como servicio, con el ejemplo de los kits de phishing Ex-Robotos.

Cashdollar continuó con su investigación y descubrió una infección de criptominería rumana. "Aunque el malware de criptominería no es nuevo, fue interesante encontrar un paquete que se alejara de los paquetes '.tar' mal empaquetados que estoy acostumbrado a detectar. Este analizador instala XMRig y Perl DDoS IRC Bot v1.0, y oculta su actividad de criptominería mediante un rootkit similar al de otros analizadores criptográficos conocidos".

Junio de 2021

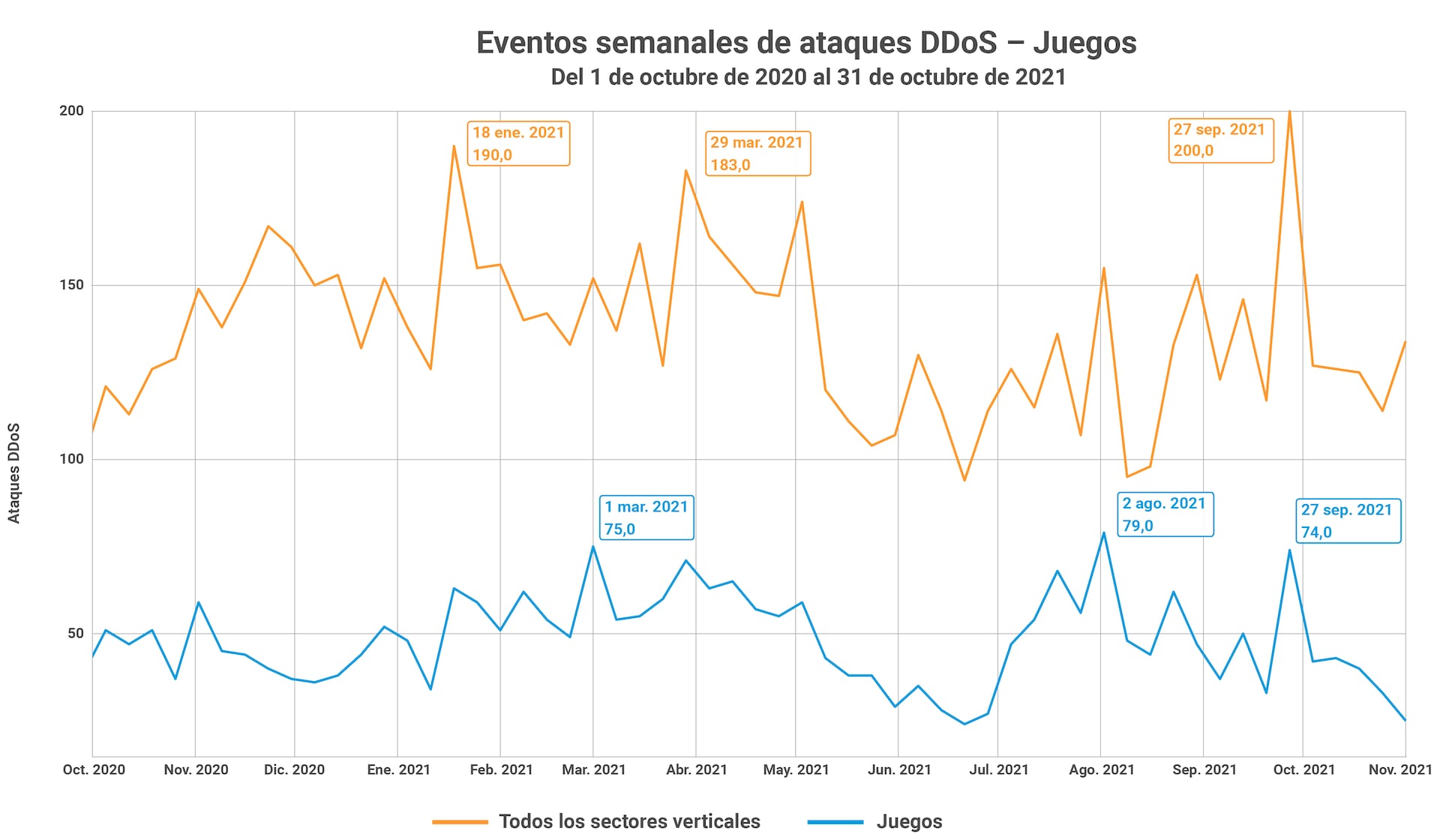

Junio marcó la mitad de 2021, así como la publicación de nuestra siguiente Investigación de SOTI: Gaming en pandemia. Los videojuegos fueron un paraíso para muchas personas en todo el mundo, incluido nuestro propio equipo, especialmente durante el momento más duro del confinamiento. Aunque el sector de los videojuegos vio una disminución en los ataques DDoS, el sector también fue testigo en 2020 de un mayor crecimiento en el tráfico general de ataques en comparación con cualquier otro sector.

2020 fue un año de locos, no podemos ignorarlo. Durante el tiempo que pasamos en casa, adaptándonos a la "nueva normalidad" y tratando de equilibrar el trabajo, los estudios y la vida cotidiana durante una pandemia, muchas personas recurrieron a los videojuegos como una vía de escape y un medio de relación personal. Y los delincuentes hicieron lo mismo. Que no quepa duda: aunque sus intenciones sean maliciosas, siguen siendo personas. Hablaron entre ellos, jugaron a videojuegos y, en algunos casos, ese vínculo social derivó en que coordinaran sus esfuerzos en diversos niveles.

Durante este tiempo, Akamai comenzó a trabajar en nuestro nuevo sitio web e implementó nuestro blog. Felicitamos a Julia Tetrud y a sus compañeros de equipo por trabajar incansablemente para ayudar a migrar manualmente nuestro antiguo blog de SIRT e integrarlo en el nuevo blog de Akamai.

Julio de 2021

Ryan Barnett estudió un ataque de ransomware dirigido a la cadena de suministro que tenía a Kaseya como objetivo. El 2 de julio, Kaseya reveló un ataque activo contra los clientes que utilizaban su producto VSAe instó a todos los clientes locales a que desactivaran Kaseya VSA. Los atacantes, afiliados del grupo de ransomware REvil, aprovecharon las vulnerabilidades de omisión de la autenticación y de la ejecución arbitraria de comandos (CVE-2021-30116), lo que les permitió distribuir cifradores de ransomware a sistemas específicos. Para ayudar a los defensores, Kaseya publicó una serie de indicadores de riesgo (IoC) relacionados con los ataques de ransomware.

Agosto de 2021

Investigar malware conlleva muchos desafíos. Uno de esos desafíos es el código ofuscado y los binarios dañados de manera intencionada. Para abordar desafíos como este, el equipo Akamai SIRT escribió una pequeña herramienta en C que podría corregir automáticamente los binarios dañados de manera intencionada. Además, planean abrir el proyecto para que otros investigadores también puedan utilizarlo, y quizás mejorar y ampliar las capacidades de la herramienta según sea necesario. El equipo Akamai SIRT describió detalladamente su proyecto y cómo funciona en Los quebraderos de cabeza comprimidos con UPX.

Los encabezados p_info mágicos y dañados de la entrada de blog Los quebraderos de cabeza comprimidos con UPX

Los encabezados p_info mágicos y dañados de la entrada de blog Los quebraderos de cabeza comprimidos con UPX

Septiembre de 2021

Con el cambio de estación, Saias exploró una nueva evolución de Kinsing , cuyos ataques se centraron en los sistemas Windows. La botnet capturó su interés y el del equipo Akamai SIRT porque ha demostrado ser muy activa en un conjunto diverso de regiones geográficas, incluidas América, Europa y Asia. La botnet había estado operando con la misma dirección IP de distribución (194.38.20.199) sin necesidad de rotar durante más de seis meses. Anteriormente, la campaña solo tenía como objetivo los equipos Linux.

Casi al mismo tiempo, Cashdollar observó un número muy alto de malware de criptominería empaquetado con UPX y escrito en Golang, cuyos ataques iban dirigidos a los sistemas Linux. La táctica principal del malware es propagarse aprovechando los sistemas vulnerables y las credenciales administrativas poco seguras. Una vez infectados, estos sistemas se utilizan para extraer criptomonedas. Cashdollar nombró a la muestra analizada "Capoae"por la salida de código que recibió en su terminal. Las campañas de criptominería siguen evolucionando. El uso de varias vulnerabilidades y tácticas de la campaña Capoae muestra claramente la intención de estos operadores de introducirse en tantas máquinas como les sea posible.

Octubre de 2021

¿Sabía que, según el blog API Evangelist, la primera instancia de una interfaz de programación de aplicaciones (API) que se puso en circulación fue creada por Salesforce.com el 7 de febrero del año 2000? Lo que se concibió originalmente como un método de comunicación de sistema a sistema relativamente simple ha evolucionado hasta convertirse en uno de los mayores impulsores del tráfico de Internet.

Este es el motivo por el que decidimos profundizar en el mundo de las API en nuestro informe Estado de Internet / Seguridad – API: la superficie de ataque que nos conecta a todos. Al igual que en mayo, vimos y entendimos el valor de la colaboración en todo el sector para trazar un panorama más amplio de las tendencias que veíamos. Además de nuestra propia investigación, nos asociamos con Veracode para este informe, ya que sus conocimientos sobre el espacio de seguridad de las aplicaciones ayudaron a impulsar nuestra investigación sobre las API y los desafíos de desarrollo.

Como muestran nuestros datos, los atacantes están al acecho y desarrollan técnicas y métodos de ataque nuevos. De hecho, las API son uno de sus objetivos principales. Si bien los equipos están avanzando hacia una seguridad en el ciclo de vida del desarrollo, el proceso es lento. Esto hace que las organizaciones se queden atrás y que, en algunos casos, se vean obligadas a publicar código vulnerable a sabiendas, ya que el uso de dicho código es crítico para la empresa.

Conclusión

Siempre es increíble ver todo lo que puede suceder en un año. Sin embargo, hay una cosa que no cambia: el estado de Internet seguirá evolucionando, y nos referimos tanto a este informe como al propio Internet. Los últimos dos años nos han demostrado que Internet es una parte vital de la vida cotidiana, que abarca desde las escuelas y el trabajo, el retail y el entretenimiento, hasta los servicios bancarios y la comunicación.

La colaboración en todo el sector es clave para crear un panorama bien completo de lo que ve Internet en su conjunto. Sin la colaboración entre las comunidades, no estaremos tan equipados para comprender y atajar por completo las amenazas y los problemas que siguen evolucionando, y que seguiremos viendo.

No intentaremos hacer predicciones en esta publicación, porque si 2020 y 2021 nos enseñaron algo, es que puede suceder literalmente cualquier cosa. Solo el tiempo nos permitirá descubrirlo. Por ahora, esperamos que disfruten de unas fiestas navideñas repletas de protección y salud. ¡Nos vemos en 2022!

Agradecimientos especiales a:

Personal editorial

Martin McKeay, director editorial

Amanda Goedde, redactora técnica sénior y editora jefe

Steve Ragan, redactor técnico sénior y editor

Chelsea Tuttle, especialista sénior en datos

Personal de marketing

Georgina Morales Hampe, gestora de proyectos

Shivangi Sahu, gestión de programas

Investigadores

Ryan Barnett, investigador principal de seguridad

Larry Cashdollar, equipo de respuesta a incidentes y de inteligencia en seguridad, ingeniero sénior II

Or Katz, investigador de seguridad y responsable principal

Evyatar Saias, investigador de seguridad

Chad Seaman, equipo de respuesta a incidentes e inteligencia en seguridad, ingeniero sénior responsable II

Colaboradores externos

Chris Eng, director de investigación de Veracode

Ian Matthews, director ejecutivo de WMC Global

Jake Sloane, investigador de amenazas sénior, WMC Global

Elizabeth Snead, directora sénior de productos de WMC Global