„State of the Internet“-Sicherheitsbericht: Jahresrückblick

Einführung

2021 – was für ein Jahr! Obwohl sich die Welt langsam wieder weiter öffnet – wenn auch in unterschiedlichem Maße –, sind die Auswirkungen des Übergangs in eine fast vollständig virtuelle Welt, den wir im Jahr 2020 gesehen haben, noch immer spürbar. Viele große Unternehmen wechseln zu hybriden Arbeitsmodellen, bei denen der Platz im Büro mit Möglichkeiten zur Arbeit von zu Hause aus kombiniert wird. Einige ermöglichen es ihren Mitarbeitern sogar, vollständig und dauerhaft remote zu arbeiten. Es ist nicht von der Hand zu weisen, dass COVID-19 erheblichen Einfluss darauf hatte, wie wir arbeiten, Bankgeschäfte tätigen, spielen und uns entspannen. Das Konzept des Umlenkens oder Umdenkens, das in den 90er Jahren mit dem Ausruf „Drehpunkt!“ aus der Serie „Friends“ den Weg in die Popkultur fand, entdeckten im Jahr 2020 viele Unternehmen, Einzelpersonen und Kriminelle gleichermaßen für sich.

Dementsprechend haben wir auch unseren Jahresrückblick neu ausgerichtet: Er erscheint jetzt nicht mehr in PDF-Form, sondern hier im neuen Akamai-Blog. In unserem Jahresrückblick wollen wir die Veröffentlichungen des vergangenen Jahres Revue passieren lassen – und dadurch, dass wir auch den Jahresrückblick im Blog posten, sind die Berichte oder Blogbeiträge, über die wir sprechen, für Sie mit einem Mausklick erreichbar.

Genug der Vorrede: Hier ist unser Jahresrückblick 2021!

Oktober 2020

Der Oktober des letzten Jahres stand ganz im Zeichen von Or Katz‘ Nachforschungen zum Thema JavaScript Obfuscation. In seinem ersten Blogbeitrag Catch Me if You Can stellte Katz diese Technik vor. Es handelt sich dabei zwar um keine sehr ausgefeilte oder gut getarnte Technik, aber sie macht es schwer, schädliche Webseiten zu identifizieren, ohne die Seite zu rendern und den Inhalt auszuwerten. In The Tale of Double JavaScript Obfuscated Scamvertiefte Katz dieses Thema und zeigte, wie die Technik bei zahlreichen Betrugsfällen wie Phishing und Magecart-Angriffen zum Einsatz kommt. Dabei schilderte er auch ein aktuelles Beispiel, bei dem eine doppelte Verschleierung und Verschlüsselung bei einem aktiven Phishing-Betrug beobachtet wurde. Zum Abschluss seiner Nachforschungen weist Katz in Phishing JavaScript Obfuscation Techniques Soarnach, dass diese Technik immer häufiger eingesetzt wird. „Über einen Zeitraum von zehn Monaten zwischen November 2019 und August 2020 konnten wir beim Einsatz von Verschleierungstechniken auf Phishing-Websites einen kontinuierlichen Anstieg um mehr als 70 % erkennen.“

November 2020

Larry Cashdollar entdeckte eine Infektion einer seiner WordPress-Installationen, bei der ein böswilliger Akteur der Seite eine eigene Storefront vorgeschaltet hatte. Seine Erkenntnisse hielt er im Beitrag WordPress Malware Setting Up SEO Shopsfest. Die Malware überschrieb die Datei index.php und fügte eine Funktion hinzu, um die Abfrageparameter auf eine bestimmte Zeichenfolge zu überprüfen. Wird diese Zeichenfolge erkannt, wird eine andere Website aufgerufen. „Es dauerte nicht lange, bis die Angreifer meine Anmeldedaten erraten hatten. Anschließend nutzten sie ihren Zugriff, um ein mit Malware infiziertes Plug-in hochzuladen.“

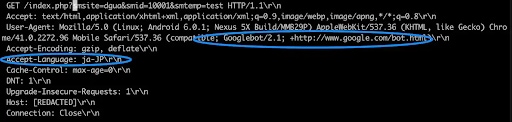

Hier sehen wir die fehlerhaften Anfrageheader. Der User-Agent-String versucht, wie ein Googlebot auszusehen. (aus dem Blogbeitrag „WordPress Malware Setting Up SEO Shops“)

Hier sehen wir die fehlerhaften Anfrageheader. Der User-Agent-String versucht, wie ein Googlebot auszusehen. (aus dem Blogbeitrag „WordPress Malware Setting Up SEO Shops“)

Dezember 2020

Im Dezember 2020 machte sich allgemeine Erleichterung breit. Wir wussten zwar nicht, was 2021 bringen würde, aber nachdem der erste COVID-19-Impfstoff die Notfallzulassung erhalten hatte, fühlte es sich an, als würden sich die Dinge endlich zum Guten wenden. Die Feiertage standen allerdings noch ganz im Zeichen von virtuellen Feiern und Familientreffen. Auch aus Sicht der Cybersicherheit war 2020 ein besonderes Jahr, denn dadurch, dass große Teile der Belegschaften in die Remotearbeit wechselten, wurden die Unternehmensgrenzen unschärfer als je zuvor, was komplexe Herausforderungen mit sich brachte. Or Katz hat die Phishing-Trends eines beispiellosen Jahres zusammengefasst.

Januar 2021

Beim Aufhängen der Kalender für 2021 waren wir alle voller Hoffnung auf einen sprichwörtlichen Neuanfang. Doch obwohl besonders wichtige Mitarbeiter nach und nach geimpft werden konnten, begann das Jahr für die überwiegende Mehrheit von uns wie das letzte geendet hatte: im Homeoffice. Steve Ragan bemerkte, dass es Kriminelle mit neuen Methoden auf Spieler von beliebten Videospielen abgesehen hatten. Seinen Erkenntnissen nach hatten es Gamer nicht mehr nur mit Angriffen auf Netzwerkebene wie DDoS- und Credential-Stuffing-Attacken zu tun, sondern waren darüber hinaus auch persönlichen Add-on-Angriffen ausgesetzt. „Kürzlich wurde ein Minecraft-Spieler über den Chatservice Discord von einem Betrüger erpresst. Die Forderung: Der Spieler sollte etwa 20 US-Dollar in Form einer Ingame-Währung namens SkyBlock Gems zahlen, andernfalls würde er Opfer eines DDoS-Angriffs werden. In seiner Panik zahlte das Opfer das Lösegeld, anstatt seinen Eltern von der Erpressung zu erzählen. Wie um zu beweisen, dass man Kriminellen nicht über den Weg trauen sollte, startete der Betrüger trotz allem einen DDoS-Angriff, der das Netzwerk des Opfers bis zum nächsten Tag lahmlegte.“

Währenddessen beschäftigte sich Cashdollar näher mit Angriffen aus dem KhasmirBlack-Botnet. „Der KashmirBlack-Exploit von CVE-2018-9206 scannt eine Liste von 85 einzigartigen Pfaden, die, glaube ich, der Botnet- Ersteller entweder über Google Dork oder während seiner eigenen Angriffe gesammelt hat. Diese Pfade werden überprüft, indem POST-Anfragen für Datei-Uploads an sie gestellt werden. Anschließend prüft das Skript, ob die hochgeladene Payload-Datei sssp.php in den entsprechenden Upload-Dateien oder -Verzeichnissen vorhanden ist.“

Februar 2021

Assaf Vilmovski wollte tun, was viele von uns im Jahr 2020 gemacht haben: Er wollte sein lokales WLAN-Heimnetzwerk erweitern, um überall im Haus guten Internetzugang zu haben. Nachdem er diesen Plan jedoch wieder verworfen hatte, zweckentfremdete er den jetzt überflüssigen Router für eine Recherche. Nadler nutzte den D-Link DAP-1360 und entdeckte eine Schwachstelle innerhalb der Ping-Funktionalität der Web-Schnittstelle in H/W Ver. A1, F/W Ver. 2.5.5.

Im Februar gab es zudem erste groß angelegte COVID-19-Impfungen – und Betrüger zögerten keine Sekunde, auf diesen Zug aufzuspringen. Die Kriminellen hatten es auf besonders gefährdete Personen abgesehen, indem sie die COVID-19-Impfung als Köder für Phishing-Kampagnen verwenden. Ragan erläuterte die Geschichte hinter den COVID-19-Betrugsversuchen, darunter ein weitreichender Betrug mit Impfungen, vor dem der National Health Service (NHS) in Großbritannien öffentlich warnte.

Katz machte sich daran, eine neue Phishing-Kampagne aufzudecken, mit der 2FA umgangen werden konnte und die vor allem britische Banken zum Ziel hatte.. Bei dem Urheber, Kr3pto, handelt es sich um einen Entwickler von Phishing-Kits, der seine Kits speziell auf Finanzeinrichtungen und andere Marken zuschneidet und sie im Internet anbietet. „Akamai hat über 7.600 Domains ermittelt, die mit dem Kr3pto-Kit bereitgestellt wurden und die insgesamt acht verschiedene Bankingmarken ausnutzen. Sie nutzen kommerzielles Webhosting, um die verschiedenen Phishing-Kampagnen zu skalieren und der Entdeckung zu entgehen.“

Evyatar Saias und Chad Seaman arbeiteten gemeinsam an der Erforschung einer aktuellen Malware aus einer bekannten Cryptomining-Botnet-Kampagne. Diese Malware hatte begonnen, Transaktionen aus der Bitcoin-Blockchain dafür zu nutzen, ihre Backup-CnC-IP-Adresse zu verbergen: eine einfache, aber effektive Methode, um Abschaltversuche zu umgehen. „Die Betreiber einer lange laufenden Cryptomining-Botnet-Kampagne begannen, ihre Backup-CnC-IP-Adresse in der Bitcoin-Blockchain kreativ zu verschleiern.“

März 2021

In der ersten Ausgabe des SOTI-Forschungsberichts im März blickten wir zurück auf das Jahr 2020 und untersuchten die technologischen Verschiebungen, die es mit sich brachte. Doch wir sprachen nicht nur über globale Trends, sondern befassten uns auch mit den Angriffen auf unsere eigenen Systeme, um konkrete Beispiele zu bieten. Mit einem Blick hinter die Kulissen haben wir gezeigt, wie Akamai auf Akamai setzte, um sich innerhalb eines turbulenten Jahres zu verteidigen und zu schützen.

Eine der wichtigsten Verteidigungsebenen, die bei Akamai zum Einsatz kommt, ist Secure Internet Access Enterprise. Diese Lösung nutzt die Forschung und die Daten von Akamai (ergänzt durch Drittanbieterdaten), um schädliche Domains auf DNS- und HTTP-Ebene zu identifizieren und zu blockieren. Secure Internet Access Enterprise ist auf verschiedene Angriffsvektoren ausgelegt, darunter Datenextraktion, Command and Control (C2) und Phishing.

Am 4. März entdeckte Cashdollar einen weiteren Golang-Cryptominer . „Die Cryptomining-Software wird sich weiterentwickeln und die neuesten Software-Schwachstellen ausnutzen. Software-Schwachstellen wie Command Injection und Remote Code Execution werden von Cyberkriminellen weiterhin häufig verwendet, um Ihre CPU-Zyklen zu Geld zu machen.“

Sean untersuchte eine Reihe von Angriffen, die Akamai-Kunden in letzter Zeit erlebt hatten und die ein Netzwerkprotokoll nutzten, das als Protokoll 33 oder Datagram Congestion Control Protocol (DCCP)bezeichnet wird. Bei DCCP handelt es sich um ein zuverlässigeres „unzuverlässiges“ Netzwerkprotokoll. „Bei den Angriffen auf Akamai-Kunden, die ich beobachtet habe, bestanden 100 % des Traffics aus DCCP-Anfragepaketen. Diese Pakete sind im Wesentlichen SYN-Floods der DCCP-Protokoll-Variante.“

April 2021

Im April sind in den USA klassischerweise die Steuererklärungen fällig. Zu diesem Anlass nehmen Kriminelle ganz gezielt diejenigen ins Visier, die versuchen, ihre Steuererklärung gerade noch rechtzeitig abzugeben. Ragan hat sich die kriminellen Aktivitäten , die sich in diesem Zeitraum jedes Jahr beobachten lassen, näher angesehen. „Der Stress und die Dringlichkeit, die diese Zeit mit sich bringt, sorgen für besonders viele potentielle Opfer für die unterschiedlichsten Betrugsmethoden. Abgesehen von Phishing setzen Kriminelle in der sogenannten „Tax Season“ vermehrt auch auf andere Arten von Angriffen, darunter Local File Inclusion (LFI), SQL Injection (SQLi) und Credential Stuffing.“

Aber auch auf gesellschaftlicher Ebene war der April 2021 ein bedeutender Monat: In den USA stand die COVID-19-Impfung endlich allen Erwachsenen offen.

Mai 2021

Wie seit vielen Jahren beteiligte sich Akamai auch 2021 wieder am Verizon Data Breach Investigations Report (DBIR). Martin McKeay fasst die wichtigsten Themen und Ergebnisse des diesjährigen Berichts zusammen – einschließlich der Auswirkungen von COVID-19 auf Traffic und Angriffsmuster. „Die Arbeit des Verizon-Teams ist sehr inspirierend, vor allem die Partnerschaften, die sie im Laufe der Jahre aufgebaut haben. Unser nächster „State of the Internet“-Sicherheitsbericht mit dem Titel „Phishing im Finanzwesen“ spiegelt unser eigenes Engagement für Kooperationen mit anderen Organisationen wider, um bestmögliche Forschungsergebnisse zu erzielen.“

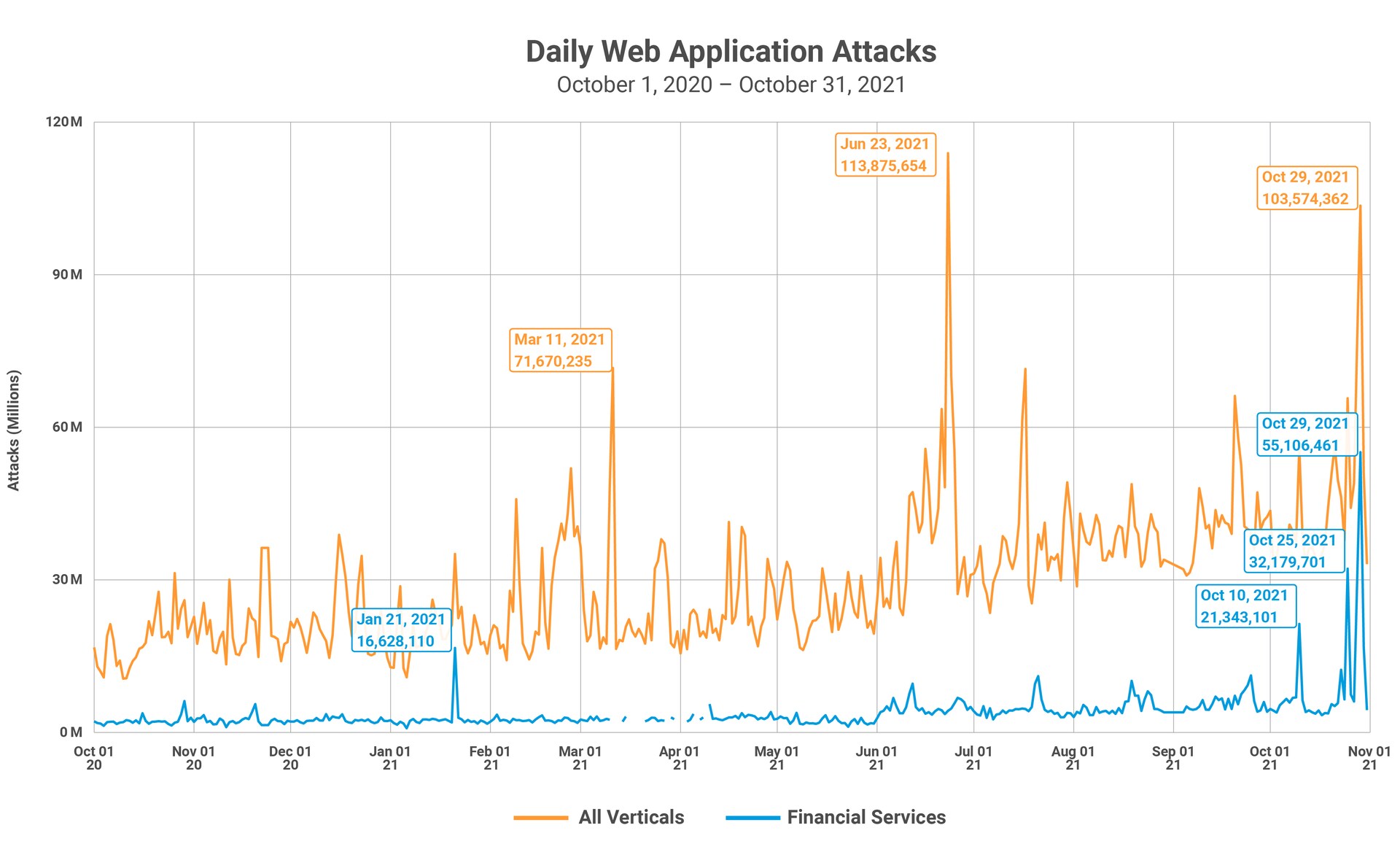

Unser erster vollständiger „State of the Internet“-Sicherheitsbericht des Jahres, Phishing im Finanzwesen, wurde ebenfalls im Mai veröffentlicht. Der Bericht mit dem Schwerpunkt auf Finanzdienstleistungen stützt sich auch auf Forschung und Daten des Threat-Intelligence-Unternehmens WMC Global. Es gab 2020 weiterhin zahlreiche webbasierte Attacken und Anwendungsangriffe. Und es gibt keine Anzeichen dafür, dass sie in absehbarer Zukunft abnehmen werden. Akamai beobachtete weltweit 6.287.291.470 Webangriffe. Davon waren 736.071.428 allein gegen den Finanzdienstleistungssektor gerichtet. Dieser Bericht behandelt ebenfalls das Thema Phishing-as-a-Service am Beispiel des Ex-Robotos-Phishing-Kits.

Larry Cashdollar setzte seine Nachforschungen fort und entdeckte eine Cryptomining-Infektion aus Rumänien. „Cryptomining-Malware an sich ist nichts Neues, aber es ist interessant, auf ein Paket zu stoßen, das sich von den unzureichend gepackten tar-Paketen unterscheidet, die ich sonst zumeist finde. Dieser Miner installiert XMRig und Perl DDoS IRC Bot v1.0 und verschleiert seine Cryptomining-Aktivitäten mit einem Rootkit, das denen von gemeldeten Cryptominern ähnelt.“

Juni 2021

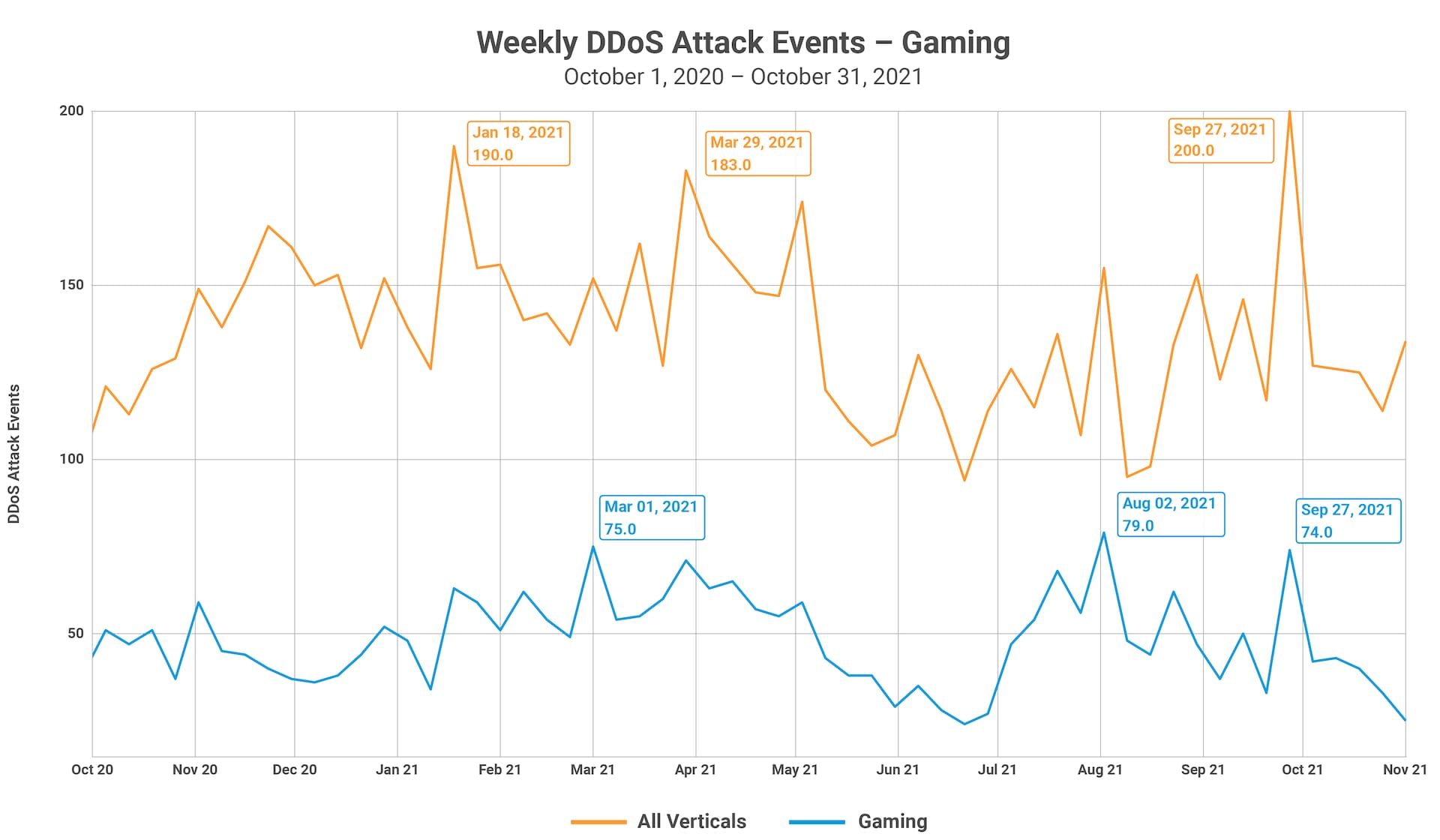

Pünktlich zum Ende der ersten Jahreshälfte wurde im Juni 2021 unser neuer SOTI-Forschungsbericht: Gaming in Zeiten der Pandemieveröffentlicht. Für viele Menschen überall auf der Welt (unser Team eingeschlossen) erwiesen sich Videospiele vor allem während der Lockdown-Phasen als Zufluchtsort. Und während die Anzahl der DDoS-Angriffe in der Gaming-Branche insgesamt zurückging, verzeichnete man dort im Jahr 2020 ein höheres Wachstum des gesamten Angriffstraffics als in jeder anderen Branche.

Das Jahr 2020 war wild – das dürfen wir nicht ignorieren. Während wir alle zu Hause blieben, uns an die „neue Normalität“ gewöhnten und versuchten, während der Pandemie ein Gleichgewicht zwischen Arbeit, Schule und dem alltäglichen Leben zu finden, entdeckten viele Menschen das Gaming als Mittel, um dem stressigen Alltag zu entfliehen und persönliche Kontakte zu pflegen. Das galt auch für Kriminelle. Täuschen Sie sich nicht: Sie haben zwar bösartige Absichten, sind aber immer noch Menschen. Sie kommunizierten miteinander und spielten Games – und in einigen Fällen führte diese soziale Bindung dazu, dass sie ihre Aktivitäten in unterschiedlichem Ausmaß untereinander abstimmten.

In dieser Zeit begann Akamai mit der Arbeit an der neuen Website und der Implementierung unseres Blogs. Unser besonderer Dank gilt Julia Tetrud und ihren Teamkolleginnen und -kollegen, die unermüdlich an der manuellen Migration und Integration unseres früheren SIRT-Blogs in den neuen Akamai-Blog gearbeitet haben.

Juli 2021

Ryan Barnett untersuchte einen Ransomware-Angriff auf die Lieferkette von Kaseya. Am 2. Juli 2021 gab Kaseya bekannt, dass über das unternehmenseigene VSA-Produkt ein aktiver Angriff auf Kunden erfolgt war, und wies alle On‑Premise-Kunden an, Kaseya VSA auszuschalten. Die Angreifer gehörten zur Ransomware-Gruppe REvil und nutzten Schwachstellen bei Authentifizierungsumgehung und willkürlicher Befehlsausführung (CVE-2021-30116) aus, um Ransomware-Verschlüsselungen auf den Zielsystemen einzuschleusen. Als Abhilfe veröffentlichte Kaseya eine Reihe von IOCs zu den Ransomware-Angriffen.

August 2021

Bei der Erforschung von Malware müssen viele Herausforderungen gemeistert werden. Dazu gehören beispielsweise verschleierter Code und absichtlich beschädigte Binärdateien. Um diese Probleme zu lösen, hat das Akamai-SIRT-Team ein kleines Tool in C geschrieben, das absichtlich beschädigte Binärdateien automatisch reparieren kann. Es ist geplant, dieses Tool als Open-Source-Projekt zugänglich zu machen, damit es von anderen Forschern genutzt und bei Bedarf verbessert und erweitert werden kann. Im Beitrag UPX Packed Headacheshat das SIRT-Team von Akamai das Projekt und seine Funktionen näher beschrieben.

UPX-Magie und verstümmelte p_info-Header im Blogbeitrag „UPX Packed Headaches“

UPX-Magie und verstümmelte p_info-Header im Blogbeitrag „UPX Packed Headaches“

September 2021

Als der Sommer sich dem Ende zuneigte, untersuchte Saias eine neue Kinsing-Entwicklung , die auch Windows-Systeme angreift. Das Botnet erweckte das Interesse von Saias und dem gesamten Akamai-SIRT-Team, weil es in so unterschiedlichen geografischen Regionen wie Nord- und Südamerika, Europa und Asien aktiv war. Außerdem verwendete das Botnet über sechs Monate hinweg dieselbe IP-Adresse (194.38.20.199). Zuvor hatte es diese Kampagne ausschließlich auf Linux-Systeme abgesehen.

Etwa zur gleichen Zeit bemerkte Cashdollar zahlreiche Fälle von Cryptomining-Malware, die in Golang geschrieben und in UPX verpackt wird und auf Linux-Systeme abzielt. Die primäre Taktik der Malware besteht darin, sich zu verbreiten, indem sie anfällige Systeme und schwache Anmeldedaten mit Verwaltungsberechtigung ausnutzt. Nachdem die Systeme infiziert sind, werden sie für das Mining von Kryptowährung eingesetzt. Cashdollar nannte die von ihm untersuchte Probe „Capoae“, weil der Code diese Ausgabe auf seinem Terminal generiert hat. Cryptomining-Kampagnen entwickeln sich ständig weiter. Die Tatsache, dass die Capoae-Kampagne verschiedene Schwachstellen ausnutzt und unterschiedliche Taktiken einsetzt, zeigt, wie ernst es diesen Cyberkriminellen ist, sich auf möglichst vielen Geräten zu verbreiten.

Oktober 2021

Wussten Sie, dass die erste Instanz einer API (Application Programming Interface) im freien Internet am 7. Februar 2000 von Salesforce.com erstellt wurde? Das ist nachlesbar im API Evangelist-Blog. Was ursprünglich als relativ einfache Kommunikationsmethode zwischen mehreren Systemen gedacht war, hat sich zu einem der wichtigsten Treiber des Internettraffics entwickelt.

Aus diesem Grund haben wir uns dazu entschieden, die Welt der APIs in unserem „State of the Internet“-Sicherheitsbericht API: Eine Angriffsfläche, die uns verbindetgenauer unter die Lupe zu nehmen. Genau wie im Mai waren wir uns dabei der Bedeutung einer branchenweiten Zusammenarbeit bewusst, um die Trends, die wir beobachtet hatten, umfassender darstellen zu können. Daher haben wir zusätzlich zu unseren eigenen Untersuchungen für diesen Bericht mit Veracode zusammengearbeitet, da uns ihre Expertise im Bereich Anwendungssicherheit bei unseren Untersuchungen zu APIs und Entwicklungsherausforderungen sehr geholfen hat.

Wie unsere Daten zeigen, liegen die Angreifer eindeutig auf der Lauer und entwickeln neue Techniken und Angriffsmethoden, wobei die API-Funktionalität eines ihrer Hauptziele ist. Die Teams gehen zwar dazu über, den Faktor Sicherheit in den Entwicklungszyklus zu integrieren, aber das dauert. Dies führt dazu, dass Unternehmen nach wie vor Sicherheitslücken ausgesetzt sind und in einigen Fällen gezwungen sind, bekanntermaßen anfälligen Code zu veröffentlichen, weil die geschäftliche Verwendung dieses Codes für das Unternehmen wichtig ist.

Fazit

Es ist immer wieder unglaublich, wie viel in einem Jahr passieren kann. Auf eines jedoch kann man sich verlassen: Das Internet entwickelt sich beständig weiter – und mit ihm unser „State of the Internet“-Sicherheitsbericht. Die vergangenen zwei Jahre haben gezeigt, dass das Internet aus dem täglichen Leben nicht mehr wegzudenken ist und so gut wie alle Bereiche umfasst, von Schule und Arbeit über Einzelhandel und Unterhaltung bis hin zu Banking und Kommunikation.

Deshalb ist für ein ausgewogenes Bild des Internets als Ganzem eine branchenweite Zusammenarbeit unerlässlich. Ohne eine Zusammenarbeit über unterschiedliche Communitys hinweg wären wir weniger gut gerüstet, um die sich ständig weiterentwickelnden Bedrohungen und Probleme, denen wir gegenüberstehen, vollständig zu verstehen und zu bewältigen.

Wir möchten in diesem Beitrag keine Vorhersagen für das kommende Jahr abgeben, denn wenn wir aus 2020 und 2021 eines gelernt haben, dann dies: Es kann buchstäblich alles passieren. Wir werden sehen. Wir wünschen Ihnen schöne Feiertage und einen guten Start ins neue Jahr. Bleiben Sie gesund. Wir sehen uns 2022!

Unser besonderer Dank gilt:

Redaktionsteam

Martin McKeay, Editorial Director

Amanda Goedde, Senior Technical Writer, Managing Editor

Steve Ragan, Senior Technical Writer, Editor

Chelsea Tuttle, Senior Data Scientist

Marketingteam

Georgina Morales Hampe, Project Management

Shivangi Sahu, Program Management

Forschung

Ryan Barnett, Principal Security Researcher

Larry Cashdollar, Security Intelligence Response Team, Senior Engineer II

Or Katz, Principal Lead Security Researcher

Evyatar Sais, Security Researcher

Chad Seaman, Security Intelligence Response Team, Senior Lead Engineer II

Externe Mitarbeiter

Chris Eng, Chief Research Officer, Veracode

Ian Matthews, CEO, WMC Global

Jake Sloane, Senior Threat Hunter, WMC Global

Elizabeth Snead, Senior Product Manager, WMC Global